Какой параметр предоставляет возможность управлять категориями конфиденциальности

Обновлено: 02.07.2024

Privacy Policy или Политика конфиденциальности (ПК) — это документ, в котором декларируется IT-продукт — приложение или сайт. Его цель — информировать пользователя о том, как компания использует его данные. ПК определяет, что относится к персональным данным пользователя, как владелец приложения или сайта их собирает, обрабатывает, хранит и кому передает.

Любая информация, которая относится к конкретному физическому лицу, позволяющая определить его.

Например, к персональным данным не относят отдельный номер телефона как набор цифр или отдельный e-mail адрес. Но если телефон связан с конкретными ФИО человека, а e-mail состоит из имени и фамилии владельца — это уже персональные данные.

Нет, этот документ требуется для любых информационных ресурсов и IT-продуктов, которые используют персональные данные.

При наличии любой обратной связи, отслеживании и идентификации пользователя по его мобильному устройству — уже необходима ПК.

При отсутствии у приложения ПК его невозможно будет загрузить в маркет приложений AppStore и Google Play.

В 2018 году AppStore потребовал, чтобы для всех приложений была опубликована Privacy Policy, соответствующая новым требованиям. Тогда же произошла самая массовая блокировка приложений в маркете — многие правообладатели не успели обновить ПК в согласно новым правилам.

В международном законодательстве политика конфиденциальности (Privacy Policy) заточена на конкретный продукт. То есть, для каждого нового приложения или сайта, в рамках которого будет происходить обработка персональных данных, должна быть разработана своя собственная подробная ПК.

В России же акцент делается на пользователя и предоставляемую с его стороны информацию. По сути, описывается не продукт, а то, как и какие данные будут предоставляться, обрабатываться, храниться и будут ли они передаваться третьим лицам. В отличие от зарубежного аналога, российский документ может содержать более общие формулировки, но он так же должен разрабатываться для конкретного приложения.

Если приложение будет распространяться в России и за ее пределами, оно должно соответствовать не только местным, российским, но и международным актам.

Это довольно сложно, но возможно. Если изначально пользователь дал согласие на использование одних данных, а приложение начинает требовать другие — это повод подозревать нарушение ПК.

В российском законодательстве предусмотрена ответственность за нарушение Политики обработки и защиты персональных данных, а также за недоведение до пользователя условий использования его персональных данных. Размер штрафа — до 70-100 тысяч рублей за каждое нарушение. А за несоблюдение требований GDPR придется выплатить сумму побольше — можно лишиться до 4% оборота компании при регулярных нарушениях.

Другой вид санкций — блокировка приложения. Как правило, это происходит после проверки ПК со стороны маркетплейсов. AppStore и Google Play диктуют собственные требования к политике конфиденциальности — в соответствии с международным законодательством, а разработчики приложений из России руководствуются местными законами. Как итог — приложение блокируется за несоблюдение требований маркетплейса. Появляется конкуренция норм права — по факту приложение используется в России и соответствует всем ее законам, но площадки предъявляют повышенные требования, за несоблюдение которых и наказывают.

В России инициатором блокировки сайта или приложения за неправомерное использование данных часто выступает Роскомнадзор. Он является уполномоченным органом по защите прав субъектов персональных данных; ведет реестры операторов и нарушителей прав субъектов персональных данных.

Помочь выявить нарушителя могут не только специализированные органы. Любой пользователь, заметивший нарушение Политики конфиденциальности, вправе написать жалобу на правообладателя и потребовать привлечь его к ответственности. Особо внимательные и жаждущие справедливости пользователи могут писать такие заявления ежедневно — компании это будет стоить десятки тысяч рублей штрафа.

Многие крупные международные компании сталкивались со сложностями именно из-за проблем с Политикой конфиденциальности:

С начала 2020 года во всем мире произошел существенный сдвиг в направлении работы из дома. Результатом этого стало совместное использование личных и рабочих устройств, что, в свою очередь, привело к возникновению проблем с конфиденциальностью и безопасностью при работе в интернете.

Почему важна личная конфиденциальность в сети?

Если имело место нарушение безопасности данных, возможные последствия включают:

- Взлом банковского или другого финансового счета.

- Чтение и передача личных электронных писем третьим лицам.

- Обнародование подробной медицинской информации о состоянии здоровья.

- Кража персональных данных.

В этой статье обсуждается защита личной конфиденциальности в сети в мире, где границы между домашним и рабочим интернетом и устройствами становятся все более размытыми.

Работа из дома: опасно ли использовать корпоративные компьютеры в личных целях?

Работа из дома означает, что многие используют корпоративные компьютеры и телефоны в личных целях. Однако рабочие устройства могут быть не такими надежными, как кажется. У людей, использующих корпоративные компьютеры и телефоны в личных целях, нередко возникает вопрос: может ли работодатель видеть, какие веб-сайты я посещаю через домашнюю сеть Wi-Fi или находясь дома?

Теоретически работодатели могут установить программное обеспечение для отслеживания действий сотрудников на рабочих ноутбуках или компьютерах. В самых строгих компаниях такое программное обеспечение может даже включать кейлоггеры, отслеживающие все, что вводится с клавиатуры, и инструменты для снятия скриншотов, используемые для контроля производительности сотрудников.

На практике степень строгости работодателя зависит от двух факторов:

- Размер компании: у более крупных организаций имеется больше ресурсов для такого рода мониторинга.

- Тип информации, с которой сотрудники работают в рамках должностных полномочий. Если сотрудник обрабатывает конфиденциальные данные, например, медицинские карты, финансовую информацию или государственные контракты, гораздо более вероятно, что работодатель будет внимательно следить за его работой.

Даже если отслеживания каждого вашего шага в интернете не происходит, работодатели могут просматривать открываемые вами файлы, посещаемые веб-сайты и отправленные электронные письма. Когда вопрос касается конфиденциальности в интернете, рекомендуется исходить из того, что рабочий компьютер находится под наблюдением, и действовать соответствующим образом.

Угрозы безопасности при использовании личных компьютеров для работы

Помимо угроз безопасности, связанных с использованием рабочих устройств в личных целях, существуют также угрозы безопасности, связанные с использованием личных устройств для работы. По мере того, как работодатели внедряют политики использования личных устройств, эти риски возрастают. При использовании сотрудниками собственных устройств появляется множество различных точек входа в системы компании.

Существуют следующие проблемы безопасности:

- Удаленный доступ к системам организации через устройства, которые она не контролируют, увеличивает риск того, что информация компании может быть скопирована, изменена, передана конкурентам или просто обнародована.

- Компьютер сотрудника, работающего из дома, может иметь доступ к сети и коммуникациям компании или клиента, что может привести к непреднамеренному нарушению системы защиты данных. При работе на личном компьютере недавно загруженное или активное приложение социальной сети могло получить доступ к базе данных рабочих контактов, а затем распространило идентификационные данные клиентов без их согласия.

- Если сотрудники работают в общественных местах и отправляют файлы по незащищенным сетям Wi-Fi, есть риск раскрытия конфиденциальной информации злоумышленникам, ищущим доступ к критически важным системам компании.

- Работающие из дома сотрудники, использующие собственные компьютеры, могут не осознавать рисков и устанавливать приложения из небезопасных источников. Это повышает уязвимость файлов компании для атак со стороны вредоносных программ. Даже отсутствие установленных обновлений (исправлений) на устройстве подвергает его угрозам безопасности.

- Сотрудники могут оставлять устройства в незащищенном виде или, возможно, позволять пользоваться устройствами друзьям и родственникам. Устройство может быть потеряно или украдено. В этих сценариях, если на устройствах хранится конфиденциальная информация компании, существует вероятность нарушения кибербезопасности.

- После увольнения сотрудники могут по-прежнему иметь доступ к приложениям компании с мобильных устройств, если компания не выполнит действий для его запрета. Насколько легко будет таким сотрудникам или тем, у кого есть доступ к их устройствам, вернуться в приложение или систему? Смогут ли организации отследить устройство как источник нарушения безопасности?

Многие компании пытаются снизить риски, разрабатывая политики использования собственных устройств, которые могут включать следующие требования:

- Установка обновлений безопасности в определенные сроки.

- Блокировка устройства, когда оно не используется.

- Шифрование устройства.

- Установка приложений только из официальных магазинов приложений.

- Установка антивирусного программного обеспечения.

- Немедленное информирование компании в случае потери или кражи устройства.

- Запрет получения root-прав и взлома телефона.

Если у компании-работодателя имеются политики использования собственных устройства, рекомендуется ознакомиться с ними, чтобы понимать права обеих сторон. Эту политику можно найти в различных материалах для сотрудников: справочниках, договорах, учебных материалах или конкретном соглашении об использовании собственных устройств.

Как защитить личную конфиденциальность в сети

Выполнение простых действий поможет сохранить конфиденциальность в интернете. Вот несколько советов, которые помогут защитить себя и свои данные в интернете.

Конфиденциальность в сети: 18 советов по безопасности

1. Не храните личные файлы на рабочем ноутбуке или телефоне

Удобно завести личную папку, содержащую фотографии и документы, например, налоговые декларации, на рабочем столе, но важно помнить, что рабочее устройство не является вашей собственностью – оно принадлежит компании. К этим файлам могут получить доступ не только ИТ-специалисты, но и другие сотрудники. Кроме того, некоторые компании используют инструменты безопасности, которые начинают стирать файлы при обнаружении взлома. Если компьютер заражен вредоносными программами, при устранении проблем в рамках предпринятых мер безопасности могут быть удалены также личные файлы. Вместо этого для хранения личных данных лучше использовать USB-накопитель и носить его на связке ключей.

2. Не сохраняйте личные пароли в хранилище ключей рабочего устройства

Многие используют нерабочие учетные записи с рабочих компьютеров. Однако существует риск, что личные данные станут доступны ИТ-команде. Даже зашифрованные транзакции не являются полностью защищенными. Обладая соответствующими знаниями и инструментами, злоумышленники могут получить доступ к личным данным.

3. Избегайте категоричных высказываний в чатах компании

4. Предположим, ваш интернет-трафик отслеживается

Многие работодатели отслеживают интернет-трафик сотрудников. Даже если работодатель не уделяет пристального внимания тому, какие веб-страницы посещают сотрудники, рекомендуется избегать определенных личных дел, например, выполнение второй работы, на корпоративном компьютере. Относитесь к рабочему компьютеру как к заимствованному. По сути, так оно и есть. Спросите себя, понравится ли работодателю просматриваемый вами контент. Если ответ отрицательный, не используйте для этого оборудование компании.

5. Будьте осторожны при использовании компьютера в общественных местах

При удаленной работе может возникнуть соблазн взять ноутбук и подключиться к бесплатному общедоступному Wi-Fi. Однако места, предлагающие бесплатный Wi-Fi, например, ближайшие кафе, могут быть источником мошеннических атак. Это связано с тем, что киберпреступники могут создавать поддельные сети, выглядящие как настоящими, но не являющиеся таковыми. Чтобы обеспечить конфиденциальность при работе в общедоступном Wi-Fi, рекомендуется использовать VPN и следовать советам по безопасности.

6. Проверьте, какое программное обеспечение для мониторинга запущено на вашем компьютере

7. Не предоставляйте коллегам не из ИТ-отдела удаленный доступ к рабочему компьютеру

Программное обеспечение для удаленного доступа позволяет контролировать ваш компьютер и часто используется сотрудниками ИТ-отдела при предоставлении ИТ-поддержки. Не позволяйте другим сотрудникам, не относящимся к ИТ-отделу, управлять вашим устройством.

8. Используйте антивирусные программы

Защитите свое устройство и системы работодателя от вредоносных программ с помощью надежного антивирусного решения. Комплексное решение в области кибербезопасности, такое как Kaspersky Total Security, обеспечивает всестороннее обнаружение угроз и защиту от вредоносных программ.

9. Убедитесь, что ваша система и программы обновлены

Использование последних версий программ и операционной системы способствует повышению безопасности. Включите автоматические обновления, чтобы защитить системы.

10. Обращайте внимание на Wi-Fi и безопасность сети

Шифрование сети повышает безопасность Wi-Fi. Хорошо, если для входа в вашу сеть Wi-Fi требуется пароль. Если нет, измените это в параметрах маршрутизатора. Пароли, используемые по умолчанию для доступа к параметрам маршрутизатора, могут оказаться слабым звеном в безопасности Wi-Fi и сети. Смените пароль маршрутизатора, если вы никогда не делали этого раньше. Злоумышленники могут получить доступ к устройствам через маршрутизатор.

11. Используйте VPN для обеспечения конфиденциальности в сети

Если вы используете компьютер для удаленной работы, включите VPN, например, Kaspersky Secure Connection, для шифрования данных и защиты их от посторонних. При использовании VPN вся интернет-активность будет зашифрована. Единственное, что увидит работодатель – это IP-адрес VPN-сервера и непонятные неподдающиеся взлому данные. Однако имейте в виду следующие аспекты:

Если уже используется VPN, установленная работодателем:

- Использование корпоративного VPN означает, что весь трафик с вашего рабочего устройства расшифровывается на серверах компании, и все посещенные веб-сайты может видеть работодатель.

- Однако работодатель не может получить доступ к вашей локальной домашней сети. Информация о посещении сайтов с других устройств работодателю недоступна.

12. Избегайте излишней демонстрации экрана

Во время онлайн-встреч будьте внимательны при демонстрации экрана. По возможности не оставляйте открытыми окна, которые вы не хотите показывать. Вы можете случайно показать контент, не предназначенный для посторонних. То же самое относится к веб-камерам, когда риску подвергается конфиденциальность членов семьи, находящихся поблизости.

13. Будьте осторожны с публикациями в социальных сетях

Размещение избыточной информации в социальных сетях может облегчить киберпреступникам сбор информации о вас. Чтобы обеспечить максимальную конфиденциальность в сети, рекомендуется:

14. Используйте надежные пароли

Надежный пароль – это пароль, который сложно подобрать. Он должен состоять из заглавных и строчных букв, цифр и символов. Не следует использовать один и тот же пароль для нескольких учетных записей. Рекомендуется регулярно менять пароли. Для этого используется Диспетчер паролей.

15. Защитите мобильные устройства

Самое основное – используйте пароль для доступа к вашему телефону, который нелегко подобрать. Кроме того, загружайте приложения и игры только из официальных магазинов приложений. Не прибегайте к взлому или рутингу телефона – это позволит злоумышленникам перезаписать ваши настройки и установить вредоносные программы. Рассмотрите возможность установки приложения, позволяющего удаленно удалить все данные на телефоне, в случае его кражи. Всегда используйте последние обновления программного обеспечения и будьте осторожны при переходе по ссылкам в интернете, также как на ноутбуке или компьютере.

16. Не забывайте о разрешениях приложений

Приложение, требующее доступ к камере, микрофону, геолокации, календарю, контактам и учетным записям в социальных сетях, несет потенциальную угрозу конфиденциальности в сети. Также рассмотрите возможность удаления неиспользуемых данных, программ и учетных записей. Чем больше запущено программ и приложений, тем больше вероятность взлома одного из них.

17. Будьте внимательны к фишинговым атакам

18. По возможности используйте двухфакторную аутентификацию

Это повысит вашу безопасность в сети, поскольку помимо пароля используются дополнительные способы подтверждения личности: отправляемый на телефон SMS-код, отпечаток пальца или электронный ключ, подключаемый по USB.

С начала пандемии мы все стали проводить больше времени в интернете. Когда речь идет о конфиденциальности в сети, следует проявлять бдительность. Программа Kaspersky Privacy Checker является полезным инструментом проверки параметров конфиденциальности для различных платформ и устройств. Передовые методы кибербезопасности позволят вам обеспечить конфиденциальность как на устройстве, так и в сети.

Статьи по теме:

Конфиденциальность прежде всего: как сохранить конфиденциальность в сети при совпадении деловых и личных целей

Опасно ли использовать корпоративные компьютеры в личных целях? Как сохранить конфиденциальность в интернете при использовании корпоративных компьютеров в личных целях.

Для любой организации, независимо от вида деятельности, одной из важнейших сфер бизнес интереса является защита конфиденциальной информации.

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

![Уровни защиты информации]()

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

![Методы обеспечения защиты конфиденциальных документов]()

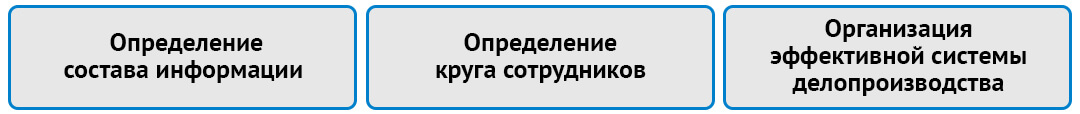

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

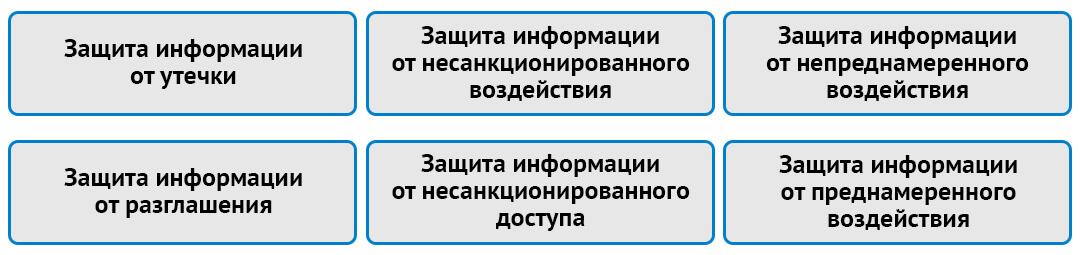

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

![Меры защиты конфиденциальной информации]()

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

![]()

К нарушениям конфиденциальности информацию можно отнести:

хищение (копирование) информации и средств ее обработки;

утрата (неумышленная потеря, утечка) информации и средств ее обработки.

Доступность информации – это свойство информации быть доступной для аутентифицированных законных ее владельцев или пользователей.

Нарушения при обеспечении доступности:

уничтожение информации и средств ее обработки.

Целостность информации – это свойство информации быть неизменной в семантическом смысле при воздействии на нее случайных или преднамеренных искажений, или разрушающих воздействий.

Нарушения при обеспечении целостности:

модификация (искажение) информации;

отрицание подлинности информации;

навязывание ложной информации.

2.ОТВЕТСТВЕННОСТЬ ЗА ПОСЯГАТЕЛЬСТВО НА ИНФОРМАЦИЮ

Правонарушения, связанные с хищением информации, могут принимать различные формы в зависимости от характера системы, в отношении которой осуществляется несанкционированный доступ. Информация, являющаяся объектом преступного посягательства, может быть отнесена к одному из четырех типов: персональные данные; корпоративная информация, составляющая коммерческую тайну; объекты интеллектуальной собственности и материалы, защищенные авторским правом; глобальная информация, имеющая значение для развития отраслей промышленности, экономики отдельных регионов и государств.

Кроме охраны от несанкционированного доступа очень важно обеспечить целостность коммерческой информации в информационной системе и ее доступность на законных основаниях.

Значение целостности информации очевидно, например, при осуществлении платежей посредством передачи электронных документов по открытым каналам связи, заключении договоров аналогичным образом. Доступность информационного ресурса означает получение законным пользователем запрошенных данных в приемлемое время.

Как уже говорилось, большинство организаций имеют доступ к сети Интернет. Последняя, в свою очередь, будучи открытой информационной средой, представляет широкие возможности для различных злоумышленных действий, в том числе в отношении информационных ресурсов конфиденциального характера [1].

Выделим две наиболее серьезные угрозы, которые таит в себе доступ к информации через компьютерные сети.

Первая - вредоносные программы для ЭВМ, которыми в соответствии со ст.273 УК РФ являются программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети. Самой распространенной разновидностью вредоносных программ является вирус - компьютерная программа, способная создавать свои копии и внедрять их в файлы, системные области компьютера, компьютерных сетей, а также осуществлять иные деструктивные действия.

При этом копии вируса сохраняют способность дальнейшего распространения (ГОСТ Р. Защита информации. Испытания программных средств на наличие компьютерных вирусов). За создание вредоносных программ, их использование либо распространение установлена уголовная ответственность ст.273 УК РФ .

Второй серьезной угрозой для корпоративных вычислительных систем являются компьютерные злоумышленники - хакеры. Объектами информационных атак хакеров могут стать конфиденциальная информация, объекты интеллектуальной собственности, имидж, деловая репутация компании.

2.1. Обеспечение конфиденциальности информации

Защита информации осуществляется с помощью средств, методов и организационных мероприятий, исключающих несанкционированный доступ к конфиденциальной информации, ее раскрытие, изменение, уничтожение или хищение. Для защиты информации создается система защиты информации, которая включает: физические и технические (программные и аппаратные) средства защиты; организационные мероприятия; совокупность специальных мер правового и административного характера; специальный персонал, выполняющий функции обеспечения безопасности автоматизированных систем. Система должна предупреждать несанкционированный доступ к хранящейся, обрабатываемой или передаваемой информации с целью ее неразрешенного использования, преднамеренного искажения, или уничтожения [1].

Однако не, по всем сведениям, составляющим конфиденциальную информацию, применяется прямая норма. Иногда законодательно определяются только признаки, которым должны удовлетворять эти сведения. Это, в частности, относятся к служебной и коммерческой тайне, признаки которых определяются Гражданским кодексом РФ и являются следующими:

соответствующая информация неизвестная третьим лицам;

К данной информации не установлено на законном основании свободного доступа;

меры по обеспечению конфиденциальности информации принимает собственник информации.

Конфиденциальная информация подразделяется на:

Предметная информация - это сведения о какой-то области реального мира, которые, собственно, и нужны злоумышленнику, например, чертежи подводной лодки или сведения о месте нахождения Усамы Бен-Ладена. Служебная информация не относится к конкретной предметной области, а связана с параметрами работы определенной системы обработки данных. К служебной информации относятся в первую очередь пароли пользователей для работы в системе. Получив служебную информацию (пароль), злоумышленник с ее помощью может затем получить доступ к предметной конфиденциальной информации.

Нарушение каждой из трех категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности приводит к отказу в доступе к информации, нарушение целостности приводит к фальсификации информации и, наконец, нарушение конфиденциальности приводит к раскрытию информации [2].

2.2. ОСОБЫЕ ОБЕСПЕЧЕНИЯ КОНФИДЕНЦИАЛЬНОСТИ

Запрет на требование от гражданина (физического лица) предоставления информации о его частной жизни, а также на получение такой информации помимо его воли.

обеспечение защиты информации от неправомерного доступа:

установление ответственности за разглашение конфиденциальной информации

установление ответственности за несанкционированный доступ конфиденциальной информации с точки зрения ее создания и т.д.

Дефектная информация– информация, имеющая различные дефекты, возникающие в ходе ее изготовления, сбора или иных действий.

Дефекты – это те недостатки информации, которые превратили ее в недостоверную, незаконную, не дающую права использовать ее в законном порядке.

дефекты сбора информация:

доказательства, полученные с нарушением закона, не имеют юридической силы

дефект содержания информации

информация, разжигающая расовую или национальную рознь,

дефекты предоставления и распространения информации

Информация, распространяемая без использования СМИ, не включает достоверных сведений о ее обладателе или об ином лице, распространяющем информацию.

3.КЛАССИФИКАЦИЯ ИНФОРМАЦИОННЫХ УГРОЗ

Угрозы классифицируются по нескольким критериям:

Угрозы целостности – физическое уничтожение или порча носителей информации. Например, похититель может сломать карту памяти с курсовой работой.

О изменении информации, в последствии которой информация перестает нести в себе реальное положение дел, из-за чего она становиться противоречивой. Например, злоумышленник может изменить количество средств на своём счету.

Классификация угроз доступности:

О прекращении функционирования системы электронной обработки данных в последствии поломки обеспечивающей инфраструктуры. Например, система может перестать функционировать в последствии перебоя питания, отключения системы кондиционирования, из-за чего температура повыситься до недопустимой температуры, или прорыва водопровода.

О прекращение функционирования системы вследствие поломки оборудования (компьютеров, коммуникационного оборудования и т.д.)

Например, если в железнодорожной кассе сломается компьютер, подключений к системе автоматизированной продажи билетов, то пассажиры не смогут купить в данной кассе.

4.Классификация методов защиты информации

Кроме того, в информационных системах выделяют следующие группы средств и соответствующих им методов защиты информации:

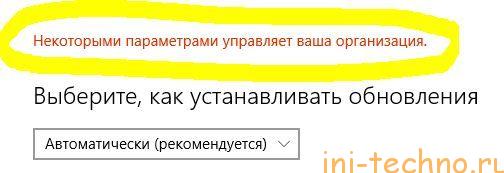

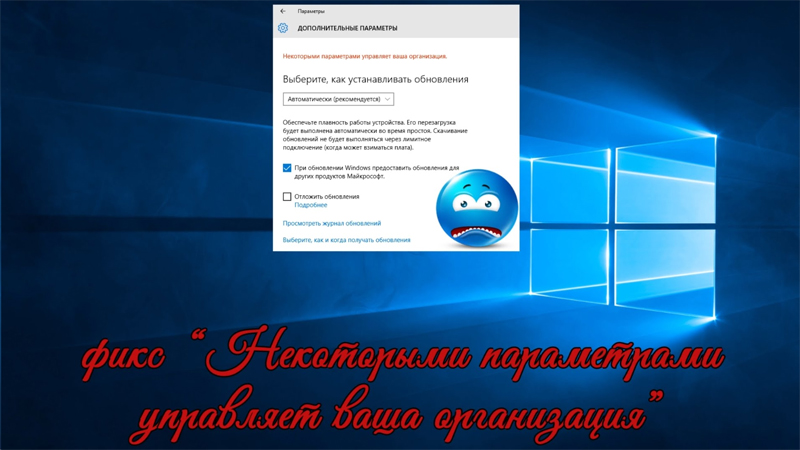

Значение надписи

Причина появления

Вторым вариантом является блокировка обновления ОС через корпоративный интернет. Потому что это окажется огромной нагрузкой на провайдера, если 200 и больше машин начнут обновляться единовременно. Для этого автоматическое обновление выключается и файлы раздаются со своего сервера.

![]()

В домашних же условиях программа WindowsSpyDisabler, которую запускают многие пользователи устанавливает подобные ограничения. Поскольку меняются групповые политики, то система сообщает об организации, хотя никакой организации на самом деле нет.

Исправление проблемы

На работе

Решение зависит от политики организации. Самостоятельно лезть и менять эти настройки всё равно не стоит. Если есть необходимость (причём по выполнению служебных обязанностей) получить доступ к социальным сетям (для примера), то стоит обращаться к руководству.

Тут пользователь сам себе начальство и вправе открыть доступ к чему потребуется. Описанные далее способы сработают только в домашних условиях на своём компьютере. При условии, что управление от лица организации не выставили родители. Только если какая-то программа внесла изменения можно прибегать к перечисленным далее решениям.

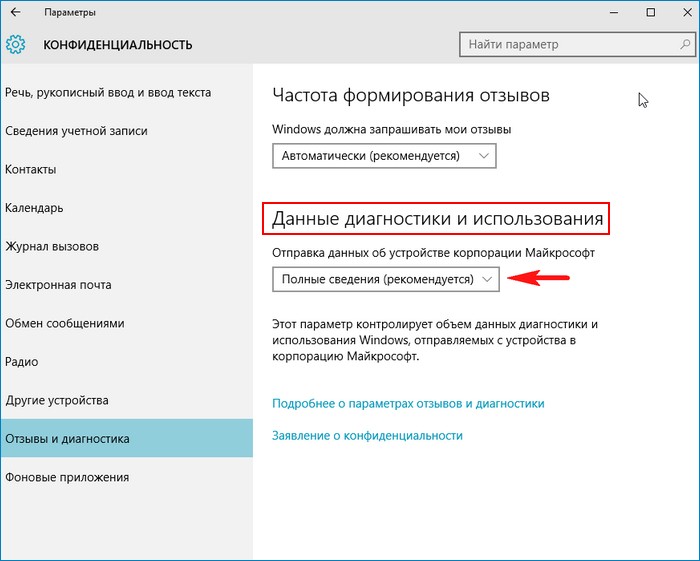

Параметры конфиденциальности

Настраиваются следующим образом:

Примечание: если использовался WindowsSpyDisabler, то, как и на скриншоте, эта опция будет заблокирована и нужно использовать другие способы.

Правка реестра

Потребуется запустить редактор реестра. Если способ не сработает –потребуется обратиться к следующим двум. Выполняется операция таким образом:

Изменение групповых политик

Перед изменениями лучше сделать резервную копию собственных файлов. Вероятность повредить ОС хотя и не велика, но существует. Способ включает в себя:

Сброс групповых политик

![]()

Такое решение проще и быстрее, чем попытки сбросить политики вручную.

Некоторыми параметрами управляет Ваша организация Windows 10

Что значит некоторыми параметрами управляет Ваша организация

Надпись некоторыми параметрами управляет Ваша организация в Windows 10 значит, что собственно некоторые параметры заблокированы и не доступны для изменения пользователем.

Первым делом необходимо разобраться почему появляется надпись некоторыми параметрами управляет Ваша организация в обновленных параметрах Windows 10. И только после этого можно будет определить подходящий способ решения проблемы. Поскольку по умолчанию после чистой установки операционной системы Windows 10 такой надписи не наблюдается, тогда всё точно из-за пользователя.

Причинами появления текущей надписи могут быть:

- Отключение ненужных служб — может привести к появлению надписи в параметрах системы например после отключения службы: Функциональные возможности для подключенных пользователей и телеметрия.

- Отключение центра обновлений — надпись некоторыми параметрами управляет Ваша организация может появиться после попытки отключения автоматического обновления Windows 10.

- Отключение параметров так званой слежки — после отключения слежения в Windows 10 используя только средства системы или стороннего программного обеспечения может появиться текущая надпись (См. Как пользоваться O&O ShutUp10).

- Изменение параметров системы с помощью редактора реестра или локальных групповых политик — аналогично после попытки отключить функции слежения или же сторонние службы используя редактор реестра или локальных групповых политик может появиться текущая надпись. Именно поэтому перед внесением изменений в реестр рекомендуем создавать резервную копию реестра Windows 10.

- Отключение средств защиты операционной системы — надпись может появиться после отключения центра безопасности защитника или брандмауэра в Windows 10.

А также до официальных причин появления надписи можно отнести участие пользователя в программе предварительной оценке Windows.

Если же Вы ничего свыше перечисленного не предпринимали и впервые об этом слышите, тогда стоит попробовать произвести следующие настройки:

![]()

- Открываем обновленные параметры системы используя комбинацию клавиш Win+I.

- Дальше переходим по пути: Конфиденциальность > Диагностика и отзывы.

- В текущем местоположении выбираем объем данных, отправляемых в корпорацию Майкрософт — Полный.

Актуально для последнего обновления операционной системы Windows 10. В предыдущих версиях системы была возможность выбрать пункт Расширенные сведения. После установки текущих параметров перезагрузите компьютер и проверьте на наличие надписи некоторыми параметрами управляет Ваша организация.

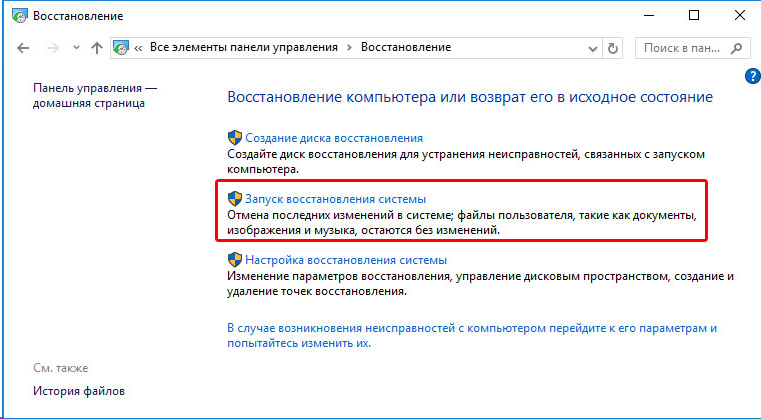

Как убрать некоторыми параметрами управляет Ваша организация

![]()

- Нажимаем правой кнопкой мыши на значок Этот компьютер и выбираем пункт Свойства (можно воспользоваться комбинацией клавиш Win+PauseBreak).

- В открывшемся окне свойств системы переходим в раздел Имя компьютера и настраиваем параметры указанные далее.

- Нажмите Идентификация… и выберите пункт Компьютер предназначен для домашнего использования; он не входит в корпоративную сеть.

- Выберите пункт Изменить и убедитесь что компьютер является членом рабочей группы, а не домена.

Чтобы изменения вступили в силу, необходимо перезагрузить компьютер. Прежде чем выполнить перезагрузку, сохраните все открытые файлы и закройте все программы.

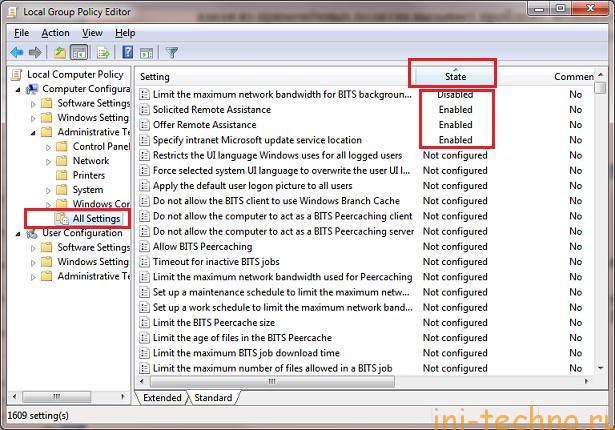

Следующий способ подходит для владельцев Корпоративной и Профессиональной редакции операционной системы Windows 10, поскольку на Домашней редакции редактор локальной групповой политики отсутствует.

![]()

- Открываем редактор локальной групповой политики выполнив команду gpedit.msc в окне Win+R.

- Дальше же открываем Конфигурация компьютера > Административные шаблоны > Все параметры.

- Убеждаемся что все политики в текущем расположении имеют значение Не задано.

Однозначно предложенные способы могут подойти не для всех. Поэтому пишите в комментариях как Вы вышли с текущей ситуации и какой способ Вам помог. А также всегда можно вернуть компьютер в исходное состояние используя раздел восстановление в параметрах системы.

![]()

Что обозначает надпись?

В чем причина?

![]()

Кто может отключить?

Что такое групповая политика

Проблема с домашним ПК

![]()

Одна цель и несколько путей

Решение 1: меняем реестр

Начнем с более легкого и безопасного метода – чистки реестра. Для начала требуется вызвать его командой

![]()

Далее переходим в раздел персонализации, который находится по адресу (проследуйте по нему в системе вложенных папок в левой части реестра):![]()

Как видите, этот метод довольно простой, но спасает не всегда. Теперь будем избавляться от параметров групповых политик их изменением.Решение 2: меняем групповые политики

Как уже говорилось ранее, этот способ более опасный в плане крашеустойчивости системы, но работает безотказно. Итак, приступим.

![]()

Проведите аналогичные действия в выпадающем меню User Configuration (оно находится под конфигурациями компьютера).

Способ 2

![]()

После выполнения требуется перезагрузить систему.

Альтернативные методы

![]()

Об ограничениях: почему они появляются и для чего они нужны

Эта надпись появляется не просто так. Обычно она напрямую связана с действиями пользователя. Такими как:

![]()

Если вы собираетесь снять блокировку, чтобы поэкспериментировать с системными службами Windows 10, лучше не рискуйте. Но иногда хочется создать себе удобные условия для работы и перенастроить отдельные опции.

Как убрать?

Избавиться от этой надписи можно разными методами.

Конфиденциальность

![]()

После установки значения перезагрузите компьютер

Есть ещё один вариант с точками восстановления. Он будет эффективен, если вы меняли реестр или системные службы недавно. Буквально день-два назад.

![]()

Способ эффективен, если вы недавно проводили изменения в реестре или службах

Реестр

Можно отредактировать ключи реестра. Перед этим надо сделать его резервную копию. Чтобы в случае неполадок вернуть всё как было.

![]()

Удалите выделенную запись из реестра

Командная строка

Блокировка должна отключиться.

Редактор групповой политики

Читайте также: