В чем заключается групповая политика для установки программного обеспечения

Обновлено: 02.07.2024

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Отличный способ получить больше контроля над вашим компьютером — это использование групповой политики. Существует множество полезных параметров групповой политики, которые домашние пользователи могут использовать для настройки работы Windows 10. Давайте рассмотрим некоторые из лучших параметров групповой политики для улучшения вашей системы.

Что такое групповая политика Windows?

Групповая политика обеспечивает централизованный способ настройки и применения всех видов параметров на компьютерах в сети Active Directory. Эти параметры поддерживаются контроллером домена, и отдельные компьютеры не могут их переопределить.

Таким образом, групповая политика наиболее распространена на доменах Windows в бизнес-настройках.

, Однако компьютеры, которые не находятся в сети Active Directory (имеется в виду большинство домашних компьютеров), могут по-прежнему настраивать свои параметры локально с помощью редактора локальной групповой политики.

Думайте об этом как о панели управления, кроме гораздо более мощных. С помощью групповой политики вы можете ограничить доступ к частям системы, назначить определенную домашнюю страницу для всех пользователей и даже запускать определенные сценарии всякий раз, когда компьютер запускается или выключается.

За кулисами большинство параметров в редакторе групповой политики просто вносят изменения в реестр Windows. Редактор групповой политики предоставляет гораздо более дружественный интерфейс для управления этими параметрами без необходимости вручную просматривать реестр.

Единственным недостатком является то, что по умолчанию групповая политика доступна только для компьютеров, работающих под управлением Professional или более поздних версий Windows. Если вы работаете в Windows Home, это упущение может убедить вас перейти на Windows 10 Pro

— хотя есть обходной путь, который мы упомянем ниже.

Доступ к редактору групповой политики

Доступ к редактору групповой политики проще, чем вы думаете, особенно в Windows 10. Как и в большинстве утилит в Windows, есть несколько способов получить к нему доступ.

Вот один надежный метод:

Хотя мы упоминали, что групповая политика обычно недоступна в домашних выпусках Windows, есть обходной путь, который вы можете попробовать. Он включает в себя некоторые базовые настройки системы и установку стороннего редактора групповой политики.

Если вы заинтересованы, ознакомьтесь с нашим пошаговым руководством по установке редактора групповой политики в Windows Home.

Применение обновлений групповой политики

Для некоторых параметров групповой политики вам необходимо перезагрузить компьютер, чтобы они вступили в силу. В противном случае, как только вы закончите вносить изменения, запустите командную строку с повышенными правами и выполните следующую команду:

Это заставляет любые обновления, внесенные вами в групповую политику, вступать в силу немедленно.

Что делать с групповой политикой

Редактор групповой политики позволяет изменять сотни различных параметров, предпочтений и параметров, поэтому здесь невозможно охватить все.

Вы можете свободно смотреть по сторонам, но если вы не уверены, возможно, стоит избегать экспериментов со случайными политиками. Один плохой твик может вызвать проблемы или нежелательное поведение. Ознакомьтесь с нашим введением в групповую политику

чтобы стать более знакомым в первую очередь.

Теперь рассмотрим некоторые рекомендуемые параметры групповой политики, чтобы вы могли начать работу.

1. Ограничить доступ к панели управления и настройкам

Ограничения панели управления жизненно важны для деловых сетей и школьной среды. Тем не менее, они также могут быть полезны дома для компьютеров, используемых несколькими пользователями. Если вы хотите запретить детям изменять настройки, это хороший шаг.

Чтобы полностью заблокировать панель управления, включите этот объект:

Если вы хотите вместо этого предоставить доступ только к определенным частям панели управления, вы можете настроить это, используя один из двух следующих пунктов:

Включите их, и вы сможете указать, какие апплеты панели управления вы хотите показать или скрыть. использование Канонические названия элементов панели управления Microsoft перечислить их.

2. Заблокируйте командную строку

Несмотря на то, насколько полезной может быть командная строка, она может стать неприятностью в чужих руках. Позволять пользователям запускать нежелательные команды и обходить другие ограничения, которые у вас могут быть, не очень хорошая идея. Таким образом, вы можете отключить его.

Чтобы отключить командную строку, перейдите к этому значению:

Обратите внимание, что включение этого ограничения означает, что cmd.exe не может работать вообще. Таким образом, он также предотвращает выполнение командных файлов в форматах CMD или BAT.

3. Запретить установку программного обеспечения

У вас есть много способов заблокировать пользователям установку нового программного обеспечения. Это может помочь сократить объем технического обслуживания, которое необходимо выполнять, когда люди небрежно устанавливают мусор. Это также снижает вероятность проникновения вредоносных программ в вашу систему.

Чтобы предотвратить установку программного обеспечения с использованием групповой политики, посетите:

Обратите внимание, что это блокирует только установщик Windows, поэтому пользователи могут устанавливать приложения с помощью Магазина Windows.

4. Отключить принудительный перезапуск

Несмотря на то, что вы можете включить некоторые параметры, чтобы отложить его, Windows 10 в конечном итоге перезагрузит компьютер самостоятельно, если у вас есть ожидающие обновления. Вы можете вернуть контроль, включив элемент групповой политики. После этого Windows будет применять только ожидающие обновления, когда вы перезапустите их самостоятельно.

Вы найдете это здесь:

5. Отключите автоматическое обновление драйверов

Знаете ли вы, что Windows 10 также обновляет драйверы устройств без вашего явного разрешения? Во многих случаях это полезно, поскольку оно направлено на то, чтобы поддерживать вашу систему как можно более актуальной.

Но что, если вы используете собственный драйвер? Или, возможно, последняя версия драйвера для определенного аппаратного компонента содержит ошибку, которая приводит к сбою системы. Это времена, когда автоматические обновления драйверов более вредны, чем полезны.

Включите это, чтобы отключить автоматическое обновление драйверов:

После включения вы должны будете предоставить идентификаторы оборудования для устройств, для которых не требуется автоматическое обновление драйверов. Вам нужно будет получить их через диспетчер устройств, который занимает несколько шагов. Следуйте нашему руководству по управлению обновлениями драйверов в Windows 10

для полных инструкций.

6. Отключите съемные носители

Съемные носители, такие как USB-накопители, могут пригодиться. Но неизвестные USB-устройства также могут представлять опасность. Кто-то, имеющий доступ к вашему компьютеру, может загрузить вредоносное ПО на флэш-диск и попытаться его запустить.

Хотя в большинстве случаев это не является необходимым, вы можете запретить Windows полностью читать съемные диски для защиты вашей системы. Это особенно важно в деловых условиях.

Чтобы отключить съемные носители, включите это значение:

В этой папке вы также увидите опции для других видов носителей, таких как CD и DVD. Не стесняйтесь отключить все это, но USB-накопители являются главной проблемой.

7. Скрыть уведомления о воздушных шарах и тостах

Уведомления на рабочем столе могут быть полезны, но только когда им есть что сказать. Большинство уведомлений, которые вы видите, не стоит читать, что часто приводит к тому, что они отвлекают вас и нарушают вашу концентрацию.

Включите это значение, чтобы отключить всплывающие уведомления в Windows:

Начиная с Windows 8, большинство системных уведомлений переключаются на всплывающие уведомления. Таким образом, вы также должны отключить их:

Это простой способ заблокировать множество всплывающих окон.

8. Удалить OneDrive

OneDrive встроен в Windows 10. Несмотря на то, что вы можете удалить его, как и любое другое приложение, его также можно запретить запускать с помощью элемента групповой политики.

Отключите OneDrive, включив это:

Это исключит возможность доступа к OneDrive из любой точки системы. Он также стирает ярлык OneDrive на боковой панели Проводника.

9. Отключите Защитник Windows

Защитник Windows управляет собой, поэтому он перестанет работать, если вы установите стороннее антивирусное приложение. Если по какой-то причине это не работает должным образом или вы хотите полностью отключить его, вы можете включить этот элемент групповой политики:

Хотя Защитник Windows легко отключить, он является достаточно хорошим решением безопасности для большинства людей. Обязательно замените его другой доверенной антивирусной программой Windows

если вы удалите его.

10. Запустите сценарии при входе в систему / запуске / завершении работы

Наш последний совет немного более сложный, поэтому он, вероятно, не будет вам полезен, если вы не знакомы с пакетными файлами и / или не пишете сценарии PowerShell. Но если да, то вы можете автоматически запускать указанные сценарии с помощью групповой политики.

Чтобы настроить скрипт запуска / завершения работы, посетите:

Чтобы настроить сценарий входа или выхода, перейдите по ссылке:

Это позволяет вам выбирать фактические файлы сценариев и предоставлять параметры для этих сценариев, что делает его довольно гибким. Вы также можете назначить несколько сценариев каждому событию триггера.

Обратите внимание, что это не то же самое, что запуск конкретной программы при запуске. Для этого посмотрите, как использовать папку автозагрузки Windows.

Самые полезные параметры групповой политики для вас

Групповая политика предоставляет вам большой контроль над тем, как работает Windows 10. Мы только рассмотрели несколько примеров здесь; есть намного больше функциональных возможностей, если вы знаете, где искать. Однако, как вы можете видеть, большинство опций вращаются вокруг удаления или блокировки функциональности, а не добавления новых инструментов.

У вас нет доступа к групповой политике или вы хотите настроить Windows? Посмотрите наше введение в реестр Windows

Осуществлять автоматическую установку приложения можно разными способами:

Скрипты и пакетные файлы могут запускаться как вручную, так и с помощью различных инструментов:

- Групповых политик (назначение или публикация приложения, выполнение скрипта во время входа в систему или во время выхода)

- System Center Configuration Manager

В этой лекции хотелось бы рассказать о способе автоматической установки приложений (публикация и назначение) при помощи групповых политик.

Групповые политики (Group Policy) – набор правил, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются в домене и реплицируются в рамках домена.

Групповые политики поддерживают 2 типа приложений:

- Приложения, устанавливаемые при помощи WindowsInstaller (. MSIпакеты ).

- Приложения, устанавливаемые любым другим способом (. ZAPприложения ).

Если с .MSI пакетами все понятно – для автоматической установки необходимо просто указать путь к установочному файлу. Данный файл , как вы понимаете, должен быть в формате .MSI. Для каждого такого файла создается специальный пакет. Это не удобно, если установка приложения требует использовать несколько .MSI пакетов.

В этом случае к нам на помощь приходят . ZAP пакеты.

ZAP пакет – конфигурационный файл, предназначенный для публикации приложений при помощи групповых политик домена Windows (Active Directory).

Минимальная конфигурация . ZAP пакета выглядит следующим образом:

Более полная конфигурация выгладит следующим образом:

[Application] ; Только параметры FriendlyName и SetupName являются обязательными. ; Oстальные параметры являются необязательными. ; Параметр FriendlyName задает имя приложения, отображающееся ; в расширении "Установка программ", а также в компоненте панели управления ; "Установка и удаление программ". ; Обязательный параметр FriendlyName = "Office 2003" ; Параметр SetupCommand обозначает командную строку, которая ; используется для запуска установки приложения. ; Если это относительный путь, то расположение программы ; установки указывается относительно ZAP-файла. ; Путь необходимо заключить в кавычки, если в нем содержатся пробелы, либо ; если названия файлов или папок имеют длину более восьми символов. ; Также можно использовать полный сетевой путь к программе установки. ; Например: ; SetupCommand = "long folder\setup.exe" /unattend ; Обязательный параметр SetupCommand = setup.exe ; Версия приложения, которая будет отображена в расширении : "Установка программ", а также в компоненте панели управления ; "Установка и удаление программ". ; Необязательный параметр DisplayVersion = 8.0 ; Название компании, являющейся производителем приложения. ; Это название будет отображено в расширении "Установка программ", ; а также в компоненте панели управления ; "Установка и удаление программ". ; Необязательный параметр Publisher = Microsoft ; Адрес в сети Интернет для получения дополнительной ; информации о приложении. Он отображается в расширении ; "Установка программ", а также в компоненте панели управления ; "Установка и удаление программ" ; Необязательный параметр URL = http://www.microsoft.com/office ; Параметр, указывающий язык приложения. ; В нашем примере указан русский язык. ; Необязательный параметр LCID = 1049 ; Архитектура (в нашем случае – Intel). ; Необязательный параметр Architecture = intel ; В разделах [ext] [CLSIDs] и [progIDs] все ; параметры являются необязательными. [ext] ; Расширения файлов, связанные с приложением ; и инициализирующие его автоматическую установку. ; Эти параметры не потребуются, если у Вас нет необходимости ; в автоматической установке приложения. ; Весь раздел является необязательным. ; Примечание. Вы можете указать в начале расширения точку. ; Текст, следующий после первого символа "=", является ; необязательным и будет проигнорирован. ; Символ "=" является обязательным. В случае его отсутствия ; вся строка будет проигнорирована. XLS= [CLSIDs] ; Идентификатор CLSID, который будет использован ; при автоматической установке приложения. ; Весь раздел является необязательным. ; После идентификатора CLSID ставится символ "=", ; затем через запятую перечисляются параметры ; LocalServer32, InprocServer32 и/или InprocHandler32. [progIDs] ; Идентификатор progID, который будет использован ; при автоматической установке приложения. ; Весь раздел является необязательным. ; После идентификатора CLSID ставится символ " http://www.intuit.ru/2010/edi" >

Опубликованные приложения выглядят следующим образом рис. 5.5.

К преимуществам . ZAP пакетов можно отнести возможность установки приложений, запакованный инсталлятором, отличным от Windows Installer ; использование ключей автоустановки; возможность задать для одного опубликованного приложения несколько исполняемых файлов (компонентов). К недостаткам относится невозможность удалить такие пакеты.

К достоинствам .MSI пакетов относится простота установки и удаления приложений, установленных с помощью групповых политик, а также возможность назначения приложений.

Типы размещения устанавливаемых пакетов:

- Назначение. Назначенный пакет будет установлен автоматически.

- Публикация. Для установки опубликованного приложения необходимо самостоятельно начать процесс, т.е. нажать кнопку "Добавить".

.MSI пакеты можно как назначать, так и публиковать. ZAP пакеты – только публиковать.

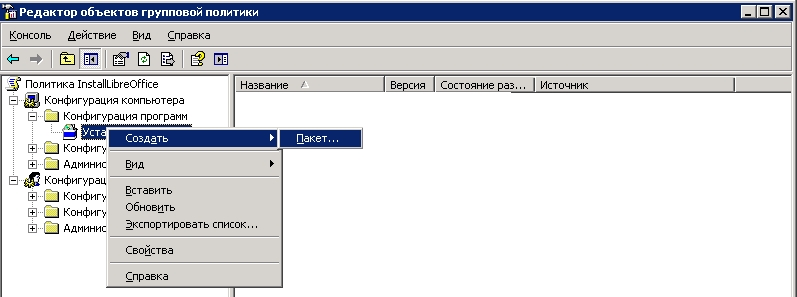

Для публикации или назначения приложения необходимо на контроллере домена открыть редактор групповой политики и пройти по следующему пути:

- Для публикации приложений на пользователя: "Конфигурация пользователя" -> "Конфигурация программ" -> "Установка программ".

- Для публикации приложения на компьютер: "Конфигурация компьютера" -> "Конфигурация программ" -> "Установка программ".

Затем нажать правой кнопкой мыши на пункте " Установка программ " и выбрать "Новый" -> "Пакет".

Указываем путь до пакета и в зависимости от типа пакета либо опубликовываем, либо назначаем приложение .

Рекомендуется публиковать или назначать приложения либо на компьютер , либо на пользователя. При использовании одновременно двух способов возможны появления ошибок.

Рано или поздно у каждого системного администратора появляется необходимость внедрения нового программного обеспечения (ПО) в существующий парк, и особенно централизованного обновления версий этого ПО для поддержания его в актуальном состоянии без лишней нервотрепки и при малых затратах ресурсов. Большинство корпоративных программных продуктов поддерживает обновление через Microsoft Automatic Update, в свою очередь большинство Open Source продуктов позволяют автоматическое обновление только при платной поддержке, и как быть в том случае, когда руководство не готово платить за это? Попытка поиска данной методики в развернутом виде в Рунете положительных плодов не принесла. Пришлось искать информацию, и разрабатывать методику самому, а заодно и инструкцию в помощь другим.

Задача — установка ПО LibreOffice и поддержание его версии в актуальном состоянии средствами Microsoft Active Directory (AD).

Необходимость внедрения данного ПО обусловлена следующим:

«Федеральное агентство по техническому регулированию и метрологии РФ утвердило ГОСТ Р ИСО/МЭК 26300-2010, в котором в качестве стандартного формата для офисных приложений определен формат Open Document (ODF). Документ идентичен принятому четыре года назад международному стандарту ISO/IEC 26300:2006.

Установка

Разберем установку, а также безболезненный переход к новым версиям LibreOffice средствами Active Directory и групповых политик.

Подготовка дистрибутива

Сначала нужно подготовить дистрибутив для установки из сетевого ресурса.

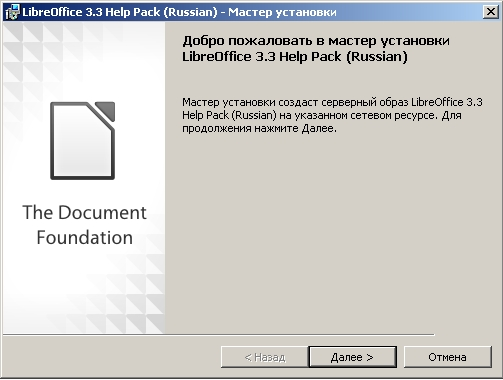

Для этого необходимо распаковать архив LibreOffice и запустить инсталляционный файл типа setup.exe с атрибутом /a (например, из cmd или TotalCommander) — запустится административная установка

Далее укажите сетевой ресурс в котором в дальнейшем будут располагаться все дистрибутивы устанавливаемых программ средствами AD, с предварительно открытым общим доступом, как указано в следующем пункте, для размещения серверного образа — оттуда впоследствии и будет производиться установка приложения. Данный пункт необходимо выполнить для самого дистрибутива LibreOffice и для Help Pack к нему.

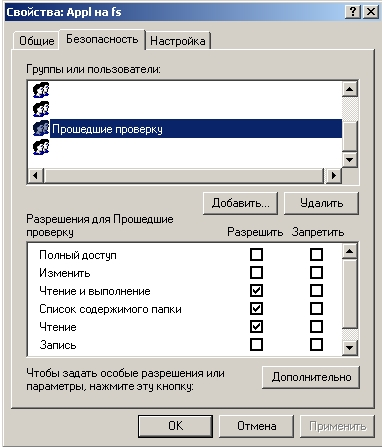

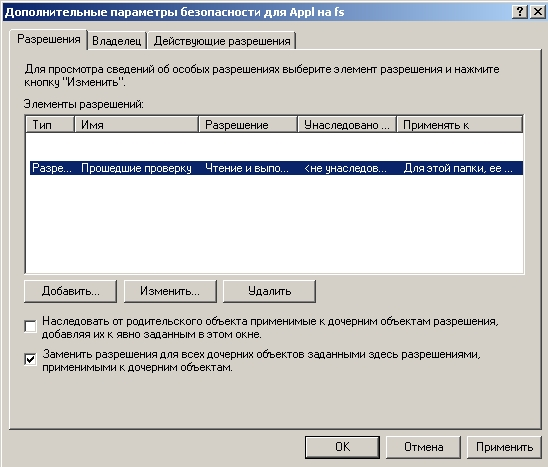

Установка разрешений доступ и настройка безопасности

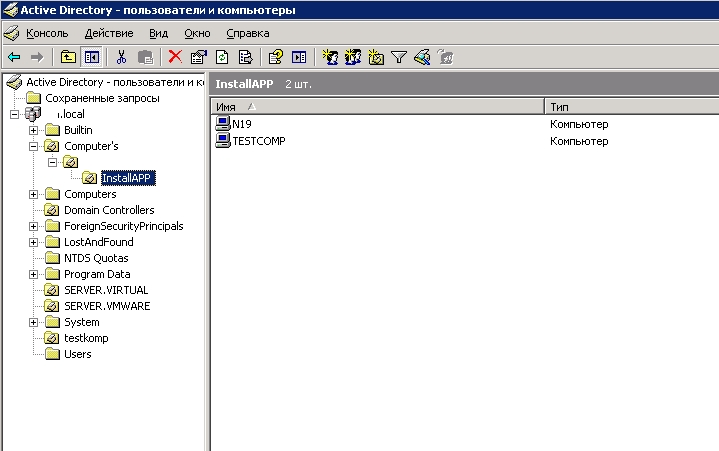

Создание административной единицы в Active Directory

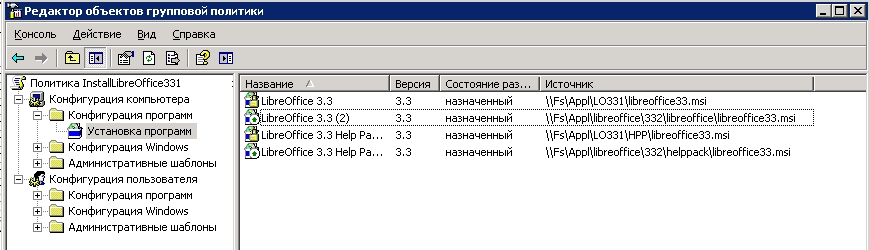

Создание групповой политики

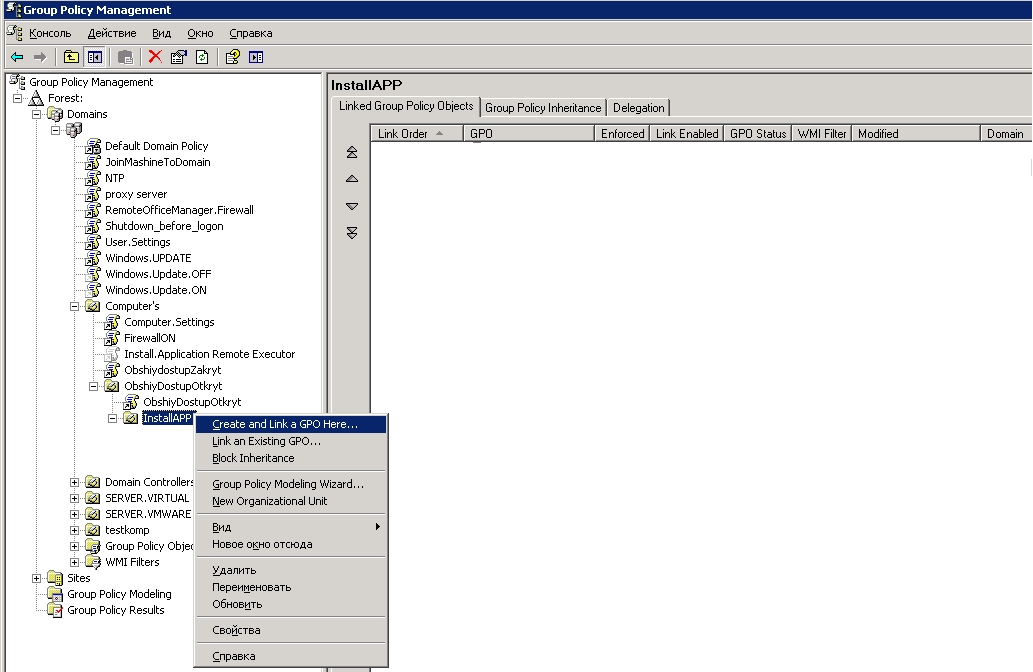

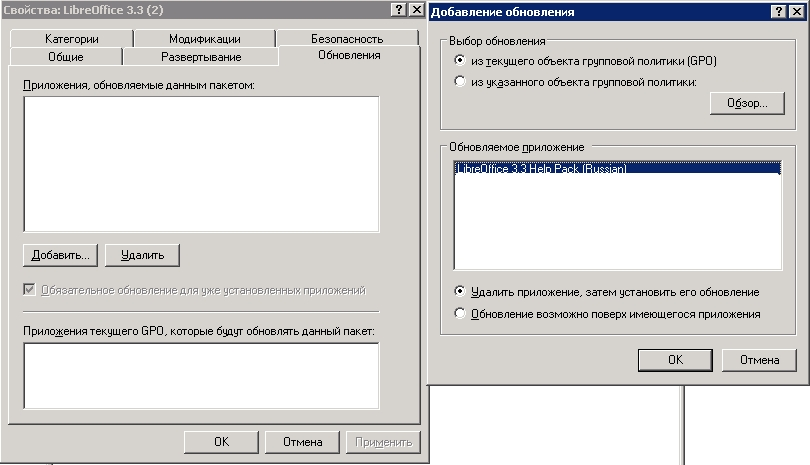

Установка приложений возможна через назначения компьютера (в таком случае установка будет происходить сразу после загрузки, до входа в систему) или пользователя (возможна установка при первом запуске программы). Мы рассмотрим первый вариант. Запускаем Group Policy Management и переходим к нашей OU, создаем и подключаем к ней политику (можно сделать через AD — Свойства OU — вкладка Group Policy).

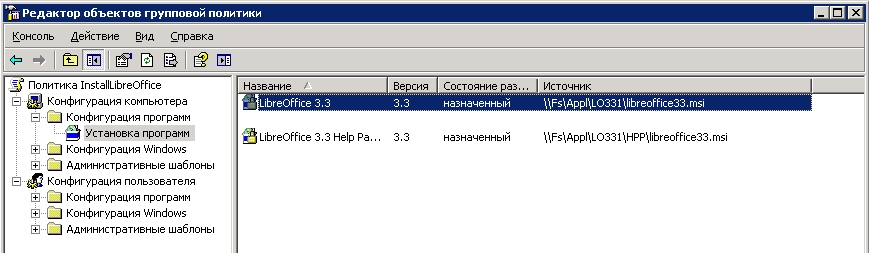

Создание установочного пакета

Через групповые политики установка осуществляется только через файлы msi, так что если вам необходимо установить другую программу, которая по умолчанию не содержит msi, то нужно переконвертировать файл exe (или др.) в msi с помощью любого конвертера.

Таким же образом создаем пакет для установки Help Pack.

После этого на локальной машине в нашей OU должны примениться групповые политики (можно ускорить, запустив в cmd команду gpupdate /force) и после следующей перезагрузки должна произвестись установка LibreOffice и Help Pack. Если приложение не установилось — смотрим логи компьютера, вкладка приложения. Распространенные проблемы — нет доступа к сетевому ресурсу с установочным файлом и не применение групповой политики.

Однако, для нормальной работы LibreOffice необходима Java. Ее также можно установить через GPO. Лучше на каждое приложение создавать отдельную политику для независимости и удобства обновления приложений.

Итак, полдела сделано — приложение автоматически установлено на необходимых машинах, но вот выходит следующая версия LibreOffice и тут также не обойтись без GPO.

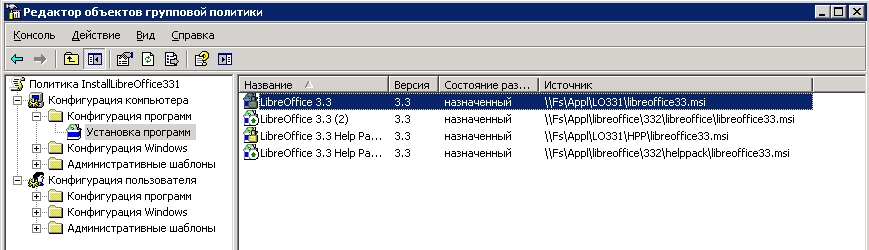

Настройка перехода на новую версию

Создаем в той же групповой политике с ранней версией LibreOffice более новую версию, предварительно произведя административную установку в отдельную папку сетевого ресурса.

После этого в GPO старые пакеты отображаются с замком, а новые с зеленой стрелкой.

Проделываем то же самое для Help Pack. И теперь после применения групповых политик и последующей перезагрузке рабочих станций взамен старой версии устанавливается новая версия LibreOffice.

Если вы хотите удалить приложение со всех машин, то необходимо правой кнопкой мыши на пакете выбрать пункт все задачи — удалить, там выбрать пункт немедленное удаление приложения с компьютеров всех пользователей. Если вы удалите саму политику, то приложения удаляться не будут, так как без политики машина не знает о том, что приложение нужно удалить.

Заключение

В итоге мы имеем автоматически установленное программное обеспечение на необходимых компьютерах, и возможность поддержание его версии в актуальном состоянии. В любом случае сначала лучше потренироваться на тестовой машине.

Запрещаем установку софта

Импорт политики

Теперь для любых программ от этих издателей допуск к вашему компьютеру закрыт.

Добавление издателей

В списке появилось новое правило.

С помощью этого приема можно запретить установку любых приложений от любых издателей, а также, с помощью ползунка, конкретного продукта и даже его версии.

Удаление правил

Экспорт политики

Данная функция помогает перенести политики в виде XML файла на другой компьютер. При этом сохраняются все исполняемые правила и параметры.

Заключение

Сведения, полученные из этой статьи, помогут вам навсегда избавиться от необходимости удаления со своего компьютера разных ненужных программ и дополнений. Теперь можно спокойно пользоваться бесплатным софтом. Другое применение – запрет на установку программ другим пользователям вашего компьютера, не являющимся администраторами.

Отблагодарите автора, поделитесь статьей в социальных сетях.

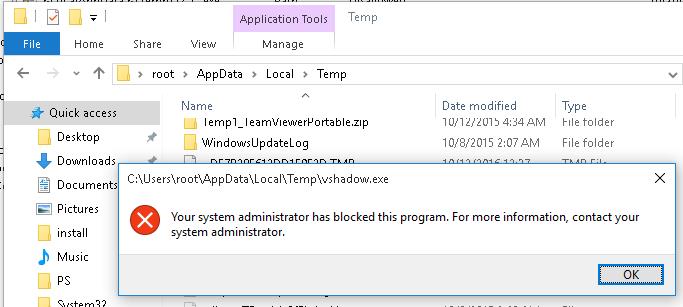

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

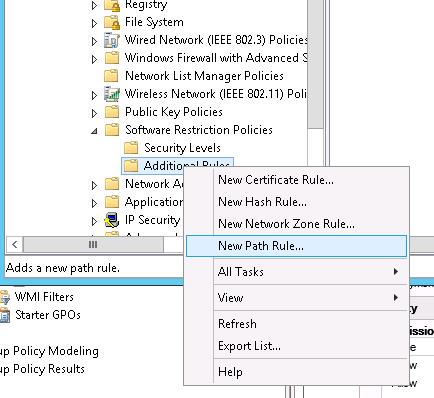

В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

Выберите раздел Additional Rules, и создайте новое правило New Path Rule.

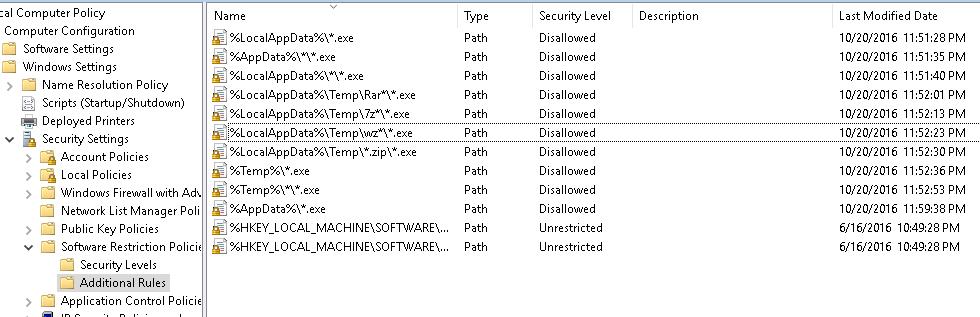

Создадим правило, запрещающее запуск исполняемых файлов с расширением *.exe из каталога %AppData%. Укажите следующие параметры правила:

- Path: %AppData%*.exe

- Security Level: Disallowed

- Description: Блокировка запуска exe файлов из папки %AppData%

Аналогичным образом нужно создать запрещающие правила для путей, перечисленных в таблице. Т.к. переменные окружения и пути в Windows 2003/XP и Windows Vista/выше отличаются, в таблице указаны значения для соответствующих версий ОС. Если у вас в домене еще остались Windows 2003/XP, для них лучше создать отдельную политики и назначить ее на OU с компьютерами с использованием WMI фильтра GPO по типу ОС.

| Описание | Windows XP и 2003 | Windows Vista/7/8/10, Windows Server 2008/2012 |

| Запрет запуска файлов из %LocalAppData% | %UserProfile%Local Settings*.exe | %LocalAppData%*.exe |

| Запрет запуска файлов из вложенных каталогов %AppData%: | %AppData%**.exe | %AppData%**.exe |

| Запрет запуска файлов из вложенных каталогов %LocalAppData% | %UserProfile%Local Settings**.exe | %LocalAppData%**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinRAR | %UserProfile%Local SettingsTempRar**.exe | %LocalAppData%TempRar**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью 7zip | %UserProfile%Local SettingsTemp7z**.exe | %LocalAppData%Temp7z**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinZip | %UserProfile%Local SettingsTempwz**.exe | %LocalAppData%Tempwz**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows | %UserProfile%Local SettingsTemp*.zip*.exe | %LocalAppData%Temp*.zip*.exe |

| Запрет запуска exe файлов из каталога %temp% | %Temp%*.exe | %Temp%*.exe |

| Запрет запуска exe файлов из вложенных каталогов %temp% | %Temp%**.exe | %Temp%**.exe |

| Опционально. Запрет запуска exe фалов из любых каталогов в профиле пользователя . |

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

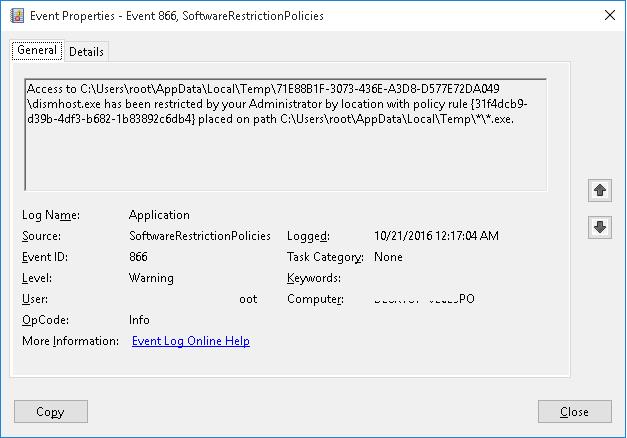

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

В данной статье мы рассмотрим вопрос дополнительной защиты с использованием групповой политики Windows. Одна из небольшого списка полезных возможностей операционной системы Windows — запрет запуска исполняемых файлов вредоносных и потенциально опасных программ.

Как настроить запрет запуска исполняемых файлов из каталога?

Рассмотрим более надежный и удобный вариант запрета запуска исполняемых файлов.

Открываем настройку Групповой политики Windows. Для этого запускаем Run (Пуск-Выполнить). Вводим gpedit.msc и нажимаем ОК.

В открывшемся окне переходим в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ — Дополнительные правила.

Нам необходимо создать правило, запрещающее запуск исполняемых файлов с расширением *.ехе из каталога %AppData%.

Но этого не достаточно для безопасности. Вредоносные программы могут запускаться из других мест. Наиболее популярные места хранения вредоносных программ рассмотрим ниже.

Какие пути можно прописать для запрета запуска исполняемых файлов?

%LocalAppData%*.exe – Запрет запуска файлов из %LocalAppData%.

%LocalAppData%**.exe – Запрет файлов запуска из вложенных каталогов %LocalAppData%.

%LocalAppData%TempRar**.exe – Запрет запуска exe файлов из архивов, открытых с помощью WinRAR.

%LocalAppData%Temp7z**.exe – Запрет запуска exe файлов из архивов, открытых с помощью 7zip.

%LocalAppData%Tempwz**.exe – Запрет запуска exe файлов из архивов, открытых с помощью WinZip.

%LocalAppData%Temp.zip**.exe – Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows.

%Temp%*.exe – Запрет запуска exe файлов из каталога %temp%.

%Temp%**.exe – Запрет запуска exe файлов из вложенных каталогов %temp%.

PS: имейте ввиду, что недостаточно заблокировать файлы только с расширением .exe. Вирусы могут быть и с другими расширениями, например, *.bat,*.vbs, *.js, *.wsh и т.п.

И помните, что у вас могут возникнуть проблемы с установкой и обновлением легальных программ, т.к. многие используют заблокированные выше пути для своих файлов с расширением .exe и т.п.

Читайте также:

- Когда начнутся выплаты на детей от 3 до 7 лет в кемеровской области

- Наследство от бабушек чем термостатная молочка отличается от обычной

- Можно ли сдавать коммерческую недвижимость на патенте

- Как осуществляется программное обеспечение процесса обучения младших школьников

- Знание может претендовать на звание научного если оно в принципе опровержимо