Права изменение и редактирование в чем отличие 1с

Обновлено: 07.07.2024

Права, роли, профили групп доступа и группы доступа позволяют настроить права пользователей в 1С Предприятие 8.3. Права пользователя в 1С 8.3 – это набор действий, которые он может совершать над справочниками, документами, отчётами и настройками. С этими понятиями очень важно разобраться, если с программой будут работать несколько пользователей и каждому их них необходимо назначить соответствующие права.

В статье описано, как правильно распределить права между пользователями программы 1С ЗУП 3.1, чтобы каждый из них мог работать в рамках свой компетенции и должностных инструкций. Материал статьи не предполагает каких-то специальных компьютерных знаний.

Профили и группы доступа в 1С ЗУП 3.1

Право и Роль

Права и роли – это некие разрешённые действия (Чтение, Просмотр, Удаление, Проведение и т. д.) над константами, справочниками, документами и другими объектами конфигурации. Каждое право представляет собой единицу действия из списка возможных. Минимальным интегратором прав выступает роль. Каждая роль состоит из совокупности определённых прав. Права и роли создаются в конфигураторе. Пользователь не может изменять их состав.

- Администратор,

- Табельщик,

- Кадровик,

- Расчётчик и др.

В справочнике можно создавать свои собственные профили, но в большинстве случаев в этом нет необходимости. Предопределённые профили уже содержат необходимые наборы допустимых для них ролей (разрешённые действия). Заметим, что табельщик обладает минимальным набором разрешённых действий. Но даже для его описания потребовалось около 50 ролей, рисунок.

Смысл и назначение этого справочника состоит в том, что в нём перечисляются пользователи (участники), которые будут обладать всеми правами закреплённого в нём профиля группы доступа.

Взаимосвязь описанных объектов конфигурации наглядно проиллюстрирована на следующем рисунке.

В общем случае один и тот же пользователь может быть участником нескольких групп доступа.

Описание профилей групп доступа в 1С ЗУП 3.1

Из сказанного выше следует, что права пользователя определяются профилем группы доступа, участником которой он является. Осталось разобраться чем различаются между собой профили групп доступа. Например, из названия профилей 1С ЗУП 3.1 не понятно, чем конкретно различаются их роли.

- Кадровик (без доступа к зарплате).

- Кадровик.

- Расчётчик.

Администратор

Аудитор

Просмотр всех данных программы, но без возможности их изменения, 1C.

Обычно этот профиль включают в группу доступа аудиторов. В то же время его целесообразно включать и в группу доступа тех руководителей организации, которым по служебным обязанностям нужны данные этой программы, но работать с ней они не умеют или не должны.

Табельщик

Просмотр и изменение документов учета времени, 1C.

Кадровик (без доступа к зарплате)

От кадровика отличается тем, что просмотр и изменение планового ФОТ недоступны, 1C.

Кадровики без доступа к зарплате лишены возможности просматривать плановые начисления и способ расчета аванса. Они также не могут напечатать и приказ о приеме, так как в нём отображаются начисления. Однако в отличие от табельщика кадровики без доступа к зарплате могут создавать новые и корректировать существующие кадровые документы.

Кадровик

Просмотр и изменение сведений о сотрудниках в части данных кадрового учета, включая плановый ФОТ, а также кадровых документов. Просмотр справочников структуры предприятия, 1C.

Старший кадровик

От кадровика отличается тем, что ему доступно изменение справочников структуры предприятия и настроек кадрового учета, 1C.

Относительно доступа к перечисленным ниже объектам, можно отметить следующее.

Расчетчик

Просмотр и изменение документов расчета и выплаты зарплаты, взносов, сведений о сотрудниках (в части, влияющей на расчеты), 1C.

Самостоятельно создавать кадровые документы расчётчик не может. Но он вправе задать новый или изменить существующий график работы списку сотрудников.

Другими словами, расчётчик не вправе осуществлять какие-либо настройки. Он работает с уже готовыми настройками.

Старший расчетчик

От расчетчика отличается тем, что доступно изменение настроек расчета зарплаты, начислений и удержаний, 1C.

- Настройка > Организации.

- Настройка > Начисления.

- Настройка > Удержания.

- Настройка > Шаблоны ввода исходных данных.

Кадровик-расчетчик

Объединяет права кадровика, расчетчика и табельщика, 1C.

Здесь добавить нечего: три в одном. Данный профиль целесообразно использовать там, где один пользователь одновременно выступает в трёх лицах: табельщиком, кадровиком и расчётчиком.

Старший кадровик-расчетчик

Объединяет права старшего кадровика, старшего расчетчика и табельщика. Последние два профиля реализованы для удобства настройки программы в небольших организациях, где один пользователь может отвечать за все участки учета, 1C.

Открытие внешних отчетов и обработок

Все пользователи, в том числе аудиторы и табельщики, вправе работать с внешними отчётами и обработками. Однако в целях безопасности по умолчанию возможность использования внешних отчётов и обработок отключена. Если отчёт (обработка) получены из надёжных источников, то актуализировать возможность работы с внешними отчётами и обработками можно следующим образом.

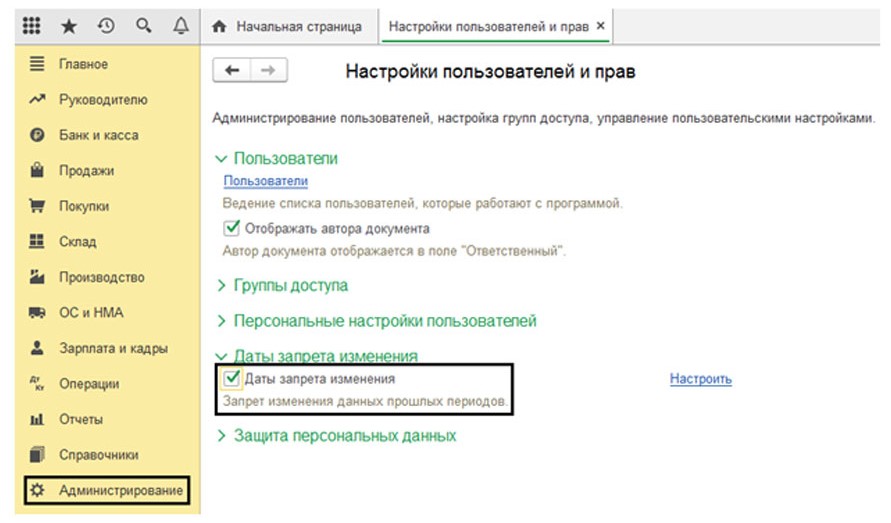

Управление датами запрета изменения

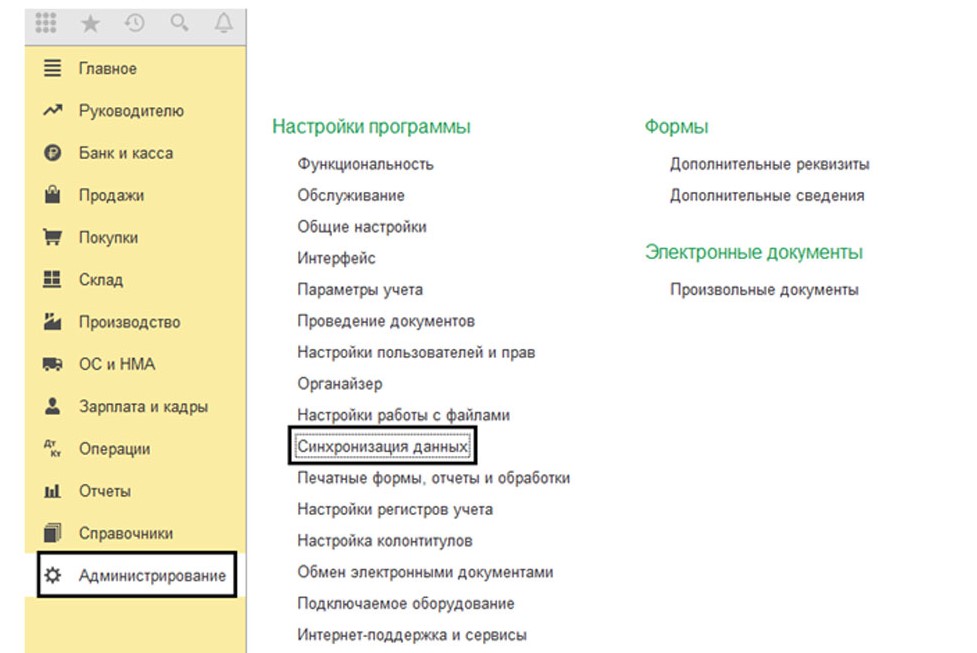

Синхронизация данных с другими программами

Оно свидетельствует о том, что у созданной группы доступа не подключены обязательные роли, делающие её самодостаточной.

Заключение

Вопрос о настройке прав доступа в программах 1С возникает в двух случаях:

- руководству компании требуется ограничить пользователя в правах;

- руководству необходимо расширить права для пользователя.

Права пользователя в 1С

Скажем несколько слов о правах пользователей. Что означает ограничение прав доступа? В разрезе программных продуктов 1С, это запрет на совершение действий с какими-либо файлами и объектами. Например, можно закрыть пользователю доступ для изменения документа, копирования и даже просмотра. Соответственно, расширить права доступа означает дать разрешение на просмотр, изменение документа, копирование, сохранение и т.д.

Пошаговая настройка прав доступа в 1С

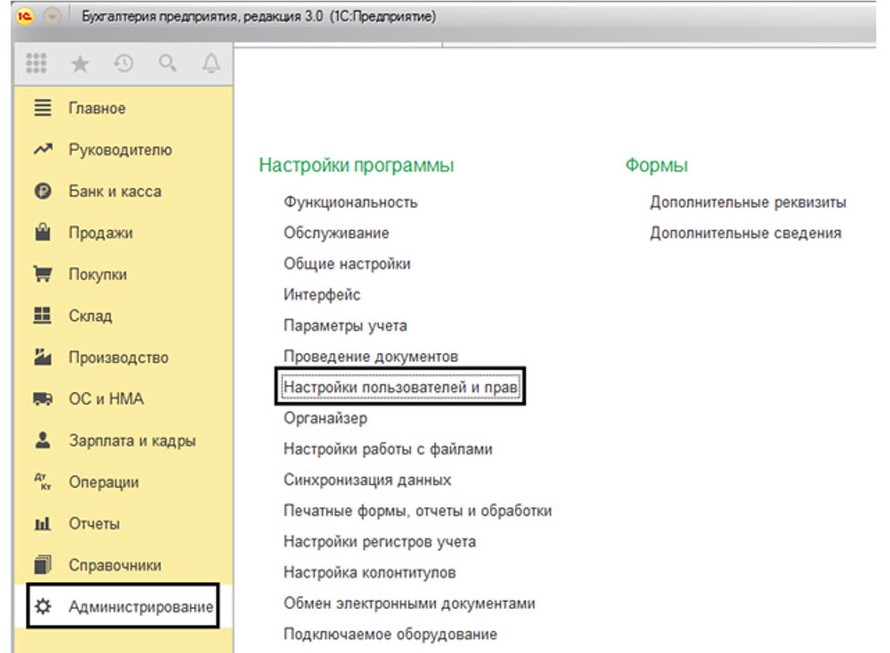

Шаг №1. Настройка пользователей и прав

Если Вы делаете настройку прав своей 1С впервые, рекомендуем оставить бесплатную заявку в поддержку по 1С через сервис Бит.Личный кабинет. Вам перезвонит консультант по 1С и поможет.

Шаг № 2. Пользователи

Важно! Вы сможете управлять данными списками и вносить изменения только в том случае, если сами имеете права администратора.

Шаг № 3. Роли для группы

Итак, в нашей программе пользователи входят в группы с разрешенным доступом. Например, можно создать группу бухгалтеров, администраторов, кассиров, логистов и т.д. Отметим, что один и то же пользователь может относиться к нескольким разным группам. У каждой из групп прописываются роли.

Что такое роль? Это метаданные. От конфигурации вашей 1С будет зависеть, сколько их и какие они. Обычно их довольно много, поэтому важно не запутаться. Ведь вы можете назначить только одну лишнюю роль, а пользователю уже откроется доступ ко многим действиям.

Роли могут быть базовыми, которые позволяют только просматривать документ. Могут быть специальными, когда открывается доступ для редактирования.

Шаг № 4. Профиль групп доступа

Шаг № 5. Ограничение на уровне записей

Для чего необходима эта функция? Это дополнительные условия, которые могут поставить ограничения на конкретный объект в базе данных. Очень удобно, если нужно закрыть доступ к файлу отдельного пользователя или группы. При этом программа предупредит, что данные настройки могут замедлить работу системы.

Почему? В этом случае система 1С каждый раз будет запрашивать информацию о том, разрешено ли пользователю просматривать какой-то файл.

Вы также можете перемещать пользователя по группам в 1С, чтобы изменить права доступа.

Шаг № 6. Новые роли

Чтобы не путаться в бесконечном разнообразии ролей, рекомендуем создать собственные роли. Для этого зайдите в дерево метаданных.

Разграничить права в новой роли можно путем выставления необходимых флажков напротив нужного вам права.

Задать ограничение можно в правом нижнем углу. Здесь работает механизм настройки прав доступа по отношению к конкретным данным.

К примеру, вы можете ограничить изменение документа только по одной организации.

Используйте конструктор ограничений доступа. Он поможет выбрать необходимые условия для доступа. Кроме того, программа предложит вас шаблоны ограничений, которые останется только выбрать и добавить.

Примечание: для создания новых ролей в режиме Конфигуратора необходимо включить возможность изменения конфигурации.

Другие настройки 1С

Итак, вы настроили все права доступа в 1С, какие требовалось. Что же еще предлагает система?

Обратите внимание на следующие разделы:

Их названия говорят сами за себя. Эти настройки относятся к внешнему виду отчетов программы.

Разработчики 1С позаботились о том, чтобы предоставить пользователям широкие возможности для администрирования прав доступа. Инструменты могут показаться непростыми. Но это только сначала. Используйте наши рекомендации и инструкцию, и тогда в вашей компании не возникнет трудностей с настройкой прав доступа пользователей к тем или иным объектам.

Обратите внимание на то, чтобы у вас был действующий договор 1С:ИТС. Только в этом случае вы сможете пользоваться самыми актуальными данными и документами в системе 1С. Позвоните нашим специалистам и узнайте о сроке вашего договора 1С:ИТС.

Часть 2. Ограничение доступа к справочникам (Настраиваем права доступа в 1С Университет ПРОФ)

Данная статья была написана в попытках решить недостаток способа настройки ролей, описанного в первой части статьи. Напомню, о чем речь: пользователи по умолчанию не имеют доступа к документам, однако они имеют доступ ко всем справочникам (кроме физ.лиц) и некоторым другим объектам, например, константам: они могут добавлять элементы и изменять существующие (удалить не смогут).

А также, если пользователь догадается как включить режим "Все функции", то он сможет изменять константы, запускать любые обработки, бизнес-процессы (ирония в том, что если он сможет добраться через "Все функции", например, до константы "Ограничивать доступ на уровне записей", то ничто не помешает ему ее отключить…).

Это повышает требования к пользователям, но зачастую они меняют элементы сами того не подозревая, без злого умысла.

Таким образом, главный вопрос этой части статьи в том - как запретить доступ на редактирование к тем объектам, к которым доступ разрешен в типовой роли "Пользователь", не трогая саму роль, и, не создавая новых ролей, иметь возможность оперативно разрешать/запрещать доступ определенным пользователям (опять же исходя из цели, обозначенной в части 1, т.е. с минимальными изменениями в типовой конфигурации).

Здесь я опишу два способа (хотя их конечно может быть и больше). Рекомендую прочесть оба, чтобы определиться который Вам подходит и подходит ли вообще.

Начиная с версии 2.0.8 у роли "Пользователь" режим "Все функции" отключен в типовой конфигурации и никаких дополнительных действий не требуется.

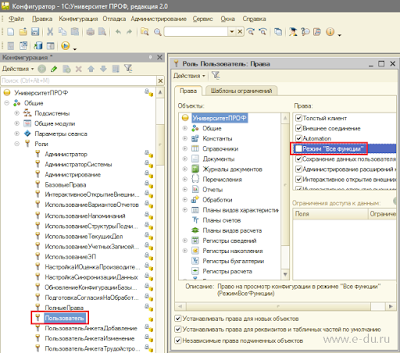

Если же у Вас версия ниже, то рекомендуется, всё же немного подкорректировать роль "Пользователь" в конфигураторе, а именно в настройках прав убрать "Режим "Все функции".

Сильных проблем при последующем обновлении программы вызвать не должно, просто надо это запомнить, чтобы делать после каждого обновления. Так мы защитим от намеренного открытия некоторые важные объекты, вроде констант и справочников.

Но опять же, если дотошный пользователь через настройки интерфейса и панелей включит себе то, что мы отключали через шаблоны, то он сможет получить доступ к некоторым справочникам или другим объектам.

Если же случайный доступ принципиально нужно ограничить, то можно попробовать использовать следующее решение, которое позволит через стандартный административный интерфейс предоставлять доступ к справочникам или другим объектам избранным пользователям.

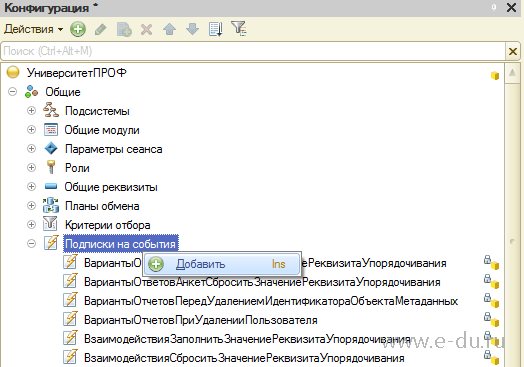

Суть решения: создать подписки на события в момент записи объектов (справочников, констант и т.п.), создать группы пользователей, которым разрешено/запрещено изменять объекты конфигурации, на основании групп предоставлять доступ к редактированию. Будут созданы только пара новых объектов конфигурации, поэтому проблем при обновлении быть не должно.

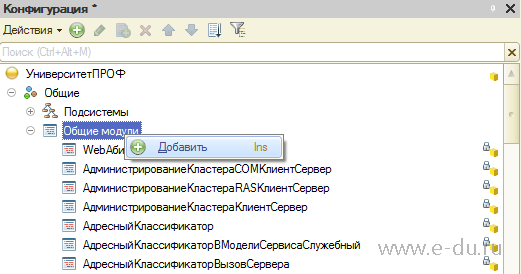

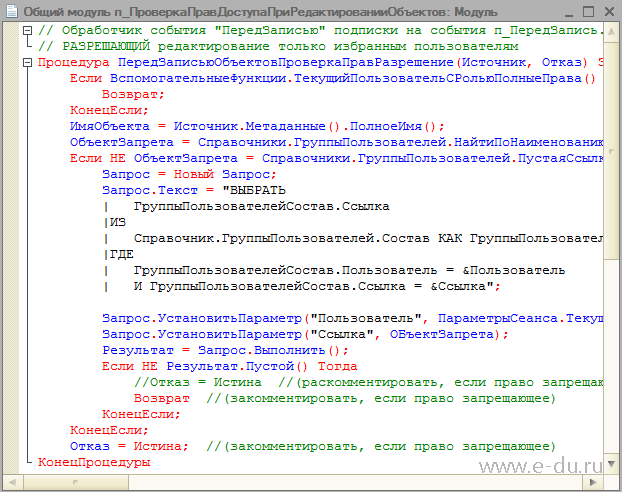

Т.к. мы не хотим менять типовые объекты конфигурации, то вместо изменения самих объектов для проверки доступа на редактирование к ним будем использовать подписки на события "ПередЗаписью".

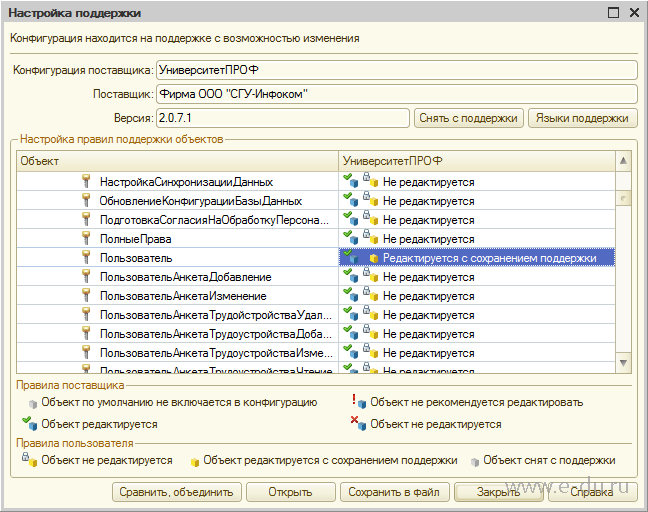

Чтобы добавить подписку, необходимо установить следующий режим редактирования: на корневом узле установить "Объект поставщика редактируется с сохранением поддержки" (без наследования на подчиненные объекты):

Скорее всего данный режим у Вас уже установлен (если пользовались внешними обработками выгрузки данных в ФИС).

Начнем со справочников, рассмотрим всё на их примере, а остальные объекты (например, константы) делаются по аналогии.

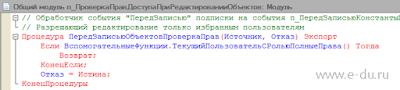

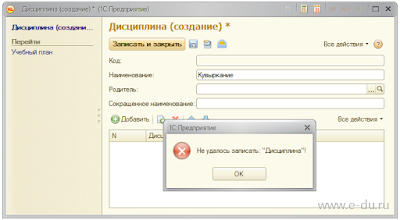

Для начала, мы вставим небольшой код, который будет запрещать редактирование всех справочников пользователями (по умолчанию редактирование всех справочников разрешено).

Даем наименование (в моем случае "п_" - это регламентированный префикс для всех добавляемых объектов):

Данный код разрешает редактирование только пользователям с полными правами. Дополним его более гибкими правами позже.

Теперь создаем подписку на событие (которая будет срабатывать при попытке записать элемент справочника):

(Если нужно, можно еще дополнительно сделать такую же подписку для констант, тогда в типе данных нужно выбрать "КонстантаМенеджерЗначения" и также для любых других объектов.)

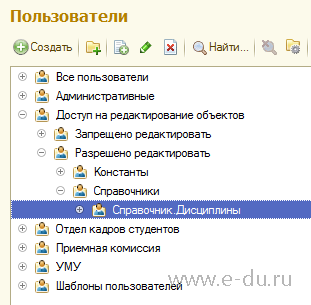

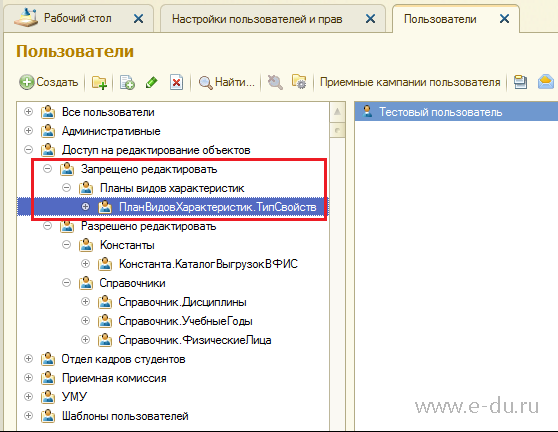

Теперь нужно сделать так, чтобы один пользователь имел доступ, а другой нет. Используем для этого тот же механизм групп, что и ранее для объединения пользователей в группы.

Идея такова - для каждого объекта конфигурации, к которому нужно предоставить доступ, создается группа и любой пользователь, входящий в эту группу, будет иметь доступ на редактирование этого объекта. Можно делать как "разрешающие" группы, так и "запрещающие", т.е. если Вы хотите не всё запрещать, а оставить всё разрешенным (как по умолчанию) и потом отдельно запрещать редактирование некоторых объектов (тогда в указанном выше коде модуля нужно убрать строку "Отказ = Истина;", которая всё запрещает).

Вернемся к нашему примеру. Для удобства можно сгруппировать все папки (группы) пользователей, где будут назначаться права, например, так: (можно задать любую структуру, важны будут только конечные группы)

В этом примере мы решаем, что константы и справочники будут запрещены на редактирование для всех и будем делать разрешающие права в группе "Разрешено редактировать". А на планы видов характеристик будем делать запрещающие права для некоторых пользователей.

Примечание: наименование должно быть таким, как задано "ПолноеИмя" объекта в конфигураторе, например, "Справочник.Дисциплины", "Справочник.ЕдиницыИзмерения", "Константа.ЗаголовокСистемы" и т.п.

Теперь необходимо добавить код в созданный ранее модуль, чтобы обрабатывать вышеуказанные группы (текст кода для копирования см. ниже):

Можно проверять редактирование справочника под пользователем, у которого раньше была ошибка при сохранении и которого мы включили в группу на разрешение. Теперь ошибки быть не должно, и дисциплина сохранится нормально.

Если нужно сделать тоже самое для констант, то опять же создаем подписку "ПередЗаписью" на объекты констант, ссылаемся на ту же процедуру в нашем модуле. В группах создаем соответствующую группу и добавляем в нее пользователей.

В итоге код обеих процедур в нашем модуле может быть следующим:

Для запрета редактирования объектов, которые по умолчанию разрешены (например, некоторые планы видов характеристик и др.), также добавляем подписку на эти объекты, ссылаемся уже на вторую процедуру - ПередЗаписьюОбъектовПроверкаПравЗапрет, в группах создаем соответствующие группы объектов и добавляем пользователей, которым редактирование запрещено.

Этот способ позволяет сделать также всё наоборот. Т.е. оставить все справочники по умолчанию редактируемыми, и добавить запрещающие редактирование правила. Это уже на усмотрение администратора.

Однако в этом способе нельзя использовать один и тот же объект как для разрешения, так и для запрета. Поэтому необходимо сразу определиться, что будет по умолчанию включено, а что нет.

Данный механизм можно попытаться расширить, используя, например, механизм "Администрирование объектов метаданных", как было сделано для документов в типовой конфигурации. Тогда можно будет предоставлять доступ сразу на группы объектов (способ 2)

Предисловие: после описания и обсуждения 1го способа, нами была избрана несколько иная стратегия для справочников - "стратегия запрета".

Её суть: по умолчанию в типовой конфигурации основные объекты разрешены для редактирования (справочники, константы и т.п.). Но есть справочники, к которым доступ необходимо предоставить лишь избранным пользователям или совсем запретить редактирование.

Например, справочники "Типы стандартов" или "Формы обучения" (нам бы не хотелось, чтобы любой из пользователей мог переименовать "очное" на "заочное" и т.п.).

Почему именно так, а не наоборот? Решение было принято из-за сроков (нужно сделать быстро), а "способ разрешения" опасен тем, что на данный момент мы точно не знаем, какие где справочники понадобятся при работе, и, если в разгар приемной кампании всё запретить, может встать работа сотрудников ПК.

Поэтому пока нужно защитить лишь особо важные объекты, а когда с течением времени будут сформированы списки справочников для разных учебных процессов, тогда можно будет перейти к стратегии разрешения.

Однако при детальном обдумывании реализации задачи "стратегии запрета" выяснилось, что первый способ неудобен, т.к. создавая группу объекта нужно будет включить в нее всех пользователей, кому нельзя редактировать объект, которых довольно много (тех, кому разрешено, - единицы). Особенно неудобно, если создается новый пользователь - при создании надо будет не забыть добавить его в группы запрета (если забыть, то он случайно получит доступ на редактирование к защищаемым объектам).

Суть способа 2: всё разрешено для всех, но если что-то разрешено только для кого-то, то оно должно быть автоматически запрещено для всех остальных. Т.е. запрет не глобальный (как в способе 1), а объектно-ориентированный.

Например, если на справочник специально не назначено никаких пользователей, то доступ на редактирование по умолчанию разрешен. Если к справочнику привязали хотя бы одну группу пользователей или пользователя, то будем разрешать редактирование только указанным группам, а всем остальным запрещать.

Реализовывать будем немного другим методом, в отличие от способа 1, а именно расширим стандартный механизм "Администрирование прав объекта" (знакомый нам по первой части статьи).

Механизм базируется на справочнике метаданных, в который нужно добавить имена объектов, доступ к которым нужно регулировать, например, "Справочник.ФормаОбучения", "Справочник.ТипыСтандартов" или "Константа.ЗаголовокСистемы" и т.п.

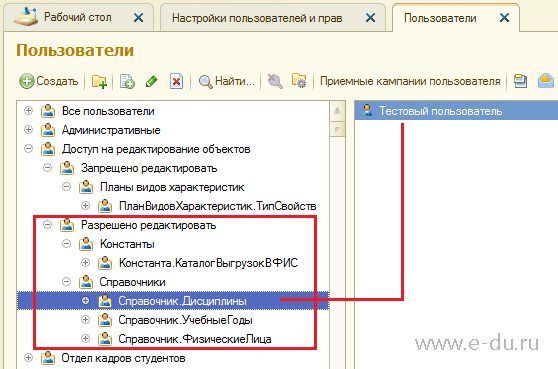

Теперь выбираем группу пользователей, которым будет разрешено редактирование. Например, справочник дисциплин должны редактировать только сотрудники УМУ, т.к. они создают учебные планы, все остальные только чтение.

Для этого в "Администрировании прав группы" добавляем справочник дисциплин из справочника метаданных (кнопка "Подбор объектов") и ставим право "Изменять" или "Добавлять" ("галка Чтение" на данный момент будет проигнорирована).

Это будет означать, что раз появился кто-то, кому даны особые права, то автоматически другим право редактирования будет запрещено.

Теперь нужно сделать обработчик для этих прав и метаданных. Для этого, как уже описывалось в способе 1 выше, создадим подписку "ПередЗаписью" на все справочники и/или другие нужные объекты.

Для того чтобы разграничить права доступа, в 1С 8.3 существуют специальные объекты конфигурации – роли. В дальнейшем они могут назначаться конкретным пользователям, должностям и т. п. В них указывается, какие объекты конфигурации будут доступны. Так же есть возможность прописать условия предоставления доступа.

Права доступа в 1С на примере Бухгалтерии

У пользователей часто встречаются одинаковые наборы ролей. Использование данного механизма позволяет значительно упростить настройку прав, выбирая не сами роли, а профили групп доступа.

Роли в конфигураторе (для программистов)

На первой вкладке отображается список объектов конфигурации и назначенные для данной роли права на них.

При разрешении совершения каких-либо действий с объектом, есть возможность указать ограничение доступа к данным. Данный механизм называется RLS и позволяет настроить права на уровне записей. Он достаточно интересный, но при активном его использовании может снизиться производительность.

В нижней части формы роли можно настроить автоматическую установку прав:

- для новых объектов (разрешающие права);

- на реквизиты и табличные части (права наследуются от объекта – владельца)

- на подчиненные объекты (права назначаются с учетом прав на родительские объекты).

Программная проверка прав доступа

Для проверки доступности у пользователя какой-либо роли служит следующая функция:

Для того чтобы выполнить какие-либо действия с объектом, к которому нет доступа, можно воспользоваться следующим методом:

Пользовательский интерфейс при отсутствии прав доступа

При попытке пользователя совершить какое-либо действие в программе, но которое у него нет прав будет выдано соответствующее предупреждение.

В чем собственно отличие?

Кратко:

Изменение – определяет возможность/невозможность вообще изменить объект.

Редактирование – несет интерактивный смысл.

Интерактивные и основные права

Все права, поддерживаемые системой 1С:Предприятие, можно разделить на две большие группы: основные и интерактивные. Основные права описывают действия, выполняемые над элементами данных системы или над всей системой в целом, и проверяются всегда, независимо от способа обращения к данным. Интерактивные права описывают действия, которые могут быть выполнены пользователем интерактивно. Соответственно проверяются они только при выполнении интерактивных операций стандартными способами, причем в клиент-серверном варианте все проверки прав (кроме интерактивных) выполняются на сервере.

Основные и интерактивные права взаимосвязаны. Например, существует основное право Удаление, которому соответствуют два интерактивных права: Интерактивное удаление и Интерактивное удаление помеченных. Если пользователю запрещено Удаление, то и все интерактивные "удаления" также будут запрещены для него. В то же время, если пользователю разрешено Интерактивное удаление помеченных, это значит, что Удаление ему также разрешается.

Кроме того, основные права могут зависеть друг от друга. В результате образуются довольно сложные цепочки взаимосвязей, которые отслеживаются системой автоматически: как только разработчик снимает разрешение на какое-либо право, система сама снимает разрешения на все права, которые зависят от этого права. И наоборот, при установке какого-либо права разработчиком, система сама устанавливает все права, от которых это право зависит.

Например, для того, чтобы пользователь имел право Итерактивное удаление помеченных, ему необходимо обладать интерактивными правом Редактирование. Это право, в свою очередь, требует наличия интерактивного права Просмотр:

Право Интерактивное удаление помеченных требует наличия основного права Удаление. Интерактивное право Редактирование требует наличия основного права Изменение. Интерактивное право Просмотр требует наличия основного права Чтение.

Кроме этого основные права Изменение и Удаление требуют наличия основного права Чтение.

В этой статье речь пойдет о настройке прав доступа пользователей к объектам системы 1С.

В 1С 8для управления доступа пользователей используется отдельный объект метаданных, который называется Роли.

Далее мы рассмотрим, как использовать и настраивать роли в 1С предприятие 8.3.

Обратите внимание! Эта статья написана в помощь программистам. Настройка прав в пользовательском режиме на примере 1С Бухгалтерия рассмотрена в данной статье.

Роль определяет набор прав пользователя, которые он имеет. Механизм ролей очень похож на механизмы прав Windows Active Directory. Для каждого из объектов (справочники, документы) разработчик устанавливает свой набор прав — чтение/запись/добавление/изменение/…

Набор доступных прав — совокупность всех разрешений в ролях пользователя.

Ниже мы рассмотрим подробно каждый атрибут метаданных при настройке роли пользователя 1С 8.3.

Общие настройки роли 1С

Если открыть объект метаданных Роль, мы можем увидеть следующую картину:

У объекта есть две закладки — Права и Шаблоны ограничений. Права — основная закладка, Шаблоны — вкладка для настройки прав на уровне записи в 1С (RLS). Это очень важная тема, её я постараюсь описать в будущих статьях.

Будем рассматривать только вкладку Права.

- Объекты — список метаданных, на которые будут устанавливаться права.

- Права — список возможных для установки настроек прав.

- Ограничение доступа к данным — поля роли для настройки РЛС (настроек прав на уровне записей)

Следует обратить внимание на галочки в нижней части:

- Устанавливать права для новых объектов — если флаг установлен у роли, на новые объекты метаданных будут автоматически установлены разрешающие права. Рекомендую установить, если Вы часто забываете установить права на новые объекты.

- Устанавливать права для реквизитов и табличных частей по умолчанию — флаг, при установке которого реквизиты и табличные части будут наследовать права владельца(справочника, документа и т.д.)

- Независимые права подчиненных объектов — если флаг установлен, то система при определении права на объект конфигурации учтёт права на родительский объект

Настройки прав на всю конфигурацию

Если открыть Роль и кликнуть на корень конфигурации, мы увидим следующие настройки:

Подробнее о каждом из прав на всю конфигурацию:

Получите 267 видеоуроков по 1С бесплатно:

Настройка прав 1С 8.2 на другие объекты метаданных

Для остальных основных объектов (справочники, константы, документы, регистры…), набор прав у роли достаточно стандартен:

- Чтение — чтение (программное)

- Добавление — добавление (программное)

- Изменение — изменение (программное)

- Удаление — удаление (программное)

- Просмотр — просмотр

- Интерактивное добавление — интерактивное добавление

- Редактирование — редактирование

- Интерактивная пометка удаления — интерактивная пометка на удаление

- Интерактивное снятие пометки удаления — снятие пометки на удаление

- Интерактивное удаление помеченных— удаление помеченных объектов

- Ввод по строке — использование режима ввода по строке

- Интерактивное удаление — непосредственное удаление (shift +del)

Права только для документов:

- Интерактивное проведение — проведение

- Отмена проведения — отмена проведения документов

- Интерактивное проведение неоперативное — проведение (стандартными командами форм) документа в неоперативном режиме

- Интерактивная отмена проведения — интерактивная отмена проведения

- Интерактивное изменение проведенных — редактирование проведенного документа. Если право у роли не установлено, то пользователь не может удалить проведенный документ, установить пометку удаления, перепровести или сделать непроведенным. Форма такого документа открывается в режиме просмотра

Только для регистров накопления и бухгалтерии

- УправлениеИтогами — управление итогами регистра бухгалтерии и регистра накопления (установка периода, по который рассчитаны итоги, и пересчет итогов)

Только для обработок и отчетов:

Привилегированный режим 1С

Все, что внутри, будет выполняться без проверки прав пользователя.

Доступна ли роль 1С пользователю?

Чтобы узнать, нужно выполнить функцию РольДоступна(), передав туда название роли строкой.

Например:

Нарушение прав доступа

Такую ошибку можно увидеть, если недостаточно прав на чтение/редактирование/удаление данных. Система выдаёт вот такую ошибку:

Объект не найден…

Ошибка, когда в полях отображается некое ( … ):

Для того чтобы понять, битая ссылка или нет, просто зайдите в базу под пользователем с полными правами.

Для массового поиска таких ошибок подойдет статья как найти битые ссылки в базе 1С.

P.S. Если у Вас все же не получилось разобраться в ролях пользователей, Вы можете заказать услуги 1С программиста.

Видео с примером настройки прав в 1С бухгалтерии 3.0:

Другие статьи по 1С:

Если Вы начинаете изучать 1С программирование, рекомендуем наш бесплатный курс (не забудьте подписаться на YouTube — регулярно выходят новые видео):

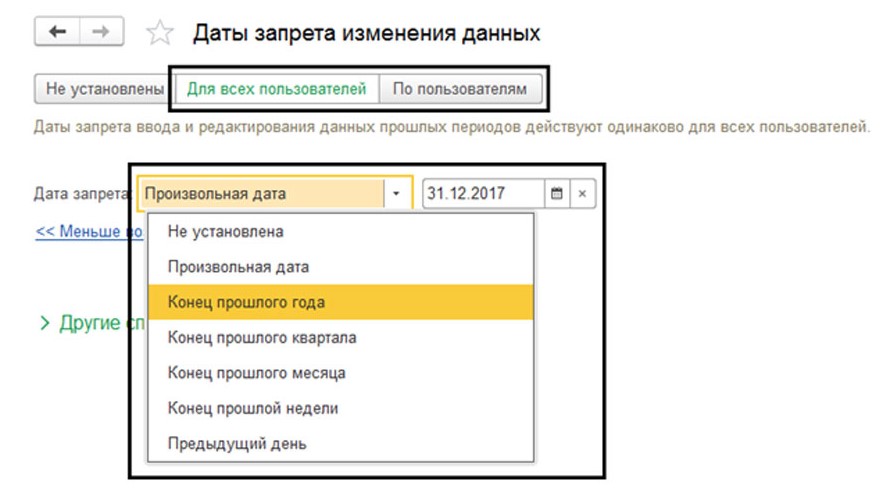

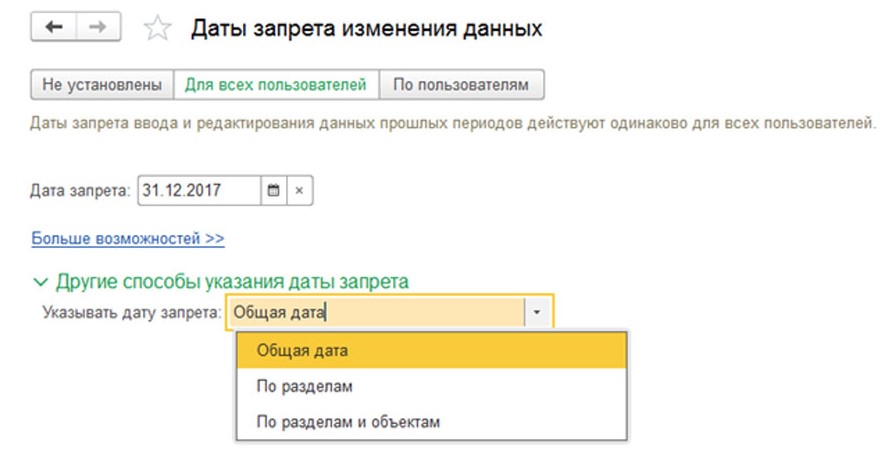

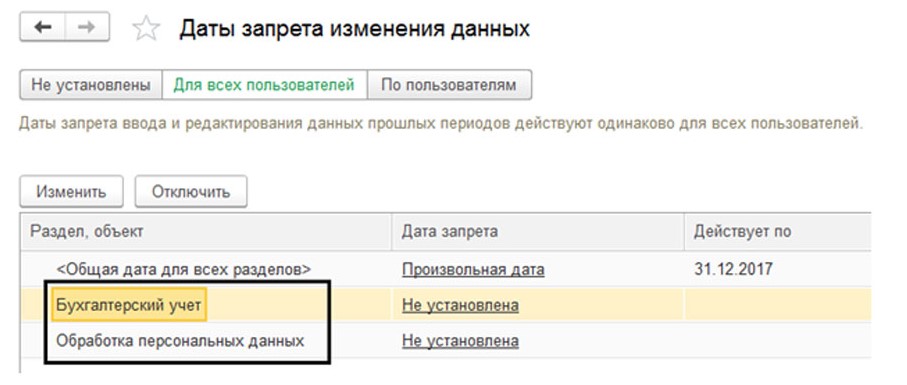

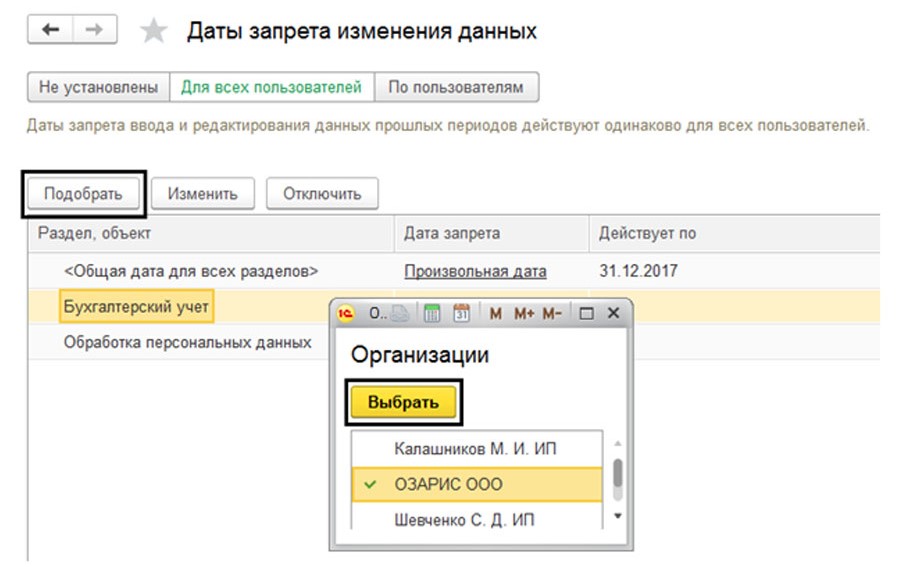

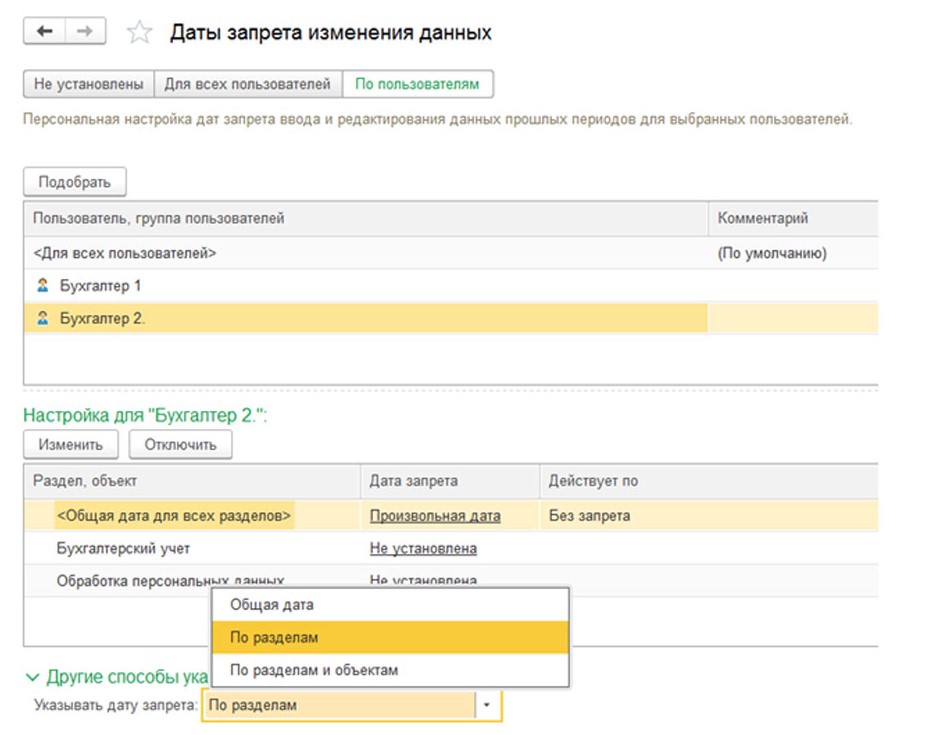

Как установить дату запрета изменения данных в 1С

Откройте окно настроек и активируйте установку даты.

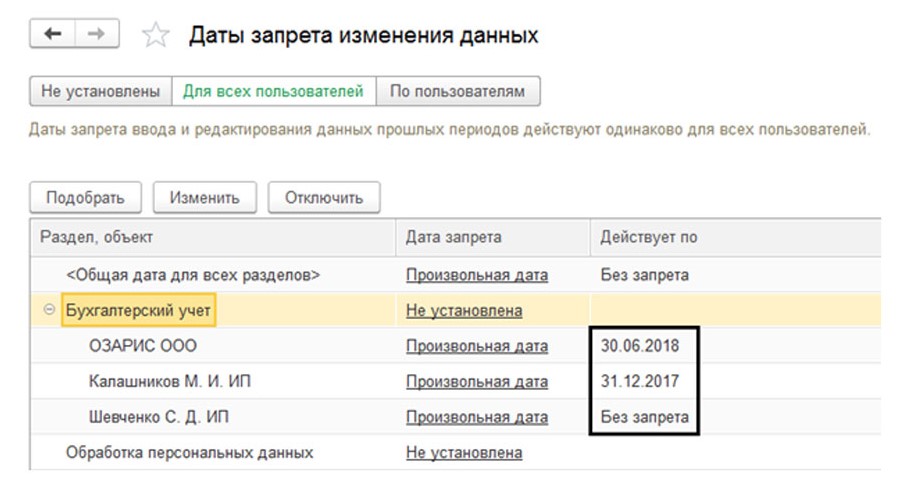

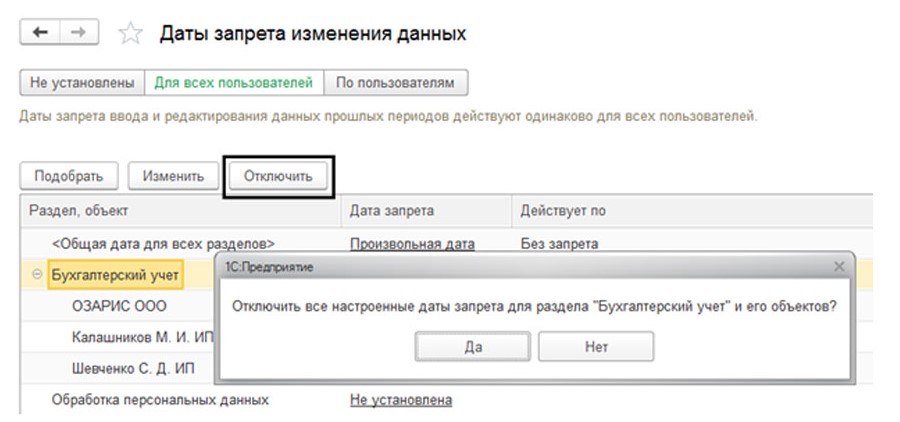

В этом же окне (запрет для всех), зайдя в другие возможные способы указания даты, можно задать дополнительные настройки даты по разделам учета и по объектам учета (организациям).

Подберите объекты для учета, то есть компании из списка и задайте им отдельные даты.

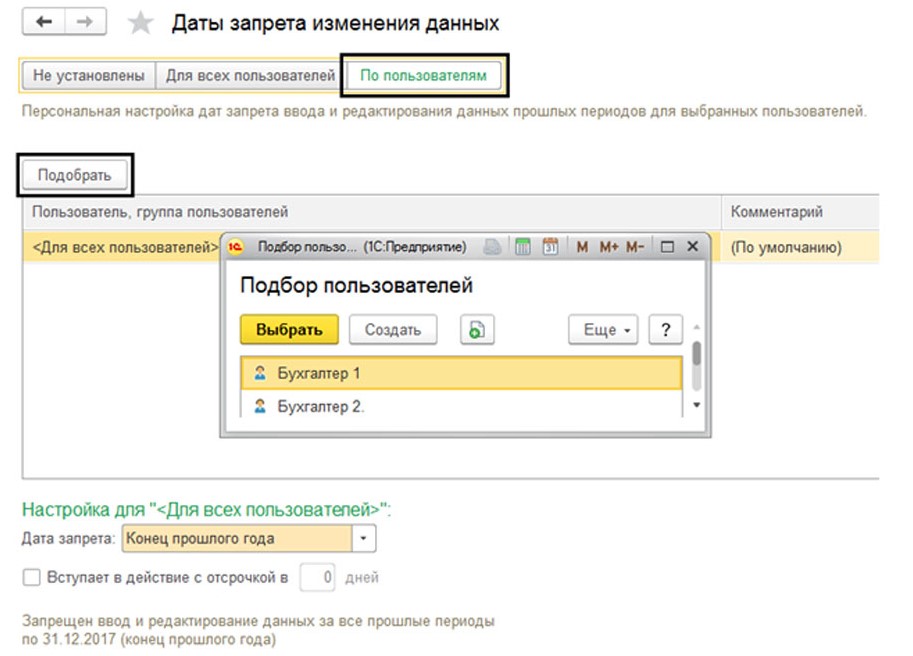

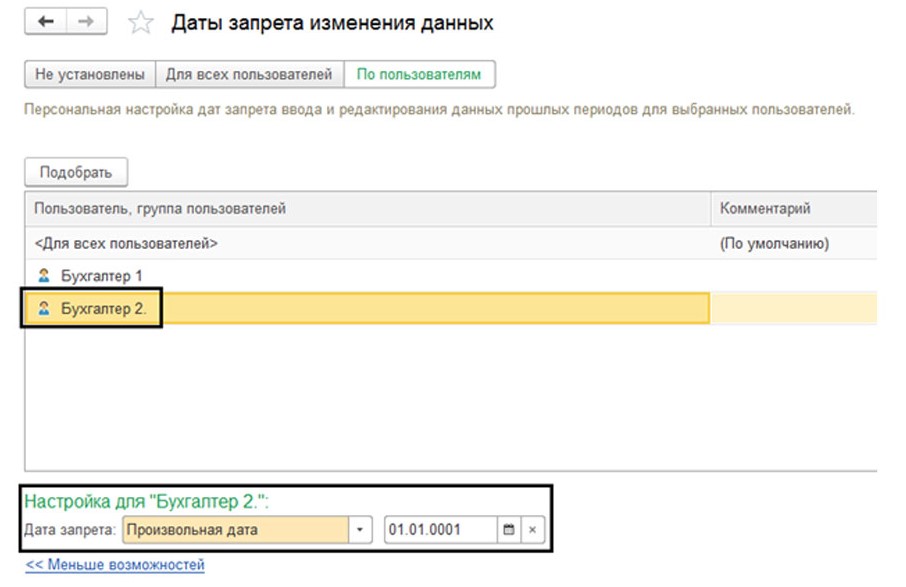

Также эта настройка содержит сочетание настроек даты по разделам и объектам, которые мы рассматривали ранее для всех пользователей.

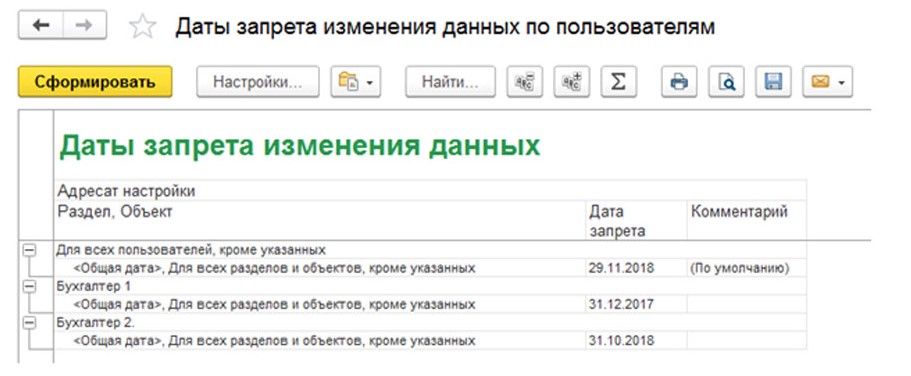

Формирование отчета о настройках даты

В примере рассматривается ситуация, когда для Бухгалтер 1 и Бухгалтер 2 были подобраны даты запрета, а для остальных сотрудников компании настройки остались прежними.

Установка даты собственными руками не всегда является самым удобным вариантом, так как от человека требуется постоянный контроль настроек дат. Однако в программе 1С есть возможность использования механизма автоматического изменения даты.

Важно знать, что при выставлении даты запрета, система предлагает выбрать - конец прошлого года, квартала, месяца, недели или установить дату запрета на предыдущий день. В подобной ситуации программа автоматически подберет эту дату. Этими значениями можно воспользоваться в общей настройке и индивидуальной.

На практике файлы вносят в информационную базу на протяжении еще какого-либо промежутка времени, по завершению периода (месяца, квартала, года), поэтому такая автоматическая настройка даты является удобным методом. Вы можете поставить отсрочку на необходимое количество дней, система даст вам доступ к внесению данных в это время. В нашей ситуации мы установили срок отсрочки размером в пять дней.

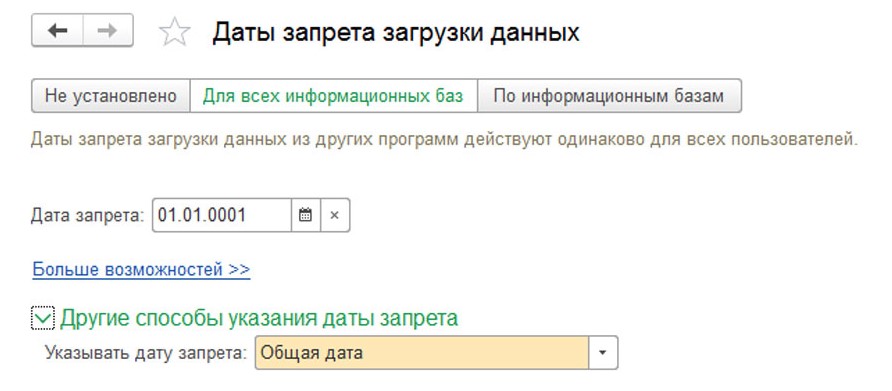

Дата запрета загрузки данных из других программ 1С

Для выполнения настройки нужно следовать шагам, которые были прописаны выше.

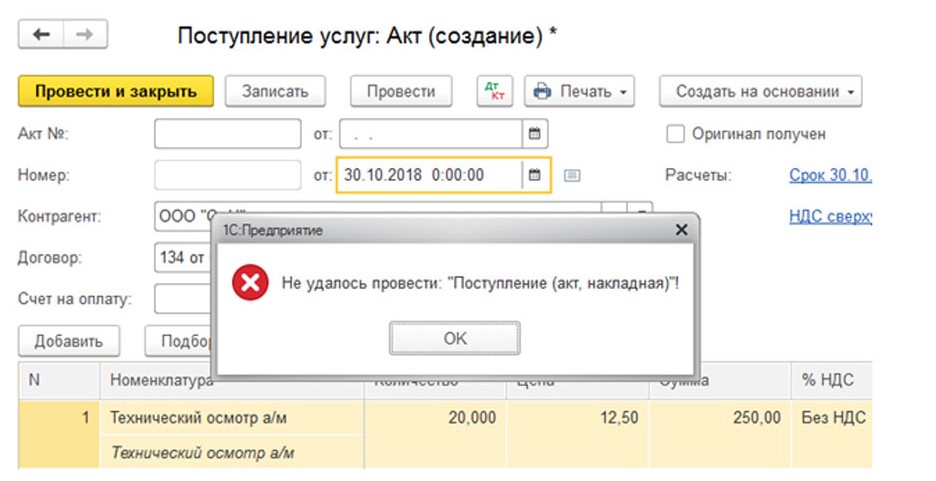

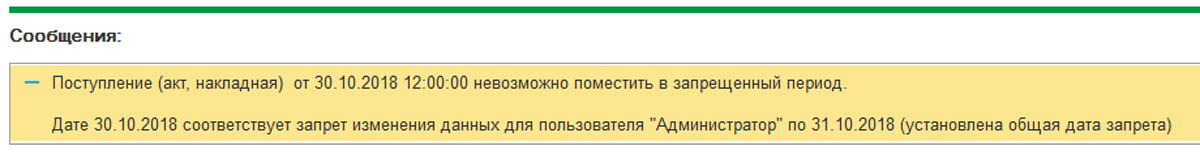

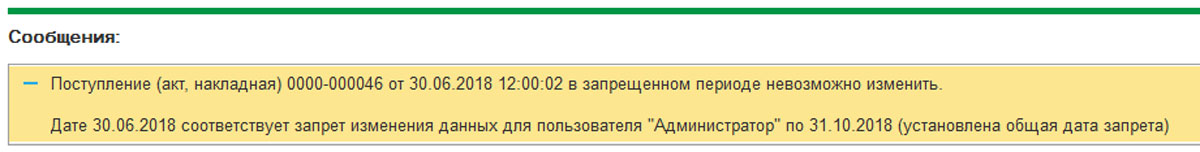

Установленный запрет не позволит внести изменения в документы, которые были введены раньше этой даты. При попытках сохранения или создания документа, который был создан ранее указанной даты, система оповестит вас об ошибке.

Вы узнали, как работает функция запрета в программах на платформе 1С. Если вам не хватило этой информации или возникли вопросы по программе, а также если вам нужна помощь программистов, обратитесь за консультацией к специалистам 1С.

Кратко:

Изменение - определяет возможность/невозможность вообще изменить объект.

Редактирование - несет интерактивный смысл.

Интерактивные и основные права

Все права, поддерживаемые системой 1С:Предприятие, можно разделить на две большие группы: основные и интерактивные. Основные права описывают действия, выполняемые над элементами данных системы или над всей системой в целом, и проверяются всегда, независимо от способа обращения к данным. Интерактивные права описывают действия, которые могут быть выполнены пользователем интерактивно. Соответственно проверяются они только при выполнении интерактивных операций стандартными способами, причем в клиент-серверном варианте все проверки прав (кроме интерактивных) выполняются на сервере.

Основные и интерактивные права взаимосвязаны. Например, существует основное право Удаление, которому соответствуют два интерактивных права: Интерактивное удаление и Интерактивное удаление помеченных. Если пользователю запрещено Удаление, то и все интерактивные "удаления" также будут запрещены для него. В то же время, если пользователю разрешено Интерактивное удаление помеченных, это значит, что Удаление ему также разрешается.

Кроме того, основные права могут зависеть друг от друга. В результате образуются довольно сложные цепочки взаимосвязей, которые отслеживаются системой автоматически: как только разработчик снимает разрешение на какое-либо право, система сама снимает разрешения на все права, которые зависят от этого права. И наоборот, при установке какого-либо права разработчиком, система сама устанавливает все права, от которых это право зависит.

Например, для того, чтобы пользователь имел право Итерактивное удаление помеченных, ему необходимо обладать интерактивными правом Редактирование. Это право, в свою очередь, требует наличия интерактивного права Просмотр:

Право Интерактивное удаление помеченных требует наличия основного права Удаление. Интерактивное право Редактирование требует наличия основного права Изменение. Интерактивное право Просмотр требует наличия основного права Чтение.

Кроме этого основные права Изменение и Удаление требуют наличия основного права Чтение.

В этой статье речь пойдет о настройке прав доступа пользователей к объектам системы 1С.

В 1С 8для управления доступа пользователей используется отдельный объект метаданных, который называется Роли.

Далее мы рассмотрим, как использовать и настраивать роли в 1С предприятие 8.3.

Обратите внимание! Эта статья написана в помощь программистам. Настройка прав в пользовательском режиме на примере 1С Бухгалтерия рассмотрена в данной статье.

Ниже мы рассмотрим подробно каждый атрибут метаданных при настройке роли пользователя 1С 8.3.

Если вы только начинаете программировать в 1С или просто хотите систематизировать свои знания - попробуйте Школу программирования 1С нашего друга Владимира Милькина. Пошаговые и понятные уроки даже для новичка с поддержкой учителя.

Попробуйте бесплатно по ссылке >>

Общие настройки роли 1С

Если открыть объект метаданных Роль, мы можем увидеть следующую картину:

Будем рассматривать только вкладку Права.

Следует обратить внимание на галочки в нижней части:

Настройки прав на всю конфигурацию

Если открыть Роль и кликнуть на корень конфигурации, мы увидим следующие настройки:

Подробнее о каждом из прав на всю конфигурацию:

Настройка прав 1С на другие объекты метаданных

Права только для документов:

Только для регистров накопления и бухгалтерии

Только для обработок и отчетов:

Привилегированный режим 1С

Все, что внутри, будет выполняться без проверки прав пользователя.

Доступна ли роль 1С пользователю?

Чтобы узнать, нужно выполнить функцию РольДоступна(), передав туда название роли строкой.

Например:

Нарушение прав доступа

Такую ошибку можно увидеть, если недостаточно прав на чтение/редактирование/удаление данных. Система выдаёт вот такую ошибку:

Для того чтобы понять, битая ссылка или нет, просто зайдите в базу под пользователем с полными правами.

Для массового поиска таких ошибок подойдет статья как найти битые ссылки в базе 1С.

P.S. Если у Вас все же не получилось разобраться в ролях пользователей, Вы можете заказать услуги 1С программиста.

Видео с примером настройки прав в 1С бухгалтерии 3.0:

Другие статьи по 1С:

-

(обновление 1С, резервные копии и т.д); (для пользователей)

Права доступа в 1С:Предприятии 8

В 1С:Предприятии различают два типа прав – основные и интерактивные.

Основные (неинтерактивные) – проверяются всегда независимо от способа обращения к объектам информационной базы.

Интерактивные – проверяются при выполнении интерактивных операций (например, операция "Установить пометку удаления").

Нужно учитывать, что проверку интерактивных прав можно обойти, создав, например, при конфигурировании форму самостоятельно и заменив стандартные команды своими, а проверку неинтерактивных прав нельзя обойти ни при каких обстоятельствах. Неинтерактивными правами защищается характерная для объекта фундаментальная функциональность, за это отвечают, например, такие права, как: "Добавление", "Чтение", "Изменение", "Удаление".

Для построения защищенных прикладных решений достаточно управлять только 4-мя основными правами доступа - "Добавление" , "Чтение", "Изменение" и "Удаление".

Система 1С:Предприятие допускает проверку прав из встроенного языка. Например при добавлении команд к формам разработчик должен дополнительно позаботиться о проверке соответствующих интерактивных прав.

Пример проверки прав из языка:

При этом нужно помнить о том, что у будущего пользователя конфигурации соответствующие интерактивные и неинтерактивные права к тому или иному объекту могут различаться. Например, может быть разрешено право на "Удаление" и запрещено право "Интерактивное удаление".

Рассмотрим проверку прав расширениями формы, табличного поля и поля ввода на примере документа:

- При открытии формы документа проверяется право "Просмотр", после чего, если это форма нового объекта, то проверяется право "ИнтерактивноеДобавление", а если нет - право "Редактирование". Если выполняется запись с проведением, то проверяются права "ИнтерактивноеПроведение", "ИнтерактивнаяОтменаПроведения" или "ИнтерактивноеПроведениеНеОперативное", в зависимости от режима записи.

- Расширение табличного поля для журнала документов при открытии формы, в которой журнал установлен основным реквизитом, проверяет, что право "Просмотр" установлено хотя бы у одного документа журнала. При проведении документов из журнала проверяются права "ИнтерактивнаяОтменаПроведения", "ИнтерактивноеПроведение" и "ИнтерактивноеПроведениеНеОперативное". При удалении документов проверяется право "ИнтерактивноеУдаление", а при установке/снятии пометки на удаление проверяются права "ИнтерактивнаяПометкаУдаления" и "ИнтерактивноеСнятиеПометкиУдаления". При добавлении нового документа, после выбора его типа, расширение табличного поля журнала документов проверяет право "ИнтерактивноеДобавление".

- Поле ввода для документа проверяет только право "ВводПоСтроке".

Связанные права

Часть прав в системе 1С:Предприятия связаны друг с другом. Это означает, что основные права доступа, такие как "Чтение", "Изменение", "Добавление" и "Удаление" и некоторые другие могут влиять на права, отвечающие за такие операции с объектом, которые, в конечном счете, приведут к простейшим операциям. Например, нельзя разрешить право "Изменение", не выдав право "Чтение".

Интерактивные права напрямую зависят от их неинтерактивных аналогов, т.е. право "Интерактивное удаление" зависит от права "Удаление". На практике при конфигурировании это выглядит так, что при разрешении интерактивных прав аналогичные им неинтерактивные будут автоматически разрешены, и, наоборот, при снятии неинтерактивных прав соответствующие им интерактивные автоматически будут сброшены. Допускается лишь установка неинтерактивного права и сброс интерактивного, но не наоборот. Например, нельзя разрешить интерактивное право "Интерактивное удаление" и запретить неинтерактивное "Удаление".

Зависимость прав может выстраиваться в сложные цепочки, например, у объекта "Документ" право "Интерактивная отмена проведения" зависит от прав "Отмена проведения" и "Просмотр" одновременно, где первое зависит от "Изменение", которое, в свою очередь, зависит от права "Чтение" (см. рисунок).

Ключевым является право "Чтение", при его отсутствии автоматически пропадают любые другие права на доступ к объекту.

Читайте также: