Как защитить интернет от воровства

Обновлено: 25.06.2024

По последним данным, скандальное видео Артема Дзюбы утекло в сеть, потому что телефон футболиста взломали. Рассказываем, как защитить устройство, соцсети и мессенджеры, даже если ничего компрометирующего там нет

На нашем телефоне или в чатах часто содержатся личные сведения, которые злоумышленники могут использовать в своих целях. Например, номера карт, доступы к онлайн-банкам, домашний адрес или рабочая переписка. Со смартфоном в руках легко получить логины и пароли к приложениям, ведь их зачастую высылают по СМС. А еще мошенники могут узнать о ваших пожилых родственниках и обмануть их, используя всю известную информацию. Вот как всего этого избежать.

Как защитить свой телефон

1. Используйте сложный пароль. Его можно установить вместо четырех- или шестизначного PIN-кода для разблокировки.

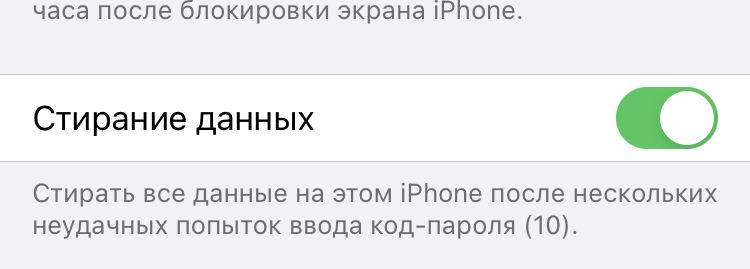

Чтобы усилить защиту, включите сброс всех данных после десяти неудачных попыток.

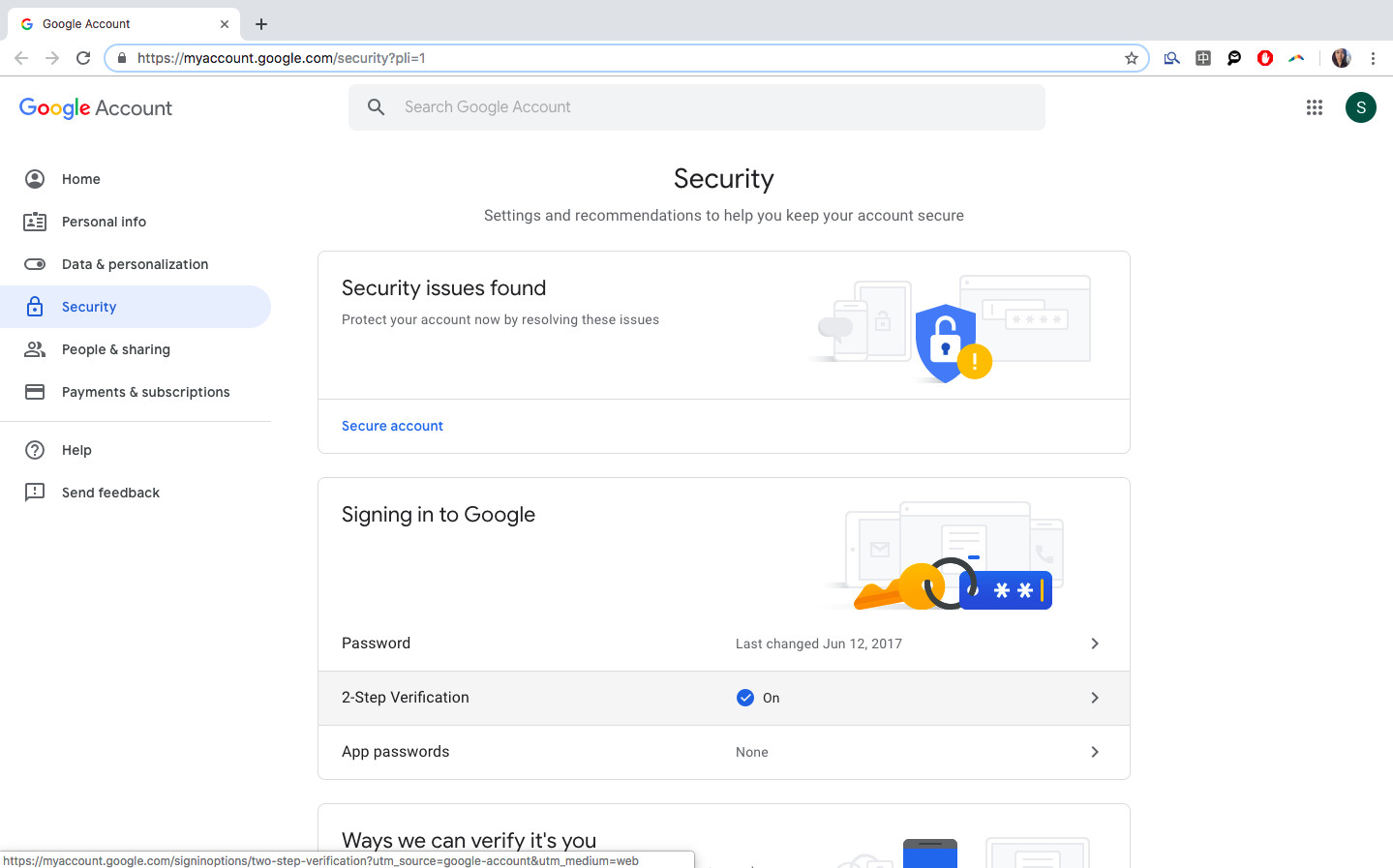

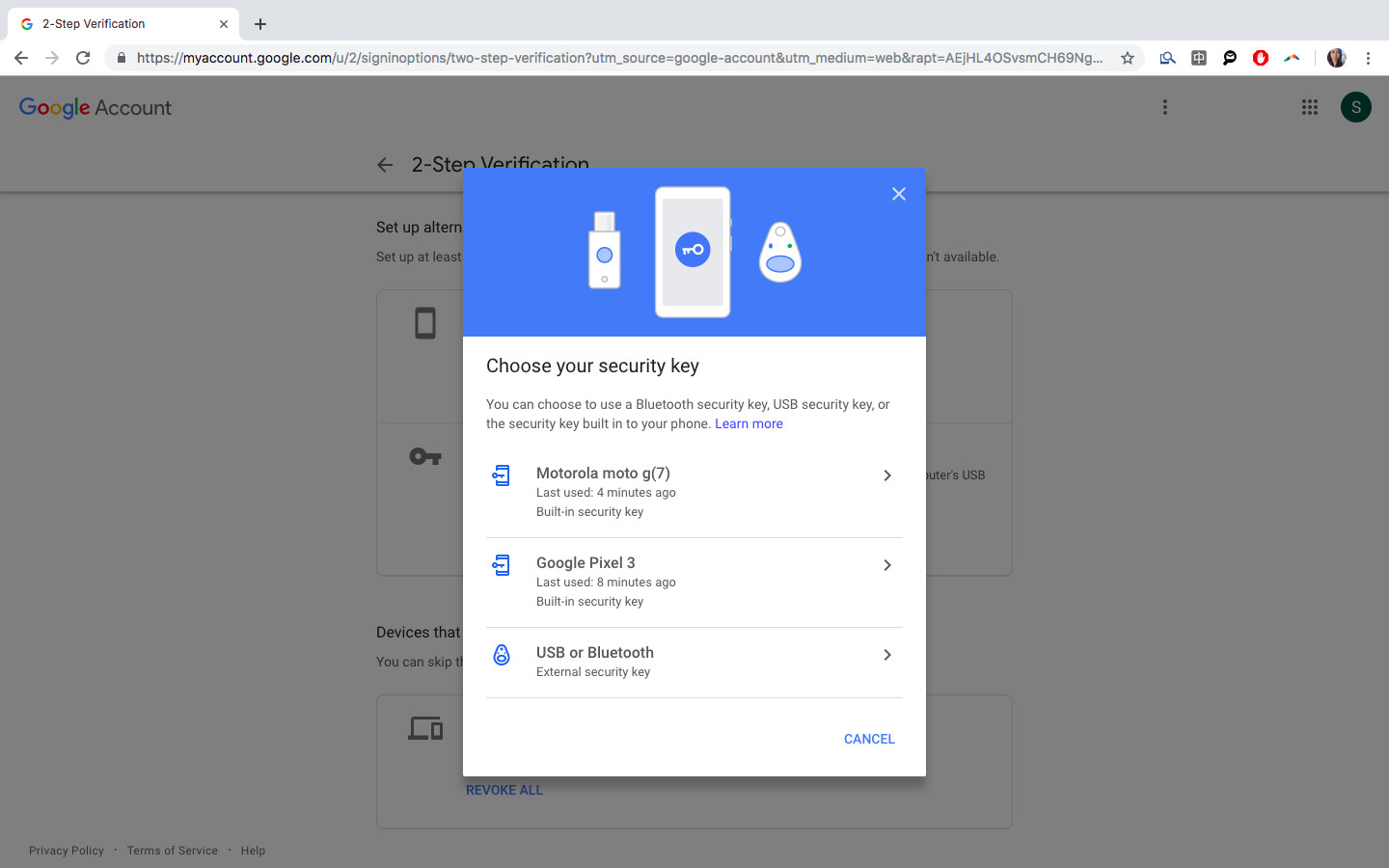

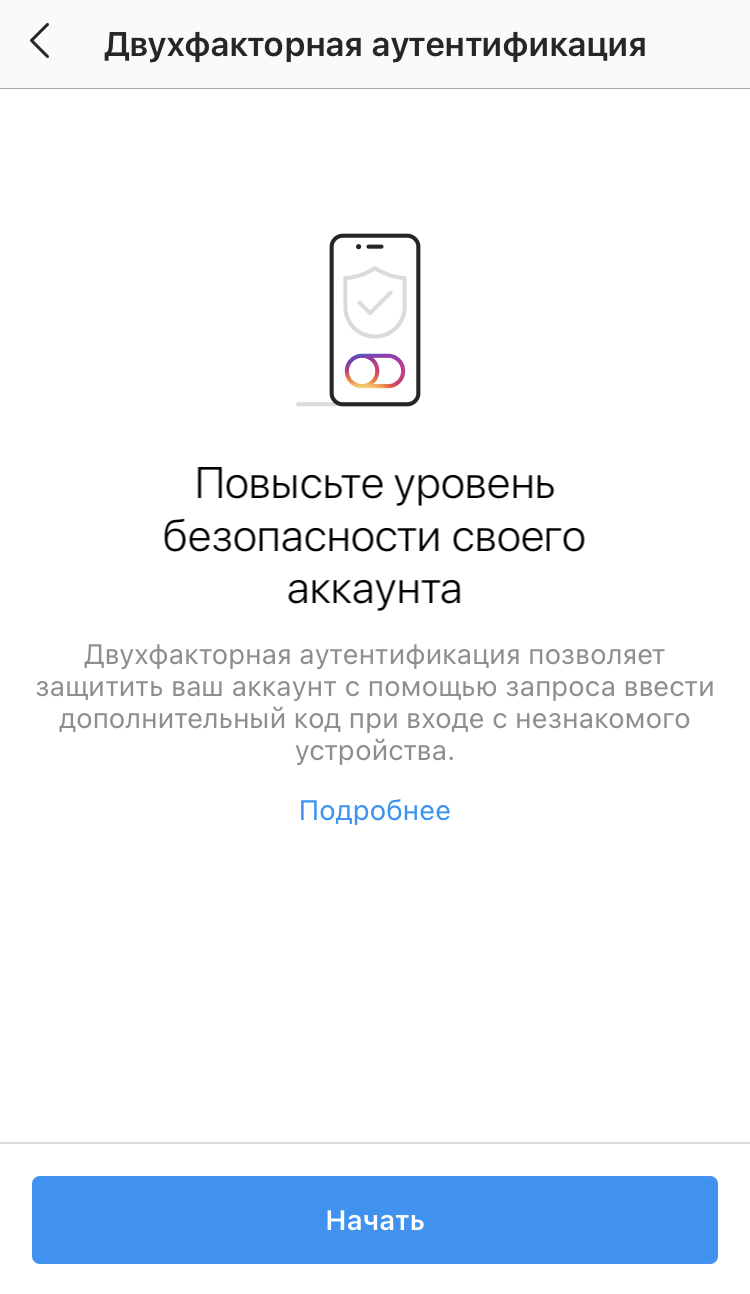

3. Включите двухфакторную проверку на телефоне и компьютере. При двухфакторной авторизации, помимо пароля, вы подтверждаете вход при помощи SMS-кода, который отправляется на подключенное вами устройство. Так у посторонних не будет доступа к вашему аккаунту.

На Android: Зайдите на Google Account и следуйте инструкциям на сайте.

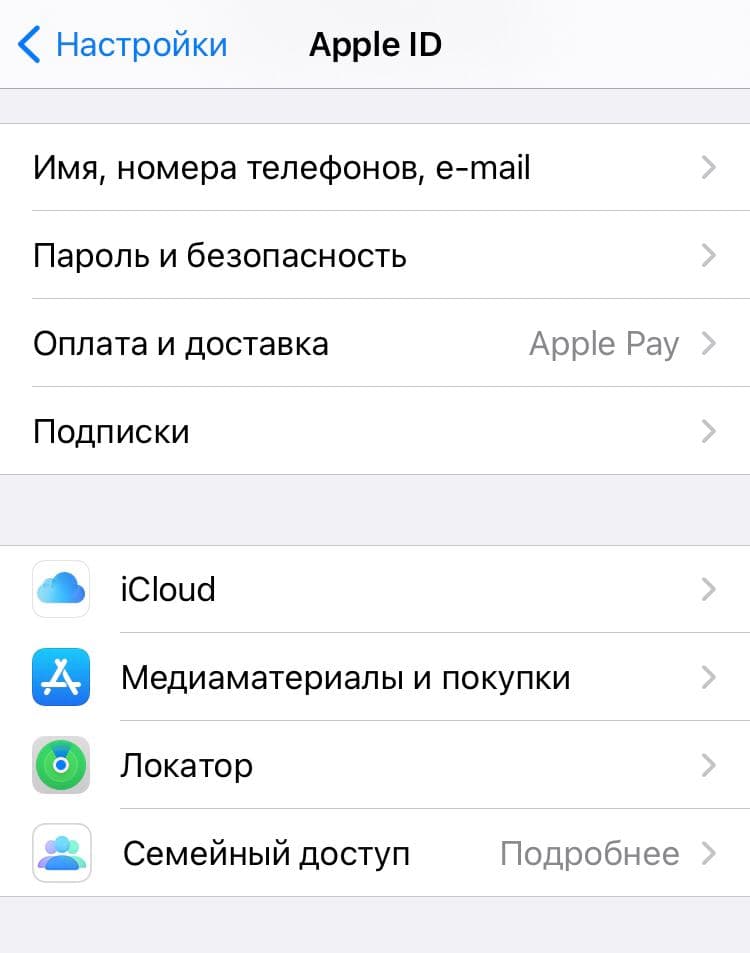

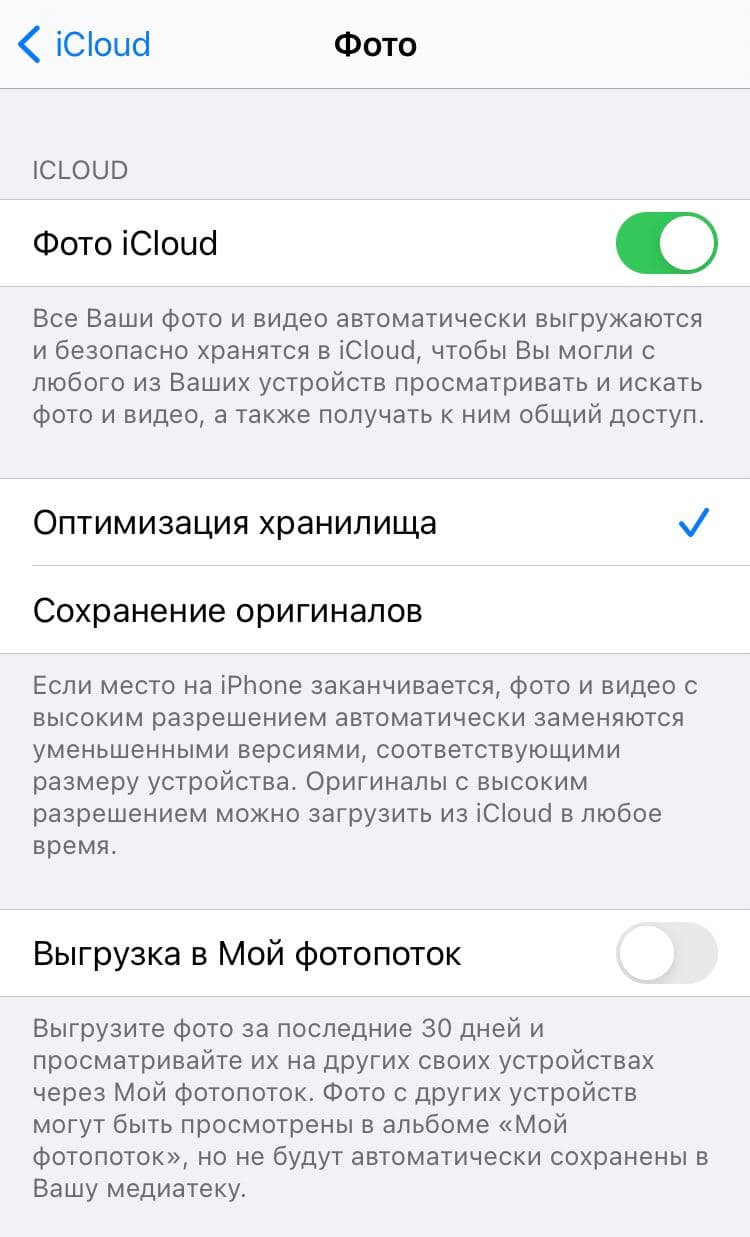

4. Выключите автоматическую синхронизацию данных. Именно из-за нее часто попадают в сеть интимные фото знаменитостей: хакеры взламывают их облачные хранилища с других устройств.

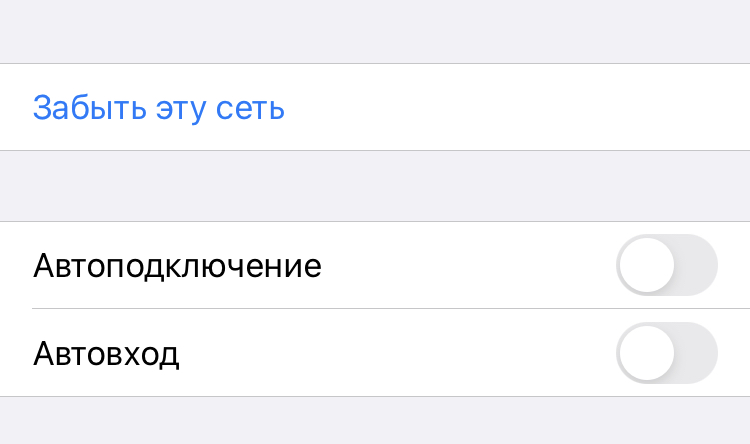

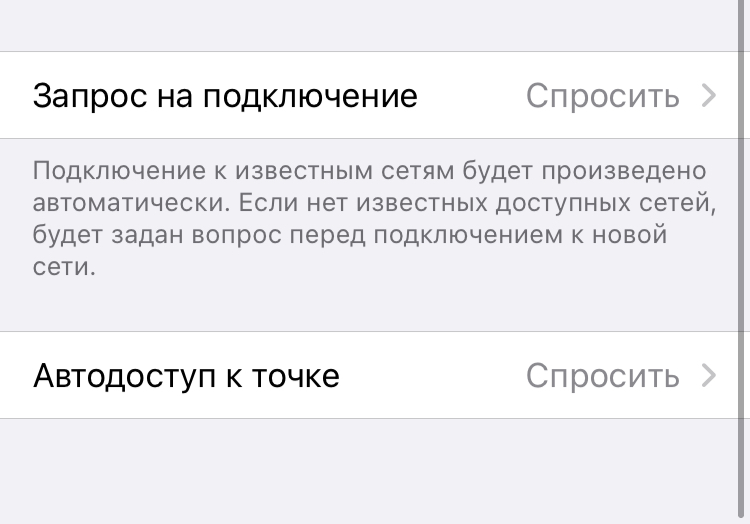

5. Уберите автоматическое подключение к Wi-Fi. По умолчанию телефон автоматически подключается к знакомым Wi-Fi-сетям. Однако публичные сети часто слабо защищены, и их легко взломать. Так мошенники получат доступ ко всем данным на вашем смартфоне.

6. Запретите приложениям доступ к фотографиям / SMS / контактам. Многие приложения получают доступ к локации, фото, соцсетям, интернет-трафику. Этим могут воспользоваться мошенники.

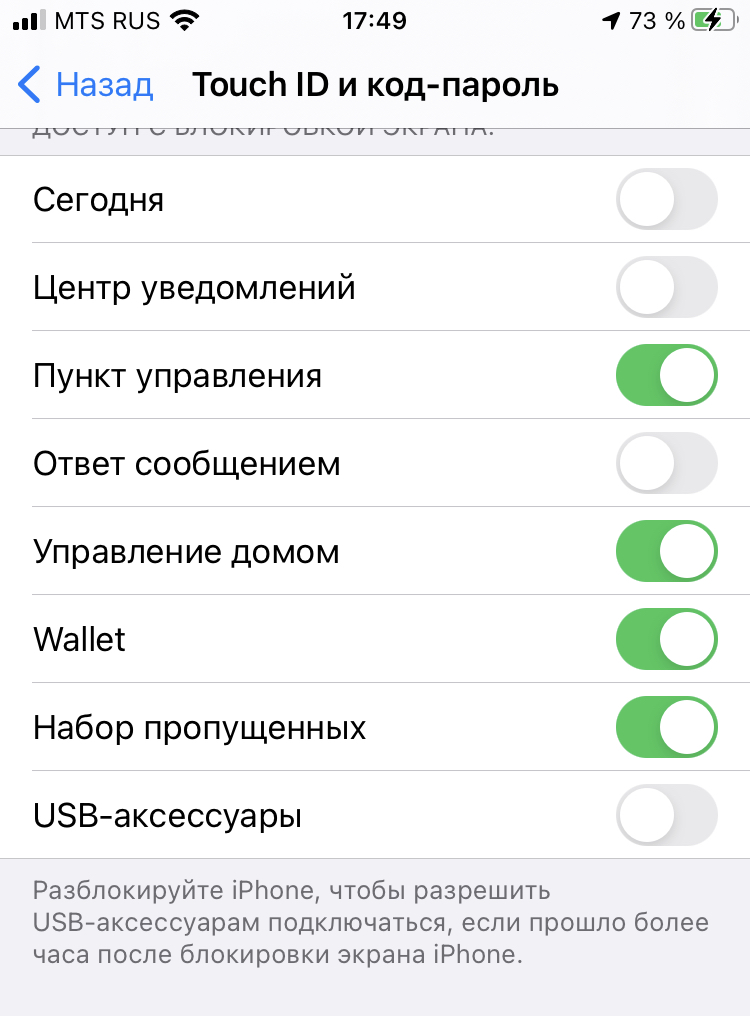

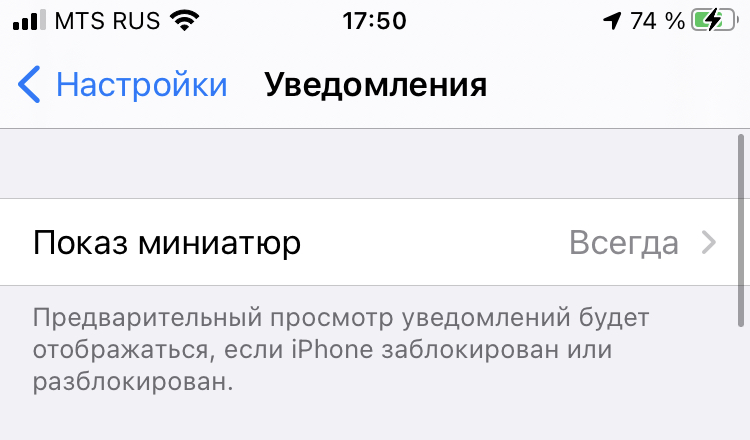

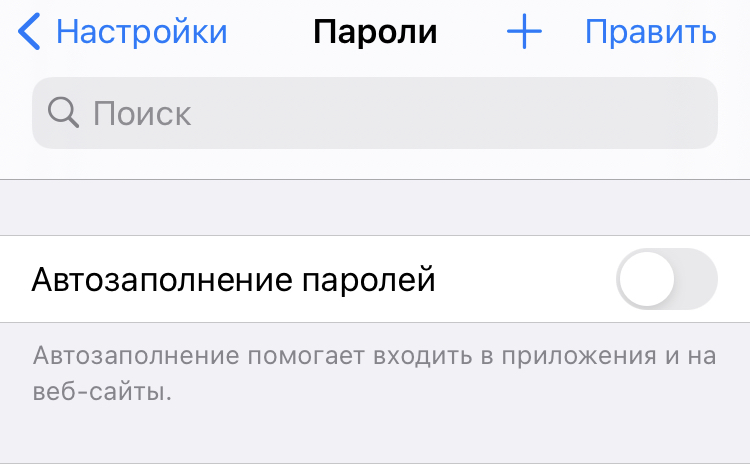

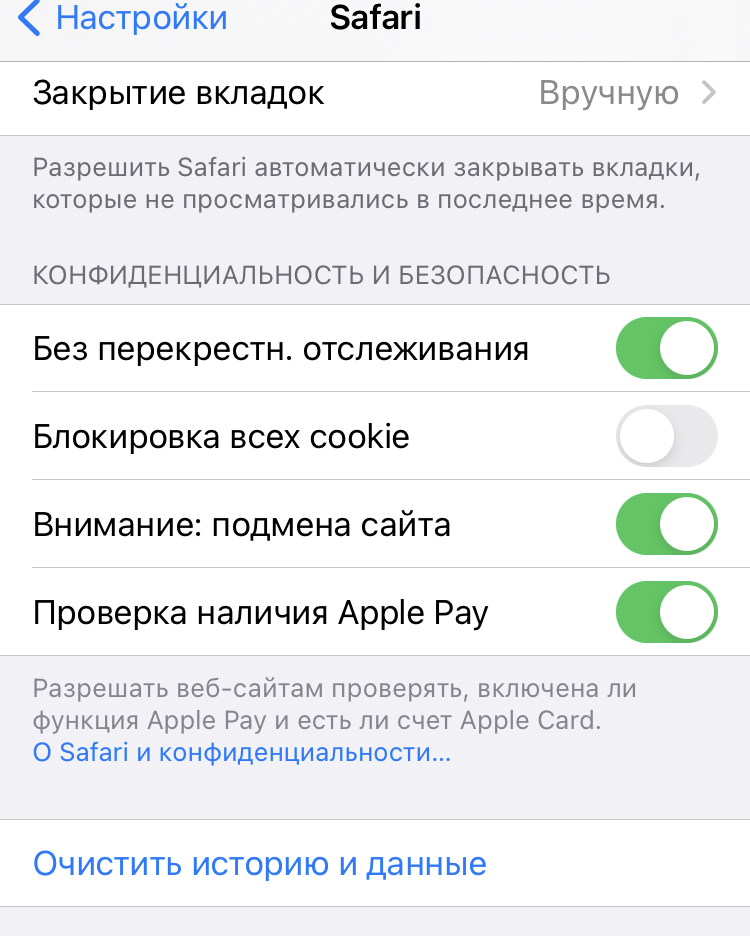

Что еще можно сделать на iPhone:

Для других браузеров — посмотрите в настройках.

Что еще можно сделать на Android:

2. Зашифруйте ваши данные. Это поможет обезопасить их, даже если телефон попадет в чужие руки. Для этого нужно задать пароль вместо PIN-кода и вводить его при каждом включении телефона.

Затем на вашем компьютере откройте браузер Google Chrome.

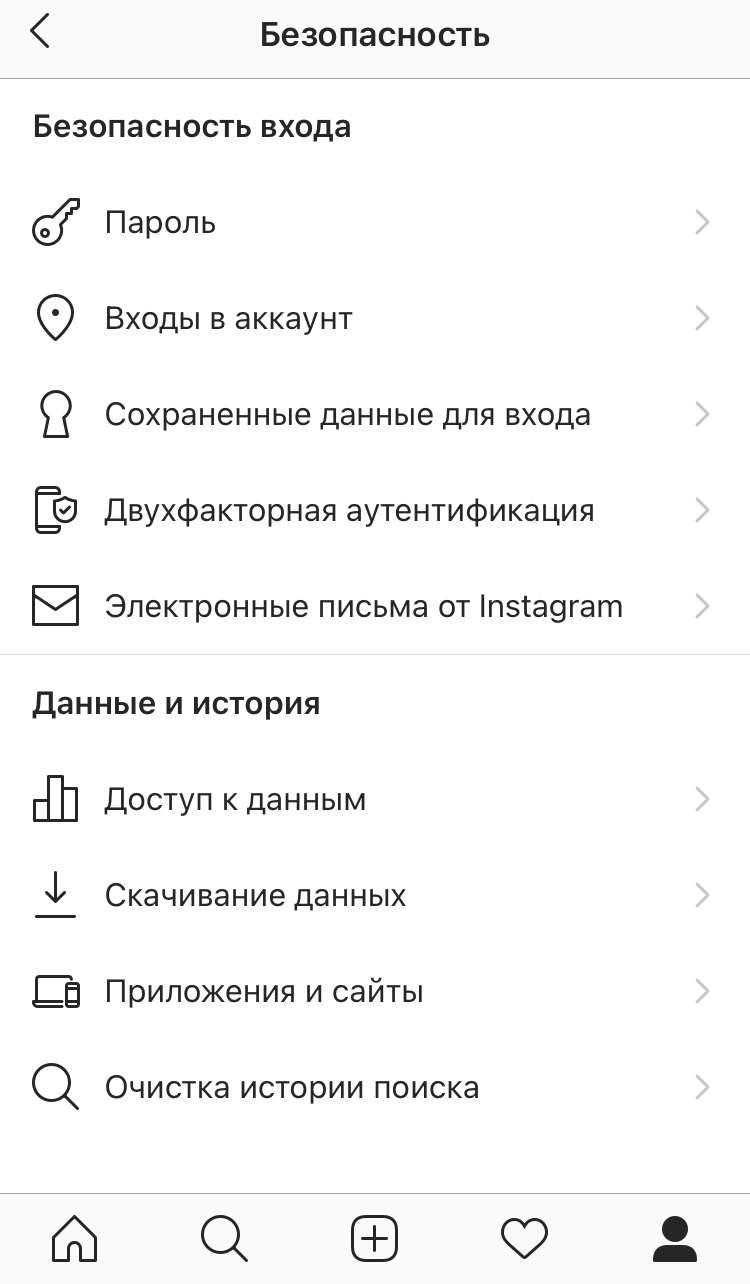

Как защитить аккаунт в Instagram

1. Настройте двухфакторную авторизацию.

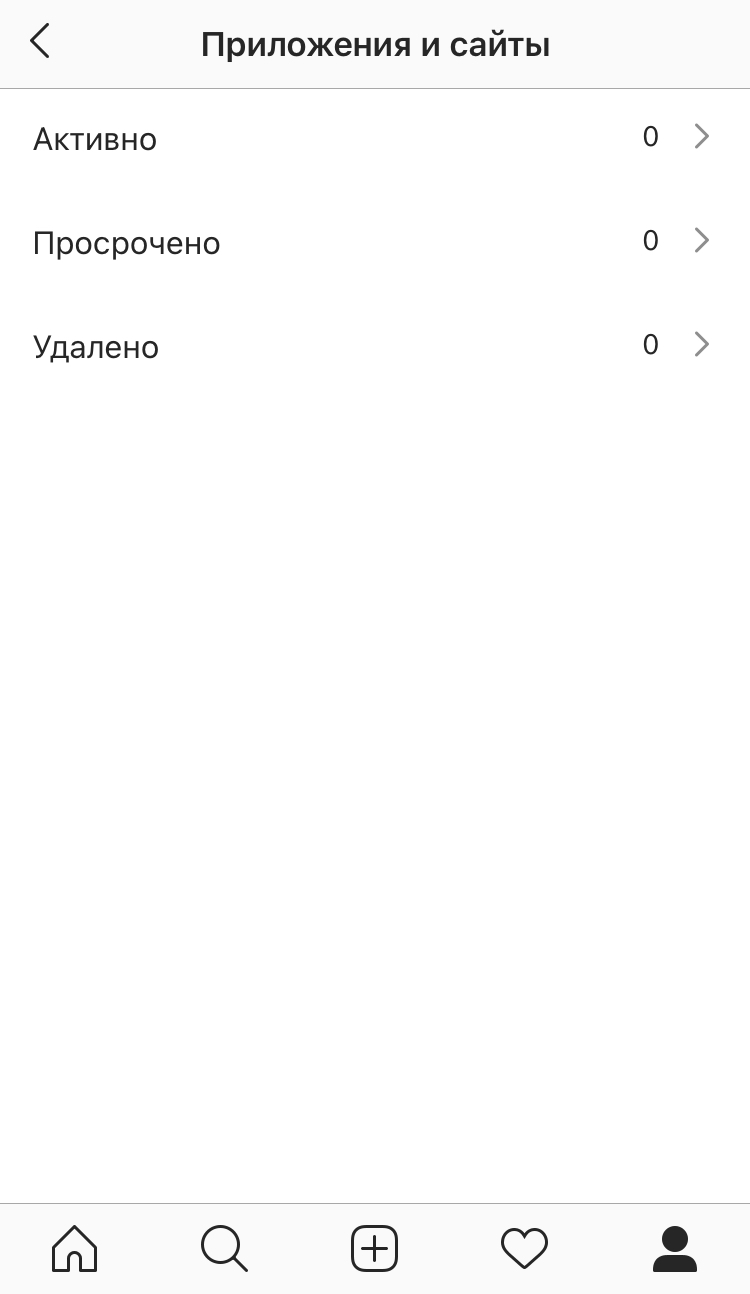

2. Запретите сторонним приложениям доступ к аккаунту.

3. Не забывайте удалять доступы у бывших сотрудников.

Если вы используете Instagram по работе, убедитесь, что ни у кого из бывших сотрудников не сохранилось доступа к аккаунту.

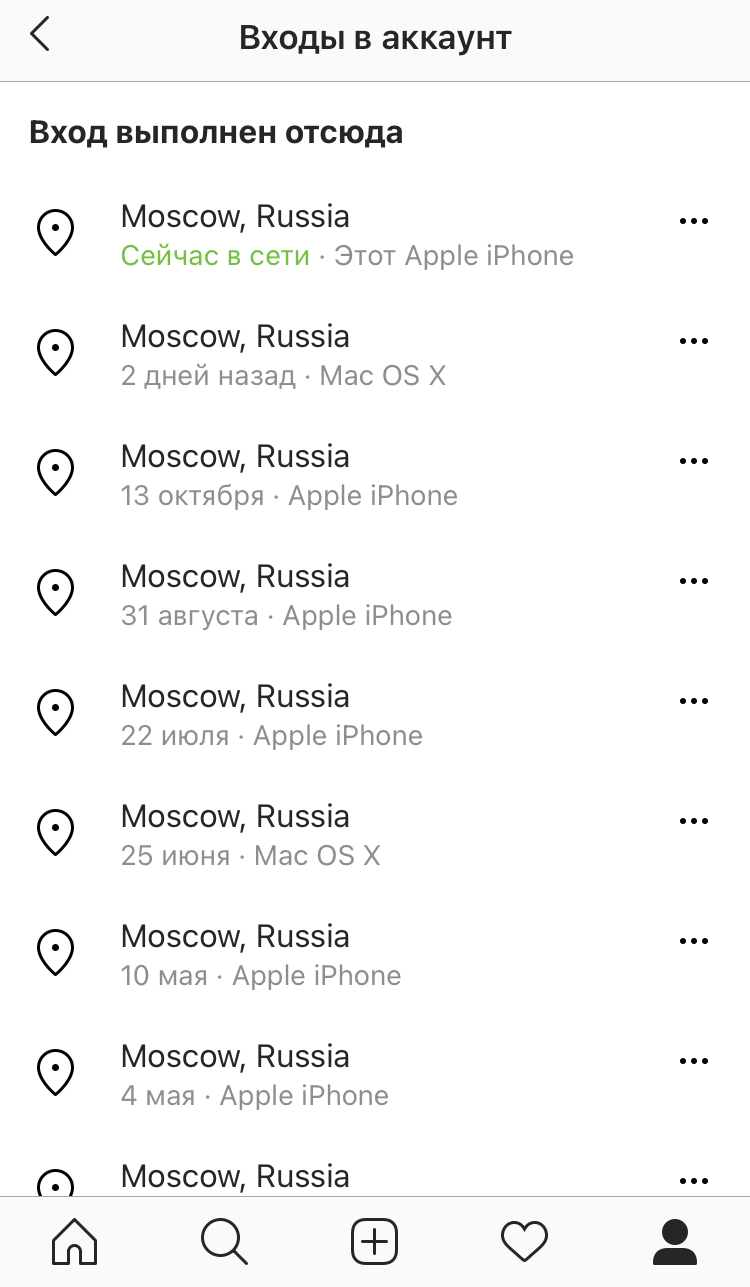

4. Проверяйте, кто заходил в ваш аккаунт.

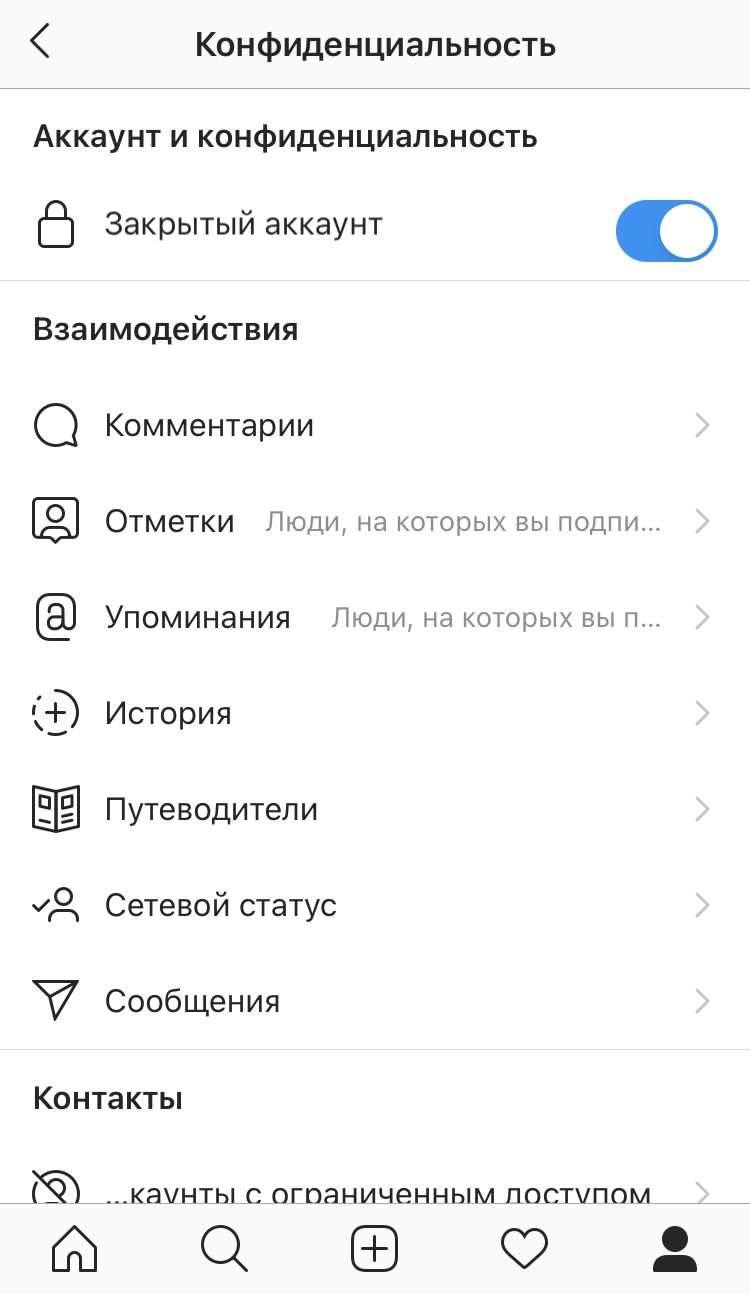

5. Закройте профиль.

Если это не рабочий аккаунт, и вы не зарабатываете рекламой в блоге, лучше сделать профиль закрытым. Это, как минимум, защитит от спамеров.

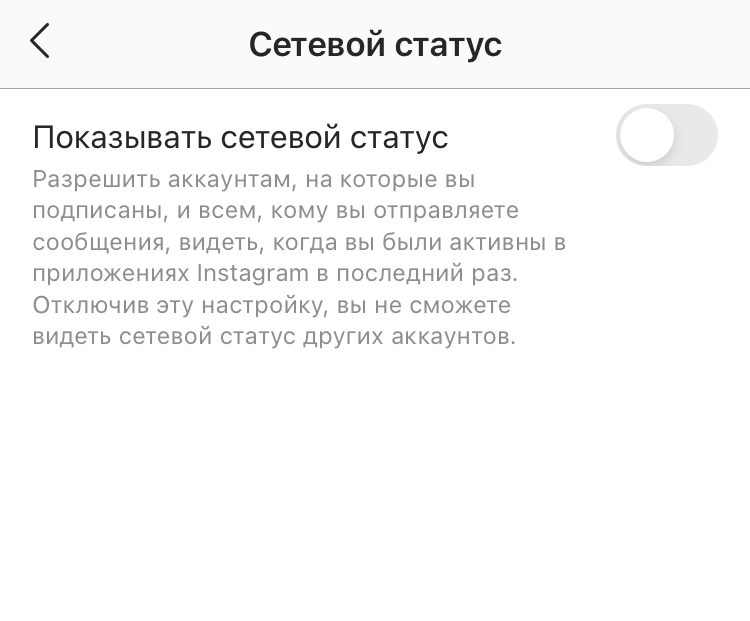

6. Скройте ваш сетевой статус.

Так никто не узнает, когда вы онлайн.

Как защитить аккаунт в Facebook

1. Удалите личную информацию.

В Facebook могут быть видны ваш возраст, места работы и проживания, семейный статус, сведения о родственниках и даже все места, в которых вы побывали. Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

На компьютере/ноутбуке:

В мобильном приложении:

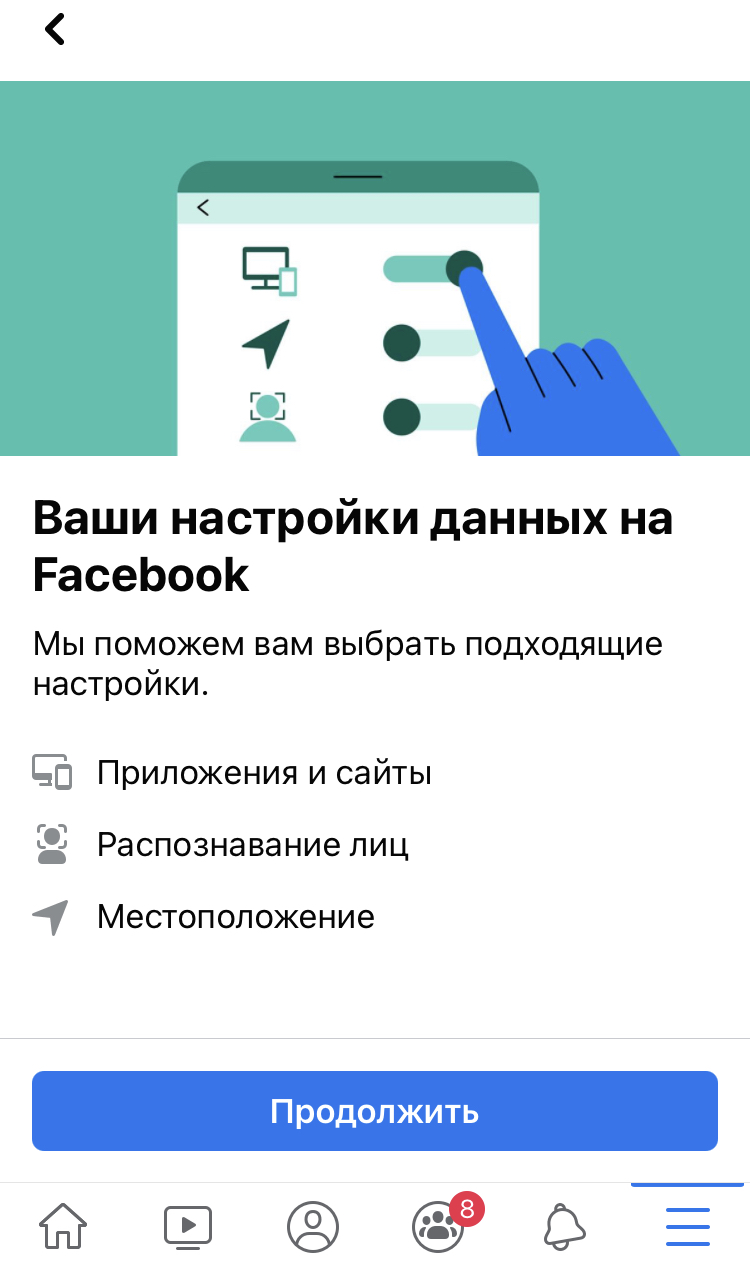

2. Выключите распознавание лиц.

Facebook умеет распознавать лица, чтобы отмечать вас на фото. Вы можете запретить это.

На компьютере/ноутбуке:

В мобильном приложении:

3. Ограничьте доступ приложений к вашим данным.

На компьютере/ноутбуке:

В мобильном приложении:

4. Ограничьте доступ к вашим постам и личным данным.

Если вы делитесь на странице личной информацией, лучше скрыть это от посторонних. Профили в соцсетях все чаще просматривают HR-специалисты перед собеседованием и службы безопасности — перед тем, как взять вас на работу.

На компьютере/ноутбуке:

В мобильном приложении: аналогично.

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

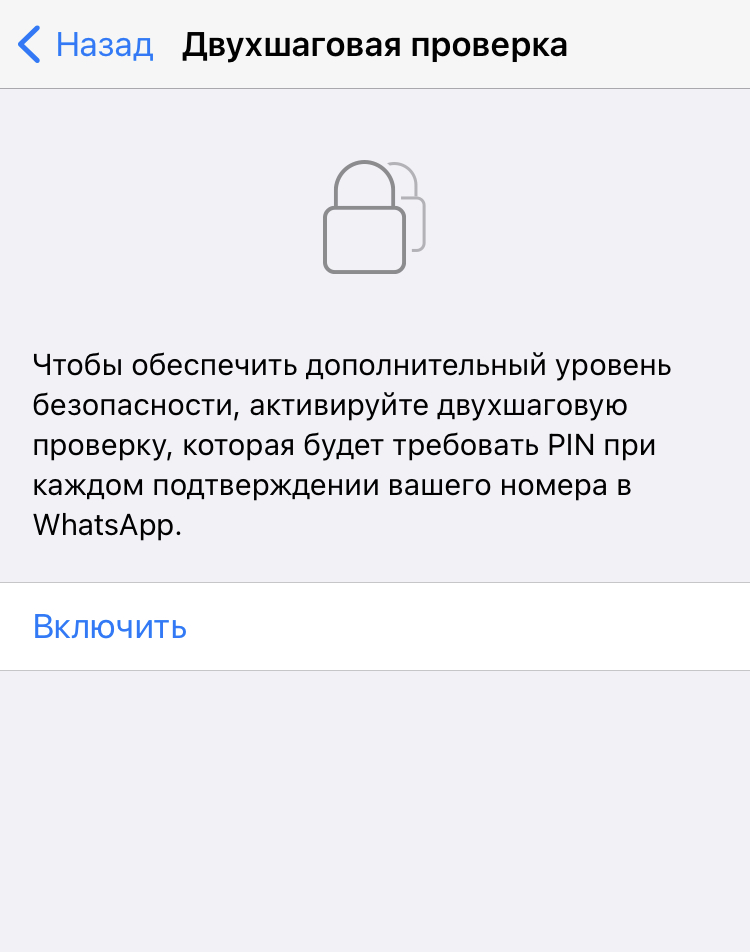

2. Включите двухфакторную аутентификацию.

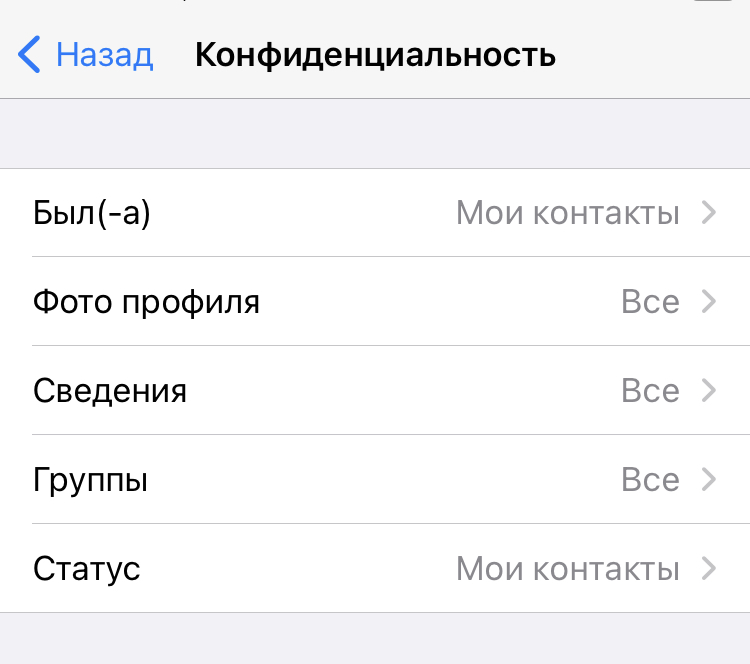

3. Скройте сетевой статус, фото и геолокацию.

4. Архивируйте чаты, в которых делитесь личными данными.

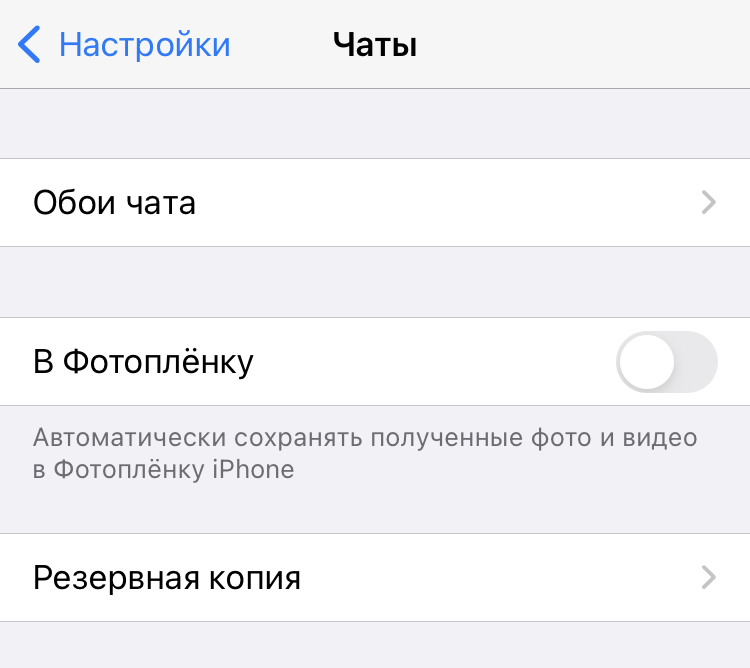

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Как защитить Telegram

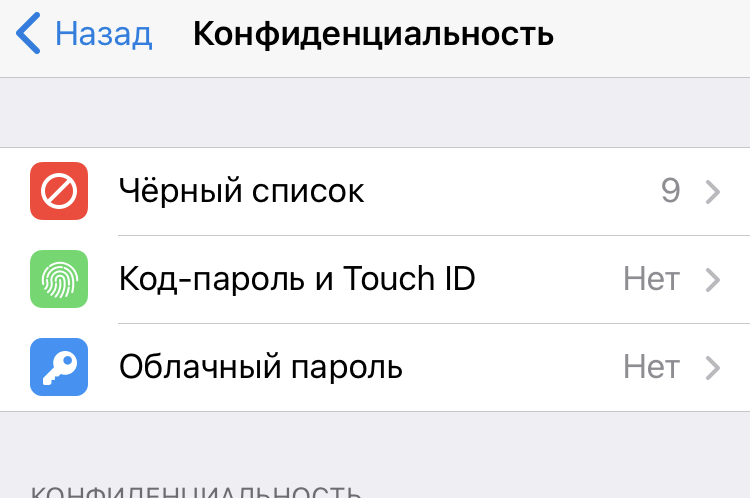

1. Включите двухфакторную аутентификацию и код-пароль.

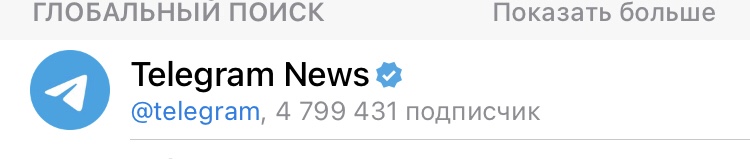

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

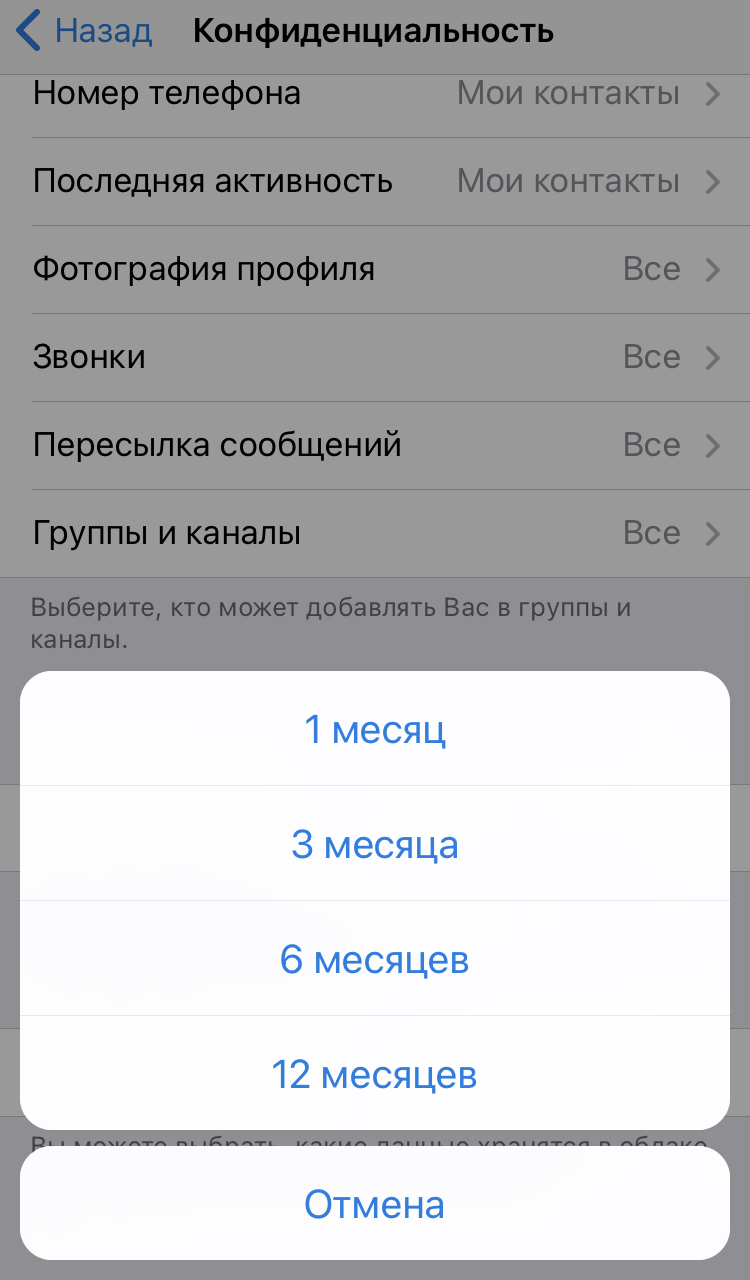

5. Настройте автоудаление данных.

Запомните главные правила

- Используйте сложные пароли: с буквами, числами и спецсимволами. Они должны быть индивидуальными для каждого устройства, приложения и сервиса. Чтобы не запутаться и не забыть, пользуйтесь приложениями для хранения паролей.

- Не пользуйтесь публичными Wi-Fi-сетями. Они плохо защищены, и злоумышленники легко могут получить доступ ко всем вашим данным.

- Не открывайте подозрительные ссылки — даже от знакомых. Это могут быть фишинговые ссылки или вирусы от мошенников, которые взломали аккаунт вашего близкого или коллеги.

- Не делитесь своими паролями и учетными записями. Личные или корпоративные аккаунты могут содержать конфиденциальную информацию. Даже если ваш близкий никому не сообщит об этом, его устройством или аккаунтом могут завладеть мошенники, и тогда ваши данные тоже окажутся под угрозой.

- Не позволяйте посторонним пользоваться вашим телефоном или ноутбуком.

- Используйте двухфакторную аутентификацию на всех устройствах. Для этого удобнее и надежнее пользоваться специальными приложениями.

- По возможности, закрывайте профили в соцсетях. Если вы не используете соцсети для работы, лучше сделать профиль закрытым. Так всю информацию и посты в нем смогут видеть только те, кого вы добавили в друзья.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

В этой статье я расскажу грустную историю (но со счастливым концом) как у меня полностью своровали содержимое сайта и приведу практические рекомендации как защитить свой блог от подобных происшествий. Рекомендации по защите описывают частный случай, когда содержимое сайта воруется хотлинком.

Как я узнал что у меня воруют содержимое сайта

6 сентября 2018 года в отчетах Яндекс.Метрики я увидел незнакомый мне URL адрес. Из чего следовало, что код моего счетчика работает на чужом сайте.

Когда я перешел на этот сайт, то не поверил своим глазам — это был мой сайт на 99%. С той разницей, что была вырезана контактная информация и вставлены блоки рекламы.

Исследование сайта двойника

Я заглянул в содержимое моего двойника и увидел, что жулики полностью скопировали содержимое страниц моего сайта и при этом оставили без изменений все ссылки на изображения, таблицы стилей и скрипты. То есть воришки отдавали мой контент со своего домена, но при этом изображения, стили и скрипты по прежнему грузились с моего блога.

На лицо был явный хотлинкинг о защите от которого я писал ранее.

В этой статье приведены подробные реально работающие инструкции для веб-сервера NGINX.

Защита изображений от хотлинка

Первым делом я воспользовался рекомендациями из вышеуказанной статьи и настроил защиту изображений от хотлинка добавив следующие строки в файл конфигурации NGINX:

После выполнения указанной процедуры сайт жуликов стал выглядеть следующим образом:

Прячем содержимое на сайте жуликов с помощью CSS

Так как воришки и файлы стилей подгружали с моего сайта, то я решил то же их защитить и отдавать стиль заглушку. Для этого по аналогии с защитой изображений я внес следующие изменения в конфигурацию NGINX:

В моей случае стили для жуликов в файле hotlink-protection.css я написал такие:

Я уменьшил размер всех блоков до 1 пикселя и запретил их отображение в браузере. И сайт двойник стал выглядеть так:

То есть весь текст исчез и на экране осталась только фоновая картинка, а фон — это тоже изображение, и вы помните, что я заменил их все ранее на картинку-заглушку с предупреждением.

Предупреждаем пользователей используя JavaScript

Казалось бы враг повержен, но я решил пойти дальше и предупредить пользователей, что они находятся на сайте мошенников. Для этого по аналогии с защитой изображений и стилей вносим изменения в файл настроек NGINX:

Содержимое файла JavaScript у меня такое:

В итоге на домене жуликов стало красоваться следующее предупреждение:

По-моему неплохой вариант, содержимого сворованного сайта в браузере не видно, чужая реклама не отображается (значит мошенники не зарабатывают), посетители предупреждены, что они на сайте жуликов. И на этом, конечно, можно было поставить жирный крест, если бы не одно большое НО…

Как удалить содержимое сайта мошенников

Все описанные выше процедуры скрыли ворованные контент от глаз посетителей сайта двойника. Но он (контент) никуда не делся, а значит отлично видится поисковыми роботами, что в конечном итоге вредит моему блогу.

Обратите внимание, жулики пытаются монетизировать ворованный контент в РСЯ!

Платон посылает на ЙУХ

Ну, да, я же не Газпром-Медиа 🙂

Блокировка объявлений Рекламной Сети Яндекса

Мне совершенно непонятно как сайт мошенников попал в РСЯ? Конечно, было очень глупо со стороны жуликов украсть содержимое чужого сайта и пытаться его монетизировать в РСЯ. Но куда смотрели модераторы и асессоры рекламной сети, когда они одобряли сайт воришек? Неужели они не видели, что все ссылки ведут на мой блог? Что в контенте присутствует код счетчика Яндекс.Метрики совершенного другого сайта, в том числе код счетчика РСЯ?

Конечно я написал жалобу в РСЯ, и через 4 дня получил ответ, что они будут разбираться.

Но к этому моменту сайт злоумышленников уже не работал и я думаю, что их разбирательства ни к чему не приведут.

Разделегирование домена и блокировка хостинга мошенников

Этот пункт я выполнил первым, еще до обращения в Яндекс. Я посмотрел историю WHOIS и узнал регистратора домена:

После чего 7 сентября 2018 года я написал жалобу в TimeWeb. Мое обращение зарегистрировали, пообещали ответить в этот же день, но…

По состоянию на 14 сентября (прошло 7 дней после моего обращения) ответа я так и не получил. Неужели TimeWeb возомнил себя абузоустойчивым хостингом? Но как какое вообще возможно в России?

Счастливый финал

Через 4 дня после начала этой невеселой истории сайт мошенников перестал функционировать. 10 сентября на нем появилась надпись site curretly under work

А уже 14 сентября доменное имя лишилось хостинга и было припарковано:

Что стало причиной такого развития событий я не знаю. Надеюсь, что специалисты TimeWeb все-таки вняли моим доводам и разобрались с мошенниками. А приведенные в данной статье методы защиты сайта от воровства были дополнительным подспорьем.

Недостатки предложенных технических решений

Защита от хотлинка предполагает блокировку и замену файлов на основании их расширений (jpg, png, css, js). И если адреса ваших страниц будут заканчиваться этими символами, то такие страницы окажутся заблокированными:

Выводы

Чем популярнее ваш ресурс, тем больше желающих украсть его содержимое и заработать на этом. Будьте готовы к тому, что никто не побежит отстаивать ваши интересы и вам самим придется доказывать свою правоту. Используйте все доступные вам технические средства, чтобы максимально усложнить жизнь воришкам.

Благодарности

При написании статьи были использованы следующие источники:

Большое спасибо за вашу статью. Предупрежден — значит вооружен!

> И если адреса ваших страниц будут заканчиваться этими символами, то такие страницы окажутся заблокированными

Просто кто-то не умеет в регулярные выражения.

Поясните, как правильно?

Я правильно понимаю, что если бы жулики сохранили изображения и загрузили бы на свой сервер или хостинг, то данный скрипт бесполезен?

Да. Если сайт украли целиком, то есть скопировали к себе на сервер и контент и изображения, то данный скрипт не поможет.

привет, дай пожалуйста шаблоны обращений в рся, хостеру и регистратору доменов

У вас скриншот Яндекс.Вебмастера из раздела внешних ссылок. Чем больше сайтов ссылаются на ваш ресурс, тем лучше. К хотлинку это не имеет отношение…

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.

В этой статье я расскажу грустную историю (но со счастливым концом) как у меня полностью своровали содержимое сайта и приведу практические рекомендации как защитить свой блог от подобных происшествий. Рекомендации по защите описывают частный случай, когда содержимое сайта воруется хотлинком.

Как я узнал что у меня воруют содержимое сайта

6 сентября 2018 года в отчетах Яндекс.Метрики я увидел незнакомый мне URL адрес. Из чего следовало, что код моего счетчика работает на чужом сайте.

Когда я перешел на этот сайт, то не поверил своим глазам — это был мой сайт на 99%. С той разницей, что была вырезана контактная информация и вставлены блоки рекламы.

Исследование сайта двойника

Я заглянул в содержимое моего двойника и увидел, что жулики полностью скопировали содержимое страниц моего сайта и при этом оставили без изменений все ссылки на изображения, таблицы стилей и скрипты. То есть воришки отдавали мой контент со своего домена, но при этом изображения, стили и скрипты по прежнему грузились с моего блога.

На лицо был явный хотлинкинг о защите от которого я писал ранее.

В этой статье приведены подробные реально работающие инструкции для веб-сервера NGINX.

Защита изображений от хотлинка

Первым делом я воспользовался рекомендациями из вышеуказанной статьи и настроил защиту изображений от хотлинка добавив следующие строки в файл конфигурации NGINX:

После выполнения указанной процедуры сайт жуликов стал выглядеть следующим образом:

Прячем содержимое на сайте жуликов с помощью CSS

Так как воришки и файлы стилей подгружали с моего сайта, то я решил то же их защитить и отдавать стиль заглушку. Для этого по аналогии с защитой изображений я внес следующие изменения в конфигурацию NGINX:

В моей случае стили для жуликов в файле hotlink-protection.css я написал такие:

Я уменьшил размер всех блоков до 1 пикселя и запретил их отображение в браузере. И сайт двойник стал выглядеть так:

То есть весь текст исчез и на экране осталась только фоновая картинка, а фон — это тоже изображение, и вы помните, что я заменил их все ранее на картинку-заглушку с предупреждением.

Предупреждаем пользователей используя JavaScript

Казалось бы враг повержен, но я решил пойти дальше и предупредить пользователей, что они находятся на сайте мошенников. Для этого по аналогии с защитой изображений и стилей вносим изменения в файл настроек NGINX:

Содержимое файла JavaScript у меня такое:

В итоге на домене жуликов стало красоваться следующее предупреждение:

По-моему неплохой вариант, содержимого сворованного сайта в браузере не видно, чужая реклама не отображается (значит мошенники не зарабатывают), посетители предупреждены, что они на сайте жуликов. И на этом, конечно, можно было поставить жирный крест, если бы не одно большое НО…

Как удалить содержимое сайта мошенников

Все описанные выше процедуры скрыли ворованные контент от глаз посетителей сайта двойника. Но он (контент) никуда не делся, а значит отлично видится поисковыми роботами, что в конечном итоге вредит моему блогу.

Обратите внимание, жулики пытаются монетизировать ворованный контент в РСЯ!

Платон посылает на ЙУХ

Ну, да, я же не Газпром-Медиа 🙂

Блокировка объявлений Рекламной Сети Яндекса

Мне совершенно непонятно как сайт мошенников попал в РСЯ? Конечно, было очень глупо со стороны жуликов украсть содержимое чужого сайта и пытаться его монетизировать в РСЯ. Но куда смотрели модераторы и асессоры рекламной сети, когда они одобряли сайт воришек? Неужели они не видели, что все ссылки ведут на мой блог? Что в контенте присутствует код счетчика Яндекс.Метрики совершенного другого сайта, в том числе код счетчика РСЯ?

Конечно я написал жалобу в РСЯ, и через 4 дня получил ответ, что они будут разбираться.

Но к этому моменту сайт злоумышленников уже не работал и я думаю, что их разбирательства ни к чему не приведут.

Разделегирование домена и блокировка хостинга мошенников

Этот пункт я выполнил первым, еще до обращения в Яндекс. Я посмотрел историю WHOIS и узнал регистратора домена:

После чего 7 сентября 2018 года я написал жалобу в TimeWeb. Мое обращение зарегистрировали, пообещали ответить в этот же день, но…

По состоянию на 14 сентября (прошло 7 дней после моего обращения) ответа я так и не получил. Неужели TimeWeb возомнил себя абузоустойчивым хостингом? Но как какое вообще возможно в России?

Счастливый финал

Через 4 дня после начала этой невеселой истории сайт мошенников перестал функционировать. 10 сентября на нем появилась надпись site curretly under work

А уже 14 сентября доменное имя лишилось хостинга и было припарковано:

Что стало причиной такого развития событий я не знаю. Надеюсь, что специалисты TimeWeb все-таки вняли моим доводам и разобрались с мошенниками. А приведенные в данной статье методы защиты сайта от воровства были дополнительным подспорьем.

Недостатки предложенных технических решений

Защита от хотлинка предполагает блокировку и замену файлов на основании их расширений (jpg, png, css, js). И если адреса ваших страниц будут заканчиваться этими символами, то такие страницы окажутся заблокированными:

Выводы

Чем популярнее ваш ресурс, тем больше желающих украсть его содержимое и заработать на этом. Будьте готовы к тому, что никто не побежит отстаивать ваши интересы и вам самим придется доказывать свою правоту. Используйте все доступные вам технические средства, чтобы максимально усложнить жизнь воришкам.

Благодарности

При написании статьи были использованы следующие источники:

Большое спасибо за вашу статью. Предупрежден — значит вооружен!

> И если адреса ваших страниц будут заканчиваться этими символами, то такие страницы окажутся заблокированными

Просто кто-то не умеет в регулярные выражения.

Поясните, как правильно?

Я правильно понимаю, что если бы жулики сохранили изображения и загрузили бы на свой сервер или хостинг, то данный скрипт бесполезен?

Да. Если сайт украли целиком, то есть скопировали к себе на сервер и контент и изображения, то данный скрипт не поможет.

привет, дай пожалуйста шаблоны обращений в рся, хостеру и регистратору доменов

У вас скриншот Яндекс.Вебмастера из раздела внешних ссылок. Чем больше сайтов ссылаются на ваш ресурс, тем лучше. К хотлинку это не имеет отношение…

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.

28 января во всем мире отмечается Международный день защиты персональных данных. Праздник учрежден для того, чтобы напомнить пользователям интернета о соблюдении правил поведения в Сети, которые помогают защитить конфиденциальную информацию от посторонних лиц. О том, как избежать утечек информации, рассказал Даниил Чернов, директор центра решений безопасности ПО компании "Ростелеком-Солар".

Внимательно относитесь к любым письмам и сайтам, которые требуют ввода данных о пользователе

1000_t_310x206.jpg)

Оперативно ставьте программные обновления

Не загружайте программное обеспечение и любые другие файлы из непроверенных источников

Вместе с этими файлами пользователь рискует установить шпионское ПО, которое может долгое время скрываться в устройстве, ничем себя не выдавая. Программа-шпион коллекционирует данные о пользователе, записывает все нажатия клавиш и делает снимки с экрана. После этого информация отправляется владельцу вредоносной программы. Как он ей распорядится - неизвестно.

Остерегайтесь публичных сетей Wi-Fi

Точки доступа к бесплатному интернету окружают нас везде: вокзалы, аэропорты, кофе-поинты и т.д. Через них можно получить информацию о посещенных сайтах, логины, пароли, адреса электронной почты и т.д. Организациям, которые ставят публичные Wi-Fi, эта информация, как правило, не интересна. Однако киберпреступники очень живо ею интересуются. Чтобы выудить данные о пользователях, они ставят бесплатные Wi-Fi-ловушки, через которые могут украсть персональные данные и пароли пользователей, подключившихся к их сети.

Читайте пользовательское соглашение

Разработчики приложений обязаны запрашивать разрешения пользователей на обработку и передачу их персональных данных. Эти пункты содержатся в больших лицензионных соглашениях, которые принимают пользователи при установке приложений. Подавляющее большинство людей их принимает, не читая. Так, мы сами даем разработчикам софта разрешение на передачу персональных данных третьим лицам, которые используют их в своих целях.

Проверьте и настройте доступ приложений к камере, микрофону, геолокации, галерее и файлам

Бизнес-модель многих приложений основана на монетизации персональных данных. Они бесплатно предоставляют полезный и интересный для широкой аудитории функционал, но взамен требуют согласия на обработку и передачу персональных данных третьим лицам. Лучше воздержаться от предоставления избыточной информации о себе, ограничив доступ приложения только к тем данным, которые требуются для функционирования системы. Если приложение для чтения книг хочет получать доступ к вашей геолокации - это повод насторожиться.

Используйте сложные и разные пароли

1000_t_310x206.jpg)

Современные киберпреступники используют сложные технологии для подбора паролей. Эти системы подбирают стандартные пароли или простые связки. Если пароль короткий, в нем отсутствуют цифры, буквы разного регистра, специальные символы, его легче взломать.

При этом необходимо использовать разные пароли к учетным записям. Похитив или подобрав пароль к одной, злоумышленники обязательно попробуют использовать его для других. Если эти пароли совпадают, злоумышленник не только соберет данные со всех учетных записей, но и сможет совершать через них необходимые ему операции.

Пользуйтесь антивирусным ПО

Антивирус анализирует файлы и элементы сети на предмет вредоносной активности, а в случае ее обнаружения устраняет проблему. Даже бесплатная версия программы способна защитить от основных видов кибератак, последствиями которых может стать кража персональных данных.

Настройте автоматическое резервное копирование данных

Хакеры прикладывают все усилия, чтобы найти лазейку в защите и доставить вредоносное программное обеспечение на устройство жертвы. Один из видов популярных среди хакеров вирусов - программа-вымогатель. Она блокирует экран устройства и шифрует все данные на диске, требуя за ключи дешифрования выкуп. При этом оплата чаще всего не приводит к разблокировке устройства, а лишь стимулирует их распространять этот вирус дальше. Украденные персональные данные уже не вернуть, но те пользователи, которые настроили автоматическое резервное копирование до атаки, смогут получить копию сохраненных данных.

Читайте также: