Как дать доменному пользователю права локального администратора

Обновлено: 07.07.2024

Защита группы локальных администраторов на каждом компьютере

Если ваша компания схожа с большинством остальных компаний, значит ваши пользователи работают под учетными записями локальных администраторов на своих компьютерах. Существуют решения, способные избавить от такой необходимости, а именно такое направление должны выбрать все компании. Когда пользователи работают от имени учетных записей локальных администраторов, ИТ персонал не контролирует этих пользователей или их компьютеры. Чтобы вы могли защитить группы локальных администраторов на всех компьютерах, вам нужен мощный инструмент. Обычно существует три различных задачи, которые необходимо выполнить для защиты этих групп. Эти задачи мы рассмотрим в данной статье. Windows Server 2008 и Windows Vista SP1 (с установленным RSAT) обладает новыми удивительными органами управления, которые позволяют произвести эти настройки очень быстро!

Задача 1 – удаление доменной учетной записи пользователя

Изначальная задача по защите группы локальных администраторов состоит в том, чтобы убедиться, что ни один пользователь больше не принадлежит к этой группе. Это проще сказать, чем сделать, так как большинство компаний настроили пользовательские учетные записи домена на принадлежность к этой группе во время установки пользовательского компьютера.

Представьте ситуацию, в которой вам удалось решить проблему принадлежности пользователей к группе локальных администраторов, и теперь вам нужно удалить доменные пользовательские учетные записи из группы локальных администраторов на каждом компьютере в вашей среде. У вас есть всего 10,000 настольных компьютеров, лэптопов и удаленных пользователей, поэтому перед вами стоит небольшая задача (ну, да, как бы ни так!).

Если вы создадите сценарий для выполнения этой задачи, вам нужно, чтобы пользователи вышли из системы и затем вошли обратно. Вряд ли такое возможно даже на половине машин, поэтому вам нужен другой вариант.

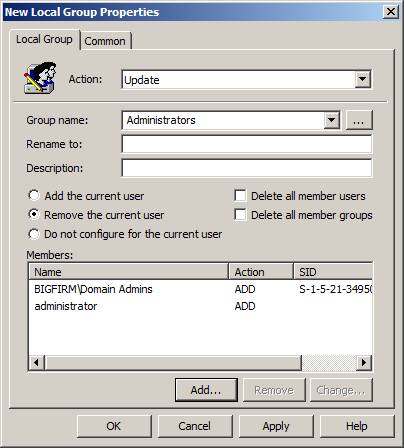

В качестве идеального решения вы можете использовать локальную группу ‘ привилегии политики групп, чтобы выполнить это задание в течение полутора часов применения. Чтобы выполнить эту работу, вам просто нужно отредактировать объект политики групп (GPO) и настроить следующую политику: конфигурация пользователя \привилегии \настройки панели управления \локальные пользователи и группы \новый \локальная группа, в результате чего у вас откроется диалоговое окно свойств новой локальной группы, как показано на рисунке 1.

Рисунок 1: Локальная группа GPP, позволяющая вам контролировать принадлежность к локальной группе администраторов

Задача 2 – Добавление доменных и локальных администраторов

Следующей фазой вашей защиты группы локальных администраторов будет обеспечение того, чтобы глобальная группа доменных администраторов (Domain Admins) и учетная запись локального администратора были добавлены в группу локальных администраторов на каждом компьютере.

Многие пытались сделать это, используя политику ограниченных групп, которая была в групповой политике Windows Active Directory Group Policy. Проблема этого решения заключается в том, что политика ограниченных групп является политикой ‘удаления и замены’, а не политикой ‘дополнения’. Таким образом, когда вы настраиваете политику на выполнение этой задачи, вы стираете содержимое группы локальных администраторов, заменяя его только этими двумя учетными записями.

Используя политику локальных пользователей и групп, которая была описана в задаче 1, вы не только не можете удалить работающего пользователя, но вы можете добавить две ключевые учетные записи, которые обеспечат соответствующий набор административных привилегий на каждом компьютере, как показано на рисунке 2.

Рисунок 2: Добавление учетных записей в группу локальных администраторов – это просто

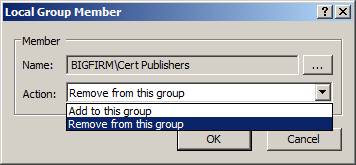

Задача 3 – Удаление определенных учетных записей

Последняя стадия защиты группы локальных администраторов заключается в том, чтобы включить только нужные учетные записи в эту группу. Во многих случаях были группы из доменов, добавленные в группу локальных администраторов для выполнения определенных задач, завершения проекта или осуществления обслуживания. Если эти группы больше не нужны в группе локальных администраторов, вы можете просто удалить их с помощью новой политики локальных пользователей и групп.

Подобно тому, как вы добавляли две новые учетные записи в задаче 2, вы можете добавлять учетные записи (которые нужно удалить) в политику. Для этого просто выберите опцию ‘Удалить из этой группы’, когда добавите учтенные записи в политику, как показано на рисунке 3.

Рисунок 3: Удаление определенных пользователей или групп из группы локальных администраторов возможно

Теперь у вас есть полный контроль над принадлежностью к группе локальных администраторов и даже возможность удаления учетной записи пользователя или группы, которая не должна входить в группу локальных администраторов.

Получение инструмента и правила

Я уже неоднократно говорил об использовании привилегий групповой политики, которые включены в Windows Server 2008 и Vista. Для того чтобы вы смогли воспользоваться этими параметрами, вам нужно иметь что-то из нижеперечисленного в своей сети:

- Сервер Windows Server 2008

- Windows Vista SP1, с установленным комплектом инструментов Remote Server Administrative Toolset

Обе этих ОС идут с новой улучшенной консолью управления групповой политикой и редактором управления групповой политики.

Параметры, включенные в новые привилегии групповой политики, можно применять к следующим ОС:

- Windows XP SP2 и выше

- Windows Server 2003 SP1 и выше

- Windows Vista SP1 и выше

- Windows Server 2008 и выше

Извините, к Windows 2000 не применяется!

Резюме

На 100% верно то, что ИТ персонал не имеет контроля над компьютером там, где пользователь обладает привилегиями локального администратора. Всем компаниям необходимо вернуть контроль над компьютерами, а также защитить группу локальных администраторов. Эти шаги теперь возможно благодаря привилегиям групповой политики, которые включены в Windows Server 2008 и Vista. Вы можете вернуть контроль над компьютером и группой локальных администраторов всего за несколько кликов. Параметры вступят в силу в течение полутора часа на всех машинах, принадлежащих к домену и сети. Пользователям при этом не требуется выходить из системы и входить обратно, параметры политики просто применяются!

Права пользователей назначаются через узел Локальные политики (Local Policies) Групповой политики (Group Policies). Исходя из названия ясно, что локальные политики принадлежат локальному компьютеру. Вы можете также настраивать эти локальные политики, как часть существующей Групповой политики для сайта, домена или подразделения. Когда Вы это делаете, локальные политики применяются к учетным записям компьютеров в сайте, домене или подразделения.

Для управления политиками прав пользователей, выполните следующие шаги:

Глобальная настройка прав пользователей

Вы можете настроить индивидуальные права пользователей для сайта, домена или подразделения, выполнив следующие шаги:

Примечание. Все политики могут быть либо определены, либо не определены. Это означает, что они либо настроены для использования, либо нет. Политика, которая не определена в данном контейнере, может быть унаследована от другого контейнера.

• Искать в. Чтобы получить доступ к учетным записям из других доменов, раскройте список Искать в . Вы увидите список, в котором перечислены: текущий домен, доверенные домены и другие доступные Вам ресурсы.

Примечание. Только домены, с которыми установлены доверительные отношения, доступны в списке Искать в (Look In). Перечисление всех доменов из дерева доменов или леса возможно вследствие наличия транзитивных доверительных отношений в Windows 2000. Доверительные отношения не устанавливаются явно. Вернее, доверительные отношения устанавливаются автоматически, основываясь на структуре леса и наборе разрешений в нем.

• Имя. В этой графе перечислены доступные учетные записи выбранного домена или ресурса.

• Добавить. Для добавления пользователей в список выбора используйте Добавить (Add).

• Проверить имена. Подтвердить имена пользователей и групп, введенных в окно выбора. Это полезно, если вводите имена вручную и хотите убедиться, что они доступны.

Локальная настройка прав пользователей

Чтобы назначить права пользователей на локальном компьютере, выполните следующие шаги:

Установите или снимите соответствующие флажки под графой Параметры локальной политики (Local Policy Setting) , чтобы присвоить или отменить право пользователя.

Добавление учетной записи пользователя

Необходимо создать учетную запись для каждого пользователя, которому нужно использовать сетевые ресурсы. Доменные учетные записи пользователей создаются с помощью оснастки Active Directory – Пользователи и компьютеры (Active Directory Users And Computers) . Локальные учетные записи создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups).

Создание доменных учетных записей пользователей

Существует два способа создания новых учетных записей пользователей в домене:

Запустив один из мастеров, Новый объект – Пользователь (New Object - User) или Копирование объекта – Пользователь (Copy Object - User), Вы можете создать учетную запись, выполнив следующие шаги:

• Пароль (Password) . Пароль для учетной записи. Этот пароль должен соответствовать правилам вашей политики паролей.

• Подтверждение (Confirm Password) . Поле предназначено для того, чтобы удостовериться в правильности ввода пароля учетной записи. Повторно введите пароль, чтобы подтвердить его.

• Потребовать смену пароля при следующем входе в систему (User Must Change Password At Next Logon). Если этот флажок установлен, пользователю придется сменить пароль при входе.

• Запретить смену пароля пользователем (User Cannot Change Password) . Если флажок установлен, пользователь не сможет сменить пароль.

• Срок действия пароля не ограничен (Password Never Expires). Если флажок установлен, срок действия пароля для этой учетной записи не ограничен. Этот параметр аннулирует политику учетных записей домена. Обычно не рекомендуется задавать пароли без срока действия, поскольку это противоречит самой идее использования паролей.

• Отключить учетную запись (Account Is Disabled). Если флажок установлен, учетная запись отключена и не может быть использована. Используйте этот флажок для временной блокировки учетной записи.

Когда учетная запись создана, можно установить для нее дополнительные свойства, которые описаны далее в этой главе.

Создание локальных учетных записей пользователей

Локальные учетные записи пользователей создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups). Для доступа к этой утилите и создания учетной записи Вам необходимо выполнить следующие шаги:

• Пользователь (Username). Имя входа для учетной записи пользователя. Это имя должно соответствовать правилам вашей политики локальных имен.

• Полное имя (Full Name). Полное имя пользователя, такое как William R. Stanek

• Пароль (Password) . Пароль для учетной записи. Этот пароль должен соответствовать правилам вашей политики паролей.

• Подтверждение (Confirm Password) . Поле предназначено для того, чтобы удостовериться в правильности ввода пароля учетной записи. Повторно введите пароль, чтобы подтвердить его.

Потребовать смену пароля при следующем входе в систему (User Must Change Password At Next Logon). Если этот флажок установлен, пользователю придется сменить пароль при входе.

• Запретить смену пароля пользователем (User Cannot Change Password) . Если флажок установлен, пользователь не сможет сменить пароль.

• Срок действия пароля не ограничен (Password Never Expires). Если флажок установлен, срок действия пароля для этой учетной записи не ограничен. Этот параметр аннулирует политику учетных записей домена.

• Отключить учетную запись (Account Is Disabled). Если флажок установлен, учетная запись отключена и не может быть использована. Используйте этот флажок для временной блокировки учетной записи.

Создание учетной записи группы

Группы используются для управления правами нескольких пользователей. Учетные записи глобальных групп (Примечание переводчика. Групп безопасности Active Directory, содержащих учетные записи только из собственного домена) создаются с помощью оснастки Active Directory – Пользователи и компьютеры (Active Directory Users And Computers), учетные записи локальных групп - с помощью оснастки Локальные пользователи и группы (Local Users And Groups).

Создавая учетные записи групп, помните, что группы создаются для схожих типов пользователей. Некоторые типы групп, которые Вам возможно понадобится создать, приведены ниже:

| • | Группы для отделов организации. Обычно пользователям, работающим в одном отделе, необходим доступ к одним и тем же ресурсам. Поэтому Вы можете создать группы для отделов, таких как отдел развития, отдел продаж, отдел маркетинга или инженерный отдел. |

| • | Группы для пользователей особых приложений. Зачастую пользователям необходим доступ к приложению и ресурсам, связанным с этим приложением. Если Вы создаете группы для пользователей определенного приложения, Вы можете быть уверены, что у пользователей есть доступ к необходимым ресурсам и файлам приложения. |

| • | Группы на основе обязанностей пользователей . Группы также могут быть созданы по принципу разделения обязанностей пользователей. Например, управляющему, наблюдателю и обычному пользователю необходим доступ к различным ресурсам. Создавая группы по этому принципу, Вы можете быть уверены, что права доступа к необходимым ресурсам даны пользователям, которые в них нуждаются. |

Создание глобальной группы

Для создания глобальной группы необходимо выполнить следующие шаги:

Создание локальной группы и добавление членов

Локальные группы создаются с помощью оснастки Локальные пользователи и группы (Local Users And Groups). Вы можете открыть её, выполнив следующие шаги:

• Искать в (Look In) . Чтобы получить доступ к учетным записям других компьютеров и доменов, щелкните по списку Искать в (Look In) . Вы увидите список, в котором перечислены текущий компьютер, доверенные домены и другие ресурсы, к которым Вы можете получить доступ.

• Имя (Name). Эта графа показывает доступные учетные записи выбранного домена или ресурса.

• Добавить (Add). Добавить выбранные имена в список выбора.

• Проверить имена (Check Names). Подтвердить имена пользователей и групп, введенных в окно выбора. Это полезно, когда Вы вводите имена вручную и хотите убедиться, что они доступны.

Управление принадлежностью к глобальной группе

Для настройки членства в группах используйте оснастку Active Directory – Пользователи и компьютеры (Active Directory Users And Computers). Работая с группами, помните о следующих моментах:

| • | Все вновь созданные пользователи домена являются членами группы Пользователи домена (Domain Users), она также является их основной группой. |

| • | Все вновь созданные рабочие станции и рядовые серверы домена являются членами группы Компьютеры домена (Domain Computers), она также является их основной группой. |

| • | Все вновь созданные контроллеры домена являются членами группы Контроллеры домена (Domain Controllers), которая является их основной группой. |

Оснастка Active Directory – Пользователи и компьютеры (Active Directory Users And Computers) предоставляет несколько способов управления членством в группах. Вы можете:

| • | Управлять членством отдельных пользователей и компьютеров |

| • | Управлять членством нескольких пользователей и компьютеров |

| • | Устанавливать членство в основной группе для отдельных пользователей и компьютеров |

Управление членством отдельных пользователей и компьютеров

Вы можете добавлять или удалять членство в группах для любого типа учетной записи, выполняя следующие шаги:

Управление членством нескольких пользователей или компьютеров

Диалоговое окно группы Свойства (Properties), также позволяет управлять членством в группах. Для добавления или удаления учетных записей выполните следующие шаги:

Установка членства в основной группе для пользователей и компьютеров

Основные группы используются пользователями, которые работают с Windows 2000 через службы, совместимые с Макинтош. Когда пользователь Макинтош создает файлы или папки на компьютере, работающем под управлением Windows 2000, основная группа присваивается этим файлам и папкам.

Все учетные записи пользователей и компьютеров должны иметь основную группу, независимо от того работают они с Windows 2000 посредством Макинтош или нет. Эта группа должна быть глобальной или универсальной, такой как глобальная группа Пользователи домена (Domain Users) или глобальная группа Компьютеры домена (Domain Computers).

Чтобы установить основную группу, выполните следующие шаги:

Все пользователи должны быть членами хотя бы одной основной группы. Вы не можете аннулировать членство пользователя в основной группе, пока не присвоите пользователю другую основную группу. Чтобы сделать это, выполните следующие шаги:

| 1. | Выберите другую глобальную или универсальную группу в списке Участник (Member Of) , затем нажмите кнопку Установить основную группу (Set Primary Group) |

| 2. | В списке Участник (Member Of) выделите бывшую основную группу и нажмите кнопку Удалить (Remove) . Членство в группе аннулировано. |

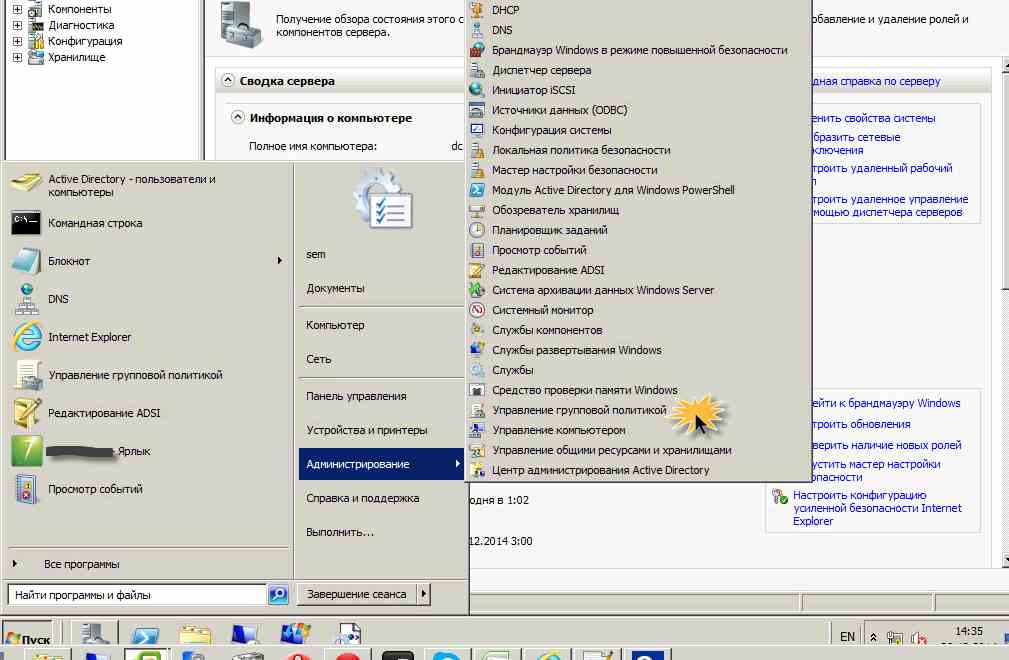

Открываем редактор групповой политики

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-01

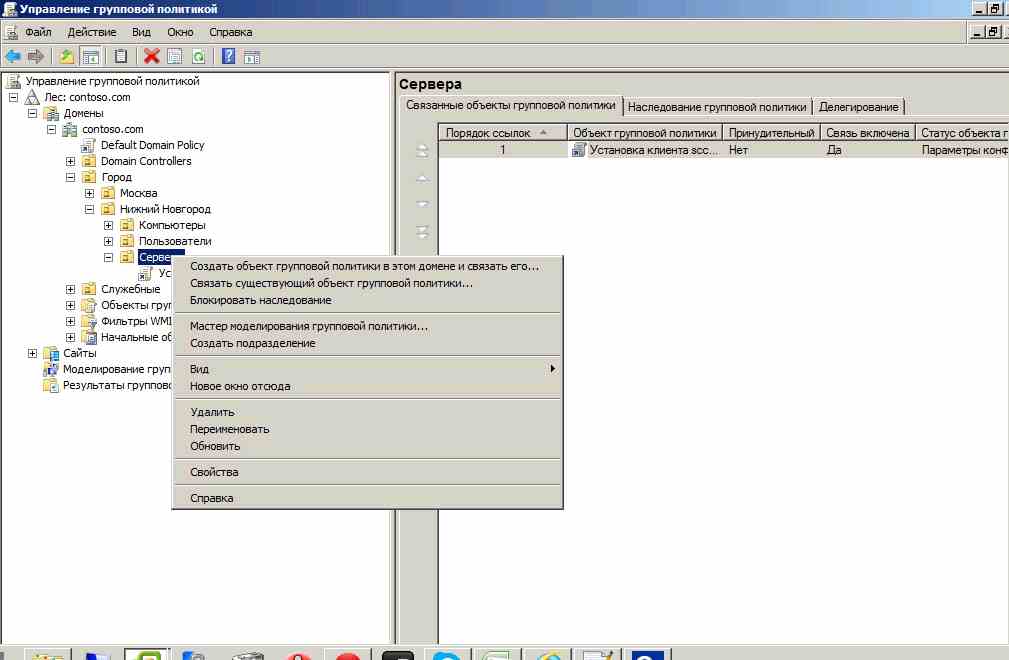

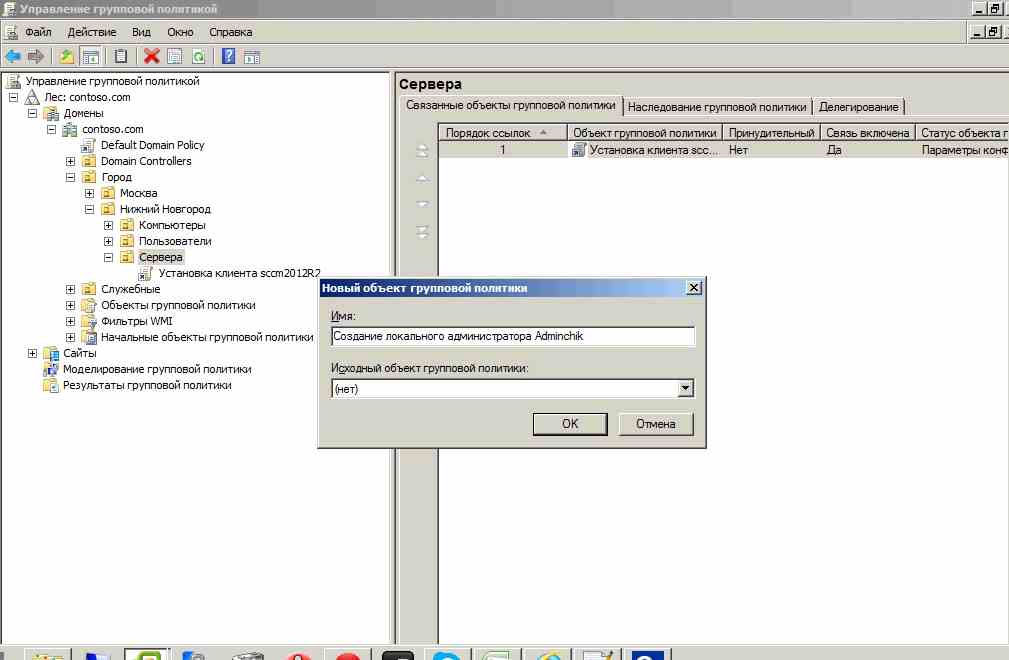

Выбираем нужное подразделение и правым кликом создаем новую политику

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-02

Задаем название политики

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-03

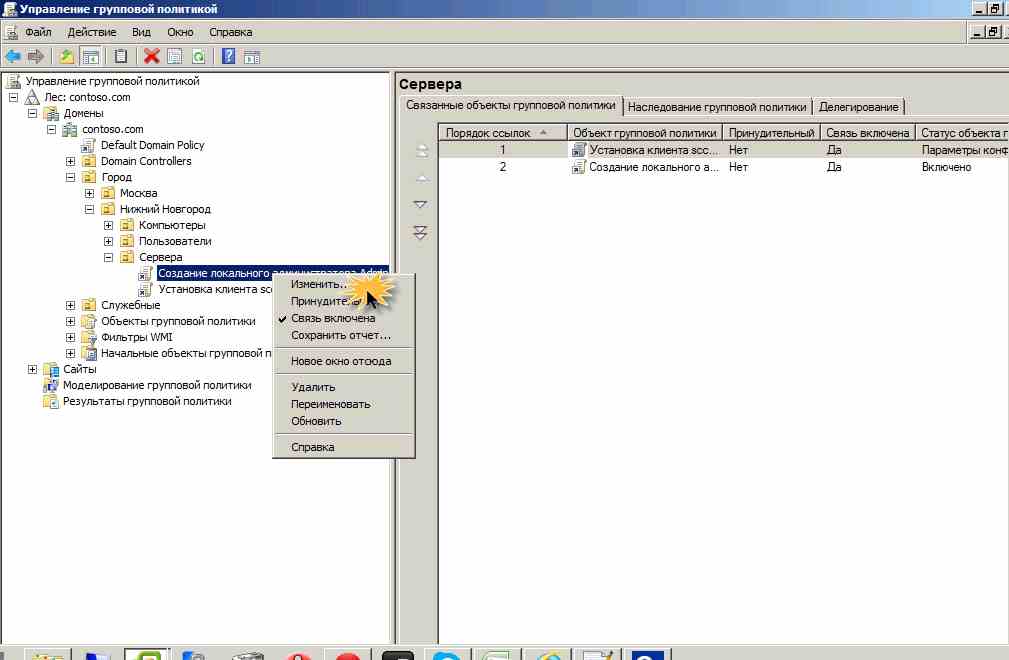

После создания давайте отредактируем политику.

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-04

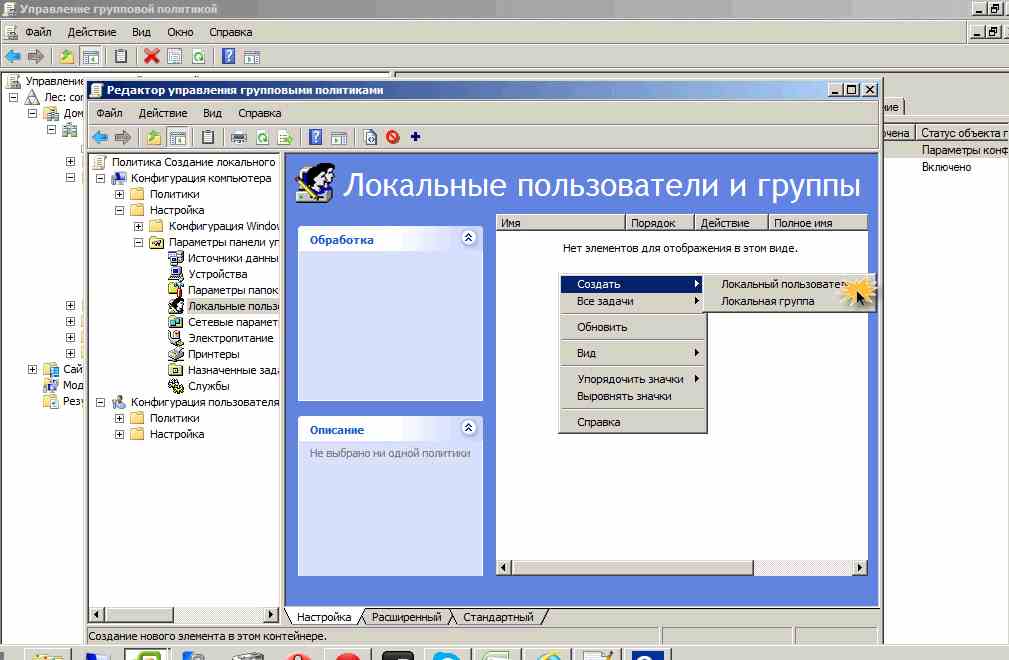

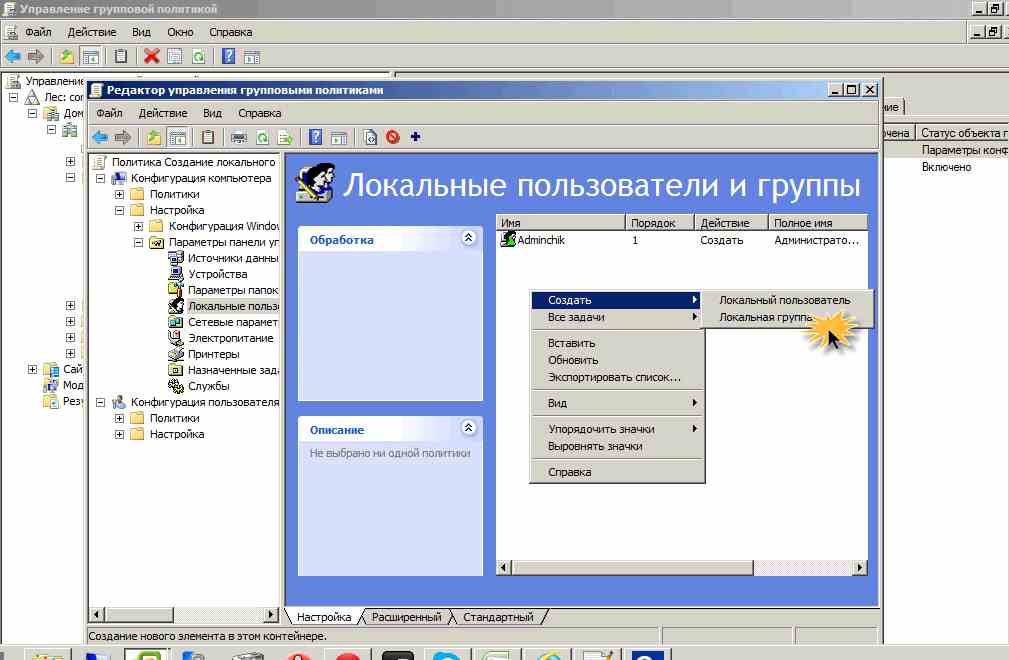

Идем в конфигурация компьютера-Настройка-Параметры панели управления-Локальные пользователи. Щелкаем правым кликом по пустому месту и выбираем Локальный пользователь

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-05

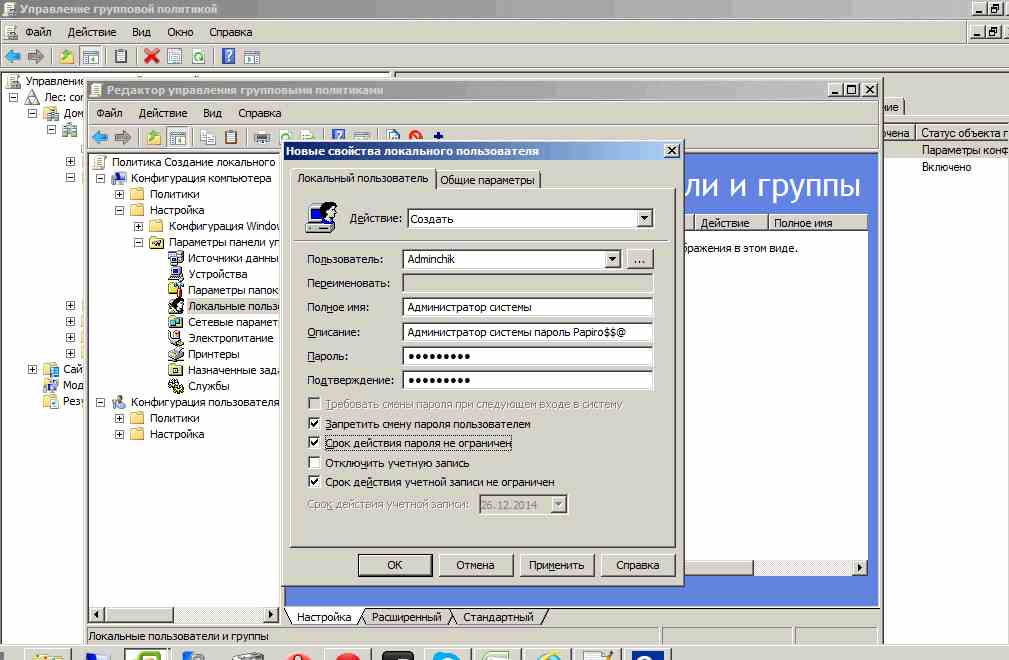

Выбираем Создать и заполняем все поля. В моем случае логин будет Adminchik и пароль Papiro$$@

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-06

Дальше добавим его в группу Администраторы, для этого правым кликом Локальная группа

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-07

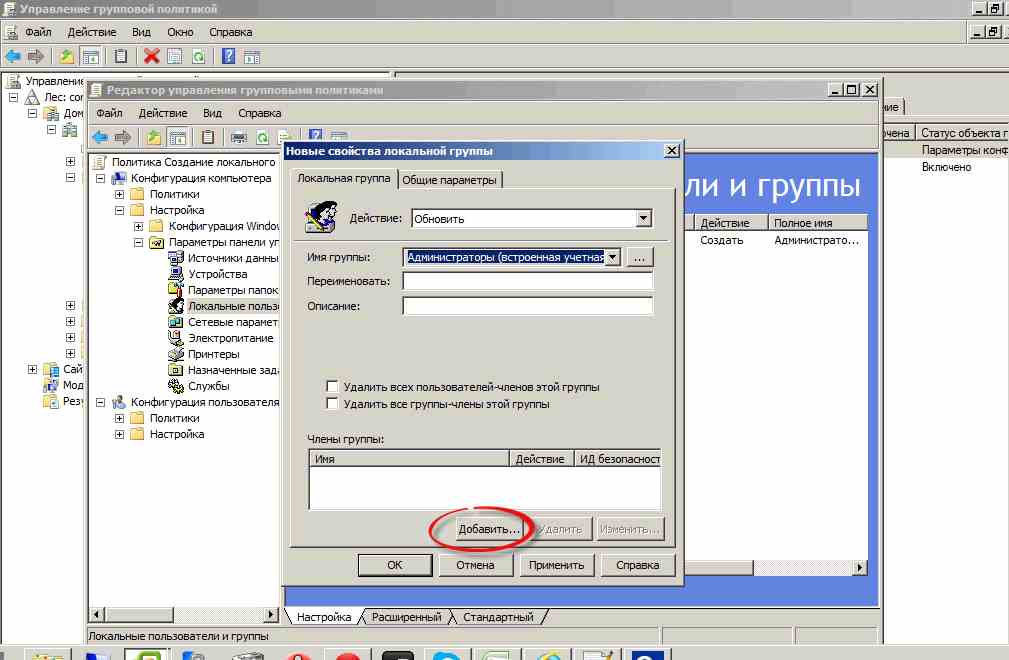

Сверху ставим Обновить, группу Администраторы и жмем снизу добавить

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-08

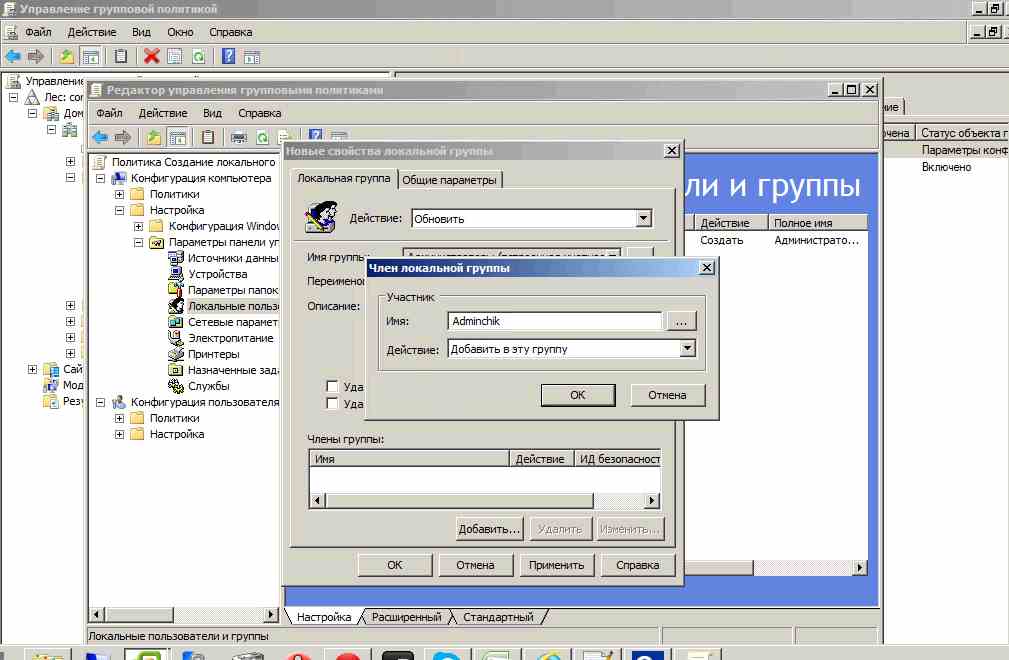

Пишем логин нашего пользователя Adminchik и жмем ок.

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-09

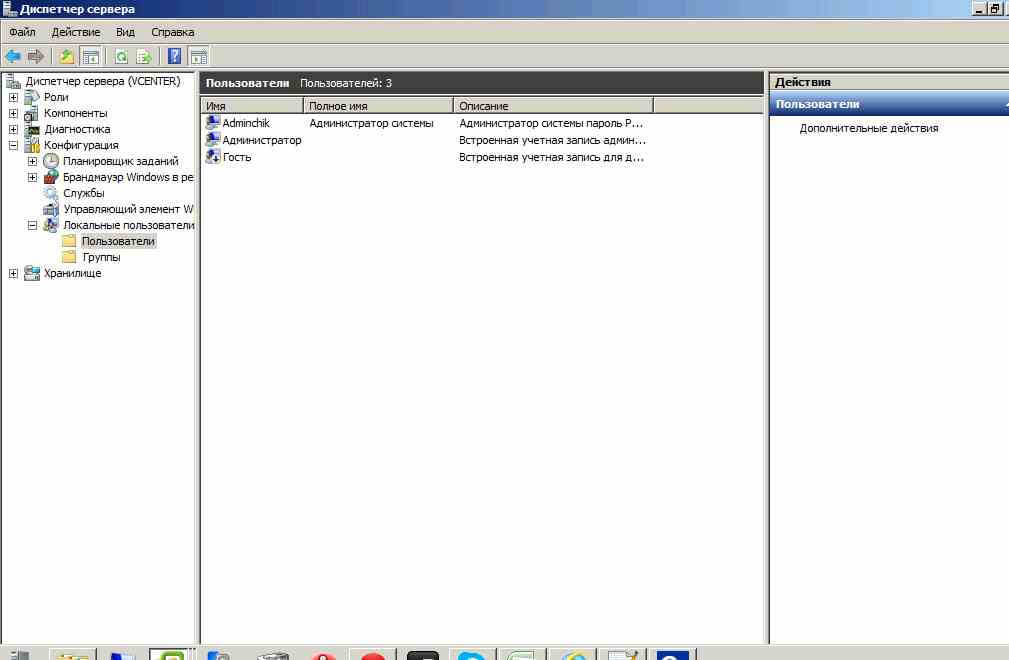

Видим, что пользователь добавился, теперь проверим, залогинившись на любой комп из данного OU и обновив политику gpupdate /force и зайдя в локальные пользователи видим что все отлично применилось.

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 - 2012R2-11

Недавно мне был задан вопрос о том, "как это возможно -- получить права доменного админа?" Оказывается, для многих специалистов в сфере ИБ и ИТ эта цель кажется почти недостижимой. Это не удивительно, так как ИТ-рынок всеми силами старается создать у компаний-заказчиков ложное ощущение безопасности. Вот и получается, что после внедрения ряда технических средств обеспечения безопасности, выполнение такого упражнения кажется им невероятным.

Сегодня я расскажу о том, как используя ошибочные практики и халатность персонала компании-цели потенциальный злоумышленник может получить привилегированные права в домене Active Directory. Ничего нового опытные специалисты тут не прочитают. Более того, если в компании действует эффективная программа информационной безопасности, то изложенные ниже действия скорее всего осуществить не удастся.

К сожалению, существует множество факторов, в следствие которых эффективность технических средств обеспечения ИБ может быть существенно понижена. Как правило, это происходит в следствие разнообразных "культурных ограничений", всяческих "поблажек" для руководства, да и просто из-за небрежности ИТ-персонала. Общая схема атаки:

- Доступ к доменному ПК.

- Получение прав локального администратора.

- Извлечение хешей доменного администратора.

- Получение прав доменного администратора.

1. Получить доступ к доменному ПК злоумышленник можно различными способами, здесь ограничением может быть только фантазия. Например, (1) используя физический канал. Злоумышленник может украсть ноутбук сотрудника компании. Или просто войти на территорию под видом подрядчика и усесться за свободный ПК в опенспейсе. Или (2) при помощи канала сети передачи данных. Доставить на ПК сотрудника компании "троянца", который активирует сервер управления и инициирует обратное соединение к ПК атакующего. Второй вариант, очевидно, менее рискован. Правда, злоумышленнику придется немного подготовиться и сделать "домашнюю работу", то есть выяснить путем каких уязвимостей возможно получить контроль над ПК жертвы.

2. Получить права локального администраторана ПК жертвы легче всего, если пользователь этого ПК уже обладает такими правами. К сожалению, это не редкость. Многие ИТ-менеджеры, руководители и прочие "приближенные" зачастую наделены привилегиями локального администратора на их персональных рабочих станциях и ноутбуках. И что еще хуже -- почти всегда пользуются привилегированными учетными записями интерактивно, то есть входят в сеанс ОС и выполняют прикладное, зачастую уязвимое, ПО. Если же "попавшийся" пользователь и есть доменный админ, то злоумышленнику либо неслыханно повезло, либо он очень хорошо подготовился. В случае, если с жертвой совсем не подфартило, и пользователь клюнувший на "троянца" даже не локальный админ -- придется выбирать из двух зол. Либо искать технические уязвимости системного (и прочего) ПО на машине-жертве, позволяющие выполнить т.н. эскалацию привилегий, либо искать более подходящий компьютер, за которым сидит локальный админ.

3. С извлечением хешейвсе предельно просто. Для этих целей существует масса утилит, из которых наиболее известны PWDumpX , pwdump6 (для x86_64), а так же модули Metasploit Framework hashdump, incognito и т.п. Последний инструмент как нельзя лучше сочетается с методами, используемыми в пунктах 1 и 2.

Локально кешируемые пароли представляют собой последовательность альфанумерических символов -- LM (LanMan) и NTLM хеши. В этой форме наши пароли хранятся в Windows (в т.н. SAM-файлах) и передаются по сети. Хеш-функции в общем случае необратимы, то есть пароль, который был захеширован, так просто восстановить нельзя. Можно только сравнить с ним другой пароль, -- для этого нужно захешировать его при помощи аналогичной хеш-функции и сравнить результаты. Механизм хеш-функций повсеместно используется для безопасного хранения паролей, поэтому против него был разработан целый ряд криптоаналитических атак.

Хеши паролей доменных админов практически гарантированно находятся на любом доменном ПК. Эта уязвимость связана с тем, что большинство компаний не следуют принципу наименьших необходимых привилегий в процессе управления правами пользователей. В итоге тех-поддержка и хелпдеск традиционно пользуются правами доменного администратора для того, чтобы помогать пользователям было легче и быстрее. Типичный Easy Button.

4. Получить права доменного администратора, располагая логином и двумя хешами (LM & NTLM) его учетной записи, злоумышленник может несколькими способами. Если есть подозрение, что пароль не слишком длинный и не слишком сложный (скажем, используются алфавит ASCII, длина 8 символов), то эффективными могут оказаться техники bruteforce и rainbow tables. В отличие от bruteforce, в ходе которого просто перебираются все возможные комбинации из N=8 символов заданного алфавита (ASCII), rainbow tables действует хитрее. У атакующего есть заведомо подготовленные таблицы хешей, отвечающих всем этим возможным комбинациям. Подготовка таких таблиц занимает уйму времени и дискового пространства, но зато в результате успех гарантирован в кратчайшее время. Среди инструментов брутфорса выделяется John The Ripper , а rainbow tables либо генерируются злоумышленником самостоятельно, либо скачиваются для определенных длин и алфавитов. Также, существует возможность воспользоваться распределенными системами генерации/взлома хешей, но они как правило стоят немалых денег, ровно как и готовые таблицы для длинных паролей и больших алфавитов.

Обе описанные техники криптоанализа преследуют цель получения пароля учетной записи в чистом виде. Но это далеко не всегда необходимо. Существуют средства изменения реквизитов текущей сессии, позволяющие атакующему замаскироваться под другого пользователя, в т.ч. и доменного администратора. Думаю вы уже догадались, что для успешного использования этой техники нужны логин и хеши учетной записи доменного администратора. Например, бесплатная утилита IAM от Core Security позволяет заменить параметры текущей сессии теми, которые получены в пункте 3. Metasploit также располагает средствами перехвата и присвоения найденных в системе закешрованых реквизитов.

Надеюсь, эта информация поможет кому-нибудь более критично оценить шансы злоумышленников, и как следствие -- более эффективно построить систему ИБ, способную противостоять описанному сценарию атаки. Некоторые советы по этому поводу я дал в этом посте: Гранд-Каньон на пути к доменному админу

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Чтобы изменить права учетной записи с простого пользователя на администратора в панели управления выполните следующие шаги:

Готово, теперь пользователь является администратором Windows 10.

Выдать через панель управления

Того же результата можно добиться и через Панель управления.

2. Перейдите в интерфейс управления иным профилем.

При следующем входе в аккаунт пользователь будет обладать расширенными привилегиями в системе.

Как поменять имя пользователя на Windows 10Управление учетными записями Windows 10

Администрирование учетных записей с помощью lusrmgr.msc

2. Кликните по первой вкладке в левой части окошка.

3. Дважды щелкните по названию целевого профиля.

Как сделать пользователя администратором с помощью командной строки

Существует и способ дать права администратора пользователю используя командную строку. Порядок действий будет следующим.

- Запустите командную строку от имени Администратора (см. Как запустить командную строку в Windows 10).

- Введите команду net users и нажмите Enter. В результате вы увидите список учетных записей пользователей и системные учетные записи. Запомните точное имя учетной записи, права которой нужно изменить.

- Введите команду net localgroup Администраторы имя_пользователя /add и нажмите Enter.

- Введите команду net localgroup Пользователи имя_пользователя /delete и нажмите Enter.

- Пользователь будет добавлен в список администраторов системы и удален из списка обычных пользователей.

Как сделать администратором свою учетную запись. Featured

Как сделать администратором свою учетную запись.

Как сделать администратором свою учетную запись.

Множество функций (Например, установка/удаление программ) доступны только учетной записи с правами администратора. Такие права позволяют управлять установленной операционной системой в полном объеме (изменять профили, устанавливать или запрещать установку различных программ).

Итак, как назначить права администратора своей учетной записи?

Все достаточно просто:

1)Нажимаете 2 клавиши Win+R

2)В появившемся окошке набираем следующее:

control userpasswords2

3)Откроется окошко Учетные записи пользователей

4)Выбираете свою учетную запись, щелкаете по ней дважды, затем, в открывшемся окне переходите на вкладку членство в группах ставите флажок Администратор и нажимаете ОК.

Осталось перезагрузиться и все! Теперь вы администратор! 🙂

Еще один способ назначения себя администратором в ОС.

— Вам нужно нажать ПУСК

— Затем выбрать панель управления

— Найти пункт Учетные записи пользователей

— Выбрать нужную Вам учетную запись

— Нажать Изменение типа учетной записи, выбрать пункт Администратор компьютера и нажать изменить тип учетной записи

Включение учетной записи в командной строке

1. Откройте командную строку с привилегиями админа.

3. Последовательно выполните две команды:

Первая команда предоставит ему расширенные привилегии, вторая – удалит из группы с обычными правами.

Как включить скрытую встроенную учетную запись администратора в Windows 10

Использование команды net user

Можно использовать команду:

net user администратор /active:yes

Через оснастку Локальные пользователи и группы (lusrmgr.msc)

Зайдите в Локальные пользователи и группы, Пользователи.

Через редактор локальных групповых политик

Этот вариант подходит уже для более продвинутых пользователей и не для редакции Home.

Запустите редактор групповых политик gpedit.msc. Или, как вариант, сразу редактор локальной политики безопасности secpol.msc.

Включите данную настройку.

Сохраните изменения и закройте редактор групповых политик. Для немедленного применения настроек в командной строке выполните команду: gpupdate /force.

Как дать права администратора существующей учетной записи в Windows 10

Способов дать права администратора в Windows 10, впрочем, как и в других версиях, существует много. Рассмотрим их подробнее ниже.

Через изменение типа учетной записи в Параметрах

Чтобы изменить тип УЗ с помощью приложения Параметры в Windows 10, выполните следующие действия:

Выберите тип учетной записи администратора или стандартного пользователя в зависимости от ваших целей.

После выполнения этих действий перезагрузите компьютер или перезайдите в систему, чтобы начать использовать учетную запись с новым уровнем прав.

Через Учетные записи пользователей в Панели управления

Чтобы изменить тип учетной записи с помощью Панели управления, выполните следующие действия:

Выберите учетную запись, которую требуется изменить.

Далее — Изменение типа учетной записи.

Выберите тип Администратор.

После выполнения этих действий при следующем входе в учетную запись у пользователя будут расширенные права.

C помощью команды control userpasswords2 (или netplwiz)

Чтобы настроить учетную запись на стандартный тип или администратора с помощью интерфейса учетных записей пользователей (netplwiz), выполните следующие действия:

- Нажмите Старт.

- Введите следующую команду — netplwiz.

- Выберите УЗучетную запись, которую вы хотите изменить и нажмите кнопку Свойства.

- Перейдите на вкладку членство в группе и выберите обычный доступ или администратора в зависимости от ваших требований.

После выполнения этих действий перезайдите в Windows или полностью перезагрузите компьютер, чтобы применить изменения.

Вы также можете выбрать любой другой вариант членства, который позволяет вам выбирать различные группы пользователей, такие как опытные пользователи, операторы резервного копирования, пользователи удаленных рабочих столов и т. д.

С помощью Управления компьютером (compmgmt.msc)

Выберите нужного пользователя и зайдите в его Свойства.

Далее — кнопку Дополнительно.

Выберите локальную группу Администраторы и нажмите ОК.

Далее два раза ОК.

Альтернативный вариант — набирать имя группы Администраторы вручную и затем кнопку Проверить имена.

С помощью команды net localgroup

Достаточно лего можно изменить состав локальной группы администраторов с помощью команды net localgroup.

Чтобы переключить тип учетных записей с помощью командной строки, выполните следующие шаги:

После выполнения этих действий при следующем входе пользователя на компьютер,он загрузится с указанным вами новым уровнем членства.

С помощью команды Powershell Add-LocalGroupMember

Чтобы изменить тип учетной записи с помощью PowerShell, выполните следующие действия:

После выполнения действий выше тип учетной записи будет переключен на администраторскую или обычную в зависимости от выбора.

Читайте также: