Чем отличается разглашение от утечки информации

Обновлено: 28.06.2024

Приятно хвалиться успехами в бизнесе. И почти всегда такие рассказы внимательно слушают конкуренты . Если разоткровенничаться в этот момент, можно случайно сболтнуть лишнего. Поэтому нужен сдерживающий фактор. Такой фактор — специальное соглашение, которое подписывают сотрудники, чтобы понимать, о чём нельзя говорить никому, особенно конкурентам. Если сотрудник подпишет такое соглашение, страх штрафных санкций, скорее всего, остановит его от излишней откровенности. Имя этого соглашения — NDA.

Что такое NDA

NDA — это соглашение о неразглашении (от англ. NDA — Non Disclosure Agreement) . Этот документ регулирует порядок обращения с любой конфиденциальной информацией, полученной в ходе коммерческой деятельности. То есть стороны устанавливают особый режим распространения такой информации, например полный или частичный запрет разглашения важных для бизнеса сведений вроде объёмов продаж или зарплаты топ-менеджера.

Понятие NDA не закреплено в российском законодательстве, поэтому предметом такого соглашения может быть разная конфиденциальная информация, включая коммерческую тайну.

Евгений Карноухов, управляющий партнёр, руководитель практики разрешения споров Alliance Legal Consulting Group Коммерческая тайна — это любые сведения, например производственные, технические, экономические, организационные и другие данные компании, которые имеют коммерческую ценность, так как больше никому не известны. Обладатель коммерческой тайны следит за тем, чтобы она оставалась тайной, и предпринимает меры по защите и охране такой информации от других.

К коммерческой тайне обычно относят:

рецептуру продукции, например уникальный состав специй в колбасных изделиях или рецепт крема для эклеров;

данные о контрагентах и условиях договоров;

информацию, полученную специалистом на аутсорсинге, например бизнес-консультантом;

маркетинговую стратегию, данные о рекламных компаниях, статистику проведения рекламных акций;

куски программного кода сайта или весь код целиком;

персональные данные сотрудников, сведения об их зарплатах и бонусах.

Зачем нужен NDA

Обычно инициаторами заключения NDA выступают компании, которые передают кому-либо важную для них информацию и не хотят, чтобы эту информацию знал кто-либо ещё. Поэтому NDA часто подписывают при проведении переговоров по заключению договоров, при реализации инвестиционных контрактов, покупке активов, сделках слияния и поглощения, в IT-индустрии, а также в трудовых правоотношениях между работодателем и сотрудниками.

Обычно NDA подписывают, чтобы защитить бизнес при найме новых сотрудников и заключении договоров с новыми контрагентами.

Что будет, если работать без NDA

Игнорируя NDA, предприниматель играет в русскую рулетку.

При работе без NDA важная информация может попасть к недобросовестным конкурентам, которые могут использовать её против владельца данных. Иногда утечка происходит умышленно, иногда случайно. Всё зависит от обстоятельств и порядочности людей, которые владеют конфиденциальной информацией. Вот риски, которые возникают, если работать без NDA:

сотрудник может разболтать приятелю на дружеской посиделке, сколько получают ваши топ-менеджеры, а тот — передать знакомым из конкурирующей компании, которые переменят ценные кадры к себе, предложив им более высокую зарплату;

сотрудник может открыть свой микробизнес, используя наработки, полученные во время работы в вашей компании;

бывший сотрудник может рассказать, как строится ваш бизнес и как организован рабочий процесс, новому работодателю, чтобы показать свою ценность на новой работе. Эта информация может использоваться против вас;

бывший сотрудник может добавить кейс в портфолио, в котором раскрываются бизнес-результаты вашей компании, или опубликовать посты в социальных сетях и других открытых источниках с историями с прошлой работы;

контрагент, который работал с вами по договору, может использовать полученные данные, например методику настройки рекламы или особенности организации производственного процесса, для сотрудничества с конкурентами.

Что делать, если партнёр нарушил NDA

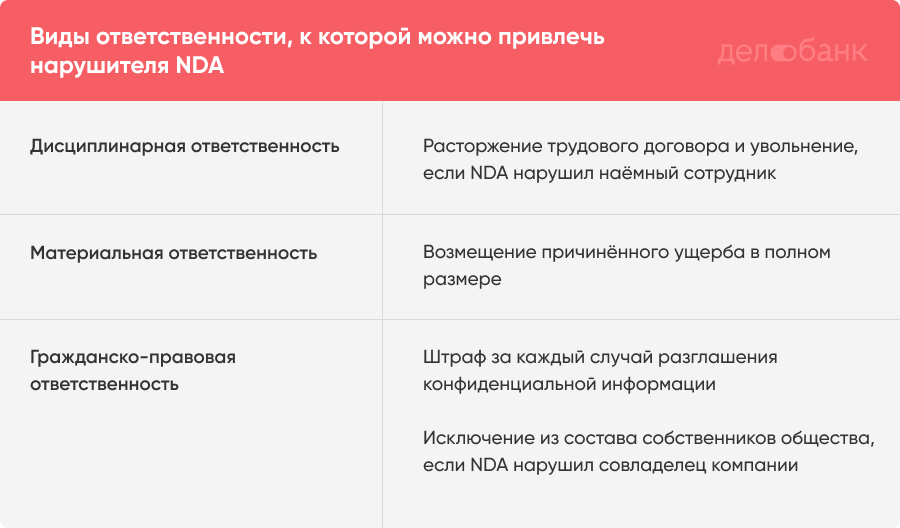

Чаще всего нарушителя привлекают к дисциплинарной, материальной и гражданско-правовой ответственности.

Материальная ответственность. Сотрудник также несёт материальную ответственность в полном размере причинённого ущерба, как и определяет п. 7 ст. 243 Трудового кодекса .

Чтобы работодатель получил денежную компенсацию, необходимо выполнение множества условий. Например, на предприятии должен действовать режим коммерческой тайны, а до принятия решения о возмещении ущерба конкретным сотрудником работодатель обязан провести проверку, чтобы установить размер ущерба и получить подтверждение, что причина возникновения ущерба — нарушение NDA.

Гражданско-правовая ответственность. Наиболее действенный инструмент, который помогает привлечь нарушителя к такой ответственности, — это установленный в NDA штраф за каждый случай разглашения конфиденциальной информации. В этом случае предпринимателю понадобится доказать перед судом лишь одно — вину сотрудника или партнёра в разглашении конфиденциальных сведений.

Если NDA нарушил один из участников общества, другие участники могут потребовать исключить его из состава собственников — человек лишится своего бизнеса. Это можно сделать, если на предприятии действует режим коммерческой тайны.

Как составить NDA

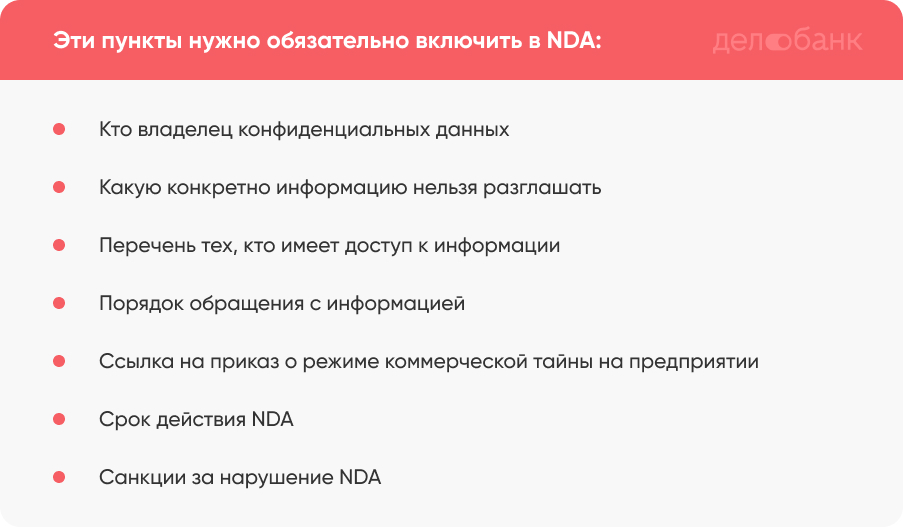

NDA обычно заключают в простой письменной форме. Установленного законом образца этого документа нет. Самое важное, что должен делать этот документе, это не допустить утечки данных и наложить ответственность за раскрытие информации на сотрудников и контрагентов. Вот как составить NDA.

Определите владельца конфиденциальных данных

Если на предприятии есть коммерческая тайна, а её обладатель в документах не указан, то режим коммерческой тайны утрачивается.

Пропишите, какую информацию нельзя разглашать

В NDA можно использовать такую формулировку:

— носят конфиденциальный характер согласно законодательству Российской Федерации;

— не являются общеизвестными или публично доступными;

— в отношении которых Раскрывающая сторона предпринимает все необходимые меры для обеспечения их конфиденциальности.

Подробный перечень данных, составляющих коммерческую тайну, в NDA не прописывается. Он содержится в других сопутствующих документах, например в перечне сведений, составляющих коммерческую тайну.

Определите, как передавать информацию

Стороны могут обмениваться конфиденциальной информацией любыми удобными способами: на бумаге, по почте, в мессенджерах и так далее. Идеально, если вы передаёте третьим лицам документы, содержащие коммерческую тайну, на бумажных носителях и составляете акт приёмки-передачи таких документов конкретному лицу.

При передаче конфиденциальной информации по почте или в мессенджерах нельзя контролировать её распространение, то есть вероятность утечки выше.

Выберите тех, кто имеет доступ к информации

Доступ к конфиденциальной информации должен быть у сотрудников и других лиц, которым такая информация необходима. В коммерческих компаниях конфиденциальной информацией обычно владеют бухгалтеры, сотрудники производств — у всех по-разному. При этом не надо давать доступ к важным документам всем подряд, например стажёру или работнику на испытательном сроке.

Установите порядок работы с информацией

Определите порядок, по которому сотрудники будут работать с конфиденциальной информацией. Должны соблюдаться все меры предосторожности для того, чтобы конфиденциальная информация не утекла. Например, лучше не работать с такой информацией в опен-спейсе, где каждый проходящий мимо может заглянуть в документы или увидеть монитор компьютера.

Все документы, на которые распространяется коммерческая тайна, должны быть отмечены соответствующим грифом. На грифе должен быть указан владелец информации. Для ООО — полное наименование и местонахождение организации, для ИП — фамилия, имя, отчество гражданина, который является индивидуальным предпринимателем, и его место жительства.

Гриф, которым должны быть отмечены конфиденциальные документы

Пропишите порядок обращения с конфиденциальной информацией в приказе, распоряжении или другом формате, принятом на предприятии. Кроме этого ведите реестр лиц, имеющих доступ к коммерческой тайне, или издавайте соответствующие приказы руководителя, по которым сотрудник получает доступ к важным данным.

Издайте приказ о режиме коммерческой тайны на предприятии

В приказе излагается порядок обращения с информацией, содержащей коммерческую тайну: что к ней относится, кто ведёт реестры документов, содержащие коммерческую тайну, как организован доступ к такой информации. Под режим коммерческой тайны может попадать только ранее неизвестная сотруднику или контрагенту информация. То есть нельзя проработать год и раскрыть перед менеджером бизнес-показатели компании, а потом наложить режим коммерческой тайны на эту информацию и обвинить сотрудника в том, что ранее он рассказал о них коллегам.

Если кто-то распространит конфиденциальную информацию, приказ позволит доказать в суде, что на предприятии действовал режим коммерческой тайны. В таком случае суд может обязать нарушителя ответить за свои действия.

Установите срок действия NDA

NDA лучше заключать на срок не менее трёх лет. Это связано со сроками исковой давности по гражданскому законодательству. При этом предприниматель может сам устанавливать срок действия соглашения в зависимости от своих намерений и от того, не стала ли коммерческая тайна общедоступной ранее окончания действия NDA.

Срок действия NDA прописывается так же, как и действие любого договора. Обычно используют такую формулировку:

Коммерческая тайна не подлежит разглашению в течение N лет.

Пропишите санкции за нарушение NDA

В документе надо указать, что будет, если вторая сторона нарушит условия NDA. Обычно нарушителю грозит штраф. Предприниматель может сам устанавливать его размер, однако важно сопоставлять величину штрафа с возможным ущербом бизнесу. То есть формально под режим коммерческой тайны можно подвести цвет пластикового ведра у уборщицы, но будет ли разглашение такой информации причиной убытков компании, доказать сложно.

Евгений Карноухов, управляющий партнёр, руководитель практики разрешения споров Alliance Legal Consulting Group В нашей практике встречались NDA, в которых были прописаны многомиллионные штрафы, не соответствующие реальным последствиям возможной утечки информации. Скорее всего, так компании пытались запугивать контрагентов, чтобы им и в голову не пришло что-то там рассказывать. А если дело дойдёт до суда, слишком высокие штрафы могут быть расценены как злоупотребление правом, и обладателю информации могут отказать в иске.

Вот образец договора NDA , который можно скачать и адаптировать под себя.

Коротко: как защититься с NDA и зачем вам режим коммерческой тайны

NDA — это соглашение, которое защищает конфиденциальную информацию, важную для коммерческой деятельности предприятия.

Подписывайте NDA, чтобы защитить бизнес от разглашения ноу-хау сотрудниками и контрагентами.

Мы собрали шаблон соглашения NDA, адаптируйте его под свою компанию. Законодательного установленного шаблона нет.

В NDA должны быть указаны владелец конфиденциальных данных, информация, которую нельзя разглашать, порядок передачи информации, срок действия соглашения, санкции за его нарушение.

Если сотрудник нарушил NDA, его можно уволить, обязать нести материальную ответственность в полном размере причинённого ущерба или выплатить штраф.

Для любой организации, независимо от вида деятельности, одной из важнейших сфер бизнес интереса является защита конфиденциальной информации.

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

![Уровни защиты информации]()

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

![Методы обеспечения защиты конфиденциальных документов]()

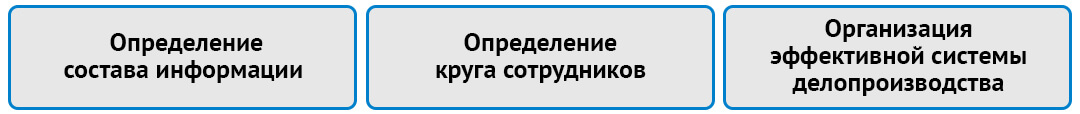

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

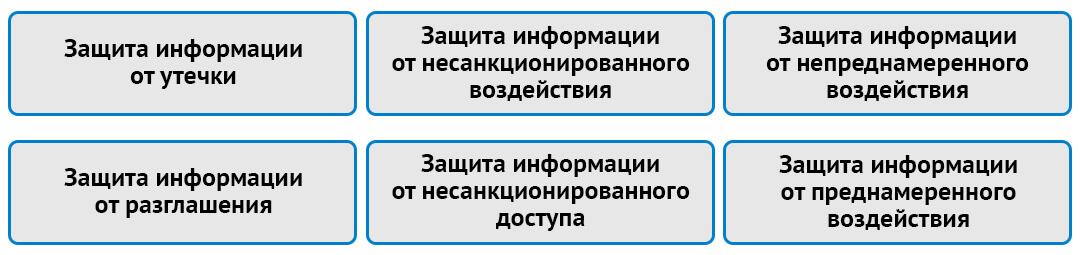

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

![Меры защиты конфиденциальной информации]()

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

Легкомысленное отношение к личным данным может ввергнуть в долги, столкнуть с полицией и уничтожить репутацию. Даже если вы ведете жизнь праведника и в жизни мухи не обидели. В этой статье вместе с экспертом Trend Micro разберемся, как преступники могут создать проблемы любому человеку, а также как предотвратить утечку персональных данных и защититься от шантажа.

План статьи

Что является главной причиной утечки персональных данных

Компьютеризация избавила нас от стояния в очередях многочисленных учреждений и ведомств. Электронные банки и цифровые услуги позволяют сделать массу вещей не выходя из дома. Наряду с удобством это создает новые риски. Деньги, месть и троллинг являются главными причинами утечки персональных данных.

Финансовая выгода

Получив доступ к вашим данным, преступники могут использовать их, чтобы взять кредит, зарегистрировать компанию или даже создать фальшивую личность, заменив фотографию в скане вашего паспорта на свою. Вот несколько реальных историй:

Даже адрес электронной почты и старый пароль могут стать инструментом шантажистов. Используя сведения прежних утечек, мошенники рассылают письма, в которых сообщают, что записали жертву во время посещения порносайта, и если она не заплатит выкуп, запись будет опубликована в общем доступе, а ссылка на нее отправлена всем знакомым. В качестве подтверждения серьезности намерения в письме содержится старый пароль и предупреждение, что скрыться жертве не удастся, потому что за ней следят. Такой шантаж стал настолько популярным, что для него даже придумали отдельное название – sextortion.

Месть и троллинг

Чуть реже случается, что мотив преступников – не деньги, а что-то другое, например, месть или желание развлечься. Как правило, такие поступки совершают подростки. Схема их действий до смешного простая, но эффективная – используя все известные данные о жертве, создать ей максимум неприятностей:

Все эти действия могут не просто насолить, а нанести серьезный ущерб репутации, если, скажем, в рабочее время в офис нагрянет полиция.

Как не допустить утечек

Используйте двухфакторную аутентификацию

Двухфакторная аутентификация предполагает, что при попытке входа с незнакомого устройства у пользователя будет запрошен дополнительный код подтверждения. Код может быть направлен на телефон в виде СМС, выдаваться специальным приложением типа Яндекс.Ключ или Google Authenticator. Если не ввести код, войти в учетную запись не получится, даже зная пароль от нее.

Включите эту защиту во всех социальных сетях, на Госуслугах и сервисах электронной почты. Это предотвратит утечку персональных данных и защитит от несанкционированного использования ваших цифровых профилей.

Используйте отдельную почту и телефон

Отправлять платежи по номеру телефона через систему быстрых платежей – это удобно. Однако именно это и создает проблемы. Опубликованный в интернете номер и привязанный к нему Сбербанк Онлайн позволяют узнать имя и первую букву фамилии получателя. Раньше при переводе отображалось не только имя, но и отчество. Фактически, система быстрых платежей – это отличный способ деанонимизации владельца номера телефона.

Чтобы не допустить такой ситуации, заведите отдельный номер телефона для регистраций на сервисах и привязки онлайн-банков. Вставьте эту сим-карту в обычный кнопочный телефон. Для получения СМС этого будет вполне достаточно.

Используйте отдельную электронную почту для регистрации в соцсетях и на различных сервисах, чтобы в случае, если сайт будет взломан, ваш адрес не попал в базу утечек.

Закройте профили в соцсетях

Социальные сети – отличный способ для получения информации о людях. Чтобы затруднить всем любопытствующим доступ к вашим личным данным, сделайте следующее:

- Закройте профили во всех соцсетях, чтобы никто кроме друзей не видел ваших данных и ваших публикаций.

- Не принимайте заявки в друзья от людей, с которыми вы не знакомы. Даже если их профили кажутся совершенно безобидными или милыми. Даже если вы добрый человек и не хотите обижать людей отказом.

- Почистите список друзей от различных коммерческих профилей и людей, которых вы не знаете.

Установите строгие настройки конфиденциальности

Геометки на ваших фотографиях в соцсетях – не только способ похвастаться своей жизнью перед друзьями и подписчиками, но и еще один источник утечек ваших данных. Ограничьте доступ к сведениям о местоположении, списку друзей, сообществ и подписок.

Утечка персональных данных: что делать

Сама по себе утечка персональных данных – явление неприятное, однако если речь идет о массовых инцидентах, ничего страшного ждать не следует. Совсем другое дело, если вы становитесь объектом внимания киберпреступников, которые целенаправленно создают вам проблемы, шантажируют, вымогают деньги и портят жизнь. Здесь уже не обойтись без срочных мер, которые помогут смягчить последствия инцидента:

- Смените номер телефона.

- Возьмите еще один номер и привяжите к нему все онлайн-сервисы.

- Закройте профили в соцсетях.

- Включите двухфакторную аутентификацию.

- Смените пароли в онлайн-банках, на Госуслугах и других важных сервисах.

- Проверьте все свои устройства антивирусом.

Утечка персональных данных способна нанести серьезный ущерб репутации. Чтобы ее восстановить, может потребоваться значительное количество времени и усилий, причем результат далеко не всегда вас удовлетворит. Сделать это более эффективно можно, если обратиться к услугам квалифицированных специалистов по репутации, которые быстро разберутся в произошедшем и дадут грамотные рекомендации.

Возможно, вы знаете того, кому эта услуга была бы полезна. Порекомендуйте нас, и ваш знакомый решит проблему, а мы выплатим вам вознаграждение!

Причин утечек данных, на самом деле, достаточно много. Но их можно разделить на условные две группы:

Внешние причины — это все, что не относится к системам компании и ее персоналу. Как правило, это такие действия злоумышленников, как фишинговые атаки, попытки подбора учетных данных для входа в систему, использование уязвимостей программ, которыми пользуется компания или даже попытки физического проникновения.

К внутренним же можно отнести все, что может позволить информации утечь, и находится внутри компании. Например, это может быть подкупленный злоумышленниками сотрудник (инсайдер) или неправильно настроенный сервер, который случайно индексируется поисковыми системами и дает доступ к базам данных, которые на нем хранятся.

На самом деле, нередко утечку вызывают одновременно и внешние, и внутренние утечки. Например, злоумышленники провели фишинговую рассылку с вредоносным вложением по сотрудникам компании и халатные или необученные цифровой гигиене сотрудники открыли это письмо и скачали вредонос на рабочий компьютер.

Какие последствия для компании может иметь утечка данных

Утечки данных могут нанести серьезный ущерб компании по двум направлениям:

- Репутационное. Когда пользователи узнают, что у компании произошла утечка информации, они в большой доле случаев перестанут пользоваться ее услугами. Вдобавок информация об утечке может серьезно снизить приток новых клиентов. Как показал опрос Security Magazine в 2019 году, 78% респондентов перестанут пользоваться услугами пострадавшей от утечки компании онлайн, а 36% прекратят взаимодействие и онлайн, и оффлайн. Более того, 49% опрошенных утверждают, что не будут пользоваться сервисом или приложением, у которого недавно произошла утечка данных.

- К репутационному ущербу также добавится и экономический. Прежде всего, отток пользователей и снижения притока новых явно повлияет на прибыль компании. Вдобавок к этому во многих странах утечка данных может вылиться в штрафы и выплаты компенсаций пользователям, которые пострадали из-за утечки. И эти суммы могут достигать огромных размеров. Например, в 2019 году Equifax заплатили не менее 575 миллионов долларов. Вдобавок придется модернизировать защиту информации, что тоже недешево.

Как компании минимизировать риск утечки данных

Способов усилить защиту информации в компании много. Среди них можно выделить:

- Шифрование данных. Даже если злоумышленники получат данные, то воспользоваться ими будет гораздо сложнее;

- Использование защитного ПО (антивирусы, файрволы). Подобные программы помогут защититься от атак извне;

- Использование DLP-систем. Этот тип программ можно выделить отдельно, так как они специализируются конкретно на защите от утечек;

- Обучение сотрудников цифровой гигиене. Это поможет сотрудникам не поддаваться на фишинговые рассылки и в принципе обезопасить передачу важных данных через интернет;

- Хорошей идеей будет проверка своих систем на уязвимости. Это можно сделать, заказав пентест, аудит безопасности или анализ защищенности систем:

- Пентест. Суть этого исследования безопасности заключается в том, что специалисты целенаправленно атакуют системы компании, имитируя атаку хакеров. Как итог, заказчик получает отчет о том, с какой вероятностью заказанная атака будет успешной, а также какие уязвимости обнаружили в ходе атаки. Из минусов можно отметить, что в данном случае важнее сам факт успеха конкретной атаки, а не полный сбор информации об уязвимостях. То есть если каким-то конкретным путем пентестеры не смогли проникнуть в инфраструктуру компании или как-то нарушить ее работоспособность, это не значит, что где-то не затаилась лазейка, которой воспользуется кто-то другой;

- Анализ защищенности систем. Это исследование чем-то похоже на пентест, только если при пентесте целью является успешная атака, то здесь задача заключается в обнаружении максимального количества уязвимостей, которые можно эксплуатировать.

- Аудит безопасности. При аудите проверяется соответствие информационной системы и связанных с ней процессов требованиям и рекомендациям нормативных документов, а также производителей оборудования и ПО;

Но по отдельности все эти меры малоэффективны. Их нужно применять вместе, чтобы достичь максимального эффекта. Например, анализ защищенности или пентест позволят выявить наиболее слабые места в защите информации, а исходя из полученных отчетов и рекомендаций специалистов можно применить и другие методы, будь то переход на более надежное ПО или обучение сотрудников цифровой гигиене и основам информационной безопасности.

Конечно, все это стоит недешево (например, простой пентест с помощью социальной инженерии по электронной почте может стоить от 150 тысяч рублей, но в итоге, если компания работает с большим количеством конфиденциальных данных, это с высокой долей вероятности все равно обойдется дешевле, чем убытки в случае утечки этих данных.

Читайте также:

- Информационное обеспечение принятия государственных решений в сфере экономики обеспечивает кто

- Что означает дисциплинарное взыскание лишение очередного увольнения из расположения воинской части

- Главный электрик есть ли такая должность

- Какая золотая монета с 50 годов чеканится для коллекционеров без права обращения на финансовом рынке

- Как обезопасить скутер от угона