Лабораторная работа предоставление доступа по протоколу ааа

Обновлено: 18.05.2024

Идентификация – сервис, с помощью которого определяются уникальные свойства пользователей, с помощью которых можно отличать их друг от друга, и способы, с помощью которых, пользователи указывают свои идентификации информационной системе. Идентификация тесно связана с аутентификацией.

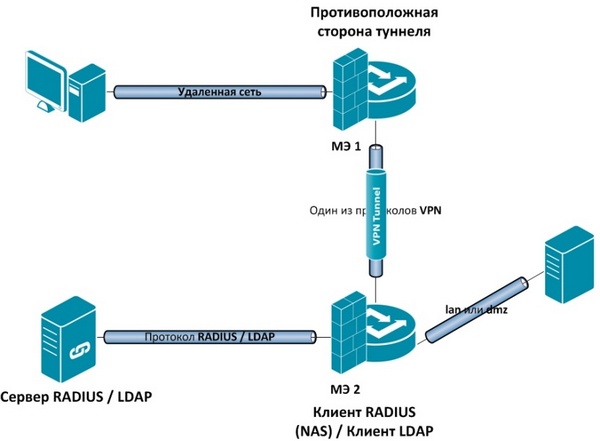

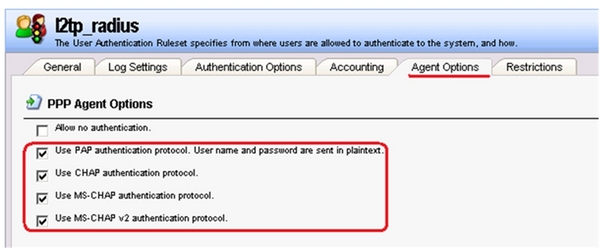

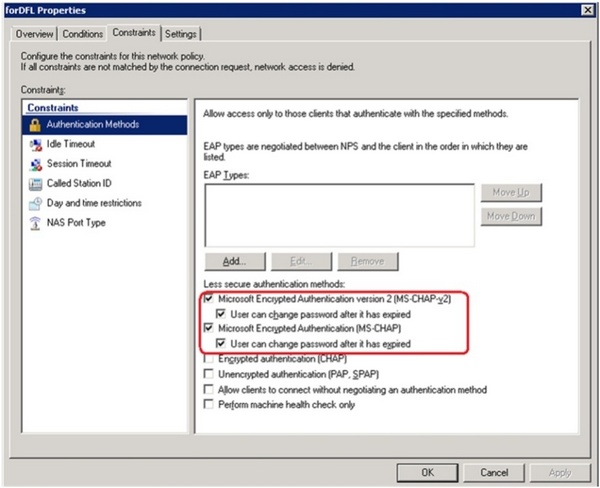

Как правило, при большом числе пользователей идентификационные и аутентификационные данные хранятся на отдельном сервере. Это позволяет освободить межсетевой экран от необходимости хранить большие объемы идентификационных и аутентификационных данных. Доступ к серверу, на котором хранятся идентификационные и аутентификационные данные , как правило, осуществляется либо по протоколу RADIUS , либо по прото-колу LDAP (рис. 12.1).

Будем предполагать, что сеть имеет следующую топологию.

- Пользователю, который вошел на удаленный хост, требуется доступ к серверу, который расположен либо в LAN, либо в DMZ.

- Между двумя межсетевыми экранами выполняется один из протоколов VPN, для которого необходима аутентификация пользователя, получающего доступ в локальную сеть или DMZ. В нашем случае аутентификационная информация ука-зывается на МЭ1.

- Вся аутентификационная и авторизационная информация хра-нится либо на сервере RADIUS, либо на сервере LDAP.

Протокол RADIUS

Основные понятия

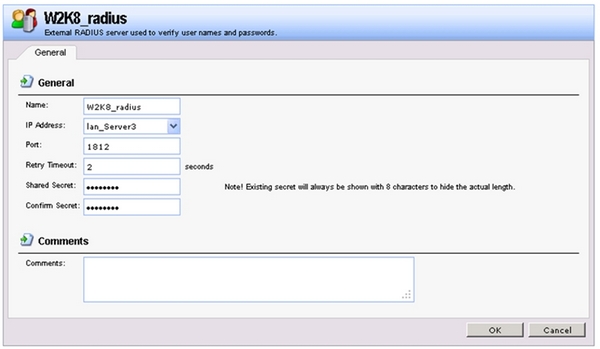

Конечная цель – предоставить аутентифицированный и авторизованный доступ пользователю с удаленного хоста к серверу, расположенному в LAN или DMZ. Между МЭ1 и МЭ2 выполняется один из протоколов VPN. Учетные записи пользователей хранятся на сервере RADIUS. Идентифика-ционная и аутентификационная информация указывается на удаленной точке туннеля. Запрос аутентификации и используемый сервер, на котором хранятся идентификационные и аутентификационные данные, указываются на локальной стороне туннеля. При успешной аутентификации пользователю с удаленного хоста предоставляется доступ к серверу, расположенному в LAN или DMZ.

Взаимодействующими сторонами в протоколе RADIUS (Remote Au-thentication Dial In User Service) являются:

Сервер RADIUS– сервер, выполняющий аутентификацию, авторизацию и хранение учетных записей (аккаунтинг). В английском варианте Authentication, Authorization и Accounting – ААА. RADIUS предоставляет сервисы ААА для NAS.

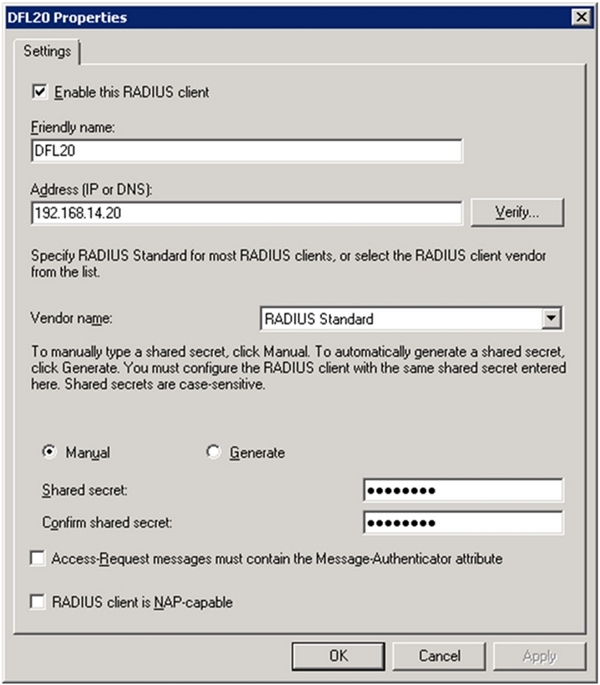

Сервер Сетевого Доступа (Network Access Server – NAS)– устройство, которое предоставляет удаленным пользователям доступ в сеть и является клиентом для сервера RADIUS.

Аутентификация, авторизация и аккаунтинг выполняются для удаленной стороны туннеля, в нашем случае для учетной записи, указанной в конфигурации МЭ1.

Основные принципы функционирования RADIUS:

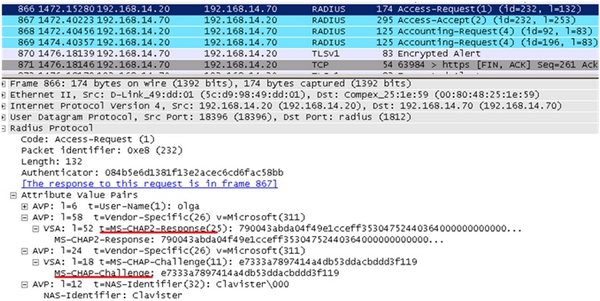

- Клиент-серверная модель функционирования. NAS функционирует как клиент RADIUS. Он пересылает пользовательскую аутентификационную информацию серверу RADIUS и затем выполняет действия в соответствии с полученным ответом.

Сервер RADIUS получает запрос от NAS, аутентифицирует пользователя и затем возвращает NAS всю необходимую для предоставления сервиса информацию.

Сервер RADIUS может функционировать как прокси-клиент для других серверов RADIUS или аутентификационных серверов других типов.

В протоколе RADIUS все данные передаются в элементах, которые называются атрибутами.

Атрибуты RADIUS используются для передачи:

- Аутентификационных данных пользователей.

- Авторизационных данных пользователей.

- Данных, необходимых для учета пользовательской деятельно-сти, например, создание логов активных сессий.

Атрибут может быть определен в спецификации протокола RADIUS, и в этом случае говорят, что он является стандартным и принадлежит стандартному пространству имен, либо может быть определен производителем, в этом случае говорят, что он принадлежит пространству имен производи-теля и являются Vendor-Specific Attributes (VSA).

Такие атрибуты определяются производителем и указываются в поле String .

Значение каждого атрибута принадлежит определенному типу данных. В отличие от протокола SNMP в RADIUS нет формального языка определения данных.

Типы данных могут быть "базовые" и "комплексные". Базовые типы данных используют один из существующих типов данных RADIUS, которые могут содержаться в стандартном атрибуте или VSA-атрибуте.

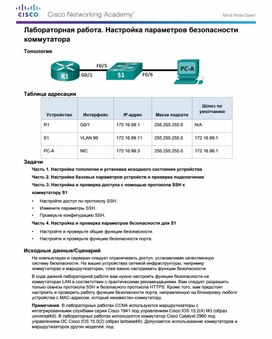

На компьютерах и серверах следует ограничивать доступ, устанавливая качественную систему безопасности. На ваших устройствах сетевой инфраструктуры, например коммутаторах и маршрутизаторах, тоже важно настраивать функции безопасности.

Примечание. В лабораторных работах CCNA используются маршрутизаторы с интегрированными службами серии Cisco 1941 под управлением Cisco IOS 15.2(4) M3 (образ universalk9). В лабораторных работах используется коммутатор Cisco Catalyst 2960 под управлением ОС Cisco IOS 15.0(2) (образ lanbasek9). Допускается использование коммутаторов и маршрутизаторов других моделей, под

© Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены.

В данном документе содержится общедоступная информация корпорации Cisco.

управлением других версий ОС Cisco IOS. В зависимости от модели устройства и версии Cisco IOS доступные команды и выходные данные могут отличаться от данных, полученных при выполнении лабораторных работ. Точные идентификаторы интерфейса указаны в таблице сводной информации об интерфейсах маршрутизаторов в конце лабораторной работы.

Примечание. Убедитесь, что информация из маршрутизаторов и коммутаторов удалена, и они не содержат файлов загрузочной конфигурации. Если вы не уверены, обратитесь к преподавателю или вернитесь к процедурам инициализации и перезагрузки устройств, описанных в предыдущей лабораторной работе.

Необходимые ресурсы:

• 1 маршрутизатор (Cisco 1941 с универсальным образом M3 под управлением ОС Cisco IOS 15.2(4) или аналогичная модель);

• 1 коммутатор (Cisco 2960 под управлением ОС Cisco IOS 15.0(2), образ lanbasek9 или аналогичная модель);

• 1 ПК (под управлением Windows 7, Vista или XP с программой эмуляции терминала, например Tera Term);

• консольные кабели для настройки устройств Cisco IOS через консольные порты;

• кабели Ethernet, расположенные в соответствии с топологией.

В первой части вам предстоит создать топологию сети и при необходимости удалить все конфигурации.

Шаг 1: Подключите кабели в сети в соответствии с топологией.

Шаг 2: Выполните инициализацию и перезагрузку маршрутизатора и коммутатора.

Если ранее на маршрутизаторе или коммутаторе были сохранены конфигурационные файлы, выполните инициализацию и перезагрузку устройств, чтобы восстановить базовые настройки.

Во второй части лабораторной работы вам предстоит настроить базовые параметры маршрутизатора, коммутатора и ПК. Имена и адреса устройств можно найти в топологии и таблице адресации в начале этой лабораторной работы.

Шаг 1: Настройте IP-адрес на PC-A.

Шаг 2: Настройте базовые параметры на маршрутизаторе R1.

a. Задайте имя устройства.

b. Отключите поиск DNS.

c. Настройте IP-адрес интерфейса в соответствии с таблицей адресации.

d. Назначьте class в качестве пароля привилегированного режима EXEC.

e. Назначьте cisco в качестве пароля консоли и виртуального терминала VTY и активируйте вход.

f. Зашифруйте все незашифрованные пароли.

g. Сохраните текущую конфигурацию в загрузочную конфигурацию.

Шаг 3: Выполните базовую настройку коммутатора S1.

Не рекомендуется назначать административный IP-адрес коммутатора для сети VLAN 1 (или любой другой VLAN с конечными пользователями). На данном этапе вам предстоит создать VLAN 99 на коммутаторе и назначить этой сети IP-адрес.

a. Задайте имя устройства.

b. Отключите поиск DNS.

c. Назначьте class в качестве пароля привилегированного режима EXEC.

d. Назначьте cisco в качестве пароля консоли и виртуального терминала VTY и активируйте вход.

e. Настройте шлюз по умолчанию для коммутатора S1 с помощью IP-адреса маршрутизатора R1.

f. Зашифруйте все незашифрованные пароли.

g. Сохраните текущую конфигурацию в загрузочную конфигурацию.

h. Создайте на коммутаторе сеть VLAN 99 и назовите её Management.

i. Настройте IP-адрес интерфейса административной сети VLAN 99 в соответствии с таблицей адресации и включите интерфейс.

j. Выполните команду show vlan на коммутаторе S1. В каком состоянии находится сеть VLAN 99?

k. Выполните команду show ip interface brief на коммутаторе S1. В каком состоянии интерфейс VLAN 99 и протокол?

Почему протокол выключен несмотря на то, что вы выполнили команду no shutdown для интерфейса VLAN 99?

l. Назначьте порты F0/5 и F0/6 для сети VLAN 99 на коммутаторе.

m. Выполните команду show ip interface brief на коммутаторе S1. В каком состоянии интерфейс VLAN 99 и протокол? _______________________________________________

Примечание. При сходимости состояний портов может произойти небольшая задержка.

Шаг 4: Проверьте наличие подключения между всеми устройствами.

a. От компьютера PC-A отправьте эхо-запрос на шлюз по умолчанию маршрутизатора R1. Успешно ли выполнены эхо-запросы? ______________

b. От компьютера PC-A отправьте эхо-запрос на адрес управления коммутатора S1. Успешно ли выполнены эхо-запросы? ______________

c. От коммутатора S1 отправьте эхо-запрос на шлюз по умолчанию маршрутизатора R1. Успешно ли выполнены эхо-запросы? ______________

e. Закройте сеанс браузера на компьютере PC-A.

Шаг 1: Настройте доступ к протоколу SSH на коммутаторе S1.

b. Создайте запись локальной базы данных пользователей, которую вы будете использовать для подключения к коммутатору через SSH. Пользователь должен обладать правами доступа администратора.

Примечание. Используемый пароль не является надёжным. Он используется исключительно в рамках лабораторной работы.

c. Настройте вход транспортировки таким образом, чтобы в каналах VTY были разрешены только подключения по протоколу SSH. Для аутентификации используйте локальную базу данных.

d. Создайте ключ шифрования RSA с использованием модуля 1024 бит.

% The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable. [OK] (elapsed time was 3 seconds)

e. Проверьте конфигурацию протокола SSH и ответьте на следующие вопросы.

Какую версию SSH использует коммутатор? _____________________

Сколько попыток аутентификации разрешает SSH? _____________________

На какое значение настроен лимит времени по умолчанию для SSH? _______________

Шаг 2: Измените конфигурацию SSH на коммутаторе S1.

Измените конфигурацию SSH по умолчанию.

Сколько попыток аутентификации разрешает SSH? _____________________

На какое значение настроен лимит времени для протокола SSH? ___________________

Шаг 3: Проверьте конфигурацию SSH на коммутаторе S1.

Удалось ли настроить связь? _________________________ Какой запрос был отображён на коммутаторе S1? Почему?

b. Чтобы завершить сеанс SSH на коммутаторе S1, введите exit.

В четвёртой части лабораторной работы вам предстоит закрыть неиспользуемые порты, выключить определённые сервисы, работающие на коммутаторе, и настроить функцию безопасности порта на основе МАС-адресов. Коммутаторы могут быть подвержены переполнению таблицы МАС-адресов, спуфинг-атакам и попыткам неавторизованных подключений к портам коммутатора. Вам нужно будет настроить функцию порта безопасности, чтобы ограничить количество МАС-адресов, которые могут быть получены портом коммутатора, а также отключить порт при превышении этого количества.

Шаг 1: Настройка общих функций безопасности на коммутаторе S1.

b. Выполните команду show ip interface brief на коммутаторе S1. Какие физические порты включены?

c. Выключите все неиспользуемые физические порты коммутатора. Используйте команду interface range.

d. Выполните команду show ip interface brief на коммутаторе S1. В каком состоянии находятся порты от F0/1 до F0/4?

Какой порт сервера он использует? ___________________________

Какой порт сервера он использует? ___________________________

i. Закройте сеанс браузера на компьютере PC-A.

Шаг 2: Настройка и проверка работы функции безопасности порта на коммутаторе S1.

a. Запишите MAC-адрес интерфейса G0/1 маршрутизатора R1. В интерфейсе командной строки маршрутизатора R1 выполните команду show interface g0/1 и запишите MAC-адрес интерфейса.

GigabitEthernet0/1 is up, line protocol is up Hardware is CN Gigabit Ethernet, address is 30f7.0da3.1821 (bia 3047.0da3.1821)

Каков MAC-адрес интерфейса G0/1 маршрутизатора R1?

b. В интерфейсе командной строки S1 выполните команду show mac address-table в привилегированном режиме. Найдите динамические записи для портов F0/5 и F0/6. Запишите их ниже.

MAC-адрес интерфейса F0/5: ________________________________

MAC-адрес интерфейса F0/6: ________________________________

c. Настройка базовой безопасности порта.

Примечание. Как правило, эту процедуру выполняют на всех портах доступа коммутатора. Интерфейс F0/5 представлен в качестве примера.

1) Из интерфейса командной строки коммутатора S1 войдите в режим конфигурации интерфейса для порта, который подключается к R1.

3) Включите функцию безопасности порта на интерфейсе F0/5.

Примечание. Выполнение команды switchport port-security позволит установить максимальное количество МАС-адресов на значение 1. При попытке нарушения безопасности порт будет выключен. Команды switchport port-security maximum и switchport port-security violation можно использовать для того, чтобы изменить настройки по умолчанию.

4) Настройте статическую запись для МАС-адреса интерфейса G0/1 маршрутизатора R1, записанного на шаге 2а.

(Настоящий МАС-адрес интерфейса G0/1 маршрутизатора имеет формат xxxx.xxxx.xxxx).

Примечание. При желании вы можете использовать команду switchport port-security macaddress, чтобы добавить в текущую конфигурацию коммутатора защищённые МАС-адреса, которые были динамически получены на порте (до заданного максимального значения).

5) Включите порт коммутатора.

d. Проверьте функцию безопасности порта на интерфейсе F0/5 коммутатора S1 с помощью команды show port-security interface.

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 1

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0000.0000.0000:0

Security Violation Count : 0

В каком состоянии находится порт F0/5?

e. Из командной строки маршрутизатора R1 отправьте эхо-запрос на компьютер PC-A, чтобы проверить подключение.

f. Далее, изменив МАС-адрес интерфейса маршрутизатора, вы нарушите систему безопасности. Войдите в режим конфигурации интерфейса для G0/1 и выключите его.

g. Настройте новый MAC-адрес для интерфейса, используя aaaa.bbbb.cccc в качестве адреса.

i. Из привилегированного режима коммутатора R1 отправьте эхо-запрос на компьютер PC-A. Успешно ли выполнен эхо-запрос? Поясните свой ответ.

j. На коммутаторе проверьте функцию безопасности порта с помощью команд, указанных ниже.

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

Fa0/5 1 1 1 Shutdown

Total Addresses in System (excluding one mac per port) :0 Max Addresses limit in System (excluding one mac per port) :8192

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 1

Sticky MAC Addresses : 0

Last Source Address:Vlan : aaaa.bbbb.cccc:99

Security Violation Count : 1

FastEthernet0/5 is down, line protocol is down (err-disabled)

Hardware is Fast Ethernet, address is 0cd9.96e2.3d05 (bia 0cd9.96e2.3d05) MTU 1500 bytes, BW 10000 Kbit/sec, DLY 1000 usec, reliability 255/255, txload 1/255, rxload 1/255

Secure Mac Address Table

Vlan Mac Address Type Ports Remaining Age

99 30f7.0da3.1821 SecureConfigured Fa0/5 -

Total Addresses in System (excluding one mac per port) :0

Max Addresses limit in System (excluding one mac per port) :8192

k. На маршрутизаторе выключите интерфейс G0/1, удалите жёстко запрограммированный MACадрес из маршрутизатора и повторно включите интерфейс G0/1.

l. Из маршрутизатора R1 повторите эхо-запрос на компьютер PC-A по адресу 172.16.99.3. Успешно ли выполнен эхо-запрос? _________________

m. Чтобы определить причину неудачи эхо-запроса, выполните команду show interface f0/5. Запишите полученные результаты.

n. Очистите состояние выключения порта F0/5 в результате сбоя S1.

Примечание. При сходимости состояний портов может произойти небольшая задержка.

o. Чтобы убедиться, что порт F0/5 вышел из состояния выключения в результате сбоя, на коммутаторе S1 выполните команду show interface f0/5.

FastEthernet0/5 is up, line protocol is up (connected)

Hardware is Fast Ethernet, address is 0023.5d59.9185 (bia 0023.5d59.9185) MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255

p. Из командной строки маршрутизатора R1 повторите эхо-запрос на компьютер PC-A. Эхо-запрос должен пройти успешно.

Вопросы на закрепление

1. Зачем нужно включать функцию безопасности порта на коммутаторе?

2. Зачем нужно отключать неиспользуемые порты коммутатора?

Сводная таблица интерфейсов маршрутизаторов

Сводная информация об интерфейсах маршрутизаторов

Модель маршрутизатора

Интерфейс Ethernet №1

Интерфейс Ethernet №2

Последовательный интерфейс №1

Последовательный интерфейс №2

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1 (F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Gigabit Ethernet 0/0 (G0/0)

Gigabit Ethernet 0/1 (G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1 (F0/1)

Serial 0/1/0 (S0/1/0)

Serial 0/1/1 (S0/1/1)

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1 (F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Gigabit Ethernet 0/0 (G0/0)

Gigabit Ethernet 0/1 (G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Примечание. Чтобы узнать, каким образом настроен маршрутизатор, изучите интерфейсы с целью определения типа маршрутизатора и количества имеющихся на нём интерфейсов. Эффективного способа перечисления всех комбинаций настроек для каждого класса маршрутизаторов не существует. В данной таблице содержатся идентификаторы возможных сочетаний Ethernet и последовательных (Serial) интерфейсов в устройстве. В таблицу не включены какие-либо иные типы интерфейсов, даже если на определённом маршрутизаторе они присутствуют. В качестве примера можно привести интерфейс ISDN BRI. Строка в скобках — это принятое сокращение, которое можно использовать в командах Cisco IOS для представления интерфейса.

Читайте также: