Кто такой инсайдер сотрудник являющийся источником утечки информации

Обновлено: 17.05.2024

Правильные ответы выделены зелёным цветом.

Все ответы: Курс посвящен постановке задач по предотвращению реализации внутренних ИТ-угроз – изменению, уничтожению и хищению информации легальными пользователями.

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели сохранности информации?

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

(1) так, чтобы соблюсти баланс доступности информации для легального использования и защищенности ее от утечки

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели выявления доказательства непричасности?

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

Как называется процесс прохождения документом следующих стадий: создание, определение способа его использования, описания условий вноса в него изменений, определение срока хранения и способа уничтожения?

(2) установкой на компьютеры пользователей операционных систем, не поддерживающих удаленное управление

(3) лишение рабочих мест устройств вывода и концентрация их в одном месте под контролем сотрудника, персонально ответственного за отсутствие утечек информации

Под действие какого акта, регламентирующего защиту конфиденциальных данных, подпадает Нью-Йоркская фондовая биржа?

Верно ли, что излишняя квалификация персонала в компьютерных навыках является более серьезным недостатком, чем квалификация недостаточная?

Должен ли руководитель предприятия следовать каким-либо стандартам при организации защиты конфиденциальной информации предприятия?

(1) нет, заказчик может строить защиту своей информационной системы исходя из собственного понимания и имеющихся средств

(2) да, для этого существует строгие стандарты, за отступление от которых он может получить взыскание

К какой группе действий, которые могут привести к утечке конфиденциальной информации, относится копирование файла на сменные носители?

В чем состоят главные принципы защиты конфиденциальной информации на уровне хранения физических носителей?

Каким образом руководству следует внедрять политики внутренней безопасности, призванные обеспечить сохранность информации?

(2) гласно, зная о том, что их действия контролируются, многие потенциальные нарушители откажутся от намерений нарушить политику безопасности

Почему важна классификация внутренних нарушителей для обеспечения информационной безопасности предприятия?

Как Вы считаете, в каком случае перед руководителем службы информационной безопасности встает задача выявления источников и каналов утечки информации?

Какой подход дает гораздо большую эффективность защиты конфиденциальных данных по сравнению с контентной фильтрацией?

(1) анонимизация носителей не является эффективным способом защиты от "физического выноса носителей с резервными копиями"

Как Вы считаете, какие цели преследует руководство предприятия, если оно внедряет политики внутренней безопасности гласно, стараясь информировать об этом каждого сотрудника?

Каким образом руководству следует внедрять конкретное технологическое решение, призванное выявить источники и каналы утечки информации?

(1) гласно, зная о том, что их действия контролируются, многие потенциальные нарушители откажутся от намерений нарушить политику безопасности

Для каких целей проводится сбор доказательств причастности конкретного сотрудника к утечке информации?

Против нарушителей правил хранения конфиденциальной информации какого типа действенными являются простые технические средства предотвращения каналов утечек - контентная фильтрация исходящего трафика в сочетании с менеджерами устройств ввода-вывода?

(2) нетребовательность к вычислительным ресурсам и гибким управлением временем офицера информационной безопасности

Какие нарушители правил хранения конфиденциальной информации относятся к типу "мотивированные извне"?

(3) нетребовательность к вычислительным ресурсам и гибким управлением временем офицера информационной безопасности

Каков мотив нарушения правил хранения конфиденциальной информации у сотрудников относящихся к типу "саботажник"?

На какие из ниже перечисленных вопросов следует ответить руководителю, прежде чем определить, какими продуктами необходимо защищаться от внутренних ИТ-угроз?

Относится ли защита серверов и рабочих станций к основным направлениям защиты конфиденциальности информации?

(1) если основная цель внедрения системы - выявление уже действующего канала утечки, определение всех его звеньев

Является ли контентная фильтрация одной из фундаментальных технологий на которых базируются продукты InfoWatch?

В каком случае цель проекта защиты конфиденциальной информации предполагает скрытое внедрение технических средств?

Почему использование на рабочих станциях файлового менеджера FAR опасно с точки зрения внутренней безопасности?

(1) файловый менеджер FAR содержит функции, позволяющие получить на компьютере права локального администратора

(2) с помощью файлового менеджера FAR, злоумышленник может подменить пароль локального администратора

(1) закон требует принятия мер по недопущению нарушения конфиденциальности частной информации граждан

Какие действия может совершить система слежения при совершении пользователем недопустимой для него операции?

(1) излишняя квалификация персонала в компьютерных навыках является более серьезным недостатком, чем квалификация недостаточная

(2) излишняя квалификация персонала в компьютерных навыках является менее серьезным недостатком, чем квалификация недостаточная

(3) правильным ответом на вопрос "Как снять зависший процесс в Windows?" для большинства пользователей должно быть нажатие одновременно клавиши Ctrl, Alt и Del

Верно ли, что нечувствительность к элементарному кодированию является преимуществом технологии контентной фильтрации InfoWatch?

Каким образом следует поступать при конфликте функционала системы между эффективностью и соответствию стандартам, в случае приближающегося аудита информационной безопасности?

(1) для определения, какие документы являются конфиденциальными, какие сотрудники имеют доступ какого уровня к каким документам

К какой группе действий, которые могут привести к утечке конфиденциальной информации, относится копирование информации из документа в буфер Windows?

Является ли анонимизация носителей эффективным способом защиты от "физического выноса носителей с резервными копиями"?

Должны ли, по Вашему мнению, подчиненные быть информированы о том, какое конкретно технологическое решение, призванное обеспечить сохранность информации, используется в политике информационной безопасности?

(1) да, зная с какой современной и надежной системой они имеют дело, многие потенциальные нарушители откажутся от намерений нарушить политику безопасности

(2) чтобы контролирующие программы могли определить категорию пользователей, которые могут проводить с ним потенциально опасные операции

Что следует делать руководителю службы информационной безопасности, в случае обнаружения регулярных утечек информации из своей информационной системы?

Правда ли то, что контроль действий пользователя на основе политик дает гораздо большую эффективность защиты конфиденциальных данных по сравнению с контентной фильтрацией?

Как Вы считаете, какие цели преследует руководство предприятия, если оно внедряет политики внутренней безопасности тайно, стараясь замаскировать эту деятельность?

(3) нетребовательность к вычислительным ресурсам и гибким управлением временем офицера информационной безопасности

В каких случаях установка программного обеспечения маскируется под обновление другой системы безопасности?

С какими другими системами ИТ-безопасности можно интегрировать систему защиты от утечки конфиденциальных данных?

Какие компании внедряют технические средства защиты информации с целью создания конкурентного преимущества?

К какому типу нарушителей правил хранения конфиденциальной информации относятся сотрудники специально устроенные на работу для похищения информации?

(2) из-за возможности копирования информации в буфер, одним из самых простых путей утечки информации через санкционированный доступ являются клиентские приложения

(3) в компаниях занимающихся консалтингом действует запрет на хранение конфиденциальной информации на мобильных рабочих местах

Каков мотив нарушения правил хранения конфиденциальной информации у сотрудников относящихся к типу "нелояльный"?

Почему при использовании режима активной защиты для контролирования информационных потоков необходимо постоянное присутствие офицера информационной безопасности?

(3) при использовании режима активной защиты постоянное присутствие офицера информационной безопасности вовсе не обязательно

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели соответствия требованиям нормативных актов и стандартов?

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

В каких случаях не имеет смысла замаскировать программные агенты на рабочих станциях под программы, которые не вызовут подозрений, - антивирус или мониторы аудита программного обеспечения?

(1) если основная цель внедрения системы - выявление уже действующего канала утечки, определение всех его звеньев

(1) мониторинг устройств ввода-вывода является одной из фундаментальных технологий, на которых базируются продукты InfoWatch

(2) контентная фильтрация является одной из фундаментальных технологий, на которых базируются продукты InfoWatch

(3) аудит действий пользователя или администратора на рабочем месте является одной из фундаментальных технологий, на которых базируются продукты InfoWatch

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели выявления канала утечки?

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

Выберите из ниже перечисленных форматов файлов, те которые запрещают редактирование и копирование их содержимого?

К каким средствам относятся психологические и организационные типы защиты конфиденциальной информации?

Является ли мониторинг устройств ввода-вывода одной из фундаментальных технологий на которых базируются продукты InfoWatch?

(1) определение конфиденциальной информации едино для всех компаний и принимается на государственном уровне

(2) определение конфиденциальной информации индивидуально для каждой компании и принимается ее руководством

(1) установка на компьютеры пользователей операционных систем, не поддерживающих удаленное управление, ограничивает возможности потенциального взломщика

(2) за счет лишения пользователей прав локального администратора на их рабочих местах можно ограничить возможности потенциального взломщика

(3) с помощью файлового менеджера FAR, злоумышленник может подменить пароль локального администратора

(1) при конфликте функционала системы между эффективностью и соответствию стандартам выбор делается в ущерб эффективности

(2) закон "О защите персональных данных" требует принятия мер по неразглашению конфиденциальной информации граждан

(3) закон "О защите персональных данных" требует принятия мер по недопущению нарушения конфиденциальности частной информации граждан

Верно ли, что более высокая производительность является преимуществом технологии контентной фильтрации InfoWatch?

(3) переподписание трудовых соглашений, должностных инструкций и регламентов использования информационной системы

К какой группе действий, которые могут привести к утечке конфиденциальной информации, относится сохранение файла под другим именем?

Является ли внедрение систем видеонаблюдения эффективным способом защиты от "физического выноса носителей с резервными копиями"?

(1) поскольку ядро работает не со словами, а с корневыми формами, она автоматически отсекает корни, которые содержат смешанные кодировки

(2) при работе морфологического ядра с корневыми формами можно получить существенный прирост производительности

(3) при работе морфологического ядра со слогами можно получить существенный прирост производительности

(2) конкретное технологическое решение лучше не афишировать, чтобы злоумышленники не работали против конкретной системы

(3) внедрение системы информационной безопасности, призванной обеспечить сохранность информации, не должно сопровождаться гласными мероприятиями

(1) понять мотивации, а также предугадать действия потенциального нарушителя можно, изучая психологию, поведение и мотивации разоблаченных нарушителей

(3) для понимания мотиваций и предугадывания действий потенциальных нарушителей необходимо классифицировать их по группам

Почему важна стандартизация программного ландшафта организации с точки зрения защиты конфиденциальной информации?

Правда ли что руководитель службы информационной безопасности, регулярно должен искать возможные источники и каналы утечки информации, для того чтобы усиливать контроль на опасных участках?

(2) нет, искать возможные источники и каналы утечки информации следует только в том случае, если он точно знает о регулярных случаях утечки информации из своей информационной системы

(3) нет, искать возможные источники и каналы утечки информации следует только после реального инцидента с утечкой конфиденциальной информации

(1) контроль действий пользователя на основе политик дает гораздо меньшую эффективность защиты конфиденциальных данных по сравнению с контентной фильтрацией

(2) в крупных компаниях организационными и техническими мерами запрещается хранение конфиденциальной информации локально - на рабочих станциях

В какие суммы выливаются утечки данных

Затраты на устранение внутренних инцидентов высоки по нескольким причинам:

- такого рода утечки бывают незаметны годами: чем дольше не виден ущерб — тем дороже его возместить;

- сотрудник может легко замести следы (особенно если он технически подкован);

- вину сотрудника бывает сложно доказать (особенно если утечка произошла непреднамеренно).

Проверять при найме

Этот способ известен еще с древних времен. При найме сотрудника тщательно изучите его окружение и особенности личности: как минимум, справьтесь о нем в поисковиках, взгляните на аккаунты в соцсетях и позвоните предыдущим работодателям. Такие простые действия обычно исключают дальнейшие проблемы.

Более детально проверяют тех, кто может причинить компании прямой экономический вред: топ-менеджеров, бухгалтеров, ответственных за подписание договоров и материальные ценности. В некоторых случаях проводят проверку подлинности ИНН и документов — например паспорта. Последний можно проверить прямо на сайте МВД — там в открытом доступе есть база похищенных и утерянных паспортов.

Читать также

Контролировать доступ пользователей

Еще один способ — старый, как и сами информационные системы. Чтобы не допустить утечки данных, стоит придерживаться нескольких правил защиты пользовательских аккаунтов:

Выдавать минимум привилегий

Несомненно, это порой бюрократизирует и замедляет рабочие процессы, но баланс всегда можно найти. Само собой, стоит использовать классический принцип минимальных привилегий: каждый новый аккаунт создается с минимумом доступов, уровень повышается по фактической необходимости. Особенно это касается внешних пользователей — например контрагентов и подрядчиков, которым иногда ради удобства выдают аккаунты в системах компании. Лучше выдавать им временно действующие логины и пароли и деактивировать их учетные записи по завершении работ. Не стоит забывать и о немедленном удалении аккаунтов увольняемых сотрудников.

Читать также

Ограничить использование личных компьютеров

Концепция BYOD (Bring Your Own Device) появилась в эпоху мобильности — сотрудникам стало удобно работать с одного и того же устройства, нося его в своей сумке. Идея использования домашних ноутбуков, планшетов и смартфонов в офисе особенно популярна у финансовых департаментов — это сокращает затраты на приобретение и обслуживание компьютеров. Но подобная экономия явно не способствует повышенной безопасности — сложно мониторить частный контент и ПО (да и действия сотрудника на таких девайсах не ограничишь). Так что лучше свести к минимуму использование личных устройств на работе.

Читать также

Отслеживать пользовательские действия

Однако на каждую сложную систему найдется губительное в своей простоте пользовательское действие. Самые важные данные можно просто распечатать, забыть в транспорте, оставить на незаблокированном дисплее… Некоторые компании дополняют свою киберзащиту решениями, которые анализируют действия пользователей (UBA — User Behavioral Analytics). Но даже они беззащитны перед утечками информации с бумажных носителей.

Какие сотрудники могут стать инсайдерами

Особую угрозу данным представляют три группы инсайдеров:

- привилегированные пользователи — благодаря расширенным правам, они имеют возможность рассекретить вашу ценную информацию;

- контрагенты, удаленные сотрудники, вендоры и партнеры — то есть все, кто имеет доступ к вашей сети извне;

- уволенные работники (особенно когда админы забывают удалить их аккаунты в системе).

Впрочем, и рядовой сотрудник, не осознающий последствий своей активности, может нанести немалый ущерб — особенно если компания пренебрегает кибербезопасностью в пользу удобства или продуктивности. При этом ущерб наносят элементарные действия: важные данные могут забыть в публичном месте, на экране монитора или просто выбросить вместе с мусором.

Искать источники утечек с экрана и бумаги

5 разновидностей инсайдерских угроз

Неосторожность сотрудников – самый распространенный тип угрозы. Согласно результатам исследования Ponemon, это 64% от общего количества случаев, тогда как умышленный вред – это только 23%. Риски, связанные с человеческим фактором, – чуть более сложная штука, чем просто недосмотр или умышленный вред.

1. Сотрудники, которые пренебрегают правилами безопасности

Есть небольшой процент сотрудников, которые плохо знакомы с вопросом безопасности и не стараются повысить свое образование в этом плане. Они могут и не делать зла умышленно, но тем не менее находятся в группе риска., поскольку их поведение соответствует определенным паттернам.

В 2017 году сотрудники компании Verizon пришли к выводу, что 4.2% людей, которые подвергаются фишинговым атакам, кликают вредоносные ссылки. А те, кто прежде становились жертвами фишинга, с большей вероятностью вновь вновь попадаются на крючок. Пользователей, которые часто пренебрегают безопасностью, меньшинство, вместе с тем последствия ошибок, связанных с человеческим фактором, впечатляют. Исследование Ponemon показало, что 63% инцидентов, зафиксированных в прошлом году, – это все случаи, которые происходят в результате халатности и невнимательности.

2. Случайные инсайдеры

Простое пренебрежение – самая распространенная форма инсайдерской угрозы, и по статистике такого рода ошибки обходятся дороже других. Угрозы со стороны инсайдеров из такой категории, в целом, не связаны с нарушением правил – утечки происходят из-за отдельных ошибок.

По данным организации X-Force, чаще всего люди недооценивают риск и хранят данные на ненадежных персональных устройствах, или же становятся жертвами фишинговых схем – причины двух третей всех утечек данных за 2017 год.

Злоумышленники становятся все более подкованными и используют в своих целях уязвимости, которые возникают из-за невнимательных сотрудников.

Вот выжимка из отчета организации X-Force, которая изучала самые распространенные преступные схемы в 2018 году:

- В 38% случаев злоумышленники пытались заставить пользователей кликнуть вредоносные ссылки или вложенные файлы.

- 35% внешних рисков – это атаки типа атака посредника (man-in-the-middle).

- В 27% случаев киберпреступники пытались воспользоваться плохо настроенными серверами.

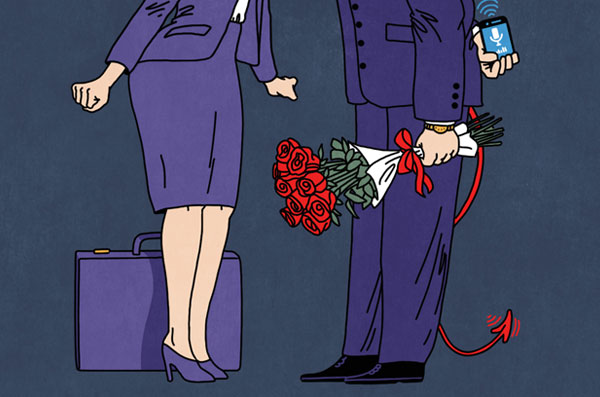

3. Сговоры

Случаи, когда инсайдеры действуют в сговоре со сторонними преступными группами – это, пожалуй, самая редкая разновидность угрозы, вместе с тем она вполне реальна, поскольку профессиональные киберпреступники часто предпринимают попытки завербовать сотрудников в интернете.

По оценкам организации Community Emergency Response Team (CERT) , процент сговоров с участием инсайдеров (в т.ч. нескольких инсайдеров) от общего количества инсайдерских угроз оценивается на уровне 48.32%. Доля сговоров, в которых участвуют инсайдеры и сторонние злоумышленники, составляет 16.75%. Выделяют несколько форматов таких угроз:

- Около 37% инцидентов – это мошенничество.

- 24% – кражи интеллектуальной собственности.

- 6% инцидентов – это комбинированные мошенничества и кражи.

По сведениям того же источника, категория инцидентов с участием инсайдеров, включая сговоры, – одна из тех, которые наносят компаниям наибольший финансовый ущерб. И расследования таких случаев длятся в среднем в четыре раза дольше, по сравнению со случаями, когда инсайдер действует в одиночку.

4. Инсайдеры-рецидивисты

Чаще всего сотрудники с недобрыми намерениями похищают данные или совершают другие опасные действия для финансовой выгоды или в других личных целях. По данным

5. Недовольные сотрудники

Последняя категория инсайдеров – сотрудники, которые занимаются вредительством или саботажем, похищая информационную собственность. По данным Gartner, 29% сотрудников воруют данные после того, как их увольняют, и только в 9% это ничем не мотивированное хулиганство или вредительство.

Поведение сотрудников, которые считают, что их не оценили по достоинству, часто соответствует определенным шаблонам. Некоторые недовольные сотрудники могут начать копать информацию, не руководствуясь какой-то определенной целью. Другие же, могут искать очень специфические данные, когда получают извещение об увольнении за две недели. В течение этого времени они находят возможности, чтобы продать торговые секреты конкурентам.

Как обнаружить инсайдера в коллективе? Все просто - установите систему контроля сотрудников Kickidler.

Выученный инсайд. Когда ущерб компании наносят лояльные сотрудники

Крупные компании всё чаще выявляют сотрудников, которые своими действиями создают угрозу информационной безопасности, причём лишь незначительная часть из них делает это по незнанию. Все остальные действуют с полным пониманием того, что нарушают инструкцию.

Среди понимающих нарушителей можно встретить два основных мотива, которые побуждают их поступать неправильно. Как ни парадоксально, эти мотивы прямо противоположны друг другу: одни нарушают, чтобы получить личную выгоду, другие — чтобы создать больше ценности для компании.

ИНСАЙДЕРЫ И ИНСАЙДЕРСКИЕ УГРОЗЫ

Сотрудника, который своими действиями или бездействием, умышленно или неосознанно причиняет вред организации, в которой работает, называют инсайдером. Этот человек имеет доступ к информационной системе и может совершать различные действия в отношении одного или нескольких информационных активов компании.

В зависимости от действий, которые выполняет или не выполняет инсайдер, различают три основных типа инсайдерских угроз [1]:

- Злоупотребление доступом.

- Обход защиты.

- Ошибки в настройке прав.

Злоупотребление доступом означает, что сотрудник, имеющий соответствующие его должности права использования различных систем, использует их таким образом, что прямо или косвенно наносит вред компании. Это самая сложная в обнаружении угроза, поскольку обнаружить её техническими средствами практически невозможно — инсайдер имеет вполне легитимный доступ к системе и действует, находясь в рамках предоставленных ему полномочий.

Обход защиты предполагает, что инсайдер использует различные технические средства, чтобы добиться своей цели.

Ошибки в настройке прав приводят к тому, что инсайдер получает доступ к ресурсам, которые не требуются ему для выполнения служебных обязанностей. Обнаружив такую ситуацию, он не только не сообщает об этом в отделы ИТ или ИБ, а напротив, пользуется ситуацией для своих целей.

Рассмотрим, как выглядит инсайдерская атака.

МОДЕЛЬ ИНСАЙДЕРСКОЙ АТАКИ

Наиболее наглядный и исчерпывающий вариант моделирования инсайдерской атаки предложили британские исследователи [2], выделив четыре основных компонента (рисунок 1):

- Катализатор инсайдерской угрозы;

- Характеристика исполнителя (инсайдера);

- Характеристика атаки / инсайдерской угрозы;

- Характеристика организации/ условия реализации инсайдерской угрозы.

Рисунок 1. Модель инсайдерской атаки

- события внутри компании (увольнение, ссора с работодателем или коллегами, столкновение с несправедливостью и т.п.);

- события в личной жизни инсайдера (семейные проблемы, проблемы со здоровьем, появление новых возможностей и т.п.).

Характеристика исполнителя представляет собой совокупность личных особенностей инсайдера, таких как личностные черты, психологическое состояние, поведенческие паттерны, мотивация, профессиональные навыки и статус в компании.

В Характеристику атаки входят опасные действия, которые может совершить инсайдер, сознательно или случайно. Данные характеристики предопределяют объект и цель самой атаки.

И последний компонент — Характеристика организации, в которые входят активы, предметы, представляющие ценность для компании и интерес для инсайдера, а также уязвимости, слабые места в активах или средствах контроля, защищающих их.

Данная модель ценна тем, что позволяет спроектировать любой тип инсайдерской угрозы и составить характерологические портреты для выявления потенциальных инсайдеров, а также сценарии их действий в рамках организации.

ХАРАКТЕРИСТИКИ КЛАССИЧЕСКИХ ИНСАЙДЕРОВ

Чтобы успешно выявлять и профилировать инсайдеров внутри компании, нужно понимать мотивирующие факторы, черты личности и особенности наблюдаемого поведения сотрудников.

Злонамеренные инсайдеры — это классический тип инсайдеров, чьи действия направлены на нанесение умышленного ущерба компании.

Мотивирующими факторами здесь являются:

- месть — в 56%-86% случаев;

- финансовая выгода;

- неудовлетворённость политикой компании (идеологические причины);

- нереализованные ожидания — плохие отношения с коллегами, отсутствие продвижения по службе, понижение в должности, уменьшение ответственности;

- стрессовые события, например, введение организационных санкций;

- желание перенести информацию на новое место работы;

- желание угодить в случае вербовки знакомыми или родственниками;

- наличие долгов;

- наличие проблем, связанных с наркотиками.

Основные цели злонамеренных инсайдерских атак — саботаж (47% случаев) и финансовая выгода от кражи информации (42% случаев).

Общие черты злонамеренных инсайдеров, которые оказываются статистически значимыми:

- мужчины, большинство из которых на момент атаки не состояли в браке;

- средний возраст от 35 до 45 лет. Связь между личной и профессиональной жизнью в этот период имеет наибольшее значение, на этот период приходится пик разводов и карьерных перемен;

- 38% были арестованы ранее;

- около 50% инсайдеров на момент атаки работали в компании, причём эта доля выше при кражах информации. Оставшаяся часть — бывшие сотрудники;

- более 50% работали в организации на технических должностях.

Психологические черты, которые обычно свойственны злонамеренным инсайдерам, это:

Считается, что наличие у сотрудника сразу нескольких психологических особенностей из перечисленных говорит о его потенциальной опасности.

Наблюдаемое поведение злонамеренных инсайдеров:

- прогулы;

- ссоры с коллегами;

- трудности с соблюдением правил на рабочем месте;

- неадекватные реакции на стресс;

- плохая результативность;

- в 46% случаев коллеги, знакомые, члены семьи и друзья обладали информацией о предстоящей атаке, но не признавали серьезность заявлений и игнорировали необычное поведение.

Таким образом, поведение классических злонамеренных инсайдеров обладает набором вполне конкретных характеристик, которые позволяют выявить их с достаточной степенью достоверности. Однако помимо классических инсайдеров, совершающих вредоносные действия, отслеживается тенденция к появлению другой разновидности опасных для организации сотрудников — выученных инсайдеров.

ВЫУЧЕННЫЕ ИНСАЙДЕРЫ

Выученный инсайдер — это вполне лояльный к компании сотрудник, который в силу собственных убеждений нарушает требования информационной безопасности, что может привести и во многих случаях приводит к утечкам конфиденциальных данных, финансовому ущербу и другим проблемам. Главное отличие выученного инсайдера от классического злонамеренного состоит в том, что он совершает эти действия, искренне считая, что таким образом помогает организации достигать лучших результатов.

Выученные инсайдеры не появляются на пустом месте. Их рождение — результат наложения организационных особенностей на личностные качества сотрудников. Рассмотрим, как происходит формирование выученного инсайдера.

Пугливый новичок

На коллег смотрит с уважением и опасением. Изо всех сил старается не ударить в грязь лицом, показать себя с лучшей стороны, ведь испытательный срок – как экзамен, только растянутый на долгие три месяца.

Каждый назначенный учебный курс и направленный на ознакомление нормативный документ пристально изучается. За разъяснением непонятных моментов он пытается обратиться к коллегам, но в основном от него отмахиваются, либо недоумённо пожимают плечами — не задумывались, не помнят, не обращали внимания на такие тонкости, в работе не требуется.

Сомневающийся боец

Сотрудники, успешно продержавшиеся испытательный срок и не испугавшиеся огромного объёма свалившейся на них разнообразной работы, из пугливых новичков превращаются в бойцов. У них рождается сомнения по поводу бизнес-процессов, в которых им приходится участвовать. Поскольку они не видят ситуацию целиком, им начинает казаться, что принятые в банке процедуры страдают излишним формализмом, это мешает бизнесу и в конечном счёте сказывается на их эффективности, а значит, они получат премию меньше, чем если бы всё работало как часы.

Эти сомнения бродят у них в сознании, изредка принимая форму недовольства, осторожно высказываемого на командообразующих мероприятиях, в спортбарах и других заведениях с алкоголем. Озвучивать их на совещаниях, где подводят итоги месяца или квартала, они пока не решаются, поскольку не набрали достаточно опыта, чтобы их мнение принимали во внимание.

Уверенный воин

Систематическое применение обходных процедур для ускорения решения вопросов стало привычной частью бизнес-процессов, заменив регламенты безопасности, содержащиеся в нормативных актах. Воин бизнеса ловко раскручивает воронку продаж и спокойно идёт на нарушения, поскольку совершенно уверен, что время — деньги, победителей не судят, поэтому ему никто ничего не скажет, если он будет выполнять и перевыполнять бизнес-план.

На общих собраниях воин свободно высказывается по поводу ненужных формальностей, мешающих достижению целевых финансовых показателей, и временами даже получает поддержку со стороны руководства.

Убеждённый инсайдер

На этой стадии сотрудник, как правило, уже вырастает по карьерной лестнице до руководителя среднего звена или даже топ-менеджера. Приобретённые им навыки пренебрежения безопасностью становятся не просто нормой жизни, а обычаем бизнес-практики. Подчинённые получают рекомендации придерживаться нормативных актов банка, но не до фанатизма, чтобы не парализовать работу.

Рассмотрим реальную историю превращения вполне лояльных сотрудников в инсайдеров.

В крупном банке из ТОП-3 имеется нормативный акт, с которым ознакомлены все сотрудники. В соответствии с ним сообщать клиентам процентную ставку по электронной почте или по телефону строго запрещено, поскольку такая информация относится к разряду банковской тайны, и её передача по открытым каналам связи недопустима.

Условия привлечения или размещения средств — это один из самых распространённых вопросов, которые клиентские менеджеры получают от действующих и потенциальных клиентов. Изменение ключевой ставки ЦБ РФ мгновенно создаёт поток запросов на корректировку действующих ставок по кредитам и депозитам.

Если бы клиентский менеджер работал с одним-единственным клиентом, такую схему работы с большой натяжкой можно было бы назвать уместной и оправданной. Однако в реальности каждый клиентщик взаимодействует с десятками организаций, поэтому он просто не может себе позволить роскошь действовать по такой процедуре. И даже защищённый документооборот или банк-клиент не всегда спасает положение.

Чтобы не попасть под санкции службы ИБ, клиентщики поступают проще: они фотографируют согласованную ставку на смартфон и отправляют её клиенту в WhatsApp или другой мессенджер. Обнаружить такие действия служба безопасности в общем случае не может, поэтому никаких последствий не бывает.

Клиент доволен, сотрудник тоже — он сэкономил рабочее время и сохранил хорошие отношения с бизнес-партнёром.

По идее ситуация выглядит как вин-вин — в плюсе как клиент, так и банк. Но если взглянуть глубже, обозначаются проблемы:

- Сотрудник привыкает к мысли, что нормативные акты по безопасности — это что-то мешающее реальной работе, а поэтому можно и нужно использовать все средства, чтобы решить вопрос наиболее простым способом.

- Клиент привыкает, что взаимодействие с банком происходит не по правилам, а в соответствии с его требованиями, поэтому попытки вернуть взаимодействие в рамки регламента неизбежно встретят сопротивление.

- Воодушевлённый мыслью, что всё делает правильно, сотрудник будет всё шире использовать практику обхода ограничений, поскольку он работает, чтобы принести максимум пользы в единицу времени.

Фактически у вполне лояльного сотрудника развивается отношение к ИБ, свойственное скорее для инсайдера. В конечном счёте это неизбежно приведёт к инциденту, виновником которого будет данный лояльный сотрудник.

ВЫЯВЛЕНИЕ ВЫУЧЕННЫХ ИНСАЙДЕРОВ

Учитывая риски, которые создают выученные инсайдеры, а также степень влияния на менее опытных сотрудников, крайне важно своевременно выявить их присутствие в организации и создать понимание того, каким образом можно спрогнозировать их появление.

Среди наиболее характерных качеств выученного инсайдера можно выделить следующие:

- высокий уровень лояльности к организации;

- большой опыт работы;

- трепетное отношение к решению бизнес-задач;

- пренебрежение любыми ограничениями, мешающими достижению бизнес-целей;

- хорошие показатели исполнения плана;

- дружеские отношения с клиентами и коллегами;

- уверенность в том, что небольшие нарушения ради достижения цели вполне допустимы.

Если задуматься, эти качества можно обнаружить у каждого успешного клиентского менеджера. Однако далеко не все они становятся выученными инсайдерами. В чём же дело?

Наиболее вероятной причиной такой трансформации является многократное положительное подкрепление нарушений правил безопасности, которое сотрудник получал в течение своей трудовой карьеры. Если бы этот путь к вершине прервался на начальном этапе, и потенциальный инсайдер получил наказание за несоблюдение правил, у него бы сформировалось другое отношение к требованиям ИБ.

КАК ИЗБЕЖАТЬ?

Учитывая риски, которые создают инсайдерские действия лояльных сотрудников, необходимо принимать максимум возможного для предотвращения или снижения вероятности появления выученных инсайдеров.

Среди таких мер необходимо отметить:

Инсайдеры и инсайдерские угрозы — сложное и многогранное явление, исследования которого ведутся во всём мире. Выученный инсайдер опасен ничуть не меньше, чем злонамеренный, поскольку его действия создают риски для компании, среди которых могут быть как репутационные, так и финансовые. Именно поэтому руководству кредитных учреждений следует выделить ресурсы для выявления потенциальных выученных инсайдеров и предотвращения их появления.

[1] S. M. Bellovin, The Insider Attack Problem: Nature and Scope. Springer, 2008, ch. in [71].

Читайте также: