Ошибка шифрования протокола адм

Обновлено: 02.07.2024

Владельцы ОС Виндовс знают, что разработчик определенное время обеспечивает обязательную поддержку своим операционным системам. Чаще всего это заключается в том, что Майкрософт периодически выпускает обновления, которые автоматически или в ручном режиме переносятся на компьютер и там устанавливаются.

К сожалению, иногда это приводит к не самым лучшим последствиям. Да, подобные обновления решают определенные проблемы, но иногда создают и новые.

Естественно, это не может устраивать человека, который таким образом лишается части нужного и очень важного ему функционала. Как быть? Конечно же – исправлять.

Итак, если произошла ошибка проверки подлинности RDP Windows 7, то наиболее простым решением будет возвращение в Центр обновления операционной системы и снос недавно установленных пакетов. Как показывает практика, этого действия вполне достаточно, чтобы избавиться от сбоя.

- При следующем автоматическом обновлении все вернется обратно.

- Если запретить Винде запускать такой функционал, то операционная система может оказаться крайне уязвимой, так как не сможет получать от разработчиков важнейшие защитные наработки.

- Выполнить установку всех важнейших, самых свежих обновляющих пакетов не только на своем оборудовании, но и на компьютере, и сервере, к которым пользователь планирует подсоединяться удаленно посредством данного протокола. Это – практически единственно и полноценное разрешение данной проблемы. Все остальные – только временные.

- Можно деактивировать NLA или предоставить доступ к удаленному серверу с так называемой небезопасной версией CredSSP.

Как же отказаться от использования NLA? Необходимо выполнить следующие шаги:

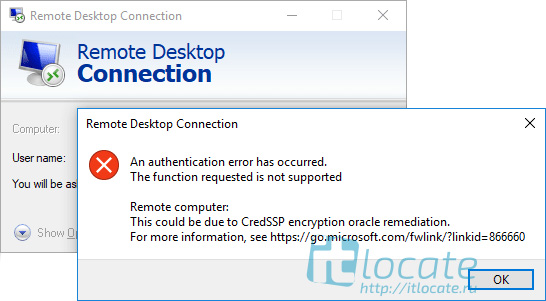

После установки майских обновлений безопасности (от 8 мая 2018 г. на платформы Windows 7/8/10 и серверные платформы на ОС Windows Server 2008 R2 / 2012 R2 / 2016) пользователи не получают доступ к удаленной машине посредством RDP и RemoteApp, и происходит следующая ошибка:

Скриншот: окно ошибки CredSSP после выполнения подключения RDP к серверу с клиентской машины.

В начале весны 2018 года Microsoft выпустила обновление, предотвращающее удалённое выполнение кода с помощью уязвимости в протоколе CredSSP, и в мае было выложено обновление после установки которого по умолчанию клиентским машинам запрещено подключение к удаленным RDP-серверам с уязвимой версией протокола CredSSP. Соответственно если на клиентах весенние обновления установлены, а на серверах с ОС Windows Server — не установлены, то мы получим ошибку при подключении:

Или английский вариант:

Ошибка клиента RDP появляется после установки обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 - обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 - обновление KB4103725

- Windows 10 1803 - обновление KB4103721

- Windows 10 1709 - обновление KB4103727

- Windows 10 1703 - обновление KB4103731

- Windows 10 1609 - обновление KB4103723

- Windows Server 2016 - обновление KB4103723

Для восстановления подключения можно просто удалить вышеуказанные обновления, но это действие откроет найденную уязвимость, поэтому план действий для решения проблемы будет такой:

- Мы временно, на компьютере с которого подключаемся по RDP, уберем уведомление безопасности, которое блокирует подключение;

- Подключимся к нему по уже восстановленному RDP-подключению, и установим необходимый патч безопасности;

- Включим обратно уведомление безопасности которое временно отключали в первом пункте плана действий.

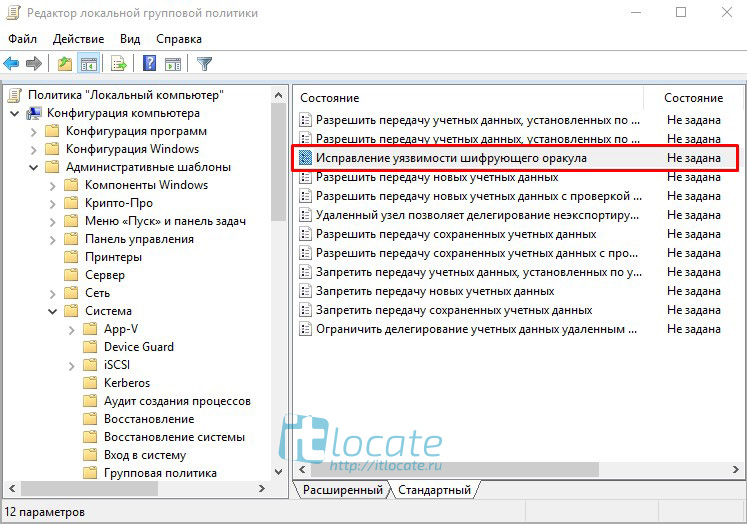

- Открываем редактор локальных групповых политик: Пуск — Выполнить — gpedit.msc;

- Переходим в раздел Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных (Computer Configuration — Administrative Templates — System — Credentials Delegation — англ.);

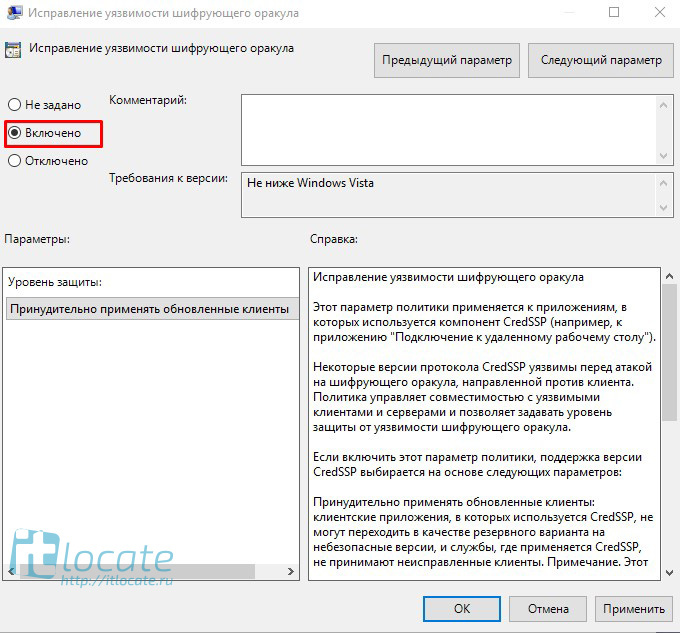

- Находим политику с именем Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation- англ.). Включите политику Включено (Enabled — англ.), в качестве параметра в выпадающем списке выберите Оставить уязвимость (Vulnerable — англ.);

- Осталось обновить политики на компьютере (для этого открываем Cmd и используем команду gpupdate/force) и попробовать подключится по RDP. При включенной политике клиентские приложения с поддержкой CredSSP смогут подключаться даже к непропатченным Remote Desktop серверам.

Если это домашний компьютер с урезанной версией Windows, и у вас нет доступа к консоли локальных групповых политик — не беда, воспользуемся редактором реестра (Regedit). Запускаем его, и проходим по пути:

и установить значение параметра AllowEncryptionOracle в значение 2 (0х00000002).

Затем, необходимо скачать и установить обновления безопасности, подходящие для вашей системы (публикую прямые ссылки на обновления для Windows Server для вашего удобства, которые очень рекомендую установить):

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2012 R2 / Windows 8 —

Данная ошибка связана с установкой обновлений CredSSP для CVE-2018–0886 . Проблема решается установкой обновления.

Введение

13 марта 2018 г. выпущено обновление безопасности Windows протокола проверки подлинности CredSSP закрывающее уязвимость CVE-2018–0886 . Уязвимость в протоколе Credential Security Support Provider (CredSSP - провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе.

8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP.

После ввода учетных данных появляется ошибка:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP

Решение 1. Установить обновление безопасности Windows на сервере.

- Зайдите на страницу уязвимости CVE-2018–0886

- В секции Affected Products из столбца Downloads выберите подходящий файл, скачайте и установите.

Решение 2. Удалить обновление безопасности Windows на клиенте.

Решение 3. Отредактировать политику безопасности на клиенте/сервере.

Использовать стоит, если нет возможности подключитсья к серверу и установить обновление. После установки обновления, политику нужно вернуть в исходное состояние.

Откройте редактор локальной групповой политики:

- Нажмите Win+R

- Введите команду gpedit.msc и нажмите Enter

Измените параметры безопасности:

У политики присутствует 3 опции:

- Vulnerable – клиенты могут подключаться на уязвимые машины.

- Mitigated – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

- Force Updated Clients – безопасный уровень взаимодействия клиентов.

Если на клиентской машине отсутствует редактор локальной групповой политики, изменение вносятся в реестр.

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему , ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1 . Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2 . Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда REG ADD

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).

Это единственный способ доступа к удаленному серверу по RDP, если у вас отсусвует возможность локального входа на сервер (через консоль ILO, виртуальной машины, облачный интерфейс и т.д.). В этом режиме вы сможете подключиться к удаленному серверу и установить обновления безопасности, таким образом перейдете к рекомендуемому 1 способу. После обновления сервера не забудьте отключить политику или вернуть значение ключа AllowEncryptionOracle = 0: REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Отключение NLA для протокола RDP в Windows

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики - gpedit .msc (в Windows 10 Home редактор политик gpedit.msc можно запустить ) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику (Require user authentication for remote connections by using Network Level Authentication).

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

После очередного обновления операционной системы Windows, которое было примерно 8 мая 2018 года, почти все пользователи столкнулись с проблемой подключения к удаленному рабочему столу (RDP и remoteapp).

При попытке подключения к серверу, клиентская машина выдает ошибку:

Подключение к удаленному рабочему столу

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается

Существует два способа исправления ошибки шифрования CredSSP. Первый способ самый правильный, второй - быстрый.

Для тех, кто не хочет заморачиваться с обновлением сервера - второй способ просто спасение!

Что нужно сделать:

1. Запускаем программу "Выполнить " и пишем там команду gpedit.msc У вас откроется ""

2. Далее идем: Конфигурация компьютера - Административные шаблоны - Система - Передача учетных данных .

Для английской версии ОС Windows путь такой: Computer Configuration - Administrative Templates - System - Credentials Delegation .

3. Здесь нужно открыть параметр "" ("Encryption Oracle Remediation") и выбираем "включено " ("Enabled"). А уровень защиты "Оставить уязвимость " ("Vulnerable").

4. Применяем изменения нажатием кнопки "OK " и на этом всё! Возможно, потребуется перезагрузить компьютер.

Бывает такое, что в "Передачи учетных данных" нет параметра "Исправление уязвимости шифрующего оракула". Тогда нужно прописать изменения вручную в реестр .

1. Запускаем программу "Выполнить " и пишем там команду regedit У вас откроется "Редактор реестра ".

2. Перемещаемся по следующему пути:

HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ CredSSP \ Parameters

3. Нужно найти параметр DWORD с названием AllowEncryptionOracle и поставить значение 2 . Если этого параметра нет , то нужно создать его .

4. Обязательно выполняем перезагрузку компьютера.

Существует еще более простой способ внести изменения в реестр, можно просто выполнить следующую команду в командной строке (вы должны обладать правами администратора):

Исправление в домашней версии Windows

1. Запустите командную строку (cmd) от имени Администратора.

2. Вставьте или пропишите команду:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows и разрешает ПК подключаться протоколом шифрования CredSSP.

Очередное обновление windwos 10 не обходится без сюрпризов, жаль что большая их часть связана вызывает различного рода неполадки и сбои в системе. В обновлении от 8 мая 2018 года была устранена критическая уязвимость в системе безопасности подключения к удалённым рабочим столам RDP.

Протокол поставщик поддержки безопасности учетных данных (CredSSP) — это поставщик проверки подлинности, который обрабатывает запросы на проверку подлинности для других приложений. Существует уязвимость удаленного выполнения кода в Неисправленные версии CredSSP. Злоумышленник, успешно воспользовавшийся данной уязвимостью, передает учетные данные пользователя для выполнения кода в целевой системе. Любое приложение, которое зависит от CredSSP для проверки подлинности может быть уязвимо для атаки этого типа.

An authentication error has occurred.

The function is not supported.

This could be due to CredSSP encryption oracle remediation.

И вы тут потому что, скорее всего, получили ошибку протокола CredSSP:

An authentication error has occurred.

The function is not supported.

This could be due to CredSSP encryption oracle remediation.

Пункт 1: Причины возникновения ошибки CreedSSP

Ошибка подключения по RDP возникает после установки следующих обновлений:

- Windows 7 / Windows Server 2008 R2 (KB4103718)

- Windows 8.1 / Windows Server 2012 R2 (KB4103725)

- Windows Server 2016 (KB4103723)

- Windows 10 1803 (KB4103721)

- Windows 10 1709 (KB4103727)

- Windows 10 1703 (KB4103731)

- Windows 10 1609 (KB4103723)

Пункт 2: Способы решения проблем CredSSP с подключением по RDP

Для решения данной ошибки c протоколом CredSSP необходимо убрать всплывающее уведомление, которое блокирует соединение. Но это только временное решение, правильней всего будет установить необходимые обновления на терминальные сервера, к которым вы пытаетесь подключиться. Так же читайте мою статью о том как из Windows 10 сделать терминальный сервер.

Необходимые обновления

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Но прежде чем установить обновления на сервер, скорее всего, вам ещё нужно будет к нему подключиться. А досадная ошибка этого делать не даёт. Так как обойти протокл CredSSP? При помощи редактирования локальных групповых политик системы!

- Через окно "Выполнить" (Win + R)

- Откройте редактор групповых политик: gpedit.msc

- Идём в раздел Computer Configuration / Administrative Templates / System / Credentials Delega (Конфигурация компьютера / Административные шаблоны / Система / Передача учетных данных)

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула)

- В параметрах ставим Enabled (Включено)

- Открываем окно "Выполнить" (Win + R)

- Обновляем политики на компьютере: gpupdate /force

Однако в таких редакциях как Windows Home редактора груповых политик GPO просто нет. В этом случае, для решение ошибки CredSSP Encryption Oracle Remediation, необходимо внести изменение прямо в реестр.

Одной командой через "Выполнить"

Включение команду, чтобы разрешить подключаться к рабочему столу не обращая внимания на версию протокола CredSSP:

Не забудьте отключить фичу после обновления терминального сервера:

Запустив .reg файл

Содержимое .reg файла следующее:

Надеюсь смог помоч с возникшей проблемой работы протокола CredSSP при подключении к удалённому рабочему столу. 😀

Читайте также:

- Как оформить лоджию для ребенка

- Выберите вариант ответа в котором перед союзом как нужна запятая договор аренды

- Нужна ли справка от психолога для аборта

- Заявление на удержание алиментов из заработной платы по исполнительному листу образец

- Какие виды систематизации законодательства допускают издание новых нормативно правовых актов