Что значит закрытый протокол

Обновлено: 07.07.2024

Ethereum - это платформа для создания глобальных общественных благ в сфере финансов.

Концепция Иерархии Протоколов иллюстрирует как экспериментальные приложения становятся нецензурируемой глобальной финансовой инфраструктурой доступной в каждом уголке планеты.

Автор: Дэвид Хоффман , один из отцов основателей Bankless

Иерархия Протоколов

Согласно Концепции Иерархии Протоколов, чем более независимым и нейтральным является криптопротокол, тем больше у него шансов стать глобальной платформой и поглотить большее количество капитала. Плотность протоколов, на которых можно создавать финансовые приложения увеличивается и они опускаются вниз по Иерархии Протоколов под весом людей и компаний, создающих на них свои приложения.

То, насколько близко протокол расположится к основанию Иерархии Протоколов зависит от двух вещей: его полезности и количества векторов атаки.

Полезность

Полезность протокола определяется ценностью, которую он дает своим пользователям и тем как он мотивирует людей им пользоваться. То есть, какую выгоду обретет человек, когда помещает свои активы в протокол. Общая сумма денег заблокированных в приложении . Полезность протоколов имеющих свой токен может измеряться его капитализацией или суммой средств на их смарт контрактах.

Векторы атаки

Чем больше у протокола векторов атаки, тем хуже он способен сопротивляться враждебному захвату, коррупции и эксплойтам. Такой протокол может незаслуженно вознаграждать конкретный круг пользователей в большей степени, чем всех остальных, что лишает его беспристрастности. Если же протокол имеет минимальное количество векторов атак, он по праву может считаться независимым, нейтральным и открытым для всех. Протокол с такими качествами имеет потенциал для неограниченной масштабируемости. Он будет притягивать все больше активов от большего количества людей, увеличивая свою массу.

Плотность протокола

Для определения потенциальной плотности протокола или приложения на Ethereum достаточно взять полезность протокола и разделить на количество векторов атаки (то, как легко можно над ним захватить контроль). Наиболее полезные приложения, которые практически невозможно захватить имеют наибольшую плотность и опускаются на дно в Иерархии Протоколов. Чем плотнее протокол, тем ближе он к основанию Иерархии.

Иерархия Протоколов в Web2

Иерархия просматривается и в Web2. Компании FAANG так дорого оцениваются из-за того, что они построили платформы, на которых другие люди и компании могут строить что-то свое. Они смогли масштабироваться до невероятных размеров создав глобальную инфраструктуру, которой пользуются практически все. Их продукты несут в себе пользу и предоставляют пользователям относительную свободу действий.

Twitter, YouTube, Medium пользуются популярностью по всему миру и набирают массу благодаря контенту, который создают пользователи этих платформ. Однако все это коммерческие компании подотчетные государственным регуляторам, что ограничивает их способность к масштабированию. Кроме того, компании заинтересованы максимально долго удерживать внимание своих юзеров, чтобы получить максимальную прибыль от рекламодателей. Интересы всех трех сторон идут вразрез, что также накладывает ограничения на масштабируемость.

Twitter, Facebook, Youtube - бесплатные глобальные сервисы, много давшие миру, но все они являются собственностью частных компаний. Их продукты вознаграждают определенную группу лиц, дают им власть над теми, кто этими продуктами пользуется .

Не имеет значения насколько полезными будут продукты этих компаний, они никогда не смогут осесть на самом дне Иерархии Протоколов и стать базовым слоем Сети. Частные компании по определению не могут на это претендовать. Предубеждения, доверие, цензура - это уязвимые места технологических гигантов. Чтобы оказаться в самом основании Иерархии Протоколов нужно быть глобальным протоколом, чье функционирование не зависит от действий конкретной компании. Протокол должен быть независимым от компаний или государственных органов.

Роль Иерархии Протоколов в будущем

Главный вывод, который вытекает из Концепции Иерархии Протоколов, что частные компании будут свободно строить что-то свое на независимых, открытых, непредвзятых протоколах. Это позволит им предлагать своим клиентам новые услуги , в результате чего плотность криптоэкономических протоколов превысит плотность централизованных компаний, и первые опустятся ближе к основанию Иерархии Протоколов.

Глобальные общественные блага всегда находятся в основании Иерархии Протоколов

Общественные блага не контролируются правительствами и регуляторами. Воздух, вода, солнце, интернет-протоколы есть везде и их свойства не меняются в зависимости от юрисдикции.

Ethereum - это платформа для создания глобальных общественных благ в сфере денег и финансов.

Иерархии и речные бассейны

Иерархия в контексте Иерархии Протоколов, не означает вертикаль власти в государстве или мафиозной семье. Здесь Иерархия строится снизу вверх, где в основании находится точка схождения (конвергенции).

Она является общим знаменателем для великого множества независимых друг от друга вещей и помогает превратить хаос в упорядоченный набор предсказуемых исходов.

Отличным примером точки схождения в реальном мире является речной бассейн. Самый большой бассейн в мире имеет река Миссисипи.

Каждая капля воды, которая находится внутри розовой области гарантированно пройдет через точку схождения : место, где Миссисипи впадает в Атлантический Океан. Благодаря гравитации вся вода стекается в одну точку.

Ethereum - это тоже бассейн. Приложения на Ethereum - это потоки, ручьи и реки, которые являются составными частями бассейна. Только вместо гравитации активы в Ethereum затягивает общественный спрос на глобальные общественные блага.

Приложения на Ethereum не изолированы друг от друга. Они объединяют свои свойства и опускаются ближе к основанию Иерархии Протоколов. Их нужно рассматривать не по отдельности, а как единую сеть.

Колоссальный спрос на глобальные платформы, дающие людям свободу творить, создает бесконечный стимул строить приложения на Ethereum.

Спектр Иерархии Протоколов

Каждое приложение занимает свое место в Иерархии в зависимости от своей полезности, нейтральности, открытости, требуемого уровня доверия. Каждый из этих параметров приложения может иметь любую оценку от 0 до 100, а общая сумма баллов говорит о плотности протокола относительно остальных приложений. Не волнуйтесь, мы не будем сейчас выставлять оценки протоколам. Это просто метафора для наглядности. Дальше по тексту я буду это называть оценкой общественного блага (ОББ).

Активы и приложения

Иерархия Протоколов относится не только к приложениям на Ethereum, но и к активам. Ведь активы на Эфириуме - это тоже приложения. Не все приложения - токены, но все токены - приложения. Приложения на Ethereum определяются контрактом с собственным адресом. Если это контракт, значит это приложение.

В стеклянной емкости на картинке жидкости и твердые тела распределились в последовательности, которая определяется плотностью каждого вещества. Так же и приложения в Иерархии Протоколов распределяют места в зависимости от своей ОББ.

Общественные блага

Вот определение общественного блага из Википедии:

Общественное благо (англ. public good ) — благо, которое потребляется коллективно всеми гражданами независимо от того, платят они за него или нет. Общественные блага совсем не похожи на частные блага (доступные в потреблении и приносящие пользу только владельцу), практически невозможно организовать их продажу: индивиды с удовольствием пользуются эффектами общественных благ, но избегают за них платить.

Признаки общественного блага

признак неисключения — практически невозможно исключить человека из круга потребителей данного блага;

признак неконкурентности в потреблении — потребление блага одним человеком не уменьшает возможностей потребления его другим;

Как и у всего остального, у общественных благ есть спектр. Ручьи и озера - это общественные блага. Ими могут пользоваться все и их ресурсы сложно истощить. Сложно, но возможно. Рост населения людей увеличивают и нашу способность истощать даже крупные источники общественных благ. Если скорость потребления превышает скорость регенерации, за право пользования общественным благом начинается борьба.

Глобальные общественные блага

Глобальными общественными благами являются те, что доступны всем людям во всех странах мира. Они способны масштабироваться гораздо сильнее, чем рядовые общественные блага.

Эта способность у них появляется благодаря их антихрупкости .

Глобальные общественные блага становятся более сильными (антихрупкими) по мере того как ими пользуется большее количество людей.

Идеи и знания - это глобальные общественные блага. Когда вы поделились с кем-то идеей, вы ее сохранили у себя и дали возможность другим людям ею тоже с кем-то поделиться. Хорошая идея может распространиться по всему миру, а её автор ничего при этом не потеряет. Идеи могут передаваться через поколения и они становятся лучше, если о них размышляет большое количество людей. Хорошими идеями делятся, их развивают и дорабатывают. Из маленькой идеи за короткое время может разгореться пламя революции.

Интернет - это глобальное общественное благо. То, что вы им пользуетесь, никак не ограничивает других людей. И чем больше в Сети пользователей, тем он полезнее для всех. Чем больше там контента, тем Интернет полезнее, что привлекает туда новых пользователей. Постоянный приток пользователей всегда мотивирует строить что-то в Интернете.

Технологические гиганты, создавшие антихрупкие продукты, которыми пользуются миллиарды людей, сами при этом таковыми не являются.

Биткоин - это глобальное общественное благо

BTC так цениться благодаря антихрупкости своего блокчейна. Антихрупкие вещи не нуждаются в законах или регуляции, чтобы нормально работать. Они сами себя обеспечивают.

Биткоин - первый пример глобального общественного блага, которое предлагает монетарную и финансовую платформу, соответствующую современному уровню развития технологий и потребностям людей. Когда-то таким общественным благом было золото, но появление новых технологий снизило его полезность и практичность.

Ethereum - это протокол для создания глобальных общественных благ

Ethereum - это протокол для написания протоколов. Он создает благоприятную среду для размещения приложений со свойствами глобальных общественных благ. Ethereum позаботился о своей безопасности. Механизм защиты встроен непосредственно в протокол , что позволяет приложениям сосредоточиться на реализации другого полезного функционала.

Национальные парки тоже считаются общественным благом. Они охраняются законом, а налогоплательщики платят деньги, которые тратятся на их охрану. Без этого парки не могли бы оставаться нетронутыми, так как не являются антихрупкими. Территории бы приватизировали и понастроили на них дворцов.

Ethereum действует по схожему принципу, только вместо защиты локальных общественных благ, он культивирует и защищает глобальные общественные блага в сфере финансов.

Ethereum защищает общественные блага, делая их глобальными общественными благами.

Благодаря защите Эфириума приложениям не приходится регистрироваться в юрисдикции какого-то конкретного государства. Вместо этого они подчиняются правилам базового протокола. Ethereum дает им свободу и независимость.

Uniswap, MakerDAO, Compound - это финансовые приложения, которые становятся лучше от того, что регуляторы не мешают им работать. Если бы они подчинялись централизованным государственным органам, то они бы не были собой и не имели смысла.

К примеру, Uniswap сам обеспечивает свою жизнеспособность благодаря комиссии в 0,3% за каждый совершенный трейд. Эти 0,3% привлекают ликвидность в протокол и делают Uniswap глобальным общественным благом. Каждый раз когда кто-то использует Uniswap он платит комиссию, делая протокол сильнее. Это и есть антихрупкость и путь к обретению статуса глобального общественного блага.

Важно заметить, что протокол, к которому у разработчиков есть ключи администратора пока не может считаться антихрупким глобальным общественным благом, так как у него открываются дополнительные векторы атаки.

Защищая защитника

ETH как актив является глобальным общественным благом, которое поддерживает здоровье экосистемы Эфириума, среды где рождаются и развиваются другие потенциальные глобальные общественные блага. Их настоящая и будущая работоспособность зависит от ценности ETH. Чем больше стоит ETH, тем лучше защищен Ethereum и все приложения на нем. Отрицать ценность ETH значит препятствовать тем, кто пытается построить на Ethereum нечто полезное.

Потому я категорически не согласен с мнением, что “шиллить ETH” это что-то плохое. Такие высказывания можно услышать от тех, кто не понимает взаимосвязи между ценностью ETH и безопасностью экосистемы Эфириума. Цена ETH - это стена защищающая глобальные общественные блага на Ethereum.

Вывод: Ethereum притягивает глобальные общественные блага

Антихрупкость порождает антихрупкость. Ethereum - это точка схождения антихрупких глобальных общественных благ, которые увеличивают его плотность и тянут его на дно в Иерархии Протоколов.

С течением времени на Ethereum оседает все больше капитала . Его масса растет, как и гравитационная сила, которая будет притягивать все больше активов из-за пределов экосистемы Эфириума и крипторынка в целом. Законы и регуляторы не могут ограничить приток денег на Эфириум, так же как они не могут запретить действовать гравитации. Потому ценность будет постепенно перемещаться в мир антихрупких глобальных общественных благ.

Эта знаменитая цитата Чарли Мангера иллюстрирует почему я настолько уверен в отношении развития экосистемы Эфириума. Глобальными общественными благами настолько выгодно пользоваться, что остальной мир просто не сможет их долго игнорировать.

Действия

- Задумайтесь о долгосрочном влиянии Иерархии Протоколов на криптоиндустрию и финансы в целом

- Оцените плотность ваших любимых L1- и DeFi-протоколов

- Если знаете английский прослушайте подкаст Bankless о Protocol Sink Thesis

- Подписывайтесь на BanklessRU в Telegram.

- Ознакомьтесь с большой статьей Дэвида об ETH

Не финансовый совет. Этот блог ведется исключительно в образовательных целях. Он не дает инвестиционных рекомендаций и не подталкивает к покупке или продаже активов и проведению других финансовых операций. Проводите свое собственное исследование.

Егор Морозов | 13 Октября, 2017 - 10:21

Что же под капотом у современных средств шифрования?

Механизмы безопасности

Установление безопасного соединения состоит из нескольких этапов:

- клиент и сервер договариваются, какой протокол использовать для обмена ключами (RSA или протокол Диффи-Хеллмана, о них ниже);

- клиент и сервер обмениваются ключами;

- с этого момента все пакеты между Алисой (почему-то во всех учебниках по криптографии Алиса что-то шлёт Бобу или серверу) и сервером шифруются с помощью этого ключа обычным криптоалгоритмом (AES, Blowfish, ГОСТ 28147-89 и т.д.)

Протокол Диффи-Хеллмана

Идея протокола основана на том, что с помощью некоторой магии, которую волшебники математики называют коммутативностью операции возведения в степень. Разберёмся в концепции этого полезного протокола на простом примере: представьте, что Алиса хочет послать по почте Бобу немного вкусного печенья в контейнере. Однако хрустящее лакомство поджидает грозная опасность в виде голодной Евы, периодически заглядывающей в почтовый ящик Боба. Как же обезопасить подарок от загребущих лапок Евы? Можно закрыть контейнер на замок, но как быть с ключом? Послать по почте его нельзя, а встретиться с Бобом лично для обмена ключами не получится ввиду плотного графика.

Алгоритм безопасной пересылки существует, и он таков:

- Алиса закрывает ящик с печеньем на замок и посылает по почте. Ева не может добраться до печенья — ключа у неё нет.

- Боб получает закрытый ящик и вешает на него свой замок, после чего посылает по почте. У Евы опять же нет печенья — ящик закрыт на два замка!

- Алиса получает ящик обратно, снимает с него свой замок и отправляет его Бобу — но уже с его собственным замком.

- Боб получает ящик с печеньем и открывает его.

- Все довольны (кроме Евы).

Асимметричное шифрование

Самый известный и популярный алгоритм асимметричного шифрования называется RSA — по именам трёх создателей (Rivest, Shamir и Adleman). Опубликованный ещё в 1987 году, он до сих пор является криптографическим стандартом.

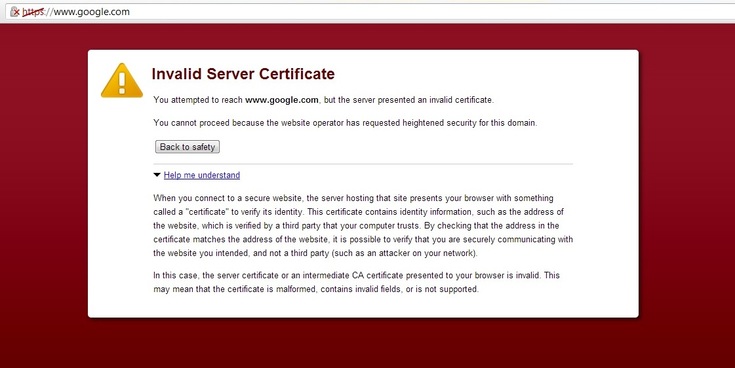

Криптографические сертификаты

Используя хэш-функцию (это такая полезная функция, которая может превращать текст любой длины в число меньше определённой величины) и RSA, мы можем защитить важные документы от подделки.

Всё очень просто:

Так в чём подвох?

Казалось бы, методы шифрования отточены за долгие годы, и большая часть атак на криптоалгоритмы носит скорее теоретический характер, так что нам не о чем волноваться. Так ли оно на самом деле?

К сожалению, TLS защищает ваши данные только на пути от браузера до сервера. На самом деле, никакие технические методы не решат проблем социальных. Мошенникам не составит труда получить домен, похожий на известный сайт, и TLS сертификат, таким образом мимикрируя под безопасный сервис. Сертификаты на вашем компьютере можно подменить (так делают даже некоторые антивирусы, якобы с целью проверки трафика, но кто знает наверняка?), да и люди никогда не страдали избытком бдительности, с радостью открывая файлы Word от незнакомых людей и доверяя доступ к аккаунтам мошенническим приложениям.

- Чем отличаются протоколы

- Стандарты нашего Центра

- Преимущества и недостатки методик

- Какой протокол выбрать

- Цены

- Врачи

Открытый и закрытый протокол синус-лифтинга — это варианты одной операции по увеличению костной ткани в области гайморовых пазух перед дентальной имплантацией. Отличаются технологией, областью применения, имеют свои преимущества и недостатки. Вне зависимости от протокола, в нашем Центре проводятся по малотравматичной ультразвуковой технологии, предоставляется пожизненная гарантия на операции.

Чем отличаются протоколы

Отличаются технологии способом формирования доступа к гайморовой пазухе:

Далее тактика идентична — специальными инструментами аккуратно без разрывов сдвигается тончайшая слизистая оболочка, выстилающая дно гайморовой пазухи. Стимулятор восстановления костной ткани вводится под слизистую оболочку, которая затем плотно накрывает его сверху. После рассасывания стимулятора воздействие, заставляющее кость уплотняться и расти, исчезает, оставляя в месте введения собственную новую кость, сформированную без участия синтетических препаратов, донорских материалов и пересаженных костных блоков.

Микрохирургические операции проводятся непосредственно у верхнечелюстных синусов и требуют ювелирного мастерства врача во избежание нарушения целостности нежной мембраны. Доверить такую операцию лучше опытному специалисту, разбирающемуся в анатомических особенностях челюстно-лицевой области.

Мы не используем карательные устаревшие протоколы с применением молотка и долота. Ультразвуковое воздействие на кость максимально бережное и деликатное. Операции выполняют челюстно-лицевые хирурги высокой квалификации. Это рядовое рутинное мероприятие для наших специалистов, которые ежедневно проводят сложнейшие операции, имеют отточенные навыки и прекрасное клиническое мышление.

Стандарты проведения синус-лифтинга в ЦПС Доктор Левин

Вне зависимости от протокола, операции проводятся в строгом соответствии с Едиными стандартами качества Центра во избежание рисков и осложнений

Преимущества и недостатки открытого и закрытого метода

Каждая методика синус-лифтинга имеет свои особенности и возможности, подходит для определенных клинических случаев

Возможности и риски

- Закрытый синус-лифтинг возможен только в случае, если требуется увеличить массив костной ткани в небольшом объеме (максимум на 3-4 мм). И применяется при восстановлении кости в области 1-2 имплантов. При значительном дефиците кости по высоте и протяженности невозможно ввести большой объем костного материала через имплантационное ложе без риска повреждения мембраны пазухи.

- Открытый метод позволяет увеличить высоту кости на 5-8 мм даже при сильной атрофии и убыли кости. Применяется при протяженных дефектах, образовавшихся даже при отсутствии всей группы жевательных зубов. Технология латерального доступа позволяет ввести необходимое количество остео-материала через боковое отверстие без риска перфорации слизистой оболочки.

Совместимость с имплантацией

- Закрытый протокол предполагает одноэтапную установку импланта. В точку костной пластики сразу инсталлируется имплантат по стандартному протоколу. Костная ткань формируется одновременно с приживлением имплантата. Одновременное проведение операции значительно сокращает время на проведение дентальной имплантации, как минимум на 3-6 месяцев.

- Открытый синус-лифтинг не всегда возможно провести в один этап с имплантацией. Если высота собственной кости более 5 мм, имплантаты возможно установить непосредственно в послеоперационную область. В противном случае потребуется несколько месяцев для созревания и минерализации кости, способной выдержать имплантацию.

Комфорт и удобство

- Закрытый синус-лифтинг пациенты переносят легче, чем открытый протокол. Но метод сложный для неопытного врача из-за отсутствия визуального контроля за состоянием мембраны. Требует ювелирной точности и микрохирургической техники, усидчивости и дополнительного оборудования.

- Открытый синус-лифтинг не всегда комфортен для пациента из-за возможных двухдневных послеоперационных отеков. А вот для врача он более удобен с точки зрения легкости его проведения по причине достаточного обзора операционного поля и полного визуального контроля проводимых действий.

Какой протокол выбрать

Решение принимает стоматолог-хирург по результатам компьютерной томограммы, оценив размеры сохранившейся костной ткани.

При значительной атрофии кости, открытый синус-лифтинг — это лучший вариант с гарантированным успешным результатом. Если требуется воссоздать кость в небольшом объеме, то можно использовать и закрытую методику. Она менее травматична и может быть совмещена с установкой имплантата, что существенно сокращает сроки восстановления утраченных зубов.

Кроме высоты костной ткани, учитывается и ее структура, плотность, а также продолжительность костного дефекта. Например, открытый синус-лифтинг возможно провести при отсутствии любого количества зубов, закрытый имеет ограничения в области 1-2 имплантов.

На все кейсы хирургического лечения, в том числе и на процедуры открытого или закрытого синус лифтинга, в нашем Центре предоставляется пожизненная гарантия.

Безопасное соединение, оно же виртуальная частная сеть (от англ. Virtual Private Network), защищает вас, когда вы пользуетесь публичными сетями. Оно шифрует интернет-трафик и скрывает ваши личные данные: посторонним будет труднее украсть их или отследить ваши действия в Сети. Безопасное соединение шифрует данные в режиме реального времени.

Как это работает?

Безопасное соединение маскирует ваш IP-адрес, перенаправляя его через специально настроенный удаленный сервер, которым управляет отдельный провайдер. В результате сервер безопасного соединения, которым вы пользуетесь, становится источником ваших данных. Ваш интернет-провайдер и другие лица не видят, какие сайты вы посещаете и какие данные вы отправляете или получаете. Безопасное соединение действует как фильтр, превращая всю отправляемую и получаемую информацию в бессмыслицу. Даже если она попадёт в руки преступников, они не смогут ею воспользоваться.

В чем преимущества безопасного соединения?

Безопасное соединение маскирует ваш интернет-трафик и не дает посторонним доступ к нему. Незашифрованные данные могут посмотреть все, у кого есть доступ к сети и желание их увидеть. Безопасное соединение не дает злоумышленникам и киберпреступникам дешифровать ваши данные.

Надежное шифрование. Данные можно посмотреть только при наличии ключа шифрования. Без него компьютеру потребуются годы на то, чтобы расшифровать код с применением брутфорса. Также безопасное соединение скрывает ваши действия в интернете даже в публичных сетях.

Маскировка местоположения. Безопасное соединение фактически действует как прокси. Поскольку данные о местоположении поступают с сервера в другой стране, невозможно определить, где вы находитесь на самом деле. Кроме того, большинство сервисов безопасного соединения не ведут журнал действий пользователей. Некоторые провайдеры записывают вашу активность, но не передают эти данные третьим лицам. Это значит, что никто и никогда не сможет проследить ваши действия в Сети.

Доступ к региональному контенту. Как вы знаете, региональный контент могут посмотреть не все: Некоторые сервисы и сайты доступны только в определенных странах и регионах. При обычном соединении местоположение пользователя определяется по используемым локальным серверам. Из-за этого вы на время поездок лишаетесь доступа к контенту, предназначенному для вашей страны, или, находясь дома, не можете просматривать часть контента, открытого для пользователей из других стран. Безопасное соединение как бы подменяет ваше местоположение местоположением промежуточного сервера, находящегося в другой стране.

Защищенная передача данных. Когда вы работаете удаленно, вам может потребоваться доступ к важным файлам, которые находятся в корпоративной сети. В целях безопасности при работе с такими данными нужно пользоваться защищенным подключением. Получить доступ к сети позволит безопасное соединение. Оно подключается к частным серверам и использует методы шифрования для предотвращения любых утечек данных.

Когда нужно безопасное соединение?

Когда вы подключаетесь к интернету, соединение устанавливает ваш интернет-провайдер. При этом он отслеживает вас через IP-адрес. Поскольку ваш трафик проходит через серверы интернет-провайдера, он может просмотреть все ваши действия в Сети.

Провайдер может казаться надежным. Но это не значит, что он не сообщит историю вашего поиска рекламодателям, полиции, правительству и другим посторонним лицам. Провайдеры также могут пострадать от кибератак: если их взломают, ваши личные данные попадут в руки преступников.

Все это особенно актуально, если вы регулярно пользуетесь публичными сетями Wi-Fi. Вы даже не поймете, что кто-то следит за вашими действиями и может украсть у вас пароли, личные данные, платежную информацию и даже буквально всю цифровую жизнь!

Что должно делать безопасное соединение?

Безопасное соединение может выполнять одну или несколько задач. При этом оно само должно быть защищено от взлома. Комплексное решение такого рода должно включать следующие функции:

- Шифрование IP-адресов. Основная задача безопасного соединения – скрыть ваш IP-адрес от интернет-провайдера и других лиц. Так вы сможете отправлять и получать через интернет информацию, которую не увидит никто, кроме вас и провайдера безопасного соединения.

- Шифрование протоколов. С безопасным соединением вы не оставите следов своей активности (истории поиска и посещений, cookie-файлов). Шифрование cookie-файлов особенно важно, поскольку не позволяет посторонним получать доступ к конфиденциальной информации: личным, платежным и другим данным.

- Защита при сбоях. В случае сбоя безопасного соединения ваше интернет-подключение также прерывается. Хорошее безопасное соединение своевременно обнаружит проблему и закроет предварительно выбранные программы, чтобы снизить риск хищения данных.

- Двухфакторная аутентификация. Надежное безопасное соединение проверяет всех пользователей, запрашивающих доступ к системе, различными методами аутентификации. Например, после ввода пароля может понадобиться ввести код, отправленный на телефон. Это усложнит задачу желающим заполучить ваши данные.

История безопасного соединения

На протяжении всей истории существования интернета люди стремились защитить и зашифровать данные о своих действиях в Сети. Министерство обороны США еще в 1960-х годах участвовало в проектах шифрования онлайн-коммуникаций.

Предшественники безопасного соединения

Модель TCP/IP состояла из четырех уровней: канального (link layer), межсетевого (internet layer), транспортного (transport layer) и прикладного (application layer). Межсетевой уровень предполагал подключение локальных сетей и устройств к универсальной сети – и здесь стала очевидна уязвимость пользовательских данных. В 1993 году команде специалистов из Колумбийского университета и Лабораторий Белла удалось создать первую версию современной VPN под названием swIPe.

Первые виртуальные частные сети

Пока Сингх-Палл работал над своим протоколом, популярность интернета росла, а с ней – и потребность в готовых высокотехнологичных системах безопасности. На тот момент антивирусы уже эффективно защищали компьютеры пользователей от вредоносного и шпионского ПО. Но пользователи и корпорации уже начали искать решение для шифрования данных, которое скрывало бы их действия в интернете.

Первые виртуальные частные сети появились в начале 2000-х годов, но, как правило, ими пользовались только в компаниях. Однако после многочисленных киберинцидентов в начале 2010-х потребительский рынок безопасного соединения начал расти.

Безопасное соединение сейчас

По данным GlobalWebIndex, в период с 2016 по 2018 г. число пользователей виртуальных частных сетей по всему миру выросло более чем в четыре раза. В Таиланде, Индонезии, Китае и других странах, где интернет-активность подвергается ограничениям и цензуре, каждый пятый пользователь использует безопасное соединение. В США, Великобритании и Германии процент пользователей безопасного соединения ниже, но тоже немалый (около 5%) и неуклонно растет.

Одна из главных причин увеличения популярности безопасного соединения в последние годы состоит в том, что растет спрос на контент с географическими ограничениями. Например, видеосервисы вроде Netflix и YouTube ограничивают доступ к определенным материалам в некоторых странах. Современные сервисы безопасного соединения шифруют ваш IP-адрес так, что кажется, будто вы находитесь в другой стране. Это позволяет просматривать любой контент откуда угодно.

Как защитить себя с помощью безопасного соединения

Безопасное соединение шифрует вашу активность. Расшифровать ее можно только при помощи ключа, который есть только у вашего компьютера и сервиса безопасного соединения. Ваш интернет-провайдер не узнает, откуда вы выходите в Сеть. Сервисы безопасного соединения используют разные типы шифрования, но обычно этот процесс состоит из трех этапов.

1. Включите безопасное соединение, выходя в интернет. Оно работает как защищенный туннель между вами и Сетью. Этот туннель непроницаем для вашего интернет-провайдера и других любопытных посторонних.

2. С этого момента ваше устройство подключено к локальной сети безопасного соединения, а ваш IP-адрес может быть заменен на один из IP-адресов, предоставленных серверами безопасного соединения.

3. Теперь вы можете пользоваться интернетом как угодно – все ваши персональные данные будут под защитой безопасного соединения.

Какие виды безопасного соединения существуют?

Есть много разных видов безопасного соединения, но вам достаточно знать три основных.

Безопасное соединение SSL

Не все сотрудники получают корпоративные ноутбуки для удаленной работы из дома. Когда весной 2020 года из-за коронавируса была введена самоизоляция, многие компании столкнулись с нехваткой оборудования для сотрудников. В таких случаях часто приходится использовать личные устройства (компьютеры, ноутбуки, планшеты, телефоны). Компаниям пришлось прибегнуть к безопасному соединению SSL. Обычно интеграция этого сервиса требует определенной аппаратуры.

Для входа в корпоративную учетную запись понадобится браузер, поддерживающий HTML-5. Обычно такие браузеры совместимы практически с любой операционной системой. Для доступа к данным нужно будет ввести логин и пароль.

Такое соединение фактически маскирует частные внутренние сети (сети интранет), обеспечивая пользователям этих сетей взаимный доступ к ресурсам.

Такие соединения в основном применяются в крупных компаниях. Их сложно подключить, и они менее гибкие, чем безопасные соединения SSL. Зато такие сети наиболее эффективно защищают обмен данными между крупными отделами предприятий и внутри них.

Подключение к Сети с помощью клиента безопасного соединения похоже на подключение домашнего компьютера к рабочей сети при помощи кабеля. Сотрудник входит в корпоративную сеть с домашнего устройства по защищенному соединению и работает, как если бы находился в офисе. Но сначала ему нужно установить и настроить клиент безопасного соединения на устройстве.

Он подключает пользователя к Сети не через интернет-провайдера, а напрямую через провайдера безопасного соединения. Это существенно сокращает туннельную фазу безопасного соединения. В результате, вместо того чтобы создавать зашифрованный туннель для маскировки существующего подключения, VPN автоматически шифрует данные перед их отправкой пользователю.

Такой тип соединения набирает популярность, особенно среди провайдеров незащищенных публичных сетей Wi-Fi. Оно шифрует данные по всей цепочке между клиентом и провайдером безопасного соединения, не позволяя посторонним перехватывать трафик. Оно также блокирует интернет-провайдерам доступ к любым незашифрованным (по какой-то причине) данным и обходит любые наложенные на пользователя ограничения (например, если доступ к интернету в стране ограничен).

Преимущества такого типа безопасного соединения: более высокая эффективность и универсальный доступ к ресурсам компании. Если у вас есть подходящее телефонное оборудование, вы можете, к примеру, подключиться к нему, надеть наушники и работать, как если бы он находился в офисе. Клиенты даже не заметят, что вы работаете из дома.

Как установить безопасное соединение?

Перед тем как настраивать безопасное соединение, следует изучить различные виды установки виртуальных частных сетей.

Клиент безопасного соединения

Для установки безопасного соединения нужен клиент. Фактически самостоятельная программа, которая настраивается под требования пользователя или организации. При установке безопасного соединения конечное устройство открывает защищенный канал связи и подключается к другому устройству, при этом создается зашифрованный туннель. На этом этапе в корпоративных сетях пользователь обычно вводит пароль, выданный компанией, или устанавливает соответствующий сертификат. Пароль или сертификат нужны, чтобы сетевой экран признал соединение авторизованным. Затем сотрудник входит в систему, используя свои личные учетные данные.

Расширения браузера

Расширения безопасного соединения доступны для большинства браузеров, например для Google Chrome и Firefox. В некоторых браузерах, таких как Opera, уже есть встроенное безопасное соединение. Расширения позволяют пользователям быстро включить и настроить параметры виртуальной частной сети онлайн. Но в этом случае вы защищены только в определенном браузере. Обмен данными в других браузерах и приложениях (например, онлайн-играх) не шифруется.

Безопасное соединение для роутера

Если у вас несколько устройств подключены к одной сети, вам проще установить безопасное соединение для роутера, чем настраивать его на каждом устройстве в отдельности. Это особенно актуально для подключаемых к интернету устройств со сложной настройкой, таких как телевизоры Smart TV. С такой сетью вы даже сможете просматривать контент с ограниченным доступом в вашем домашнем кинотеатре.

Безопасное соединение для роутера легко установить, оно обеспечивает постоянную защиту и предотвращает утечку данных при подключении незащищенных устройств. Тем не менее, если у роутера отсутствует пользовательский интерфейс, управлять соединением может быть сложно. Оно может блокировать входящие подключения.

Корпоративная виртуальная частная сеть

Корпоративная виртуальная частная сеть – это решение, заточенное под требования компании, требующее настройки и поддержки. Безопасное соединение для вас создает IT-отдел. У рядовых пользователей нет прав администратора в отношении безопасного соединения, а компания ведет учет всех совершаемых действий и передаваемых данных. Таким образом снижается риск возможной утечки информации. Главное преимущество корпоративной виртуальной частной сети – полностью безопасное подключение к интранету и серверам компании, в том числе для удаленных сотрудников с собственным интернет-соединением.

Можно ли установить безопасное соединение на смартфоне и других устройствах?

Да, существуют сервисы безопасного соединения для смартфонов и других устройств, подключенных к интернету. Безопасное соединение необходимо, если вы храните на мобильном устройстве платежную информацию и другие личные данные или просто выходите с него в Сеть. Нередко разработчики сервисов безопасного соединения предлагают мобильные решения – многие из них доступны в Google Play или Apple App Store (например, Kaspersky Secure Connection).

Действительно ли безопасное соединение так надежно?

Важно помнить, что безопасное соединение – это не полноценный антивирус. Оно скрывает ваш IP-адрес и шифрует ваши данные, но оно не остановит внешние атаки на ваше устройство. С этим поможет только антивирус, такой как Kaspersky Internet Security. Само по себе безопасное соединение не защищает вас от троянских программ, вирусов, ботов и другого вредоносного ПО.

Если такие программы попадут на ваше устройство, они смогут похитить или повредить ваши данные вне зависимости от того, настроено у вас безопасное соединение или нет. Поэтому его следует использовать в тандеме с комплексным антивирусным решением – это гарантирует максимальную защиту.

Выбор надежного провайдера безопасного соединения

Важно выбрать провайдера, которому можно доверять. Ваш интернет-провайдер не сможет отследить ваш трафик, а вот у провайдера безопасного соединения доступ к нему будет. Если его взломают, пострадаете и вы. Выбирайте надежного провайдера, который не только сохранит конфиденциальность ваших действий, но и обеспечит максимальную защиту данных.

Как установить безопасное соединение на смартфоне

Как уже было сказано, безопасное соединение доступно и для смартфонов на базе Android и айфонов. К счастью, они очень просты в работе. Стандартные шаги описаны ниже.

- Для установки достаточно загрузить приложение из магазина App Store или Google Play. Хотя существуют и бесплатные решения, безопаснее выбрать профессиональных поставщиков.

- Настройка очень проста. Все функции по умолчанию рассчитаны на пользователя без специальных знаний – вам нужно только войти в учетную запись. Большинство приложений затем сами подскажут вам, как пользоваться основными функциями безопасного соединения.

- Во многих мобильных приложениях пользоваться безопасным соединением не сложнее, чем включить свет. Скорее всего, переключатель будет на главном экране.

- Сменить сервер, если вам нужно скрыть свое местоположение, можно вручную. Просто выберите нужную вам страну из предложенных.

- Расширенные настройки доступны для пользователей, которым нужна более высокая степень защиты. Некоторые решения могут предлагать различные протоколы шифрования на выбор и содержать ряд дополнительных функций, например возможность диагностики соединения. Изучите эти функции перед покупкой подписки, чтобы найти решение, которое подходит именно вам.

- После установки нужно будет только активировать соединение через приложение, чтобы безопасно пользоваться интернетом.

Но помните: безопасность соединения определяется политикой провайдера в отношении использования и хранения данных. Виртуальная частная сеть направляет ваши данные на свои серверы, которые совершают действия в интернете от вашего имени. Если на таких серверах ведутся журналы учета, вы должны понимать их назначение. Надежные провайдеры обычно ставят на первое место конфиденциальность ваших данных. Поэтому следует пользоваться решениями проверенных поставщиков, например Kaspersky Secure Connection.

Заключение

Существует также множество провайдеров, предоставляющих сервисы безопасного соединения для смартфонов, они анонимизируют ваш мобильный трафик. Однако не забывайте, что эти приложения защищают и анонимизируют только те данные, которые передаются через интернет. Безопасное соединение не защищает вас от кибератак, троянских программ, вирусов и прочего вредоносного ПО. Помните и о том, что важно также пользоваться надежным антивирусом.

Безопасное соединение, оно же виртуальная частная сеть (от англ. Virtual Private Network), защищает вас, когда вы пользуетесь публичными сетями. Оно шифрует интернет-трафик и скрывает ваши личные данные: посторонним будет труднее украсть их или отследить ваши действия в Сети. Безопасное соединение шифрует данные в режиме реального времени.

Как это работает?

Безопасное соединение маскирует ваш IP-адрес, перенаправляя его через специально настроенный удаленный сервер, которым управляет отдельный провайдер. В результате сервер безопасного соединения, которым вы пользуетесь, становится источником ваших данных. Ваш интернет-провайдер и другие лица не видят, какие сайты вы посещаете и какие данные вы отправляете или получаете. Безопасное соединение действует как фильтр, превращая всю отправляемую и получаемую информацию в бессмыслицу. Даже если она попадёт в руки преступников, они не смогут ею воспользоваться.

В чем преимущества безопасного соединения?

Безопасное соединение маскирует ваш интернет-трафик и не дает посторонним доступ к нему. Незашифрованные данные могут посмотреть все, у кого есть доступ к сети и желание их увидеть. Безопасное соединение не дает злоумышленникам и киберпреступникам дешифровать ваши данные.

Надежное шифрование. Данные можно посмотреть только при наличии ключа шифрования. Без него компьютеру потребуются годы на то, чтобы расшифровать код с применением брутфорса. Также безопасное соединение скрывает ваши действия в интернете даже в публичных сетях.

Маскировка местоположения. Безопасное соединение фактически действует как прокси. Поскольку данные о местоположении поступают с сервера в другой стране, невозможно определить, где вы находитесь на самом деле. Кроме того, большинство сервисов безопасного соединения не ведут журнал действий пользователей. Некоторые провайдеры записывают вашу активность, но не передают эти данные третьим лицам. Это значит, что никто и никогда не сможет проследить ваши действия в Сети.

Доступ к региональному контенту. Как вы знаете, региональный контент могут посмотреть не все: Некоторые сервисы и сайты доступны только в определенных странах и регионах. При обычном соединении местоположение пользователя определяется по используемым локальным серверам. Из-за этого вы на время поездок лишаетесь доступа к контенту, предназначенному для вашей страны, или, находясь дома, не можете просматривать часть контента, открытого для пользователей из других стран. Безопасное соединение как бы подменяет ваше местоположение местоположением промежуточного сервера, находящегося в другой стране.

Защищенная передача данных. Когда вы работаете удаленно, вам может потребоваться доступ к важным файлам, которые находятся в корпоративной сети. В целях безопасности при работе с такими данными нужно пользоваться защищенным подключением. Получить доступ к сети позволит безопасное соединение. Оно подключается к частным серверам и использует методы шифрования для предотвращения любых утечек данных.

Когда нужно безопасное соединение?

Когда вы подключаетесь к интернету, соединение устанавливает ваш интернет-провайдер. При этом он отслеживает вас через IP-адрес. Поскольку ваш трафик проходит через серверы интернет-провайдера, он может просмотреть все ваши действия в Сети.

Провайдер может казаться надежным. Но это не значит, что он не сообщит историю вашего поиска рекламодателям, полиции, правительству и другим посторонним лицам. Провайдеры также могут пострадать от кибератак: если их взломают, ваши личные данные попадут в руки преступников.

Все это особенно актуально, если вы регулярно пользуетесь публичными сетями Wi-Fi. Вы даже не поймете, что кто-то следит за вашими действиями и может украсть у вас пароли, личные данные, платежную информацию и даже буквально всю цифровую жизнь!

Что должно делать безопасное соединение?

Безопасное соединение может выполнять одну или несколько задач. При этом оно само должно быть защищено от взлома. Комплексное решение такого рода должно включать следующие функции:

- Шифрование IP-адресов. Основная задача безопасного соединения – скрыть ваш IP-адрес от интернет-провайдера и других лиц. Так вы сможете отправлять и получать через интернет информацию, которую не увидит никто, кроме вас и провайдера безопасного соединения.

- Шифрование протоколов. С безопасным соединением вы не оставите следов своей активности (истории поиска и посещений, cookie-файлов). Шифрование cookie-файлов особенно важно, поскольку не позволяет посторонним получать доступ к конфиденциальной информации: личным, платежным и другим данным.

- Защита при сбоях. В случае сбоя безопасного соединения ваше интернет-подключение также прерывается. Хорошее безопасное соединение своевременно обнаружит проблему и закроет предварительно выбранные программы, чтобы снизить риск хищения данных.

- Двухфакторная аутентификация. Надежное безопасное соединение проверяет всех пользователей, запрашивающих доступ к системе, различными методами аутентификации. Например, после ввода пароля может понадобиться ввести код, отправленный на телефон. Это усложнит задачу желающим заполучить ваши данные.

История безопасного соединения

На протяжении всей истории существования интернета люди стремились защитить и зашифровать данные о своих действиях в Сети. Министерство обороны США еще в 1960-х годах участвовало в проектах шифрования онлайн-коммуникаций.

Предшественники безопасного соединения

Модель TCP/IP состояла из четырех уровней: канального (link layer), межсетевого (internet layer), транспортного (transport layer) и прикладного (application layer). Межсетевой уровень предполагал подключение локальных сетей и устройств к универсальной сети – и здесь стала очевидна уязвимость пользовательских данных. В 1993 году команде специалистов из Колумбийского университета и Лабораторий Белла удалось создать первую версию современной VPN под названием swIPe.

Первые виртуальные частные сети

Пока Сингх-Палл работал над своим протоколом, популярность интернета росла, а с ней – и потребность в готовых высокотехнологичных системах безопасности. На тот момент антивирусы уже эффективно защищали компьютеры пользователей от вредоносного и шпионского ПО. Но пользователи и корпорации уже начали искать решение для шифрования данных, которое скрывало бы их действия в интернете.

Первые виртуальные частные сети появились в начале 2000-х годов, но, как правило, ими пользовались только в компаниях. Однако после многочисленных киберинцидентов в начале 2010-х потребительский рынок безопасного соединения начал расти.

Безопасное соединение сейчас

По данным GlobalWebIndex, в период с 2016 по 2018 г. число пользователей виртуальных частных сетей по всему миру выросло более чем в четыре раза. В Таиланде, Индонезии, Китае и других странах, где интернет-активность подвергается ограничениям и цензуре, каждый пятый пользователь использует безопасное соединение. В США, Великобритании и Германии процент пользователей безопасного соединения ниже, но тоже немалый (около 5%) и неуклонно растет.

Одна из главных причин увеличения популярности безопасного соединения в последние годы состоит в том, что растет спрос на контент с географическими ограничениями. Например, видеосервисы вроде Netflix и YouTube ограничивают доступ к определенным материалам в некоторых странах. Современные сервисы безопасного соединения шифруют ваш IP-адрес так, что кажется, будто вы находитесь в другой стране. Это позволяет просматривать любой контент откуда угодно.

Как защитить себя с помощью безопасного соединения

Безопасное соединение шифрует вашу активность. Расшифровать ее можно только при помощи ключа, который есть только у вашего компьютера и сервиса безопасного соединения. Ваш интернет-провайдер не узнает, откуда вы выходите в Сеть. Сервисы безопасного соединения используют разные типы шифрования, но обычно этот процесс состоит из трех этапов.

1. Включите безопасное соединение, выходя в интернет. Оно работает как защищенный туннель между вами и Сетью. Этот туннель непроницаем для вашего интернет-провайдера и других любопытных посторонних.

2. С этого момента ваше устройство подключено к локальной сети безопасного соединения, а ваш IP-адрес может быть заменен на один из IP-адресов, предоставленных серверами безопасного соединения.

3. Теперь вы можете пользоваться интернетом как угодно – все ваши персональные данные будут под защитой безопасного соединения.

Какие виды безопасного соединения существуют?

Есть много разных видов безопасного соединения, но вам достаточно знать три основных.

Безопасное соединение SSL

Не все сотрудники получают корпоративные ноутбуки для удаленной работы из дома. Когда весной 2020 года из-за коронавируса была введена самоизоляция, многие компании столкнулись с нехваткой оборудования для сотрудников. В таких случаях часто приходится использовать личные устройства (компьютеры, ноутбуки, планшеты, телефоны). Компаниям пришлось прибегнуть к безопасному соединению SSL. Обычно интеграция этого сервиса требует определенной аппаратуры.

Для входа в корпоративную учетную запись понадобится браузер, поддерживающий HTML-5. Обычно такие браузеры совместимы практически с любой операционной системой. Для доступа к данным нужно будет ввести логин и пароль.

Такое соединение фактически маскирует частные внутренние сети (сети интранет), обеспечивая пользователям этих сетей взаимный доступ к ресурсам.

Такие соединения в основном применяются в крупных компаниях. Их сложно подключить, и они менее гибкие, чем безопасные соединения SSL. Зато такие сети наиболее эффективно защищают обмен данными между крупными отделами предприятий и внутри них.

Подключение к Сети с помощью клиента безопасного соединения похоже на подключение домашнего компьютера к рабочей сети при помощи кабеля. Сотрудник входит в корпоративную сеть с домашнего устройства по защищенному соединению и работает, как если бы находился в офисе. Но сначала ему нужно установить и настроить клиент безопасного соединения на устройстве.

Он подключает пользователя к Сети не через интернет-провайдера, а напрямую через провайдера безопасного соединения. Это существенно сокращает туннельную фазу безопасного соединения. В результате, вместо того чтобы создавать зашифрованный туннель для маскировки существующего подключения, VPN автоматически шифрует данные перед их отправкой пользователю.

Такой тип соединения набирает популярность, особенно среди провайдеров незащищенных публичных сетей Wi-Fi. Оно шифрует данные по всей цепочке между клиентом и провайдером безопасного соединения, не позволяя посторонним перехватывать трафик. Оно также блокирует интернет-провайдерам доступ к любым незашифрованным (по какой-то причине) данным и обходит любые наложенные на пользователя ограничения (например, если доступ к интернету в стране ограничен).

Преимущества такого типа безопасного соединения: более высокая эффективность и универсальный доступ к ресурсам компании. Если у вас есть подходящее телефонное оборудование, вы можете, к примеру, подключиться к нему, надеть наушники и работать, как если бы он находился в офисе. Клиенты даже не заметят, что вы работаете из дома.

Как установить безопасное соединение?

Перед тем как настраивать безопасное соединение, следует изучить различные виды установки виртуальных частных сетей.

Клиент безопасного соединения

Для установки безопасного соединения нужен клиент. Фактически самостоятельная программа, которая настраивается под требования пользователя или организации. При установке безопасного соединения конечное устройство открывает защищенный канал связи и подключается к другому устройству, при этом создается зашифрованный туннель. На этом этапе в корпоративных сетях пользователь обычно вводит пароль, выданный компанией, или устанавливает соответствующий сертификат. Пароль или сертификат нужны, чтобы сетевой экран признал соединение авторизованным. Затем сотрудник входит в систему, используя свои личные учетные данные.

Расширения браузера

Расширения безопасного соединения доступны для большинства браузеров, например для Google Chrome и Firefox. В некоторых браузерах, таких как Opera, уже есть встроенное безопасное соединение. Расширения позволяют пользователям быстро включить и настроить параметры виртуальной частной сети онлайн. Но в этом случае вы защищены только в определенном браузере. Обмен данными в других браузерах и приложениях (например, онлайн-играх) не шифруется.

Безопасное соединение для роутера

Если у вас несколько устройств подключены к одной сети, вам проще установить безопасное соединение для роутера, чем настраивать его на каждом устройстве в отдельности. Это особенно актуально для подключаемых к интернету устройств со сложной настройкой, таких как телевизоры Smart TV. С такой сетью вы даже сможете просматривать контент с ограниченным доступом в вашем домашнем кинотеатре.

Безопасное соединение для роутера легко установить, оно обеспечивает постоянную защиту и предотвращает утечку данных при подключении незащищенных устройств. Тем не менее, если у роутера отсутствует пользовательский интерфейс, управлять соединением может быть сложно. Оно может блокировать входящие подключения.

Корпоративная виртуальная частная сеть

Корпоративная виртуальная частная сеть – это решение, заточенное под требования компании, требующее настройки и поддержки. Безопасное соединение для вас создает IT-отдел. У рядовых пользователей нет прав администратора в отношении безопасного соединения, а компания ведет учет всех совершаемых действий и передаваемых данных. Таким образом снижается риск возможной утечки информации. Главное преимущество корпоративной виртуальной частной сети – полностью безопасное подключение к интранету и серверам компании, в том числе для удаленных сотрудников с собственным интернет-соединением.

Можно ли установить безопасное соединение на смартфоне и других устройствах?

Да, существуют сервисы безопасного соединения для смартфонов и других устройств, подключенных к интернету. Безопасное соединение необходимо, если вы храните на мобильном устройстве платежную информацию и другие личные данные или просто выходите с него в Сеть. Нередко разработчики сервисов безопасного соединения предлагают мобильные решения – многие из них доступны в Google Play или Apple App Store (например, Kaspersky Secure Connection).

Действительно ли безопасное соединение так надежно?

Важно помнить, что безопасное соединение – это не полноценный антивирус. Оно скрывает ваш IP-адрес и шифрует ваши данные, но оно не остановит внешние атаки на ваше устройство. С этим поможет только антивирус, такой как Kaspersky Internet Security. Само по себе безопасное соединение не защищает вас от троянских программ, вирусов, ботов и другого вредоносного ПО.

Если такие программы попадут на ваше устройство, они смогут похитить или повредить ваши данные вне зависимости от того, настроено у вас безопасное соединение или нет. Поэтому его следует использовать в тандеме с комплексным антивирусным решением – это гарантирует максимальную защиту.

Выбор надежного провайдера безопасного соединения

Важно выбрать провайдера, которому можно доверять. Ваш интернет-провайдер не сможет отследить ваш трафик, а вот у провайдера безопасного соединения доступ к нему будет. Если его взломают, пострадаете и вы. Выбирайте надежного провайдера, который не только сохранит конфиденциальность ваших действий, но и обеспечит максимальную защиту данных.

Как установить безопасное соединение на смартфоне

Как уже было сказано, безопасное соединение доступно и для смартфонов на базе Android и айфонов. К счастью, они очень просты в работе. Стандартные шаги описаны ниже.

- Для установки достаточно загрузить приложение из магазина App Store или Google Play. Хотя существуют и бесплатные решения, безопаснее выбрать профессиональных поставщиков.

- Настройка очень проста. Все функции по умолчанию рассчитаны на пользователя без специальных знаний – вам нужно только войти в учетную запись. Большинство приложений затем сами подскажут вам, как пользоваться основными функциями безопасного соединения.

- Во многих мобильных приложениях пользоваться безопасным соединением не сложнее, чем включить свет. Скорее всего, переключатель будет на главном экране.

- Сменить сервер, если вам нужно скрыть свое местоположение, можно вручную. Просто выберите нужную вам страну из предложенных.

- Расширенные настройки доступны для пользователей, которым нужна более высокая степень защиты. Некоторые решения могут предлагать различные протоколы шифрования на выбор и содержать ряд дополнительных функций, например возможность диагностики соединения. Изучите эти функции перед покупкой подписки, чтобы найти решение, которое подходит именно вам.

- После установки нужно будет только активировать соединение через приложение, чтобы безопасно пользоваться интернетом.

Но помните: безопасность соединения определяется политикой провайдера в отношении использования и хранения данных. Виртуальная частная сеть направляет ваши данные на свои серверы, которые совершают действия в интернете от вашего имени. Если на таких серверах ведутся журналы учета, вы должны понимать их назначение. Надежные провайдеры обычно ставят на первое место конфиденциальность ваших данных. Поэтому следует пользоваться решениями проверенных поставщиков, например Kaspersky Secure Connection.

Заключение

Существует также множество провайдеров, предоставляющих сервисы безопасного соединения для смартфонов, они анонимизируют ваш мобильный трафик. Однако не забывайте, что эти приложения защищают и анонимизируют только те данные, которые передаются через интернет. Безопасное соединение не защищает вас от кибератак, троянских программ, вирусов и прочего вредоносного ПО. Помните и о том, что важно также пользоваться надежным антивирусом.

Читайте также: