Кто может устанавливать дополнительные требования по обеспечению безопасности значимых объектов кии

Обновлено: 30.06.2024

Немного основ

Вас не должны вводить в заблуждение слова государственные органы и государственные учреждения, ведь современные информационные системы — это и системы управления производственными данными, информационные системы управления предприятием (выполняющие плановые, финансовые, налоговые функции), а также сети связи, обеспечивающие работу других объектов КИИ — имеются практически на всех более-менее крупных предприятиях и служат для интеллектуализации производства, помогают прослеживать все бизнес-процессы предприятий, чем экономят деньги организаций.

Организации обязаны обеспечить безопасность объектов критической информационной инфраструктуры.

За нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в КИИ, или информационных систем, информационно-телекоммуникационных сетей, автоматизированных систем управления, сетей электросвязи если оно повлекло причинение вреда КИИ установлена уголовная ответственность с лишением свободы на срок до шести лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового.

Многие скажут, что это не для них и никакого вреда их предприятие КИИ не нанесет, но для таких скептиков, уже опубликовали закон с поправками к КоАП РФ.

Документ: Федеральный закон от 26.05.2021 N 141-ФЗ

Что изменится

С 6 июня 2021 года будут наказывать, если:

- не передать в ФСТЭК сведения о присвоении объекту КИИ категории значимости или о том, что присваивать ее не нужно;

- не соблюсти порядок уведомления ФСБ о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий атак в отношении значимых объектов КИИ;

- нарушить правила обмена информацией об инцидентах (в частности, между субъектами КИИ).

В первом случае штраф для организаций составит от 50 тыс. до 100 тыс. руб., в остальных — от 100 тыс. до 500 тыс. руб. Максимальный штраф для должностных лиц по таким нарушениям — 50 тыс. руб.

С 1 сентября будут штрафовать за нарушение требований:

- к созданию и обеспечению работы систем безопасности значимых объектов КИИ;

- обеспечению безопасности этих объектов.

Если нет признаков уголовного деяния, должностные лица заплатят от 10 тыс. до 50 тыс. руб., организации — от 50 тыс. до 100 тыс. руб.

Срок давности привлечения к ответственности за все эти нарушения составит 1 год.

То есть если вы не установили антивирус и вашу сеть взломали или если персональные данные которые вы храните или обрабатываете попали в сеть, то в лучшем случае штраф до 100 тыс. руб., а если вы не сообщили об этом инциденте, то получите штраф до 500 тыс. Конечно же если ваше предприятие относится к объекту КИИ.

С чего начать

Самый первый вопрос, на который необходимо ответить: является ли ваша организация субъектом КИИ. Для этого регулятор ( ФСТЭК России) рекомендует осуществить поиск указанных в тексте закона тринадцати видов деятельности в уставах, ОКВЭД, лицензиях организации. Если ваше предприятие соответствует данному критерию, необходимо приступать к категорированию объектов.

В соответствии с требованиями закона, предприятия и организации должны провести категорирование своих объектов КИИ и уведомить о результатах ФСТЭК России. Рекомендуемый срок — январь 2019 года. Однако в настоящее время многие организации либо еще не начали категорирование своих объектов, либо находятся в самом начале пути.

Без категорирования объектов КИИ невозможно определить необходимые технические и организационные меры защиты. Именно от результатов категорирования зависят дальнейшие объемы работ в области информационной безопасности.

В случае расследований инцидентов ИБ возможна ситуация, когда контролирующие органы установят нарушения в защите объектов КИИ по причине отсутствия категорирования или его занижения. Это может повлечь за собой уголовную ответственность в соответствии с УК РФ (ст. 274.1).

Рекомендация. С целью недопущения негативных последствий, проверьте свое предприятие на предмет соответствия объекту критической информационной инфраструктуры (КИИ).

АКЦИЯ ГОДА

Во второй половине 2018 года оформилась нормативная база в теме КИИ. Это дает нам возможность ответить на все основные вопросы.

Для начала определимся с основными понятиями.

Что такое критическая информационная инфраструктура?

Критическая информационная инфраструктура – это информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, а также сети электросвязи, используемые для организации их взаимодействия. Ключевым условием отнесения системы к КИИ является ее использование государственным органом или учреждением, либо российской компанией в следующих сферах:

- здравоохранение,

- наука,

- транспорт,

- связь,

- энергетика,

- банковский (финансовый) сектор,

- топливно-энергетический комплекс,

- атомная энергетика,

- оборонная промышленность,

- ракетно-космическая промышленность

- горнодобывающая промышленность,

- металлургическая промышленность

- химическая промышленность

Также к КИИ будут относиться системы, которые на праве собственности, аренды или на ином законном основании принадлежат российской компании или ИП, и обеспечивают взаимодействие указанных выше систем или сетей.

187-фз является базовым документом для всей тематики КИИ.

- Вводит основные понятия

- Создает основу правового регулирования

- Определяет принципы обеспечения безопасности КИИ

- Вводит понятие Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (далее – ГосСОПКА)

- Вводит основу для создания Национального координационного центра по компьютерным инцидентам (далее — НКЦКИ)

- Описывает полномочия Президента и органов госвласти в области обеспечения безопасности КИИ

- Содержит базу для определения категорий объектов КИИ

- Создает законодательную основу ведения реестра значимых объектов КИИ

- Определяет права и обязанности субъектов КИИ

- Определяет задачи и требования системы обеспечения безопасности значимого объекта КИИ

- Закладывает основу оценки безопасности КИИ

- Распределяет права и обязанности по государственному контролю

Что такое ГосСОПКА?

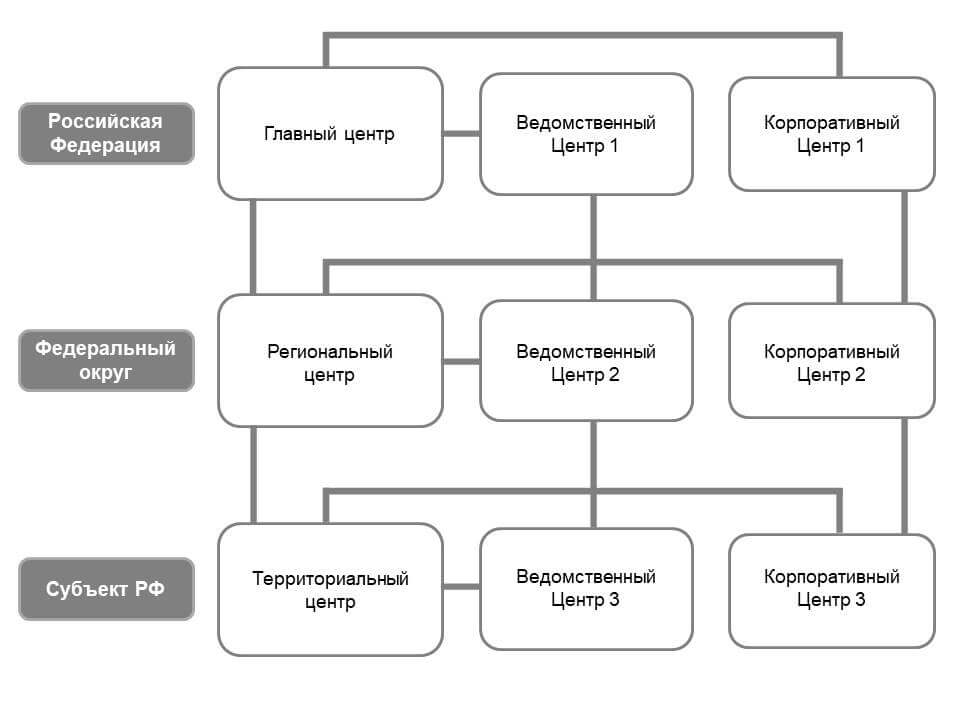

ГосСОПКА — это единый территориально распределенный комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

Данное определение мы видим в 187-ФЗ.

По своей сути, ГосСОПКА является территориально распределенной совокупностью центров (сил и средств), в числе которых — Национальный координационный центр по компьютерным инцидентам.

Если обобщить, то структура ГосСОПКА выглядит следующим образом:

Подробности можно получить из следующих документов:

Что такое НКЦКИ?

Национальный координационный центр по компьютерным инцидентам – структура, отвечающая за обеспечение координации деятельности субъектов КИИ, является составной частью ГосСОПКА.

В функции НКЦКИ входит:

- Координация мероприятий и участие в мероприятиях по реагированию на компьютерные инциденты

- Организует и осуществляет обмен информацией о компьютерных инцидентах

- Осуществляет методическое обеспечение

- Участвует в обнаружении, предупреждении и ликвидации последствий компьютерных атак

- Обеспечивает информирование о компьютерных атаках

- Собирает и анализирует информацию о компьютерных инцидентах и атаках

Какие работы необходимо провести для обеспечения безопасности КИИ?

Все работы можно разделить на 2 большие группы:

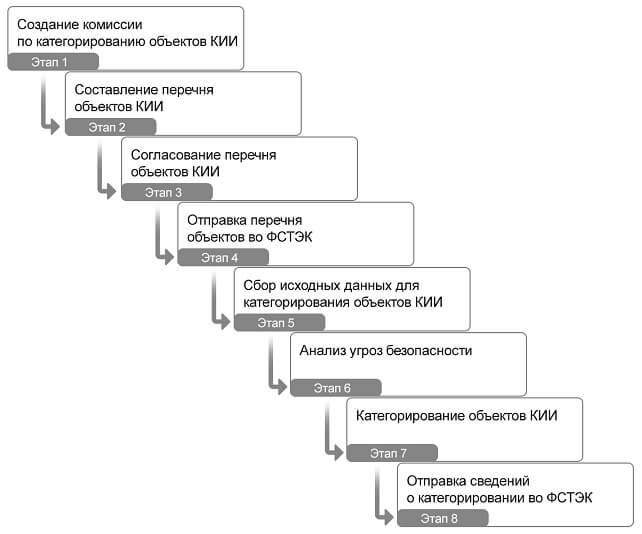

Группа работ по категорированию включат в себя следующие этапы:

Этап 1. Создание комиссии по категорированию объектов КИИ

Этап 2. Составление перечня объектов КИИ

Этап 3. Согласование перечня объектов КИИ

Этап 4. Отправка перечня объектов во ФСТЭК

Этап 5. Сбор исходных данных для категорирования объектов КИИ

Этап 6. Анализ угроз безопасности

Этап 7. Категорирование объектов КИИ

Этап 8. Отправка сведений о категорировании во ФСТЭК

Этап 9. Независимая экспертиза работ по КИИ

Вторая группа включает в себя этапы:

Этап 10. Проектирование СОИБ КИИ

Этап 11. Внедрение СОИБ КИИ

Этап 12. Разработка организационно-распорядительной документации (ОРД) для субъекта и объектов КИИ

Итогом работ является функционирующая система обеспечения информационной безопасности критической информационной инфраструктуры.

Нужно ли использовать сертифицированные средства защиты информации в КИИ?

Как сказано в Приказе ФСТЭК России №239 (п.27 — 31), в приоритете применяются встроенные средства защиты, а также должны применяться средства защиты прошедшие оценку соответствия в формах сертификации , испытаний или приемки .

Таким образом, сертифицированные средства защиты должны применяться не всегда. Однако, если сертифицированные средства все же применяются, то необходимы следующие сертификаты:

| Категория значимости \ Сертификат | СЗИ | СВТ | НДВ |

| 1 категория | не ниже 4 | не ниже 5 | не ниже 4 |

| 2 категория | не ниже 5 | не ниже 5 | не ниже 4 |

| 3 категория | не ниже 6 | не ниже 5 | — |

Выводы

Критическая информационная инфраструктура не является проходной темой в информационной безопасности. Потенциально это крупнейшая тема, как минимум, за последние 10 лет. Всем субъектам КИИ (а их не мало) нужно не только провести массу продолжительных по времени и дорогостоящих мероприятий, но и создавать полноценные системы безопасности. Такие системы должны включать в себя части по управлению, по технической защите и прочее. Системы нужно обслуживать, модернизировать и совершенствовать. Все это требует значительных финансовых и трудовых ресурсов, а также компетенций, которые в рамках рынка еще предстоит наращивать.

КИИ – это новая реальность, и как показывает опыт, кто первым встроиться в новые реалии – тому будет проще в дальнейшем.

Какие нормативные документы по КИИ есть в настоящий момент?

Федеральный закон "О безопасности критической информационной инфраструктуры Российской Федерации" от 26.07.2017 N 187-ФЗ вступил в силу 1 января 2018 года и ввел понятия объектов и субъектов критической информационной инфраструктуры (КИИ), а также обязанности организаций по обеспечению безопасности объектов КИИ.

Субъектами КИИ, на которые распространяются требования закона, являются государственные и коммерческие учреждения, работающие в сферах, составляющих основу функционирования государства: здравоохранении, науке, транспорте, связи, энергетике, банковской сфере и иных сферах финансового рынка, топливно-энергетическом комплексе, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности. Под объектами КИИ понимаются информационные системы (ИС), информационно-телекоммуникационные сети (ИТС), автоматизированные системы управления (АСУ) субъектов КИИ.

В соответствии с требованиями закона, предприятия и организации должны провести категорирование своих объектов КИИ и уведомить о результатах ФСТЭК России. Рекомендуемый срок – январь 2019 года. Однако в настоящее время многие организации либо еще не начали категорирование своих объектов, либо находятся в самом начале пути. При этом у ряда компаний и предприятий нет понимания не только того, как проводить категорирование, но и подпадают ли они вообще под действие данного ФЗ.

С чего начать?

Самый первый вопрос, на который необходимо ответить: является ли ваша организация субъектом КИИ. Для этого регулятор (ФСТЭК России) рекомендует осуществить поиск указанных в тексте закона тринадцати видов деятельности в уставах, ОКВЭД, лицензиях организации [1] . Если ваше предприятие соответствует данному критерию, необходимо приступать к категорированию объектов.

Почему к категорированию не стоит относиться как к очередной формальности

Без категорирования объектов КИИ невозможно определить необходимые технические и организационные меры защиты. Именно от результатов категорирования зависят дальнейшие объемы работ в области ИБ.

В случае расследований инцидентов ИБ возможна ситуация, когда привлекаемые органы установят нарушения в защите объектов КИИ по причине отсутствия категорирования или его занижения. Это может повлечь за собой уголовную ответственность в соответствии с УК РФ (ст. 274.1).

Кроме того, уже анонсировано введение в начале 2019 года административной ответственности за некорректное категорирование объектов КИИ и нарушение установленных сроков. Сроки категорирования будут жестко регламентированы, и, если не начать процесс заранее, есть вероятность в них не уложиться.

Категорирование – отдать подрядчику или провести самостоятельно?

Во-первых, в соответствии с законодательством, вся ответственность за принятие решений ложится исключительно на руководителя организации и комиссию, включающую руководителей подразделений и иных ответственных работников, а не на подрядную организацию.

В-третьих, для того чтобы подрядчик смог качественно провести категорирование, ему необходимо полностью изучить все бизнес-процессы организации, ее инфраструктуру, показатели деятельности (договоры, финансовую отчетность, иную статистику). Очевидно, что в данном случае проект займет не один месяц, а стоимость работ может оцениваться в миллионы рублей, если речь идет о крупных предприятиях или группах компаний. Насколько это оправдано с учетом сказанного выше?

Проведение категорирования своими силами – это еще один повод детально разобраться в бизнес-процессах организации, оценить все риски и ответить на главный вопрос: к каким последствиям может привести недостаточное соблюдение организационных и технических мер защиты информации. Это важно понимать самой организации, в том числе при дальнейшей реализации мер защиты и обосновании соответствующих проектов.

Если вы решились проводить категорирование самостоятельно, получить ответы на отдельные вопросы можно из следующих источников:

Категорирование выполнено. Что дальше?

Дальнейшие шаги будут различаться в зависимости от того, есть ли у организации значимые объекты КИИ по результатам категорирования.

Если значимых объектов нет, то дополнительные требования по защите объектов КИИ, определяемые ФСТЭК России, не требуются. Но это не значит, что защищать ничего не нужно – вполне вероятно, что после оценки возможного ущерба при инцидентах организация сама пересмотрит важность безопасности своих ресурсов и будет заинтересована в реализации дополнительных мер защиты. В соответствии с требованиями 187-ФЗ, необходимо будет обеспечить взаимодействие с ГосСОПКА в части предоставления сведений об инцидентах ИБ. Детали по передаваемой информации и организации взаимодействия можно найти в соответствующих приказах ФСБ России и методических документах НКЦКИ (органа, ответственного за оперирование ГосСОПКА).

Если у организации есть значимые объекты КИИ, то ей потребуется реализовать систему безопасности для защиты данных объектов в соответствии с нормативными документами ФСТЭК России.

Организация проектов по защите объектов КИИ. Рекомендации

1. Разбейте проект на части

- Категорирование объектов. На данном этапе фактически определяется область дальнейших работ – перечень объектов КИИ и их границы;

- Разработка требований ИБ. Это ключевой этап, на котором осуществляется оценка угроз и формируются требования к необходимым мероприятиям и средствам защиты или обосновывается возможность использования существующих мер защиты;

- Все последующие работы, связанные с реализацией мер, определенных на втором этапе.

2. Используйте результаты предыдущих работ

Нередко объекты КИИ также являются информационными системами персональных данных (ИСПДн) и/или государственными информационными системами (ГИС). В таких случаях необходимо выполнить требования нормативных документов из нескольких сфер. Стоит включить в работы ревизию уже выполненных ранее проектов и ответить на следующие вопросы:

3. Не стоит изобретать велосипед

В приказах ФСТЭК №235 и №239 в явном виде определены все работы, их содержание и документация, которая должна быть разработана в ходе реализации проектов по защите объекта КИИ. При формировании задания на работы рекомендуется строго придерживаться этих формулировок, чтобы четко выполнить поставленную задачу и не увеличить сроки и бюджет проекта. Даже незначительная корректировка может иногда повлечь заметные изменения в проекте.

Факторы, влияющие на стоимость работ по реализации требований 187-ФЗ

Напоследок следует затронуть немаловажный вопрос – стоимость проектов, а точнее, факторов, которые могут на нее повлиять.

Объем работ. Большая часть работ напрямую связана с числом объектов КИИ в организации, так как все объекты необходимо изучить в отдельности, понять их взаимосвязи, интеграцию в общую инфраструктуру. Кроме того, многие обязательные документы разрабатываются для каждого объекта. Меры защиты в части случаев также могут реализовываться раздельно для объектов.

Возможная оптимизация. Рекомендуется укрупнять объекты КИИ при категорировании. Если 10 систем реализуют один технологический процесс и размещены в едином сегменте сети, то их можно обобщить (в части случаев это стоит делать даже с распространением повышенной категории значимости на все системы).

Централизация. Для групп компаний имеет смысл проводить работы в рамках централизованного проекта. В данном случае будет обеспечен стандартизованный подход с использованием типовых документов и проектных решений. Суммарный объем объектов защиты останется прежним, но повысится коэффициент типизации систем, что позволит уменьшить общую стоимость работ.

Зрелость существующих процессов обеспечения ИБ. Если в организации уже реализованы проекты по защите ИСПДн, ГИС, АСУ ТП, существует система управления ИБ с налаженными процессами, такими как управление рисками, мониторинг и выявление инцидентов ИБ, управление конфигурацией и т.д., то весьма вероятно, что проект сведется к грамотному обоснованию достаточности существующих мер и предоставлению ссылок на соответствующую документацию.

Принадлежность к органам государственной власти. Для объектов КИИ, являющихся ГИС, становятся актуальными требования по использованию сертифицированных мер защиты и аттестации объектов. Если данные требования еще не были выполнены, то это значительно повлияет на увеличение бюджета и сроков работ. Для юридических лиц рекомендуется не включать эти требования в задания на работы, так как они не являются обязательными.

Весной 2021 года Госдума приняла закон о введении административных штрафов до 500 тысяч рублей за нарушения при защите критической IT-инфраструктуры. К критической информационной инфраструктуре (КИИ) относятся объекты, нарушение функционирования которых может привести к выходу из строя транспортной инфраструктуры, сетей связи, прекращению или нарушению оказания государственных услуг, нанесению ущерба жизни и здоровью людей.

Что изменится

Новый закон устанавливает штрафы за нарушение требований к созданию систем безопасности значимых объектов КИИ, обеспечению их работы и безопасности в рамках действующих законов и регламентов для должностных лиц - в размере от 10 до 50 тысяч рублей, для юрлиц - от 50 до 100 тысяч рублей.

За нарушение порядка информирования о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак должностным лицам грозит такой же штраф, а вот юридическим придется заплатить больше - от 100 до 500 тысяч рублей.

Предусматривается также проведение административного расследования, если после выявления административного правонарушения проводится экспертиза или иные процессуальные действия, требующие значительных временных затрат.

Почему это важно

Необходимость в надежной защите КИИ продиктована не только требованиями законодательства. Количество атак на объекты критической инфраструктуры растет с каждым годом. В прошлом году, по данным МИД РФ, самыми популярными мишенями хакеров становились разрабатывающие вакцины институты, сектор госуправления и финансовый сектор, объекты военно-промышленного комплекса, научные предприятия и институты, сфера образования, транспорта и здравоохранения. По данным отчета Kaspersky ICS CERT, в период пандемии COVID-19 доля компьютеров АСУ ТП (промышленных компьютеров), на которых были заблокированы вредоносные объекты, начала расти. Во втором полугодии 2020 года она составила 33,4% в мире и 34,6% в России. Для сравнения, в первом полугодии 2020 года этот показатель находился на уровне 32,6% в мире и 32,2 в России.

Закон о безопасности критической информационной инфраструктуры 187-ФЗ вступил в силу еще с января 2018 года. Его основная цель - защитить IT-системы госорганов, банков, промышленности, оборонных предприятий и других организаций от кибератак. Закон предписывает субъектам КИИ взаимодействовать с ГосСОПКА - государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ. В частности, система должна выявлять уязвимости и угрозы, а также расследовать уже случившиеся атаки на КИИ. Все субъекты КИИ должны быть подключены к ведомственным или корпоративным центрам ГосСОПКА либо создать свой центр ГосСОПКА. Однако в последнем случае это потребует существенных затрат.

При этом многие субъекты КИИ до сих пор испытывают сложности с реализацией положений закона, приказа ФСТЭК N239 и других нормативных актов в области безопасности КИИ.

По данным исследования "Лаборатории Касперского"*, только в 31% крупных компаний в России есть выделенный отдел кибербезопасности и лишь в каждой десятой организации - собственный центр мониторинга и реагирования на киберинциденты (SOC).

Этапы работы

Реализацию требований ФЗ-187 для всех субъектов КИИ можно разделить на три этапа.

Первый этап - определить, является ли организация субъектом КИИ. Для этого необходимо проанализировать виды деятельности организации в соответствии с ОКВЭД: есть ли среди них слова "здравоохранение", "наука", "транспорт", "связь", "энергетика", "банк", "финансы", "топливо", "атом", "оборона", "ракетно-космическая", "горнодобывающая", "металлургия", "химическая".

Второй этап - провести категорирование значимых объектов КИИ. Организация создает соответствующую комиссию, определяет объекты категорирования, которым затем присваиваются категории значимости: самая высокая категория - первая, самая низкая - третья.

Третий этап - разработать мероприятия по взаимодействию с ФСБ России. Это относится к субъектам КИИ как с значимыми, так и с незначимыми объектами КИИ, так как организация должна обеспечить соответствие 9 статьи ФЗ-187 (часть 2), в частности, незамедлительно информировать о компьютерных инцидентах федеральные органы исполнительной власти. На этом этапе разрабатывается и утверждается регламент информирования НКЦКИ об инцидентах, также организация подключается к технической инфраструктуре НКЦКИ (при выборе этого способа информирования).

Тем организациям, у которых есть значимые объекты КИИ, также надо соблюдать требования ФСТЭК по обеспечению их безопасности, выполнять предписания должностных лиц ФСТЭК об устранении нарушений в части соблюдения требований к обеспечению безопасности значимых объектов КИИ, что означает создать систему защиты и установить защитные решения.

"Мы можем проконсультировать по поводу выполнения требований 187-ФЗ. Наш широкий спектр продуктов и сервисов помогает организациям "закрыть" основную часть требований законодательства к объектам КИИ и центрам ГосСОПКА. Решения "Лаборатории Касперского" защищают критические IT-инфраструктуры крупнейших российских банков, промышленных предприятий, федеральных органов власти и госкорпораций. Большинство продуктов имеют сертификаты ФСТЭК и ФСБ и внесены в единый реестр государственного ПО. В основе этих продуктов лежат передовые технологии многоуровневой защиты, многие из которых являются уникальными", - рассказал Алексей Киселев, менеджер по развитию бизнеса "Лаборатории Касперского".

Какие есть решения

Решения "Лаборатории Касперского" для КИИ помогают закрыть требования закона и обеспечить реальную безопасность организации.

Для крупных корпораций и промышленных предприятий с развитой ИБ-экспертизой предназначен пул решений из уровня защиты Kaspersky Expert Security, состоящий из взаимосвязанных и взаимодополняющих друг друга компонентов. Благодаря тесной интеграции бизнес получает набор решений, удовлетворяющий требованиям регулирующих органов и повышающий устойчивость системы безопасности к новым и сложным угрозам.

Его центральный элемент - SIEM-система Kaspersky Unified Monitoring and Analysis Platform (KUMA), которая предназначена для централизованного сбора, анализа и корреляции событий информационной безопасности из различных источников данных. Она предлагает единую консоль мониторинга, анализа и реагирования на киберугрозы. Это решение вскоре позволит наладить автоматизированный обмен данными с НЦКЦИ, чтобы упростить информирование об атаках, благодаря интегрированному модулю ГосСОПКА.

Рабочие места по-прежнему остаются основной мишенью злоумышленников и удобными точками входа при проведении кибератак. Поэтому важно в первую очередь начинать выстраивать свою передовую защиту с рабочих мест и серверов. Kaspersky EDR как раз позволяет защитить их, обеспечивая сбор, запись и хранение информации о событиях безопасности и обеспечивает централизованное расследование и реагирование на сложные кибератаки, направленные на инфраструктуру конечных точек.

"Кибератаки становятся все более сложными, злоумышленники не дремлют и часто используют мультивекторный подход к проникновению в инфраструктуру, поэтому для противодействия им компаниям необходимо контролировать не только уровень конечных точек, но и другие популярные точки проникновения угроз в инфраструктуру для возможности более быстрого и точного обнаружения и реагирования на инциденты, - отмечает Алексей Киселев. - Между тем задержки в реагировании на инциденты могут привести к росту потерь. По нашим оценкам, в среднем в мире ущерб для крупных предприятий превышает 1 миллион долларов. Поэтому так важно внедрять комплексные защитные решения".

Как раз таким комплексным решением является платформа Kaspersky Anti Targeted Attack, объединенная с Kaspersky EDR. Это мощная система информационной безопасности класса XDR (Extended Detection and Response), которая предоставляет специалистам по информационной безопасности полную картину событий как на уровне сети, так и в инфраструктуре рабочих мест и серверов и обеспечивает их эффективную защиту от сложных угроз и целевых атак.

Все больше компаний осознают важность своевременного обнаружения и реагирования на кибератаки. К НКЦКИ подключаются не только организации, у которых есть объекты КИИ и которые обязаны это делать по закону, но и другие участники рынка. Как подчеркивают эксперты, делиться информацией о новом вредоносном ПО и техниках злоумышленников очень важно. Угрозы становятся более сложными и продвинутыми, а современные решения в сфере кибербезопасности позволяют вовремя их обнаружить и своевременно отреагировать, избежав потерь или сведя их к минимуму.

Те меры, которые принимает государство для защиты КИИ от кибератак, в том числе на законодательном уровне, - это большой шаг в сторону повышения безопасности. Подключение к системе ГосСОПКА и построение корпоративных ведомственных центров позволит значительно повысить уровень ИБ и защищенность информационных ресурсов стратегически важных для государства отраслей. Однако многие компании только начинают осваивать базовые меры кибербезопасности. И самостоятельно воспользоваться предложенными государственными мерами способны далеко не все. Для этого необходим целый комплекс технических средств, а главное - грамотные специалисты.

*Опрос "Информационная безопасность бизнеса" был проведен "Лабораторией Касперского" в июне 2020 года. В нем приняли участие 5 266 IT-специалистов из 31 страны, включая Россию.

Читайте также: