Какие элементы включены в подсистему обеспечения целостности защиты информации от нсд

Обновлено: 13.05.2024

Типовая архитектура Web-портала, как правило, включает в себя следующие основные компоненты:

публичные Web-серверы, которые обеспечивают доступ пользователей сети Интернет к информационным ресурсам портала;

кэш-серверы, обеспечивающие временное хранение копии ресурсов, к которым получали доступ Интернет-пользователи. При обращении к ресурсам Web-портала первоначально производится попытка извлечения ресурса из памяти кэша-серверов, и только если ресурс там отсутствует, то тогда запрос передаётся публичным Web-серверам. Использование кэш-серверов позволяет снизить нагрузку на основные публичные серверы, а также уменьшить время доступа пользователей к кэшированным ресурсам;

DNS-серверы, обеспечивающие возможность преобразования символьных имён серверов Web-портала в соответствующие им IP-адреса;

серверы приложений, на которых установлено специализированное программное обеспечение, предназначенное для управления информационным содержимым Web-портала;

серверы баз данных, которые обеспечивают централизованное хранение информационных ресурсов Web-портала;

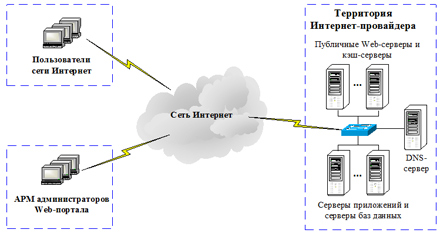

Как правило, серверы Web-порталов размещаются на территории Интернет-провайдеров, которые имеют возможность обеспечить необходимую полосу пропускания каналов, по которым серверы портала подключаются к сети Интернет. Управление Web-порталом в этом случае осуществляется удалённо через Интернет с автоматизированных рабочих мест (АРМ) администраторов. Обобщённая архитектура Web-портала изображена на рис. 1.

Учитывая тот факт, что ресурсы публичного Web-портала по определению открыты любому пользователю сети Интернет, они становятся потенциальной мишенью для атак нарушителей. Необходимо отметить, что за последние несколько лет наблюдается значительный рост информационных атак, основная часть которых направлена именно на общедоступные ресурсы, к которым относятся и Web-порталы. Атаки нарушителей могут быть направлены на нарушение конфиденциальности, целостности или доступности информационных ресурсов, хранящихся на серверах Web-портала.

Рис. 1. Типовая архитектура Web-портала

Для защиты Web-портала наиболее целесообразно применять комплексный подход, сочетающий организационные и технические средства защиты. Организационные средства защиты связаны с разработкой и внедрением нормативно-правовых документов, таких как политика и концепция обеспечения информационной безопасности Web-портала, должностные инструкции по работе персонала с автоматизированной системой портала и т.д. Технические же средства защиты реализуются при помощи соответствующих программных, аппаратных или программно-аппаратных средств, которые обеспечивают выполнение целей и задач, определённых в соответствующих нормативно-правовых документах. Использование комплексного подхода предполагает объединение технических средств защиты Web-портала в интегрированный комплекс, включающий в себя подсистемы антивирусной защиты, контроля целостности, разграничения доступа, обнаружения вторжений, анализа защищённости, криптографической защиты информации, а также подсистему управления. Ниже приведено описание основных функциональных возможностей этих подсистем, а также особенностей их применения для защиты Web-портала.

Подсистема разграничения доступа

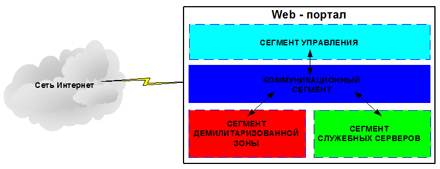

Подсистема разграничения доступа является основным элементом комплекса безопасности Web-портала и предназначена для защиты информационных ресурсов портала от несанкционированного доступа. При помощи средств защиты, входящих в эту подсистему, Web-портал подразделяется на четыре функциональных сегмента (рис. 2):

сегмент демилитаризованной зоны, в котором размещаются серверы портала, доступ к которым могут получить любые пользователи сети Интернет. К таким серверам относятся кэш-серверы, публичные Web-серверы и DNS-серверы;

сегмент служебных серверов, доступ к ресурсам которых могут получить только администраторы или служебные сервисы Web-портала;

сегмент управления, в котором размещаются средства, необходимые для управления комплексом безопасности Web-портала;

коммуникационный сегмент, включающий в себя маршрутизаторы и коммутаторы, обеспечивающие взаимодействие между другими сегментами портала.

Рис. 2. Структура защищённого Web-портала

Разделение на отдельные сегменты позволяет изолировать различные ресурсы Web-портала друг от друга. В этом случае при компрометации сервера одного из сегментов портала нарушитель не сможет получит доступ к информационным ресурсам, расположенным в других сегментах.

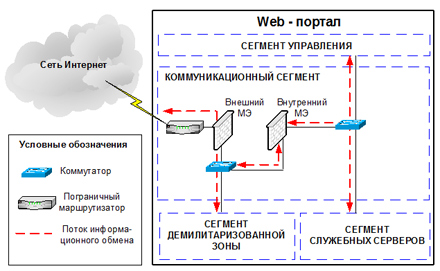

На сетевом уровне разграничение доступа проводится при помощи двух межсетевых экранов (МЭ), обеспечивающие фильтрацию пакетов данных в соответствии с заданными критериями. Примеры критериев фильтрации, определённых на различных уровнях стека протоколов TCP/IP, приведены в табл. 1.

Таблица 1

Примеры критериев фильтрования пакетов данных на различных уровнях стека TCP/IP

Первый межсетевой экран устанавливается в точке сопряжения Web-портала с сетью Интернет и выполняет фильтрацию пакетов данных, поступающих из сети Интернет в сегмент демилитаризованной зоны. Фильтрация осуществляется на основе критерий сетевого, транспортного и прикладного уровня стека TCP/IP. Второй МЕЖСЕТЕВОЙ ЭКРАН устанавливается таким образом, чтобы через него проходили все пакеты, которыми обмениваются серверы сегмента демилитаризованной зоны и сегмента служебных серверов. Этот межсетевой экран выполняет фильтрацию только на сетевом и транспортном уровнях. Схематично установка межсетевого экрана в коммуникационном сегменте Web-портала показана на рис. 3.

Рис. 3. Схема установки межсетевых экранов в Web-портале

Разграничение доступа на прикладном уровне реализуется средствами прикладного программного обеспечения, установленного на серверах Web-портала. Это ПО должно обеспечивать идентификацию и аутентификацию администратора и некоторых пользователей портала и назначать им соответствующие права доступа к файловым ресурсам. Аутентификация может обеспечиваться на основе паролей или цифровых сертификатов.

Подсистема антивирусной защиты

Подсистема контроля целостности

Подсистема контроля целостности должна обеспечивать выявление несанкционированного искажения содержимого Web-портала. Датчики этой подсистемы, как правило, устанавливаются на серверах портала для того, чтобы с заданной периодичностью проверять целостность файловых ресурсов портала на основе контрольных сумм или хэшей. При этом должен обеспечиваться контроль целостности файлов не только прикладного, но и общесистемного ПО. Алгоритм работы этой подсистемы выглядит следующим образом. Для заданного множества файлов подсистема вычисляет эталонные контрольные суммы. По истечению определённого временного интервала подсистема заново вычисляет контрольные суммы файлов и сравнивает их с ранее сохранёнными эталонными значения. При выявлении несоответствия между эталонным и полученным значением фиксируется факт искажения файлового ресурса, о чём немедленно оповещается администратор безопасности.

Подсистема контроля целостности не является превентивным средством защиты, поскольку позволяет выявить лишь последствия информационного вторжения. Однако наличие такой подсистемы по существу жизненно необходимо, поскольку если все имеющиеся средства защиты пропустили информационную атаку, то подсистема контроля целостности позволяет выявить её последствия.

Подсистема обнаружения вторжений

Подсистема обнаружения вторжений предназначена для выявления сетевых атак, направленных на информационные ресурсы портала. Подсистема включает в себя следующие компоненты:

модуль выявления атак, выполняющий обработку данных, собранных датчиками, с целью обнаружения информационных атак нарушителя;

модуль хранения данных, в котором хранится вся конфигурационная информация, а также результаты работы подсистемы обнаружения вторжений. Таким модулем, как правило, является стандартная СУБД, например MS SQL Server, Oracle или IBM DB2;

В состав подсистемы обнаружения вторжений должны входить два типа датчиков – хостовые и сетевые. Сетевые датчики представляют собой отдельный программно-аппаратный блок, предназначенный для пассивного сбора и анализа информации обо всех пакетах данных, которые передаются в том сегменте, в котором установлен датчик. Хостовые же датчики представляют собой программные модули, которые устанавливаются на серверы портала и анализируют только те пакеты данных, которые поступают на эти серверы. Хостовые датчики, в отличие от сетевых, позволяют не только выявлять, но и блокировать сетевые атаки посредством фильтрации потенциально опасных пакетов данных.

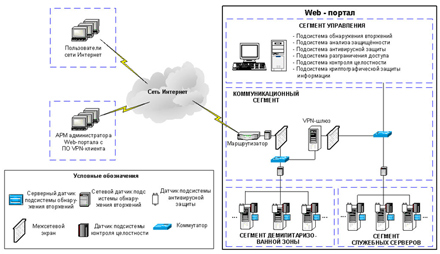

Схема установки сетевых датчиков подсистемы обнаружения вторжений в коммуникационном сегменте Web-портала показана на рис. 4.

Рис. 4. Схема установки сетевых датчиков подсистемы обнаружения

вторжений в Web-портале

Первый сетевой датчик подсистемы обнаружения вторжений (см. рис. 4) устанавливается до внешнего межсетевого экрана и предназначен для выявления всех внешних атак на серверы портала, а также на межсетевой экран. Второй сетевой датчик устанавливается таким образом, чтобы он имел возможность перехватывать весь сетевой трафик, поступающий в сегмент демилитаризованной зоны. Таким образом, второй датчик имеет возможность выявлять атаки на публичные и кэш-серверы, которые были пропущены внешним межсетевым экраном. Анализ результатов работы первого и второго сетевого датчика позволяет контролировать работу внешнего межсетевого экрана и при необходимости изменять его правила фильтрации. Третий датчик предназначается для мониторинга сетевой активности в сегменте служебных серверов Web-портала.

Хостовые датчики подсистемы обнаружения вторжений устанавливаются на всех серверах сегмента демилитаризованной зоны и сегмента служебных серверов. Датчики этого типа должны быть реализованы в виде активных фильтров, функционирующих на уровне прикладного программного обеспечения Web-портала. Это необходимо для того, чтобы датчики не снижали производительности работы серверов портала, а также имели возможность обрабатывать трафик, передаваемый по криптозащищённым каналам связи.

Информация, собранная сетевыми и хостовыми датчиками, анализируется модулем выявления атак с целью обнаружения возможных вторжений нарушителей. Анализ данных может проводиться при помощи двух основных групп методов - сигнатурных и поведенческих. Сигнатурные методы описывают каждую атаку в виде специальной модели или сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель др. Алгоритм работы сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками. В случае обнаружения искомой сигнатуры, фиксируется факт информационной атаки, которая соответствует найденной сигнатуре. База данных сигнатур атак подсистемы обнаружения вторжений должна обновляться на регулярной основе.

Поведенческие методы, в отличие от сигнатурных, базируются не на моделях информационных атак, а на моделях штатного процесса функционирования Web-портала. Принцип работы поведенческих методов заключается в обнаружении несоответствия между текущим режимом функционирования АС и моделью штатного режима работы, заложенной в параметрах метода. Любое такое несоответствие рассматривается как информационная атака. Как правило, модуль выявления атак интегрируется вместе с сетевыми и хостовыми датчиками подсистемы обнаружения вторжений.

Подсистема анализа защищённости

Подсистема анализа защищённости предназначена для выявления уязвимостей в программно-аппаратном обеспечении Web-портала. Примерами таких уязвимостей могут являться неправильная конфигурация сетевых служб портала, наличие программного обеспечения без установленных модулей обновления (service packs, patches, hotfixes), использование неустойчивых к угадыванию паролей и др. По результатам работы подсистемы анализа защищённости формируется отчёт, содержащий информацию о выявленных уязвимостях и рекомендации по их устранению. Своевременное устранение уязвимостей, выявленных при помощи этой подсистемы позволяет предотвратить возможные информационные атаки, основанные на этих уязвимостях. Сканирование Web-портала должно осуществляться по регламенту с заданной периодичностью. При этом должна регулярно обновляться база данных проверок уязвимостей. Подсистема анализа защищённости устанавливается на АРМ администратора безопасности в сегменте управления Web-портала.

Подсистема криптографической защиты

Подсистема криптографической защиты предназначена для обеспечения защищённого удалённого взаимодействия с Web-порталом. Подсистема базируется на технологии виртуальных частных сетей VPN (Virtual Private Network), которая позволяет создавать защищённые сетевые соединения, в рамках которых проводится аутентификация пользователей, а также обеспечивается конфиденциальность и контроль целостности передаваемых данных. Установка, управление и закрытие таких соединений осуществляется при помощи специализированных крипторотоколов. Для организации VPN-сети могут использоваться разные типы криптопротоколов, функционирующие на различных уровнях стека TCP/IP (см. табл.2).

Таблица 2

Криптопротоколы различных уровней стека TCP/IP

В состав подсистемы криптографической защиты информации входит VPN-шлюз, который устанавливается в Web-портале и VPN-клиенты, устанавливаемые на рабочие станции администраторов Web-портала, а также на станции тех пользователей, для которых необходимо обеспечить защищённое взаимодействие с серверами портала. VPN-шлюз устанавливается в коммуникационном сегменте портала между внешним и внутренним межсетевым экраном. Такая схема установки позволят использовать внутренний экран для фильтрации пакетов данных уже после того, как они будут расшифрованы VPN-шлюзом. В случае, если для организации VPN-сети используется протокол SSL, то на стороне пользователей Web-портала можно не устанавливать дополнительного ПО и использовать стандартные Интернет-браузеры, в которые интегрированы функции SSL-клиента.

Подсистема управления средствами защиты Web-портала

Архитектура защищённого Web-портала, в котором установлены все рассмотренные выше подсистемы защиты, изображена на рис. 5.

Рис. 5. Архитектура защищённого Web-портала

Нажмите, чтобы увеличить рисунок

Для повышения надёжности работы портала наиболее критические элементы комплекса средств безопасности, такие как межсетевой экран и VPN-шлюз должны резервироваться путём создания отказоустойчивых кластеров. В этом случае их сбой или отказ не приведёт к нарушению работоспособности всего Web-портала.

Поскольку комплекс средств защиты Web-портала сам может выступать в качестве цели возможной атаки, то все его подсистемы должны быть оснащены механизмами собственной безопасности, которые бы позволяли выполнять следующие функции:

обеспечение конфиденциальности и контроля целостности информации, передаваемой между компонентами подсистем по каналам связи;

обеспечения контроля целостности собственного программного обеспечения подсистем на основе контрольных сумм;

аутентификации администратора безопасности при доступе к консоли управления подсистем на основе пароля. При этом должна регистрироваться информация обо всех успешных и неуспешных попытках аутентификации администратора.

Заключение

В настоящее время нормальное функционирование Web-портала, подключённого к сети Интернет, практически невозможно если не уделять должное внимание проблеме обеспечения его информационной безопасности. Наиболее эффективно эта проблема может быть решена путём применения комплексного подхода к защите ресурсов портала от возможных информационных атак. Для этого в состав комплекса средств защиты портала должны входить подсистемы антивирусной защиты, обнаружения вторжений, контроля целостности, криптографической защиты, разграничения доступа, а также подсистема управления. При этом каждая из подсистем должна быть оснащена элементами собственной безопасности.

Список литературы

1. Pierre-Alain Fayolle, Vincent Glaume, "A buffer overflow Study. Attacks and Defenses", ENSEIRM, 2002.

2. Лукацкий А.. Обнаружение атак. – СПб.: БХВ-Петербург, 2001.

3. Рыбин Алексей. Корпоративный сайт. Эффективный инструмент бизнеса или нереализованные возможности. Бюллетень JetInfo № 4 (119), 2003.

4. Сердюк В.А. Ахиллесова пята информационных систем //BYTE/Россия. 2004. №4 (68). С. 19-22.

План защиты от несанкционированного доступа к электронным базам данных и сетевым ресурсам.

Общие положения

От обеспечения безопасности информационной вычислительной системы организации во многом зависит бесперебойное, устойчивое и надежное функционирование бизнес-процессов в вычислительных системах организации в целом; в частности, репутация организации, доля на рынке, снижение издержек и т.п.

Ко всем данным, с которыми работает информационная вычислительная система, в обязательном порядке предъявляется требование сохранности, аутентичности и целостности. Обеспечение этих требований является первостепенным в задачах обеспечения информационной безопасности. Несанкционированный доступ к информационным ресурсам, располагающимся в электронных базах данных и на сетевых ресурсах, как правило имеет целью нарушение этих требований. Как следствие, несанкционированный доступ может нанести организации существенный финансовый, юридический и репутационный ущерб. В связи с этим одной из важнейших задач обеспечения информационной безопасности является задача максимально возможного снижения угрозы несанкционированного доступа.

Для решения этой задачи используется комплексный подход, предполагающий использование технических и программных решений, а также специальные организационные мероприятия.

Классификация объектов защиты и угроз

В качестве объектов защиты выступают массивы электронной информации (а значит и содержащие их хранилища информации), которая является:

- коммерческой тайной;

- персональными данными физических лиц;

- секретной ключевой информацией систем криптографической защиты информации;

- внутренней служебной информацией, публикация которой по тем или иным причинам нежелательна;

- иной информацией, по тем или иным причинам не подлежащей свободному распространению.

Информация по своему месторасположению по отношению к компьютеру лица, пытающегося получить к ней доступ, может:

- Располагаться на компьютере пользователя, быть локальной (Local);

- Располагаться в открытом для доступа сетевом каталоге другого компьютера (сервера) локальной вычислительной сети организации (Network);

- Располагаться в базе данных одной из систем управления базами данных (СУБД) (Database);

- Располагаться на сетевом ресурсе, доступ к которому осуществляется посредством соответствующего сетевого сервиса (например, web-сайт) (WWW).

Классификация информационных угроз:

Причины, приводящие к появлению уязвимости от перечисленных угроз:

- отсутствие гарантии конфиденциальности и целостности передаваемых данных;

- недостаточный уровень проверки участников соединения;

- недостаточная реализация или некорректная разработка политики безопасности;

- отсутствие или недостаточный уровень защиты от несанкционированного доступа (антивирусы, контроль доступа, системы обнаружения атак);

- существующие уязвимости используемых операционных систем, программного обеспечения, СУБД, веб-систем и сетевых протоколов;

- непрофессиональное и слабое администрирование систем;

- проблемы при построении межсетевых фильтров;

- сбои в работе компонентов системы или их низкая производительность;

- уязвимости при управлении ключами.

- раскрытие содержимого документа;

- представление документа от имени (другого) участника (маскарадинг);

- несанкционированная модификация содержимого документа;

- повтор переданной информации:

- блокирование передачи документа.

Архитектура системы информационной безопасности, покрывающая основные классы угроз, должна содержать следующие обязательные компоненты:

- подсистему аутентификации и авторизации пользователей;

- антивирусную подсистему;

- подсистему межсетевого экранирования;

- подсистему криптографической защиты информации;

- подсистему физической защиты;

- подсистему защиты внутренних сетевых ресурсов;

- подсистему защиты Web-pecypcoв и рекомендуемые компоненты:

- подсистему обнаружения и предотвращения вторжений;

- подсистему контроля содержимого Интернет-графика;

- подсистему протоколирования, отчета и мониторинга средств защиты;

- подсистему протоколирования действий пользователей и администраторов;

- подсистему защиты рабочих станций;

- подсистему управления информационной безопасности.

Защита от НСД и других угроз извне ЛВС организации

Вследствие достаточно надежной защиты периметра локальной вычислительной сети средствами брандмауэра прямые атаки на информационные ресурсы, находящиеся внутри защищаемого периметра, со стороны лиц, находящихся вне этого периметра, малоэффективны, а поэтому маловероятны.

Методы обнаружения DoS атак:

- сигнатурные — основанные на качественном анализе трафика;

- статистические — основанные на количественном анализе трафика;

- гибридные — сочетающие в себе достоинства двух предыдущих методов;

- реакционные — основанные на получении информации о необычно медленной реакции информационной системы, недоступности ее сервисов.

План действий при DoS атаке:

- При получении информации о необычно медленной реакции информационной системы или иных обоснованных подозрений о происходящей DoS атаке необходимо проинформировать начальника управления автоматизации и администратора информационной безопасности.

- Отделу телекоммуникаций необходимо прекратить (физически или логически) внешний доступ к атакуемому сетевому сервису.

- При этом необходимо собрать как можно больше информации о характере атаки, ее интенсивности, источниках, возможных целях. Для этого использовать информацию из системных журналов соответствующих систем.

- На основе полученной информации об источнике атаки применять как пассивные защитные меры (фильтрация адресов, протоколов, портов, уклонение, т.е. увод непосредственной цели атаки (доменного имени или IP- адреса) от других ресурсов сети), так и активные — воздействие на источники, организатора или центр управления атакой, как технического, так и организационно-правового характера

В качестве превентивных мероприятий следует использовать:

Другой опасностью, проникающей в локальную вычислительную сеть извне, но действующей внутри периметра защиты, являются компьютерные вирусы. Ввиду их скрытного действия и существенных возможностей по несанкционированному доступу и даже уничтожению информации, меры профилактической защиты от вирусных атак являются важной компонентой информационной безопасности.

К основным способам защиты от вирусных атак относятся программные (антивирусные мониторы и антивирусные сканеры) и организационные (выполнение сотрудниками организации требований информационной безопасности; прививание пользователям культуры работы с электронной почтой, в интернет и т.п.).

План превентивных антивирусных мероприятий:

Защита от несанкционированного доступа изнутри ЛВС организации

Для обеспечения высокого уровня информационной безопасности локальной вычислительной сети рекомендуется проводить следующие процедуры при организации работы персонала организации:

- фиксировать в трудовых договорах обязанности персонала по соблюдению конфиденциальности, в том числе лиц, работающих по совместительству;

- по возможности распределять основные функции между сотрудниками так, чтобы ни одна существенная операция не могла быть выполнена одним человеком от начала до конца;

- обеспечивать строгий режим пропуска и порядка в служебных помещениях, устанавливать жесткий порядок пользования средствами связи и передачи информации;

- регулярно (не реже одного раза в год) проводить оценку всей имеющейся информации и выделять из нее конфиденциальную в целях ее защиты;

- иметь нормативные правовые документы по вопросам защиты информации;

- постоянно повышать квалификацию сотрудников, знакомить их с новейшими методами обеспечения информационной безопасности;

- рекомендуется создать базу данных для фиксирования попыток несанкционированного доступа к конфиденциальной информации;

- проводить служебные расследования в каждом случае нарушения политики безопасности.

План мероприятий по снижению угрозы несанкционированного доступа от легальных пользователей локальной вычислительной сети:

- Сотрудникам категорически запрещается передавать свои имя и пароль другим лицам.

- Рекомендуется, чтобы пользователи локальной вычислительной сети были объединены в логические группы, отражающие функциональные обязанности этих пользователей. Принцип — все пользователи, входящие в некую группу, имеют права доступа к информации, соответствующие этой группе, и в этой части функциональные обязанности пользователей совпадают.

- Рекомендуется разрешать доступ к информационным ресурсам только группам. При этом вид доступа (чтение содержимого каталога, чтение файла, модификация файла и т.п.) должен строго соответствовать функциям сотрудника при работе с соответствующим массивом информации. Кроме этого, должен применяться принцип возможной минимизации доступа: если без ущерба для функциональности возможно не предоставлять один из видов доступа, то его не следует предоставлять.

- При изменении должностных обязанностей сотрудника, переводе его на другую работу, руководитель соответствующего подразделения должен немедленно уведомить администратора о необходимости изменить (исключить) членство сотрудника в логических группах доступа.

- При проектировании и разработке пользовательских интерфейсов программных продуктов, используемых в организации, настоятельно рекомендуется избегать (кроме особых случаев) подходов, при которых, во время работы пользователя с программой, её интерфейс позволяет просматривать большие объемы информации и/или сохранять её на электронные носители, передавать по электронной почте или в интернет.

- При проектировании приложений, использующих доступ к серверным базам данных, рекомендуется использовать механизм ролей и разграничения доступа пользователей к компонентам СУБД, применяя принцип минимально возможных прав. При этом не рекомендуется давать пользователям СУБД непосредственный доступ к её таблицам. Доступ пользователей к данным, хранящимся в таблицах, должен осуществляться преимущественно посредством хранимых процедур и представлений (view). Эти процедуры и представления, в свою очередь, должны представлять пользователю только необходимый для его работы набор записей, содержащих только необходимые поля.

- При организации структуры каталогов для хранения таблиц не серверных СУБД необходимо использовать подход, аналогичный организации доступа к сетевым каталогам файловых серверов. При этом для хранения различных файлов-таблиц рекомендуется создавать подкаталоги, объединяющие эти таблицы по функциональному назначению и позволяющие использовать механизм разграничения доступа логических групп ЛВС к этим каталогам.

План мероприятий по снижению риска несанкционированного доступа со стороны лиц, подключившихся к локальной вычислительной сети организации нелегально:

- Не устанавливать точки подключения к локальной вычислительной сети организации (розетки) в местах, где возможно неконтролируемое подключение к ним со стороны посторонних лиц.

- Администратор информационной безопасности проводить регулярное (ежедневное) сканирование локальной вычислительной сети организации с целью выявления несанкционированных подключений к ней.

- При необходимости предоставления доступа в интернет и/или к другим ресурсам сотрудникам сторонних организаций, необходимо создание отделом технического обеспечения виртуальных сетей (VLAN), максимально ограничивающих возможности этих сотрудников по доступу в локальной вычислительной сети организации и/или сканированию сетевого трафика организации.

- При конфигурировании VPN сети организации рекомендуется ограничивать доступ из дочерних подразделений сети (соответствующих сетям филиалов и дополнительных офисов), разрешая его только к необходимым для работы ресурсам (серверам, протоколам, портам) центральной локальной вычислительной сети организации.

- Не использовать беспроводные сети, кроме случаев организации малых временных сетей, не имеющих выхода в основную локальную вычислительную сеть организации. При этом в обязательном порядке необходимо применять имеющиеся в протоколе беспроводной связи средства защиты. В частности, групповой пароль для подключения к концентратору должен быть нетривиальным по набору символов, его длина должна быть достаточной для обеспечения криптостойкости (не менее 10 символов). В случаях длительного использования беспроводных сетей следует менять групповой пароль не реже 1 раза в месяц.

- Все стандартные пароли доступа к серверам, настройкам оборудования и т.п. еще до осуществления настроек соответствующих систем, серверов или оборудования в обязательном порядке должны быть изменены на нетривиальные, отвечающие требованиям парольной защиты.

- Рекомендуется использовать аутентификацию пользователей при доступе их к интернету и электронной почте.

Отделу технического обеспечения отключать в кроссировочных шкафах соединения с неиспользуемыми розетками локальной вычислительной сети, установленными в помещениях организации.

На отечественном рынке информационных технологий представлено несколько готовых решений, благодаря которым возможно построение полнофункциональных порталов Web, в частности это семейство продуктов Internet Information Services компании Microsoft, Sun ONE Portal от Sun Microsystems и WebSphere производства IBM.

- общедоступные серверы Web, обеспечивающие доступ пользователей Internet к информационным ресурсам портала;

- кэширующие серверы, где временно хранятся копии ресурсов, к которым обращались пользователи Internet. Первоначально запрос направляется кэширующему серверу и передается общедоступным серверам Web только тогда, когда затребованный контент на нем отсутствует. Использование таких серверов позволяет снизить нагрузку на основные общедоступные серверы, а также сократить время доступа пользователей к кэшированным ресурсам;

- серверы DNS, необходимые для преобразования символьных имен серверов портала Web в соответствующие им IP-адреса;

- серверы приложений, где установлено специализированное программное обеспечение для управления информационным содержимым портала Web;

- серверы баз данных, осуществляющие централизованное хранение информационных ресурсов портала Web;

- коммуникационное оборудование, благодаря которому становится возможным взаимодействие между различными серверами портала Web.

Как правило, серверы порталов Web размещаются на площадках провайдеров Internet, поскольку они могут обеспечить необходимую пропускную способность каналов. Управление порталом Web в этом случае осуществляется удаленно через Internet с автоматизированных рабочих мест (АРМ) администраторов. Обобщенная архитектура портала Web изображена на Рисунке 1.

Учитывая тот факт, что ресурсы общедоступного портала ввиду его назначения доступны и, следовательно, открыты любому пользователю сети Internet, они становятся потенциальной мишенью для атак. Необходимо отметить, что за последние годы число самых разнообразных информационных атак значительно выросло, причем основная их часть направлена именно на общедоступные ресурсы. Целью злоумышленников может быть нарушение конфиденциальности, целостности или доступности данных, хранящихся на серверах портала Web.

Для защиты наиболее целесообразно применять комплексный подход, сочетающий организационные и технические средства. Организационные меры предусматривают разработку и внедрение нормативно-правовых документов, таких, как политика и концепция обеспечения информационной безопасности портала Web, должностные инструкции по работе персонала с автоматизированной системой портала и т. д. Технические же реализуются при помощи соответствующих программных, аппаратных или программно-аппаратных средств и призваны обеспечить выполнение целей и задач, определенных в соответствующих нормативно-правовых документах.

Использование комплексного подхода предполагает объединение технических средств защиты портала Web в интегрированный комплекс, включающий в себя подсистемы антивирусной защиты, контроля целостности, разграничения доступа, обнаружения вторжений, анализа защищенности, криптографической защиты информации, а также подсистему управления. Ниже приведено описание основных функциональных возможностей этих подсистем, а также особенностей их применения.

ПОДСИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

Подсистема разграничения доступа является основным компонентом комплекса безопасности портала Web и предназначена для защиты его информационных ресурсов от несанкционированного доступа. При помощи входящих в нее средств защиты портал делится на четыре функциональных сегмента (см. Рисунок 2):

- сегмент демилитаризованной зоны, где находятся серверы, доступ к которым могут получить любые пользователи Internet (кэширующие серверы, общедоступные серверы Web и серверы DNS);

- сегмент служебных серверов, доступ к их ресурсам предоставляется только администраторам или служебным сервисам портала Web;

- сегмент управления, где размещаются средства, необходимые для управления комплексом безопасности портала Web;

- коммуникационный сегмент, включающий в себя маршрутизаторы и коммутаторы, посредством которых осуществляется взаимодействие между другими сегментами портала.

Разделение на отдельные сегменты позволяет изолировать различные ресурсы портала друг от друга, тогда при компрометации сервера одного из сегментов портала нарушитель не сможет получить доступ к информационным ресурсам, расположенным в других сегментах.

На сетевом уровне разграничение доступа реализуется при помощи двух межсетевых экранов, осуществляющих фильтрацию пакетов данных в соответствии с заданными критериями. Примеры критериев фильтрации для различных уровней стека протоколов TCP/IP приведены в Таблице 1.

Один (внешний) межсетевой экран следует установить в точке сопряжения портала с Internet, при этом на него возлагается задача фильтрации пакетов данных, поступающих из Internet в сегмент демилитаризованной зоны. Фильтрация осуществляется на основе критериев сетевого, транспортного и прикладного уровня стека TCP/IP. Другой (внутренний) межсетевой экран размещаются таким образом, чтобы через него проходили все пакеты, которыми серверы сегмента демилитаризованной зоны обмениваются со служебными серверами. Этот экран выполняет фильтрацию только на сетевом и транспортном уровнях. Схематично установка межсетевого экрана в коммуникационном сегменте портала Web показана на Рисунке 3.

Разграничение доступа на прикладном уровне реализуется средствами прикладного программного обеспечения, установленного на серверах портала Web. Это ПО должно обеспечивать идентификацию и аутентификацию администратора и некоторых пользователей и назначать им соответствующие права доступа к файловым ресурсам. Аутентификация может проводиться на основе паролей или цифровых сертификатов.

ПОДСИСТЕМА АНТИВИРУСНОЙ ЗАЩИТЫ

ПОДСИСТЕМА КОНТРОЛЯ ЦЕЛОСТНОСТИ

Подсистема контроля целостности призвана обеспечить выявление несанкционированного изменения содержимого портала Web. Датчики подсистемы, как правило, устанавливаются на серверах портала и с заданной периодичностью проверяют целостность файловых ресурсов портала на основе контрольных сумм или хэшей. Проверка на целостность должна проводиться для файлов не только прикладного, но и общесистемного программного обеспечения. Алгоритм работы подсистемы следующий. Для заданного множества файлов вычисляются эталонные контрольные суммы. По истечении определенного временного интервала контрольные суммы файлов рассчитываются заново и сравниваются с ранее сохраненными эталонными значениями. Несоответствие между эталонным и полученным значением свидетельствует о факте искажения файлового ресурса, о чем немедленно оповещается администратор безопасности.

Подсистема контроля целостности не является превентивным средством защиты, поскольку позволяет выявить лишь последствия информационного вторжения. Однако наличие такой подсистемы жизненно необходимо: если все имеющиеся средства защиты пропустили информационную атаку, то подсистема контроля целостности позволяет выявить сам факт ее проведения.

ПОДСИСТЕМА ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ

Подсистема обнаружения вторжений (Intrusion Detection System, IDS) предназначена для выявления сетевых атак против информационных ресурсов портала. Подсистема включает в себя следующие компоненты:

- модули-датчики для сбора информации о пакетах данных, циркулирующих в пределах портала Web;

- модуль выявления атак для обработки собранных датчиками данных, с целью обнаружения информационных атак нарушителя;

- модуль реагирования на обнаруженные атаки;

- модуль хранения данных для архивирования всей конфигурационной информации и результатов работы подсистемы обнаружения вторжений. В качестве такого модуля, как правило, используется стандартная СУБД, например MS SQL Server, Oracle или IBM DB2;

- модуль управления компонентами средств обнаружения атак.

В состав подсистемы обнаружения вторжений должны входить два типа датчиков — хостовые и сетевые. Сетевые датчики представляют собой отдельный программно-аппаратный блок и предназначены для пассивного сбора и анализа информации обо всех пакетах данных, проходящих через тот сегмент, где установлен датчик. Хостовые датчики — это программные модули, устанавливаемые на серверы портала и анализирующие только те пакеты данных, которые поступают на соответствующие серверы. Хостовые датчики, в отличие от сетевых, позволяют не только выявлять, но и блокировать сетевые атаки посредством фильтрации потенциально опасных пакетов данных.

Схема установки сетевых датчиков подсистемы обнаружения вторжений в коммуникационном сегменте портала Web показана на Рисунке 4.

Первый сетевой датчик подсистемы обнаружения вторжений устанавливается до внешнего межсетевого экрана и предназначен для выявления всех внешних атак на серверы портала, а также на сам межсетевой экран. Второй датчик размещается таким образом, чтобы перехватывать весь сетевой трафик в демилитаризованную зону и выявлять атаки на общедоступные и кэширующие серверы, которые были пропущены внешним межсетевым экраном. Анализ результатов работы обоих датчиков позволяет контролировать работу внешнего экрана и при необходимости изменять его правила фильтрации. Третий датчик осуществляет мониторинг сетевой активности в сегменте служебных серверов портала Web.

Хостовые датчики подсистемы обнаружения вторжений устанавливаются на всех серверах демилитаризованной зоны и в сегменте служебных серверов. Подобные датчики должны быть реализованы в виде активных фильтров на уровне прикладного программного обеспечения портала Web. Это необходимо для того, чтобы их работа не влияла на производительность серверов портала, а сами они могли обрабатывать трафик, передаваемый по криптозащищенным каналам связи.

Информация, собранная сетевыми и хостовыми датчиками, анализируется модулем выявления атак с целью обнаружения возможных вторжений. Анализ данных может проводиться с применением двух основных методов — сигнатурного и поведенческого. Первый описывает каждую атаку в виде специальной модели или сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель и др. Алгоритм работы сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками. В случае обнаружения искомой сигнатуры фиксируется факт информационной атаки. База данных сигнатур атак подсистемы обнаружения вторжений должна регулярно обновляться.

Второй метод, поведенческий, в отличие от сигнатурного, базируется не на моделях информационных атак, а на моделях штатного процесса функционирования портала Web. Принцип его работы заключается в обнаружении несоответствия между текущим режимом функционирования автоматизированной системы и параметрами модели штатного режима работы. Любое несоответствие рассматривается как информационная атака. Как правило, модуль выявления атак интегрируется с сетевыми и хостовыми датчиками подсистемы обнаружения вторжений.

ПОДСИСТЕМА АНАЛИЗА ЗАЩИЩЕННОСТИ

Подсистема анализа защищенности предназначена для выявления уязвимостей в программно-аппаратном обеспечении портала Web. Примеры таких уязвимостей — неправильная конфигурация сетевых служб портала, наличие программного обеспечения без установленных модулей обновления (service packs, patches, hotfixes), использование неустойчивых к угадыванию паролей и др. По результатам работы подсистемы анализа защищенности формируется отчет с информацией о выявленных уязвимостях и рекомендациями по их устранению. Своевременное устранение уязвимостей позволяет предотвратить возможные информационные атаки против них. Сканирование портала Web необходимо осуществлять по регламенту с заданной периодичностью, а базу данных проверяемых уязвимостей регулярно обновлять. Подсистема анализа защищенности устанавливается на АРМ администратора безопасности в сегменте управления портала Web.

ПОДСИСТЕМА КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ

Подсистема криптографической защиты предназначена для поддержки безопасного удаленного взаимодействия с порталом Web. Подсистема базируется на технологии виртуальных частных сетей (Virtual Private Network, VPN) и позволяет создавать защищенные сетевые соединения, в рамках которых проводится аутентификация пользователей, обеспечивается конфиденциальность и контроль целостности передаваемых данных. Установка, управление и закрытие таких соединений осуществляются при помощи специализированных протоколов шифрования. Для организации сети VPN могут использоваться разные типы протоколов, функционирующие на различных уровнях стека TCP/IP (см. Таблицу 2).

В состав подсистемы криптографической защиты информации входят шлюз VPN, устанавливаемый на портале Web, и клиенты VPN, которыми оснащаются рабочие станции администраторов портала, а также станции пользователей, нуждающихся в защищенном взаимодействии с серверами портала. Шлюз VPN размещают в коммуникационном сегменте портала между внешним и внутренним межсетевым экраном. Такая схема установки позволяет использовать внутренний экран для фильтрации пакетов данных уже после того, как они будут расшифрованы шлюзом VPN. Если для организации сети VPN применяется протокол SSL, то на стороне пользователей портала Web дополнительного программного обеспечения не требуется — стандартных браузеров Internet с интегрированными в них функциями клиента SSL вполне достаточно.

ПОДСИСТЕМА УПРАВЛЕНИЯ СРЕДСТВАМИ ЗАЩИТЫ ПОРТАЛА WEB

Архитектура защищенного портала Web, обладающего всеми рассмотренными выше подсистемами защиты, изображена на Рисунке 5.

Для повышения надежности работы портала наиболее критические элементы комплекса средств безопасности, например межсетевой экран и шлюз VPN, должны резервироваться путем создания отказоустойчивых кластеров. В этом случае их сбой или отказ не приведут к нарушению работоспособности всего портала Web.

Комплекс средств защиты портала сам может стать целью возможной атаки, поэтому все его подсистемы должны быть оснащены механизмами собственной безопасности, которые позволяли бы обеспечивать выполнение следующих требований:

- конфиденциальности и контроля целостности информации, передаваемой между компонентами подсистем по каналам связи;

- взаимной аутентификации компонентов подсистем перед обменом информацией;

- контроля целостности собственного программного обеспечения подсистем на основе контрольных сумм;

- аутентификации администратора безопасности при доступе к консоли управления подсистем на основе пароля. При этом должна регистрироваться информация обо всех успешных и неуспешных попытках аутентификации.

ЗАКЛЮЧЕНИЕ

В настоящее время нормальное функционирование портала Web с открытым доступом из Internet оказывается практически невозможным, если при его создании и обслуживании не уделяется должного внимания проблеме обеспечения информационной безопасности. Наиболее эффективен комплексный подход к защите ресурсов портала от возможных атак. Для этого в состав комплекса средств защиты должны входить подсистемы антивирусной защиты, обнаружения вторжений, контроля целостности, криптографической защиты, разграничения доступа, а также подсистема управления — каждая должна быть оснащена элементами собственной безопасности.

Комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих подсистем:

управления доступом; регистрации и учета; криптографической;

Подбор средств защиты информации от несанкционированного доступа определяется их функциональными возможностями по реализации требований к автоматизированным системам различных групп.

Подсистема управления доступом

Назначение - защита ПЭВМ от посторонних пользователей, управление доступом к объектам доступа и организация

персональные идентификаторы типа Touch Memory ;

аутентификацией (подтверждением подлинности), которая обычно осуществляется путем ввода пароля определенной длины.

![]()

Принципы управления доступом![]()

При дискреционной модели

права доступа задаются матрицей доступа, элементами которой являются разрешенные права доступа субъекта к объекту.

Контроль доступа осуществляется непосредственно путем анализа прав доступа к объекту запрашивающего доступ субъекта.

При этом анализируется, есть ли в матрице информация о разрешении доступа данного субъекта к данному объекту, или нет.

В рамках мандатного механизма каждому субъекту (пользователю, приложению и т.д.) и каждому объекту (файлу, каталогу и т.д.) ставятся в соответствие специальные классификационные метки. Посредством этих меток субъектам и объектам назначаются классификационные уровни (уровни уязвимости, категории секретности и т. п.), являющиеся комбинациями иерархических и неиерархических категорий.

Контроль и управление доступом осуществляется путем сопоставления классификационных меток субъекта и объекта доступа, отражающих их место в соответствующей иерархии.

Подсистема регистрации и учета

Назначение - для регистрации в системном журнале, представляющем собой специальный файл, размещаемый на жестком диске ПЭВМ, различных событий, происходящих при работе ПЭВМ.

В системном журнале регистрируются:

дата и время события;

имя и идентификатор пользователя, осуществляющего регистрируемое действие;

действия пользователя (сведения о входе/выходе пользователя в/из системы, запусках программ, событиях НСД, изменении полномочий и др.).

Доступ к системному журналу возможен только администратору ИБ.

События, регистрируемые в системном журнале,

определяются администратором СЗИ.

Подсистема обеспечения целостности

Назначение - для исключения несанкционированных модификаций (как случайных, так и злоумышленных) программной и аппаратной среды ПЭВМ, в том числе программных средств комплекса и обрабатываемой информации, обеспечивая при этом защиту ПЭВМ от внедрения программных закладок и вирусов.

проверкой уникальных идентификаторов аппаратных частей ПЭВМ;

контролем обращения к операционной системе напрямую, в обход прерываний DOS;

исключением возможности использования ПЭВМ без аппаратного контроллера комплекса;

механизмом создания замкнутой программной среды, запрещающей запуск привнесенных программ, исключающих несанкционированный выход в ОС.

Подсистема криптографической защиты

Назначение - для усиления защиты пользовательской информации, хранящейся на жестком диске ПЭВМ или сменных носителях.

Позволяет пользователю зашифровать/расшифровать свои данные с использованием индивидуальных ключей, как правило, хранящихся в персональном ТМ - идентификаторе.

Требования к защите конфиденциальной информации

Подсистема управления доступом :

1. Идентифицировать и проверять подлинность субъектов доступа при входе в систему. Причем это должно осуществляться по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов.

2. Идентифицировать терминалы, ЭВМ, узлы компьютерной сети, каналы связи, внешние устройства ЭВМ по их логическим адресам (номерам).

3. По именам идентифицировать программы, тома, каталоги, файлы, записи и поля записей.

4. Осуществлять контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

Тут вы можете оставить комментарий к выбранному абзацу или сообщить об ошибке.

Читайте также: