Как называется вид атаки при которой производятся незаконные изменения сайта

Обновлено: 16.05.2024

Фишинг-рассылки, вирусы-шифровальщики, атаки на цепочки поставок и скрытый майнинг.

В феврале 2019 года корпорация Microsoft подготовила ежегодный отчёт об угрозах информационной безопасности. Эксперты проанализировали триллионы сигналов, которые ежедневно проходят через облачные ресурсы Microsoft, и выделили наиболее распространённые способы кибератак. Какие из них особенно опасны для бизнеса и как не допустить проникновения вредоносного программного обеспечения в корпоративную сеть — в статье.

Человеческий фактор всегда остаётся самым слабым звеном в цепи, какие бы методы защиты корпоративной сети ни использовались. Киберпреступники очень часто применяют механики социальной инженерии. Атаки направлены не на поиск технических уязвимостей, а на человеческие слабости — любопытство, страх, жажда наживы. Поэтому популярность фишинга стремительно растёт.

Фишинговые атаки делятся на три категории:

Антивирусные программы не способны заблокировать все подозрительные файлы. Поэтому компании, которые заботятся об информационной безопасности, внедряют дополнительные средства проактивной защиты. Наиболее действенный из них — так называемые песочницы. Это искусственная цифровая среда, куда помещают потенциально опасный файл и анализируют, как он себя ведёт.

В последнее время у злоумышленников растет популярность веб-фишинга, в исключительных случаях его используют для взлома корпоративных сетей. Преступники могут выяснить, например, какую систему документооборота использует организация, и создать ресурс, копирующий стартовую страницу этой системы. Ничего не подозревающий сотрудник вводит логин и пароль и передаёт их хакеру.

Признаки фишингового сайта:

Бум вирусов-шифровальщиков пришёлся на 2017 год, когда мир столкнулся с эпидемиями WannaCry, NotPetya, BadRabbit. Но уже в следующем количество подобных таких атак снизилось на 73%. Атаки 2017 года показали компаниям, насколько важно осуществлять резервное копирование данных и более грамотно реагировать на подозрительные письма.

Современные средства защиты и обновлённое программное обеспечение справляются с большинством вирусов-шифровальщиков. Однако всегда есть вероятность, что преступники сумеют первыми найти уязвимость и воспользоваться ею. Вредоносные программы, использующие уязвимости в ПО, которые ещё не были закрыты, называются угрозами нулевого дня.

В таком случае от шифровальщика компанию спасёт резервное копирование данных и сегментирование сети — оно минимизирует возможность распространения вируса.

Важна также грамотная информационная политика: использование сложных паролей, многофакторная процедура аутентификации и защита доступа привилегированных учётных записей.

Большую опасность представляет использование неподдерживаемого ПО, например, Windows XP. Microsoft больше не работает над ликвидацией его уязвимостей. Так что пользователям, которые до сих пор используют эту операционную систему, стоит установить более позднюю версию.

Цепочка поставок ПО у крупных производителей состоит, как минимум, из четырёх этапов: разработка, стейджинг (проверка продукта в искусственной среде), тестирование, публикация дистрибутивов. На любой стадии преступники могут внедрить вредоносное ПО в исходное приложение или пакет обновлений. И пользователи, доверяя разработчикам, самостоятельно устанавливают вредоносную программу на свои компьютеры.

К примеру, хакер с помощью фишинга может проникнуть на компьютер разработчика и добавить в код дополнительные строки. Если компания-производитель применяет для хранения кода облачные системы, хакер может получить доступ к облачному репозиторию, чтобы заразить софт.

Другой способ — подмена сервера, с которого программное обеспечение получает обновления. В 2017 году злоумышленники взломали украинский сайт с обновлениями бухгалтерской программы M.E.Doc. В результате на тысячи компьютеров проник печально известный вирус-шифровальщик NotPetya.

Вероятность, что заражённым окажется софт от крупных производителей, которые строго контролируют цепочки поставок, очень мала.

Чтобы свести риск заражения компьютеров практически к нулю крупные компании, помимо антивирусных программ, используют новый класс решений — EDR (Endpoint Detection and Response). Это продвинутый инструмент для определения и расследования подозрительных активностей на компьютерах пользователей.

С ростом популярности криптовалют преступники стали активно использовать скрытый майнинг, паразитирующий на вычислительных мощностях компьютеров.

Существует множество способов внедрения. Например, вредоносный JavaScript-код может быть встроен в легитимный сайт. Он майнит криптовалюту, пока пользователь находится на сайте, или закрепляется на компьютере через эксплуатацию незакрытой уязвимости. Также код может быть добавлен в программное обеспечение, которое преступники скомпрометировали, атаковав цепочку поставок.

Генерация разных криптовалют происходит по разным протоколам, и информация может передаваться очень редко. Поэтому на сетевом уровне отследить майнинг по резкому увеличению счёта за электроэнергию едва ли удастся.

Куда более явный сигнал — значительное снижение производительности компьютера, постоянная загрузка процессора. Если софт для майнинга распространится на компьютеры внутри корпоративной сети, это отразится на скорости многих процессов, оказав негативное влияние на бизнес компании.

Но тогда вирус сразу же заметят. Поэтому мошенники внедряют майнинг на отдельные компьютеры и ограничивают использование его ресурсов или на серверы, которыми мало кто постоянно пользуется.

Однако это не значит, что майнинговые коды не представляют угрозы для организаций. Они часто имеют дополнительную функциональность, которая открывает хакеру доступ к компьютеру, а через него — к сети организации.

Основной способ защиты — регулярная установка обновлений операционной системы и всех приложений. Не стоит устанавливать софт от поставщиков, которые не вызывают доверия. И тем более — загружать программы с торрент-трекеров.

Обеспечение информационной безопасности — комплексная задача. В ней нет неважных или второстепенных вопросов. Например, нельзя организовать защиту от внешних атак, не уделяя внимания подготовке персонала. Так же как нельзя полагаться исключительно на реактивные меры.

Эффективно противодействовать современным угрозам способны только те системы, которые с самых ранних стадий разработки проектировались с учётом требований безопасности. При этом безопасность – это не статичное состояние, а динамичный процесс, в рамках которого производители адаптируют свои решения для защиты от постоянно изменяющихся угроз.

Microsoft ежедневно анализирует триллионы сигналов и оперативно наращивает защиту своих сервисов и продуктов. Поэтому функция автоматического обновления ПО – Windows 10 и Office 365 – не единственный, но крайне важный элемент защиты организации.

За время пандемии и удаленной работы число DDoS-атак на веб-ресурсы выросло в два раза. Как они устроены и что нужно делать, чтобы ваш сайт не отказал в обслуживании?

Что такое DDoS-атака

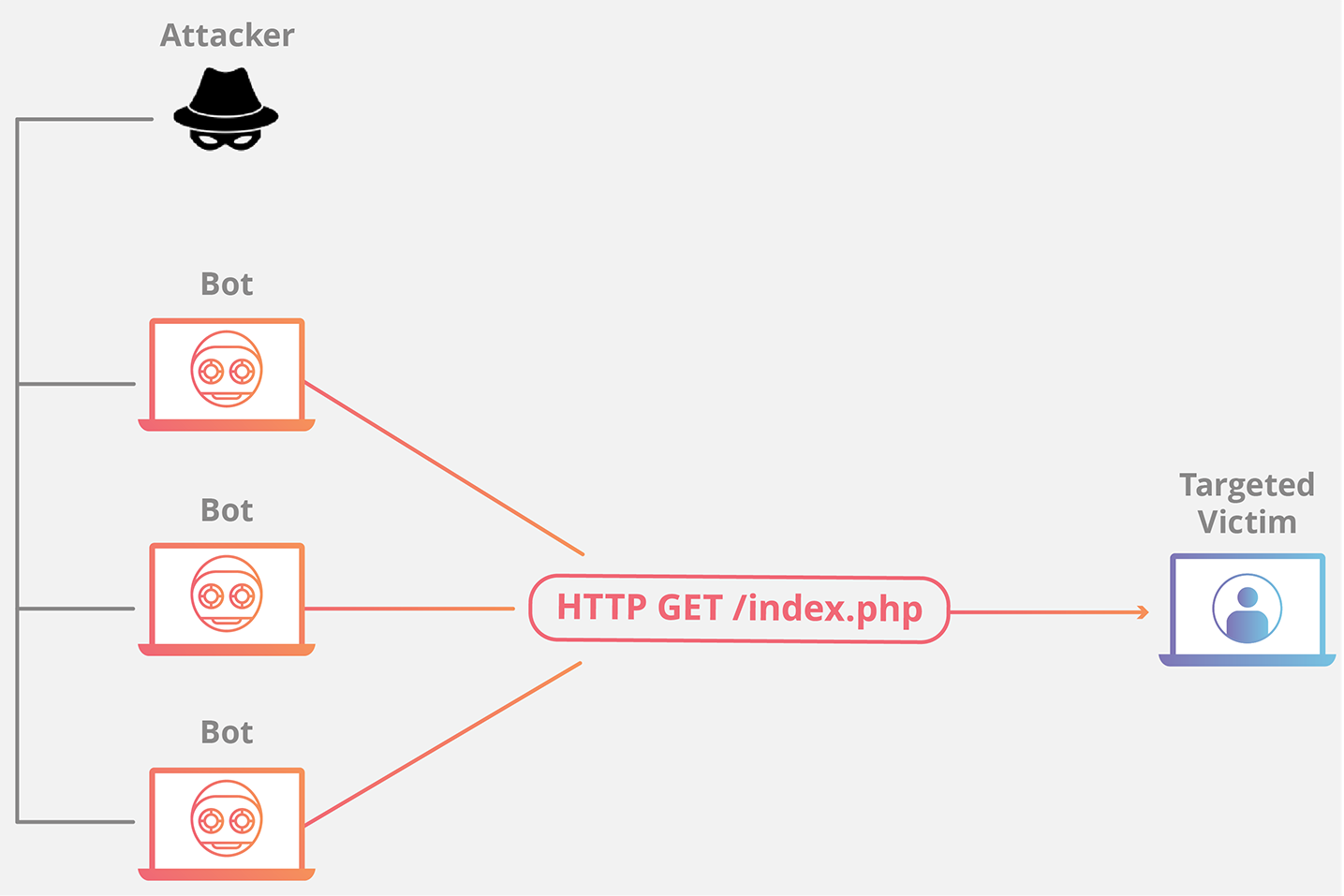

DDoS атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя.

Таким атакам подвержены все организации, чье взаимодействие с пользователями и потребителями происходит через веб-ресурсы: онлайн-ретейл и маркетплейсы, финансовый сектор, госуслуги, телеком, онлайн-обучение, сервисы доставки, социальные сети, мессенджеры, видеоконферцсвязь.

Кроме сайтов хакеры могут атаковать, например, номер телефона. В этом случае на телефон будет поступать много спам-звонков, чтобы телефонная линия была занята для обычных пользователей. Этот вид атаки характерен для небольших бизнесов, связанных с онлайн-доставкой готовой еды, вызовом такси и так далее.

Как происходят DDoS-атаки

По словам старшего аналитика информационной безопасности Positive Technologies Вадим Соловьева, услугу DDoS-атаки можно заказать в даркнете . Ее стоимость будет составлять около $50 в сутки.

В чем отличие DoS от DDoS?

Чем грозит DDoS-атака

Злоумышленники используют DDoS-атаки по нескольким причинам:

Цель злоумышленников — вывести из строя онлайн-ресурс и сделать его недоступным для конечного пользователя.

Эти действия несут две угрозы для коммерческого сектора:

- потеря прибыли;

- репутационные издержки.

Сравнительное количество DDoS-атак в третьем и четвертом кварталах 2020 года. За 100% приняты данные за четвертый квартал 2019 года (Фото: Kaspersky)

Как защититься от DDoS-атак

По словам Заикина, основной способ защиты — фильтрация трафика на основе его содержимого, IP-адресов и других параметров. Реализовать его можно двумя путями:

Атаки могут возникать из-за уязвимостей в системных компонентах организации, поэтому необходимо регулярно следить за обновлением системы.

Также компаниям необходимо убедиться, что корпоративные веб-сайты и ИТ-ресурсы в состоянии обрабатывать большое количество трафика.

Недавние примеры DDoS-атак:

Какой вариант защиты выбрать

Статистика DDoS-атак

В 2020 году DDoS использовали и как инструмент для таргетированных атак на конкретные компании. Также такие атаки служили отвлекающим маневром для достижения других целей: внедрения вирусов-шифровальщиков и/или кражи корпоративной информации.

У двукратного роста есть несколько причин:

- Массовый переход на удаленку, размытие периметра информационной безопасности и быстрый рост числа сотрудников, которые естественным способом нагружают каналы связи, тем самым упрощая возможную атаку (хакерам требуется меньше устройств).

- Увеличение количества пользовательских устройств, которые подвержены вредоносному ПО гораздо сильнее, чем корпоративные. Массовое заражение конечных устройств позволило использовать их в атакующих ботнет-сетях.

Что грозит за DDoS-атаку?

Фишинг-рассылки, вирусы-шифровальщики, атаки на цепочки поставок и скрытый майнинг.

В феврале 2019 года корпорация Microsoft подготовила ежегодный отчёт об угрозах информационной безопасности. Эксперты проанализировали триллионы сигналов, которые ежедневно проходят через облачные ресурсы Microsoft, и выделили наиболее распространённые способы кибератак. Какие из них особенно опасны для бизнеса и как не допустить проникновения вредоносного программного обеспечения в корпоративную сеть — в статье.

Человеческий фактор всегда остаётся самым слабым звеном в цепи, какие бы методы защиты корпоративной сети ни использовались. Киберпреступники очень часто применяют механики социальной инженерии. Атаки направлены не на поиск технических уязвимостей, а на человеческие слабости — любопытство, страх, жажда наживы. Поэтому популярность фишинга стремительно растёт.

Фишинговые атаки делятся на три категории:

Антивирусные программы не способны заблокировать все подозрительные файлы. Поэтому компании, которые заботятся об информационной безопасности, внедряют дополнительные средства проактивной защиты. Наиболее действенный из них — так называемые песочницы. Это искусственная цифровая среда, куда помещают потенциально опасный файл и анализируют, как он себя ведёт.

В последнее время у злоумышленников растет популярность веб-фишинга, в исключительных случаях его используют для взлома корпоративных сетей. Преступники могут выяснить, например, какую систему документооборота использует организация, и создать ресурс, копирующий стартовую страницу этой системы. Ничего не подозревающий сотрудник вводит логин и пароль и передаёт их хакеру.

Признаки фишингового сайта:

Бум вирусов-шифровальщиков пришёлся на 2017 год, когда мир столкнулся с эпидемиями WannaCry, NotPetya, BadRabbit. Но уже в следующем количество подобных таких атак снизилось на 73%. Атаки 2017 года показали компаниям, насколько важно осуществлять резервное копирование данных и более грамотно реагировать на подозрительные письма.

Современные средства защиты и обновлённое программное обеспечение справляются с большинством вирусов-шифровальщиков. Однако всегда есть вероятность, что преступники сумеют первыми найти уязвимость и воспользоваться ею. Вредоносные программы, использующие уязвимости в ПО, которые ещё не были закрыты, называются угрозами нулевого дня.

В таком случае от шифровальщика компанию спасёт резервное копирование данных и сегментирование сети — оно минимизирует возможность распространения вируса.

Важна также грамотная информационная политика: использование сложных паролей, многофакторная процедура аутентификации и защита доступа привилегированных учётных записей.

Большую опасность представляет использование неподдерживаемого ПО, например, Windows XP. Microsoft больше не работает над ликвидацией его уязвимостей. Так что пользователям, которые до сих пор используют эту операционную систему, стоит установить более позднюю версию.

Цепочка поставок ПО у крупных производителей состоит, как минимум, из четырёх этапов: разработка, стейджинг (проверка продукта в искусственной среде), тестирование, публикация дистрибутивов. На любой стадии преступники могут внедрить вредоносное ПО в исходное приложение или пакет обновлений. И пользователи, доверяя разработчикам, самостоятельно устанавливают вредоносную программу на свои компьютеры.

К примеру, хакер с помощью фишинга может проникнуть на компьютер разработчика и добавить в код дополнительные строки. Если компания-производитель применяет для хранения кода облачные системы, хакер может получить доступ к облачному репозиторию, чтобы заразить софт.

Другой способ — подмена сервера, с которого программное обеспечение получает обновления. В 2017 году злоумышленники взломали украинский сайт с обновлениями бухгалтерской программы M.E.Doc. В результате на тысячи компьютеров проник печально известный вирус-шифровальщик NotPetya.

Вероятность, что заражённым окажется софт от крупных производителей, которые строго контролируют цепочки поставок, очень мала.

Чтобы свести риск заражения компьютеров практически к нулю крупные компании, помимо антивирусных программ, используют новый класс решений — EDR (Endpoint Detection and Response). Это продвинутый инструмент для определения и расследования подозрительных активностей на компьютерах пользователей.

С ростом популярности криптовалют преступники стали активно использовать скрытый майнинг, паразитирующий на вычислительных мощностях компьютеров.

Существует множество способов внедрения. Например, вредоносный JavaScript-код может быть встроен в легитимный сайт. Он майнит криптовалюту, пока пользователь находится на сайте, или закрепляется на компьютере через эксплуатацию незакрытой уязвимости. Также код может быть добавлен в программное обеспечение, которое преступники скомпрометировали, атаковав цепочку поставок.

Генерация разных криптовалют происходит по разным протоколам, и информация может передаваться очень редко. Поэтому на сетевом уровне отследить майнинг по резкому увеличению счёта за электроэнергию едва ли удастся.

Куда более явный сигнал — значительное снижение производительности компьютера, постоянная загрузка процессора. Если софт для майнинга распространится на компьютеры внутри корпоративной сети, это отразится на скорости многих процессов, оказав негативное влияние на бизнес компании.

Но тогда вирус сразу же заметят. Поэтому мошенники внедряют майнинг на отдельные компьютеры и ограничивают использование его ресурсов или на серверы, которыми мало кто постоянно пользуется.

Однако это не значит, что майнинговые коды не представляют угрозы для организаций. Они часто имеют дополнительную функциональность, которая открывает хакеру доступ к компьютеру, а через него — к сети организации.

Основной способ защиты — регулярная установка обновлений операционной системы и всех приложений. Не стоит устанавливать софт от поставщиков, которые не вызывают доверия. И тем более — загружать программы с торрент-трекеров.

Обеспечение информационной безопасности — комплексная задача. В ней нет неважных или второстепенных вопросов. Например, нельзя организовать защиту от внешних атак, не уделяя внимания подготовке персонала. Так же как нельзя полагаться исключительно на реактивные меры.

Эффективно противодействовать современным угрозам способны только те системы, которые с самых ранних стадий разработки проектировались с учётом требований безопасности. При этом безопасность – это не статичное состояние, а динамичный процесс, в рамках которого производители адаптируют свои решения для защиты от постоянно изменяющихся угроз.

Microsoft ежедневно анализирует триллионы сигналов и оперативно наращивает защиту своих сервисов и продуктов. Поэтому функция автоматического обновления ПО – Windows 10 и Office 365 – не единственный, но крайне важный элемент защиты организации.

В настоящее время невозможно перечислить все различные типы атак, которые могут быть выполнены в сети, поскольку в мире безопасности это постоянно меняется. Мы приносим вам самые распространенные согласно базам данных сетевых атак, чтобы мы могли быть в курсе последних событий и обеспечивать максимальную безопасность нашей сети. Чтобы построить защиту, мы должны сначала знать, как они атакуют нас и из чего состоят эти угрозы, таким образом, мы можем поддерживать определенную степень безопасности. С помощью этого списка мы можем увидеть и понять точное определение каждой из наиболее известных или широко распространенных атак и каковы симптомы, связанные с ними.

За последние десять или пятнадцать лет мы увидели, как изменилась парадигма, с помощью которой взломщики или киберпреступники пытались использовать все возможные уязвимости в любой организации или национальной инфраструктуре. Чтобы противодействовать этому факту, каждый из нас должен четко понимать, что мы должны изменить нашу точку зрения на то, как мы видим безопасность в компьютерной и сетевой области, мы должны знать определенные атаки и понимать, чему мы можем научиться. их, чтобы подготовиться к ним как можно лучше, а иногда даже избежать их. В этом мире безопасности мы не можем сказать, что готовы предотвратить любое нападение.

Мы начнем список угроз с самых распространенных с момента начала киберпреступной деятельности.

DoS-атака или отказ в обслуживании

Некоторые из проблем, которые мы обнаружим при проведении DoS-атаки, заключаются в том, что мы заметим огромное падение производительности сети и большую медлительность (открытие файлов или доступ к веб-сайтам). Определенный веб-сайт полностью недоступен. Мы не сможем войти ни на один веб-сайт, к которому мы пытаемся получить доступ. Резкое увеличение количества получаемого спама.

Типы DoS-атак

Атака ICMP Flood

Пинг мертвых

Эта атака аналогична предыдущей, она заключается в отправке пакета размером более 65536 байт, в результате чего операционная система не знает, как обрабатывать этот большой пакет, что приводит к сбою операционной системы при повторной попытке собрать его. Сегодня эта атака не работает, потому что операционная система напрямую сбрасывает пакеты. Очень важно знать об этой атаке, чтобы избежать ее в будущем, но мы уже говорили вам, что эта атака больше не работает, потому что операционные системы включают большое количество средств защиты для ее предотвращения.

Слезная атака

Этот тип атаки состоит из отправки серии очень больших пакетов с целью, чтобы цель (жертва) не могла собрать эти пакеты, насыщая операционную систему и блокируя ее. Возможно, что после того, как атака остановится, ее нужно будет перезапустить, чтобы она снова могла нормально функционировать. Сегодня ядра операционных систем включают защиту от этих атак.

Удар двух атак

Этот тип атаки состоит из фрагментации пакета ICMP с целью, чтобы жертва не могла его собрать. Это приводит к увеличению загрузки ЦП жертвой и является серьезным узким местом. Результатом этой атаки обычно является то, что компьютер жертвы становится очень медленным из-за того, что ЦП слишком занят попытками повторной сборки пакета.

Наземная атака

Атака Smurf

SYN флуд

Этот тип атак является одним из наиболее часто используемых во всем мире, он заключается в отправке TCP-пакетов с активированным флагом SYN с целью отправки сотен или тысяч пакетов на сервер и открытия различных соединений с целью его насыщения. с полной. Обычно эта атака используется с ложным IP-адресом источника, так что все ответы идут на IP-адрес, который не существует, или на IP-адрес жертвы, который также будет насыщен всеми ответами TCP, отправляемыми с сервера.

Разбейте две атаки

Эта атака заключается в отправке большого количества UDP-трафика на широковещательный IP-адрес, эти пакеты имеют исходный IP-адрес жертвы, логически для проведения этой атаки был проведен IP-спуфинг. Сеть будет доставлять сетевой трафик на все хосты, потому что мы отправляем UDP-пакеты на широковещательный адрес, и компьютеры будут отвечать. Это приведет к тому, что жертва получит большой объем трафика, который она не сможет правильно обработать, и не сможет нормально работать.

Распределенная атака отказа в обслуживании - DDos

- Правильно настройте межсетевой экран маршрутизатора.

- Блокируйте весь сетевой трафик, за исключением того, что нам специально разрешено.

- Отключите все службы, которые мы не используем.

- Часто проверяйте конфигурацию сети и имеющиеся у нас журналы.

- Надежная политика ведения журнала, позволяющая корреляцию событий (SIEM).

- Имейте хорошую политику паролей с соответствующими разрешениями.

- Ограничьте пропускную способность сети на порт, чтобы избежать атак из нашей собственной сети.

ARP-спуфинг

Эта атака на сети передачи данных является одной из самых популярных, она позволяет атаковать компьютеры, находящиеся в одной локальной сети, будь то проводная или беспроводная. Когда выполняется атака ARP Spoofing, мы делаем то, что злоумышленник может выдавать себя за маршрутизатор или шлюз, и что весь сетевой трафик или с определенного ПК (жертвы) проходит через него, позволяя ему читать, изменять и даже блокировать сетевой трафик.

Эта атака работает только в сетях IPv4, но в сетях IPv6 также существует аналогичная атака, поскольку протокол ARP доступен только в сетях IPv4. Эта атака - самый простой способ задействовать человека посередине и захватить всю информацию от жертвы. Чтобы обнаружить эти атаки, можно использовать Reverse ARP, протокол, который используется для проверки IP, связанного с MAC, если у нас более одного IP, это означает, что мы столкнулись с атакой. Некоторые пакеты безопасности уже обнаруживают этот тип атаки, и даже управляемые переключатели позволяют избежать этого типа атаки, выполняя привязку IP-MAC.

MAC-флуд-атака

Это одна из наиболее типичных атак в сетях передачи данных, она заключается в заполнении сети MAC-адресами, где у нас есть коммутатор, каждый с разными исходными MAC-адресами, с целью сохранения таблицы CAM коммутаторов и того, что коммутатор становится центром. Однако в настоящее время все коммутаторы имеют защиту от этой атаки, что позволяет быстро удалять MAC-адреса и никогда не падать, но процессор коммутатора будет работать на 100%, и мы заметим замедление в сети.

В случае управляемых коммутаторов с VLAN переполнение будет только в затронутой VLAN, не затрагивая остальные VLAN в сети. Чтобы предотвратить этот тип атаки, рекомендуется настроить безопасность порта на коммутаторах и ограничить определенное количество MAC-адресов на порт, таким образом, порт может быть отключен автоматически или напрямую ограничить регистрацию новых MAC-адресов. до нового заказа.

DNS-кэша

IP Spoofing

Эта атака состоит в имитации исходного IP-адреса определенного компьютера, таким образом, TCP, UDP или IP-пакеты могут быть отправлены с ложным исходным IP-адресом, олицетворяющим реальный IP-адрес устройства. У этого есть несколько целей: скрыть настоящую личность происхождения или выдать себя за другую команду, чтобы все ответы приходили непосредственно к нему.

ACK Flood

Эта атака заключается в отправке пакета типа TCP ACK определенной цели, обычно она выполняется с поддельным IP-адресом, поэтому потребуется подмена IP-адреса. Это похоже на TCP SYN-атаки, но если брандмауэр блокирует TCP SYN-пакеты, это альтернатива блокировке жертвы.

Перехват TCP-сеанса

Эта атака заключается в захвате уже существующего сеанса TCP, в котором его использует жертва. Чтобы эта атака была успешной, она должна быть проведена в точный момент, когда в начале TCP-соединения выполняется аутентификация, именно в тот момент, когда киберпреступник выполнит атаку.

Атака "человек посередине"

Как предотвратить атаки Man-In-The-Middle?

- Пользователь, инициирующий операцию.

- Некоторые серверные системы, которые подтверждают работу и гарантируют действительность сертификатов, Центр сертификации (ЦС), Центр регистрации и Система отметок времени.

- Получатель зашифрованных данных, который подписан, что гарантируется пользователем, инициирующим операцию.

Криптографические операции с открытым ключом - это процессы, в которых используются известные и доступные всем асимметричные алгоритмы шифрования, такие как RSA или основанные на эллиптических кривых. По этой причине безопасность, которую может обеспечить технология PKI, тесно связана с конфиденциальностью так называемого закрытого ключа.

Социальные инженерные атаки

Хотя атаки социальной инженерии не являются атаками на сети передачи данных, это очень популярный тип атаки, используемый киберпреступниками. Эти типы атак состоят в манипулировании человеком с целью предоставления учетных данных пользователя, личной информации и т. Д. Киберпреступники всегда ищут все возможные способы получения учетных данных пользователя, номеров кредитных карт, банковских счетов и т. Д., Чтобы добиться этого, они будут пытаться лгать жертвам, выдавая себя за других людей.

Эти типы атак очень успешны, потому что они атакуют самое слабое звено в кибербезопасности: человека. Проще попытаться получить учетные данные пользователя с помощью социальной инженерии, чем пытаться атаковать сервис, такой как Google, для извлечения паролей. Важно, кому доверять, когда это делать, а когда мы не должны этого делать. Независимо от того, насколько безопасна наша сеть, если мы доверяем нашу безопасность тому, кому не следует, вся эта безопасность будет бесполезной.

Как предотвратить атаки социальной инженерии?

- Остерегайтесь запросов информации о банке

- Никогда не сообщайте пароли доступа, даже в банки.

- Откажитесь от любой помощи третьих лиц, возможно, что они являются киберпреступниками с целью кражи информации или денег.

- Не переходите по ссылкам по электронной почте, это может быть фишинг, избегайте загрузки любых подозрительных документов.

- Установите фильтры защиты от спама, настройте нашу команду с помощью антивируса и брандмауэров, проверьте фильтры электронной почты и держите все в курсе.

Печать отпечатков пальцев ОС

- Активные : это достигается путем отправки специально модифицированных пакетов, созданных для целевой команды, и детального изучения ответа и анализа собранной информации. Nmap выполняет эти типы атак, чтобы получить всю возможную информацию.

- Пассивный : в этом случае полученная информация анализируется, без отправки специально разработанных пакетов на целевой компьютер.

Сканирование портов

В любом пентестинге сканирование портов - это первое, что нужно сделать, чтобы попытаться взломать цель. Это один из методов распознавания, который чаще всего используется киберпреступниками для обнаружения уязвимых служб с открытыми портами, если используется брандмауэр и даже какую операционную систему использует жертва. Все компьютеры, подключенные к локальной сети или Интернету, используют большое количество служб, которые прослушивают определенные порты TCP и UDP. Это сканирование портов позволяет нам узнать, какие порты открыты и даже какая служба за ними стоит, чтобы воспользоваться уязвимостью этой службы.

Также очень важно знать, какие порты у нас открыты, потому что порт определяет службу, работающую в системе. Например, протокол FTP использует порт 21, если он открыт, это может быть связано с тем, что у нас есть FTP-сервер, который слушает, и мы можем атаковать его. Сканирование портов - это первый этап пентестинга.

Как предотвратить сканирование портов?

Мы не можем избежать сканирования портов, потому что мы не можем помешать киберпреступникам или киберпреступникам попытаться увидеть, какие порты у нас открыты, но в наших силах ограничить защиту всех портов с помощью хорошо настроенного брандмауэра. Мы должны помнить, что сканирование портов является незаконным, согласно тому, что было заявлено в нескольких судах, потому что это первый шаг вторжения или использования уязвимости.

- Закройте все порты в брандмауэре, кроме тех, которые должны быть открыты для правильного функционирования системы.

- Использование ограничительной политики брандмауэра открывает только то, что будет использоваться.

- Закройте ненужные службы операционной системы.

- Настройте веб-службы, SSH, FTP-службы таким образом, чтобы они предоставляли нам такую информацию, как номер версии, чтобы избежать использования возможных уязвимостей.

- Используйте TCP Wrappers, оболочку TCP, которая предоставит администратору большую гибкость при разрешении или запрете доступа к определенным службам.

- Используйте такие программы, как fail2ban, для блокировки IP-адресов, которые проводят атаки.

- Используйте IDS / IPS, такие как Snort или Suricata, для блокировки IP-адресов злоумышленников.

ICMP-туннелирование

Этот тип атаки в основном используется для обхода брандмауэров, поскольку брандмауэры обычно не блокируют пакеты ICMP. Они также могут использоваться для установления зашифрованного и труднодоступного канала связи. Что делает туннель ICMP, так это устанавливает скрытое соединение между двумя компьютерами, это также можно использовать с UDP с использованием DNS.

LOKI атака

Это не атака на сети передачи данных, это программа клиент / сервер, которая позволяет передавать информацию через протоколы, которые обычно не содержат полезной нагрузки, например, трафик SSH может быть туннелирован в рамках протокола ICMP с помощью ping и даже с помощью UDP для DNS. Это можно использовать как лазейку в системах Linux для извлечения информации и ее удаленной отправки, не вызывая подозрений. Это то, что мы также должны контролировать через брандмауэры.

Атака на последовательность TCP

Благодаря такому предсказанию порядкового номера пакет сможет достичь пункта назначения раньше, чем какая-либо информация от легитимного хоста, поскольку последний подвергается DoS-атаке и не позволит установить связь с хостом-жертвой. Этот пакет от злоумышленника может быть использован для получения доступа к системе, принудительного разрыва соединения или прямой отправки вредоносной полезной нагрузки.

Как предотвратить атаку последовательности TCP?

В 2012 году IETF выпустила новый стандарт, чтобы установить улучшенный алгоритм и предотвратить возможность злоумышленника угадать начальный порядковый номер в TCP-коммуникациях. Этот стандарт разработан для повышения устойчивости TCP-коммуникаций к прогнозируемому анализу и мониторингу злоумышленников. В настоящее время все операционные системы используют этот новый стандарт для предотвращения этой атаки, поэтому злоумышленник не сможет предсказать порядковые номера, но злоумышленники при определенных обстоятельствах все еще могут их угадать, хотя это намного сложнее, чем раньше.

Атаки с перенаправлением ICMP

Атака передачи зоны DNS

Эта атака затрагивает DNS-серверы, она заключается в том, что DNS-сервер возвращает список имен хостов и IP-адресов в домене, эти передачи зон обычно выполняются между официальными DNS-серверами, но эта атака может заставить киберпреступников обращаться к DNS-серверам, чтобы иметь список хостов для атаки.

report this ad

Читайте также: