Как называется наука изучающая способы сокрытия данных и обеспечения их конфиденциальности

Обновлено: 04.05.2024

ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ

1. Соблюдение конфиденциальности информации ограниченного доступа.

2. Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к такой информации.

3. Предотвращение несанкционированных действий по уничтожению, модификации, копированию, блокированию и предоставлению информации, а также иных неправомерных действий в отношении такой информации.

4. Реализация конституционного права граждан на доступ к информации.

5. Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование.

ОСНОВНЫЕ ЗАДАЧИ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

1. Проведение единой политики, организация и координация работ по защите информации в оборонной, экономической, политической, научно-технической и других сферах деятельности.

2. Исключение или существенное затруднение добывания информации средствами разведки.

3. Предотвращение утечки информации по техническим каналам и несанкционированного доступа к ней.

4. Предупреждение вредоносных воздействий на информацию, ее носителей, а также технические средства ее создания, обработки, использования, передачи и защиты.

5. Принятие правовых актов, регулирующих общественные отношения в области защиты информации.

6. Анализ состояния и прогнозирование возможностей технических средств разведки, а также способов их применения.

7. Формирование системы информационного обмена сведениями об осведомленности иностранных разведок о силах, методах, средствах и мероприятиях, обеспечивающих защиту информации внутри страны и за ее пределами.

8. Организация сил, разработка научно обоснованных методов, создание средств защиты информации и контроля за ее эффективностью.

9. Контроль состояния защиты информации в органах государственной власти, учреждениях, организациях и на предприятиях всех форм собственности, использующих в своей деятельности охраняемую законом информацию.

Что такое шифрование?

Видео YouTube

Один из методов защиты информации от неправомерного доступа — это шифрование, то есть кодирование специального вида.

Шифрование — это преобразование (кодирование) открытой информации в зашифрованную, недоступную для понимания посторонних.

Криптография — это наука о способах шифрования информации.

Криптоанализ — это наука о методах и способах вскрытия шифров.

Все шифры (системы шифрования) делятся на две группы — симметричные и несимметричные (с открытым ключом).

В системах с открытым ключом используются два ключа — открытый и закрытый, которые связаны друг с другом с помощью некоторых ма тематических зависимостей.

Видео YouTube

Видео YouTube

Хэширование и пароли

В современных информационных системах часто используется вход по паролю. Если при этом где-то хранить пароли всех пользователей, система становится очень ненадежной, потому что “утечка” паролей позволит сразу получить доступ к данным. С другой стороны, кажется, что пароли обязательно где-то нужно хранить, иначе пользователи не смогут войти в систему. Однако это не совсем так. Можно хранить не пароли, а некоторые числа, полученные в результате обработки паролей. Простейший вариант — сумма кодов символов, входящих в пароль. Для пароля “ A 123” такая сумма равна

215 = 65 (код “ A ”) + 49 (код “1”) + 50 (код “2”) + 51 (код “3”).

Итак, вместо пароля “ A 123” мы храним число 215. Когда пользователь вводит пароль, мы считаем сумму кодов символов этого пароля и разрешаем вход в систему только тогда, когда она равна 215. И вот здесь возникает проблема: существует очень много паролей, для которых наша хэш-функция дает значение 215, например, “ B 023”. Такая ситуация — совпадение хэш-кодов различных исходных строк — называется коллизией (англ. collision — “столкновение”). Коллизии будут всегда — ведь мы “сжимаем” длинную цепочку байт до числа. Казалось бы, ничего хорошего не получилось: если взломщик узнает хэш-код, то, зная алгоритм его получения, он сможет легко подобрать пароль с таким же хэшем и получить доступ к данным. Однако это произошло потому, что мы выбрали плохую хэш-функцию.

Математики разработали надежные (но очень сложные) хэш-функции, обладающие особыми свойствами:

1) хэш-код очень сильно меняется при малейшем изменении исходных данных;

Здесь выражение “невозможно за приемлемое время” (или “вычислительно невозможно”) означает, что эта задача решается только перебором вариантов (других алгоритмов не существует), а количество вариантов настолько велико, что на решение уйдут сотни и тысячи лет. Поэтому даже если взломщик получил хэш-код пароля, он не сможет за приемлемое время получить сам пароль (или пароль, дающий такой же хэш-код).

Чем длиннее пароль, тем больше количество вариантов. Кроме длины, для надежности пароля важен используемый набор символов. Например, очень легко подбираются пароли, состоящие только из цифр. Если же пароль состоит из 10 символов и содержит латинские буквы (заглавные и строчные) и цифры, перебор вариантов (англ. brute force — метод “грубой силы”) со скоростью 10 млн. паролей в секунду займет более 2000 лет.

Надежные пароли должны состоять не менее чем из 8 символов; пароли, состоящие из 15 символов и более, взломать методом “грубой силы” практически невозможно. Нельзя использовать пароли типа “12345”, “ qwerty ”, свой день рождения, номер телефона. Плохо, если пароль представляет собой известное слово, для этих случаев взломщики используют подбор по словарю. Сложнее всего подобрать пароль, который представляет собой случайный набор заглавных и строчных букв, цифр и других знаков.

Сегодня для хэширования в большинстве случаев применяют алгоритмы MD 5, SHA 1 и российский алгоритм, изложенный в ГОСТ Р 34.11 94 (он считается одним из самых надежных). В криптографии хэш-коды чаще всего имеют длину 128, 160 и 256 бит.

Хэширование используется также для проверки правильности передачи данных. Различные контрольные суммы, используемые для проверки правильности передачи данных, — это не что иное, как хэш-коды.

Многим криптография известна, как сердце блокчейна и основа всех криптовалют. Но не все задумываются о том, что мы ее используем ежедневно. Метод криптографии применяется в большинстве современных приложений – скрывает личные данные от посторонних глаз. Подробности об истории и использовании криптографии в сфере криптовалют – в материале от специалистов ProstoCoin.

Содержание

Что такое криптография?

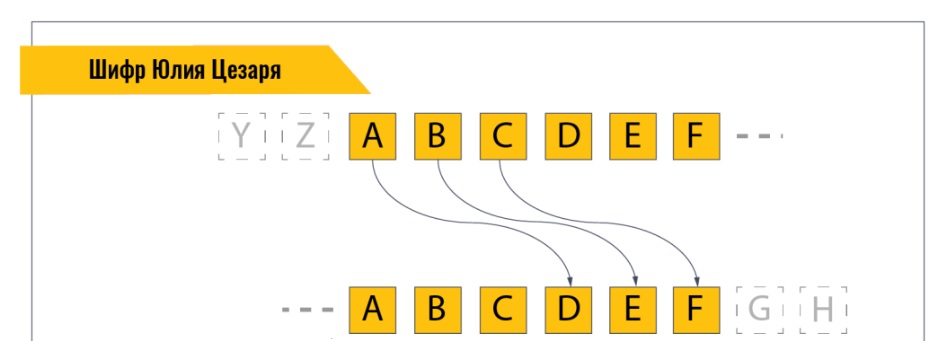

Криптография — это наука, изучающая способы сокрытия данных и обеспечения их конфиденциальности. Это одна из старейших наук и ее история насчитывает четыре тысячелетия. Термин “криптография” образовался от двух древнегреческих слов: “крипто” — скрытый, “графо” — пишу. Принцип криптографии можно объяснить на примере шифра Цезаря, где каждый символ алфавита был заменен на тот, который находится на 3 позиции до нужного.

Первые примеры записей криптографии были моноалфавитными и начали появляться еще с третьего тысячелетия до нашей эры. Они представляли собой записи, текст которых был изменен путем подстановки других знаков. Начиная с IX века стали применяться полиалфавитные шифры, а в середине XX - века появились электромеханические шифровальщики, однако все еще использовались и полиграфические шифры.

До 1975 года криптография представляла собой шифровальный метод с секретным ключом, который предоставлял доступ к расшифровке данных. Позже начался период ее современного развития и были разработаны методы криптографии с открытым ключом, который может передаваться по открытым каналам связи и использоваться для проверки данных.

Современная прикладная криптография представляет собой науку на стыке математики и информатики. Смежной наукой считается криптоанализ. Криптография и криптоанализ тесно взаимосвязаны, только в последнем случае изучаются способы расшифровки сокрытой информации.

С модификацией до открытого ключа криптография получила более широкое распространение и стала применяться частными лицами и коммерческими организациями, а в 2009 году на ее основе была выпущена первая криптовалюта Биткоин. Больше о майнинге криптовалют узнайте из обучающего курса от ProstoCoin.

Виды криптографии

В основе криптографических систем лежат различные виды криптографии. Всего есть четыре основных криптографических примитива:

- Симметричное шифрование. Данный метод предотвращает перехват данных третьими лицами и базируется на том, что отправитель и получатель данных имеют одинаковые ключи для разгадки шифра.

- Асимметричное шифрование. В этом методе задействованы открытый и секретный ключ. Ключи взаимосвязаны – информация, зашифрованная открытым ключом, может быть раскрыта только связанным с ним секретным ключом. Применять для разгадки ключи из разных пар невозможно, поскольку они связаны между собой математической зависимостью.

- Хэширование. Метод основывается на преобразовании исходной информации в байты заданного образца. Преобразование информации называется хэш-функцией, а полученный результат – хэш-кодом. Все хэш-коды имеют уникальную последовательность символов.

- Электронная подпись. Это преобразование информации с использованием закрытого ключа, позволяющее подтвердить подлинность документа и отсутствие искажений данных.

Возможности и сферы применения

Изначально криптография использовалась правительством для безопасного хранения или передачи документов. Современные же асимметричные алгоритмы шифрования получили более широкое применение в сфере IT-безопасности, а симметричные методы сейчас применяются преимущественно для предотвращения несанкционированного доступа к информации во время хранения.

В частности криптографические методы применяются для:

- безопасного хранения информации коммерческими и частными лицами;

- реализации систем цифровой электронной подписи;

- подтверждения подлинности сертификатов;

- защищенной передачи данных онлайн по открытым каналам связи.

Криптография и блокчейн

В блокчейне криптография используется для защиты и обеспечения конфиденциальности личностей и персональных данных, поддержания высокой безопасности транзакций, надежной защиты всей системы и хранилища.

Хеш функции

Хэш-функции в блокчейне взаимосвязаны между собой, с их помощью достигается защита информации и необратимость транзакций. Каждый новый блок транзакций связан с хэшем предыдущего блока, который, в свою очередь, образован на основе хэша последнего блока, образованного до него. Получается, что каждый новый блок транзакции содержит в себе всю информацию о предыдущих блоках и не может быть подделан или изменен.

Чтобы новый блок был добавлен в блокчейн-цепь, сеть должна прийти к консенсусу и подобрать хэш нового блока. Для этого при помощи вычислительной техники майнеры предлагают множество “nonce” — вариантов значения функции. Первый майнер, который сумел путем случайного подбора сгенерировать хэш, подходящий для комбинации с предыдущими данными, подписывает им блок, который включается в цепь – и следующий блок уже должен будет содержать информацию о предыдущем.

Благодаря применению технологии хэширования в блокчейне все транзакции, которые были выполнены в системе, можно выразить одним хэшем нового блока. Метод хэширования делает практически невозможным взлом системы, а с добавлением каждого нового блока устойчивость блокчейна к атакам только увеличивается.

Цифровые подписи

В блокчейне задействован асимметричный метод криптографии на основе публичных и приватных ключей. Публичный ключ служит адресом хранения монет, секретный — паролем доступа к нему. Закрытый ключ основан на открытом ключе, но его невозможно вычислить математическим путем.

Среди множества схем криптографии на основе открытого ключа наиболее распространенной является схема на основе эллиптических кривых и схема, основанная на разложении множителей. В биткоине задействована первая схема – эллиптических кривых. Закрытый ключ в нем имеет размер в 32 байта, открытый – 33 байта, а подпись занимает около 70 байт.

Криптография с открытым ключом

Современная криптография с открытым ключом используется в системе блокчейна для перевода монет.

Заключение

Криптография является важной составляющей современного мира и необходима, в первую очередь, для сохранения персональных данных и важной информации. С момента появления этанаука прошла множество модификаций и сейчас предлагает систему безопасности, которая практически не может быть взломана. Переоценить возможности криптографии для человечества сложно. Современные методы применяются практически во всех отраслях, в которых присутствует необходимость безопасной передачи или хранения данных.

Аннотация: В данной лекции определяются предмет и задачи криптографии, формулируются основополагающие определения курса и требования к криптографическим системам защиты информации, дается историческая справка об основных этапах развития криптографии как науки. Также рассматривается пример простейшего шифра, на основе которого поясняются сформулированные понятия и тезисы.

Цель лекции: познакомить студента с основными понятиями криптографии.

Предмет и задачи криптографии

Первым способом является физическая защита материального носителя информации от противника. В качестве носителя данных может выступать бумага, компьютерный носитель (DVD- диск , флэш-карта, магнитный диск , жесткий диск компьютера и т.д.). Для реализации этого способа необходим надежный канал связи , недоступный для перехвата. В различное время для этого использовались почтовые голуби, специальные курьеры, радиопередачи на секретной частоте. Методы физической защиты информации используются и в современных автоматизированных системах обработки данных. Так, например, комплексные системы защиты информации невозможны без систем ограждения и физической изоляции, а также без охранных систем.

Третий способ защиты информации – наиболее надежный и распространенный в наши дни – криптографический . Этот метод защиты информации предполагает преобразование информации для сокрытия ее смысла от противника. Криптография в переводе с греческого означает "тайнопись". В настоящее время криптография занимается поиском и исследованием математических методов преобразования информации.

Наряду с криптографией развивается и совершенствуется криптоанализ – наука о преодолении криптографической защиты информации. Криптоаналитики исследуют возможности расшифровывания информации без знания ключей. Успешно проведенный криптоанализ позволяет получить ключ шифрования , или открытый текст , или то и другое вместе. Иногда криптографию и криптоанализ объединяют в одну науку – криптологию (kryptos - тайный, logos - наука), занимающуюся вопросами обратимого преобразования информации с целью защиты от несанкционированного доступа, оценкой надежности систем шифрования и анализом стойкости шифров.

В настоящее время криптография прочно вошла в нашу жизнь. Перечислим лишь некоторые сферы применения криптографии в современном информатизированном обществе:

- шифрование данных при передаче по открытым каналам связи (например, при совершении покупки в Интернете сведения о сделке, такие как адрес, телефон, номер кредитной карты, обычно зашифровываются в целях безопасности);

- обслуживание банковских пластиковых карт;

- хранение и обработка паролей пользователей в сети;

- сдача бухгалтерских и иных отчетов через удаленные каналы связи;

- банковское обслуживание предприятий через локальную или глобальную сеть;

- безопасное от несанкционированного доступа хранение данных на жестком диске компьютера (в операционной системе Windows даже имеется специальный термин – шифрованная файловая система (EFS)).

До начала ХХ века криптографические методы применялись лишь для шифрования данных с целью защиты от несанкционированного доступа. В двадцатом веке в связи с развитием техники передачи информации на дальние расстояния интерес к криптографии значительно возрос. Благодаря созданию новых криптографических методов расширился и спектр задач криптографии. В настоящее время считается, что криптография предназначена решать следующие задачи:

Системы шифрования варьируются от самых элементарных до очень сложных. И если первые не требуют никаких математических познаний, то в последних используются понятия, знакомые лишь специалистам в некоторых областях математики и информатики. При использовании криптографических методов должны учитываться затраты на защиту информации и на реализацию методов нападения. На практике стремятся к достижению компромисса между стоимостью шифрования и требуемой степенью обеспечения безопасности.

В рамках данного учебного пособия рассматриваются как простейшие, "докомпьютерные", шифры, известные человечеству на протяжении веков, так и современные системы шифрования, разработанные только в XXI веке.

Основные определения

Теперь, узнав назначение криптографии, познакомимся с основными терминами, которые будем использовать при изучении криптографических методов защиты информации.

Символ - это любой знак, в том числе буква, цифра или знак препинания.

Преобразование открытого текста в криптограмму называется зашифрованием. Обратное действие называется расшифрованием. В англоязычной литературе терминам "зашифрование/ расшифрование " соответствуют термины "enciphering/deciphering".

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т.е. способность противостоять криптоанализу).

Таким образом, с учетом всех сделанных определений можно дать более точное определение науке " криптография ". Криптография изучает построение и использование систем шифрования, в том числе их стойкость, слабости и степень уязвимости относительно различных методов вскрытия.

Все методы преобразования информации с целью защиты от несанкционированного доступа делятся на две большие группы: методы шифрования с закрытым ключом и методы шифрования с открытым ключом . Шифрование с закрытым ключом ( шифрование с секретным ключом или симметричное шифрование ) используется человеком уже довольно долгое время. Для шифрования и расшифрования данных в этих методах используется один и тот же ключ , который обе стороны стараются хранить в секрете от противника. Системы шифрования с закрытым ключом подробно рассматриваются в лекциях 2-9. Шифрование с открытым ключом ( асимметричное шифрование ) стало использоваться для криптографического закрытия информации лишь во второй половине ХХ века. В эту группу относятся методы шифрования, в которых для шифрования и расшифрования данных используются два разных ключа. При этом один из ключей (открытый ключ ) может передаваться по открытому (незащищенному) каналу связи. Алгоритмам преобразования информации с открытым ключом посвящены лекции 10-14 учебного пособия.

Криптографическая система защиты информации – система защиты информации, в которой используются криптографические методы для шифрования данных.

Требования к криптографическим системам защиты информации

Для разрабатываемых в настоящее время криптографических систем защиты информации сформулированы следующие общепринятые требования:

ИСПОЛЬЗОВАНИЕ КРИПТОГРАФИИ ДЛЯ ЗАЩИТЫ ИНФОРМАЦИИ

Автор работы награжден дипломом победителя III степени

Текст работы размещён без изображений и формул.

Полная версия работы доступна во вкладке "Файлы работы" в формате PDF

Проблема защиты информации путем ее преобразования, исключающего ее прочтение посторонним лицом, волновала человеческий ум с давних времен. История криптографии — ровесница истории человеческого языка. Более того, первоначально письменность сама по себе была криптографической системой, так как в древних обществах ею владели только избранные. Священные книги Древнего Египта, Древней Индии и других народов тому являются примером.

Криптографические методы защиты информации — это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным для посторонних лиц без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты информации реализуется в виде программ или пакетов программ.

Актуальность темы очевидна, т.к. информация в современном обществе – одна из самых ценных вещей в жизни, требующая защиты от несанкционированного проникновения лиц, не имеющих к ней доступа.

Объектом изучения в проектной работе является криптография.

Предметом изученияявляются криптографические методы защиты информации.

Задачи исследования:

- изучить основные задачи криптографии;

- изучить способы защиты информации с помощью криптографии.

1. Криптография, её история и основные задачи

1.1 Криптография

Криптография — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонними лицами), целостности данных (невозможности незаметного изменения информации), аутентификации (проверки подлинности авторства или иных свойств объекта), а также невозможности отказа от авторства.

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифровывание и расшифровывание проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Рис.1. Диск и додекаэдр Энея. Гибрид шифровальной кости, диска и линейки Энея.[ 2]

1.2. История криптографии

История криптографии насчитывает около 4 тысяч лет. В качестве основного критерия периодизации криптографии возможно использовать технологические характеристики используемых методов шифрования.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип — замена алфавита исходного текста другим алфавитом через замену букв другими буквами или символами). Второй период (хронологические рамки — с IX века на Ближнем Востоке (Ал-Кинди) и с XV века в Европе (Леон Баттиста Альберти) — до начала XX века) ознаменовался введением в обиход полиалфавитных шифров. Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

Современный период развития криптографии (с конца 1970-х годов по настоящее время) отличается зарождением и развитием нового направления — криптография с открытым ключом. Её появление знаменуется не только новыми техническими возможностями, но и сравнительно широким распространением криптографии для использования частными лицами (в предыдущие эпохи использование криптографии было исключительной прерогативой государства). Правовое регулирование использования криптографии частными лицами в разных странах сильно различается — от разрешения до полного запрета.

Современная криптография образует отдельное научное направление на стыке математики и информатики — работы в этой области публикуются в научных журналах, организуются регулярные конференции. Практическое применение криптографии стало неотъемлемой частью жизни современного общества[3].

1.3. Основные задачи криптографии:

Обеспечение конфиденциальности данных (предотвращение несанкционированного доступа к данным). Это одна из основных задач криптографии, для ее решения применяется шифрование данных, т.е. такое их преобразование, при котором прочитать их могут только законные пользователи, обладающие соответствующим ключом

Обеспечение целостности данных— гарантии того, что при передаче или хранении данные не были модифицированы пользователем, не имеющим на это права. Под модификацией понимается вставка, удаление или подмена информации, а также повторная пересылка перехваченного ранее текста. name= ‘more’>

Обеспечение невозможности отказа от авторства - предотвращение возможности отказа субъектов от совершенных ими действий (обычно — невозможности отказа от подписи под документом). Эта задача неотделима от двойственной — обеспечение невозможности приписывания авторства. Наиболее яркий пример ситуации, в которой стоит такая задача — подписание договора двумя или большим количеством лиц, не доверяющих друг другу. В такой ситуации все подписывающие стороны должны быть уверены в том, что в будущем, во-первых, ни один из подписавших не сможет отказаться от своей подписи и, во-вторых, никто не сможет модифицировать, подменить или создать новый документ (договор) и утверждать, что именно этот документ был подписан. Основным способом решения данной проблемы является использование цифровой подписи. [4]

2. Современная криптография и криптосистемы

2.1. Симметричные криптосистемы. Современная криптография включает в себя четыре крупных раздела.

В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование — преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование — обратный шифрованию процесс.На основе ключа шифрованный текст преобразуется в исходный);

Электроная подпись (ЭП) - это программно-криптографическое средство, которое обеспечивает:

проверку целостности документов;

установление лица, отправившего документ

Электронная подпись используется физическими и юридическими лицами в качестве аналога собственноручной подписи для придания электронному документу юридической силы, равной юридической силе документа на бумажном носителе, подписанного собственноручной подписью правомочного лица и скрепленного печатью.

Электронный документ - это любой документ, созданный при помощи компьютерных технологий и хранящийся на носителях информации, обрабатываемых при помощи компьютерной техники, будь то письмо, контракт или финансовый документ, схема, чертеж, рисунок или фотография.

Преимущества использования ЭП

Использование ЭП позволяет:

значительно сократить время, затрачиваемое на оформление сделки и обмен документацией;

усовершенствовать и удешевить процедуру подготовки, доставки, учета и хранения документов;

гарантировать достоверность документации;

минимизировать риск финансовых потерь за счет повышения конфиденциальности информационного обмена;

построить корпоративную систему обмена документами.

Подделать ЭП невозможно - это требует огромного количества вычислений, которые не могут быть реализованы при современном уровне математики и вычислительной техники за приемлемое время, то есть пока информация, содержащаяся в подписанном документе, сохраняет актуальность. Дополнительная защита от подделки обеспечивается сертификацией Удостоверяющим центром открытого ключа подписи.

3. Управление криптографическими ключами

Криптографические ключи различаются согласно алгоритмам, в которых они используются.

- Секретные (Симметричные) ключи — ключи, используемые в симметричных алгоритмах (шифрование, выработка кодов аутентичности). Главное свойство симметричных ключей: для выполнения как прямого, так и обратного криптографического преобразования необходимо использовать один и тот же ключ (либо же ключ для обратного преобразования легко вычисляется из ключа для прямого преобразования, и наоборот).

3.2. Симметричные криптографические алгоритмы.

Классическими примерами таких алгоритмов являются симметричные криптографические алгоритмы, перечисленные ниже:

Одиночная перестановка по ключу

Простая перестановка

Одиночная перестановка по ключу

Более практический метод шифрования, называемый одиночной перестановкой по ключу, очень похож на предыдущий. Он отличается лишь тем, что колонки таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

Двойная перестановка

Параметры алгоритмов: Существует множество (не менее двух десятков) алгоритмов симметричных шифров, существенными параметрами которых являются:

длина обрабатываемого блока

сложность аппаратной/программной реализации

4. Сравнение с асимметричными криптосистемами

4.1. Достоинства асимметричных криптосистем

скорость шифрования и дешифрования;

простота реализации (за счёт более простых операций);

уменьшение требуемой длины ключа для сопоставимой стойкости

изученность криптосистемы (за счёт большего возраста)

4.2. Основные недостатки

сложность управления ключами в большой сети

сложность обмена ключами. Для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам

Для компенсации недостатков симметричного шифрования в настоящее время широко применяется комбинированная (гибридная) криптографическая схема, где с помощью асимметричного шифрования передаётся сеансовый ключ, используемый сторонами для обмена данными с помощью симметричного шифрования.

Важным недостатком симметричных шифров является невозможность их использования в механизмах формирования электронной цифровой подписи и сертификатов, так как ключ известен каждой стороне. [6]

Схема 1. Симметричное шифрование

Криптосистемы с открытым ключом

Преимущества

Преимущество асимметричных шифров перед симметричными шифрами состоит в отсутствии необходимости предварительной передачи секретного ключа по надёжному каналу.

В симметричной криптографии ключ держится в секрете для обеих сторон, а в асимметричной криптосистеме только один секретный.

При симметричном шифровании необходимо обновлять ключ после каждого факта передачи, тогда как в асимметричных криптосистемах пару (E,D) можно не менять значительное время.

В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной.

Несимметричные алгоритмы используют более длинные ключи, чем симметричные. Ниже приведена таблица, сопоставляющая длину ключа симметричного алгоритма с длиной ключа несимметричного алгоритма с аналогичной криптостойкостью.

Анти-компьютерная криминалистика или контр-криминалистика - это методы, используемые для препятствования судебному анализу .

СОДЕРЖАНИЕ

Определение

Подкатегории

Методы анти-криминалистики часто разбиваются на несколько подкатегорий, чтобы упростить классификацию различных инструментов и методов. Одна из наиболее широко используемых подкатегорий была разработана доктором Маркусом Роджерсом. Он предложил следующие подкатегории: сокрытие данных, стирание артефактов, запутывание следов и атаки на процессы и инструменты CF (компьютерной криминалистики). Нападения непосредственно на инструменты криминалистики также называются контр-криминалистикой.

Цель и цели

В области цифровой криминалистики ведется много споров о целях и задачах анти-криминалистических методов. Распространено мнение, что средства защиты от судебной экспертизы имеют чисто злонамеренный характер по своему назначению и дизайну. Другие считают, что эти инструменты следует использовать для иллюстрации недостатков в процедурах цифровой судебной экспертизы, цифровых инструментах судебной экспертизы и образовании судебных экспертов. Это мнение было поддержано на конференции Blackhat в 2005 году авторами антисудебных инструментов Джеймсом Фостером и Винни Лю. Они заявили, что, выявив эти проблемы, судебным следователям придется усерднее работать, чтобы доказать, что собранные доказательства являются точными и надежными. Они считают, что это приведет к появлению более совершенных инструментов и обучения судебно-медицинских экспертов. Кроме того, контрразведка имеет значение для защиты от шпионажа, поскольку восстановление информации с помощью средств судебной экспертизы служит целям как шпионов, так и следователей.

Скрытие данных

Некоторые из наиболее распространенных форм сокрытия данных включают шифрование, стеганографию и другие различные формы сокрытия данных на основе аппаратного / программного обеспечения. Каждый из различных методов сокрытия данных затрудняет цифровую судебную экспертизу. Когда различные методы сокрытия данных объединяются, они могут сделать успешное судебно-медицинское расследование практически невозможным.

Шифрование

Большинство общедоступных программ шифрования позволяют пользователю создавать виртуальные зашифрованные диски, которые можно открыть только с помощью указанного ключа. Благодаря использованию современных алгоритмов шифрования и различных методов шифрования эти программы делают данные практически невозможными для чтения без указанного ключа.

Шифрование на уровне файла шифрует только содержимое файла. Это оставляет незашифрованной важную информацию, такую как имя файла, размер и временные метки. Части содержимого файла могут быть восстановлены из других мест, таких как временные файлы, файл подкачки и удаленные незашифрованные копии.

Большинство программ шифрования могут выполнять ряд дополнительных функций, которые значительно затрудняют проведение цифровой криминалистической экспертизы. Некоторые из этих функций включают использование ключевого файла , шифрование всего тома и правдоподобное отрицание . Широкая доступность программного обеспечения, содержащего эти функции, поставила цифровую судебную экспертизу в очень невыгодное положение.

Стеганография

Другие формы сокрытия данных

Один из наиболее известных инструментов, который часто используется для сокрытия данных, называется Slacker (часть фреймворка Metasploit ). Slacker разбивает файл и помещает каждую часть этого файла в свободное пространство других файлов, тем самым скрывая его от программы судебной экспертизы. Другой метод сокрытия данных предполагает использование сбойных секторов. Чтобы выполнить этот метод, пользователь меняет определенный сектор с хорошего на плохой, а затем данные помещаются в этот конкретный кластер. Считается, что инструменты судебной экспертизы сочтут эти кластеры плохими и продолжат работу без какой-либо проверки их содержимого.

Удаление артефактов

Методы, используемые при удалении артефактов, предназначены для безвозвратного удаления отдельных файлов или целых файловых систем. Этого можно достичь с помощью различных методов, в том числе утилит для очистки диска, утилит для очистки файлов и методов размагничивания / уничтожения диска.

Утилиты очистки диска

Утилиты для очистки файлов

Утилиты очистки файлов используются для удаления отдельных файлов из операционной системы. Преимущество утилит очистки файлов заключается в том, что они могут выполнять свою задачу за относительно короткий промежуток времени, в отличие от утилит очистки диска, которые занимают гораздо больше времени. Еще одно преимущество утилит для очистки файлов заключается в том, что они обычно оставляют гораздо меньшую подпись, чем утилиты для очистки диска. У утилит для очистки файлов есть два основных недостатка: во-первых, они требуют участия пользователя в процессе, а во-вторых, некоторые эксперты считают, что программы для очистки файлов не всегда корректно и полностью стирают информацию о файлах. Некоторые из широко используемых утилит для очистки файлов включают BCWipe , R-Wipe & Clean, Eraser, Aevita Wipe & Delete и CyberScrubs PrivacySuite. В Linux для очистки отдельных файлов также можно использовать такие инструменты, как shred и srm . SSD по своей конструкции труднее стереть, поскольку микропрограмма может записывать данные в другие ячейки, что позволяет восстанавливать данные. В этих случаях следует использовать ATA Secure Erase для всего диска с такими инструментами, как hdparm, которые его поддерживают.

Методы размагничивания / разрушения диска

Размагничивание диска - это процесс, при котором магнитное поле прикладывается к цифровому мультимедийному устройству. В результате получается устройство, полностью очищенное от любых ранее сохраненных данных. Размагничивание редко используется в качестве метода противодействия судебной экспертизе, несмотря на то, что это эффективное средство для обеспечения стирания данных. Это связано с высокой стоимостью устройств размагничивания, которые рядовому потребителю сложно себе позволить.

Обфускация следов

Одним из наиболее широко известных инструментов обфускации следов является Timestomp (часть Metasploit Framework ). Timestomp дает пользователю возможность изменять метаданные файла, касающиеся времени / даты доступа, создания и изменения. Используя такие программы, как Timestomp, пользователь может сделать любое количество файлов бесполезным в юридических условиях, напрямую поставив под сомнение достоверность файлов.

Еще одна хорошо известная программа для обфускации следов - Transmogrify (также часть Metasploit Framework). В большинстве типов файлов заголовок файла содержит идентифицирующую информацию. (.Jpg) будет иметь информацию заголовка, которая идентифицирует его как ( .jpg ), ( .doc ) будет содержать информацию, которая идентифицирует его как (.doc) и так далее. Transmogrify позволяет пользователю изменять информацию заголовка файла, поэтому заголовок (.jpg) может быть изменен на заголовок (.doc). Если бы программа судебно-медицинской экспертизы или операционная система проводила поиск изображений на машине, она просто увидела бы файл (.doc) и пропустила его.

Атаки на компьютерную криминалистику

В прошлом средства защиты от судебной экспертизы были сосредоточены на атаке на криминалистический процесс путем уничтожения данных, сокрытия данных или изменения информации об использовании данных. Анти-криминалистика недавно перешла в новую сферу, где инструменты и методы сосредоточены на атаках на судебно-медицинские инструменты, выполняющие экспертизу. Эти новые методы борьбы с судебной экспертизой извлекли выгоду из ряда факторов, включая хорошо задокументированные процедуры судебной экспертизы, широко известные уязвимости инструментов судебной экспертизы и сильную зависимость экспертов цифровой криминалистики от своих инструментов.

Во время типичной судебно-медицинской экспертизы эксперт создает образ дисков компьютера. Это предохраняет исходный компьютер (улики) от искажения средствами судебной экспертизы. Программа судебной экспертизы создает хэши для проверки целостности изображения. Один из недавних методов борьбы с инструментами нацелен на целостность хэша, который создается для проверки образа. Влияя на целостность хэша, любые доказательства, собранные в ходе последующего расследования, могут быть оспорены.

Физический

Чтобы предотвратить физический доступ к данным при включенном компьютере (например, в случае кражи с захватом и передачи или изъятия у правоохранительных органов), существуют различные решения, которые могут быть реализованы:

- Программные среды, такие как USBGuard или USBKill, реализуют политики авторизации USB и политики методов использования. Если программное обеспечение запускается путем вставки или удаления USB-устройств, может быть выполнено определенное действие. После ареста Шелкового пути администратора «s Ross Ульбрихт , ряд доказательств концепции анти-криминалистических средств были созданы для обнаружения захвата компьютера от владельца , чтобы закрыть его, поэтому делают данные недоступной , если используется полное шифрование диска .

- Слот Kensington Security присутствует на многих устройствах и с подходящим может предотвратить кражу из оппортунистических воров.

- Использование функции обнаружения вторжения в корпус компьютера или датчика (например, фотодетектора ), оснащенного взрывчаткой для самоуничтожения . В некоторых юрисдикциях этот метод может быть незаконным, поскольку он может серьезно искалечить или убить неавторизованного пользователя и может заключаться в уничтожении улик .

- Аккумулятор можно было снять с ноутбука, чтобы он работал, только когда он подключен к блоку питания. Если отсоединить кабель, компьютер немедленно выключится, что приведет к потере данных. Однако в случае скачка напряжения произойдет то же самое.

Были предприняты попытки создать устойчивый к взлому настольный компьютер (по состоянию на 2020 год модель ORWL является одним из лучших примеров). Однако безопасность этой конкретной модели обсуждается исследователем безопасности и основателем Qubes OS Джоанной Рутковской .

Эффективность анти-криминалистики

Антисудебные методы основаны на нескольких недостатках судебно-экспертного процесса, включая человеческий фактор, зависимость от инструментов и физические / логические ограничения компьютеров. Уменьшая уязвимость судебно-экспертного процесса к этим слабостям, эксперт может снизить вероятность успешного воздействия антисудебных методов на расследование. Этого можно достичь путем повышения уровня подготовки следователей и подтверждения результатов с помощью различных инструментов.

Читайте также:

- Почему в россии процесс формирования правового государства затруднен тест

- Какие черты характеризуют должность муниципальной службы

- Какие услуги предоставляет спа салон для мужчин

- Сколько месяцев выплачивается пособие по сокращению в районах крайнего севера

- Как осуществляется финансовое обеспечение эвакомероприятий в ф о и в и подчиненных им организациях