Что значит обеспечить аутентификацию в криптографии

Обновлено: 26.07.2024

Мы ежедневно сталкиваемся с криптографией — когда хотим что-то оплатить в интернете, авторизоваться на сайте или подписать электронные документы. Криптографические методы помогают защитить персональные данные и обеспечивают безопасную передачу информации в сети.

Без криптографии современную жизнь нельзя было бы представить в том виде, который нам известен. Перестали бы выполняться банковские транзакции, остановилась бы передача интернет-трафика, а сотовые телефоны не смогли бы работать. Все конфиденциальные сведения оказались бы общедоступными и могли бы попасть к злоумышленникам.

Криптография предотвращает подобные угрозы и поддерживает безопасность. Разбираем, как устроены её методы и можно ли им доверять. Перечисляем сферы, где она применяется и как регулируется государством.

Что такое криптография

К основным принципам работы криптографической системы относят:

Для продолжения изучения криптографии важно разобраться с её основными терминами:

Символ — любой знак, который используется для кодирования информации.

Алфавит — множество символов.

Зашифрование — преобразование открытого текста в криптограмму.

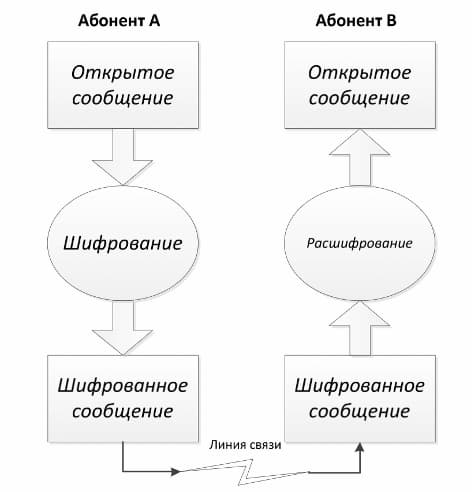

Как работает шифрование

Зачем нужна криптография

Цель криптографии — защита информационной системы от атак злоумышленников.

Криптография решает несколько задач:

Где используется криптография

Почти все важные аспекты нашей жизни зависят от информационных технологий и гаджетов, поэтому криптография используется повсеместно.

Вот сферы, где она применяется наиболее активно:

- банки — для обслуживания карт и счетов;

- веб-сайты с аутентификацией — для хранения и обработки паролей в сети;

- бухучёт — для сдачи бухгалтерских и иных отчётов через удалённые каналы связи;

- информационная безопасность — для защиты от несанкционированного доступа к данным;

- онлайн-продажи — для шифрования данных, номера карты или телефона, адреса, email при передаче по открытым каналам.

То есть, криптография есть везде, где фигурируют информационные технологии и присутствует цифровизация. Это довольно перспективное направление для обучения.

Примеры использования криптографии

Если вы рядовой пользователь , криптография помогает обеспечить приватность. Зная, как работает определённый шифр или протокол, в чем его плюсы и минусы, вы сможете осознанно выбирать инструменты для работы и общения в сети, избежать утечки данных.

Если вы программист или специалист по информационной безопасности , криптография помогает в создании крупных проектов. Неважно, что конкретно вы разрабатываете: контентный сервер, мессенджер или мобильное приложение, везде есть данные, которые нужно защищать от перехвата. Криптография защищает каждую операцию специальными протоколами и исключает попадание информации к злоумышленникам.

Также криптографические методы используют при проведении электронных голосований, жеребьёвках, разделении секретов, когда конфиденциальная информация делится между несколькими субъектами, чтобы они могли воспользоваться ею только вместе.

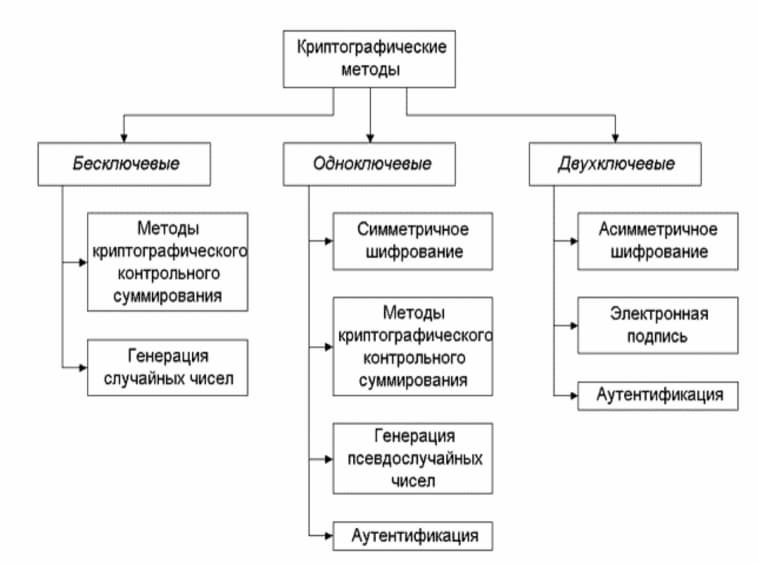

Виды криптографических методов

Есть разные способы классификации криптографических методов, но наиболее распространённый вариант деления — по количеству ключей.

Выделяют следующие виды:

- бесключевые методы , в которых не используются ключи;

- одноключевые или симметричные методы , в который используется дополнительный ключевой параметр — секретный ключ;

- двухключевые или асимметричные методы , в которых используется два ключа — секретный и открытый.

Классификация криптографических методов

Разберём наиболее часто используемые криптографические методы: симметричное шифрование, асимметричное шифрование и хэширование.

Симметричное шифрование

Симметричное шифрование подразумевает, что при передаче зашифрованной информации адресат должен заранее получить ключ для расшифровки информации.

- единственная схема шифровки, обладающая абсолютной теоретической стойкостью, — все попытки расшифровать её бесполезны.

- в случае утечки информации невозможно доказать, от кого она произошла;

- помимо секретного ключа нужен открытый канал для его передачи.

У асимметричного шифрования таких проблем нет, поскольку открытый ключ можно свободно передавать по сети. Обычно асимметричное и симметричное шифрование используют в паре, чтобы передать ключ симметричного шифрования, на котором шифруется основной объем данных.

Асимметричное шифрование

Основы асимметричного шифрования были выдвинуты американскими криптографами Уитфилдом Диффи и Мартином Хеллманом. Они предположили, что ключи можно использовать парами — ключ шифрования и ключ дешифрования. При этом один ключ нельзя получить из другого. Поэтому суть метода заключается в том, что зашифрованная при помощи секретного ключа информация может быть расшифрована только при помощи открытого и наоборот. Ключи создаются парами и соответствуют друг другу.

Основная особенность асимметричного шифрования — секретный ключ известен лишь одному человеку. При симметричном шифровании он должен быть известен двоим.

- не нужно создавать защищённый канал для передачи секретного ключа — все взаимодействия происходят в открытом канале;

- наличие единственной копии ключа уменьшает шансы его утраты и позволяет установить персональную ответственность за сохранение тайны;

- наличие двух ключей позволяет использовать шифрование в двух режимах — секретной связи и цифровой подписи.

- возможность подмены открытого ключа,

- медленная скорость шифрования.

Большинство безопасных алгоритмов с открытыми ключами построены на необратимых функциях. Простейший пример — алгоритм RSA. Он используется для защиты программного обеспечения и в схемах цифровой подписи.

Хэширование

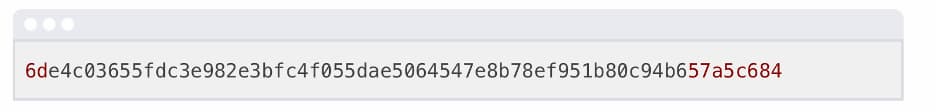

Всякий раз алгоритм будет преобразовывать текст в один и тот же хэш. Например, такой.

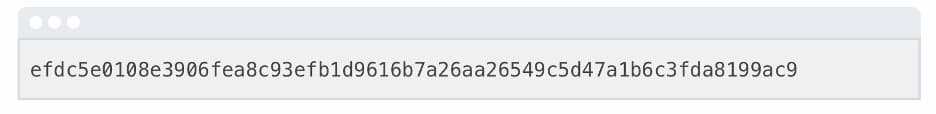

Но если в исходном тексте потеряется хотя бы одна запятая, хэш полностью изменится.

Единственный доступный способ расшифровать хэш — перебор. Чтобы найти верный вариант, нужно перебрать тысячи комбинаций.

- для криптоустойчивой хэш-функции нельзя вычислить по хэшу исходные данные или подобрать другие данные с таким же хэшем;

- по значению ключа можно расшифровать данные за одну операцию;

- после вычисления хэш может передаваться и существовать отдельно от данных, его можно вычислить повторно.

- нельзя провести операцию, обратную хэшированию, и восстановить исходные данные;

- вас могут взломать с помощью перебора, если хэш-функция не криптоустойчива.

К хэшированию обращаются для хранения паролей. Когда пользователь регистрируется в системе, его данные хранятся не в чистом виде, а в виде хэша. И всякий раз, когда он вводит пароль, тот хэшируется снова и только потом сравнивается с имеющимся в базе. То есть, даже если база будет украдена, никто не сможет узнать реальные пароли. Благодаря этому свойству хэширование активно применяют в блокчейне

Как криптография используется в блокчейне

Криптография используется в блокчейне как средство защиты пользователей. Она помогает обеспечить безопасность транзакций сохранить личную информацию.

Блок — единица кода, которая выполняет функцию хранилища данных обо всех действиях.

Сформированный блок проверяется участниками сети и, если все согласны, то его присоединяют к цепочке, из-за чего изменить информацию в нем невозможно. Особенность каждого блока в том, что он не только захэширован, но и хранит информацию о предыдущем блоке.

Блокчейн — постоянно увеличивающаяся цепочка таких блоков.

Если мы внесём изменения во вторую запись, её хэш станет совсем другим и перестанет совпадать с тем, что был записан в третью. То есть блокчейн позволяет создавать записи, которые невозможно изменить незаметно.

Блокчейн активно используется в криптовалюте, например, BitCoin. Если кто-то захочет украсть её, ему придётся одновременно изменять блоки на всех компьютерах. Также блокчейн используют при хранении ставок, при проведении выборов, чтобы избежать фальсификации и при заверении документов

Важно понимать, что система не надёжна на 100%. В программном обеспечении могут возникать ошибки, позволяющие воровать данные до того, как они будут захэшированы.

Как криптография регулируется государством

Деятельность, связанная с криптографическим шифрованием, ограничена на территории России. Основной уполномоченный орган — Федеральная служба безопасности. ФСБ вправе осуществлять государственный контроль за организацией и функционированием криптографической безопасности. За органами ФСБ закреплена функция регулирования разработки, производства, реализации, эксплуатации, ввоза и вывоза шифровальных средств.

Также есть нормативные правовые акты, регулирующие криптографию в России:

- запрещает госорганам и предприятиям использовать несертифицированные средства шифрования

- запрещает банкам применять несертифицированные средства шифрования и обязует Банк России следить за соблюдением этого запрета

- запрещает разрабатывать и эксплуатировать шифровальные средства без лицензии

- определяет общую схему электронной цифровой подписи

- определяет разрешенные функции хэширования с длинами хэш-кода 256 и 512 бит

- регулирует отношения при разработке, производстве, реализации и эксплуатации шифровальных средств

- регулирует использование электронных подписей при оформлении сделок, оказании государственных и муниципальных услуг

- определяет, какие органы власти, отвечают за лицензирование

- утверждает порядок предоставления документов

- утверждает типовые формы лицензии

- контролирует лицензирование

- определяет разработку, производство, модернизацию, монтаж, установку, ремонт и сервисное обслуживание шифровальных средств

Заключение

Это только малая часть того, что можно узнать по теме криптографии. Если вы просто хотели понять, что это такое, надеемся, вы удовлетворили интерес. Если хотите изучить тему глубже, советуем пройти онлайн-курсы из нашей подборки. На них вы подробно разберёте тему кибербезопасности и сможете освоить востребованную профессию.

Все знают о стандартной аутентификации пользователя в приложении. Это олдскульная процедура регистрации — пользователь вводит адрес почты, пароль и т. д., — а затем при входе мы сравниваем почту и/или пароль с сохранёнными данными. Если совпадает, даём доступ. Но времена изменились, и сегодня появилось много других методов аутентификации. Если хотите оставаться востребованным программистом/разработчиком в этом меняющемся, словно калейдоскоп, мире разработки ПО, то вы должны знать обо всех этих новых методах.

Здесь я постараюсь рассказать о большинстве распространённых сегодня методов аутентификации. Это не подробное техническое руководство, а лишь способ познакомить вас с ними. Хотя методы описаны с учётом применения в вебе, эти идеи можно реализовать и в других условиях.

Аутентификация на основе сессий

Чтобы избавиться от этого неудобства, придумали аутентификацию на основе сессий/кук, с помощью которых реализовали отслеживание состояний (stateful). Это означает, что аутентификационная запись или сессия должны храниться и на сервере, и на клиенте. Сервер должен отслеживать активные сессии в базе данных или памяти, а на фронтенде создаётся кука, в которой хранится идентификатор сессии. Это аутентификация на основе куки, самая распространённый и широко известный метод, используемый уже давно.

Процедура аутентификации на основе сессий:

- Пользователь вводит в браузере своё имя и пароль, после чего клиентское приложение отправляет на сервер запрос.

- Сервер проверяет пользователя, аутентифицирует его, шлёт приложению уникальный пользовательский токен (сохранив его в памяти или базе данных).

- Клиентское приложение сохраняет токены в куках и отправляет их при каждом последующем запросе.

- Сервер получает каждый запрос, требующий аутентификации, с помощью токена аутентифицирует пользователя и возвращает запрошенные данные клиентскому приложению.

- Когда пользователь выходит, клиентское приложение удаляет его токен, поэтому все последующие запросы от этого клиента становятся неаутентифицированными.

У этого метода несколько недостатков.

- При каждой аутентификации пользователя сервер должен создавать у себя запись. Обычно она хранится в памяти, и при большом количестве пользователей есть вероятность слишком высокой нагрузки на сервер.

- Поскольку сессии хранятся в памяти, масштабировать не так просто. Если вы многократно реплицируете сервер, то на все новые серверы придётся реплицировать и все пользовательские сессии. Это усложняет масштабирование. (Я считал, этого можно избежать, если иметь выделенный сервер для управления сессиями, но это сложно реализовать, да и не всегда возможно.)

Аутентификация на основе токенов

Аутентификация на основе токенов в последние годы стала очень популярна из-за распространения одностраничных приложений, веб-API и интернета вещей. Чаще всего в качестве токенов используются Json Web Tokens (JWT) . Хотя реализации бывают разные, но токены JWT превратились в стандарт де-факто.

При аутентификации на основе токенов состояния не отслеживаются . Мы не будем хранить информацию о пользователе на сервере или в сессии и даже не будем хранить JWT, использованные для клиентов.

Процедура аутентификации на основе токенов:

- Пользователь вводит имя и пароль.

- Сервер проверяет их и возвращает токен (JWT), который может содержать метаданные вроде user_id, разрешений и т. д.

- Токен хранится на клиентской стороне, чаще всего в локальном хранилище, но может лежать и в хранилище сессий или кук.

- Последующие запросы к серверу обычно содержат этот токен в качестве дополнительного заголовка авторизации в виде Bearer . Ещё токен может пересылаться в теле POST-запроса и даже как параметр запроса.

- Сервер расшифровывает JWT, если токен верный, сервер обрабатывает запрос.

- Когда пользователь выходит из системы, токен на клиентской стороне уничтожается, с сервером взаимодействовать не нужно.

У метода есть ряд преимуществ:

- Главное преимущество: поскольку метод никак не оперирует состояниями, серверу не нужно хранить записи с пользовательскими токенами или сессиями. Каждый токен самодостаточен, содержит все необходимые для проверки данные, а также передаёт затребованную пользовательскую информацию. Поэтому токены не усложняют масштабирование.

- В куках вы просто храните ID пользовательских сессий, а JWT позволяет хранить метаданные любого типа, если это корректный JSON.

- При использовании кук бэкенд должен выполнять поиск по традиционной SQL-базе или NoSQL-альтернативе, и обмен данными наверняка длится дольше, чем расшифровка токена. Кроме того, раз вы можете хранить внутри JWT дополнительные данные вроде пользовательских разрешений, то можете сэкономить и дополнительные обращения поисковые запросы на получение и обработку данных.

Допустим, у вас есть API-ресурс /api/orders, который возвращает последние созданные приложением заказы, но просматривать их могут только пользователи категории админов. Если вы используете куки, то, сделав запрос, вы генерируете одно обращение к базе данных для проверки сессии, ещё одно обращение — для получения пользовательских данных и проверки, относится ли пользователь к админам, и третье обращение — для получения данных.

А если вы применяете JWT, то можете хранить пользовательскую категорию уже в токене. Когда сервер запросит его и расшифрует, вы можете сделать одно обращение к базе данных, чтобы получить нужные заказы. - У использования кук на мобильных платформах есть много ограничений и особенностей. А токены сильно проще реализовать на iOS и Android. К тому же токены проще реализовать для приложений и сервисов интернета вещей, в которых не предусмотрено хранение кук.

Благодаря всему этому аутентификация на основе токенов сегодня набирает популярность.

Беспарольная аутентификация

В наши головы внедрено убеждение, что пароли — абсолютный источник защиты наших аккаунтов. Но если изучить вопрос глубже, то выяснится, что беспарольная аутентификация может быть не просто безопасной, но и безопаснее традиционного входа по имени и паролю. Возможно, вы даже слышали мнение, что пароли устарели.

Беспарольная аутентификация — это способ конфигурирования процедуры входа и аутентификации пользователей без ввода паролей. Идея такая:

Вместо ввода почты/имени и пароля пользователи вводят только свою почту. Ваше приложение отправляет на этот адрес одноразовую ссылку, пользователь по ней кликает и автоматически входит на ваш сайт / в приложение. При беспарольной аутентификации приложение считает, что в ваш ящик пришло письмо со ссылкой, если вы написали свой, а не чужой адрес.

Есть похожий метод, при котором вместо одноразовой ссылки по SMS отправляется код или одноразовый пароль. Но тогда придётся объединить ваше приложение с SMS-сервисом вроде twilio (и сервис не бесплатен). Код или одноразовый пароль тоже можно отправлять по почте.

И ещё один, менее (пока) популярный (и доступный только на устройствах Apple) метод беспарольной аутентификации: использовать Touch ID для аутентификации по отпечаткам пальцев. Подробнее о технологии .

Если вы пользуетесь Slack , то уже могли столкнуться с беспарольной аутентификацией.

Medium предоставляет доступ к своему сайту только по почте . Я недавно обнаружил, что Auth0 , или Facebook AccountKit , — это отличный вариант для реализации беспарольной системы для вашего приложения.

Что может пойти не так?

Если кто-то получит доступ к пользовательским почтам, он получит и доступ к приложениям и сайтам. Но это не ваша головная боль — беспокоиться о безопасности почтовых аккаунтов пользователей. Кроме того, если кто-то получит доступ к чужой почте, то сможет перехватить аккаунты в приложениях с беспарольной аутентификацией, воспользовавшись функцией восстановления пароля. Но мы ничего не можем поделать с почтой наших пользователей. Пойдём дальше.

В чём преимущества?

Беспарольная аутентификация хороша не только для пользователей, но и для вас как разработчика. Вам не нужно реализовывать механизм восстановления паролей. Все в выигрыше.

Если вы думаете, что какие-то пользователи предпочтут старомодные логин/пароль, то предоставьте им оба варианта, чтобы они могли выбирать.

Сегодня беспарольная аутентификация быстро набирает популярность.

Единая точка входа (Single Sign On, SSO)

Обращали внимание, что, когда логинишься в браузере в каком-нибудь Google-сервисе, например Gmail, а потом идёшь на Youtube или иной Google-сервис, там не приходится логиниться? Ты автомагически получаешь доступ ко всем сервисам компании. Впечатляет, верно? Ведь хотя Gmail и Youtube — это сервисы Google, но всё же раздельные продукты. Как они аутентифицируют пользователя во всех продуктах после единственного входа?

Этот метод называется единой точкой входа (Single Sign On, SSO).

Реализовать его можно по-разному. Например, использовать центральный сервис для оркестрации единого входа между несколькими клиентами. В случае с Google этот сервис называется Google Accounts . Когда пользователь логинится, Google Accounts создаёт куку, которая сохраняется за пользователем, когда тот ходит по принадлежащим компании сервисам. Как это работает:

- Пользователь входит в один из сервисов Google.

- Пользователь получает сгенерированную в Google Accounts куку.

- Пользователь идёт в другой продукт Google.

- Пользователь снова перенаправляется в Google Accounts.

- Google Accounts видит, что пользователю уже присвоена кука, и перенаправляет пользователя в запрошенный продукт.

Очень простое описание единой точки входа: пользователь входит один раз и получает доступ ко всем системам без необходимости входить в каждую из них. В этой процедуре используется три сущности, доверяющие другу прямо и косвенно. Пользователь вводит пароль (или аутентифицируется иначе) у поставщика идентификационной информации (identity provider, IDP), чтобы получить доступ к поставщику услуги (service provider (SP). Пользователь доверяет IDP, и SP доверяет IDP, так что SP может доверять пользователю.

Выглядит очень просто, но конкретные реализации бывают очень сложными. Подробнее об этом методе аутентификации .

Аутентификация в соцсетях

Уверен, эта картинка знакома всем:

Это часто называют аутентификацией в соцсетях (Social sign-in) или социальным логином (Social Login). Вы можете аутентифицировать пользователей по их аккаунтам в соцсетях. Тогда пользователям не придётся регистрироваться отдельно в вашем приложении.

Формально социальный логин — это не отдельный метод аутентификации. Это разновидность единой точки входа с упрощением процесса регистрации/входа пользователя в ваше приложение.

Лучшее из двух миров

Пользователи могут войти в ваше приложение одним кликом, если у них есть аккаунт в одной из соцсетей. Им не нужно помнить логины и пароли. Это сильно улучшает опыт использования вашего приложения. Вам как разработчику не нужно волноваться о безопасности пользовательских данных и думать о проверке адресов почты — они уже проверены соцсетями. Кроме того, в соцсетях уже есть механизмы восстановления пароля.

Как использовать

Как разработчик вы должны разбираться в работе этого метода аутентификации. Большинство соцсетей в качестве механизма аутентификации используют авторизацию через OAuth2 (некоторые используют OAuth1, например Twitter). Разберёмся, что такое OAuth. Соцсеть — это сервер ресурсов , ваше приложение — клиент , а пытающийся войти в ваше приложение пользователь — владелец ресурса . Ресурсом называется пользовательский профиль / информация для аутентификации. Когда пользователь хочет войти в ваше приложение, оно перенаправляет пользователя в соцсеть для аутентификации (обычно это всплывающее окно с URL’ом соцсети). После успешной аутентификации пользователь должен дать вашему приложению разрешение на доступ к своему профилю из соцсети. Затем соцсеть возвращает пользователя обратно в ваше приложение, но уже с токеном доступа. В следующий раз приложение возьмёт этот токен и запросит у соцсети информацию из пользовательского профиля. Так работает OAuth (ради простоты я опустил технические подробности).

Для реализации такого механизма вам может понадобиться зарегистрировать своё приложение в разных соцсетях. Вам дадут app_id и другие ключи для конфигурирования подключения к соцсетям. Также есть несколько популярных библиотек/пакетов (вроде Passport , Laravel Socialite и т. д.), которые помогут упростить процедуру и избавят от излишней возни.

Двухфакторная аутентификация (2FA)

Двухфакторная аутентификация (2FA) улучшает безопасность доступа за счёт использования двух методов (также называемых факторами) проверки личности пользователя. Это разновидность многофакторной аутентификации . Наверное, вам не приходило в голову, но в банкоматах вы проходите двухфакторную аутентификацию: на вашей банковской карте должна быть записана правильная информация, и в дополнение к этому вы вводите PIN. Если кто-то украдёт вашу карту, то без кода он не сможет ею воспользоваться. (Не факт! — Примеч. пер.) То есть в системе двухфакторной аутентификации пользователь получает доступ только после того, как предоставит несколько отдельных частей информации.

Работаю удаленно с 2015 года, изучаю и пробую разные способы заработка в интернете, постоянно осваиваю новые программы и делюсь своим опытом работы с ними.

Вы помните, как в школе проходили новую тему по математике, физике, химии и другим сложным предметам? Открываешь книгу, а там масса непонятных слов. Но постепенно мы изучали термины, и все становилось на свои места.

Заканчивая школу, мы не перестаем учиться. Жизнь стремительно меняется, развиваются технологии, побуждая нас получать новые знания и навыки. Чтобы свободно выходить в интернет, общаться и работать в сети, нужно осваивать основные понятия. Сегодня мы разберемся, что такое аутентификация, какой она бывает, и чем этот процесс отличается от идентификации и авторизации.

Определение

С процессом аутентификации в том или ином виде мы сталкиваемся довольно часто.

Аутентификация – это процедура установления подлинности или соответствия.

Чтобы объяснить это простыми словами, приведу пример.

Представьте себе, что недавно купили квартиру или сменили замки, к ключам еще не привыкли. Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Другие примеры аутентификации:

- ввод логина и пароля от учетной записи в социальной сети;

- использование ПИН-кода для снятия денег с карточки в банкомате;

- вход в систему компьютера;

- снятие блокировки с экрана телефона;

- применение кодового слова для подтверждения банковских операций в телефонном режиме;

- ввод кода доступа для подключения к интернету через Wi-Fi;

- подключение одного устройства к другому, например, телефона к компьютеру для передачи информации.

Отличие от идентификации и авторизации

Эти понятия легко можно спутать, потому что они являются этапами одного процесса, частями мозаики. Вернемся к нашему примеру с дверью в квартиру. Чтобы открыть ее, нам нужен ключ, он выступает идентификатором, то есть инструментом, при помощи которого мы будем совершать нужное действие. Вставили его в замок, покрутили – прошли идентификацию.

Если двери открылись, значит, идентификатор верный, подлинный. Это уже аутентификация или, говоря другими словами, процедура проверки. Последний этап – авторизация, мы входим в квартиру, то есть получаем доступ.

Теперь пример с социальными сетями. Мы открываем сайт или приложение в телефоне, вводим логин и пароль – это наши идентификаторы. Затем нажимаем Enter, и информация отправляется на аутентификацию. Программа проверяет, существует ли пользователь с такими учетными данными. Если мы все сделали правильно, то происходит авторизация. Мы входим в социальную сеть и попадаем именно на свою страницу, видим оповещения, диалоги с друзьями, добавленные записи в ленте.

Если вы перепутаете эти термины, ничего страшного, но чтобы понимать, о чем конкретно идет речь в том или ином случае, лучше научиться их отличать.

Виды аутентификации

Пользователи интернета в моем представлении подразделяются на оптимистов и параноиков. Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Параноики придумывают сложные пароли, шифры и коды, выходят в интернет только со своих устройств и через проверенные сети, пароли хранят у жены в чулке. Они всегда обеспокоены безопасностью.

Если вы относитесь к оптимистам, то я должна вас предупредить. В интернете, как и в реальной жизни, довольно много желающих воспользоваться вашим простодушием, украсть коды доступа, взломать аккаунт, снять деньги со счета. Для этого уже придумано множество технических средств и способов развода.

Поэтому системы аутентификации постоянно совершенствуются, чтобы уменьшить шансы злоумышленников. С другой стороны, каждый сервис, сайт, приложение стремится к тому, чтобы пользователям было удобно и приятно.

Со временем для разных случаев появились такие виды аутентификации:

- С помощью пароля, специального слова или кода. Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей.

- С помощью специального устройства, физического носителя. Примерами могут служить банковская карта, электронная подпись, ключи для входа в онлайн-банк предприятия. Это распространенный тип аутентификации, но, к сожалению, физический носитель также могут украсть.

- С помощью биометрических данных. Это может быть ваш голос, лицо, отпечаток пальцев, сетчатка глаза. Этот вариант считается наиболее надежным, но систем, которые его используют, не так уж много, и стоят они дорого.

- Сквозная. В данном случае проверку нужно пройти в одной программе, а пользоваться можно несколькими сервисами и приложениями без необходимости каждый раз авторизовываться. Примером может служить вход в Google-аккаунт. Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам.

Как видите, есть разные виды аутентификации для разных программ и случаев. Использовать нужно один из них или несколько вместе в зависимости от целей и задач.

Чем двухуровневая проверка лучше одноуровневой

Двухфакторная аутентификация подразумевает использование сразу двух перечисленных выше методов защиты. Например, мы вставляем карту в терминал и вводим ПИН-код. Или вводим учетные данные от страницы в соцсети и затем получаем одноразовый код на телефон, привязанный к аккаунту.

Такая двойная проверка не требует больших финансовых затрат, она довольно простая и удобная для пользователей, а также значительно увеличивает безопасность данных.

Параноики считают, что можно сделать даже трех- и четырехуровневую проверку, главное, чтобы враги не получили доступ к информации. Но такие меры чаще всего являются излишними, значительно усложняют и замедляют все операции. Можно сказать, что двухэтапная проверка – это компромиссное решение для безопасности и удобства.

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

Заключение

Надеюсь, эта статья помогла вам разобраться с тем, для чего нужна аутентификация, и какие ее виды бывают. Также мы обсудили возможные проблемы при проверке подлинности и пути их решения. Если у вас возникла конкретная ошибка доступа, напишите об этом в комментариях, обсудим.

Взломать или забыть можно даже самый сложный пароль. Чтобы ваши данные не украли, в соцсетях, почте и любых других сервисах стоит использовать двухфакторную идентификацию или 2FA. Разбираемся, как ей пользоваться

Что такое двухфакторная аутентификация?

Эта функция серьезно повышает уровень безопасности. Злоумышленникам, которым по разным причинам могут пригодиться ваши данные, гораздо сложнее получить доступ одновременно к вашему паролю, а также телефону, электронной почте или другому методу аутентификации. Если использовать только пароль, то аккаунт остается уязвимым. Пароли легко утекают в Сеть, и далеко не всегда по вине пользователя.

Как можно подтвердить свою личность?

Большинство приложений и сервисов предлагают пользователю на выбор такие варианты двойной аутентификации:

Кроме того, есть еще несколько видов подтверждения входа, которые используют реже:

- Физический ключ безопасности: это устройство в виде USB-флэшки (для использования со смартфоном ее иногда оборудуют NFC и Bluetooth-интерфейсами) [2]. Такой ключ можно использовать для входа в те же соцсети, но столь серьезный подход, скорее, имеет смысл для хранения очень важных данных.

- Подтверждение личности с помощью биометрии. Этот способ пока не используется в широко распространенных сервисах типа соцсетей.

Гарантирует ли двухфакторная аутентификация абсолютную безопасность?

Что, если второе устройство потеряли?

Обычно сервисы всегда предусматривают некий альтернативный способ аутентификации. Но иногда пользователю в таких случаях приходится обратиться в службу поддержки.

Как и где стоит включить двухфакторную аутентификацию:

Далее, как и в полной версии, выбираете способ подтверждения входа и восстановления доступа.

Как подключить двухфакторную аутентификацию в Facebook

В приложении двухфакторная аутентификация подключается таким же образом.

Как подключить двухфакторную аутентификацию в Google

Дальше необходимо выбрать способ, которым вы будете получать коды в дальнейшем: SMS, звонок, резервные коды.

Дальше нужно убедиться, что выбранный способ аутентификации работает.

Подтвердите, что вы действительно хотите подключить эту функцию.

Как подключить двухфакторную аутентификацию в Telegram

В Telegram двухэтапная аутентификация настраивается нестандартно: при входе с каждого нового устройства пользователю и так нужно вводить код, полученный в SMS. Поэтому второй этап аутентификации, который можно подключить — это как раз обычный пароль.

Дальше вы придумываете новый пароль, подсказку к нему (при желании) и вводите свой адрес электронной почты, чтобы получить на нее код для подтверждения этой операции.

Как подключить двухфакторную аутентификацию в Instagram

Кроме того, двухэтапную аутентификацию можно подключить для Apple ID (здесь) и для сервисов Microsoft (здесь).

Читайте также:

- Как остановить кражу энергии

- Как узнать номер счета в народном банке по инн

- Как получить единовременное пособие при рождении ребенка в днр

- Семинар онлайн продвижение бизнеса как защитить ваши интеллектуальные права в интернете

- Какая организация осуществляет программу ядерная безопасность и защита окружающей среды