6 какие используются способы идентификации личности при предоставлении доступа к информации

Обновлено: 28.06.2024

Понятие биометрии. Наступили времена, когда дактилоскопия, сканирование сетчатки глаза или особенности голоса из шпионских атрибутов перешли к обеспечению безопасности и комфорта в различных сферах современной жизни. Речь идет о биометрических технологиях.

Идентификация личности по биометрическим параметрам

Биометрией называется совокупность способов и устройств для идентификации человека, которые основаны на его уникальных физиологических или поведенческих характеристиках.

Этот вид идентификации может применяться для предотвращения запрещенного доступа в здания, к компьютерам, банкоматам, мобильным телефонам и так далее.

Биометрические свойства это:

- отпечатки пальцев;

- геометрия лица;

- радужная оболочка глаз;

- рисунок сетчатки;

- голос;

- почерк;

- печать на клавиатуре;

- узор вен на руках и др.

Наука 2.0 Идентификация личности

Преимущества биометрической идентификации

Биометрическая защита дает больший эффект по сравнению, например, с использованием паролей, смарт-карт, PIN-кодов, жетонов или технологии инфраструктуры открытых ключей. Это объясняется возможностью биометрии идентифицировать не устройство, но человека.

Обычные методы защиты чреваты потерей или кражей информации, которая становится открытой для незаконных пользователей. Исключительный биометрический идентификатор, например, отпечатки пальцев, является ключом, не подлежащим потере.

Классификация способов биометрии

По типу используемой информации биометрическая идентификация делится на:

- Статические способы, основанные на уникальных свойствах, данных человек от рождения и неотъемлемых от него. Физиологические показатели (геометрия ладони или папиллярный узор пальцев) являются неизменными для человека’

- Динамические способы, основанные на поведенческой (то есть динамической) характеристике личности. Эти особенности характерны для подсознательных движений при воспроизведении каких-либо действий (речи, подписи, динамики клавиатурного набора). Такие поведенческие характеристики испытывают влияние управляемых и не очень управляемых психических факторов. Из-за их переменчивости биометрические образцы должны обновляться при их использовании.

Далее будут рассмотрены способы биометрической идентификации, соответствующие видам перерабатываемой информации.

Способы идентификации личности по биометрическим параметрам

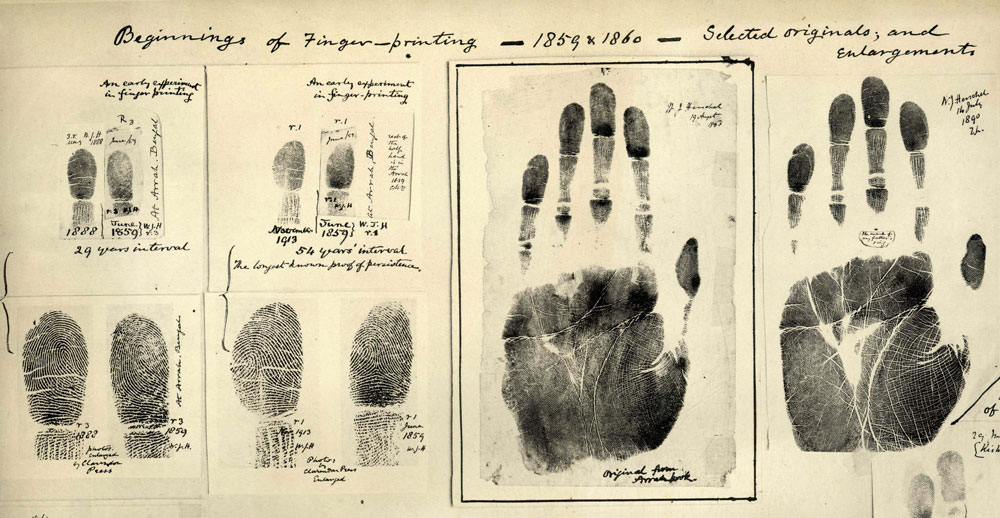

Дактилоскопия

Этот метод опознавания является самым распространенным. Он использует неповторимость папиллярных узоров пальцев для каждого человека. Специальным сканером получают изображение пальцевого отпечатка. Оно трансформируется в цифровой код и сопоставляется с шаблоном, введенным ранее.

Процесс идентификациидлитсяне больше нескольких секунд. Определенный недостаток, сдерживающий развитие этого метода, состоит в предубеждении некоторых людей, не желающих оставлять данные о своих отпечатках пальцев. Контраргумент разработчиков аппаратуры заключается в том, что информация о папиллярном узоре не хранится, а хранится только короткий идентификационный код, выстроенный по отпечатку пальца и не позволяющий воссоздать узор для сравнения. Преимуществом метода является простота в использовании, надежность и удобство.

Форма кисти руки

Отождествление по форме руки

Этот статический метод основан на измерении формы кисти руки. Она также является уникальным биометрическим параметром человека. Специальное устройство позволяет получить трехмерный вид кисти. В результате получают измерения для создания уникального цифрового кода, идентифицирующего человека.

Данный метод по своей технологии и точности сопоставим с методом отождествления по отпечатку пальца, хотя само устройство для реализации метода занимает много места. Чрезвычайно мала вероятность наличия двух идентичных кистей рук, имеющих одинаковую геометрию, хотя руки с возрастом меняются.

Сегодня идентификация по геометрии руки применяется в законодательных органах, больницах, международных аэропортах и т. д.

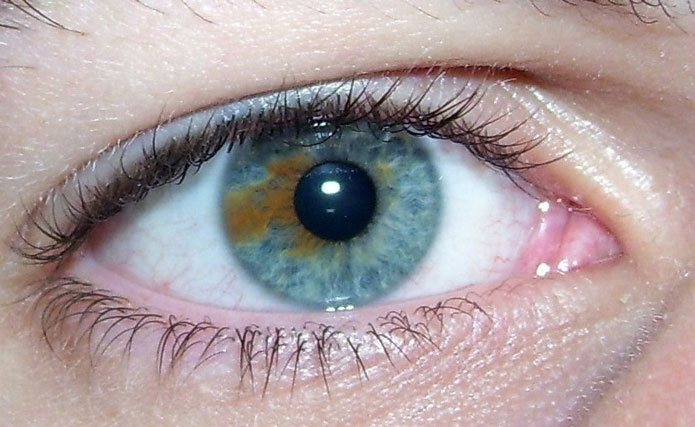

Радужная оболочка глаза

Аутентификация радужной оболочки

Основой этого метода является исключительность узора на радужной оболочке глаза. Для его выполнения нужна камера, чтобы получать изображение глаза с достаточным разрешением, и специальное программное обеспечение для выделения из полученного изображения рисунка на радужной оболочке. По нему и создается цифровой код, служащий для идентификации человека.

Достоинством сканеров является то, что от человека не требуют сосредотачиваться на цели, поскольку образец пятен радужной оболочки сосредоточен на поверхности глаза. Сканирование возможно на расстоянии меньше 1 м. Это удобно для использования, например, в банкоматах.

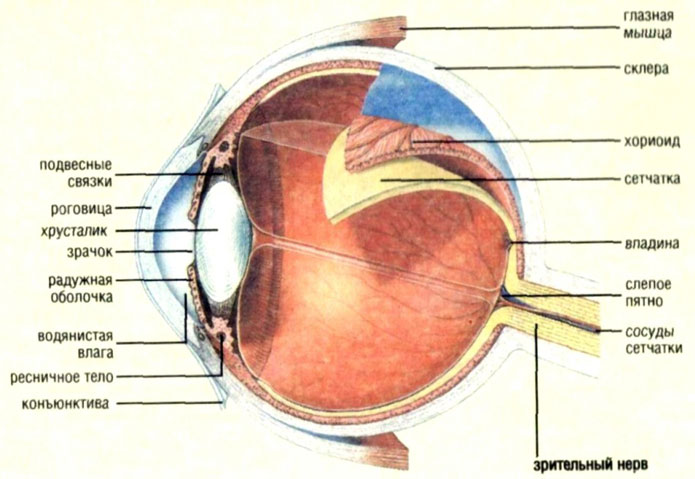

Идентификация по сетчатке глаза

Сетчатки сканируется с помощью низкоинтенсивного инфракрасного света, который направляется к кровеносным сосудам задней стенки глаза через зрачок. Сканеры сетчатки широко распространены в системах доступа на секретные объекты, поскольку у них почти не бывает неправильного разрешения доступа. Ошибки могут объясняться отклонением головы от эталонного положения и неправильной фокусировкой взгляда на источнике света.

Даже у близнецов различается капиллярный рисунок сетчатки. Вот почему этот способ может успешно использоваться для идентификации личности.

Недостатком таких систем можно отнести психологический фактор: не каждый человек может смотреть в темное отверстие, в котором в глаз что-то светит. Кроме того, эти системы чувствительны к неверной ориентации сетчатки, поэтому надо внимательно следить за положением глаза по отношению к отверстию.

Форма лица как объект для идентификации

Этот статический метод идентификации заключается в создании двух- или трехмерного образа лица человека. Камерой и специализированным программным обеспечением на изображении лица подчеркиваются контуры глаз, губ, бровей, носа и т. д. Затем вычисляют расстояния между этими элементами и прочие параметры. По этим сведениям создается образ, который для сравнения преобразуется в цифровую форму.

Этот способ относится к наиболее динамично развивающимся направлениям в индустрии биометрии. Его привлекательность основана на том, что не требуется специального дорогого оборудования. Достаточно персонального компьютера и видеокамеры. Кроме того, отсутствует физический контакт с устройствами. Не нужно прикасаться ни к чему, либо останавливаться, специально ожидая срабатывания системы.

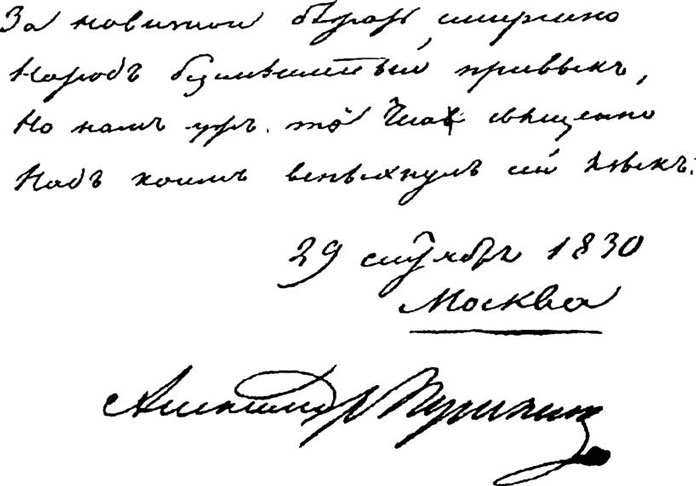

Распознавание по рукописному почерку

Основой идентификации по почерку служит уникальность и стабильность этого фактора для каждого человека. Характеристики измеряются, переводятся в цифровой вид и подвергаются компьютерной обработке. То есть для сравнения выбирается не письмо как продукт, а сам процесс.

Распространены два метода обработки данных: обычное сравнение с образцом и динамическая верификация. Первый ненадежен, потому что подпись не всегда одинакова. Такой метод приводит к большому проценту ошибок. Динамическая верификация состоит в более сложных вычислениях. Этим методом в реальном времени регистрируются параметры самого процесса подписи: скорость движения руки на различных участках, силу давления и длительность разных этапов подписи. Это исключает подделку, так как невозможно в точности скопировать движения руки автора подписи.

Распознавание по клавиатурному почерку

Этот метод, в общем, аналогичен описанному выше, однако подпись в нем заменяется неким кодовым словом, а из оборудования нужна лишь обычная клавиатура. Основной идентификационной характеристикой является динамика клавиатурного набора кодового слова.

Согласно современным исследованиям, клавиатурный почерк обладает определенной стабильностью, благодаря чему можно однозначно идентифицировать личность. Исходными данными является время между нажатием клавиш и их удержания. Причем время между нажатием показывает темп работы, а удержания — стиль работы, то есть плавное нажатие либо резкий удар.

Потом выделяются следующие характеристики пользователя:

- число ошибок в процессе набора;

- время между нажатиями на клавиши;

- скорость набора.

- время на удержание клавиш;

- аритмичность при наборе.

Распознавание по голосу

Биометрический метод идентификации голоса удобен в применении. Причинами его внедрения являются широкое распространение телефонных сетей и встраивание микрофонов в компьютеры. Недостатками можно считать факторы, оказывающие влияние на распознавание: помехи в микрофонах, окружающие шумы, ошибки в процессе произнесения, разное эмоциональное состояние человека при идентификации и т. п.

Главное в построении устройств аутентификации по голосу – выбор параметров, лучше всего описывающих индивидуальность голоса. Эти параметры сигнала называются признаками индивидуальности. Такие признаки, кроме данных об особенностях голоса, должны иметь и другие свойств. Например, они должны легко измеряться, и мало зависеть от шумов и помех. Кроме того, они должны обладать стабильностью во времени и сопротивляться имитации.

Разработаны системы с применением метода комбинированного анализа голоса с мимикой. Оказывается, мимика говорящего отличает только его и будет иной у произносящего те же слова другого человека.

Термографическое наблюдение лицевых артерий и вен

Идентификация человека по лицу сильно упрощаются, если перейти в инфракрасный диапазон световых волн. Термография идентифицируемого лица выявляет уникальность расположения на лице артерий, снабжающих кожу кровью. Вопроса подсветки для этих биометрических устройств не существует, поскольку они воспринимают лишь температурные перепады лица и свет им не нужен. Эффективность распознавания не зависит от перегрева или переохлаждения лица, естественного старения личности, пластических операций, так как они не изменяют внутреннее положение сосудов.

Способом лицевой термографии можно различать близнецов, лицевые кровеносные сосуды которых сильно различаются.

В этом способе идентификации используется специализированная видеокамера инфракрасного дальнего диапазона.

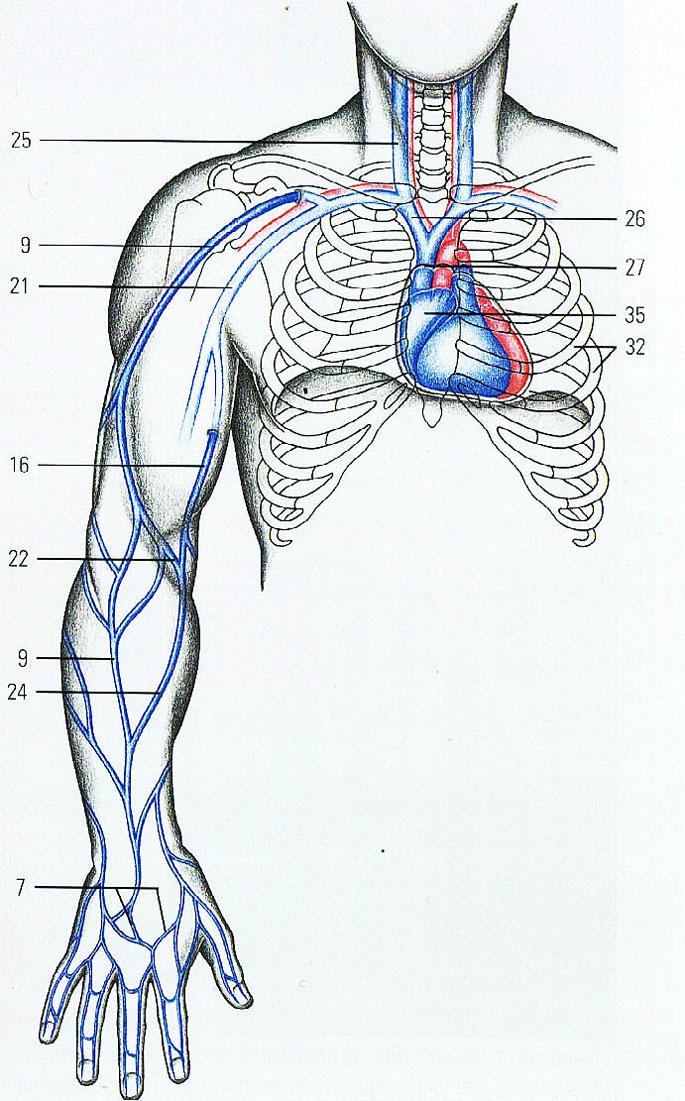

Идентификация по венам руки

Венозная система руки

На биометрическом рынке присутствуют устройства, которые построены на анализе индивидуального расположения вен на руках. Во внимание принимается рисунок вен, расположенных на тыльной стороне кисти сжатой в кулак руки. Наблюдение за рисунком вен осуществляет телевизионная камера при инфракрасной подсветке. При вводе изображения производится его бинаризация, выделяющая вены. Подобное оборудование производит единственная английская фирма Vinchek.

Перспективы биометрии

Доминирующим способом идентификации личности по-прежнему остается распознавание отпечатков пальцев. Для этого существуют две главные причины:

- во многих странах начался переход на паспорта с биометрическими данными;

- разработка обновленных моделей сканеров пальцевых отпечатков для применения в маленьких устройствах (сотовые телефоны, карманные ПК, ноутбуки).

Существенное расширение можно ожидать в секторе идентификации по подписи в связи с широким внедрением цифровой электронной подписи. Распознавание голоса тоже может набрать обороты благодаря реализации крупных проектов в строительстве интеллектуальных зданий.

Основные прогнозы сводятся к тому, что внедрение биометрических устройств безопасности в скором будущем приобретет лавинный характер. Борьба с глобальным терроризмом потребует практического использования любых достижений в этой сфере. Благодаря интенсивному развитию мультимедийных и цифровых технологий и дальнейшее их удешевление позволят разработать и внедрить принципиально новые системы идентификации.

Определенные биометрические технологии сейчас проходят стадию разработки и некоторые из них признаны перспективными:

- термограмма лица в инфракрасном диапазоне;

- характеристики ДНК;

- спектроскопия кожи пальцев;

- отпечатки ладоней;

- форма ушной раковины;

- параметры походки человека;

- индивидуальные запахи человека;

- уровень солености кожи.

Эти способы биометрической идентификации на сегодняшний день можно считать сформировавшимися. Возможно, скоро они перейдут от научных исследований к коммерческим технологиям.

Порядок обработки биометрических персональных данных регулируется ст. 11 Закона о персональных данных. В соответствии с ч. 1 ст. 11 Закона о персональных данных сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность (биометрические персональные данные и которые используются оператором для установления личности субъекта персональных данных, могут обрабатываться только при наличии согласия в письменной форме субъекта персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи.

Фотографические изображения посетителей организации, содержащиеся в системе контроля управления доступа (СКУД), будут являться биометрическими персональными данными, поскольку они характеризуют физиологические и биологические особенности человека, позволяют установить, принадлежит ли данному лицу предъявляемый СКУД пропуск, на основе которого можно установить его личность путем сравнения фото с лицом предъявителя пропуска и указываемых владельцем пропуска фамилии,имени и отчества с указанными в СКУД.

Таким образом, фотографическое изображение и иные сведения, используемые для обеспечения однократно и/или многократного прохода на охраняемую территорию и установления личности гражданина, также относятся к биометрическим персональным данным.

В качестве одного из оснований обработки биометрических персональных данных установлено наличие согласия в письменной форме субъекта персонально данных.

Положениями ч. 2 ст. 11 Закона о персональных данных установлены случаи, при наступлении которых согласие в письменной форме субъекта персональных данных, не требуется.

Так, согласно указанной норме обработка биометрические персональных данных может осуществляться без согласия субъекта персональных данных в связи с реализацией международных договоров Российской Федерации о реадмиссии, в связи с осуществлением правосудия и исполнением судебных актов, в связи с проведением обязательной государственной дактилоскопической регистрации, а также в случаях, предусмотренных законодательством Российской Федерации об обороне, о безопасности, о противодействии терроризму, о транспортной безопасности, о противодействии коррупции, об оперативно-разыскной деятельности, о государственной службе, уголовно-исполнительным законодательством Российской Федерации, законодательством Российской Федерации о порядке выезда из Российской Федерации и въезда в Российскую Федерацию, о гражданстве Российской Федерации.

Общий подход предоставления согласия, закрепленный в ч. 2 ст. 9 Закона о персональных данных, предусматривающий предоставление согласия субъекта персональных данных или его законного представителя в случае обработки биометрических персональных данных не применим, поскольку в соответствии с ч. 1 ст. 11 Закона о персональных данных соответствующее согласие в письменной форме может быть предоставлено исключительно субъектом персональных данных. Возможность делегирования права предоставления согласия в указанном случае законодательством Российской Федерации в области персональных данных не установлено.

Во всех случаях, не подпадающих под указанные в ч. 2 ст. 11 Закона о персональных данных, необходимо получение от субъекта личного согласия в письменной форме на обработку его биометрических персональных данных.

Таким образом, обработка биометрических персональных данных учащихся с согласия в письменной форме законного представителя субъекта персональных данных на обработку его биометрических персональных данных не допускается, за исключением случаев, предусмотренных ч. 2 ст. 11 Закона о персональных данных.

С учетом изложенного, законодательством Российской Федерации не предусмотрены случаи, предполагающие обработку биометрических персональных данных в целях установления личности для осуществления пропускного режима, в том числе в образовательные учреждения.

Таким образом, законодательством Российской Федерации в области персональных данных порядок и условия обработки биометрических персональных данных несовершеннолетних лиц не предусмотрены, что исключает наличие оснований для осуществления такой обработки образовательными учреждениями.

В соответствии с решениями, принятыми на совещании по вопросу соблюдения требований законодательства Российской Федерации в области персональных данных при подключении образовательных учреждений к программно-аппаратным комплексам с применением технологии распознавания лиц и обработки биометрических персональных данных, состоявшемся 24.01.2020, соответствующие рекомендации по применению положений Закона о персональных данных при обработке биометрических персональных данных несовершеннолетних направлены в адрес Минпросвещения России и Рособрнадзора.

Дополнительно сообщаем, что согласно позиции ФСБ России, обработка биометрических персональных данных образовательными учреждениями также не подпадает под исключения, установленные ч. 2 ст. 11 Закона о персональных данных.

Пунктом 6.6 Положения о Министерстве цифрового развития, связи и массовых коммуникаций Российской Федерации (далее - Министерство), утвержденного постановлением Правительства Российской Федерации от 02.06.2008 № 418, предусмотрено, что Министерство вправе давать государственным органам, органам местного самоуправления, юридическим и физическим лицам разъяснения по вопросам, отнесенным к сфере ведения Министерства. В этой связи отмечаем, что настоящее письмо не содержит правовых норм или общих правил, конкретизирующих нормативные предписания, и не является нормативным правовым актом. Данное письмо носит информационно-разъяснительный характер по вопросам компетенции Министерства.

Практические рекомендации

персональных данных несовершеннолетних

В соответствии с ч, 1 ст. 11 Закона о персональных данных сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность (биометрические персональные данные) и которые используются оператором для установления личности субъекта персональных данных, могут обрабатываться только при наличии согласия в письменной форме субъекта персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи.

Следовательно, к биометрическим персональным данным относятся физиологические данные (дактилоскопические данные, радужная оболочка глаз, голос, анализы ДНК и другие), а также иные физиологические или биологические характеристики человека, в том числе, изображение человека (фотография и видеозапись).

Биометрические персональные данные будут являться таковыми при наличии условий:

- они признаны таковыми в силу положений нормативных правовых актов;

- они характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность;

- они используются оператором для установления личности субъекта персональных данных.

Фотографические изображения посетителей организации, содержащиеся в системе контроля управления доступа (СКУД), будут являться биометрическими персональными данными, поскольку они характеризуют физиологические и биологические особенности человека, позволяют установить, принадлежит ли данному лицу предъявляемый СКУД пропуск, на основе которого можно установить его личность путем сравнения фото с лицом предъявителя пропуска и указываемых владельцем пропуска фамилии, имени и отчества с указанными в СКУД.

Таким образом, фотографическое изображение и иные сведения, используемые для обеспечения однократного и/или многократного прохода на охраняемую территорию и установления личности гражданина, также относятся к биометрическим персональным данным.

В Российской Федерации проведение государственной дактилоскопической регистрации, а также использование дактилоскопической информации осуществляются в целях идентификации личности человека.

Проведение государственной дактилоскопической регистрации возможно в случаях:

- розыска пропавших без вести граждан Российской Федерации, иностранных граждан и лиц без гражданства;

- установления личности человека по отпечаткам пальцев (ладоней) рук неопознанного трупа;

- установления личности граждан Российской Федерации, иностранных граждан и лиц без гражданства, не способных по состоянию здоровья или возрасту сообщить данные о своей личности либо не имеющих документов, удостоверяющих личность;

подтверждения личности граждан Российской Федерации, иностранных граждан и лиц без гражданства;

- предупреждения, раскрытия и расследования преступлений, а также предупреждения и выявления административных правонарушений.

Правовые основания обработки персональных данных установлены ч. 1 ст. 6 Закона о персональных данных.

Вместе с тем, правовое регулирование обработки биометрических персональных данных выделено в отдельной статье 11 Закона о персональных данных, которой определены правовые основания обработки указанной категории персональных данных.

В качестве одного из оснований обработки биометрических персональных данных установлено наличие согласия в письменной форме субъекта персональных данных.

Положениями ч. 2 ст. 11 Закона о персональных данных установлены случаи, при наступлении которых согласие в письменной форме субъекта персональных данных, не требуется.

Так, согласно указанной норме обработка биометрических персональных данных может осуществляться без согласия субъекта персональных данных в связи с реализацией международных договоров Российской Федерации о реадмиссии, в связи с осуществлением правосудия и исполнением судебных актов, в связи с проведением обязательной государственной дактилоскопической регистрации, а также в случаях, предусмотренных законодательством Российской Федерации об обороне, о безопасности, о противодействии терроризму, о транспортной безопасности, о противодействии коррупции, об оперативно-разыскной деятельности, о государственной службе, уголовно-исполнительным законодательством Российской Федерации, законодательством Российской Федерации о порядке выезда из Российской Федерации и въезда в Российскую Федерацию, о гражданстве Российской Федерации, при обработке биометрических персональных данных несовершеннолетних лиц.

Полагаем необходимым отметить, что общий подход предоставления согласия, закрепленный в ч. 1 ст. 9 Закона о персональных данных, предусматривающий предоставление согласия субъекта персональных данных или его законного представителя в случае обработки биометрических персональных данных не применим, поскольку в соответствии с ч. 1 ст. 11 Закона о персональных данных соответствующее согласие в письменной форме может быть предоставлено исключительно субъектом персональных данных. Возможность делегирования права предоставления согласия в указанном случае законодательством Российской Федерации в области персональных данных не установлено.

Во всех случаях, не подпадающих под указанные в ч. 2 ст. 11 Закона о персональных данных, необходимо получение от субъекта личного согласия в письменной форме на обработку его биометрических персональных данных.

Таким образом, обработка биометрических персональных данных учащихся с согласия в письменной форме законного представителя субъекта персональных данных на обработку его биометрических персональных данных не допускается, за исключением случаев, предусмотренных ч. 2 ст. 11 Закона о персональных данных.

С учетом изложенного, законодательством Российской Федерации не предусмотрены случаи, предполагающие обработку биометрических персональных данных в целях установления личности для осуществления пропускного режима, в том числе в образовательные учреждения.

Таким образом, законодательством Российской Федерации в области персональных данных порядок и условия обработки биометрических персональных данных несовершеннолетних лиц не предусмотрены, что исключает наличие оснований для осуществления такой обработки образовательными учреждениями.

В этой связи в случае осуществления образовательными учреждениями обработки биометрических персональных данных несовершеннолетних лиц, необходимо принять меры по прекращению обработки биометрических персональных данных учащихся (несовершеннолетних) и их уничтожению (при наличии базы данных).

(Изображение взято отсюда)

Не всегда усложнение технологии ведет к улучшению результата. В сегодняшней статье мы постараемся показать, что сложное техническое решение по биометрической идентификации и аутентификации клиентов в банковских приложениях вполне заменимо традиционным предъявлением паспорта, но в современной интерпретации “подключенного мира”: в качестве “проверяющего” сотрудника банка вполне может выступать приложение с внедренным модулем распознавания и проверки документа. Мы не ставим своей целью критиковать или ставить под сомнение необходимость развития биометрических способов идентификации личности как самостоятельного технологического направления. Мы показываем, что современные технологии догоняют друг друга, постепенно совершенствуясь за счет упрощения и “облегчения” алгоритмов.

Вопрос удаленной идентификации, особенно в банковской сфере, где от качества примененного решения, его точности и безопасности зависят не только персональные данные человека, но и его финансовое благополучие, в последнее время стал чрезвычайно актуальным, особенно, когда мир резко ушел в онлайн. Высветились основные проблемы, связанные с техническими, юридическими и организационными аспектами. И если не так давно казалось, что биометрия и распознавание лиц смогут решить все проблемы разом, то при стресс-тесте, которому подверглась планета, выяснилось, что биометрия далеко не единственный, и уж точно не самый безопасный для всех сторон способ обеспечить удаленную идентификацию клиента. Достаточно посмотреть к чему приводят неуверенные технологии распознавания с низким уровнем точности. Недавний пример — штраф, выписанный не тому человеку, из-за его 61% схожести с тем, кому этот штраф предназначался [1].

Несколько лет назад, когда у нас в стране начали вводить единую систему биометрических данных, именно удаленное распознавание по биометрическим показателям человека расценивалось как наиболее точный метод удаленно верифицировать человека.

Вот как описывают процесс биометрической удаленной идентификации на одном из сайтов [2]:

Удаленная идентификация — это процедура первичного знакомства банка с клиентом, которая осуществляется онлайн по определенным биометрическим параметрам (идентификаторам). Ими могут быть отпечатки пальцев, рисунок сетчатки глаз или капилляров на пальцах, голос, контуры лица и даже частота сердечного ритма (встречается и такое). Важно, чтобы: 1) клиент заранее сдал образец своей идентификации; 2) образец хранился в определенной базе; 3) банк имел доступ к этой базе данных; 4) возможно было сверить (подтвердить) предоставленный клиентом материал с образцом параметров, хранящийся в базе данных.

Получается, что перед тем, как использовать биометрию, клиенту необходимо прийти физически в банк (или другую организацию, которая применяет систему), “сдать” образцы своих биометрических данных (самые распространенные — записать голос, отсканировать отпечатки пальцев). И уже после того, как в некотором цифровом репозитории эти образцы появятся, идентификация и аутентификация станет возможной. Процесс, конечно, надежный, но на наш взгляд, крайне сложный и невыгодный ни одной из сторон. Из плюсов здесь то, что биометрия всегда (или почти всегда) с нами. Именно поэтому идентификация по биометрическим данным применима, скорее, в криминалистике и в трансграничном контроле: проводится не только идентификация гражданина по его биометрии, но и в обратную сторону — установление соответствия биометрических данных какому-либо гражданину.

Самое парадоксальное (и неприятное для поклонников исключительно биометрических методов аутентификации) в том, что предъявление собственных отпечатков пальцев, или голоса, или радужки глаза технологически мало чем отличается от ввода 256-битного пароля, известного только клиенту, или использование связки “токен-устройство”, или любого другого метода двух- или трех- факторной аутентификации: в любом случае для машины вся наша биометрия остается набором нулей и единиц. Самое главное, что компрометации биометрические данные поддаются ничуть не сложнее, чем любые другие. Пример тому — утечка данных крупнейшей в мире Индийской базы биометрических данных Aadhaar в 2017 году [3].

Интересно, что в Европе с некоторого времени биометрия уже не рассматривается в качестве единственного средства удаленной идентификации при предоставлении сервисов, имеющих дело с чувствительными данными.

14 сентября 2019 года вступила в действие директива Евросоюза PSD2 [4], также известная как Open Banking. Она требует, чтобы банки обязательно использовали многофакторную аутентификацию при выполнении любых удаленных транзакций. Это означает, что в процессе идентификации/аутентификации пользователя должны использоваться несколько способов подтверждения личности [5]:

- Знания — какой-то информации, известной только пользователю, например, пароля или контрольного вопроса.

- Владения — какого-то устройства, которое имеется только у пользователя, например, телефона или токена.

- Уникальности — чего-то неотъемлемого, присущего пользователю и однозначно идентифицирующего личность, например, биометрических данных.

Для банков в случае принудительного использования систем биометрической идентификации есть еще одна огромная неприятность. Внедрение систем биометрии требует значительных затрат на развертывание сопутствующей информационной инфраструктуры: собственно, оборудования для сбора идентификационных данных, программного обеспечения для их обработки, создание ЦОД или аренда защищенного облачного сервиса для хранения, обеспечение защиты и так далее. Именно поэтому принятие закона об обязательном сборе биометрических данных в России наткнулось на противодействие банковского сообщества и послужило причиной тому, что его принятие откладывается на неопределенный срок [6].

Технологии развиваются и банки постепенно выводят из цепочки взаимодействия с клиентом посредников в виде операторов, менеджеров, агентов. Они остаются лишь там, где необходимо обеспечить так называемое премиальное обслуживание, при котором клиенту предоставляется не только удобство сервиса, но оказывается персональное внимание, либо в тех регионах и теми категориями клиентов, которые по техническим причинам не имеют возможности пользоваться современными техническими средствами. На смену оператору приходит “банк в смартфоне”. Важно, что удаленная идентификация клиента необходима банку на всех этапах взаимодействия. До недавнего времени даже в крупных банках, которые сегодня полностью перешли на электронный документооборот, снимали физические копии с паспорта клиента при совершении каждой операции со счетом, будь то пополнение счета, снятие денег, перевод на другой счет или заключение дополнительных соглашений на подключение интернет-банка или СМС-информирование. Это обеспечивало банку защиту от претензий со стороны клиента о спорных изменениях в договоре или операций по счету.

До тех пор, пока в государстве не создана единая цифровая платформа учета всех граждан с рождения до смерти (наиболее близко к построению такого полностью цифрового общества в Европе подошла сегодня Эстония, построившая за 25 лет полноценное электронное государство, переведя 99% государственных услуг в электронный вид [7]), физическое предъявление нецифрового (печатного) паспорта или другого удостоверяющего документа с одновременной проверкой его подлинности и соответствия предъявителя указанному в документе владельцу, является наиболее точным способом идентификации клиента. В случае удаленной идентификации с использованием программно-аппаратных комплексов роль оператора (контролера, клиентского менеджера) выполняет устройство пользователя: смартфон или компьютер с веб-камерой.

С точки зрения ожидаемого результата предъявление паспорта системе распознавания документов и предъявление паспорта оператору ничем не отличается: в итоге совершения операции данные клиента вводятся в систему управления взаимоотношений с клиентами (СRM) банка, что позволяет впоследствии идентифицировать его при обращении. В случае предъявления паспорта оператору, функции ввода данных в систему выполняет человек, которого банк наделил полномочиями совершить необходимые действия: взять паспорт и, используя специальный сканер, мобильную камеру и приложение, ввести данные в систему (в оптимистичном сценарии, применимом далеко не ко всем банкам и их отделениям), или же вбить данные в соответствующие поля формы у себя на компьютере (реалистичный сценарий).

Мобильное приложение со встроенной системой удаленной идентификации позволяет оптимизировать сразу несколько задач как со стороны клиента, так и со стороны банка. Приложение распознает данные клиента и автоматически вводит их в необходимые поля. Например, приложения на основе SDK Smart IDreader распознают данные документов пользователей практически мгновенно, при этом работают полностью в автономном режиме, не передавая образов документов на сторонние сервера или в облачные сервисы. Система компьютерного зрения автоматически выделяет фото на документе и соотносит его с фото владельца. В зависимости от требования банка, в приложение может быть интегрирована функция форензики, то есть проверки образа документа на наличие признаков подделки или дополнительной обработки изображения, а также проверка корректности данных на основании анализа машиночитаемой зоны (MRZ). Совершенно не имеет значения, кто и где проводит все эти мероприятия — оператор в банке или сам пользователь, сидя на диване у себя дома. Цепочка действий сохраняется неизменной: предъявление документа, ввод данных, проверка данных, оценка валидности документа.

Обратим внимание на следующее: если при предъявлении подложного документа система распознавания на основе искусственного интеллекта не выявила признаков подделки документа и зафиксировала соответствие лица предъявителя фотографии на документе, и одобрила совершение операции, это означает, что в случае предъявления документа оператору в банке или пункте выдачи кредитов, оператором (человеком) было было бы принято аналогичное решение. Обмануть машинное зрение сегодня значительно сложнее, чем обмануть человека.

Выступая адептами идентификации на базе распознавания документов, подведем итог перечислением преимуществ подхода.

научиться осуществлять обновление программного обеспечения с использованием сети Интернет.

1 установки программного обеспечения.

2 Оборудование, приборы, аппаратура, материалы: персональный компьютер с выходом в Интернет.

3.Теоретические сведения к практической работе

2. В каких случаях Яндекс имеет право отказать пользователю в использовании своих служб?Яндекс имеет право отказать пользователю в случае непринятия правил или условий использования, либо их нарушения.

3. Каким образом Яндекс следит за операциями пользователей? С помощью программ: Яндекс вебмастер, Яндекс Бар, Яндекс Метрика, Яндекс почта, Punto Switcher, Web Visor.

5. Что в ПС сказано о запрете публикации материалов, связанных с:

- нарушением авторских прав и дискриминацией людей? Пользователь, при размещении материалов, должен указывать источник информации, и кто является автором. Также не имеет право размещать контент, содержащий дискриминацию людей по расовому, этническому, половому, религиозному и социальному признакам.

- рассылкой спама? Пользователь не имеет право распространять не разрешённую рекламу, спам.

- обращением с животными? Пользователь не имеет право распространять информацию, демонстрирующую насилие и жестокие действия над животными.

6. Какого максимального объема могут быть файлы и архивы, размещаемые пользователями при использовании службы бесплатного хостинга?Это определяют хозяева конкретного хостинга, исходя из объёма внешней памяти их серверов.

7. Ваш почтовый ящик на Почте Яндекса будет удален, если Вы не пользовались им более … 6 месяцев

Задание № 3. Изучив организацию обновления программного обеспечения через Интернет . Опишите порядок установки автоматического обновления программного обеспечения в компьютере.

Для автоматического обновления программ необходимо войти в систему с учётной записью “Администратор”.

2.Выберете вариант “Автоматически”(рекомендуется).

3.Под вариантом “Автоматически” загрузить и установить на компьютер рекомендуемые обновления, выберите день и время, когда операционная система Windows должна устанавливать обновления.

1:Какие программы называют лицензионными?

Лицензионные программы - программы для электронно-вычислительных машин являются объектами авторских прав и, как таковые охраняются действующим законодательством. Использование их возможно только по соглашению с правообладателем.

2. Какие программы называют условно бесплатными?

Условно бесплатными называют те программы, которые можно легально скачать с официального источника производителя бесплатно, но у них присутствует возможность платежей внутри самой программы. К примеру, покупка premium аккаунта, расширяющего функции базовой версии.

3.Какие программы называют свободно распространяемыми ?

Свободно распространяемыми называют те программы, права на скачивания у которых, не ограничены только официальным источником, т.е скачать их можно с любого стороннего источника.

4.В чем состоит различие между лицензионными , условно бесплатными и бесплатными программами?

Условно бесплатными называют те программы, которые можно легально скачать с официального источника производителя бесплатно, но у них присутствует возможность платежей внутри самой программы. К примеру, покупка premium аккаунта, расширяющего функции базовой версии.

5.Как можно зафиксировать свое авторское право на программный продукт?

Авторское право можно установить, зарегистрировав патент в органах вашего государства.

6. Какие используются способы идентификации личности при предоставлении доступа к информации?

Способы идентификации могут быть разными, начиная от предоставления паспорта до требований ID или электронной почты.

7. Почему компьютерное пиратство наносит ущерб обществу?

Компьютерное пиратство лишает человека или организацию, выпустивших контент, доли их прибыли от каждой покупки лицензионной программы или игры.

8. Какие существуют программные и аппаратные способы защиты информации?

С овременные компании располагают значительными объемами информации. В сегодняшних реалиях она является основным ресурсом. Базы данных нуждаются в надежной охране от преступного использования, которое представляет собой серьезную угрозу для деятельности и существования компании. Поэтому так важно обеспечить защиту данных от несанкционированного доступа. Это комплекс мероприятий, направленных на контроль полномочий пользователей. В компании вводится ограничение использования сведений, которые не нужны сотрудникам для выполнения прямых обязанностей. Контролировать необходимо действия как с бумажными документами, так и со сведениями на электронных носителях информации.

Для того чтобы создать надежную систему защиты информации нужно определить возможные способы получения данных.

Способы доступа посторонних к сведениям

Несанкционированный доступ к информации (НСД) может быть получен разными способами. Прямое хищение документов или взлом операционных систем компьютеров составляют лишь малую часть возможных вариантов. Наиболее уязвимыми считаются электронные средства хранения информации, так как для них могут быть использованы удаленные методы управления и контроля.

Возможные варианты получения незаконного доступа:

- подключение к системам связи (телефонные линии, интеркомы, проводные переговорные устройства);

- хищение документации, в том числе ее копирование (тиражирование) с враждебными целями;

- непосредственное использование компьютеров, внешних накопителей или иных устройств, содержащих информацию;

- внедрение в операционную систему через Интернет, в том числе с использованием шпионских программ, вирусов и прочего вредоносного программного обеспечения;

- использование сотрудников компании (инсайдеров) в качестве источников сведений.

Подключение к действующему каналу связи позволяет получать сведения косвенным способом, без непосредственного доступа к базам данных. Наиболее защищенными от вторжения извне считаются оптоволоконные линии, но и к ним можно присоединиться после некоторых подготовительных операций. Целью злоумышленников в этом случае становятся рабочие переговоры сотрудников – например, при проведении следственных мероприятий или при совершении финансовых операций.

Часто для получения нужных сведений злоумышленники используют сотрудников компаний. В ход идут разные способы убеждения и мотивации – от подкупа до более жестких методов (запугивание, шантаж). В группу риска входят сотрудники, у которых возник конфликт с коллегами или с администрацией компании. Эти работники могут иметь авторизованный доступ к информации, позволяющий им получать определенные сведения без ограничений. Аутентификация пользователей в данном случае не является эффективной мерой защиты, поскольку она способна отсечь только посторонних.

Еще одна внутренняя угроза – кража носителей с ценными сведениями, например, программным кодом, который является разработкой компании. На это способны только доверенные лица, имеющие доступ к конфиденциальным данным в физическом или электронном виде.

Параллельно с развитием средств защиты информации ведутся разработки новых методов НСД. Необходимо понимать, что изученные методы незаконного получения данных не считаются перспективными. Наибольшую опасность представляют новые и малоизученные способы доступа к ресурсам компании, против которых пока нет эффективных методик борьбы. Поэтому считать средства защиты от несанкционированного доступа излишней мерой не следует. Это не попытка перестраховаться, а следствие правильного понимания размеров угрозы.

Для чего предпринимаются попытки доступа к чужой информации

Основная цель несанкционированного доступа к информации – получение дохода от использования чужих данных.

Возможные способы использования полученных сведений:

- перепродажа третьим лицам;

- подделка или уничтожение (например, при получении доступа к базам должников, подследственных, разыскиваемых лиц и т. п.);

- использование чужих технологий (промышленный шпионаж);

- получение банковских реквизитов, финансовой документации для незаконных операций (например, обналичивания денег через чужой счет);

- изменение данных с целью навредить имиджу компании (незаконная конкуренция).

Конфиденциальная информация представляет собой эквивалент денежных средств. При этом для самого владельца сведения могут ничего не значить. Однако ситуация постоянно меняется, и данные могут внезапно приобрести большое значение, и этот факт потребует их надежной защиты.

Методы защиты от несанкционированного доступа

Методы защиты компьютеров от несанкционированного доступа делятся на программно-аппаратные и технические. Первые отсекают неавторизованных пользователей, вторые предназначены для исключения физического проникновения посторонних людей в помещения компании.

Создавая систему защиты информации (СЗИ) в организации, следует учитывать, насколько велика ценность внутренних данных в глазах злоумышленников.

Для грамотной защиты от несанкционированного доступа важно сделать следующее:

- отсортировать и разбить информацию на классы, определить уровни допуска к данным для пользователей;

- оценить возможности передачи информации между пользователями (установить связь сотрудников друг с другом).

В результате этих мероприятий появляется определенная иерархия информации в компании. Это дает возможность разграничения доступа к сведениям для сотрудников в зависимости от рода их деятельности.

Аудит доступа к данным должен входить в функционал средств информационной безопасности. Помимо этого, программы, которые компания решила использовать, должны включать следующие опции:

- аутентификация и идентификация при входе в систему;

- контроль допуска к информации для пользователей разных уровней;

- обнаружение и регистрация попыток НСД;

- контроль работоспособности используемых систем защиты информации;

- обеспечение безопасности во время профилактических или ремонтных работ.

Идентификация и аутентификация пользователей

Для выполнения этих процедур необходимы технические средства, с помощью которых производится двухступенчатое определение личности и подлинности полномочий пользователя. Необходимо учитывать, что в ходе идентификации необязательно устанавливается личность. Возможно принятие любого другого идентификатора, установленного службой безопасности.

После этого следует аутентификация – пользователь вводит пароль или подтверждает доступ к системе с помощью биометрических показателей (сетчатка глаза, отпечаток пальца, форма кисти и т. п.). Кроме этого, используют аутентификацию с помощью USB-токенов или смарт-карт. Этот вариант слабее, так как нет полной гарантии сохранности или подлинности таких элементов.

Протоколы секретности для бумажной документации

Несмотря на повсеместную цифровизацию, традиционные бумажные документы по-прежнему используются в организациях. Они содержат массу информации – бухгалтерские сведения, маркетинговую информацию, финансовые показатели и прочие критические данные. Заполучив эти документы, злоумышленник может проанализировать масштабы деятельности организации, узнать о направлениях финансовых потоков.

Для защиты документации, содержащей сведения критической важности, используются специальные протоколы секретности. Хранение, перемещение и копирование таких файлов производится по специальным правилам, исключающим возможность контакта с посторонними лицами.

Защита данных на ПК

Для защиты информации, хранящейся на жестких дисках компьютеров, используются многоступенчатые средства шифрования и авторизации. При загрузке операционной системы используется сложный пароль, который невозможно подобрать обычными методами. Возможность входа в систему пользователя со стороны исключается путем шифрования данных в BIOS и использования паролей для входа в разделы диска.

Для особо важных устройств следует использовать модуль доверенной загрузки. Это аппаратный контроллер, который устанавливается на материнскую плату компьютера. Он работает только с доверенными пользователями и блокирует устройство при попытках включения в отсутствие владельца.

Эти мероприятия обеспечивают защиту сведений и позволяют сохранить их в неприкосновенности.

Определение уровней защиты

С методической точки зрения процесс защиты информации можно разделить на четыре этапа:

- предотвращение – профилактические меры, ограничение доступа посторонних лиц;

- обнаружение – комплекс действий, предпринимаемых для выявления злоупотреблений;

- ограничение – механизм снижения потерь, если предыдущие меры злоумышленникам удалось обойти;

- восстановление – реконструкция информационных массивов, которая производится по одобренной и проверенной методике.

Каждый этап требует использования собственных средств защиты информации, проведения специальных мероприятий. Необходимо учитывать, что приведенное разделение условно. Одни и те же действия могут быть отнесены к разным уровням.

Не хватает ресурсов, чтобы заняться информационной безопаностью всерьез? Пригласите специалиста по ИБ-аутсорсингу! Узнать, как это работает.

Предотвращение сетевых атак

Компьютеры, подключенные к Интернету, постоянно подвергаются риску заражения вредоносным программным обеспечением. Существует масса ПО, предназначенного для отслеживания паролей, номеров банковских карт и прочих данных. Нередко вирусы содержатся в рассылках электронной почты, попадают в систему через сомнительные сетевые ресурсы или скачанные программы.

Для защиты системы от вредоносных программ, необходимо использовать антивирусные приложения, ограничить доступ в Сеть на определенные сайты. Если в организации параллельно используются локальные сети, следует устанавливать файрволы (межсетевые экраны).

Какие результаты должны быть достигнуты

Грамотное использование систем защиты информации позволяет добиться благоприятных результатов:

- уменьшить риски утраты репутации и потери денежных средств;

- исключить потери научных разработок, интеллектуальной собственности, личных данных;

- снизить затраты на мероприятия по защите информации, исключению постороннего доступа к ценным сведениям.

Также служба ИБ должна настроить политики безопасности для всех подразделений и сотрудников, работающих с конфиденциальной информацией разного типа:

- финансовая документация;

- клиентские базы данных;

- научные и технологические разработки, другая интеллектуальная собственность;

- сведения, составляющие банковскую тайну;

- персональная информация сотрудников или иных лиц.

Каждый сотрудник должен иметь возможность работать только с информацией, необходимой ему для выполнения трудовых обязанностей. Это исключает недобросовестное использование сведений, утечку или копирование данных с враждебными целями.

Несанкционированный доступ к информации возможен в любой системе – от небольших организаций до крупных государственных структур. Внимательное отношение к защите сведений, создание подразделений информационной безопасности позволяют минимизировать потери и предотвратить попытки хищения или копирования данных. Отдельное внимание следует уделять работе с авторизованными сотрудниками, имеющими доступ к критической информации. Меры защиты должны быть приняты заблаговременно, поскольку уступить инициативу – значит допустить потерю данных.

Читайте также: