4 какие функции фстэк осуществляет в рамках системы аттестации

Обновлено: 30.06.2024

Цель занятия – закрепление теоретических знаний по вопросам аттестации объектов информатизации по требованиям безопасности информации.

Учебные вопросы

1. Система объектов информатизации по требованиям безопасности информации.

2. Виды аттестации объектов информатизации по требованиям безопасности информации.

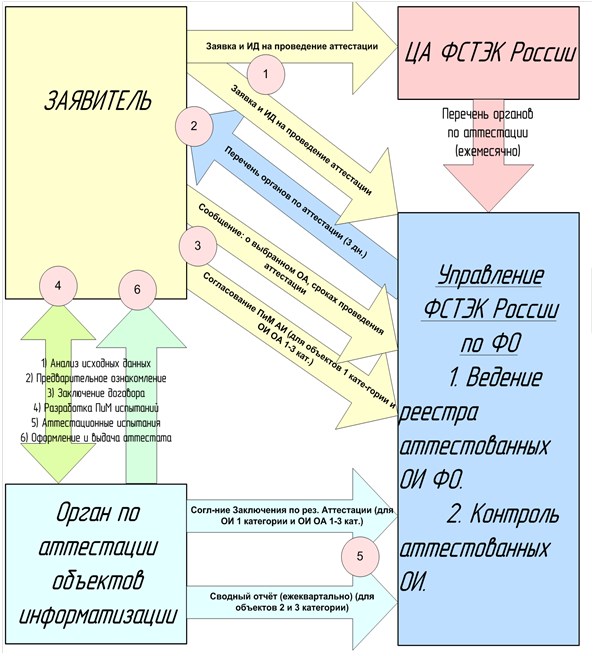

3. Функции ФСТЭК и органов по аттестации в области аттестации объектов информатизации по требованиям безопасности информации.

4. Функции испытательных центров (лабораторий) и заявителей по аттестации объектов информатизации по требованиям безопасности информации.

5. Порядок проведения аттестации и контроля.

Методические указания студентам по подготовке и проведению практического занятия

2.1. При подготовке к практическому занятию студентам рекомендуется ответить на контрольные вопросы.

2.2. Порядок проведения занятия

Во время проведения занятия преподаватель осуществляет опрос студентов и определяет их готовность к занятию.

Затем студенты последовательно усваивают учебные вопросы, касающиеся организационной структуры системы аттестации объектов информатизации по требованиям безопасности информации, функций органов аттестации и заявителей, особенностей подготовки, проведения аттестации объектов информатизации по требованиям безопасности информации и контроля, лично отрабатывают контрольные вопросы практического занятия. При необходимости неясные вопросы обсуждаются в группе под руководством преподавателя.

По окончании занятия студенты оформляют отчет и представляют его на подпись преподавателю.

Контрольные вопросы

1. Дайте определение аттестации объектов информатизации по требованиям безопасности информации.

Аттестация объектов информатизации (далее аттестация) - комплекс организационно-технических мероприятий, в результате которых посредством специального документа - "Аттестата соответствия" подтверждается, что объект соответствует требованиям стандартов или иных нормативно-технических документов по безопасности информации, утвержденных ФСТЭК России (Гостехкомиссией России). Наличие аттестата соответствия в организации дает право обработки информации с уровнем секретности (конфиденциальности) на период времени, установленный в аттестате.

2. Организационная структура системы объектов информатизации по требованиям безопасности информации.

Организационную структуру системы аттестации объектов информатизации образуют:

- федеральный орган по сертификации средств защиты информации и аттестации объектов информатизации по требованиям безопасности информации - Гостехкомиссия России;

- органы по аттестации объектов информатизации по требованиям безопасности информации;

- испытательные центры (лаборатории) по сертификации продукции по требованиям безопасности информации;

- заявители (заказчики, владельцы, разработчики аттестуемых объектов информатизации).

3. Виды аттестации объектов информатизации по требованиям безопасности информации.

4. Какие объекты информатизации подлежат обязательной аттестации?

Обязательной аттестации подлежат объекты информатизации, предназначенные для обработки информации, составляющей государственную тайну, управления экологически опасными объектами, ведения секретных переговоров. В остальных случаях аттестация носит добровольный характер (добровольная аттестация) и может осуществляться по желанию заказчика или владельца объекта информатизации.

5. Каковы функции ФСТЭК в области аттестации объектов информатизации по требованиям безопасности информации?

- организует обязательную аттестацию объектов информатизации;

- создает системы аттестации объектов информатизации и устанавливает правила для проведения аттестации в этих системах;

- устанавливает правила аккредитации и выдачи лицензий на проведение работ по обязательной аттестации;

- организует, финансирует разработку и утверждает нормативные и методические документы по аттестации объектов информатизации;

- аккредитует органы по аттестации объектов информатизации и выдает им лицензии на проведение определенных видов работ;

- осуществляет государственный контроль и надзор за соблюдением правил аттестации и эксплуатацией аттестованных объектов информатизации;

6. Каковы функции органов по аттестации?

Органы по аттестации:

- осуществляют контроль над эксплуатацией аттестованных объектов информатизации и безопасностью информации, циркулирующей на них;

-формируют фонд нормативной и методической документации, необходимой для аттестации конкретных типов объектов информатизации, участвуют в их разработке;

- ведут информационную базу аттестованных этим органом объектов информатизации;

- осуществляют взаимодействие с органом по сертификации и аттестации и ежеквартально информируют его о своей деятельности в области аттестации.

7.Каковы функции заявителей в области аттестации объектов информатизации по требованиям безопасности информации?

- проводят подготовку объекта информатизации аттестации путем необходимых организационно-технических мероприятий по защите информации;

- привлекают на договорной основе органы по аттестации для организации и проведения аттестации объекта информатизации;

- представляют органам по аттестации необходимые документы и условия проведения аттестации;

- привлекают, в необходимых случаях для проведения испытаний несертифицированных средств защиты информации, используемых на аттестуемом объекте информатизации, испытательные центры (лаборатории) по сертификации;

- предоставляют необходимые документы и условия для осуществления контроля и надзора за эксплуатацией объекта информатизации, прошедшего обязательную аттестацию

8.Порядок проведения аттестации объектов информатизации по требованиям безопасности информации.

9.На основе каких сведений разрабатывается программа аттестационных испытаний?

По результатам рассмотрения заявки и анализа исходных данных, а также предварительного ознакомления с аттестуемым объектом органом по аттестации разрабатываются программы аттестационных испытаний (или используются типовые методики), определяются количественный и профессиональный состав аттестационной комиссии, назначаемой органом по аттестации объектов информатизации, необходимость использования контрольной аппаратуры и тестовых средств на аттестуемом объекте информатизации или привлечения испытательных центров (лабораторий) по сертификации средств защиты информации по требованиям безопасности информации .

10. Порядок проведения аттестационных испытаний.

-осуществляется анализ организационной структуры объекта информатизации, информационных потоков, состава и структуры комплекса технических средств и программного обеспечения, системы защиты информации на объекте, разработанной документации и ее соответствия требованиям нормативной документации по защите информации;

-определяется правильность категорирования объектов ЭВТ и классификации АС (при аттестации автоматизированных систем), выбора и применения сертифицированных и несертифицированных средств и систем защиты информации;

- проводятся испытания несертифицированных средств и систем защиты информации на аттестуемом объекте или анализ результатов их испытаний в испытательных центрах (лабораториях) по сертификации;

-проверяется уровень подготовки кадров и распределение ответственности персонала за обеспечение выполнения требований по безопасности информации;

-проводятся комплексные аттестационные испытания объекта информатизации в реальных условиях эксплуатации путем проверки фактического выполнения установленных требований на различных этапах технологического процесса обработки защищаемой информации;

-оформляются протоколы испытаний и заключение по результатам аттестации с конкретными рекомендациями по устранению допущенных нарушений, приведению системы защиты объекта информатизации в соответствие с установленными требованиями и совершенствованию этой системы, а также рекомендациями по контролю за функционированием объекта информатизации.

11.Какая документация представляется органу по аттестации?

Нормативная и методическая.

12. Что такое технический паспорт объекта информатизации и какие сведения о объекте он включает в себя?

ОВТ: Технический паспорт объекта информатизации с приложениями:

- Состав технических и программных средств входящих в АС;

- План размещения АС относительно контралируемые зоны.

ВП: Технический паспорт на помещение категории :

- План размещения ОТСС, ВТСС, мебели установленные в ВП относительно границ контралируемые зоны

- Схема прокладки линии передачи данных, охранной и пожарной сигнализации, цепей питания и заземления ВП.

13. В чем состоит содержание специального исследования аттестуемого объекта информатизации?

Специальные исследования требует аттестации помещения и аттестации оборудования, использование специальной контрольно-измерительной аппартуры.

14. Цель и содержание специальных обследований и проверок.

Целью специальной проверки технических средств является обнаружение специально внедренных устройств негласного съема информации, а также элементов этих технических средств, которые при воздействии на них тех или иных физических полей (например, высокочастотного электромагнитного излучения) могут быть использованы для несанкционированного получения информации (обрабатываемой или речевой).

15. Проведение измерения и оценка уровней защищенности.

Измерение и оценка уровней защищенности проводятся в соответствии с действующими нормативными и методическими документами по защите информации от ее утечки по техническим каналам с использованием проверенной контрольно-измерительной аппаратуры.

При аттестации объектов информатизации для каждого ТСОИ:

o измеряются напряженности электромагнитного поля по магнитной Нi (в диапазоне частот 9 кГц – 30 МГц) и электрической Еi (в диапазоне частот 9 кГц – 1800 МГц) составляющим, создаваемые информативным сигналом ТСОИ;

o измеряются уровни информативных сигналов ТСОИ в диапазоне частот 9 кГц - 300 МГц в соединительных линиях вспомогательных технических средств и систем, инженерных коммуникациях, посторонних проводниках, имеющих выход за границу контролируемой зоны;

o определяются коэффициенты удельного затухания информативного сигнала в линиях электропитания, в соединительных линиях вспомогательных технических средств и систем, инженерных коммуникациях, посторонних проводниках, имеющих выход за границу контролируемой зоны, и рассчитывается затухание в них информационного сигнала;

o рассчитывается величина максимально возможной зоны разведки (перехвата) побочных электромагнитных излучений ТСОИ (зоны R2);

o рассчитываются предельные расстояния от ТСОИ до вспомогательных технических средств и систем и их кабельных коммуникаций, посторонних проводников и инженерных коммуникаций, имеющих выход за границу контролируемой зоны (зоны r1, r1’);

o измеряется сопротивление заземления каждого ТСОИ;

o измеряется минимальное расстояние от каждого ТСОИ до границы контролируемой зоны .

16. Какие измерения дополнительно проводятся прииспользовании на объекте информатизации систем активной защиты?

При использовании на объекте информатизации систем активной защиты (САЗ) дополнительно проводятся:

измерения напряженности электромагнитного поля по магнитной Нi (в диапазоне частот 9 кГц – 30 МГц) и электрической Еi (в диапазоне частот 9 кГц – 1800 МГц) составляющим, создаваемой помеховыми сигналами САЗ;

измерения уровней помеховых сигналов в диапазоне частот 9 кГц - 300 МГц, создаваемых САЗ в соединительных линиях вспомогательных технических средств и систем, инженерных коммуникациях, посторонних проводниках, имеющих выход за границу контролируемой зоны.

17. Содержание заключения аттестационной проверки объекта информатизации.

Заключение аттестационной проверки объекта информатизации должно включать:

· состав аттестационной комиссии (группы);

· дату проведения аттестации;

· перечень руководящих документов, в соответствии с которыми проводилась аттестация;

· перечень документов по защите информации на объекте информатизации, представленных аттестационной комиссии;

· характеристику объекта информатизации (наименование объекта, назначение, местоположение, условия размещения и т.д.);

· перечень технических средств обработки информации ограниченного доступа (ТСОИ), установленных на объекте информатизации, с указанием их места установки и категорий;

· перечень вспомогательных технических средств и систем (ВТСС), установленных на объекте информатизации, с указанием их места установки;

· перечень технических средств защиты информации, установленных на объекте информатизации, с указанием их места установки;

· характеристику организационных мероприятий по защите информации. Вывод о выполнении (невыполнении) организационных мероприятий по защите информации при ее обработке;

· виды работ, проводимых в ходе аттестации;

· перечень использованной в ходе инструментальной проверки (аттестационных испытаний) аппаратуры (перечисляется вся используемая аппаратура контроля по оцениваемым каналам и ее заводские номера);

· результаты анализа документации по защите информации на объекте информатизации. Вывод о соответствии (несоответствии) разработанной документации по защите информации требованиям нормативно-методических документов ФСТЭК РФ;

· оценку правильности категорирования объектов информатизации;

· оценку уровня подготовки кадров и распределения ответственности за выполнение требований по защите информации; и т.д

18. Содержание протокола аттестационных испытаний объекта информатизации.

o вид испытаний;

o объект испытаний;

o дату и время проведения испытаний;

o место проведения испытаний;

o перечень использованной в ходе испытаний аппаратуры (наименование, тип, заводской номер, номер свидетельства о поверке и срок его действия);

o перечень нормативно-методических документов, в соответствии с которыми проводились испытания;

o методику проведения испытания (краткое описание);

o результаты измерений;

o результаты расчетов;

19. Содержание аттестата соответствия на объект информатизации.

- наименование, адрес и местоположение объекта информатизации;

- категорию объекта информатизации;

- класс защищенности автоматизированной системы;

- гриф секретности (конфиденциальности) информации, обрабатываемой на объекте информатизации;

- организационную структуру объекта информатизации и вывод об уровне подготовки специалистов по защите информации;

- номера и даты утверждения программы и методики, в соответствии с которыми проводились аттестационные испытания;

- перечень руководящих документов, в соответствии с которыми проводилась аттестация;

- номер и дата утверждения заключения по результатам аттестационных испытаний;

- состав комплекса технических средств обработки информации ограниченного доступа, перечень вспомогательных технических средств и систем, перечень технических средств защиты информации, а также схемы их размещения в помещениях и относительно границ контролируемой зоны, перечень используемых программных средств;

- организационные мероприятия, при проведении которых разрешается обработка информации ограниченного доступа;

- перечень действий, которые запрещаются при эксплуатации объекта информатизации;

- список лиц, на которых возлагается обеспечение требований по защите информации и контроль за эффективностью реализованных мер и средств защиты информации.

20. Ответственность за выполнение установленных условий функционирования аттестованного объекта информатизации.

Аттестат соответствия выдается на период, в течение которого обеспечивается неизменность условий функционирования объекта информатизации и технологии обработки защищаемой информации, могущих повлиять на характеристики, определяющиебезопасность информации (состав и структура технических средств, условия размещения, используемое программное обеспечение, режимы обработки информации, средства и меры защиты), но не более чем на 3 года.

Литература

1. Снытников А.А. Лицензирование и сертификация в области защиты информации. – М.: Гелиос АРВ, 2003.

2. Положение по аттестации объектов информатизации по требованиям безопасности информации: Утв. председателем Государственной технической комиссии Российской Федерации при Президенте Российской Федерации от 25 ноября 1994 г.

3. Типовое положение об органе по аттестации объектов информатизации по требованиям безопасности информации: Утв. председателем Государственной технической комиссии Российской Федерации при Президенте Российской Федерации, 1994.

Изучение особенностей аттестации помещений по требованиям безопасности информации

Информационные системы на базе ЦОД

В приказ ФСТЭК России №17 внесены несколько дополнений и одно уточнение в отношении ГИС, функционирующих на базе центра обработки данных (ЦОД). В целом данные изменения устанавливают требования к учету угроз, принятых мер в ЦОД и наличию аттестата определенного класса защищенности ЦОД при размещении в нем ГИС, теперь подробнее:

- Класс защищенности ГИС не должен быть выше класса защищенности ЦОД (дополнение в пункте 14.2).

- При моделировании угроз ГИС необходимо учитывать угрозы ЦОД (дополнение в пункте 14.3).

- При создании ГИС необходимо сформировать требования по защите информации в инфраструктуре ЦОД (дополнение в пункте 14.4).

- При проектировании системы защиты ГИС необходимо учитывать меры защиты информации, принятые в инфраструктуре ЦОД (дополнение в пункте 15.1).

- Средства защиты информации (СЗИ), устанавливаемые в ГИС, должны быть совместимы между собой, а также с СЗИ, установленными в ЦОД (дополнение в пункте 16.1).

- ЦОД должен быть аттестован на соответствие требованиям приказа ФСТЭК России № 17 не ниже класса защищенности, установленного для ГИС (уточнение в пункте 17.6).

Аттестация системы защиты

Главное изменение в части аттестации — срок действия аттестата — теперь он выдается на весь срок эксплуатации ГИС. Однако это не освобождает оператора от необходимости поддерживать систему защиты и инфраструктуру ГИС в соответствии с аттестатом, об этом говорится в пункте 17.4. Также остается вопрос по поводу действующего положения по аттестации ФСТЭК России от 25 ноября 1994 года, в котором говорится о том, что аттестат соответствия выдается владельцу объекта не более чем на три года, будем ждать комментариев регулятора по этому поводу.

Кроме того, внесены уточнения в пункты 17.1 и 17.2.

Пункт 17.2 был дополнен замечанием о том, что, по решению заказчика (оператора ГИС), аттестационные испытания можно совместить с проведением приемочных испытаний информационной системы. Ранее многие операторы ГИС так и поступали, теперь же регулятор явно формализовал такой подход в тексте документа.

Защита ГИС в ходе эксплуатации

В пункт 18, посвященный обеспечению защиты ГИС в ходе ее эксплуатации, внесены значительные изменения: в перечень процессов по обеспечению защиты информации в ходе эксплуатации ГИС включены планирование мероприятий по защите информации, анализ угроз и обучение персонала.

Так, планирование должно включать (новый пункт 18.1):

- определение лиц, ответственных за планирование и контроль мероприятий;

- создание плана мероприятий по защите информации в ИС и его актуализацию;

- контроль выполнения мероприятий из плана.

Обновленный документ предписывает обязательную разработку план мероприятий по информационной безопасности до ввода ГИС в эксплуатацию.

В свою очередь, анализ угроз должен включать (новый пункт 18.2):

- выявление, анализ и устранение уязвимостей;

- анализ изменений угроз;

- оценку возможных последствий.

Оператор ГИС должен определить периодичность выполнения указанных работ и отразить эту информацию в своей организационно-распорядительной документации (ОРД).

Пункт 18.3 (ранее 18.1) теперь содержит требование о том, что управление (администрирование) системой защиты информации ГИС должно включать определение ответственных.

Содержание пункта 18.4 (ранее 18.3) об управлении конфигурацией и системой защиты ГИС конкретизировано, сюда был добавлен абзац о том, что управление изменениями ГИС и ее системы защиты должно включать процессы гарантийного или технического (в том числе удаленного) обслуживания программных и программно-аппаратных средств. Регулятор данными изменениями формирует требования о том, что оператор ГИС обязан обеспечить надлежащее техническое обслуживание подсистемы защиты ГИС и, в частности, обеспечивать техническую поддержку применяемых в ее составе средств защиты информации.

Также ФСТЭК России вводит периодичность контроля обеспечения уровня защищенности информации: для ГИС 1 класса защищенности — не реже одного раза в год, для ИС 2 и 3 классов защищенности — не реже одного раза в два года, — и, конечно, эта периодичность должна быть зафиксирована в документации на ГИС.

Появился новый пункт 18.6 об информировании и обучении персонала. Требования к обучению персонала теперь формализованы и установлена их периодичность: не реже 1 раза в 2 года. Персонал необходимо обучать и информировать:

- о появлении актуальных угроз безопасности информации;

- о правилах безопасной эксплуатации ГИС;

- правилам эксплуатации отдельных СЗИ;

- блокированию угроз безопасности информации и реагированию на инциденты.

Кроме того, теперь осведомленность и уровень знаний персонала по всем вышеуказанным вопросам необходимо контролировать.

Сертифицированные СЗИ и маршрутизаторы

Пункт 26, ранее определявший классы средств защиты, был дополнен требованиями к уровням доверия. Как и классы средств защиты, уровни доверия определяются в соответствии с нормативно-правовыми актами ФСТЭК России. С 1 июня 2020 года вступит в силу пятый абзац пункта о том, что используемые при проектировании ГИС СЗИ должны иметь сертификат ФСТЭК России по оценочному уровню доверия (ОУД).

Согласно новому пункту 26.1, при проектировании ГИС необходимо использовать маршрутизаторы, сертифицированные ФСТЭК России. Возможно, это следует ожидать от регулятора появления документа, определяющего профили защиты для маршрутизаторов.

Рекомендации для оператора ГИС

Что же необходимо сделать операторам ГИС в связи с изменениями приказа ФСТЭК России №17?

Мы рекомендуем следующее:

1. При планировании и выполнении работ по созданию (развертыванию) ГИС необходимо заранее позаботиться о выборе подходящего ЦОД и заблаговременно провести анализ системы защиты ЦОД, иначе обязательная оценка соответствия (аттестация) по требованиям информационной безопасности до ввода ГИС в промышленную эксплуатацию может оказаться невозможной в условия конкретного ЦОД. В частности, необходимо:

- проверить наличие аттестата соответствия ЦОД требованиям приказа ФСТЭК России №17;

- убедиться, что класс защищенности ЦОД не ниже класса защищенности ГИС оператора;

- подробно изучить архитектуру системы защиты информации ЦОД. Акцентировать внимание на совместимости СЗИ в ЦОД и ГИС, принятые в ЦОД организационные и технические меры защиты, специфике угроз безопасности информации ЦОД и их применимость к ГИС.

Результатом взаимодействия с ЦОД должно стать двухстороннее соглашение, которое учитывает условия размещения ГИС в ЦОД и требования по защите информации, которым должен соответствовать ЦОД при размещении в нем ГИС. Так же должно быть зафиксировано распределение обязанностей по защите информации при размещении ГИС в ЦОД и в ходе дальнейшей эксплуатации ГИС.

2. Внимательнее подходить к вопросу обеспечения защиты информации в ходе эксплуатации ГИС. Само по себе получение аттестата соответствия ГИС требованиям по защите информации не означает, что оператор реализовал все мероприятия по информационной безопасности.

Кроме этого обязательно необходимо:

- планировать последующую модернизацию системы защиты информации ГИС (при ее развитии, модернизации, расширении, обновлении ПО или средств защиты и пр.);

- периодически проводить необходимые мероприятия для обеспечения безопасности ГИС (моделирование угроз, анализ уязвимостей, обучение пользователей и администраторов и пр.);

- постоянно осуществлять мониторинг события безопасности, либо самостоятельно, либо с привлечением специализированных организаций. Это важно для оперативного выявления и реагирования на инциденты;

- решить вопрос последующего технического обслуживания ГИС: либо самостоятельно, либо с привлечением специализированных организаций;

- запланировать проведение периодического контроля обеспечения уровня защищенности информации в зависимости от класса защищенности ГИС: для ГИС 1 класса защищенности — не реже 1 раза в год, для ГИС 2 и 3 класса защищенности — не реже 1 раза в 2 года;

- зафиксировать все вышесказанное в документации на ГИС.

Если оператор не продумает вопросы обеспечения защиты информации в ходе эксплуатации ГИС, то это приведет к тому, что в условиях роста актуальных угроз информационной безопасности в России и мире система защиты ГИС перестанет быть достаточно надежной и актуальной в отношении таких угроз. Соответственно, это повлечет за собой наложение штрафных санкций со стороны регуляторов и, что немаловажно, потребует дополнительных затраты на восстановление ГИС при реализации угроз со стороны злоумышленников и иных событий.

Стоит особенно внимательно отнестись к вопросам периодического контроля обеспечения уровня защищенности информации и мониторинга событий информационной безопасности. В случае отсутствия квалифицированного персонала на эти работы мы рекомендуем привлекать специализированные организации.

3. Во всех проектных решениях на систему защиты ГИС, которую планируется аттестовать и(или) ввести в эксплуатацию после 27 сентября 2019 года, необходимо учесть изменения, установленные приказом ФСТЭК России №106.

4. В проектных решениях на систему защиты ГИС, которую планируется аттестовать и ввести в эксплуатацию после 1 июня 2020 года, необходимо учесть, что средства защиты информации должны иметь сертификат ФСТЭК России по требованиям на соответствие ОУД.

14 сентября 2020 года на официальном портале правовой информации был опубликован Приказ Федеральной службы по техническому и экспортному контролю (ФСТЭК) о внесении изменений в Требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры РФ (КИИ).

Мы проанализировали утвержденный приказ ФСТЭК №35 в формате Было-Стало. В таблице ниже представлен анализ внесенных в Приказ ФСТЭК №239 изменений, которые касаются уточнения условий выбора программного обеспечения и оборудования, используемого в составе значимых объектов КИИ, а также порядка его принятия к эксплуатации Субъектом КИИ.

Обеспечение безопасности значимых объектов является составной частью работ по созданию (модернизации), эксплуатации и вывода из эксплуатации значимых объектов. Меры по обеспечению безопасности значимых объектов принимаются на всех стадиях (этапах) их жизненного цикла.

Обеспечение безопасности значимых объектов является составной частью работ по созданию (модернизации, при которой изменяется архитектура значимого объекта, в том числе подсистема его безопасности, в соответствии с отдельным техническим заданием на модернизацию значимого объекта и (или) техническим заданием (частным техническим заданием) на модернизацию подсистемы безопасности значимого объекта (далее-модернизация)), эксплуатации и вывода из эксплуатации значимых объектов. Меры по обеспечению безопасности значимых объектов принимаются на всех стадиях (этапах) их жизненного цикла.

В целях тестирования подсистемы безопасности значимого объекта в ходе проектирования может осуществляться ее макетирование или создание тестовой среды. Тестирование должно быть направлено на:

…практическую отработку выполнения средствами защиты информации функций безопасности;

В целях тестирования подсистемы безопасности значимого объекта в ходе проектирования может осуществляться ее макетирование или создание тестовой среды. Тестирование должно быть направлено на:

…практическую отработку выполнения средствами защиты информации функций безопасности, а также выполнения требований по безопасности, предъявляемых к программным и программно-аппаратным средствам, в том числе средствам защиты информации, в соответствии с пунктами 27-31 настоящего Требования;

Предварительные испытания значимого объекта и его подсистемы безопасности должны проводиться в соответствии с программой и методиками предварительных испытаний и включать проверку работоспособности подсистемы безопасности значимого объекта и отдельных средств защиты информации, оценку влияния подсистемы безопасности на функционирование значимого объекта при проектных режимах его работы, установленных проектной документацией, а также принятие решения о возможности опытной эксплуатации значимого объекта и его подсистемы безопасности.

Предварительные испытания значимого объекта и его подсистемы безопасности должны проводиться в соответствии с программой и методиками предварительных испытаний и включать проверку работоспособности подсистемы безопасности значимого объекта и отдельных средств защиты информации, оценку выполнения требований по безопасности , предъявляемых к программным и программно-аппаратным средствам, в том числе средствам защиты информации, в соответствии с пунктами 27-31 настоящих Требований, оценку влияния подсистемы безопасности на функционирование значимого объекта при проектных режимах его работы, установленных проектной документацией, а также принятие решения о возможности опытной эксплуатации значимого объекта и его подсистемы безопасности.

Пункт 12.4 дополнен

При использовании в значимых объектах новых информационных технологий и выявлении дополнительных угроз безопасности информации, для которых не определены меры по обеспечению безопасности, должны разрабатываться компенсирующие меры в соответствии с пунктом 26 настоящих Требований.

Добавлен пункт 26.1

IV. Требования к программным и программно-аппаратным средствам, применяемым для обеспечения безопасности значимых объектов

После пункта 26 добавлена глава IV

…Испытания (приемка) средств защиты информации проводятся отдельно или в составе значимого объекта критической информационной инфраструктуры в соответствии с программой и методиками испытаний (приемки), утверждаемыми субъектом критической информационной инфраструктуры.

с 1 января 2023 года четвёртый абзац пункта 28 утратит силу

29.2. Средства защиты информации, оценка соответствия которых проводится в форме испытаний или приемки, должны соответствовать требованиям к функциям безопасности, установленным в соответствии с подпунктом "ж" пункта 10 настоящих Требований.

Не встроенные в общесистемное и прикладное программное обеспечение средства защиты информации, оценка соответствия которых проводится в форме испытаний или приемки, дополнительно к указанным требованиям должны соответствовать 6 или более высокому уровню доверия.

Испытания (приемка) средств защиты информации на соответствие требованиям к уровню доверия и требованиям к функциям безопасности проводятся на этапе предварительных испытаний в соответствии с пунктом 12.4 настоящих Требований.

Испытания (приемка) проводятся отдельно или в составе значимого объекта. Программа и методики испытаний (приемки) утверждаются субъектом критической информационной инфраструктуры в случае самостоятельного проведения испытаний. В случае проведения испытаний иным лицом, программа и методики испытаний (приемки) утверждаются этим лицом по согласованию с субъектом критической информационной инфраструктуры.

По результатам испытаний (приемки) средства защиты информации оформляется протокол испытаний, в котором указываются:

- дата и место проведения испытаний (приемки);

- описание испытываемого средства защиты информации;

- описание проведенных испытаний;

- результаты испытаний по каждому испытываемому параметру (характеристике);

- выводы о соответствии (несоответствии) средства защиты информации требованиям по безопасности информации.

Протокол испытаний утверждается субъектом критической информационной инфраструктуры в случае самостоятельного проведения испытаний. В ином случае протокол испытаний утверждается лицом, проводившим испытания, и представляется субъекту критической информационной инфраструктуры на этапе приемочных испытаний для принятия решения о возможности применения средства защиты информации в значимом объекте.

Испытания (приемка), предусмотренные настоящим пунктом, проводятся в отношении средств защиты информации, планируемых к внедрению в рамках создания (модернизации или реконструкции, ремонта) значимых объектов.

29.3. Прикладное программное обеспечение, планируемое к внедрению в рамках создания (модернизации или реконструкции, ремонта) значимого объекта и обеспечивающее выполнение его функций по назначению (далее - программное обеспечение), должно соответствовать следующим требованиям по безопасности:

29.3.1. Требования по безопасной разработке программного обеспечения:

- наличие руководства по безопасной разработке программного обеспечения;

- проведение анализа угроз безопасности информации программного обеспечения;

- наличие описания структуры программного обеспечения на уровне подсистем и результатов сопоставления функций программного обеспечения и интерфейсов, описанных в функциональной спецификации, с его подсистемами (для программного обеспечения, планируемого к применению в значимых объектах 1 категории значимости).

29.3.2. Требования к испытаниям по выявлению уязвимостей в программном обеспечении:

- проведение статического анализа исходного кода программы;

- проведение фаззинг-тестирования программы, направленного на выявление в ней уязвимостей;

- проведение динамического анализа кода программы (для программного обеспечения, планируемого к применению в значимых объектах 1 категории значимости).

29.3.3. Требования к поддержке безопасности программного обеспечения:

- наличие процедур отслеживания и исправления обнаруженных ошибок и уязвимостей программного обеспечения;

- определение способов и сроков доведения разработчиком (производителем) программного обеспечения до его пользователей информации об уязвимостях программного обеспечения, о компенсирующих мерах по защите информации или ограничениях по применению программного обеспечения, способов получения пользователями программного обеспечения его обновлений, проверки их целостности и подлинности;

- наличие процедур информирования субъекта критической информационной инфраструктуры об окончании производства и (или) поддержки программного обеспечения (для программного обеспечения, планируемого к применению в значимых объектах 1 категории значимости).

29.4. Выполнение требований по безопасности, указанных в подпунктах 29.3.1 - 29.3.3 пункта 29.3 настоящих Требований, оценивается лицом, выполняющим работы по созданию (модернизации, реконструкции или ремонту) значимого объекта и (или) обеспечению его безопасности, на этапе проектирования значимого объекта на основе результатов анализа материалов и документов, представляемых разработчиком (производителем) программного обеспечения в соответствии с техническим заданием (частным техническим заданием), разрабатываемым в соответствии с пунктом 10 настоящих Требований.

Результаты оценки включаются в проектную документацию на значимый объект (подсистему безопасности значимого объекта) и представляются субъекту критической информационной инфраструктуры.

Дополнен новыми пунктами 29.2-29.4, (вступят в силу с 1 января 2023 года)

Применяемые в значимом объекте программные и программно- аппаратные средства, в том числе средства защиты информации, должны быть обеспечены гарантийной и (или) технической поддержкой.

При выборе программных и программно-аппаратных средств, в том числе средств зашиты информации, необходимо учитывать наличие ограничений на возможность их применения субъектом критической информационной инфраструктуры на любом из принадлежащих ему значимых объектов критической информационной инфраструктуры со стороны разработчиков (производителей) или иных лиц.

В значимом объекте не допускаются:

наличие удаленного доступа непосредственно (напрямую) к программным и программно-аппаратным средствам, в том числе средствам зашиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры;

наличие локального бесконтрольного доступа к программным и программно-аппаратным средствам, в том числе средствам зашиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры;

передача информации, в том числе технологической информации, разработчику (производителю) программных и программно-аппаратных средств, в том числе средств защиты информации, или иным лицам без контроля со стороны субъекта критической информационной инфраструктуры.

Применяемые в значимом объекте программные и программно- аппаратные средства, в том числе средства защиты информации, должны быть обеспечены гарантийной и (или) технической поддержкой.

При выборе программных и программно-аппаратных средств, в том числе средств зашиты информации, необходимо учитывать наличие ограничений на возможность их применения субъектом критической информационной инфраструктуры на любом из принадлежащих ему значимых объектов критической информационной инфраструктуры со стороны разработчиков (производителей) или иных лиц.

В значимом объекте не допускаются:

- наличие удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры, а также работниками его дочерних и зависимых обществ;

- наличие локального бесконтрольного доступа к программным и программно-аппаратным средствам, в том числе средствам зашиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры, его дочерних и зависимых обществ;

- передача информации, в том числе технологической информации, разработчику (производителю) программных и программно-аппаратных средств, в том числе средств защиты информации, или иным лицам без контроля со стороны субъекта критической информационной инфраструктуры.

В случае технической невозможности исключения удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, в значимом объекте принимаются организационные и технические меры по обеспечению безопасности такого доступа, предусматривающие:

- определение лиц и устройств, которым разрешен удаленный доступ к программным и программно-аппаратным средствам значимого объекта, предоставление им минимальных полномочий при доступе к этим средствам;

- контроль доступа к программным и программно-аппаратным средствам значимого объекта;

- защиту информации и данных при их передаче по каналам связи при удаленном доступе к программным и программно-аппаратным средствам значимого объекта;

- мониторинг и регистрацию действий лиц, которым разрешен удаленный доступ к программным и программно-аппаратным средствам значимого объекта, а также инициируемых ими процессов, анализ этих действий в целях выявления фактов неправомерных действий;

- обеспечение невозможности отказа лиц от выполненных действий при осуществлении удаленного доступа к программным и программно-аппаратным средствам значимого объекта.

В значимом объекте могут приниматься дополнительные организационные и технические меры по обеспечению безопасности удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, направленные на блокирование (нейтрализацию) угроз безопасности информации, приведенных в модели угроз безопасности информации, разрабатываемой в соответствии с пунктом 11.1 настоящих Требований.

Изменена и дополнена исходная формулировка пункта 31

При использовании в значимых объектах новых информационных технологий и выявлении дополнительных угроз безопасности информации, для которых не определены меры по обеспечению безопасности, должны разрабатываться компенсирующие меры в соответствии с пунктом 26 настоящих Требований.

В рамках осенней серии БФТ-вебинаров прошла онлайн-встреча, которая была посвящена вопросам информационной безопасности информационных систем и их аттестации по требованиям защиты информации. На вебинаре рассмотрели основные этапы обеспечения информационной безопасности и поговорили о том, как и кем осуществляется ее проверка на соответствие требованиям законодательства.

- информационная система (ИС) – это совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

- оператор информационной системы — гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных.

Оператор ИС отвечает за создание и функционирование информационной системы, в том числе – за ее защиту.

В нормативно-правовом поле к ИС относятся: Государственная информационная система (ГИС), информационная система персональных данных (ИСПДн), Критическая информационная инфраструктура (КИИ) и автоматизированная система управления технологическим процессом (АСУ ТП). Рассмотрим подробнее процесс обеспечения безопасности и аттестацию на примере двух систем: ГИС и ИСПДн.

Государственная информационная система (ГИС) – это информационная система, созданная на основании федеральных законов, законов субъектов РФ, правовых актов государственных органов или решений органов местного самоуправления. Она обеспечивает реализацию полномочий госорганов и обеспечивает обмен информацией между ними.

Информационная система персональных данных (ИСПДн) – информационная система, содержащая совокупность персональных данных и осуществляющая их обработку с помощью или без средств автоматизации.

Важно отметить, что большинство ГИС являются также и ИСПДн.

КАК ОБЕСПЕЧИТЬ ИНФОРМАЦИОННУЮ БЕЗОПАСНОСТЬ ИС

Для обеспечения информационной безопасности информационных систем (ИС) необходимо реализовать комплекс мер по защите информации, который состоит из следующих этапов:

- Классификация ИС – составление акта классификации и модели угроз.

- Определение требований к системе защиты информации (СЗИ) – составление технического задания на проектирование СЗИ.

- Проектирование СЗИ – разработка технического проекта СЗИ.

- Разработка организационной и эксплуатационной документации – разработка документов согласно перечню, определенному в техническом задании.

- Внедрение, испытания и опытная эксплуатация – внедрение системы защиты информации в соответствии с пояснительной запиской к техническому проекту, составление отчетных документов: документы на поставку средств защиты информации, программа и методики приемочных испытаний системы защиты ГИС или ИСПДн, протоколы и заключение по результатам приемочных испытаний, акты внедрения средств защиты информации.

- Аттестация ИС – комплексная проверка на соответствие принимаемых для обеспечения информационной безопасности ИС мер требованиям законодательства, по результатам которой выдается аттестат соответствия требованиям безопасности информации.

- Ввод ИС в промышленную эксплуатацию – ввод ИС в эксплуатацию на основании приказа руководителя организации после получения аттестата соответствия.

НА КАКИЕ НОРМАТИВНО-ПРАВОВЫЕ ДОКУМЕНТЫ ОПИРАТЬСЯ

Нормативно-правовые документы устанавливают правила введения ИС в эксплуатацию, регламентируют набор необходимых мер по обеспечению информационной безопасности, определяют органы, имеющие право на аттестацию ИС, и правила ее проведения.

Для ГИС:

Для ИСПДн:

АТТЕСТАЦИЯ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПО ТРЕБОВАНИЯМ ЗАЩИТЫ ИНФОРМАЦИИ

Согласно Положению по аттестации объектов информатизации по требованиям безопасности информации, утвержденного Гостехкомиссией РФ 25 ноября 1994 года:

Аттестация ИС на соответствие требованиям защиты информации – это комплексная проверка реализуемых в организации мер по обеспечению информационной безопасности ИС на соответствие требованиям законодательства. Она может быть как с положительным заключением и выдачей аттестата соответствия, так и с отрицательным заключением и рекомендациями относительно того, что нужно устранить.

Аттестация по требованиям безопасности – завершающая стадия ввода в действие системы защиты информации, которая выступает подтверждением эффективности комплекса мер и средств защиты информации, а также определяет конкретные условия эксплуатации информационной системы.

Аттестация проводится до ввода ИС в эксплуатацию. Аттестат соответствия выдается на весь срок эксплуатации информационной системы.

ДЛЯ КОГО АТТЕСТАЦИЯ ОБЯЗАТЕЛЬНА

Обязательной аттестации подлежат:

- Объекты информатизации, предназначенные для обработки информации, составляющей государственную тайну;

- Объекты информатизации, предназначенные для управления экологически опасными объектами;

- Информационные системы государственных органов;

- Критические информационные инфраструктуры.

ПОЧЕМУ ВАЖНО ПОЛУЧИТЬ АТТЕСТАТ

В августе 2019 года постановлением Правительства № 1026 была обозначена временная приостановка требования о наличии действующего аттестата для эксплуатации государственных информационных систем (ГИС). Срок действия этого указания закончился 1 июля 2020 года – после этой даты эксплуатация ГИС без наличия аттестата соответствия требованиям безопасности информации запрещена.

КТО ИМЕЕТ ПРАВО ПРОВОДИТЬ АТТЕСТАЦИЮ

Проводить аттестацию имеют право органы по аттестации объектов информатизации. Это специальные центры ФСТЭК России и ФСБ России, а также предприятия и организации, аккредитованные ФСТЭК России и ФСБ России и имеющие лицензию на право проведения работ по технической защите информации.

НАШИ УСЛУГИ В ОБЛАСТИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Мы оказываем комплекс услуг по обеспечению информационной безопасности:

- Разработка ТЗ (ЧТЗ) в части обеспечения информационной безопасности объекта информатизации;

- Проектирование систем защиты информации;

- Поставка средств защиты информации;

- Поставка средств криптографической защиты информации;

- Разработка организационно-распорядительной и технической документации на систему защиты информации;

- Внедрение систем и средств защиты информации;

- Ввод в эксплуатацию ИС в защищенном исполнении;

- Аттестация объекта информатизации по требованиям безопасности информации;

- Техническая поддержка систем защиты информации;

- Консультирование по вопросам обеспечения информационной безопасности в ходе эксплуатации ИС.

КАК С НАМИ СВЯЗАТЬСЯ

Вы можете получить запись прошедшего вебинара по вопросам обеспечения информационной безопасности и аттестации информационных систем.

Обратитесь в Департамент по развитию государственных и корпоративных проектов и получите всю интересующую Вас информацию:

Читайте также: