2 какие объекты по умолчанию наследуют разрешения установленные для родительской папки

Обновлено: 30.06.2024

Открыть вкладку (окно) Безопасность можно следующим образом:

- для папок: выбрать из контекстного меню папки команду Свойства или выбрать в меню Навигатора команду Файл > Папка > Свойства;

- для карточки: выбрать из контекстного меню карточки команду Безопасность;

- для файла, прикрепленного к карточке: выбрать из контекстного меню файла команду Дополнительно > Безопасность;

- для справочника: выбрать из контекстного меню справочника команду Безопасность;

- для представлений: выбрать в меню Навигатора Вид > Текущее представление > Настройка представлений, в открывшемся окне Представления нажать кнопку Доступ. ;

Внимание

Подобным образом можно ограничить права пользователя на редактирование всех представлений, имеющихся в системе. Для настройки возможности использования представлений в конкретной папке следует воспользоваться диалогом настройки свойств папки.

- для поисковых запросов: выбрать на панели инструментов Навигатора кнопку Расширенный поиск, в появившемся окне Расширенный поиск нажать кнопку Сохранить как, в открывшемся окне Сохранение запроса нажать кнопку Доступ. ;

- для свойства (пользовательского поля): нажать кнопку Доступ в окне Свойство (назначение прав доступа к свойству производится при его создании в справочнике типов, поэтому, так как справочник доступен далеко не всем пользователям, способ вызова окна Свойство здесь приводить не будем).

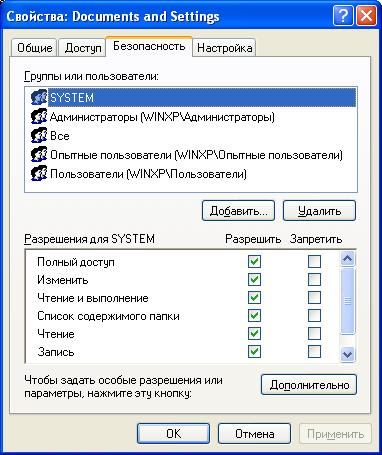

Рис. 7.1. Вкладка Безопасность окна свойств стандартной папки

Чтобы добавить учетную запись или группу учетных записей пользователей нажмите кнопку Добавить (Add).

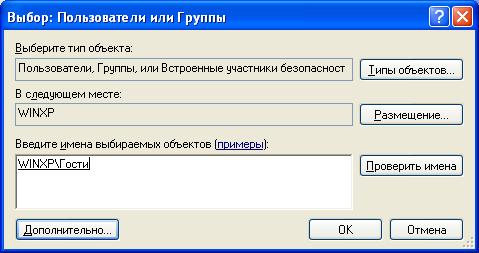

Рис. 7.2. Выбор справочника учетных записей при добавлении учетной записи пользователя

Установите флажок Показывать этот диалог только если нажата клавиша Shift, для того чтобы скрыть окно выбора справочника учетных записей. При установке данного флажка, если не нажата клавиша Shift, после нажатия кнопки Добавить (Add) на вкладке Безопасность (см. рис. 7.1) выбор учетных записей будет осуществляться из стандартного справочника учетных записей.

Выберите нужную учетную запись пользователя.

В разделе Права для (Permissions for) назначьте для добавленной учетной записи пользователя/группы пользователей права доступа к папке: определите базовые права пользователя (Полный доступ, Чтение, Изменение, Удаление) в колонке Разрешить (Allow).

Запретите пользователю определенные действия с папкой в колонке Запретить (Deny).

Примечание

Права доступа, определенные для папки, наследуются всеми дочерними объектами, если в более тонких настройках (см. ниже) не определено иначе.

Ненужную учетную запись можно удалить при помощи кнопки Удалить (Remove).

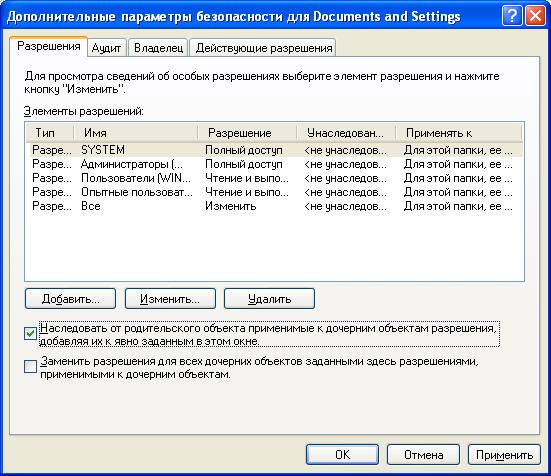

Чтобы право доступа пользователя к родительской папке наследовалось для дочерней, должен быть установлен флажок Разрешить наследование разрешений от родительского объекта к этому объекту и его дочерним объектам, добавляя их к разрешениям, явно заданным в этом окне (Inherit from parent the permission entries that apply to child objects. Include these with entries explicitly defined here). Установка флажка Заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимыми к дочерним объектам имеет смысл после изменения разрешений для родительских объектов и позволяет заменить ранее применяемые к дочерним объектам разрешения на новые.

Примечание

Флажок Разрешить наследование разрешений от родительского объекта к этому объекту и его дочерним объектам, добавляя их к разрешениям, явно заданным в этом окне (Inherit from parent the permission entries that apply to child objects. Include these with entries explicitly defined here) установлен по умолчанию.

Флажок Заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимыми к дочерним объектам при открытии окна всегда снят, после установки он будет применен только один раз.

Рис. 7.3. Окно дополнительных настроек прав доступа

Чтобы пользователи не наследовали права доступа к данной папке от родительской папки, сбросьте этот флажок. В появившемся на экране окне (рис. 7.4) выберите нужную опцию:

- Копировать (Copy): права доступа к родительской папке будут распространяться на дочернюю папку.

- Удалить (Remove): права доступа к родительской папке не будут распространяться на дочернюю папку.

Рис. 7.4. Окно, появляющееся после отмены наследования прав

- Чтобы вернуть пользователям наследование прав доступа к дочерней папке, следует установить флажок Наследовать родительские права, распространяемые на дочерние объекты. Включить их вместе с правами явно определенными здесь (Inherit from parent the permission entries that apply to child objects. Include these with entries explicitly defined here). В дальнейшем изменение прав доступа пользователей к родительской папке будет распространяться на права доступа к дочерней папке.

- В появившемся на экране окне (рис. 7.5) следует подробно определить права пользователя:

- полный доступ (пользователю разрешены все возможные действия с папкой);

- чтение данных объекта (пользователю разрешено чтение данных папки);

- изменение данных объекта (пользователю разрешено редактирование данных папки);

- создание дочерних объектов (пользователь может создавать в папке дочерние папки и карточки);

- удаление дочерних объектов (пользователь может удалять из папки дочерние папки и карточки);

- копирование объекта (пользователь может копировать папку и ее содержимое в другие папки);

- удаление объекта (пользователь может удалять папку);

- чтение разрешений (пользователь может просматривать права на папку);

- изменение разрешений (пользователь может редактировать права на папку);

- смена владельца (пользователь может менять владельца папки).

Рис. 7.5. Окно настроек дополнительных прав доступа

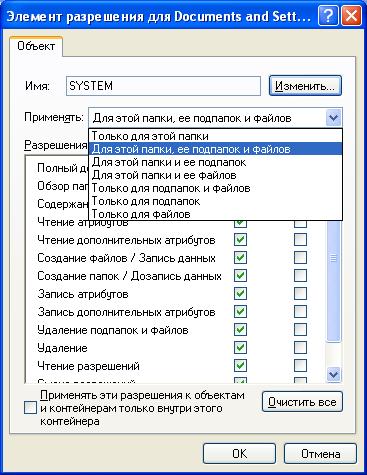

В раскрывающемся списке поля Применять (Apply onto) выберите опцию, которая определит вид наследования пользователем прав доступа к дочерним объектам папки:

Совместное использование файловых ресурсов.

При работе в домене или рабочей группе всегда возникает проблема совместного использования файловых ресурсов несколькими пользователями. Эта задача решается путем предоставления определенных папок в общий доступ. При этом также требуется решение задачи разграничения доступа к файлам и папкам, расположенным на файловом ресурсе. Эта задача решается путем использования прав доступа к файлам и папкам NTFS.

Использование разрешений NTFS.

Разрешения NTFS могут использоваться только на томах NTFS. Тома, размеченные FAT16 и FAT32 не поддерживают функций разграничения доступа.

Разрешения NTFS являются очень мощным и гибким инструментом, позволяющим решить следующие задачи:

- разграничивать доступ к файлам и папкам для отдельных пользователей и групп;

- контролировать работу с файлами и папками при помощи системы аудита;

- отслеживать владение файлами.

При назначении разрешений рекомендуется предварительно произвести планирование, и только потом установку разрешений.

Планирование разрешений NTFS.

Придерживайтесь следующих правил при разграничении доступа к файловым ресурсам.

- Храните отдельно файлы приложений и файлы данных. Рекомендуется размещать файлы ОС и приложений на одном диске, а файлы пользователей, домашние папки и т. п. - на других дисках. Это позволит назначать разрешения папкам целиком, а не отдельным файлам, а также значительно упростит резервное копирование данных.

- Предоставляйте пользователям лишь необходимый уровень доступа. Если пользователю требуется только читать документ, установите разрешение Чтение для соответствующей учетной записи. Таким образом вы снизите вероятность случайного или преднамеренного удаления или модификации документа.

- Используйте группы для назначения доступа к ресурсу. Создайте одну или более групп для назначения доступа (допустим, группу с правом читать документы и группу с правом их создавать и изменять). Назначьте этим группам соответствующие разрешения на папку. Включайте учетные записи пользователей в эти группы по мере необходимости для предоставления соответствующего уровня доступа.

- Назначайте владельцам файлов и папок большие права, чем остальным пользователям. Это позволит пользователям модифицировать и удалять свои собственные файлы.

- Не используйте явные запреты при установке разрешений. Используйте запрет доступа только при необходимости заблокировать определенный тип доступа для какой-либо учетной записи или группы. Не устанавливайте запреты для групп Пользователи, Пользователи домена, Администраторы и Все. Это может привести к полной блокировке доступа к файлу или папке.

- Всегда указывайте в списках разрешений группу Администраторы и псевдо-учетную запись SYSTEM. Давайте им максимальные права. Это позволит избежать трудностей при различных операциях по резервному копированию и восстановлению данных.

Назначение стандартных разрешений NTFS.

Разрешения на файлы и папки устанавливаются с помощью программы Проводник или папки Мой компьютер. Для управления разрешениями выберите интересующую папку или файл, щелкните правой кнопкой мыши и в контекстном меню выберите Свойства. Управление разрешениями осуществляется на вкладке Безопасность окна свойств.

При форматировании тома NTFS группе Все назначается разрешение Полный доступ к корневой папке диска. Это разрешение по умолчанию наследуется для всех создаваемых на этом томе файлов и папок.

Отсутствие вкладки Безопасность в свойствах файла или папки говорит о том, что файл или папка расположены не на томе NTFS и для них не могут назначаться разрешения.

На вкладке Безопасность вы можете просмотреть список пользователей и групп, которым назначены разрешения на доступ к выбранному объекту.

Последовательно выбирая в списке имя пользователя или группу, устанавливайте разрешения для них при помощи флажков в списке Разрешить.

Разрешения, унаследованные от родительского объекта, отображаются серыми флажками, их нельзя изменить, пока не отключено наследование.

Не используйте запреты без явной на то необходимости. Запреты обладают приоритетом над разрешениями, поэтому вы можете навсегда потерять доступ к объекту.

Чаще всего вы будете изменять разрешения для файлов или папок, которые уже имеют унаследованные разрешения. Перед изменением разрешений придется отменить наследование разрешений.

Чтобы добавить в список разрешений пользователя или группы, щелкните кнопку Добавить. Вы можете выбрать нужную группу или пользователя из списка и перенести в нижний список двойным щелчком или щелкнув кнопку Добавить.

Нажав кнопку Дополнительно, можно выбрать область поиска: локальный компьютер или один из доступных доменов.

Список пользователей и групп содержит не только локальных пользователей и группы, но и псевдо-пользователей и псевдо-группы. Эти пользователи и группы могут использоваться для установки разрешений, но ими нельзя управлять при помощи стандартных средств.

Домены присутствуют в списке, только если компьютер является членом домена. Если компьютер входит в состав рабочей группы, список недоступен, а все операции осуществляются только на локальном компьютере.

Выбрав необходимых пользователей и группы, щелкните кнопку ОК. Вы вернетесь на вкладку Безопасность окна свойств файла или папки, где сможете настроить разрешения для каждого добавленного пользователя или группы.

Вы также можете удалить пользователя или группу из списка разрешений при помощи кнопки Удалить.

Непосредственная установка разрешений осуществляется по нажатию кнопки ОК или Применить. В зависимости от количества файлов в папке и вложенных папках, процесс установки разрешений может занять довольно много времени.

Не оставляйте файлы и папки с пустыми списками разрешений. Это приведет к блокировке доступа к файлу или папке. Если вы не знаете, какие разрешения установить на файл или папку, восстановите наследование разрешений или установите разрешения по умолчанию (Группе Все разрешение Полный доступ).

При восстановлении наследования разрешений унаследованные разрешения не появляются сразу в списке разрешений. Щелкните кнопку ОК, чтобы закрыть окно и сохранить изменения. После повторного открытия окна вы увидите унаследованные разрешения в списке.

Назначение специальных разрешений NTFS.

Иногда стандартных разрешений недостаточно для управления доступом к файлам и папкам. Кроме того, может потребоваться настроить аудит или сменить владельца файла или папки. Все эти операции могут быть осуществлены с помощью кнопки Дополнительно на вкладке Безопасность свойств объекта.

В окне специальных разрешений NTFS вы можете просмотреть и изменить специальные разрешения, а также область действия каждого из них.

Флажок Наследовать от родительского объекта применимые к дочерним. отвечает за наследование разрешений (как и при назначении стандартных разрешений).

Флажок Заменить разрешения для всех дочерних объектов. включает наследование для всех файлов и папок, входящих в указанную папку. Кроме этого у всех вложенных файлов и папок сбрасываются разрешения, установленные вручную и остаются только унаследованные разрешения.

Кнопка Добавить позволяет выбрать пользователей и группы, которые должны быть добавлены в список разрешений. После выбора установите разрешения и область их действия.

Специальные разрешения и их соответствие стандартным будут рассмотрены ниже.

В раскрывающемся списке Применять : вы можете выбрать область действия специальных разрешений. В качестве области действия разрешений могут быть указаны следующие.

- Только для этой папки - разрешения будут установлены только для указанной папки. Подпапки и файлы не будут затронуты. Соответствующего пользователя или группы не будет в списках разрешений вложенных папок и файлов.

- Для этой папки, ее подпапок и файлов - разрешения будут установлены для самой папки и всех вложенных файлов и папок. Область действия разрешений по умолчанию. Вложенные папки и файлы унаследуют разрешения от указанной папки.

- Для этой папки и ее подпапок - разрешения будут установлены только для указанной папки и ее подпапок и не будут затрагивать файлы, расположенные в них. Соответствующего пользователя или группы не будет в списках разрешений вложенных файлов.

- Для этой папки и ее файлов - разрешения будут установлены только для указанной папки и расположенных в ней файлов. Вложенные папки не будут затронуты. Соответствующего пользователя или группы не будет в списках разрешений вложенных папок.

- Только для подпапок и файлов - разрешения будут установлены только для вложенных файлов и папок. Соответствующий пользователь или группа будут присутствовать в списках разрешений, как указанной папки, так и всех вложенных файлов и папок.

- Только для подпапок - разрешения будут установлены только для вложенных папок. Соответствующий пользователь или группа будут присутствовать в списках разрешений, как указанной папки, так и всех вложенных папок, но не в списках разрешений вложенных файлов.

- Только для файлов - разрешения будут установлены только для вложенных файлов. Соответствующий пользователь или группа будут присутствовать в списках разрешений, как указанной папки, так и всех вложенных файлов и папок.

Соответствие стандартных и специальных разрешений.

Каждое стандартное разрешение включает в себя несколько специальных. Поэтому при необходимости установить только одно специальное разрешение механизма стандартных разрешений не хватает.

Специальное разрешение

Описание

Обзор папок/Выполнение файлов

Список содержимого папки

Разрешает запуск файла на выполнение или вход в папку

Содержание папки/Чтение данных

Разрешает чтение содержимого файла или просмотр содержимого папки

Разрешает чтение стандартных атрибутов файлов и папок

Чтение дополнительных атрибутов

Разрешает чтение расширенных атрибутов файлов и папок

Создание файлов/Запись данных

Разрешает создание файлов в папке или запись данных в уже существующий файл

Создание папок/Дозапись данных

Разрешает дописывать данные в файл или создавать вложенные папки

Разрешает запись стандартных атрибутов файлов и папок

Запись дополнительных атрибутов

Разрешает запись расширенных атрибутов файлов и папок

Удаление подпапок и файлов

Разрешает удаление подпапок и файлов внутри папки. Не влияет на доступ к файлам

Разрешает удаление файла или папки. Не влияет на возможность удаления вложенных файлов и папок

Разрешает чтение разрешений файлов и папок

Разрешает изменение и запись разрешений файлов и папок

Разрешает смену владельца файла или папки

Владение файлами.

По умолчанию пользователь, создавший файл или папку, является ее владельцем. Исключение составляют файлы и папки, созданные членами группы Администраторы и операционной системой. Владельцем этих файлов и папок всегда является группа Администраторы. Обычно владелец файла обладает большими правами на этот файл, чем любой другой пользователь. Чтобы стать владельцем файла или папки, необходимо обладать стандартным разрешением Полный доступ или специальным разрешением Смена владельца

Члены группы администраторов могут стать владельцами объекта, даже если для них непосредственно не указаны необходимые разрешения. Это позволяет администраторам восстанавливать доступ к объектам.

Вы не можете назначить кого-либо владельцем файла или папки. Единственный вариант передать владение объектом другому пользователю - дать ему соответствующие разрешения на объект, чтобы он потом самостоятельно стал его владельцем.

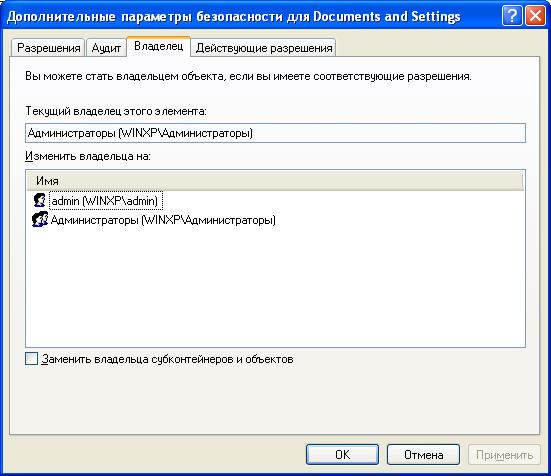

Чтобы сменить владельца файла или папки, на вкладке Безопасность свойств объекта щелкните кнопку Дополнительно. В появившемся окне настройки специальных разрешений перейдите на вкладку Владелец.

Здесь вы можете увидеть текущего владельца объекта, а также список пользователей и групп, которые могут стать владельцами объекта. Обычно этот список содержит имя текущего пользователя, и, если текущий пользователь является администратором системы, группу Администраторы .

Для смены владельца достаточно выбрать нового владельца из списка и щелкнуть кнопку ОК. Если вы установите флажок Заменить владельца субконтейнеров и объектов , владелец будет изменен не только у текущего объекта, но и у всех файлов и подпапок.

Отмена наследования разрешений не влияет на замену владельца субконтейнеров и объектов - владелец будет изменен для всех вложенных файлов и папок независимо от того, включено наследование разрешений или нет.

Копирование и перемещение файлов.

При копировании и перемещении файлов и папок приходится учитывать разрешения, которые тоже переносятся вместе с файлами. Ниже представлена таблица, которая поможет систематизировать сведения о переносе прав при выполнении копирования и перемещения.

Последовательность действий по назначению и изменению разрешений для папки повторяет вышеописанную последовательность для файлов. Однако есть небольшие дополнительные настройки, присущие только папкам, как контейнерам, вмещающим другие объекты.

Следует помнить, что разрешения папок передаются вложенным в них объектам — файлам и папкам.

Чтобы перейти к настройке специальных разрешений, так же, как и в случае с файлами, необходимо нажать на кнопку Дополнительно. В появившемся диалоговом окнеДополнительные параметры безопасностиотображается перечень элементов управления доступом к папке (рис. 4).

Чтобы изменить параметры какой-либо строки (для какого-либо пользователя или группы), надо по ней дважды щелкнуть мышкой или выделить и нажать на кнопку Изменить. Откроется окноЭлемент разрешения, в котором можно установить специальные разрешения для папки, а также указать область их действия (рис. 6).

Область действия специальных разрешений папки задается в раскрывающемся списке Применять. При этом возможны следующие варианты:

Только для этой папки.

Для этой папки, ее подпапок и файлов.

Для этой папки и ее подпапок.

Для этой папки и ее файлов.

Только для подпапок и файлов.

Только для подпапок.

Только для файлов.

Рис. 6.Особые разрешения для папки

Если не установить флажок Применять эти разрешения к объектам и контейнерам только внутри этого контейнера, то заданные разрешения будут распространяться не только на вложенные папки, но и на вложенные в них папки и так далее на все объекты, находящиеся ниже по дереву.

3.3. Наследование разрешений, смена владельца и аудит Наследование разрешений

В MS Windows XP вложенные папки и файлы могут наследовать разрешения от родительской папки. По умолчанию так и происходит. При этом изменение разрешений родительской папки мгновенно передастся на вложенные папки и файлы.

Однако если необходимо установить для вложенных файлов и папок разрешения, отличающиеся от разрешений родительской папки, то можно отключить наследование разрешений. При этом возможны два случая:

Надо отменить наследование разрешений родительской папки для всех вложенных файлов и папок.

Надо отменить наследование разрешений родительской папки лишь для некоторых вложенных файлов и/или папок.

В первом случае следует открыть вкладку Безопасностьдля данной папки, а затем нажать на кнопкуДополнительно. Далее перейти в режим редактирования разрешений для какого-либо пользователя или группы путем нажатия кнопкиИзменитьи в спискеПрименятьдиалогового окнаЭлемент разрешения для(см. рис. 6) указать опциюТолько для этой папки.

Во втором случае необходимо перейти на вкладку Безопасностьдля данного конкретного файла или папки, щелкнуть по кнопкеДополнительнои в появившемся окнеДополнительные параметры безопасностиснять флажокНаследовать от родительского объекта, применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне.

Смена владельца

В качестве субъекта доступа ко всем файлам и папкам всегда имеется Владелец.Владелецфайла стоит особняком среди всех остальных субъектов доступа (пользователей и групп), т.е. один и тот же пользователь может получать доступ или через разрешения свой учетной записи (или группы, в которую он входит), или через свои права владельца, если он таковым является. Это позволяет более гибко настраивать разрешения.

Владельцем объекта (файла или папки) автоматически становится пользователь, его создавший. Однако в дальнейшем статус владельца может получить и другой пользователь. Во-первых, смена владельца становится возможна в двух случаях:

Когда владельцем является член группы Администраторов. В этом случае, независимо от имеющихся прав, любой член группыАдминистраторовможет назначать разрешения на доступ к объекту.

Во-вторых, непосредственно сменить владельца можно следующим образом:

Перейти на вкладку БезопасностьокнаСвойствафайла или папки, а на ней нажать на кнопкуДополнительно.

В появившемся диалоговом окне Дополнительные параметры безопасностиперейти на вкладкуВладелец(рис. 7) и выбрать свое имя в спискеИзменить владельца на. В том случае, если надо стать владельцем папки и всех вложенных в нее файлов и подпапок, то необходимо еще включить флажокЗаменять владельца субконтейнеров и объектов.

По окончании настройки нажать на кнопку ОК.

Рис. 7. Вкладка Владелец диалогового окна Дополнительные параметры безопасности

В диалоговом окне Дополнительные параметры безопасностиимеется вкладкаАудит, (рис. 8), на которой можно настроить аудит безопасности, т.е. наблюдение за различными событиями, имеющим отношение к безопасности: доступ к файлам и папкам (особенно неудавшиеся попытки доступа), управление учетными записями и т.д.

Рис. 8.Вкладка Аудит диалогового окна Дополнительные параметры безопасности

Тут вы можете оставить комментарий к выбранному абзацу или сообщить об ошибке.

Для управления доступом пользователей к папкам и файлам используется детализированная и сложная система разрешений. Механизм управления доступом к объектам Windows -- один из самых детализированных среди известных операционных систем. Для файлов и папок существует не менее 14 разрешений NTFS, которые могут быть включены или блокированы -- и проверены. Эти разрешения можно назначать файлам или папкам и пользователям или группам. Кроме того, можно назначать порядок наследования разрешений для файлов или папок и пользователей или групп. В лабиринте разрешений легко заблудиться. .

Основы доступа к объектам

Пользователь никогда не входит в непосредственное "соприкосновение" с каким-либо объектом Windows. Весь доступ к объектам осуществляется через программы (например, Windows Explorer, Microsoft Office) или процессы. Программа, которая обращается к ресурсам от лица пользователя, выполняет процедуру, которая называется имперсонализацией (impersonation). Программа, которая обращается к удаленному ресурсу, выполняет процедуру, которая называется делегированием (delegation).

После регистрации пользователя его системный идентификатор (System Identifier -- SID) и идентификаторы SID группы обрабатываются процессом lsass.exe, который генерирует маркер безопасного доступа пользователя. В маркер безопасного доступа вводится и другая информация, в том числе о назначенных пользователю правах (разрешениях), ID сеанса пользователя (уникален для каждого сеанса), маске разрешений с детальным описанием типа запрошенного доступа. Права, назначенные пользователю, можно увидеть с помощью команды

Если программа обращается от лица пользователя к защищенному ресурсу, то монитор защиты (security reference monitor) Windows запрашивает у программы маркер безопасного доступа пользователя. Затем монитор защиты анализирует маркер, чтобы определить эффективные разрешения пользователя, и разрешает или запрещает выполнение запрошенной пользователем операции. Эффективные разрешения более подробно описаны ниже.

Каждый защищенный объект Windows -- в том числе файлы, папки, общие ресурсы, принтеры и разделы реестра -- поддерживает разрешения безопасности. Любую папку Windows можно сделать общедоступной, чтобы разрешить дистанционный доступ. Разрешения Share можно назначать любым объектам folder и printer в Windows, но разрешения применяются, только если обращение к объекту происходит через сетевой ресурс. К разрешениям Folder Share относятся Full Control, Change и Read.

Субъекты безопасности, которым присвоено право полного доступа (Full Control) к объекту, могут производить с объектом почти любые операции. Они могут удалить, переименовать, копировать, переместить и изменить объект. Пользователь с правом Full Control может изменить разрешения Share объекта и стать владельцем объекта (если он уже не является владельцем и не имеет разрешения Take Ownership). Таким образом, любой пользователь с разрешением Full Control может отменить разрешения других лиц, в том числе администратора (хотя администратор может всегда вернуть себе владение и разрешения). Возможность изменять разрешения -- обязательное требование любой операционной системы с избирательным управлением доступом (discretionary access control -- DAC), такой как Windows.

В большинстве случаев, основное разрешение доступа к ресурсу, необходимое обычным пользователям - Change. С помощью разрешения Change пользователь может добавлять, удалять, изменять и переименовывать любые ресурсы в соответствующей папке. Разрешение Read обеспечивает просмотр, копирование, переименование и печать объекта. Пользователь с разрешением Read может копировать объект в другое место, в котором имеет право Full Control.

Если в Windows используется файловая система NTFS (а не FAT), то все файлы, папки, разделы реестра и многие другие объекты имеют разрешения NTFS. Разрешения NTFS применяются как при локальном, так и при дистанционном доступе к объекту. Для просмотра и изменения разрешений NTFS файла или папки достаточно щелкнуть правой кнопкой мыши на объекте, выбрать пункт Properties и перейти к вкладке Security.

В Таблице 1 показаны 7 суммарных разрешений NTFS. Суммарные разрешения представляют собой различные комбинации 14 более детализированных разрешений, показанных в Таблице 2. Просмотреть детализированные разрешения можно, открыв диалоговое окно Advanced Security Settings для объекта щелчком на кнопке Advanced во вкладке Security, а затем щелкнуть на кнопке Edit во вкладке Permissions. Знакомиться с детализированными разрешениями объекта (особенно требующего повышенной безопасности) -- полезная привычка, хотя для этого требуется больше усилий. Суммарные разрешения не всегда точно отражают состояние детализированных разрешений. Например, мне приходилось видеть суммарное разрешение Read, хотя в действительности пользователь имел разрешение Read & Execute.

Аналогично разрешению Full Control Share, разрешение Full Control NTFS предоставляет владельцам большие возможности. Пользователи, не являющиеся администраторами, часто имеют разрешение Full Control в своем домашнем каталоге и других файлах и папках. Как уже отмечалось, обладатель прав такого уровня может изменять разрешения файла и назначить себя владельцем. Вместо того чтобы предоставлять пользователям разрешение Full Control, можно дать им лишь право Modify. Если пользователь -- владелец файла, то при необходимости можно вручную запретить ему изменять разрешения.

Технически, разрешения NTFS известны как избирательные списки управления доступом (discretionary ACL -- DACL). Разрешения аудита известны как системные ACL (SACL). Большинство защищенных объектов NTFS располагают разрешениями обоих видов.

Влияние доверительных отношений Windows

По умолчанию все домены и леса Windows 2000 и более поздних версий имеют двусторонние доверительные отношения со всеми другими доменами леса. Если домен доверяет другому домену, то все пользователи в доверенном домене имеют те же разрешения безопасности в доверяющем домене, что и группа Everyone и группа Authenticated Users доверяющего домена. В любом домене многие разрешения этим группам назначаются по умолчанию, и доверительные отношения неявно обеспечивают широкие права, которые не были бы предоставлены в ином случае. Следует помнить, что если доверительные отношения не носят выборочного характера, то любые разрешения, предоставляемые группам Everyone и Authenticated Users, назначаются и всем другим пользователям в лесу.

Проверка разрешений из командной строки

По умолчанию все файлы, папки и разделы реестра наследуют разрешения от родительского контейнера. Наследование можно активизировать или отключить для индивидуальных файлов, папок или разделов реестра и для отдельных пользователей или групп. Как мы видим на Экране 1, поле Apply To на вкладке Permissions диалогового окна Advanced Security Settings показывает, ограничено ли действие конкретного разрешения текущим контейнером, или оно распространяется на подпапки и файлы. Администратор может назначить разрешение (для отдельных пользователей), которые наследуются или нет. В данном примере группа Everyone имеет разрешение Read & Execute в текущей папке, и это разрешение не наследуется.

Экран 1. Детальные разрешения объекта

Если файл или папка наследует большинство своих разрешений, но имеет также и набор явно заданных разрешений, то последние всегда имеют приоритет перед унаследованными правами. Например, можно предоставить пользователю разрешение Full Control-Deny в корневом каталоге конкретного тома, и задать наследование этих разрешений всеми файлами и папками диска. Затем можно назначить любому файлу или папке на диске право доступа, которое отменяет унаследованный режим Full Control-Deny.

Монитор защиты Windows определяет эффективные разрешения пользователей (реальные разрешения, которыми они располагают на практике) с учетом нескольких факторов. Как отмечалось выше, монитор защиты сначала собирает информацию об индивидуальной учетной записи пользователя и всех группах, к которым он принадлежит, и обобщает все разрешения, назначенные всем пользовательским и групповым SID. Если разрешения Deny и Allow существуют на одном уровне, то, как правило, приоритет имеет Deny. Если приоритет получает Full Control-Deny, то пользователь, как правило, не имеет доступа к объекту.

По умолчанию при учете разрешений NTFS и Share (пользователь подключается к ресурсу через сеть) монитор защиты должен собрать все разрешения Share и NTFS. В результате эффективные разрешения пользователя представляют собой набор разрешений, предоставленных как разрешениями Share, так и NTFS.

Например, в конечном итоге у пользователя могут оказаться Share-разрешения Read и Change, и NTFS-разрешения Read и Modify. Эффективные разрешения -- самый ограниченный набор разрешений. В данном случае разрешения почти идентичны. Эффективными разрешениями будут Read и Change/Modify. Многие администраторы ошибочно полагают, что эффективные разрешения -- только Read, из-за плохих, чрезмерно упрощенных примеров или устаревшей документации.

В диалоговом окне Advanced Security Settings в Windows XP и более новых версиях появилась вкладка Effective Permissions (см. Экран 2). К сожалению, на вкладке Effective Permissions отражаются только разрешения NTFS. Не учитывается влияние разрешений Share, групп на базе действий, членства в которых пользователь не имеет, и других факторов, таких как файловая система с шифрованием (Encrypting File System -- EFS). Если EFS активизирована для файла или папки, то пользователь с соответствующими разрешениями NTFS и Share может лишиться возможности доступа к объекту, если не имеет права доступа EFS к папке или файлу.

Экран 2. Эффективные разрешения объекта NTFS

В завершении статьи -- несколько рекомендаций по работе с файлами и папками:

- Осмотрительно предоставлять разрешения Full Control обычным пользователям. Полезно назначить им вместо этого разрешение Modify. В большинстве случаев такой подход обеспечивает пользователям все необходимые разрешения, не позволяя изменять права или присваивать себе владение.

- Аккуратно работайте с группой Everyone; лучше использовать группу Authenticated Users (или Users), или специальную группу с ограниченными правами. Важные упущения группы Authenticated Users -- отсутствие Guest и неаутентифицированного пользователя.

- Нередко сетевых администраторов просят ввести гостевые учетные записи для сторонних пользователей (например, консультантов, подрядчиков, внештатных программистов). Но права обычного пользователя часто избыточны для гостя. Следует сформировать и использовать группу, права которой по умолчанию сильно урезаны (например, разрешение Full Control-Deny для корневых каталогов), а затем явно разрешить доступ только к файлам и папкам, необходимым данной гостевой учетной записи. Явно назначаемые разрешения предпочтительны, поскольку предоставляют гостевым пользователям именно те разрешения, которые необходимы для их работы, но не больше.

- Следует проявлять осторожность, налагая запреты на группы Everyone и Users, так как администраторы входят и в эти группы.

- В случае доверительных отношений с другими доменами полезно применять одностороннее и селективное доверие, чтобы ограничить права пользователей доверенного домена.

- Необходимо периодически осуществлять аудит разрешений NTFS и Share, чтобы убедиться в том, что они максимально ограничены.

Используя эти рекомендации и справочные таблицы с кратким описанием всех разрешений, можно смело отправляться в лабиринт файловой системы. Администратор сможет уверенно назначать разрешения для файлов, папок, пользователей и групп.

Таблица 1. Сводка разрешений NTFS

Обеспечивает просмотр, копирование, печать и переименование файлов, папок и объектов. Не позволяет запускать выполняемые программы, кроме файлов сценариев. Позволяет считывать разрешения объектов, атрибуты объектов и расширенные атрибуты (например, бит Archive, EFS). Позволяет составить список файлов и подпапок папки

Разрешения чтения, плюс создание и перезапись файлов и папок

List (Folders Only)

Позволяет просматривать имена файлов и подпапок внутри папки

Чтение разрешений и запуск программных файлов

Предоставляет все разрешения, кроме возможности присвоить владение и назначать разрешения. Позволяет читать, удалять, изменять и перезаписывать файлы и папки

Обеспечивает полное управление папками и файлами, в том числе позволяет назначать разрешения

Позволяет составлять комбинации из 14 более детальных разрешений, которые не входят ни в одно из остальных 6 суммарных разрешений. К этой группе относится разрешение Synchronize

Таблица 2. Детальные разрешения NTFS

Traverse Folder / Execute File

Traverse Folder позволяет перемещаться по папкам для доступа к другим файлам и папкам, даже если субъект безопасности не имеет разрешений в транзитной папке. Применяется только к папкам. Traverse Folder вступает в силу, только если субъект безопасности не имеет разрешения Bypass traverse checking user (предоставляется группе Everyone по умолчанию). Execute File позволяет запускать программные файлы. Назначение разрешения Traverse Folder для папки не устанавливает автоматически разрешения Execute File для всех файлов в папке

List Folder / Read Data

Обеспечивает просмотр имен файлов и подпапок в папке. List Folder воздействует только на содержимое папки -- оно не влияет на то, будет ли внесена в список папка, для которой назначается разрешение. Read Data позволяет просматривать, копировать и печатать файлы

Субъект безопасности видит атрибуты объекта (например, Read-only, System, Hidden)

Read Extended Attributes

Субъект безопасности видит расширенные атрибуты объекта (например, EFS, Compression)

Create Files / Write Data

Create Files позволяет создавать файлы внутри папки (применяется только к папкам). Write Data позволяет вносить изменения в файл и перезаписывать существующий контент (применяется только к файлам)

Create Folders / Append Data

Create Folders позволяет создавать папки внутри папки (применяется только к папкам). Append Data позволяет вносить изменения в конец файла, но не изменять, удалять или перезаписывать существующие данные (применяется только к файлам)

Определяет, может ли субъект безопасности записывать или изменять стандартные атрибуты (например, Read-only, System, Hidden) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты.

Write Extended Attributes

Определяет, может ли субъект безопасности записывать или изменять расширенные атрибуты (например, EFS, Compression) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты

Delete Subfolders and Files

Позволяет удалять подпапки и файлы, даже если разрешение Delete не предоставлено подпапке или файлу

Позволяет удалять папку или файл. При отсутствии разрешения Delete для файла или папки ее можно удалить, если имеется разрешение Delete Subfolders and Files в родительской папке

Позволяет читать разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет прочитать сам файл

Позволяет изменять разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет изменять сам файл

Определяет, кто может быть владельцем файла или папки. Владельцы всегда могут иметь Full Control, и их разрешения в файле или папке не могут быть постоянно отменены, если при этом не отменяется и право владения

Администраторы редко используют это разрешение. Применяется для синхронизации в многопотоковых, многопроцессных программах и определяет взаимодействие между несколькими потоками, которые обращаются к одному ресурсу

Читайте также:

- Верно ли утверждение что выплаты алиментов относятся к операциям по типу 5 по 275 фз

- В чем состояла основная демократическая идея декларации прав человека и гражданина

- Что такое право обществознание 8

- Общественное воздействие как средство исправления осужденных курсовая

- Что вправе делать участковый осуществляя производство по делам об административных правонарушениях