Какой протокол отвечает за идентификацию компьютера в сети

Обновлено: 21.05.2024

Работая в среде Windows каждый системный администратор так или иначе сталкивается с системами аутентификации. Но для многих этот механизм представляет собой черный ящик, когда суть происходящих процессов остается неясна. В тоже время от правильной настройки аутентификации напрямую зависит безопасность сети, поэтому важно не только знать способы и протоколы, но и представлять их работу, хотя бы на общем уровне.

В рамках данного материала мы будем рассматривать сознательно упрощенное представление процедур аутентификации, достаточное для понимания базового принципа работы, впоследствии данные знания могут быть углублены путем изучения специализированной литературы.

Для начала внесем ясность в термины. Многие путают понятия аутентификации и авторизации, хотя это различные процедуры.

- Аутентификация - происходит от английского слова authentication, которое можно перевести как идентификация или проверка подлинности. Это полностью отражает суть процесса - проверка подлинности пользователя, т.е. мы должны удостовериться, что пользователь, пытающийся получить доступ к системе именно тот, за кого себя выдает.

- Авторизация - перевод слова authorization означает разрешение, т.е. проверка прав доступа к какому-либо объекту. Процесс авторизации может быть применен только к аутентифицированному пользователю, так как перед тем, как проверять права доступа, мы должны выяснить личность объекта, которому мы собираемся предоставить какие-либо права.

Чтобы проще представить себе этот процесс проведем простую аналогию. Вы находитесь за границей и вас останавливает полицейский, вы предъявляете свой паспорт. Полицейский проверяет данные в паспорте и сверяет фотографию - это процесс аутентификации. Убедившись, что вы это вы, полицейский просит показать визу - это процесс авторизации, т.е. вашего права здесь находиться.

Точно также, сотрудник полиции, остановив трудового мигранта и проверив его паспорт, просит разрешение на работу, если разрешения нет, то зарубежный гость успешно прошел аутентификацию, но провалил авторизацию. Если аутентификация не пройдена, то до авторизации дело не дойдет.

Для аутентификации в компьютерных системах традиционно используется сочетания имени пользователя и некой секретной фразы (пароля), позволяющей определить, что пользователь именно тот, за кого себя выдает. Существуют также и иные способы аутентификации, например, по смарт-карте, но в данной статье мы их касаться не будем.

Локальная аутентификация

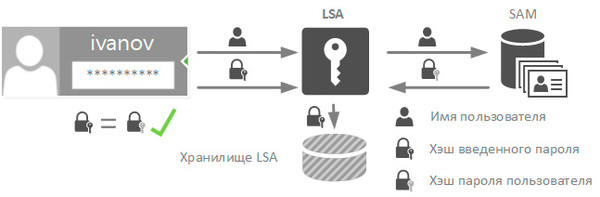

Прежде всего начнем с локальной аутентификации, когда пользователь хочет войти непосредственно на рабочую станцию, не входящую в домен. Что происходит после того, как пользователь ввел свой логин и пароль? Сразу после этого введенные данные передаются подсистеме локальной безопасности (LSA), которая сразу преобразует пароль в хэш, хэширование - это одностороннее криптографическое преобразование, делающее восстановление исходной последовательности невозможным. В открытом виде пароль нигде в системе не хранится и не фигурирует, пользователь - единственный кто его знает.

Затем служба LSA обращается к диспетчеру учетных записей безопасности (SAM) и сообщает ему имя пользователя. Диспетчер обращается в базу SAM и извлекает оттуда хэш пароля указанного пользователя, сгенерированный при создании учетной записи (или в процессе смены пароля).

Затем LSA сравнивает хэш введенного пароля и хэш из базы SAM, в случае их совпадения аутентификация считается успешной, а хэш введенного пароля помещается в хранилище службы LSA и находится там до окончания сеанса пользователя.

В случае входа пользователя в домен, для аутентификации используются иные механизмы, прежде всего протокол Kerberos, однако, если одна из сторон не может его использовать, по согласованию могут быть использованы протоколы NTLM и даже устаревший LM. Работу этих протоколов мы будем рассматривать ниже.

LAN Manager (LM)

Протокол LAN Manager возник на заре зарождения локальных сетей под управлением Windows и впервые был представлен в Windows 3.11 для рабочих групп, откуда перекочевал в семейство Windows 9.х. Мы не будем рассматривать этот протокол, так как в естественной среде он уже давно не встречается, однако его поддержка, в целях совместимости, присутствует до сих пор. И если современной системе поступит запрос на аутентификацию по протоколу LM, то, при наличии соответствующих разрешений, он будет обработан.

Что в этом плохого? Попробуем разобраться. Прежде всего разберемся, каким образом создается хэш пароля для работы с протоколом LM, не вдаваясь в подробности обратим ваше внимание на основные ограничения:

- Пароль регистронезависимый и приводится к верхнему регистру.

- Длина пароля - 14 символов, более короткие пароли дополняются при создании хэша нулями.

- Пароль делится пополам и для каждой части создается свой хэш по алгоритму DES.

Исходя из современных требований к безопасности можно сказать, что LM-хэш практически не защищен и будучи перехвачен очень быстро расшифровывается. Сразу оговоримся, прямое восстановление хэша невозможно, однако в силу простоты алгоритма шифрования возможен подбор соответствующей паролю комбинации за предельно короткое время.

А теперь самое интересное, LM-хэш, в целях совместимости, создается при вводе пароля и хранится в системах по Windows XP включительно. Это делает возможной атаку, когда системе целенаправленно присылают LM-запрос и она его обрабатывает. Избежать создания LM-хэша можно изменив политику безопасности или используя пароли длиннее 14 символов. В системах, начиная с Windows Vista и Server 2008, LM-хэш по умолчанию не создается.

NT LAN Manager (NTLM)

Новый протокол аутентификации появился в Windows NT и благополучно, с некоторыми изменениями, дожил до наших дней. А до появления Kerberos в Windows 2000 был единственным протоколом аутентификации в домене NT.

Сегодня протокол NTLM, точнее его более современная версия NTLMv2, применяются для аутентификации компьютеров рабочих групп, в доменных сетях Active Directory по умолчанию применяется Kerberos, однако если одна из сторон не может применить этот протокол, то по согласованию могут быть использованы NTLMv2, NTLM и даже LM.

Принцип работы NTLM имеет много общего с LM и эти протоколы обратно совместимы, но есть и существенные отличия. NT-хэш формируется на основе пароля длиной до 128 символов по алгоритму MD4, пароль регистрозависимый и может содержать не только ACSII символы, но и Unicode, что существенно повышает его стойкость по сравнению с LM.

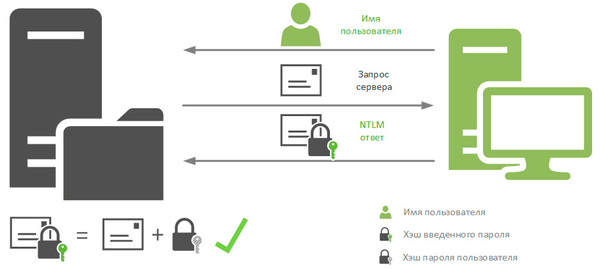

Как происходит работа по протоколу NTLM? Рассмотрим следующую схему:

Допустим локальный компьютер хочет получить доступ к некоторому файловому ресурсу на другом ПК, который мы будем считать сервером, при этом совсем не обязательно наличие на этом ПК северной ОС или серверных ролей. С точки зрения протокола NTLM клиент это тот, кто обращается, сервер - к кому обращаются.

Зашифрованный хэшем пароля запрос сервера называется ответом NTLM и передается обратно серверу, сервер извлекает из хранилища SAM хэш пароля того пользователя, чье имя было ему передано и выполняет аналогичные действия с запросом сервера, после чего сравнивает полученный результат с ответом NTLM. Если результаты совпадают, значит пользователь клиента действительно тот, за кого себя выдает, и аутентификация считается успешной.

В случае доменной аутентификации процесс протекает несколько иначе. В отличие от локальных пользователей, хэши паролей которых хранятся в локальных базах SAM, хэши паролей доменных пользователей хранятся на контроллерах доменов. При входе в систему LSA отправляет доступному контроллеру домена запрос с указанием имени пользователя и имени домена и дальнейший процесс происходит как показано выше.

В случае получения доступа к третьим ресурсам схема также немного изменяется:

Как видим, хэш пароля ни при каких обстоятельствах по сети не передается. Хэш введенного пароля хранит служба LSA, хэши паролей пользователей хранятся либо в локальных хранилищах SAM, либо в хранилищах контроллера домена.

Но несмотря на это, протокол NTLM на сегодняшний день считаться защищенным не может. Слабое шифрование делает возможным достаточно быстро восстановить хэш пароля, а если использовался не только NTLM, а еще и LM-ответ, то и восстановить пароль.

Но и перехваченного хэша может оказаться вполне достаточно, так как NTLM-ответ генерируется на базе пароля пользователя и подлинность клиента сервером никак не проверяется, то возможно использовать перехваченные данные для неавторизованного доступа к ресурсам сети. Отсутствие взаимной проверки подлинности также позволяет использовать атаки плана человек посередине, когда атакующий представляется клиенту сервером и наоборот, устанавливая при этом два канала и перехватывая передаваемые данные.

NTLMv2

Осознавая, что протокол NTLM не соответствует современным требованиям безопасности, с выходом Windows 2000 Microsoft представила вторую версию протокола NTLMv2, который был серьезно доработан в плане улучшений криптографической стойкости и противодействия распространенным типам атак. Начиная с Windows 7 / Server 2008 R2 использование протоколов NTLM и LM по умолчанию выключено.

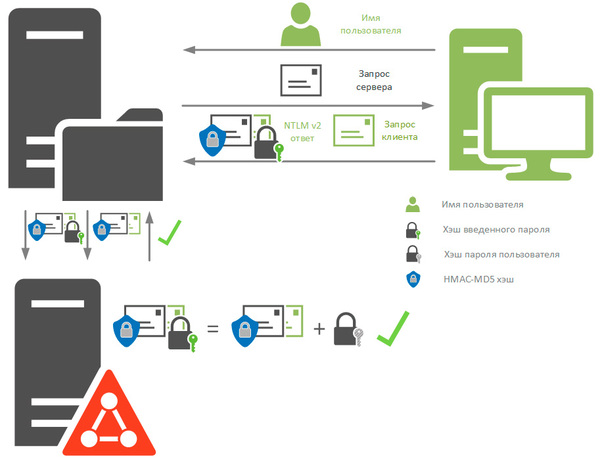

Сразу рассмотрим схему с контроллером домена, в случае его отсутствия схема взаимодействия не меняется, только вычисления, производимые контроллером домена, выполняются непосредственно на сервере.

Как и в NTLM, клиент при обращении к серверу сообщает ему имя пользователя и имя домена, в ответ сервер передает ему случайное число - запрос сервера. В ответ клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента. Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш. После чего от данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу.

Криптостойкость данного алгоритма является актуальной и на сегодняшний день, известно только два случая взлома данного хэша, один из них произведен компанией Symantec в исследовательских целях. Можно с уверенностью сказать, что в настоящий момент нет массовых инструментов для атак на NTLMv2, в отличие от NTLM, взломать который может любой вдумчиво прочитавший инструкцию школьник.

Сервер, получив NTLMv2-ответ и запрос клиента, объединяет последний с запросом сервера и также вычисляет HMAC-MD5 хэш, затем передает его вместе с ответом контроллеру домена. Тот извлекает из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом. В случае совпадения серверу возвращается ответ об успешной аутентификации.

При этом, как вы могли заметить, NTLMv2, также, как и его предшественник, не осуществляет взаимную проверку подлинности, хотя в некоторых материалах в сети это указывается.

Настройки безопасности

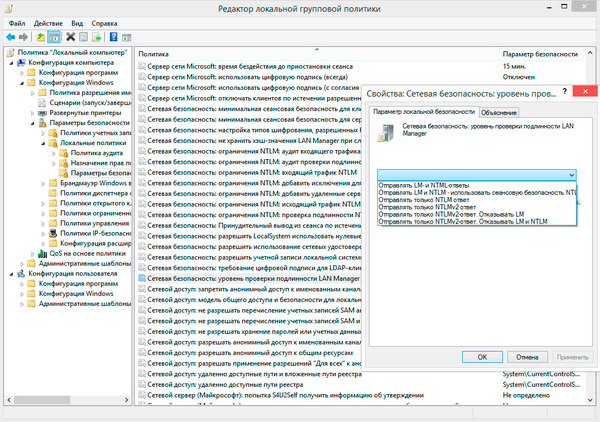

Теперь, когда вы имеете представление о работе протоколов аутентификации самое время поговорить о настройках безопасности. NTLMv2 вполне безопасный протокол, но если система настроена неправильно, то злоумышленник может послать NTLM или LM запрос и получить соответствующий ответ, который позволит успешно осуществить атаку.

За выбор протокола аутентификации отвечает локальная или групповая политика. Откроем редактор политик и перейдем в Конфигурация компьютера - Конфигурация Windows - Политики безопасности - Локальные политики - Параметры безопасности, в этом разделе найдем политику Сетевая безопасность: уровень проверки подлинности LAN Manager.

В этом же разделе находится политика Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля, которая запрещает создание LM-хэша, по умолчанию активна начиная с Vista / Server 2008.

В нашей же политике мы видим широкий выбор значений, очевидно, что сегодня безопасными могут считаться политики начиная с Отправлять только NTLMv2-ответ и ниже по списку.

Эти же значения можно задать через реестр, что удобно в сетях уровня рабочей группы, для этого в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa нужно создать параметр DWORD с именем LmCompatibilityLevel, который может принимать значения от 0 до 5. Рассмотрим их подробнее:

| Наименование настройки | Клиентский компьютер | Контроллер домена | Lm Compatibility Level |

|---|---|---|---|

| Отправлять LM- и NTLM-ответы | Клиентские компьютеры используют LM и NTLM аутентификацию , и никогда не используют сеансовую безопасность NTLMv2. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 0 |

| Отправлять LM- и NTLM- использовать сеансовую безопасность NTLMv2 | Клиентские компьютеры используют LM и NTLM аутентификацию, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправлять только NTLM-ответ | Клиентские компьютеры используют проверку подлинности NTLMv1, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправлять только NTLMv2-ответ | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправлять только NTLMv2-ответ. Отказывать LM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM, и будут принимать только NTLM и NTLMv2. | 4 |

| Отправлять только NTLMv2-ответ. Отказывать LM и NTLM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM и NTLM, и будут принимать только NTLMv2. | 5 |

Внимательный читатель, изучая данную таблицу, обязательно обратит внимание на сеансовую безопасность NTLMv2. Данная возможность, как и вообще все взаимодействие по NTLMv2, довольно плохо документированы, поэтому многие понимают смысл этой возможности неправильно. Но на самом деле все довольно несложно.

После того, как клиент пройдет аутентификацию формируется ключ сеанса, который используется для подтверждения подлинности при дальнейшем взаимодействии. Ключ сеанса NTLM основан только на NT-хэше и будет одинаковым до тех пор, пока клиент не поменяет пароль пользователя. Какие угрозы безопасности это несет пояснять, нам кажется, не надо. Сеансовая безопасность NTLMv2 подразумевает вычисление ключа сеанса с использованием не только NT-хэша, но и запросов сервера и клиента, что делает ключ уникальным и гораздо более стойким к возможным атакам. При этом данная возможность может быть использована совместно с NTLM или LM аутентификацией.

Мы надеемся, что данный материал поможет вам глубже понять процессы аутентификации в системах Windows. В следующей части мы подробно остановимся на устройстве и работе протокола Kerberos.

Для ТЕЛЕФОНА помимо номера (сим-карты) существует идентификатор IMEI , который не меняется при изменении номера (сим карты) и который, по сути, является идентификатором самого устройства (телефона).

1. Существуют ли подобные идентификаторы для компьютеров как устройства/железа (речь идет не об ip адресе) в интернет-сети?

2.1. то как мне его узнать?

2.2. может ли его узнать - сторонний пользователь сети, провайдер, кто-то третий и каким образом?

Эта цепочка заблокирована. Вы можете просмотреть вопрос или оставить свой голос, если сведения окажутся полезными, но вы не можете написать ответ в этой цепочке.

Оскорбление — это любое поведение, которое беспокоит или расстраивает человека или группу лиц. К угрозам относятся любые угрозы самоубийством, насилием, нанесением ущерба и др. Любое содержимое для взрослых или недопустимое на веб-сайте сообщества. Любое изображение, обсуждение наготы или ссылка на подобные материалы. Оскорбительное, грубое или вульгарное поведение и другие проявления неуважения. Любое поведение, нарушающее лицензионные соглашения, в том числе предоставление ключей продуктов или ссылок на пиратское ПО. Незатребованная массовая рассылка или реклама. Любые ссылки или пропаганда сайтов с вирусным, шпионским, вредоносным или фишинговым ПО. Любое другое неуместное содержимое или поведение в соответствии с правилами использования и кодексом поведения. Любое изображение, ссылка или обсуждение, связанные с детской порнографией, детской наготой или другими вариантами оскорбления или эксплуатации детей.

Ответы (5)

А как по вашему Майкрософт проверяет привязку лицензии к определённому устройству. Технология даёт настолько верные результаты, что для Windows 10 уже даже не требуется ввод ключа активации. Почитайте документацию изготовителей. Правда, много чего производители железа не выкладывают в общий доступ, но всё равно Вы узнаете много интересного.

2.2 Может, если имеет доступ к вашему компьютеру.

Оскорбление — это любое поведение, которое беспокоит или расстраивает человека или группу лиц. К угрозам относятся любые угрозы самоубийством, насилием, нанесением ущерба и др. Любое содержимое для взрослых или недопустимое на веб-сайте сообщества. Любое изображение, обсуждение наготы или ссылка на подобные материалы. Оскорбительное, грубое или вульгарное поведение и другие проявления неуважения. Любое поведение, нарушающее лицензионные соглашения, в том числе предоставление ключей продуктов или ссылок на пиратское ПО. Незатребованная массовая рассылка или реклама. Любые ссылки или пропаганда сайтов с вирусным, шпионским, вредоносным или фишинговым ПО. Любое другое неуместное содержимое или поведение в соответствии с правилами использования и кодексом поведения. Любое изображение, ссылка или обсуждение, связанные с детской порнографией, детской наготой или другими вариантами оскорбления или эксплуатации детей.

2 польз. нашли этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

> 2.2 Может, если имеет доступ к вашему компьютеру.

А что понимается под "доступом"?

Некто пришел ко мне домой, включил комп и давай идентифицировать?

Или все же через сеть провайдер или какой-либо злоумышленник определяет коды идентификации компа?

Кстати, "коды идентификации" - это кей продакт или что-то другое?

Оскорбление — это любое поведение, которое беспокоит или расстраивает человека или группу лиц. К угрозам относятся любые угрозы самоубийством, насилием, нанесением ущерба и др. Любое содержимое для взрослых или недопустимое на веб-сайте сообщества. Любое изображение, обсуждение наготы или ссылка на подобные материалы. Оскорбительное, грубое или вульгарное поведение и другие проявления неуважения. Любое поведение, нарушающее лицензионные соглашения, в том числе предоставление ключей продуктов или ссылок на пиратское ПО. Незатребованная массовая рассылка или реклама. Любые ссылки или пропаганда сайтов с вирусным, шпионским, вредоносным или фишинговым ПО. Любое другое неуместное содержимое или поведение в соответствии с правилами использования и кодексом поведения. Любое изображение, ссылка или обсуждение, связанные с детской порнографией, детской наготой или другими вариантами оскорбления или эксплуатации детей.

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

Домой тоже могут придти ваши друзья и стянуть значимую информацию с компьютера. Но злоумышленники, вероятно, попытаются подключиться извне. Не обязательно справшивать разрешение на это у Вас. Есть много других способов.

Провайдеру Вы, возможно, предоставите доступ сами. Почитайте договор с провайдером. Типичный договор содержит нечто вроде:

Высокие договаривающиеся стороны Поставщик услуг Интернета компания "Вольный ветер дует", ltd с одной стороны и Абонент (ФИО, адрес) с другой стороны договорились о нижеследующем

1) Поставщик предоставляет услуги в соответсвии договором и тарифами .

ххх) Абонет предоставляет доступ техническому персоналу, который установит ПО Поставщика на компьютер Абонента или взамен внедрит черный ящичек, который собственность Поставщика .

Если в договоре будет приписка, что ПО поставщика (или его ящичек) имеет сертификат ФСТЭК на отсутствие закладок и возможных утечек по такому-то там классу, то я Вас поздравляю.

Кстати, если этот ящичек выпущен давно, то скорее всего, он торчит в Интернет по устаревшему протоколу и уже доступен всем и вся независимо от провайдера. К сожалению, в большинстве случаев ничего изменить нельзя, кроме как его выбросить. Проверьте на всякий случай.

О вашем компьютере и его железе "стучат" своим производителям также многие программы, включая антивирусы. Эту информацию тоже могут перехватить и использовать. Злоумышленники могут не просто слушать, но и подключиться к компьютеру дистанционно, используя уязвимости в программном обеспечении и тогда они вообще смогут делать там, что захотят.

Даже совсем не обязательно знать уникальные номера железных частей или взламывать ваше устройство. Компьютер можно определить по вашему поведению. Такие исследования проводились. Пользователи, как правило, делают одно и то же каждый день. Отпечаток можно создать не только по аппаратуре, но и по таким данным, куда и когда Вы заходите, с какой скоростью и в каком порядке переключаетесь и т.д. Точность определения может достигать 80%.

Оскорбление — это любое поведение, которое беспокоит или расстраивает человека или группу лиц. К угрозам относятся любые угрозы самоубийством, насилием, нанесением ущерба и др. Любое содержимое для взрослых или недопустимое на веб-сайте сообщества. Любое изображение, обсуждение наготы или ссылка на подобные материалы. Оскорбительное, грубое или вульгарное поведение и другие проявления неуважения. Любое поведение, нарушающее лицензионные соглашения, в том числе предоставление ключей продуктов или ссылок на пиратское ПО. Незатребованная массовая рассылка или реклама. Любые ссылки или пропаганда сайтов с вирусным, шпионским, вредоносным или фишинговым ПО. Любое другое неуместное содержимое или поведение в соответствии с правилами использования и кодексом поведения. Любое изображение, ссылка или обсуждение, связанные с детской порнографией, детской наготой или другими вариантами оскорбления или эксплуатации детей.

Всемирная сеть Интернет работает по определенным правилам, среди которых не последнюю роль играют протоколы передачи данных

Что такое протокол передачи данных

Протокол передачи данных — набор соглашений, позволяющий совершать обмен данными между различными компьютерами, сетями и программами.

Каждый из протоколов должен быть согласован с теми, кто ими пользуется. Поэтому для достижения соглашения протокол внедряют в технические стандарты. Обработкой протоколов и форматов для сети занимаются различные целевые группы и организации: IETF, IEEE, ISO, МСЭ, ТСОП.

Интернет работает по сложным правилам

Разновидности сетевых протоколов

При рассмотрении работы интернета сеть рассматривается только в горизонтальной плоскости, обращая внимание только на верхние уровни и приложения. Но на самом деле установка соединения между двумя компьютерами требует взаимодействия множества вертикальных слоев и уровней.

Только из нескольких протоколов, которые работают друг поверх друга (в строгой иерархии), можно реализовать сетевое соединение. Каждый из слоев позволяет абстрагировать передаваемые данные, упрощая их для передачи на следующий уровень, чтобы в итоге приложение смогло выдать информацию в таком виде, котором ее может воспринимать человек.

Определено 7 уровней протоколов интернета модели ISO. Все они отличаются по используемому оборудованию, хотя передаются одни и те же данные, вид которых не изменяется.

Если с устройства отправителя файл проходит путь от 1 к 7 уровню, то со стороны получателя все слои будут представлены в обратном порядке.

Их совокупность является стеком сетевых протоколов. Как и в любой другой системе, они имеют свою иерархию, в которой уровни и представлены аналогично нижеприведенному списку. Каждый из них добавляет свою информацию к изначальному набору данных, чтобы новый уровень понимал, что именно необходимо делать с передаваемым пакетом.

Уровни в соответствии с моделью Open System Interconnect

7 уровней в соответствии с моделью OSI (Open System Interconnect), которые составляют весь путь информации из одного устройства на другое:

На каждом из уровней можно подключить свои протоколы, которые в связке друг с другом и позволяют информации перемещаться из одного устройства в другое, чтобы в итоге попасть к аппаратному обеспечению для ее отображения человеку.

Знакомство с миром стеков протоколов было начато с ICO неспроста. Ведь рассмотрев более подробную схему легче понять построение другой схемы, в которой одно различие — количество слоев.

При рассмотрении сетевой модели TCP/IP уровни работы сети представляются в более простом виде. Стек получил название по двум основным протоколам, ведь они являются основной для передачи информации в глобальной сети. Ее разработкой занималось Министерство обороны США, поэтому также можно услышать альтернативное название DoD (Department of Defence).

До появления интернет-протоколов пользователи не могли передать информацию из одной сети в другую. Поэтому все сети были изолированы друг от друга, не могли быть объединены во Всемирную.

Но в 1970-ых появился TCP/IP, где выделяют только 4 уровня:

Интересным нюансом является то, что официальный стандарт RFC 1122 (именно на нем построен стек протоколов TCP/IP) включает в себя 4 уровня, хотя согласно учебникам (в особенности за авторством Э. Таненбаума) принято раскрывать 5 уровней, ведь также следует учитывать физический уровень, который и становится дополнительным. Но из-за того, что этот слой не считается официальным, рассматривать его стоит только при глубоком изучении тематики.

Какой является основным в сети интернет

Существует множество протоколов интернета и их назначение для передачи данных, которые получили широкое распространение. Каждый из них устанавливает собственные правила, синтаксис, семантику, синхронизацию связи и методы устранения ошибок. Протоколы могут реализовываться посредством аппаратного или программного обеспечения, или их комбинации.

На самом деле одного основного протокола в сети интернет не существует. Работа по передачи данных является возможной только благодаря совмещению технологий, чтобы на каждом этапе выполнялась строго поставленная задача. Понять это можно, если рассматривать сеть в вертикальной плоскости, обращая внимание на каждый из уровней.

Интернет протокол IP

Назначения других протоколов

Работа интернета — это совместное использование множества протоколов. Чтобы понять, по какому протоколу осуществляется передача файлов в сети интернет, необходимо ознакомиться с кратким списком инструментов для глобальной сети:

На этом используемые нами протоколы не ограничиваются. Все они имеют свои преимущества и недостатки, что позволяет им выполнять определенные задачи, например, быстро передавать данные, но с их частичной потерей или создавать полностью защищенное соединение при помощи шифрования.

TCP является одним из основных стандартов, определяющих правила Интернета, и включен в стандарты, определенные Инженерным советом Интернета (IETF). Это один из наиболее часто используемых протоколов в рамках цифровой сетевой связи, который обеспечивает сквозную доставку данных.

TCP организует данные таким образом, чтобы они могли передаваться между сервером и клиентом. Это гарантирует целостность данных, передаваемых по сети. Перед передачей данных TCP устанавливает соединение между источником и его пунктом назначения, что обеспечивает его функционирование до начала обмена данными. Затем он разбивает большие объемы данных на пакеты меньшего размера, обеспечивая целостность данных на протяжении всего процесса.

Альтернативой TCP является протокол пользовательских датаграмм (UDP), который используется для установления соединений с низкой задержкой между приложениями и ускорения передачи. TCP может быть дорогостоящим сетевым инструментом, так как он включает в себя отсутствующие или поврежденные пакеты и защищает доставку данных с помощью таких средств управления, как подтверждения, запуск соединения и управление потоком.

UDP не обеспечивает ошибочное соединение или последовательность пакетов, а также не сигнализирует о месте назначения до передачи данных, что делает его менее надежным, но и менее дорогим. Таким образом, он является хорошим вариантом для ситуаций, когда время важно, таких как поиск системы доменных имен (DNS), IP-телефония и потоковые мультимедиа.

Что такое IP?

Интернет-протокол (IP) — это метод передачи данных с одного устройства на другое по интернету. Каждое устройство имеет определяющий его уникальный IP-адрес, который позволяет обмениваться данными с другими устройствами, подключенными к интернету.

IP является основным протоколом на уровне интернета TCP/IP. Его основной целью является доставка пакетов данных между исходным приложением или устройством и пунктом назначения с использованием методов и структур, которые размещают теги, такие как адресная информация, в пакетах данных.

TCP или IP: в чем разница?

TCP и IP являются отдельными протоколами, которые работают вместе, чтобы обеспечить доставку данных в предполагаемое место назначения в сети. IP получает и определяет адрес (IP-адрес) приложения или устройства, на которое должны быть отправлены данные. TCP также несет ответственность за передачу данных и обеспечение их доставки на определенное IP-устройство или целевое приложение.

Другими словами, IP-адрес совпадает с номером телефона, назначенным смартфону. TCP — это компьютерная сетевая версия технологии, активирующая звонок смартфона и позволяющая пользователю разговаривать со звонящим. Два протокола часто используются вместе и полагаются друг на друга, чтобы данные имели место назначения и безопасно достигали его, поэтому этот процесс зачастую называют TCP/IP.

Как работает TCP/IP?

TCP/IP использует трехстороннее квитирование для установления соединения между устройством и сервером, что обеспечивает одновременную передачу нескольких соединений сокетов TCP в обоих направлениях. Устройство и сервер должны синхронизировать и подтверждать пакеты до начала обмена данными, после чего они могут вести переговоры, разделять и передавать соединения сокетов TCP.

4 уровня модели TCP/IP

Модель TCP/IP определяет, как устройства должны передавать данные между ними, и обеспечивает связь через сети и большие расстояния. Модель представляет, как данные обмениваются и упорядочиваются по сетям. Она разделена на четыре уровня, которые устанавливают стандарты обмена данными и представляют, как данные обрабатываются и упаковываются при доставке между приложениями, устройствами и серверами.

Четыре слоя модели TCP/IP:

Являются ли ваши пакеты данных частными по TCP/IP?

Пакеты данных, отправленные по TCP/IP, не являются частными. Это означает, что они могут быть видимы или перехвачены. Поэтому крайне важно избегать использования общедоступных сетей Wi-Fi для отправки личных данных и обеспечения шифрования информации. Одним из способов шифрования данных, передаваемых через TCP/IP, является виртуальная частная сеть (VPN).

Что такое мой TCP/IP-адрес?

Для настройки сети может потребоваться TCP/IP-адрес, который, скорее всего, требуется в локальной сети.

Поиск общедоступного IP-адреса — это простой процесс, который можно произвести с помощью различных онлайн-инструментов. Эти инструменты быстро определяют IP-адрес используемого устройства вместе с IP-адресом хоста пользователя, поставщиком интернет-услуг (ISP), удаленным портом и типом используемого браузера, устройства и операционной системы.

Другой способ обнаружения TCP/IP — это страница администрирования маршрутизатора, на которой отображаются текущий общедоступный IP-адрес пользователя, IP-адрес маршрутизатора, маска подсети и другая информация о сети.

Как Fortinet может помочь

Решения VPN Fortinet обеспечивают безопасность коммуникаций организаций через интернет, по нескольким сетям и между конечными точками. Это достигается за счет использования технологий IPsec и SSL, использующих аппаратное ускорение Fortinet FortiASIC для обеспечения высокопроизводительной связи и конфиденциальности данных.

Ответы на вопросы

Для чего используется TCP?

Что означает TCP?

Что такое TCP и каковы его типы?

TCP является наиболее часто используемым из этих протоколов и учетных записей для большинства трафика, используемого в сети TCP/IP. UDP является альтернативой TCP, которая не исправляет ошибок, является менее надежной и имеет меньше расходов, что делает ее идеальной для потоковой передачи.

Читайте также: