Какой формат документа обеспечит большую защиту от правок другими пользователями

Обновлено: 14.05.2024

Ч асто используете Word-документы с личными данными, конфиденциальной или коммерческой информацией? Как скрыть от посторонних любопытных глаз то, что предназначено видеть и знать только вам? Вам, и больше никому!

Домашний компьютер в любой момент может стать площадкой для исследования членами семьи ваших сокровенных тайн, хранящихся на жестком диске. А о рабочем компьютере, к которому имеет доступ любой из сотрудников компании, уж и говорить не приходится – это далеко не самое лучшее место для хранения важных Word-документов.

Благо, компания Microsoft – создатель программного Office-пакета приложений – позаботилась о том, чтобы обезопасить от посторонних глаз ваши Word-документы. Как поставить на Word-документ пароль, и как его затем убрать – эти вопросы и рассмотрим детальней ниже.

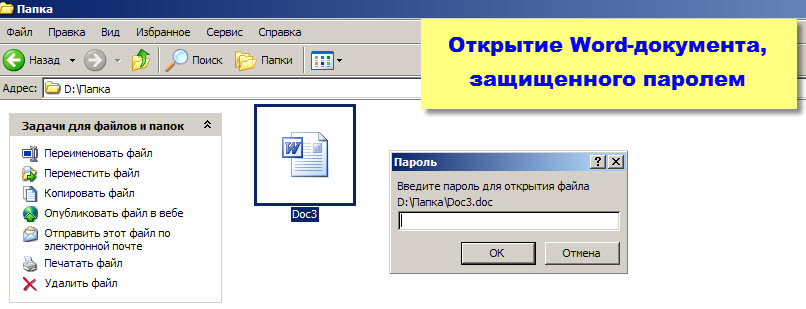

Суть идеи предельно проста: при создании Word-документа автор, желая, чтобы кроме него никто не смог просмотреть этот документ, защищает его паролем. При дальнейшем открытии приложение Microsoft Word (впрочем, как и любое иное офисное приложение (LibreOffice, Kingsoft Office, интернет-сервисы Google Docs, Office Web Apps) потребует ввести тот самый пароль. И без пароля этот Word-документ не откроется.

Какой пароль для Word-документа придумать?

Прежде чем приступить непосредственно к инструкции по установке пароля на Word-документ, несколько слов о составлении самого пароля. Сложность пароля определяется важностью данных, содержащихся в Word-документе, который вы хотите защитить от посторонних глаз, а также уровнем пользования компьютером тех лиц, для которых вы и ставите пароль. Защищая Word-документ от детей в доме, можете поставить несложный и легко запоминающийся пароль, например, состоящий из набора одних цифр. Но если вы намереваетесь скрыть содержимое Word-документа, работая в компании с IT-профессионалами, придумайте пароль посложнее, где были бы использованы цифры, а также буквы и нижнего, и верхнего регистра.

Слишком простые пароли легко поддаются расшифровке специальными программами, предназначенными для взлома паролей. В вопросе создания надежного пароля вам всегда поможет специальный тип программ - менеджеры паролей. Такого рода программы, как правило, обладают функцией генерации паролей разной сложности.

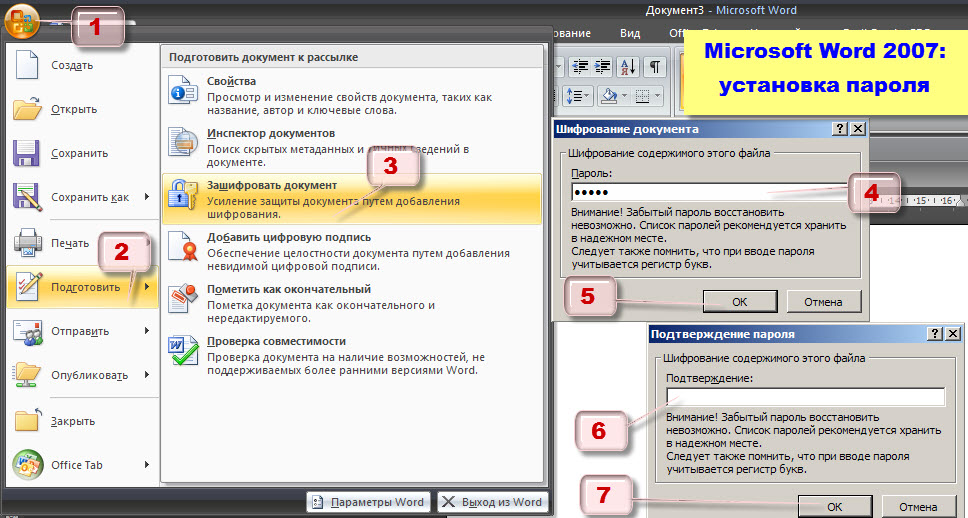

Как установить на Word-документ пароль?

Закройте ваш документ и снова откройте его – теперь для его просмотра вам необходимо будет ввести ваш пароль. В противном случае Word-документ не откроется.

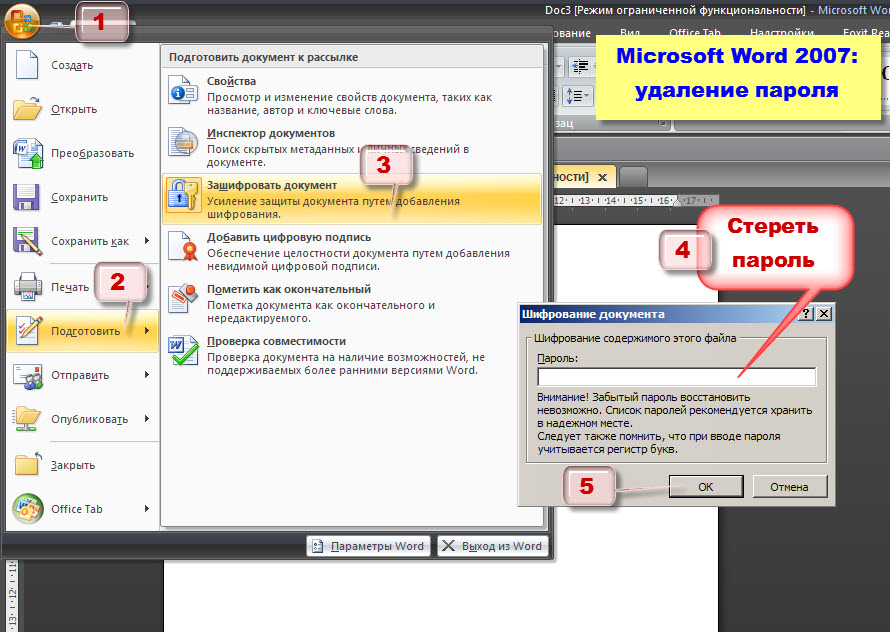

Как удалить ранее установленный на Word-документ пароль?

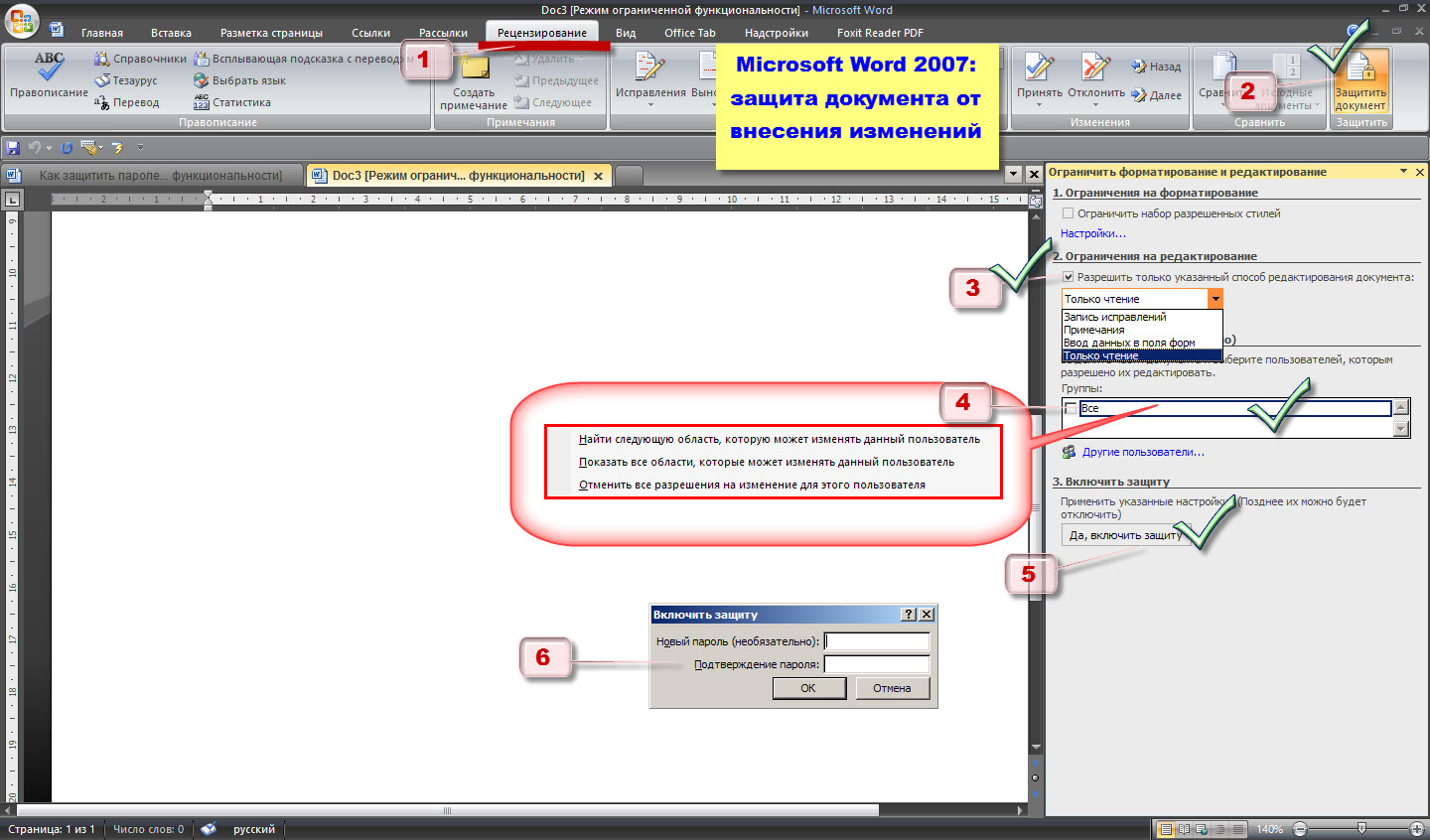

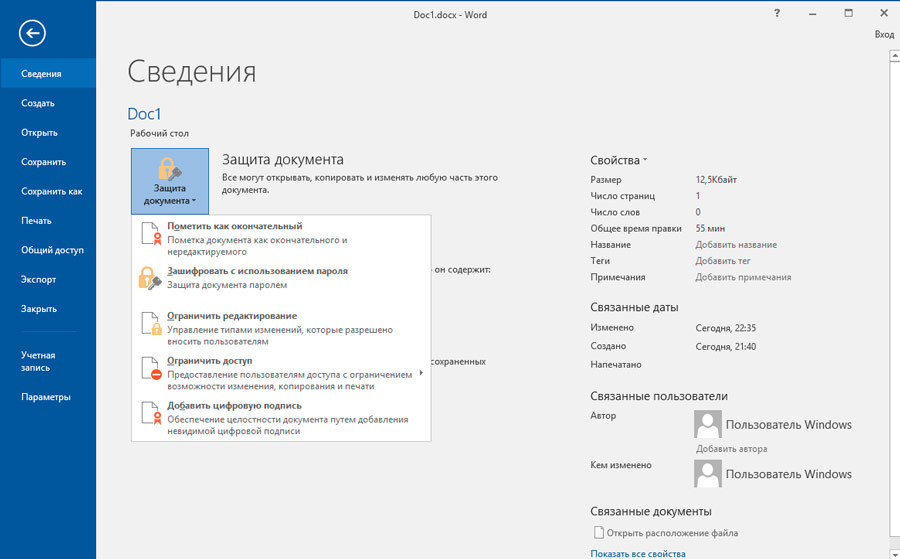

Как защитить Word-документ от внесения изменений?

Возможно, ваша ситуация и не требует такого кардинального решения, как установка пароля на открытие Word-документа. К примеру, вам не нужно скрывать его содержимое от посторонних глаз, но вы бы хотели запретить внесение в него изменений - его редактирование и форматирование.

Отныне как бы яростно другой пользователь не желал внести в ваш Word-документ изменения – что-либо дописать, удалить, изменить шрифт или цвет, ваш документ ответит, что для этого необходимо сначала отключить его защиту.

Подводя итоги…

Как видим, установка пароля на Word-документ – это довольно несложный процесс, который можно осуществить всего в пару кликов.

У Microsoft Word в плане установки паролей есть одна довольно жесткая особенность – невозможность восстановления забытых паролей. Увы, если вы забудете пароль к вашему документу, Microsoft Word не пришлет вам его на электронную почту, СМС-кой на мобильный телефон, не поможет даже девичья фамилия матери. Так что будьте предельно внимательны. И на всякий случай храните пароль к Word-документу где-то отдельно записанным.

Чтобы организовывать более надежную, комплексную защиту ваших данных на компьютере, к которому есть доступ у разных пользователей – членов семьи, особенно детей, сотрудников на работе, используйте свою личную (защищенную паролем, естественно) учетную запись Windows. Ограничьте данные вашей личной учетной записи от просмотра пользователями других учетных записей операционной системы.

Современный уровень развития информационных технологий характеризуется тенденцией доминирования электронных документов (ЭД) над традиционными бумажными носителями информации. Поэтому очень важно защитить содержащуюся в них информацию. На сегодняшний день каждая организация сталкивается с необходимостью введения электронного документооборота. Поэтому возникает проблема достоверности электронных документов, полученных, скажем, по электронной почте, поскольку подписать такой документ обычной подписью и удостоверить печатью невозможно. Вывод: электронный документооборот должен сопровождаться различными организационно-техническими мерами, позволяющими защитить передаваемые по компьютерным сетям электронные документы, как от несанкционированного прочтения, так и от случайной или преднамеренной модификации. [1]

Отдельным обширным и очень важным блоком требований являются требования к информационной безопасности и обеспечению юридической значимости электронных документов:

• постановления правительства РФ;

• требования и рекомендации ФСТЭК и ФСБ.

Основная идея в том, что к задаче защиты системы электронного документооборота надо подходить с точки зрения классической защиты информационной системы. А именно, следующие конкретные задачи:

- аутентификация пользователей и разделение доступа;

- подтверждение авторства электронного документа;

- контроль целостности электронного документа;

- конфиденциальность электронного документа;

Под аутентификацией информации понимается установление подлинности информации исключительно на основе внутренней структуры самой информации, установление того факта, что полученная законным получателем информация была передана подписавшим ее законным отправителем (источником) и при этом не была искажена.

Существующие в настоящее время методы и системы защиты информации имеют множество отличий друг от друга, но, тем не менее, их можно разделить на следующие основные классы. [6]

Программные методы защиты

В таких системах преобладают автоматические методы. Отметим, что автоматические методы программных защит не могут обеспечить широкий диапазон вариантов защиты, поскольку их однажды заложенные параметры в большинстве случаев не могут быть изменены. В результате устанавливаться такая защита будет по одним и тем же схемам. Это может быть защита на уровне начального доступа, предполагающая пароль и имя пользователя, занимаемое место на жестком диске и другие меры. Так же предусматривается защита на уровне прав пользователей, например, персональные ограничения на выполнения каких-то конкретных операций. Программный метод защиты может осуществляться на более высоком уровне атрибутов каталогов файлы ограничения на выполнение отдельных операций типа удаления. [6]

Криптографический метод защиты.

Существуют два вида ключей — открытые и закрытые.

Такой метод имеет ряд недостатков:

При компрометации ключа шифрования (утере, хищении и т. д.) под угрозой нарушения конфиденциальности окажется весь документооборот, ключи шифрования придется срочно менять. Если же, например, факт компрометации ключа шифрования обнаружен не сразу, останется только догадываться, сколько документов (и какой важности) успел прочитать злоумышленник.

Электронная цифровая подпись

Электронная цифровая подпись (ЭЦП) предназначена для идентификации лица, подписавшего электронный документ, и является полноценной заменой (аналогом) собственноручной подписи. [5]

Использование электронной подписи позволяет осуществить:

Контроль целостности передаваемого документа при любом случайном или преднамеренном изменении документа подпись станет недействительной, потому что вычислена она на основании исходного состояния документа и соответствует лишь ему.

Защиту от изменений (подделки) документа: гарантия выявления подделки при контроле целостности делает подделывание нецелесообразным в большинстве случаев.

Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он не может отказаться от своей подписи под документом.

Доказательное подтверждение авторства документа: Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он может доказать своё авторство подписи под документом.

Электронная цифровая подпись формируется на основе секретного ключа и вычисленного с помощью хэш-функции значения хэша документа. Хэш представляет собой некоторое значение, однозначно соответствующее содержимому документа-файла. При изменении хотя бы одного символа в документе, хэш документа изменится. Подобрать же изменения в документе таким образом, чтобы хэш документа не изменился, при использовании современных алгоритмов попросту невозможно. [3]

Секретный ключ может быть зашифрован на пароле. Открытый ключ вычисляется как значение некоторой функции из секретного ключа и используется для проверки электронной цифровой подписи. Открытый ключ может свободно распространяться по открытым каналам связи, таким образом, он должен быть передан всем абонентам сети, с которыми планируется обмен защищенной информацией. При проверке электронной цифровой подписи вычисляется значение хэша документа; таким образом, любые изменения документа приведут к другому значению хэша, и вычисленная электронная подпись документа не совпадет с переданной, что явится сигналом нарушения его целостности.

Существует множество алгоритмов ЭЦП, в том числе:

отечественный стандарт электронной подписи ГОСТ Р34.10-94, который, как и стандарт симметричного шифрования ГОСТ 28147-89, обязателен для применения в государственных организациях России и обменивающихся с ними конфиденциальной информацией коммерческих организациях;

новый отечественный стандарт ГОСТ Р34.10-2001, который должен заменить предыдущий с 1 июля 2002 г.

различные общеизвестные алгоритмы ЭЦП, например, RSA (Rivest - Shamir - Adleman), Эль-Гамаля, DSA (Digital Signature Algorithm).

Установка парольной защиты – это установления секретного слова или наборов символов для предоставления доступа субъекту, предназначенная для защиты от несанкционированного доступа к электронному документу.

Резервирование электронных документов – процесс создания копии данных на носителе (жёстком диске, дискете и т. д.), предназначенном для восстановления данных в оригинальном или новом месте их расположения в случае их повреждения или разрушения.

Следует учесть, что использование любых систем защиты документооборота будет недостаточным без введения организационных мер. [5] К ним можно отнести следующее:

Разграничение доступа на рабочие места, как административными мерами, так и с использованием различных систем.

Выделение на предприятии должностного лица (администратора по безопасности), отвечающего за функционирование систем защиты документооборота.

Разработка и контроль практического осуществления мероприятий по обеспечению безопасного функционирования систем защиты.

Периодический контроль целостности систем защиты, состояния охранной сигнализации и соблюдения режима охраны помещений, в которых расположены системы защиты.

Периодический контроль журналов операций, автоматически создаваемых программными модулями, входящими в системы защиты.

Хранение резервных копий ключевых носителей всех операторов, работающих в системах защиты.

Получения документа с уже использованным номером или номером, значительно превышающим текущий, является событием, указывающим на нарушение правильности работы системы и требующим немедленной реакции со стороны службы. Установление и поддержание в системе электронных платежей единого времени для всех абонентов значительно сужает вероятность угроз. При этом передаваемый документ должен содержать неизменяемую дату и время подписания.

Защита от несанкционированного доступа. Средства защиты должны обеспечивать идентификацию и надежное опознавание пользователя. Разграничение полномочий по доступу к ресурсам регистрацию работы и учет попыток НСД. Организационные меры в системах электронных документов, как правило, направлено на четкое распределение ответственности и создание нескольких рубежей контроля. Перечень должностных лиц и их обязанности могут выглядеть следующим образом:

Бухгалтер предприятия, подпись, шифрование документов на ключе директора, составление баланса.

Директор предприятия совершает верификацию (проверку) документов, подпись, шифрование на ключе банка.

Операторы банка – отправка и прием зашифрованных документов.

Операционист – шифрование и проверка полученных документов, подготовка выписок, подпись

Менеджер – верификация документов и отражение их в дне банка, подпись

Администратор – управление ключами, обработка учетных и регистрационных журналов, связь банков

Назначение любой защиты — обеспечение стабильности заданных свойств защищаемого объекта во всех точках жизненного цикла.

Защита документа при его создании.

При создании документа должен аппаратно вырабатываться защитный код аутентификации (ЗКА). При этом до начала выработки ЗКА должна быть обеспечена изолированность программной среды (ИПС). Запись копии электронного документа на внешние носители до выработки ЗКА должна быть исключена. Если электронный документ порождается оператором, то ЗКА должен вырабатываться с привязкой к оператору. Если документ порождается программной компонентой, то ЗКА должен вырабатываться с привязкой к данной программной компоненте.

2) Защита документа при его передаче.

Защита документа при его передаче по внешним (открытым) каналам связи должна выполняться на основе применения сертифицированных криптографических средств, в том числе с использованием электронно-цифровой подписи (ЭЦП) для каждого передаваемого документа. Возможен и другой вариант – с помощью ЭЦП подписывается пачка документов, а каждый отдельный документ заверяется другим аналогом собственноручной подписи (АСП) – например, ЗКА.

Защита документа при его обработке, хранении и исполнении.

На этих этапах защита документа осуществляется применением двух ЗКА - входного и выходного для каждого этапа. При этом ЗКА должны вырабатываться аппаратно с привязкой ЗКА к процедуре обработки (этапу информационной технологии). Для поступившего документа (с ЗКА и ЭЦП) вырабатывается новый защитный код аутентификации и только затем снимается ЭЦП.

4) Защита документа при доступе к нему из внешней среды.

Защита документа при доступе к нему из внешней среды включает два уже описанных механизма - идентификация/аутентификация удаленных пользователей и разграничение доступа к документам, ресурсам ПЭВМ и сети.

5) Защита данных в каналах связи

Традиционно для защиты данных в канале связи применяют канальные шифраторы, и альтернативы этому нет. Нужно помнить о двух вещах – о сертификации и о том, что по каналам передаются не только данные, но и управляющие сигналы.

Список литературы

1. Панасенко С.П. Защита документооборота в современных компьютерных системах. // Информационные технологии. — 2001. № 4. —145 с.

2. Гухман В.Б., Тюрина Е.И. Основы защиты данных в Microsoft Office, Уч. пособие. 1-е изд. Тверь: ТГТУ, 2005. — 100 с.

3. Степанов Е.А. Информационная безопасность и защита информации: Учеб. пособие. - М.: Инфра-М, 2001 — 304 с.

6. Казакова М. Классификация и примеры современных методов защиты. Учебное пособие. – Ижевский государственный технический университет. 2010г.

Новички, столкнувшись с такой проблемой, приходят в отчаяние, будучи уверенными в том, что изменить что-либо невозможно. Однако это совершенно не так. Существует несколько способов, позволяющих снять защиту, тем самым устранив все препятствия для редактирования. Чтобы все это стало возможным, необходимо ознакомиться с рекомендациями компьютерных гуру, как разблокировать документ Word для редактирования.

Снятие защиты с Word

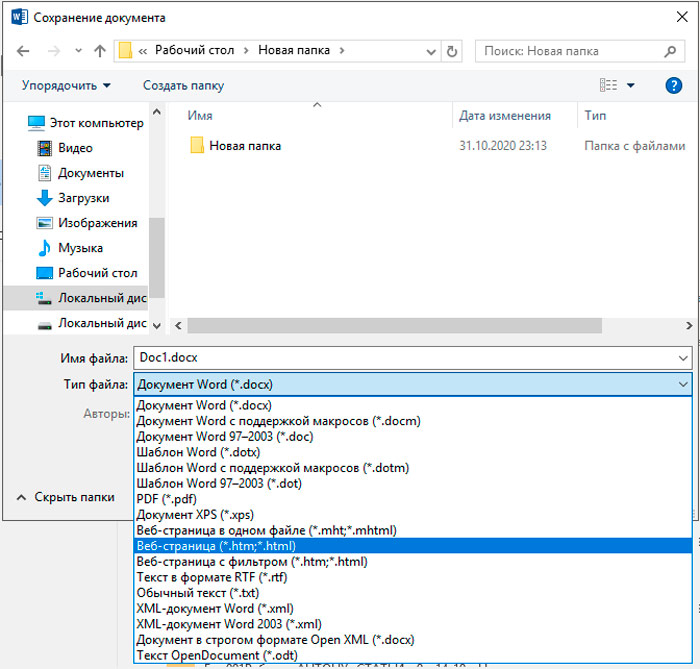

Сохранение в формате html

Одним из несложных способов, позволяющих легко устранить ограничения от редактирования, является сохранение нужного файла в формате html.

Чтобы снять защиту, необходимо раскрыть веб-страницу с помощью Notepad. На экране откроется блокнот, в котором будет записано чрезмерное большое количество тэгов, в которых достаточно часто неопытные пользователи совершенно ничего не понимают. Однако паниковать рано. Следующая задача заключается лишь в поиске нужного тэга . Обнаружив такой тэг, легко увидеть пароль, который был установлен ранее создателем документа. Остаётся его запомнить или скопировать.

Теперь разобраться, как убрать защищённый просмотр в Word 2010, совсем просто. Необходимо открыть первоначальный документ, ввести скопированный пароль, после чего можно сразу приступать к работе, не испытывая при этом никаких ограничений.

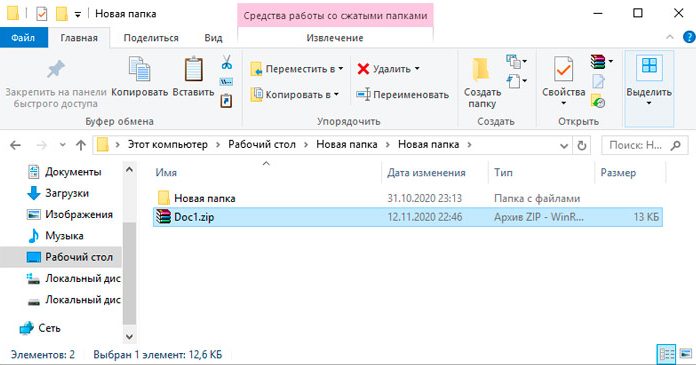

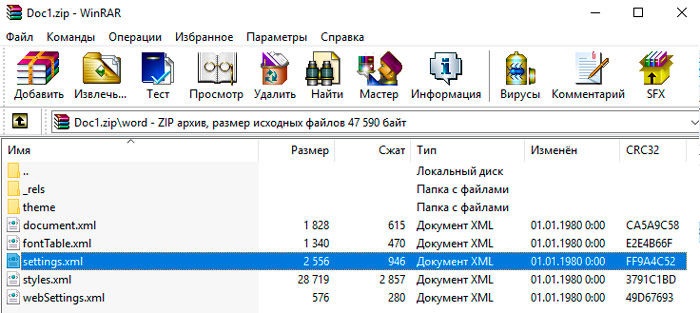

Сохранение в формате zip

Позволяет устранить ограничения HEX-редактор. Если открыть проблемный документ с его помощью, найти значение пароля и вместо него установить следующую комбинацию 0х00, то при его последующем открытии все ограничения на редактирование будут легко сняты при помощи ввода пустого пароля.

После таких проделанных действий пользователь обнаружит целую папку, которую следует раскрыть и найти в ней settings.xml. Его нужно открыть с помощью текстового редактора, далее важно найти тэг , подлежащий обязательно удалению. Закрывая settings.xml, нужно подтвердить внесённые изменения. После всего этого ограничения на редактирование будут сняты. Остаётся вернуть расширение docx и продолжить уже комфортную работу.

Установка защиты

Достаточно часто пользователь сталкивается с необходимостью, наоборот, запретить какие-либо изменения в созданном документе. В этом случае важно ознакомиться с рекомендациями, как защитить документ Word от редактирования.

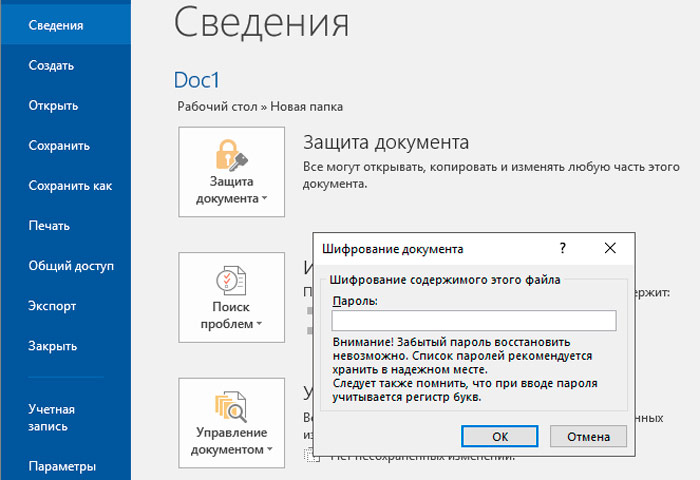

Наложение пароля

Установка пароля обоснована, когда файл содержит конфиденциальную информацию. Следует учитывать, что, устанавливая несложные пароли, они могут быть достаточно просто сняты, поэтому желательно придумывать более сложные варианты, которые будут сопровождаться высоким уровнем надёжности.

Итак, чтобы разобраться, как запретить редактирование файла Word, первоначально важно уточнить, какая версия Microsoft Office установлена на ПК.

После установки защиты файл будет открыт только после введения правильного пароля. Для остальных желающих ознакомиться с защищённой информацией попытка будет безуспешной.

Итак, установка и снятие защиты документов Word не относятся к разряду сложнейших задач и проблем, поэтому, ознакомившись с рекомендациями гуру офисных приложений, даже начинающий пользователь сможет легко осуществлять такие действия.

З ащита от копирования является одной из составляющих обеспечения безопасности информации. Она заключается в предотвращении возможности несанкционированного копирования цифровых данных, которые хранятся на компьютере или съемном носителе.

Почему возникла проблема несанкционированного копирования

Незаконное распространение ПО в РФ получило широкое развитие по следующим причинам:

- отсутствие судебных прецедентов по защите прав авторов программного продукта;

- наличие многолетнего опыта заимствования иностранного ПО;

- низкий уровень культуры рыночных взаимоотношений.

Еще одной причиной массового распространения нелегальных копий являются сами пользователи информации, которые считают, что использование пиратского продукта удобнее, чем лицензионного ПО. Например, лицензионную музыку, скачанную на портативный плеер, нельзя прослушивать на ПК. А если использовать копию без защиты, то файлы можно передать на несколько других устройств. К тому же лицензирование приводит к удорожанию ПО для пользователей ПК.

Для чего защищать информацию

Защита от копирования в первую очередь направлена на обеспечение безопасности коммерческой тайны и прав создателей на программное обеспечение. Программы для ЭВМ являются результатом интеллектуального труда и подлежат защите от распространения без разрешения правообладателя.

Обеспечение коммерческой тайны направлено на защиту персональных данных клиентов компании и сохранение конкурентных позиций предприятия на рынке сбыта.

Данные компании часто оказываются под угрозой незаконного копирования со стороны увольняющихся сотрудников. Как защитить информацию от неблагонадежных инсайдеров? Узнать.

Методы защиты от копирования

Для защиты от несанкционированного получения сведений, хранящихся на ПК, используют следующие методы:

- организационные;

- правовые;

- технические.

Организационный метод защиты предусматривает невозможность эксплуатации защищаемой программы без соответствующей технической поддержки со стороны компании-производителя. Скопированная программа может не запускаться на персональном компьютере или выдавать ошибки в процессе работы.

В основе правового метода лежит законодательная база, предусматривающая различные меры ответственности за использование в работе нелицензионных программных продуктов, контрафактных баз данных, взлом системы защиты. Также правовая защита подразумевает лицензирование ПО. Программе присваивается индивидуальный серийный номер, и все права по использованию и перепродаже закрепляются за правообладателем.

Применение технических способов защиты от несанкционированного доступа зависит от места хранения защищаемых файлов. Они могут храниться в оперативной памяти ПК, на гибких (ГМД) или жестких (ЖМД) магнитных дисках. Более других подвержена риску копирования информация, хранящаяся на ГМД. Именно этот вид кражи сведений имеет масштабное распространение, а способы защиты отличаются от методов обеспечения безопасности данных, хранящихся на оперативных запоминающих устройствах (ОЗУ) или ЖМД.

Защита от копирования

Защита программы от копирования представляет собой систему, обеспечивающую работоспособность ПО только при выполнении определенного условия. Таким условием является распознавание уникального кода, который называется ключевым. Ключ может храниться на диске или ином съемном устройстве, подключаемом к ПК.

Функции системы защиты от несанкционированного доступа

Основная функция системы защиты информации от неразрешенного снятия копий заключается в том, чтобы идентифицировать диск, с которой осуществляется запуск программы. Для этого используется один из двух способов защиты:

- нанесение повреждения;

- нестандартное форматирование.

При использовании первого способа диск прожигается лучом лазера. Создать диск-копию с аналогичной меткой в том же месте, что и на диске-оригинале, практически невозможно. Таким образом, нанесение повреждения является надежным способом защиты.

Второй способ защиты заключается в создании диска некопируемого формата. Метод достаточно сложен для исполнения, так как осуществить такое форматирование может только специалист, который хорошо знает все нюансы функционирования системного контроллера.

К методам нестандартного форматирования относят:

- изменение очередности секторов на дорожке;

- увеличение или уменьшение расстояния между секторами;

- изменение длины дорожки.

Следующей функцией системы является аутентификация – распознавание среды, из которой подается сигнал на копирование.

К функциям защиты относится также реагирование на неразрешенный доступ к данным. Если происходит несанкционированное копирование, то система реагирует отказом от выполнения запроса или полным уничтожением защищаемых данных. Уничтожение информации может происходить как после первичной попытки взлома ПК, так и после многократных попыток.

Еще один способ заключается в препятствовании изучению логики, по которой работает система защиты. Он не позволяет злоумышленнику изучать алгоритм функционирования системы защиты. Данная функция очень важна, так как любой системный программист сможет расшифровать язык программирования системы защиты и найти возможности ее взлома.

Логика функционирования программы защиты изучается двумя способами:

- дисассемблированием;

- трассировкой программы.

Дисассемблирование – это получение из исполняемого кода программы код на языке ассемблера. Ассемблер – это транслятор, с помощью которого записи машинных команд преобразуются в формат, удобный для восприятия человеком. Трассировка программы – это запуск ее в среде, позволяющей получить доступ к регистрам и областям памяти, и отследить алгоритм работы по шагам или остановить выполнение программы по некоторым адресам.

Программные средства защиты

Существует два вида программных средств защиты, направленных на препятствование несанкционированному входу в ПК пользователя:

Общесистемным средством по защите от копирования является, например, драйвер Setup, который используется для настраивания параметров авторизации при запуске ПК. Чтобы обеспечить защиту операционной системы с помощью данного средства, нужно настроить параметры загрузки ПК:

- порядок запуска – первичный запуск системы должен осуществляться с диска С;

- требование ввода пароля при запуске.

Определение порядка первичного запуска с жесткого диска позволяет предотвратить запуск ОС со съемного носителя. Некоторые более ранние версии BIOS предусматривают возможность осуществления запуска ПК с диска без предварительного требования ввода пароля. Если установленная на компьютере версия BIOS предусматривает запрос пароля при запуске системы со съемного носителя, то изменения параметров загрузки не требуется. Во всех современных версиях BIOS уже реализован запрос на ввод пароля пользователя.

Для активации драйвера Setup нужно нажать кнопку Del на клавиатуре после запуска ПК. Затем перейти в меню BIOS Features Setup. С помощью клавиш управления курсором PgUp и PgDn настроить параметры:

- Boot Sequence – установить показатель С, А или С, CDROM, A;

- Security Option – установить System.

Через меню Password Settings требуется задать пароль, после чего сохранить установленные изменения и выйти из программы. Выход осуществляется через меню Save & Exit Setup. Когда необходимые параметры установлены, запуск ПК будет осуществляться только при условии ввода верного пароля.

Пользователь может изменить пароль запуска системы. Для этого ему нужно выполнить те же действия, что и для первичного ввода пароля.

Защита программ, реализованная через Setup, имеет один существенный недостаток. Она может быть взломана злоумышленниками путем принудительного сброса памяти ПК до базовых настроек. Для этого злоумышленникам потребуется вскрыть корпус компьютера.

Чтобы защита программного обеспечения была более надежной, пользователь может применять специальные программные системы, которые дают возможность установить одну из степеней подтверждения правдивости для пользователя:

- ввод пароля для доступа с клавиатуры;

- ввод пароля с помощью электронного ключа – специального диска;

- загрузка ПК при условии раздельного ввода двух разных паролей.

Каждый последующий уровень защиты от копирования является более надежным, чем предыдущий.

При вводе с клавиатуры ПК допустимая длина пароля составляет 64 знака. Их набор производится в трех регистрах, переключение которых возможно с помощью клавиш F1, F2 и F3. В базовых настройках используется регистр F1. Для обеспечения высокой степени надежности пароли должны быть оригинальными, сложными и длинными. Одновременно с этим возникает сложность при запоминании длинного пароля.

Сложный пароль, содержащий большое количество символов, может быть записан на диск, который будет использоваться при загрузке ПК для опознавания личности пользователя.

Защитить информацию от копирования также можно путем создания ключевого диска для запуска ОС. Без использования такого ключа загрузка ПК невозможна.

Организация защищенного доступа к компьютеру играет важную роль для коммерческих предприятий и частных пользователей. Организовать защиту данных на ПК можно самостоятельно или при помощи ИБ-специалиста, в том числе внештатного. Второй способ является приоритетным, так как специалист по ИБ-аутсорсингу сможет провести аудит системы безопасности и подобрать оптимальный способ защиты.

Читайте также: