Какие есть протоколы лвс

Обновлено: 19.05.2024

ИНФОРМАТИКА- НАУКА, ИЗУЧАЮЩАЯ СПОСОБЫ АВТОМАТИЗИРОВАННОГО СОЗДАНИЯ, ХРАНЕНИЯ, ОБРАБОТКИ, ИСПОЛЬЗОВАНИЯ, ПЕРЕДАЧИ И ЗАЩИТЫ ИНФОРМАЦИИ.

ИНФОРМАЦИЯ – ЭТО НАБОР СИМВОЛОВ, ГРАФИЧЕСКИХ ОБРАЗОВ ИЛИ ЗВУКОВЫХ СИГНАЛОВ, НЕСУЩИХ ОПРЕДЕЛЕННУЮ СМЫСЛОВУЮ НАГРУЗКУ.

ЭЛЕКТРОННО-ВЫЧИСЛИТЕЛЬНАЯ МАШИНА (ЭВМ) ИЛИ КОМПЬЮТЕР (англ. computer- -вычислитель)-УСТРОЙСТВО ДЛЯ АВТОМАТИЗИРОВАННОЙ ОБРАБОТКИ ИНФОРМАЦИИ. Принципиальное отличие использования ЭВМ от всех других способов обработки информации заключается в способности выполнения определенных операций без непосредственного участия человека, но по заранее составленной им программе. Информация в современном мире приравнивается по своему значению для развития общества или страны к важнейшим ресурсам наряду с сырьем и энергией. Еще в 1971 году президент Академии наук США Ф.Хандлер говорил: "Наша экономика основана не на естественных ресурсах, а на умах и применении научного знания".

В развитых странах большинство работающих заняты не в сфере производства, а в той или иной степени занимаются обработкой информации. Поэтому философы называют нашу эпоху постиндустриальной. В 1983 году американский сенатор Г.Харт охарактеризовал этот процесс так: "Мы переходим от экономики, основанной на тяжелой промышленности, к экономике, которая все больше ориентируется на информацию, новейшую технику и технологию, средства связи и услуги.."

2. КРАТКАЯ ИСТОРИЯ РАЗВИТИЯ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ.

Вся история развития человеческого общества связана с накоплением и обменом информацией (наскальная живопись, письменность, библиотеки, почта, телефон, радио, счеты и механические арифмометры и др.). Коренной перелом в области технологии обработки информации начался после второй мировой войны.

В вычислительных машинах первого поколения основными элементами были электронные лампы. Эти машины занимали громадные залы, весили сотни тонн и расходовали сотни киловатт электроэнергии. Их быстродействие и надежность были низкими, а стоимость достигала 500-700 тысяч долларов.

Появление более мощных и дешевых ЭВМ второго поколения стало возможным благодаря изобретению в 1948 году полупроводниковых устройств- транзисторов. Главный недостаток машин первого и второго поколений заключался в том, что они собирались из большого числа компонент, соединяемых между собой. Точки соединения (пайки) являются самыми ненадежными местами в электронной технике, поэтому эти ЭВМ часто выходили из строя.

В ЭВМ третьего поколения (с середины 60-х годов ХХ века) стали использоваться интегральные микросхемы (чипы)- устройства, содержащие в себе тысячи транзисторов и других элементов, но изготовляемые как единое целое, без сварных или паяных соединений этих элементов между собой. Это привело не только к резкому увеличению надежности ЭВМ, но и к снижению размеров, энергопотребления и стоимости (до 50 тысяч долларов).

История ЭВМ четвертого поколения началась в 1970 году, когда ранее никому не известная американская фирма INTEL создала большую интегральную схему (БИС), содержащую в себе практически всю основную электронику компьютера. Цена одной такой схемы (микропроцессора) составляла всего несколько десятков долларов, что в итоге и привело к снижению цен на ЭВМ до уровня доступных широкому кругу пользователей.

СОВРЕМЕННЫЕ КОМПЬТЕРЫ- ЭТО ЭВМ ЧЕТВЕРТОГО ПОКОЛЕНИЯ, В КОТОРЫХ ИСПОЛЬЗУЮТСЯ БОЛЬШИЕ ИНТЕГРАЛЬНЫЕ СХЕМЫ.

90-ые годы ХХ-го века ознаменовались бурным развитием компьютерных сетей, охватывающих весь мир. Именно к началу 90-ых количество подключенных к ним компьютеров достигло такого большого значения, что объем ресурсов доступных пользователям сетей привел к переходу ЭВМ в новое качество. Компьютеры стали инструментом для принципиально нового способа общения людей через сети, обеспечивающего практически неограниченный доступ к информации, находящейся на огромном множестве компьюторов во всем мире - "глобальной информационной среде обитания".

6.ПРЕДСТАВЛЕНИЕ ИНФОРМАЦИИ В КОМПЬЮТЕРЕ И ЕЕ ОБЪЕМ.

ЭТО СВЯЗАНО С ТЕМ, ЧТО ИНФОРМАЦИЮ, ПРЕДСТАВЛЕННУЮ В ТАКОМ ВИДЕ, ЛЕГКО ТЕХНИЧЕСКИ СМОДЕЛИРОВАТЬ, НАПРИМЕР, В ВИДЕ ЭЛЕКТРИЧЕСКИХ СИГНАЛОВ. Если в какой-то момент времени по проводнику идет ток, то по нему передается единица, если тока нет- ноль. Аналогично, если направление магнитного поля на каком-то участке поверхности магнитного диска одно- на этом участке записан ноль, другое- единица. Если определенный участок поверхности оптического диска отражает лазерный луч- на нем записан ноль, не отражает- единица.

ОБЪЕМ ИНФОРМАЦИИ, НЕОБХОДИМЫЙ ДЛЯ ЗАПОМИНАНИЯ ОДНОГО ИЗ ДВУХ СИМВОЛОВ-0 ИЛИ 1, НАЗЫВАЕТСЯ 1 БИТ (англ. binary digit- двоичная единица). 1 бит- минимально возможный объем информации. Он соответствует промежутку времени, в течение которого по проводнику передается или не передается электрический сигнал, участку поверхности магнитного диска, частицы которого намагничены в том или другом направлении, участку поверхности оптического диска, который отражает или не отражает лазерный луч, одному триггеру, находящемуся в одном из двух возможных состояний.

Итак, если у нас есть один бит, то с его помощью мы можем закодировать один из двух символов- либо 0, либо 1.

Если же есть 2 бита, то из них можно составить один из четырех вариантов кодов: 00 , 01 , 10 , 11 .

Если есть 3 бита- один из восьми: 000 , 001 , 010 , 100 , 110 , 101 , 011 , 111 .

1 бит- 2 варианта,

2 бита- 4 варианта,

3 бита- 8 вариантов;

Продолжая дальше, получим:

4 бита- 16 вариантов,

5 бит- 32 варианта,

6 бит- 64 варианта,

7 бит- 128 вариантов,

8 бит- 256 вариантов,

9 бит- 512 вариантов,

10 бит- 1024 варианта,

N бит - 2 в степени N вариантов.

В обычной жизни нам достаточно 150-160 стандартных символов (больших и маленьких русских и латинских букв, цифр, знаков препинания, арифметических действий и т.п.). Если каждому из них будет соответствовать свой код из нулей и единиц, то 7 бит для этого будет недостаточно (7 бит позволят закодировать только 128 различных символов), поэтому используют 8 бит.

ДЛЯ КОДИРОВАНИЯ ОДНОГО ПРИВЫЧНОГО ЧЕЛОВЕКУ СИМВОЛА В КОМПЬЮТЕРЕ ИСПОЛЬЗУЕТСЯ 8 БИТ, ЧТО ПОЗВОЛЯЕТ ЗАКОДИРОВАТЬ 256 РАЗЛИЧНЫХ СИМВОЛОВ.

СТАНДАРТНЫЙ НАБОР ИЗ 256 СИМВОЛОВ НАЗЫВАЕТСЯ ASCII ( произносится "аски", означает "Американский Стандартный Код для Обмена Информацией"- англ. American Standart Code for Information Interchange).

ОН ВКЛЮЧАЕТ В СЕБЯ БОЛЬШИЕ И МАЛЕНЬКИЕ РУССКИЕ И ЛАТИНСКИЕ БУКВЫ, ЦИФРЫ, ЗНАКИ ПРЕПИНАНИЯ И АРИФМЕТИЧЕСКИХ ДЕЙСТВИЙ И Т.П.

A - 01000001, B - 01000010, C - 01000011, D - 01000100, и т.д.

Таким образом, если человек создает текстовый файл и записывает его на диск, то на самом деле каждый введенный человеком символ хранится в памяти компьютера в виде набора из восьми нулей и единиц. При выводе этого текста на экран или на бумагу специальные схемы - знакогенераторы видеоадаптера (устройства, управляющего работой дисплея) или принтера образуют в соответствии с этими кодами изображения соответствующих символов.

Набор ASCII был разработан в США Американским Национальным Институтом Стандартов (ANSI), но может быть использован и в других странах, поскольку вторая половина из 256 стандартных символов, т.е. 128 символов, могут быть с помощью специальных программ заменены на другие, в частности на символы национального алфавита, в нашем случае - буквы кириллицы. Поэтому, например, передавать по электронной почте за границу тексты, содержащие русские буквы, бессмысленно. В англоязычных странах на экране дисплея вместо русской буквы Ь будет высвечиваться символ английского фунта стерлинга, вместо буквы р - греческая буква альфа, вместо буквы л - одна вторая и т.д.

ОБЪЕМ ИНФОРМАЦИИ, НЕОБХОДИМЫЙ ДЛЯ ЗАПОМИНАНИЯ ОДНОГО СИМВОЛА ASCII НАЗЫВАЕТСЯ 1 БАЙТ.

Очевидно что, поскольку под один стандартный ASCII-символ отводится 8 бит,

Остальные единицы объема информации являются производными от байта:

1 КИЛОБАЙТ = 1024 БАЙТА И СООТВЕТСТВУЕТ ПРИМЕРНО ПОЛОВИНЕ СТРАНИЦЫ ТЕКСТА,

1 МЕГАБАЙТ = 1024 КИЛОБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 500 СТРАНИЦАМ ТЕКСТА,

1 ГИГАБАЙТ = 1024 МЕГАБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 2 КОМПЛЕКТАМ ЭНЦИКЛОПЕДИИ,

1 ТЕРАБАЙТ = 1024 ГИГАБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 2000 КОМПЛЕКТАМ ЭНЦИКЛОПЕДИИ.

Обратите внимание, что в информатике смысл приставок кило- , мега- и других в общепринятом смысле выполняется не точно, а приближенно, поскольку соответствует увеличению не в 1000, а в 1024 раза.

СКОРОСТЬ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО ЛИНИЯМ СВЯЗИ ИЗМЕРЯЕТСЯ В БОДАХ.

1 БОД = 1 БИТ/СЕК.

В частности, если говорят, что пропускная способность какого-то устройства составляет 28 Килобод, то это значит, что с его помощью можно передать по линии связи около 28 тысяч нулей и единиц за одну секунду.

7. СЖАТИЕ ИНФОРМАЦИИ НА ДИСКЕ

ИНФОРМАЦИЮ НА ДИСКЕ МОЖНО ОБРАБОТАТЬ С ПОМОЩЬЮ СПЕЦИАЛЬНЫХ ПРОГРАММ ТАКИМ ОБРАЗОМ, ЧТОБЫ ОНА ЗАНИМАЛА МЕНЬШИЙ ОБЪЕМ.

Существуют различные методы сжатия информации. Некоторые из них ориентированы на сжатие текстовых файлов, другие - графических, и т.д. Однако во всех них используется общая идея, заключающаяся в замене повторяющихся последовательностей бит более короткими кодами. Например, в романе Л.Н.Толстого "Война и мир" несколько миллионов слов, но большинство из них повторяется не один раз, а некоторые- до нескольких тысяч раз. Если все слова пронумеровать, текст можно хранить в виде последовательности чисел - по одному на слово, причем если повторяются слова, то повторяются и числа. Поэтому, такой текст (особенно очень большой, поскольку в нем чаще будут повторяться одни и те же слова) будет занимать меньше места.

Сжатие информации используют, если объем носителя информации недостаточен для хранения требуемого объема информации или информацию надо послать по электронной почте

Программы, используемые при сжатии отдельных файлов называются архиваторами. Эти программы часто позволяют достичь степени сжатия информации в несколько раз.

Средства управления ЛВС предназначены для реализации функций в рамках пяти категорий управления определенных международной организацией по стандартизации. Эти средства входят в состав системы управления ЛВС и включают четыре типа средств: контрольно-измерительные приборы, сетевые мониторы, сетевые анализаторы и интегрированные системы управления сетями.

Из контрольно-измерительных приборов наиболее распространенными являются рефлектометры, осциллографы, детекторы разрывов, измерителя мощности.

Сетевые анализаторы являются сложными и дорогостоящими устройствами, обладающими более широкими возможности, чем кабельные тестеры, в которые входят рефлектометры. Они применяются не только для обнаружения неполадок в сети, но и для выяснения их причин и устранения.

Интегрированные системы управления (ИСУ) ЛВС реализуют функции по всем пяти категориям управления вычислительной сетью, определенными ISO. При использовании ИСУ контроль всей сети осуществляется из единого центра с помощью терминала с графическим пользовательским интерфейсом, интегрированным со станцией управления сетью.

Протоколы управления ЛВС специально разработаны и используются диагностики работоспособности различных локальных сетей.

SNMP (Simple Network Management Protocol) – простой протокол для управления вычислительной сетью, предназначен для решения коммуникационных проблем в сетях TCP/IP (в настоящее время область его применения расширена: его возможности позволяют контролировать сетевой трафик и выявлять аппаратные неисправности и узкие места в широком диапазоне не только TCP/IP сетевых устройств).

CMIP (Common Management Information Protocol) – протоколы общего управления информацией, предназначен для решения коммуникационных проблем в сетях модели ISO и являются частью этой стандартной модели. Это стандарт управления для сетей, соответствующих модели ISO.

Стандарты систем управления, основанных на протоколе SNMP, формализуют минимум аспектов системы управления, а стандарты ISO – максимум аспектов, как и большинство стандартов, разработанных ITV-T.

Традиционно в локальных и корпоративных сетях применяются в основном системы управления на основе SNMP, а стандарты ISO/ITU-T и протокол CMIP находят применение в телекоммуникационных сетях.

Основное сходство протоколов SNMP и CMIP (кроме общей цели, состоящей в облегчении задач управления и диагностики при работе в ЛВС) заключается в использовании одной и той же концепции MIB и ее расширения (Management Information Base – База управления информацией). Концепция состоит из набора переменных, тестовых точек и контрольных параметров, которые поддерживаются всеми устройствами сети и могут контролироваться администратором ЛВС.

Сравнение протоколов SNMP и CMIP:

- протокол CMIP содержит гораздо более надежный набор средств сетевого управления, чем SNMP. Он обеспечивает шесть типов услуг: управление конфигурацией, управление защитой, контроль неисправностей, учет, управление качеством функционирования и службу каталогов. Серьезным недостатком SNMP является отсутствие средств защиты;

- применение протокола SNMP позволяет строить как простые, так и сложные системы управления, а применение протокола CMIP определяет некоторый, достаточно высокий начальный уровень сложности системы управления, так как для его работы необходимо реализовать ряд вспомогательных служб, объектов и баз данных объектов;

- в протоколе SNMP не различаются объект и его атрибуты (объект может быть устройством, а атрибут – характеристикой или параметром этого устройства). Это означает, что в среде SNMP приходиться формировать новые определения для каждого из устройств, которые создаются для SNMP-сети. При работе в среде CMIP для новых устройств используются уже созданные определения, включаются только дополнительные атрибуты, чтобы было отличить новые устройства;

- протокол SNMP работает через периодические опросы устройств сети для определения их статуса. В протоколе CMIP используются отчеты устройств, в которых они информируют центральную управляющую станцию об изменениях в своем статусе;

- система управления сетью на базе протокола SNMP отличается большей компактностью, большим быстродействием и меньшей стоимостью. Изделия на базе SNMP получили большое распространение. Протокол CMIP еще не получил широкого применения, потому что пока мало сетей, работающих по протоколам модели OSI.

Службы безопасности ЛВС.

Защита информации в компьютерных сетях становится одной из самых острых проблем в современной информатике. Сформулировано три базовых принципа информационной безопасности, которая должна обеспечить:

- целостность данных (защиту от сбоев, ведущих к потере информации, а также неавторизированного создания или уничтожения данных);

- доступность информации для всех авторизированных пользователей.

Обеспечение безопасности в компьютерных сетях требует защиты следующих информационных ресурсов:

- общесистемное программное обеспечение (ОС, СУБД, офисные приложения и т.п.);

- прикладное программное обеспечение;

- информационное обеспечение (БД, файлы).

Нарушителями нормального функционирования ЛВС могут быть:

- пользователи, допущенные к обработке информации ЛВС;

- технический персонал, обслуживающий вычислительную технику, но не допущенный к обработке информации в ЛВС в повседневной деятельности;

- удаленные пользователи, не допущенные к обработке информации в ЛВС;

- разработчики программного обеспечения и вычислительной техники, используемых в ЛВС.

Возникновение угроз информационным ресурсам ЛВС может происходить вследствие следующих причин.

Несанкционированного доступа (НСД) злоумышленников (взломщиков сети – хакеров):

- копирование, уничтожение или подделка информации;

- ознакомление с конфиденциальной информацией посторонних лиц.

Ошибок обслуживающего персонала и пользователей:

- случайное уничтожение или изменение данных;

- некорректное использование программное обеспечения, ведущее к уничтожению или изменению данных.

Некорректной работы программного обеспечения:

- при ошибках в программном обеспечении или внесении в него недекларированных возможностей;

- при заражении системы компьютерными вирусами.

Неправильного хранения архивных данных.

- систем архивации данных;

- серверов, рабочих станций, сетевых карт и т.п.

Пути несанкционированного доступа к защищаемой информации:

- перехват побочных электромагнитных излучений;

- перехват в радиосетях;

- принудительное магнитное облучение (подсветка) линий связи с целью паразитной модуляции несущей частоты;

- применение подслушивающих устройств (закладок);

- перехват акустических излучений и восстановление текста принтера;

- хищение носителей информации;

- копирование информации с ее носителей с преодолением средств защиты;

- маскировка под запросы системы;

- использование программных ловушек;

- незаконное подключение к аппаратуре и линиям связи;

- злоумышленных вывод из строя средств защиты;

- внедрение и использование компьютерных вирусов.

- искажение информации в файлах либо таблицы разрешения файлов, которое может привести к разрушению файловой системы в целом;

- имитация сбоев программных средств;

- инициирование ошибок в программах пользователей или операционных систем.

Концепция обеспечения безопасности информационных ресурсов ЛВС должна базироваться на технологии многоуровневой защиты (MLS – Multilevel Security), в которую входят:

- физическая защита кабельной системы, электропитания, средств архивации, дисковых массивов и т.д.;

- организация мер защиты вычислительной техники, кадровый подбор и расстановка персонала, контроль доступа в помещения и парольная защита компьютеров, планы действия в чрезвычайных ситуациях и т.д.;

- программно-технические средства защиты информации, вычислительной техники и систем передачи данных, а именно – средства защиты от НСД (средства поиска и обнаружения закладных устройств НСД к информации); межсетевые экраны; средства шифрования (криптографии) информации, передаваемой по каналам связи; электромагнитное управление техники или помещений, в которых расположена техника; активная радиотехническая маскировка с использованием широкополосных генераторов шума; электронно-сетевая подпись; антивирусные программы; системы разграничения доступа; системы мониторинга и анализа уязвимости ЛВС.

Нейтрализация перечисленных и других угроз безопасности осуществляется службами сети и механизмами реализации функций этих служб. Документами Международной организации стандартизации (МОС) определены следующие службы безопасности:

- аутентификация (подтверждение подлинности);

- обеспечение целостности передаваемых данных;

- защита от отказов.

Первые три службы характеризуются различиями для виртуальных и дейтаграммных сетей, а последние две службы инвариантны по отношении к этим сетям.

Службы и механизмы безопасности используются на определенных уровнях эталонной модели ВОС.

На рис. 47 представлено распределение служб безопасности (СБ) по уровням эталонной модели ВОС, а на рис. 48 – механизмы реализации служб безопасности.

В дейтаграммных сетях эта служба называется службой аутентификации источника данных, передаваемых в виде дейтаграмм.

Службы целостности обеспечивают выявление искажений в передаваемых данных. Они разделяются по виду сетей, в которых они

| № п/п | Наименование СБ | Уровни модели | ||||

| 1. | СБ виртуальных сетей | + | + | + | ||

| Аутентификация одноуровневого объекта | ||||||

| 2. | Целостность соединения с восстановлением | + | + | |||

| 3. | Целостность соединения без восстановления | + | + | + | ||

| 4. | Целостность выборочных полей соединения | + | ||||

| 5. | Засекречивание соединения | + | + | + | + | + |

| 6. | Засекречивание выборочных полей соединения | + | ||||

| 7. | СБ дейтаграммных сетей | + | + | + | ||

| Аутентификация источника данных | ||||||

| 8. | Целостность без соединения | + | + | + | ||

| 9. | Целостность выборочных полей без соедиения | + | ||||

| 10. | Засекречивание без соединения | + | + | + | + | |

| 11. | Засекречивание выборочных полей без соединения | + | ||||

| 12. | Общие СБ | + | + | + | ||

| Засекречивание потока данных | ||||||

| 13. | Контроль доступа | + | + | + | ||

| 14. | Защита от отказов с подтверждением источника | + | ||||

| 15. | Защита доступа с подтверждением доставки | + |

Рис. 47. Распределение СБ по уровням эталонной модели ВОС.

| № п/п | Наименование СБ | СБ виртуальных сетей | СБ дейтаграммных сетей | Общие службы безопасности | |||||||

| 1. | Шифрования | ||||||||||

| + | + | + | + | + | + | + | + | + | + | + | + |

| 2. | Цифровая подпись | + | + | + | + | + | + | ||||

| 3. | Контроль доступа | + | |||||||||

| 4. | Обеспечение целостности данных | + | + | + | + | + | + | + | |||

| 5. | Обеспечение аутентификации | + | |||||||||

| 6. | Подстановка трафика | + | |||||||||

| 7. | Управление маршрутизацией | + | + | + | |||||||

| 8. | Арбитраж | + |

Рис. 48. Механизм реализации СБ.

Служба засекречивания потока данных (трафика), являющаяся общей для виртуальных и дейтаграммных сетей (как и службы 13¸15 (рис. 47)), предотвращает возможность получения сведений об абонентах сети и характере использования сети.

Служба контроля доступа обеспечивает нейтрализацию попыток несанкционированного использования общественных ресурсов.

Служба защиты от отказов от информации со стороны ее отправителя и/или получателя. Механизмы реализации указанных СБ (рис. 48) представлены соответствующими, преимущественно программными, средствами. Некоторые из механизмов, перечисленных на рис. 48, используются для реализации не одной, а ряда служб безопасности. Это относится к шифрованию, цифровой подписи, обеспечению целостности данных, управлению маршрутизацией.

В рамках построения защиты ЛВС возможен выбор одной из двух концепций:

- создание системы безопасности, построенной на базе каналов связи и средств коммутации территориальных сетей связи общего использования, в которых применяются открытые протоколы Internet;

- отказ от средств Internet, создание локальной сети на базе специализированной или выделенной сети связи с использованием конкретной сетевой технологии, в частности ATM, FR, ISDN.

Базовое понимание сетевых технологий необходимо любому человеку, который имеет отношение к управлению сервером. Эти знания помогут вам запустить и отладить работу сетевых сервисов и своевременно обнаружить проблемы.

В данной статье представлен базовый обзор общих сетевых терминов и протоколов, а также характеристики различных уровней сетевого взаимодействия.

Основные сетевые термины

В данном разделе вы найдёте определения основных терминов и понятий, имеющих отношение к созданию и управлению сетями.

Конечно, этот список нельзя назвать исчерпывающим – он содержит только основные понятия, которые используются в сетевых технологиях.

Сетевые уровни

Сетевое взаимодействие часто представляют в виде горизонтальных соединений между хостами, однако реализация такого взаимодействия распределяется по вертикали по всему компьютеру или сети.

Существует множество встроенных друг в друга технологий и протоколов, которые упрощают сетевое взаимодействие. Каждый последующий, более высокий уровень упрощает использование необработанных данных приложениями и пользователями.

Это также позволяет использовать более низкие уровни для обработки трафика, не тратя время и силы на разработку новых протоколов и приложений.

Когда машина отправляет данные, они попадают на высший сетевой уровень и фильтруются каждым последующим уровнем. На самом низком уровне происходит фактическая передача на другую машину, после чего данные фильтруются уровнями в обратном порядке.

Каждый уровень может добавить оболочку вокруг полученных данных, что поможет следующим уровням понять, что делать с данными при их передаче.

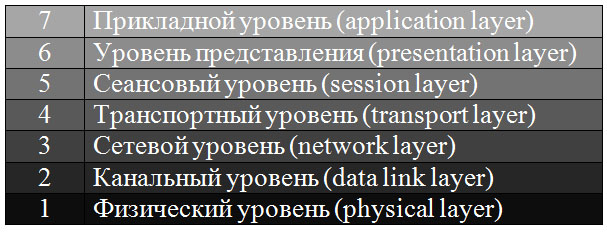

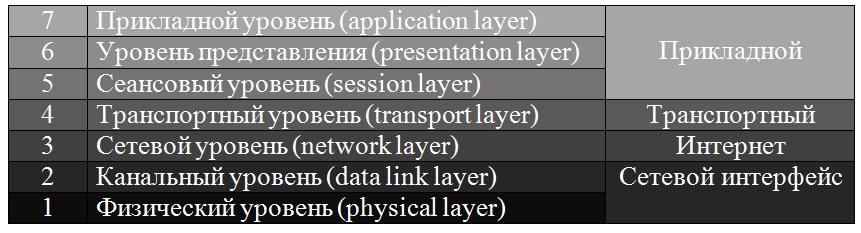

Модель OSI

OSI (Open Systems Interconnect) – это базовая модель взаимодействия открытых систем, которая состоит из 7 уровней:

- 7 – Прикладной: уровень, с которым чаще всего взаимодействуют пользователи и пользовательские приложения. Он отвечает за передачу служебных данных, предоставляет приложениям сведения об ошибках и формирует запросы к следующему уровню.

- 6 – Представительский уровень (или уровень представления) отвечает за организацию данных при пересылке и преобразование данных в формат приложений.

- 5 – Сеансовый уровень управляет соединением. Он создаёт, поддерживает и сбрасывает соединения между нодами.

- 4 – Транспортный уровень отвечает за обработку и соединение между другими уровнями модели, а также за передачу данных от отправителя к получателю.

- 3 – Сетевой уровень обеспечивает маршрутизацию данных между нодами сети, транслирует логические адреса и имена в физические. Также этот уровень определяет путь передачи данных

- 2 – Канальный уровень отвечает за установление и поддержку надёжных соединений между нодами или устройствами сети.

- 1 – Физический уровень – нижний уровень модели; отвечает за обработку физических устройств, которые используются для установления соединения. Этот уровень включает в себя простое программное обеспечение, которое управляет физическими соединениями, а также аппаратное обеспечение (например, Ethernet).

Модель TCP/IP

Модель TCP/IP (набор протоколов Internet) – ещё одна популярная модель, которая состоит из 4 уровней (они совпадают с некоторыми уровнями OSI):

- Прикладной уровень отвечает за обмен данными между приложениями. Здесь работает большинство сетевых приложений. Конечный пользователь будет видеть удалённое приложение как локальное.

- Транспортный уровень поддерживает взаимодействие между процессами. Этот уровень использует порты для обращения к различным сервисам. Он может создавать небезопасные и безопасные соединения в зависимости от типа используемого протокола.

- Сетевой уровень обеспечивает передачу данных между нодами сети. IP-адреса используются как способ удаленного доступа к системам.

- Канальный уровень описывает среду, принципы и характеристики передачи данных. Он устанавливает соединения между соседними нодами для отправки данных.

Сетевые интерфейсы

Интерфейсы являются сетевыми точками связи компьютера. Каждый интерфейс связан с физическим или виртуальным сетевым устройством.

Как правило, на вашем сервере будет один настраиваемый сетевой интерфейс для каждой имеющейся Ethernet-карты или беспроводной интернет-карты.

Администраторы часто используют один интерфейс (обычно eth0) для обслуживания трафика в Интернете, а другой интерфейс (eth1) – для локальной или частной сети.

Протоколы

Сетевые технологии подразумевают совмещение нескольких различных протоколов. Таким образом, одна часть данных может быть передана с помощью нескольких протоколов, встроенных друг в друга.

Рассмотрим самые популярные и распространённые протоколы, начиная с протоколов низкого уровня.

Протокол управления доступом к среде

Media access control, или протокол управления доступом к среде используется для различения устройств. Предполагается, что каждое устройство получает уникальный MAC-адрес, который отличает его от любого другого устройства в Интернете.

Присваивание оборудованию MAC-адресов позволяет ссылаться на устройство по уникальному значению, даже если программное обеспечение устройства изменило его имя.

Media access control является одним из базовых протоколов канального уровня.

Протокол IP

Протокол IP – один из основных протоколов сети Интернет. IP-адреса уникальны в каждой сети и позволяют машинам обращаться друг к другу через сеть. Протокол реализован на сетевом уровне модели IP/TCP.

Сети могут быть связаны между собой, но трафик должен быть маршрутизирован при пересечении границ сети. Этот протокол предусматривает небезопасную сеть и несколько путей к тому же адресату.

Существует несколько различных реализаций протокола IP. Наиболее распространенной реализацией является IPv4, хотя из-за нехватки доступных адресов IPv4 и улучшения возможностей протоколов все более популярным становится IPv6.

Протокол ICMP

Обычно ICMP-пакеты передаются, когда пакет другого типа сталкивается с какой-либо проблемой. В основном, они используются как механизм обратной связи для сетевых коммуникаций.

Протокол TCP

Протокол TCP (transmission control protocol) – протокол управления передачей данных. Он реализован на транспортном уровне модели IP/TCP и используется для установления безопасных соединений.

TCP – один из протоколов, которые помещают данные в пакеты. Затем он передает пакеты удаленному концу соединения, используя методы нижних уровней. На другом конце соединения он может проверять ошибки, запрашивать определенные фрагменты и повторно собирать информацию в один логический элемент для отправки на прикладной уровень.

Протокол создает соединение до передачи данных при помощи трёхэтапного квитирования. Этот способ позволяет участникам соединения подтвердить запрос и согласовать способ обеспечения безопасности данных.

После отправки данных соединение сбрасывается с помощью механизма четырёхэтапного квитирования.

Протокол TCP используется в электронной почте, WWW, FTP, SSH. Можно с уверенностью сказать, что без TCP интернет не был бы таким, каким мы его знаем сегодня.

Протокол UDP

UDP (user datagram protocol) – это протокол пользовательских датаграмм, популярный сопутствующий протокол для TCP, который также реализуется на транспортном уровне.

Основное отличие между UDP и TCP состоит в том, что UDP предоставляет небезопасную передачу данных. Он не проверяет, были ли данные получены на другом конце соединения. Часто это считается серьёзным недостатком, однако некоторым функциям необходим именно такой механизм.

Поскольку UDP не проверяет получения данных, он намного быстрее, чем TCP. Он не устанавливает соединение с удаленными нодами, а просто передаёт данные на этот хост.

Такие простые транзакции используются в простых взаимодействиях (например, для запроса сетевых ресурсов). UDP также является отличным протоколом для передачи данных с одной машины на множество клиентов в режиме реального времени. Он идеально подходит для VOIP, игр и других приложений, которые должны работать без задержки.

Протокол FTP

FTP (file transfer protocol) – это протокол передачи файлов. Он также находится на прикладном уровне и обеспечивает способ передачи полных файлов с одного хоста на другой.

Этот протокол по своей природе небезопасен, поэтому его не рекомендуется использовать в любой открытой сети (если только он не реализован как общедоступный ресурс, предназначенный только для загрузки файлов).

Протокол DNS

DNS (domain name system) – это система доменных имен. Этот протокол прикладного уровня предоставляет удобный механизма именования интернет-ресурсов. Он связывает доменное имя с IP-адресом и позволяет вам обращаться к сайтам по имени в вашем браузере.

Протокол SSH

SSH (secure shell) – это протокол шифрования, реализованный на прикладном уровне, который может использоваться для безопасного обмена данными с удаленным сервером. На этом протоколе основано много дополнительных технологий.

Существует много других важных протоколов, которые не охвачены в этой статье. Однако теперь вы знакомы с базовыми сетевыми протоколами и их применением.

Cтек протоколов TCP/IP широко распространен. Он используется в качестве основы для глобальной сети интернет. Разбираемся в основных понятиях и принципах работы стека.

Основы TCP/IP

Стек протоколов TCP/IP (Transmission Control Protocol/Internet Protocol, протокол управления передачей/протокол интернета) — сетевая модель, описывающая процесс передачи цифровых данных. Она названа по двум главным протоколам, по этой модели построена глобальная сеть — интернет. Сейчас это кажется невероятным, но в 1970-х информация не могла быть передана из одной сети в другую, с целью обеспечить такую возможность был разработан стек интернет-протоколов также известный как TCP/IP.

Разработкой этих протоколов занималось Министерство обороны США, поэтому иногда модель TCP/IP называют DoD (Department of Defence) модель. Если вы знакомы с моделью OSI, то вам будет проще понять построение модели TCP/IP, потому что обе модели имеют деление на уровни, внутри которых действуют определенные протоколы и выполняются собственные функции. Мы разделили статью на смысловые части, чтобы было проще понять, как устроена модель TCP/IP:

Уровневая модель TCP/IP

Три верхних уровня — прикладной, транспортный и сетевой — присутствуют как в RFC, так и у Таненбаума и других авторов. А вот стоит ли говорить только о канальном или о канальном и физическом уровнях — нет единого мнения. В RFC они объединены, поскольку выполняют одну функцию. В статье мы придерживаемся официального интернет-стандарта RFC и не выделяем физический уровень в отдельный. Далее мы рассмотрим четыре уровня модели.

Канальный уровень (link layer)

Предназначение канального уровня — дать описание тому, как происходит обмен информацией на уровне сетевых устройств, определить, как информация будет передаваться от одного устройства к другому. Информация здесь кодируется, делится на пакеты и отправляется по нужному каналу, т.е. среде передачи.

Этот уровень также вычисляет максимальное расстояние, на которое пакеты возможно передать, частоту сигнала, задержку ответа и т.д. Все это — физические свойства среды передачи информации. На канальном уровне самым распространенным протоколом является Ethernet, но мы рассмотрим его на примере в конце статьи.

Межсетевой уровень (internet layer)

Каждая индивидуальная сеть называется локальной, глобальная сеть интернет позволяет объединить все локальные сети. За объединение локальных сетей в глобальную отвечает сетевой уровень. Он регламентирует передачу информации по множеству локальных сетей, благодаря чему открывается возможность взаимодействия разных сетей.

Межсетевое взаимодействие — это основной принцип построения интернета. Локальные сети по всему миру объединены в глобальную, а передачу данных между этими сетями осуществляют магистральные и пограничные маршрутизаторы.

Маска подсети и IP-адреса

Маска подсети помогает маршрутизатору понять, как и куда передавать пакет. Подсетью может являться любая сеть со своими протоколами. Маршрутизатор передает пакет напрямую, если получатель находится в той же подсети, что и отправитель. Если же подсети получателя и отправителя различаются, пакет передается на второй маршрутизатор, со второго на третий и далее по цепочке, пока не достигнет получателя.

Протокол интернета — IP (Internet Protocol) используется маршрутизатором, чтобы определить, к какой подсети принадлежит получатель. Свой уникальный IP-адрес есть у каждого сетевого устройства, при этом в глобальной сети не может существовать два устройства с одинаковым IP. Он имеет два подвида, первым был принят IPv4 (IP version 4, версии 4) в 1983 году.

IPv4 предусматривает назначение каждому устройству 32-битного IP-адреса, что ограничивало максимально возможное число уникальных адресов 4 миллиардами (2 32 ). В более привычном для человека десятичном виде IPv4 выглядит как четыре блока (октета) чисел от 0 до 255, разделенных тремя точками. Первый октет IP-адреса означает его класс, классов всего 4: A, B, C, D.

IPv6 имеет вид восьми блоков по четыре шестнадцатеричных значения, а каждый блок разделяется двоеточием. IPv6 выглядит следующим образом:

Так как IPv6 адреса длинные, их разрешается сокращать по следующим правилам: ведущие нули допускается опускать, например в адресе выше :00FF: позволяется записывать как :FF:, группы нулей, идущие подряд тоже допустимо сокращать и заменять на двойное двоеточие, например, 2DAB:FFFF::01AA:00FF:DD72:2C4A. Допускается делать не больше одного подобного сокращения в адресе IPv6.

IP предназначен для определения адресата и доставки ему информации, он предоставляет услугу для вышестоящих уровней, но не гарантирует целостность доставляемой информации.

ICMP и IGMP

ICMP никогда не вызывается сетевыми приложениями пользователя, кроме случаев диагностики сети, к примеру, пинг (ping) или traceroute (tracert). ICMP не передает данные, это отличает его от транспортных TCP и UDP, расположенных на L3, которые переносят любые данные. ICMP работает только с IP четвертой версии, с IPv6 взаимодействует ICMPv6.

Сетевые устройства объединяются в группы при помощи IGMP, используемый хостами и роутерами в IPv4 сетях. IGMP организует multicast-передачу информации, что позволяет сетям направлять информацию только хостам, запросившим ее. Это удобно для онлайн-игр или потоковой передаче мультимедиа. IGMP используется только в IPv4 сетях, в сетях IPv6 используется MLD (Multicast Listener Discovery, протокол поиска групповых слушателей), инкапсулированный в ICMPv6.

Транспортный уровень (transport layer)

Постоянные резиденты транспортного уровня — протоколы TCP и UDP, они занимаются доставкой информации.

TCP (протокол управления передачей) — надежный, он обеспечивает передачу информации, проверяя дошла ли она, насколько полным является объем полученной информации и т.д. TCP дает возможность двум хостам производить обмен пакетами через установку соединения. Он предоставляет услугу для приложений, повторно запрашивает потерянную информацию, устраняет дублирующие пакеты, регулируя загруженность сети. TCP гарантирует получение и сборку информации у адресата в правильном порядке.

UDP (протокол пользовательских датаграмм) — ненадежный, он занимается передачей автономных датаграмм. UDP не гарантирует, что всех датаграммы дойдут до получателя. Датаграммы уже содержат всю необходимую информацию, чтобы дойти до получателя, но они все равно могут быть потеряны или доставлены в порядке отличном от порядка при отправлении.

UDP обычно не используется, если требуется надежная передача информации. Использовать UDP имеет смысл там, где потеря части информации не будет критичной для приложения, например, в видеоиграх или потоковой передаче видео. UDP необходим, когда делать повторный запрос сложно или неоправданно по каким-то причинам.

Протоколы L3 не интерпретируют информацию, полученную с верхнего или нижних уровней, они служат только как канал передачи, но есть исключения. RSVP (Resource Reservation Protocol, протокол резервирования сетевых ресурсов) может использоваться, например, роутерами или сетевыми экранами в целях анализа трафика и принятия решений о его передаче или отклонении в зависимости от содержимого.

Прикладной уровень (application layer)

В модели TCP/IP отсутствуют дополнительные промежуточные уровни (представления и сеансовый) в отличие от OSI. Функции форматирования и представления данных делегированы библиотекам и программным интерфейсам приложений (API) — своего рода базам знаний. Когда службы или приложения обращаются к библиотеке или API, те в ответ предоставляют набор действий, необходимых для выполнения задачи и полную инструкцию, каким образом эти действия нужно выполнять.

Зачем нужен порт и что означает термин сокет

IP присваивается каждому компьютеру межсетевым уровнем, но обмен данными происходит не между компьютерами, а между приложениями, установленными на них. Чтобы получить доступ к тому или иному сетевому приложению недостаточно только IP, для идентификации приложений применяют порты. Комбинация IP-адреса и порта называется сокетом или гнездом (socket). Поэтому обмен информацией происходит между сокетами. Нередко слово сокет употребляют как синоним для хоста или пользователя, также сокетом называют гнездо подключения процессора.

Из привилегий у приложений на прикладном уровне можно выделить наличие собственных протоколов для обмена данными, а также фиксированный номер порта для обращения к сети. Администрация адресного пространства интернет (IANA), занимающаяся выделением диапазонов IP-адресов, отвечает еще за назначение сетевым приложениям портов.

Процесс, кодирования данных на прикладном уровне, передача их на транспортном, а затем на межсетевом и, наконец, на канальном уровне называется инкапсуляцией данных. Обратная передача битов информации по иерархии, с канального на прикладной уровни, называют декапсуляцией. Оба процесса осуществляются на компьютерах получателя и отправителя данных попеременно, это позволяет долго не удерживать одну сторону канала занятой, оставляя время на передачу информации другому компьютеру.

Стек протоколов, снова канальный уровень

После ознакомления с уровневой структурой модели становится понятно, что информация не может передаваться между двумя компьютерами напрямую. Сначала кадры передаются на межсетевой уровень, где компьютеру отправителя и компьютеру получателя назначается уникальный IP. После чего, на транспортном уровне, информация передается в виде TCP-фреймов либо UDP-датаграмм.

На каждом этапе, подобно снежному кому, к уже имеющейся информации добавляется служебная информация, например, порт на прикладном уровне, необходимый для идентификации сетевого приложения. Добавление служебной информации к основной обеспечивают разные протоколы — сначала Ethernet, поверх него IP, еще выше TCP, над ним порт, означающий приложение с делегированным ему протоколом. Такая вложенность называется стеком, названным TCP/IP по двум главным протоколам модели.

Point-to-Point протоколы

Отдельно расскажем о Point-to-Point (от точки к точке, двухточечный) протоколе также известном как PPP. PPP уникален по своим функциям, он применяется для коммуникации между двумя маршрутизаторами без участия хоста или какой-либо сетевой структуры в промежутке. При необходимости, PPP обеспечивает аутентификацию, шифрование, а также сжатие данных. Он широко используется при построении физических сетей, например, кабельных телефонных, сотовых телефонных, сетей по кабелю последовательной передачи и транк-линий (когда один маршрутизатор подключают к другому для увеличения размера сети).

У PPP есть два подвида — PPPoE (PPP по Ethernet) и PPPoA (PPP через асинхронный способ передачи данных — ATM), интернет-провайдеры часто их используют для DSL соединений.

PPP и его старший аналог SLIP (протокол последовательной межсетевой связи) формально относятся к межсетевому уровню TCP/IP, но в силу особого принципа работы, иногда выделяются в отдельную категорию. Преимущество PPP в том, что для установки соединения не требуется сетевая инфраструктура, а необходимость маршрутизаторов отпадает. Эти факторы обуславливают специфику использования PPP протоколов.

Заключение

Стек TCP/IP регламентирует взаимодействие разных уровней. Ключевым понятием в здесь являются протоколы, формирующие стек, встраиваясь друг в друга с целью передать данные. Рассмотренная модель по сравнению с OSI имеет более простую архитектуру.

Сама модель остается неизменной, в то время как стандарты протоколов могут обновляться, что еще дальше упрощает работу с TCP/IP. Благодаря всем преимуществам стек TCP/IP получил широкое распространение и использовался сначала в качестве основы для создания глобальной сети, а после для описания работы интернета.

Краткий курс — основы компьютерных сетей. В этом материале я расскажу (сжато) об основах компьютерных сетей. Статья предназначена для начинающих, а так же будет полезна школьникам старших классов и студентам. Начнем с базовых определений.

Сеть – совокупность систем связи и систем обработки информации, которая может использоваться несколькими пользователями.

Компьютерная сеть – сеть, в узлах которой содержатся компьютеры и оборудование коммуникации данных.

Вычислительная сеть – соединенная каналами связи система обработки данных, ориентированная на конкретного пользователя.

Компьютерная сеть — представляет собой систему распределенной обработки информации. Что тут важно. Важно то, что в распределенной системе не важно откуда и с какого устройства вы заходите. Вы можете войти в сеть с любого устройства (персональный компьютер, ноутбук, планшетный компьютер, телефон) из любой точки мира где есть интернет.

Краткая история развития компьютерных сетей

Компьютерные сети появились в результате развития телекоммуникационных технологий и компьютерной техники. То есть появились компьютеры. Они развивались. Были телекоммуникационные системы, телеграф, телефон, то есть связь. И вот люди думали, хорошо было бы если бы компьютеры могли обмениваться информацией между собой. Эта идея стала основополагающей идеей благодаря которой появились компьютерные сети.

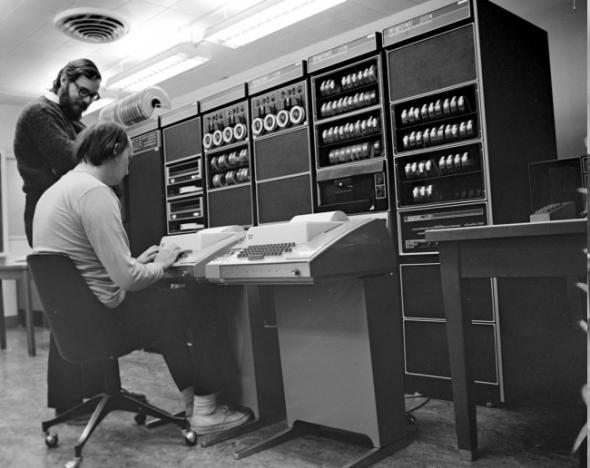

50-е годы: мейнфреймы

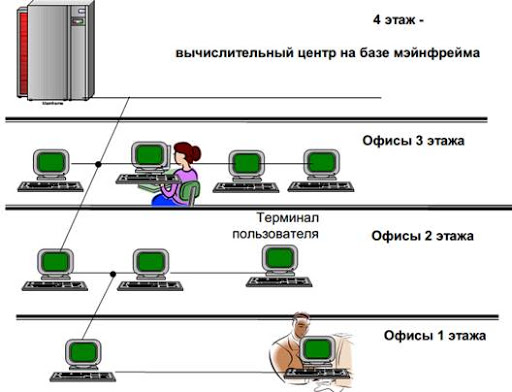

Начало 60-х годов: многотерминальные системы

В дальнейшем к одному мейнфрейму стали подключать несколько устройств ввода-вывода, появился прообраз нынешних терминальных систем да и сетей в целом.

70-е годы: первые компьютерные сети

?0-е годы, время холодной войны. СССР и США сидели возле своих ракет и думали кто же атакует (или не атакует) первым. Центры управления ракетами США располагались в разных местах удаленных друг от друга. Если в одном центре производится запуск ракет, после которого в центр попадает ракета врага, то вся информация в этом центре — утеряна. Управление перспективных исследовательских проектов Министерства обороны США (Defense Advanced Research Projects Agency (DARPA)) ставит перед учеными задачу — разработать технологию которая позволяла бы передавать информацию из одного стратегического центра в другой на случай его уничтожения.

В 1969 году появляется ARPANET (от англ. Advanced Research Projects Agency Network) — первая компьютерная сеть созданная на основе протокола IP который используется и по сей день. За 11 лет ARPANET развивается до сети способной обеспечить связь между стратегическими объектами вооруженных сил США.

Середина 70-х годов: большие интегральные схемы

Локальная сеть (Local Area Network, LAN) – объединение компьютеров, сосредоточенных на небольшой территории. В общем случае локальная сеть представляет собой коммуникационную систему, принадлежащую

одной организации.Сетевая технология – согласованный набор программных и аппаратных средств (драйверов, сетевых адаптеров, кабелей и разъемов), а также механизмов передачи данных по линиям связи, достаточный для построения вычислительной сети.

В период с 80-х до начала 90-х годов появились и прочно вошли в нашу жизнь:

- Ethernet.

- Token Ring.

- Arcnet.

- FDDI (Fiber Distributed Data Interface) — волоконнооптический интерфейс передачи данных.

- TCP/IP используется в ARPANET.

- Ethernet становится лидером среди сетевых технологий.

- В 1991 году появился интернет World Wide Web.

Общие принципы построения сетей

Со временем основной целью компьютерных развития сетей (помимо передачи информации) стала цель распределенного использования информационных ресурсов:

- Периферийных устройств: принтеры, сканеры и т. д.

- Данных хранящихся в оперативной памяти устройств.

- Вычислительных мощностей.

Достичь эту цель помогали сетевые интерфейсы. Сетевые интерфейсы это определенная логическая и/или физическая граница между взаимодействующими независимыми объектами.

Сетевые интерфейсы разделяются на:

- Физические интерфейсы (порты).

- Логические интерфейсы (протоколы).

Из определения обычно ничего не ясно. Порт и порт, а что порт?

Начнем с того что порт это цифра. Например 21, 25, 80.

Протокол

Протокол, например TCP/IP это адрес узла (компьютера) с указанием порта и передаваемых данных. Например что бы передать информацию по протоколу TCP/IP нужно указать следующие данные:

Адрес отправителя (Source address):

IP: 82.146.49.11

Port: 2049

Адрес получателя (Destination address):

IP: 195.34.32.111

Port: 53

Данные пакета:

…

Благодаря этим данным информация будет передана на нужный узел.

Пара клиент—сервер

Начнем с определений.

Проще говоря Сервер — это компьютер на котором установлена программа, или принтер. Клиент — это компьютер который подключается к программе, работает с ней и распечатывает какие-либо результаты, например.

При этом программа может быть установлена на Клиенте, а база данных программы на Сервере.

Топология физических сетей

Под топологией сети понимается конфигурация графа, вершинам которого соответствуют конечные узлы сети (например, компьютеры) и коммуникационной оборудование (например, маршрутизаторы), а ребрам – физические или информационные связи между вершинами.

- Полносвязная (а).

- Ячеистая (б).

- Кольцо (в).

- Звезда (г).

- Дерево (д).

- Шина (е).

Основных топологий сети 6. В целом тут все просто. На сегодняшний день наиболее распространенная топология — Дерево.

Адресация узлов сети

Множество всех адресов, которые являются допустимыми в рамках некоторой схемы адресации, называется адресным пространством. Адресное пространство может

иметь плоскую (линейную) организацию или иерархическую организацию.Для преобразования адресов из одного вида в другой используются специальные вспомогательные протоколы, которые называют протоколами разрешения адресов.

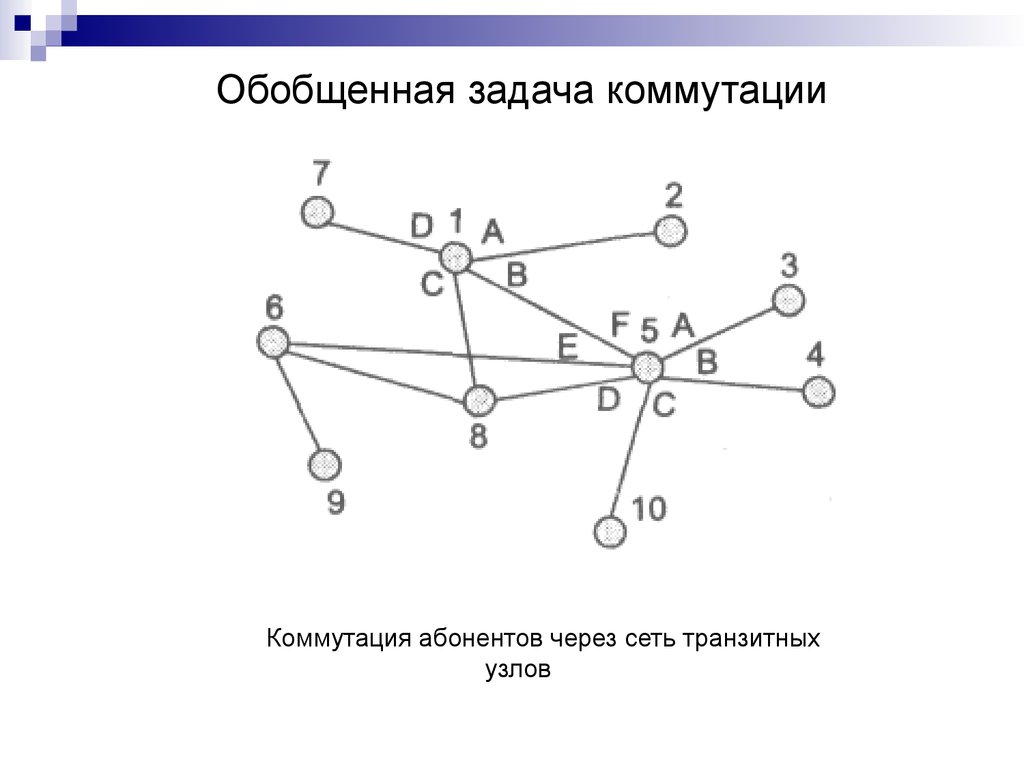

Коммутация

Соединение конечных узлов через сеть транзитных узлов называют коммутацией. Последовательность узлов, лежащих на пути от отправителя к получателю, образует маршрут.

Обобщенные задачи коммутации

- Определение информационных потоков, для которых требуется прокладывать маршруты.

- Маршрутизация потоков.

- Продвижение потоков, то есть распознавание потоков и их локальная коммутация на каждом транзитном узле.

- Мультиплексирование и демультиплексирование потоков.

Уровни сетевой модели OSI и уровни TCP/IP

(OSI) Open System Interconnection — многоуровневая модель взаимодействия открытых систем, состоящая из семи уровней. Каждый из семи уровней предназначен для выполнения одного из этапов связи.

Для упрощения структуры большинство сетей организуются в наборы уровней, каждый последующий возводится над предыдущим.

Целью каждого уровня является предоставление неких сервисов для вышестоящих уровней. При этом от них скрываются детали реализации предоставляемого сервиса.

Протоколы, реализующие модель OSI никогда не применялись на практике, но имена и номера уровней используются по сей день.

- Физический.

- Канальный.

- Сетевой.

- Транспортный.

- Сеансовый.

- Представления.

- Прикладной.

Для лучшего понимания приведу пример. Вы открываете страницу сайта в интернете. Что происходит?

Уровни OSI — краткий обзор

Физический уровень. Если коротко и просто, то на физическом уровне данные передаются в виде сигналов. Если передается число 1, то задача уровня передать число 1, если 0, то передать 0. Простейшее сравнение — связать два пластиковых стаканчика ниткой и говорить в них. Нитка передает вибрацию физически.

Канальный уровень. Канальный уровень это технология каким образом будут связаны узлы (передающий и принимающий), тут вспоминает топологию сетей: кольцо, шина, дерево. Данный уровень определяет порядок взаимодействия между большим количеством узлов.

Сетевой уровень. Объединяет несколько сетей канального уровня в одну сеть. Есть, например, у нас кольцо, дерево и шина, задача сетевого уровня объединить их в одну сеть, а именно — ввести общую адресацию. На этом уровне определяются правила передачи информации:

- Сетевые протоколы (IPv4 и IPv6).

- Протоколы маршрутизации и построения маршрутов.

Сеансовый уровень. Отвечает за управление сеансами связи. Производит отслеживание: кто, в какой момент и куда передает информацию. На этом уровне происходит синхронизация передачи данных.

Прикладной уровень. Осуществляет взаимодействие приложения (например браузера) с сетью.

Уровни TCP/IP

Набор протоколов TSP/IP основан на собственной модели, которая базируется на модели OSI.

- Прикладной, представления, сеансовый = Прикладной.

- Транспортный = Транспортный.

- Сетевой = Интернет.

- Канальный, физический = Сетевой интерфейс.

Уровень сетевого интерфейса

Уровень сетевого интерфейса (называют уровнем 2 или канальным уровнем) описывает стандартный метод связи между устройствами которые находятся в одном сегменте сети.

Сегмент сети — часть сети состоящая из сетевых интерфейсов, отделенных только кабелями, коммутаторами, концентраторами и беспроводными точками доступа.

Этот уровень предназначен для связи расположенных недалеко сетевых интерфейсов, которые определяются по фиксированным аппаратным адресам (например MAC-адресам).

Уровень сетевого интерфейса так же определяет физические требования для обмена сигналами интерфейсов, кабелей, концентраторов, коммутаторов и точек доступа. Это подмножество называют физическим уровнем (OSI), или уровнем 1.

Например, интерфейсы первого уровня это Ethernet, Token Ring, Point-to-Point Protocol (PPP) и Fiber Distributed Data Interface (FDDI).

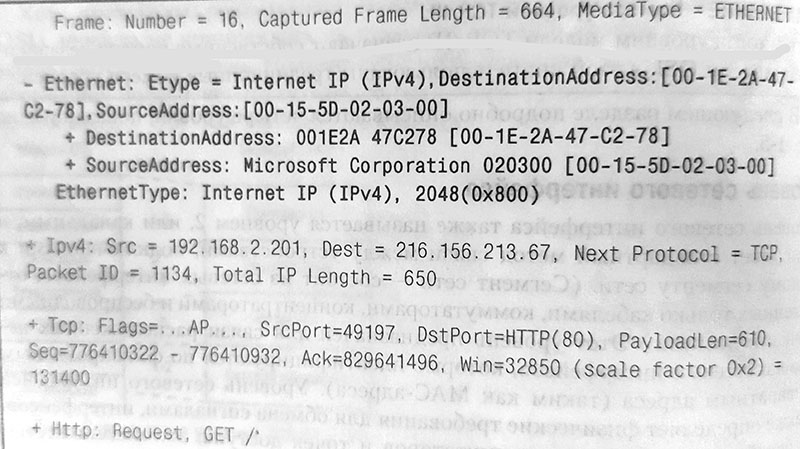

Немного о Ethernet на примере кадра web-страницы

Пакеты Ethernet называют кадрами. Первая строка кадра состоит из слова Frame. Эта строка содержит общую информацию о кадре.

Далее в кадре располагается заголовок — Ethernet.

Таким образом цель кадра — запрос содержимого веб-страницы которая находится на удаленном сервере.

В полном заголовке Ethernet есть такие значения как DestinationAddress и SourceAddress которые содержат MAC-адреса сетевых интерфейсов.

Поле EthernetType указывает на следующий протокол более высокого уровня в кадре (IPv4).

Коммутаторы считывают адреса устройств локальной сети и ограничивают распространение сетевого трафика только этими адресами. Поэтому коммутаторы работают на уровне 2.

Уровень Интернета

Уровень интернета называют сетевым уровнем или уровнем 3. Он описывает схему адресации которая позволяет взаимодействовать устройствам в разных сетевых сегментах.

Если адрес в пакете относится к локальной сети или является широковещательным адресом в локальной сети, то по умолчанию такой пакет просто отбрасывается. Поэтому говорят, что маршрутизаторы блокируют широковещание.

Стек TCP/IP реализован корпорацией Microsoft ну уровне интернета (3). Изначально на этом уровне использовался только один протокол IPv4, позже появился протокол IPv6.

Протокол версии 4 отвечает за адресацию и маршрутизацию пакетов между узлами в десятках сегментах сети. IPv4 использует 32 разрядные адреса. 32 разрядные адреса имеют довольно ограниченное пространство, в связи с этим возникает дефицит адресов.

Протокол версии 6 использует 128 разрядные адреса. Поэтому он может определить намного больше адресов. В интернете не все маршрутизаторы поддерживают IPv6. Для поддержки IPv6 в интернете используются туннельные протоколы.

В Windows по умолчанию включены обе версии протоколов.

Транспортный уровень

Транспортный уровень модели TCP/IP представляет метод отправки и получения данных устройствами. Так же он создает отметку о предназначении данных для определенного приложения. В TCP/IP входят два протокола транспортного уровня:

- Протокол TCP. Протокол принимает данные у приложения и обрабатывает их как поток байт.Байты группируются, нумеруются и доставляются на сетевой хост. Получатель подтверждает получение этих данных. Если подтверждение не получено, то отправитель отправляет данные заново.

- Протокол UDP.Этот протокол не предусматривает гарантию и подтверждение доставки данных. Если вам необходимо надежное подключение, то стоит использовать протокол TCP.

Прикладной уровень

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Читайте также:

- Кто издал приказ брить бороды

- Подписать договор это фразеологизм

- На ребенка написали заявление в полицию за телесные повреждения что делать

- Как написать заявление в фонд капитального ремонта о перерасчете в связи со сроком давности

- Письменное закрепление правовой нормы в статьях нормативного правового акта свидетельствует о об