Какие два протокола обеспечивают защищенный удаленный доступ к маршрутизатору выберите два варианта

Обновлено: 28.05.2024

Между ними есть одно основное различие – в протоколе Telnet все данные передаются по сети в незашифрованном виде, а в случае SSH все команды шифруются специальным ключом. SSH был разработан как замена Telnet, для безопасного управления сетевыми устройствами через небезопасную сеть, такую как Интернет. На всякий случай запомните, что Telnet использует порт 22, а SSH – 23.

Поэтому наша рекомендация – используйте SSH всегда, когда возможно.

Настройка

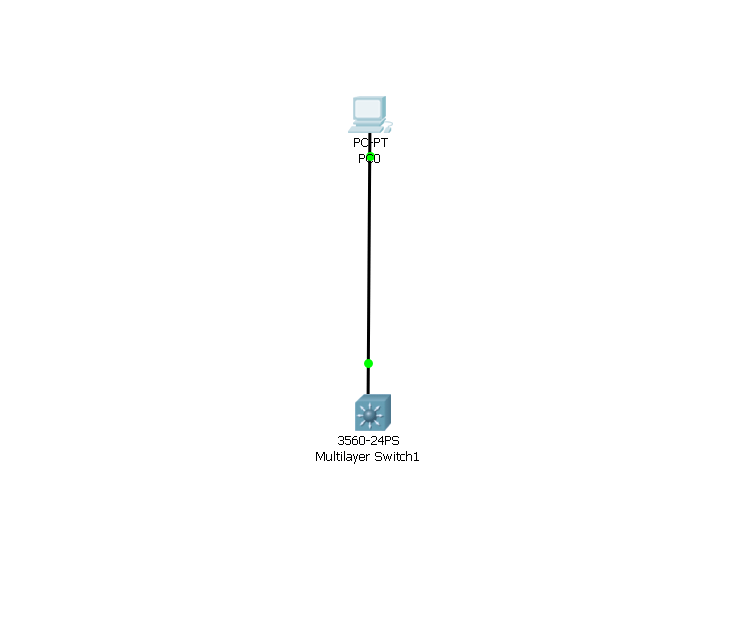

Постройте топологию как на скриншоте ниже – один компьютер и один коммутатор третьего уровня. Нужно будет подключить их между собой и приступить к настройке.

Готово? Теперь обеспечим сетевую связность и настроим интерфейс vlan 1 на коммутаторе, для этого введите следующие команды:

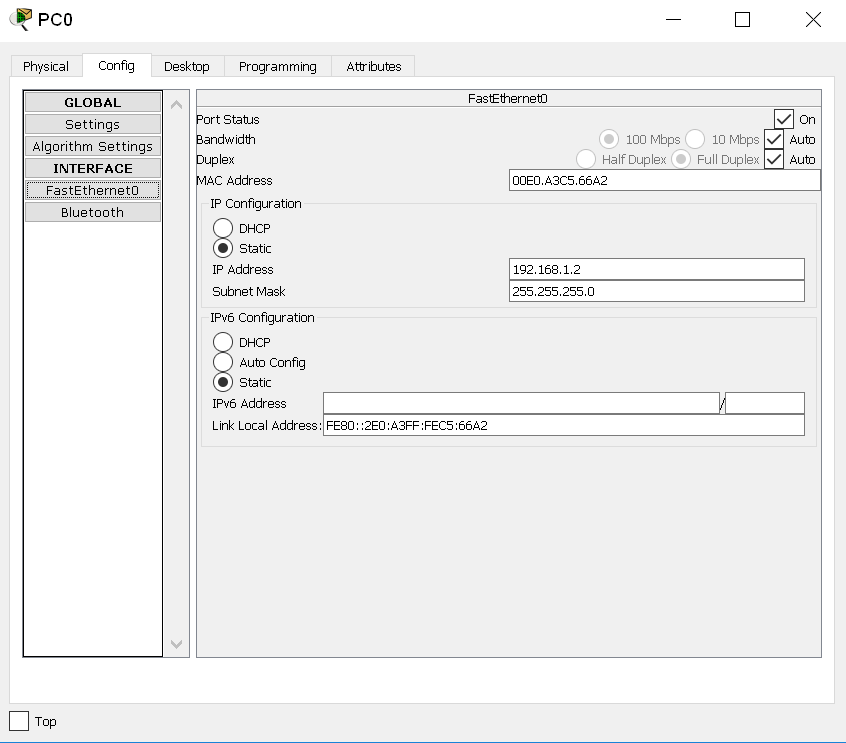

Далее, настроим сетевую карту компьютера – укажем сетевой адрес в настройках FastEthernet0: 192.168.1.2. По умолчанию все новые компьютеры будут находиться в vlan 1.

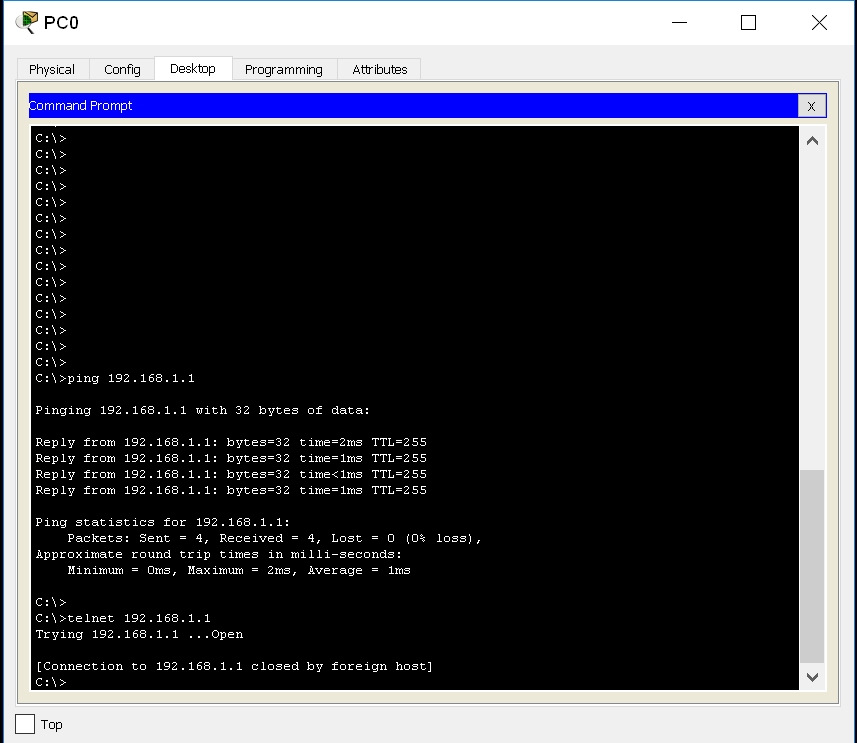

Теперь давайте попробуем пингануть коммутатор и зайти на него по протоколу telnet с нашего ПК на коммутатор – и вы увидите, что соединение будет отклонено по причине того, что мы еще не настроили аутентификацию на коммутаторе.

Перейдем к настройке аутентификации. Система поддерживает 20 виртуальных tty/vty линий для Telnet, SSH и FTP сервисов. Каждая сессия, использующая вышеупомянутый протокол занимает одну линию. Также можно усилить общую безопасность с помощью валидации запросов на авторизацию на устройстве. Перейдите обратно в режим общей конфигурации (conf t) на коммутаторе с помощью команды exit и введите следующие команды:

Пароль cisco, используемый в статье, является крайне небезопасным и служит исключительно для демонстрационных целей. Если вы оставите такой пароль на настоящем оборудовании, шансы, что вас взломают будут стремиться к бесконечности. Лучше используйте наш генератор устойчивых ко взлому паролей 🙂

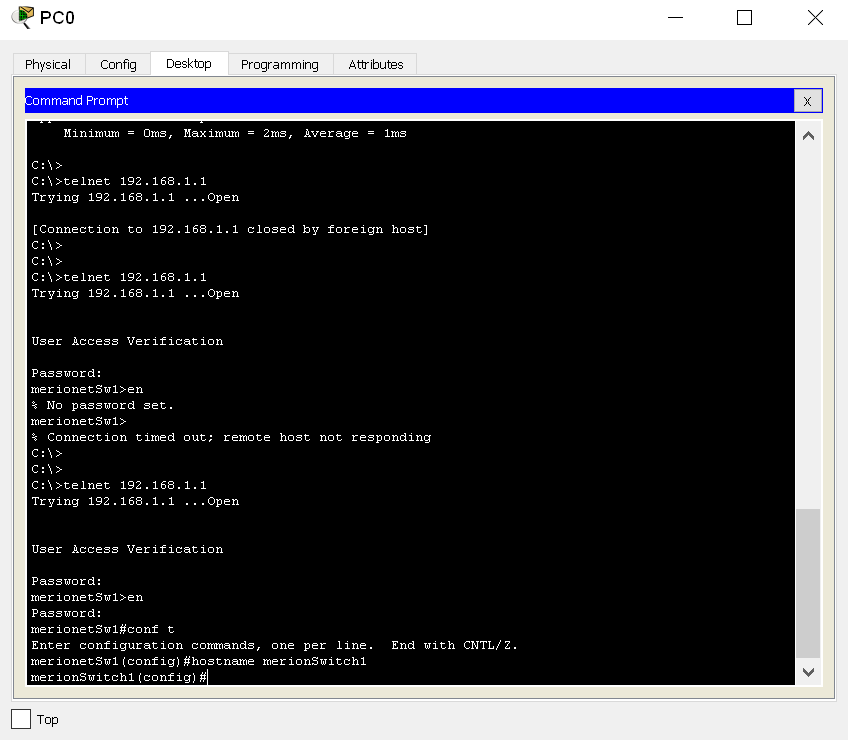

Теперь снова попробуйте зайти по Telnet на свитч – все должно получиться! Однако, при попытке перейти к настройке и выполнении команды enable вы увидите, что это невозможно, по причине того, что не установлен пароль на глобальный режи enable.

Попробуйте еще раз – теперь все должно получиться!

Теперь настроим SSH на коммутаторе – для этого обязательно нужно указать хостнейм, доменное имя и сгенерировать ключ шифрования.

Вводим следующие команды (из основного конфигурационного режима):

Выбираем длину ключа – по умолчанию значение стоит равным 512 битам, для SSH версии 2 минимальная длина составляет 768 бит. Генерация ключа займет некоторое время.

После генерации ключа продолжим настройку коммутатора:

Теперь зайти по протоколу Telnet уже не выйдет, так как мы заменили его на SSH. Попробуйте зайти по ssh, используя логин по умолчанию – admin. Давайте-ка поменяем его на что-то поприличнее (опять из conf t):

Теперь попробуйте зайти с рабочей станции на коммутатор и удостоверьтесь, что новые настройки вступили в силу.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Доступ по SSH на Cisco IOS

Read the article CONFIGURING SSH ON CISCO IOS in English

Задача: настроить защищенное подключение к маршрутизатору Cisco с помощью протокола SSH и обеспечить безопасное удаленное управление.

Шаг 0. Настройка интерфейса

На маршрутизаторе должен быть включен интерфейс, который будет использоваться для управления. В нашем случае это будет внутренний (LAN) интерфейс Fastethernet 0.

Для справки:

На Маршрутизаторе Cisco 881 имеется один интерфейс 3го уровня Fastethernet 4 (тот, на котором сразу можно задать IP адрес) и встроенный коммутатор с четырьмя интерфейсами 2го уровня (Fastethernet 0 – Fastethernet 3). На каждый из этих 4ех интерфейсов можно привязать по одному(!) виртуальному интерфейсу 3го уровня. (Vlan).

Для интерфейса управления маршрутизатора выбираем первый доступный адрес в сети офиса — 192.168.0.1. Далее заходим в настройки виртуального интерфейса Vlan 1 и присваиваем ему этот ip адрес. После этого привязываем его к одному из физических интерфейсов маршрутизатора (Fastethernet 0) и включаем его командой no shut.

Шаг 1 Создание учетной записи администратора

Важно!

По правилам хорошего тона пароль состоит из заглавных и прописных букв, цифр и спец. символов, при этом не короче 8 символов.

Шаг 2 задание пароля на режим конфигурирования

Шаг 3. Включение удаленного управления

Шаг 4 Настройка SSH

Шаг 5. Ограничение подключения к маршрутизатору только через SSH

Важно!

Будьте осторожны с доступом на устройства. Не пренебрегайте защитой подключения и ограничения круга лиц, допущенных к управлению.

Важно!

Какие три параметра необходимо настроить для обеспечения ssh доступа к маршрутизатору

Поговорим о том как настроить ssh доступ на маршрутизаторы Cisco.

По умолчанию для управления оборудованием cisco используется протокол telnet, который является незащищённым и передаёт данные и пароли в открытом виде. Для обеспечения безопастности сетевого оборудования Cisco рекомендуется отключать протокол telnet, а для управления использовать протокол ssh.

Настройку ssh доступа на оборудование cisco

Заходим в привилегированный режим.

Настраиваем параметры необходимые для генерации ключа используемого ssh.

Устанавливаем точную текущую дату и время.

Задаем имя роутера.

Задаем версию протокола ssh. Рекомендуется версия 2.

Задаем количество попыток подключения по ssh.

Задаем хранение пароли в зашифрованном виде.

Включаем протокол aaa.

Создаем пользователя admin с паролем qwerty и максимальными уровнем привелегий 15.

Задаем пароль qwerty для привилегированного режима.

Генерируем rsa ключ для ssh длиной желательно не менее 1024.

Разрешаем доступ по ssh только из определенной сети (192.168.1.0/24).

Разрешаем доступ только по ssh.

Позволяем входить сразу в привилигированный режим.

Включаем автоматическое закрытие ssh сессии через 30 минут.

Привязываем группу доступа, созданную на шаге 10, к терминальной линии.

Выходим из режима конфигурирования.

Вот и все, включение ssh на оборудование Cisco закончено.

Какие три параметра необходимо настроить для обеспечения ssh доступа к маршрутизатору

Настройка SSH

на Cisco

Конфигурация Branch завершена. Теперь можно подключиться к маршрутизатору удаленно при помощи протокола SSH используя имя пользователя learnin и пароль cisco.

Если настройка произведена правильно, то вы можете подключиться к Branch протоколу SSH.

Это базовая настройка устройства, которая позволяет получить к нему доступ удаленно через сеть.

Протокол SSH является стандартным протоколом доступа к сетевым устройствам всевозможных производителей в бизнес среде ввиду своей защищенности.

Самый простой способ проверить работоспособность конфигурации, не используя дополнительное оборудование, — подключиться с устройства на свой IP адрес. Можно воспользоваться встроенным в Cisco IOS SSH клиентом:

Также, можно проверить доступ по SSH к Branch с компьютера PC1, а также коммутатора SW1, для этого нужно настроить на этих устройствах IP адреса в той же сети, что и адрес маршрутизатора — попробуйте сами.

Настройка SSH в Cisco

Настроить SSH в Cisco. Сделать SSH средой по умолчанию для терминальных линий.

Когда у нас есть домашняя или профессиональная сеть с управляемыми коммутаторами и Wi-Fi точки доступа, очень важно обеспечить сеть необходимой безопасностью, чтобы избежать или смягчить возможные атаки со стороны будущих клиентов, будь то проводные клиенты или беспроводные клиенты. Сегодня в этой статье мы поговорим о мерах безопасности, которые вы можете предпринять для защиты своей сети, о настройке коммутаторов, а также точек доступа Wi-Fi особым образом, чтобы сделать сеть максимально безопасной.

Общая конфигурация локальной сети

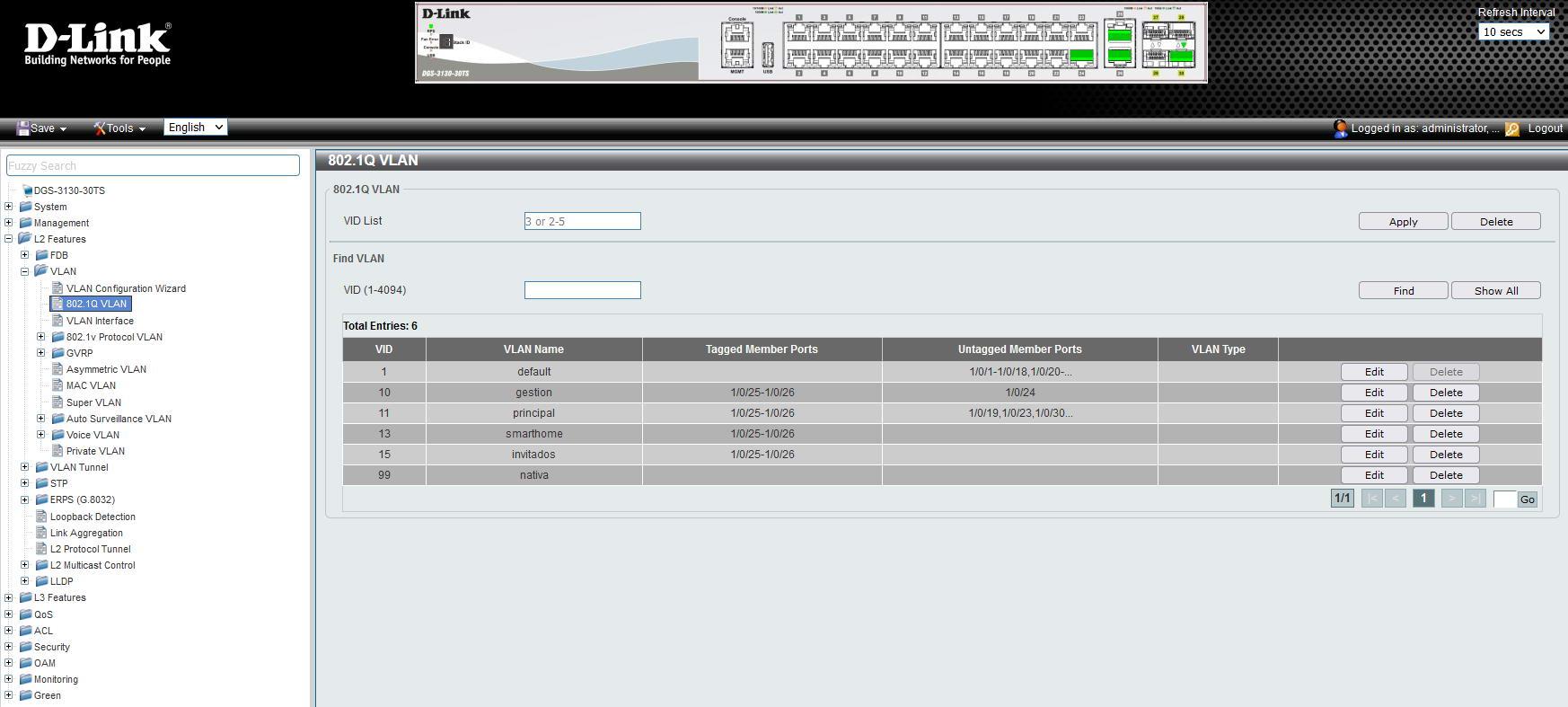

Когда мы говорим о продвинутой домашней сети или профессиональной сети, очень важно иметь правильная сегментация с помощью VLAN . Обязательно наличие роутера / брандмауэр который поддерживает VLAN со стандартом 802.1Q, который используется в настоящее время, благодаря этой поддержке VLAN мы можем настроить выделенную подсеть для каждой из VLAN, а также разрешить или запретить доступ между различными VLAN, которые у нас есть .

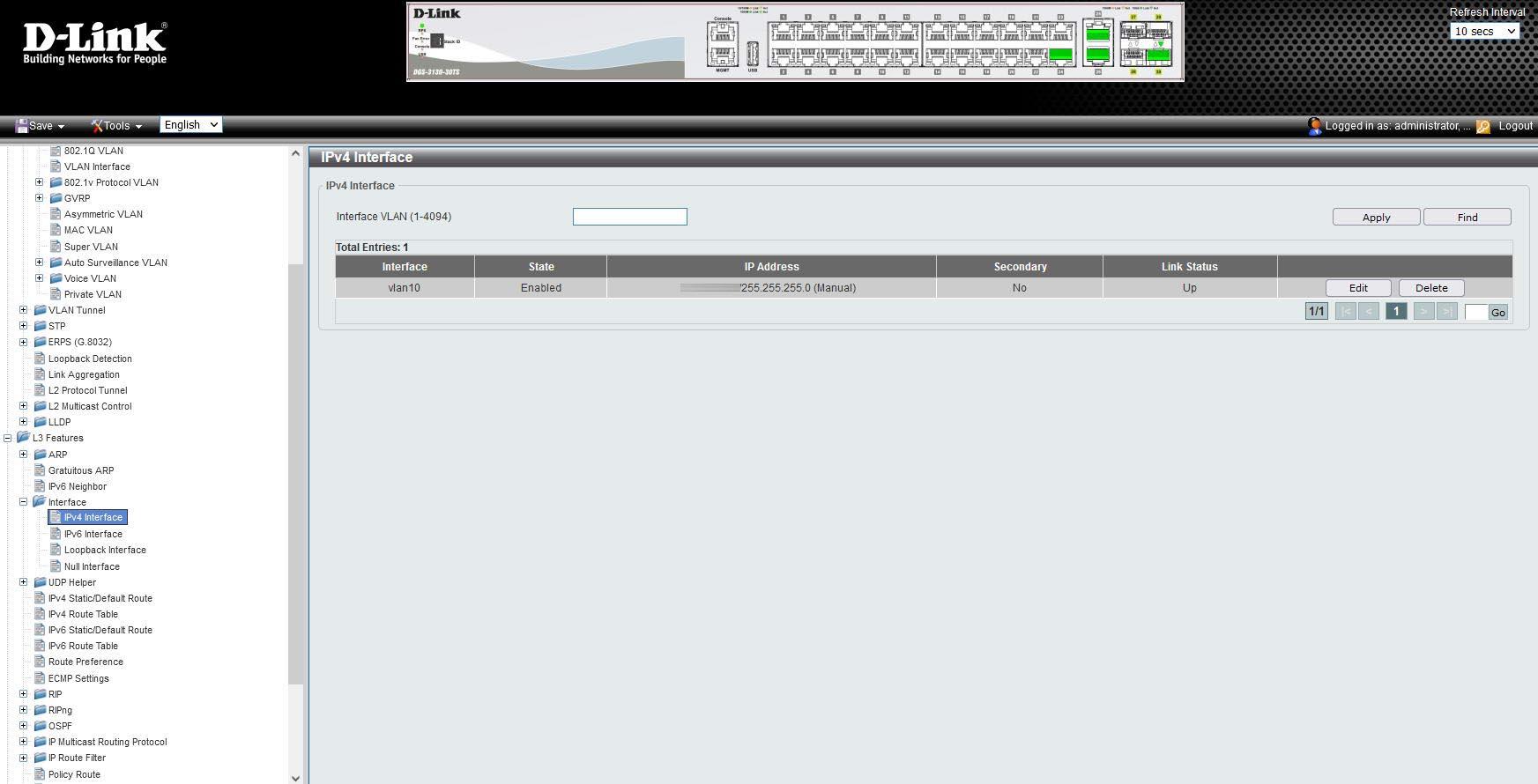

Настоятельно рекомендуемая практика для обеспечения максимально возможной безопасности в сети - это: иметь определенную подсеть и VLAN для управления различными устройствами локальной сети, то есть коммутаторов, точек доступа WiFi, которые у нас есть, и контроллера WiFi программно или аппаратно. Все, что касается управления, администрирования и мониторинга различного сетевого оборудования, должно содержаться в этой VLAN.

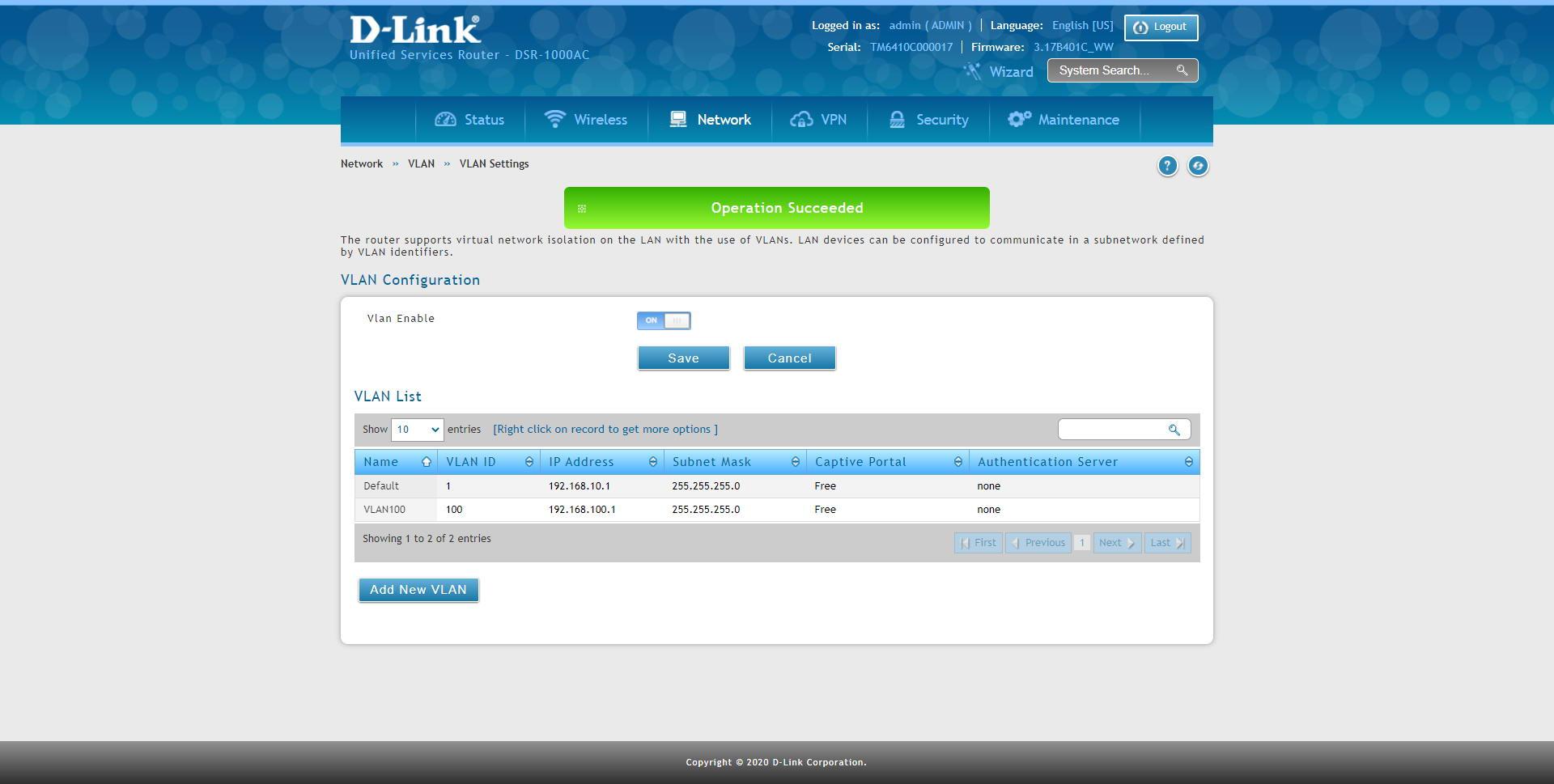

По умолчанию на всех компьютерах (маршрутизаторах, коммутаторах и точках доступа) VLAN ID 1 является VLAN управления и администрирования, этот идентификатор VLAN рекомендуется изменить в целях безопасности и применить соответствующие списки управления доступом для разрешения или запрета доступа. Например, если мы используем профессиональный маршрутизатор, такой как DSR-1000AC, мы можем настроить идентификатор VLAN, который нам нужен, и использовать определенную подсеть, остальные коммутаторы должны находиться в этой конкретной подсети.

Это первый шаг к правильной настройке сетевой безопасности, правильному разделению сети на подсети с различными разрешениями благодаря спискам управления доступом или правилам в брандмауэре. Теперь посмотрим, какие меры безопасности мы можем предпринять для управляемых коммутаторов.

Конфигурации на управляемых коммутаторах

Управляемые коммутаторы отвечают за остановку большого количества атак, которые могут поставить под угрозу сеть, очень важно правильно настроить эти устройства и обеспечить максимальную безопасность, чтобы избежать возможных проблем в будущем. Существует большое количество атак, направленных на обход мер безопасности, мы собираемся объяснить основные атаки и способы их адекватного смягчения.

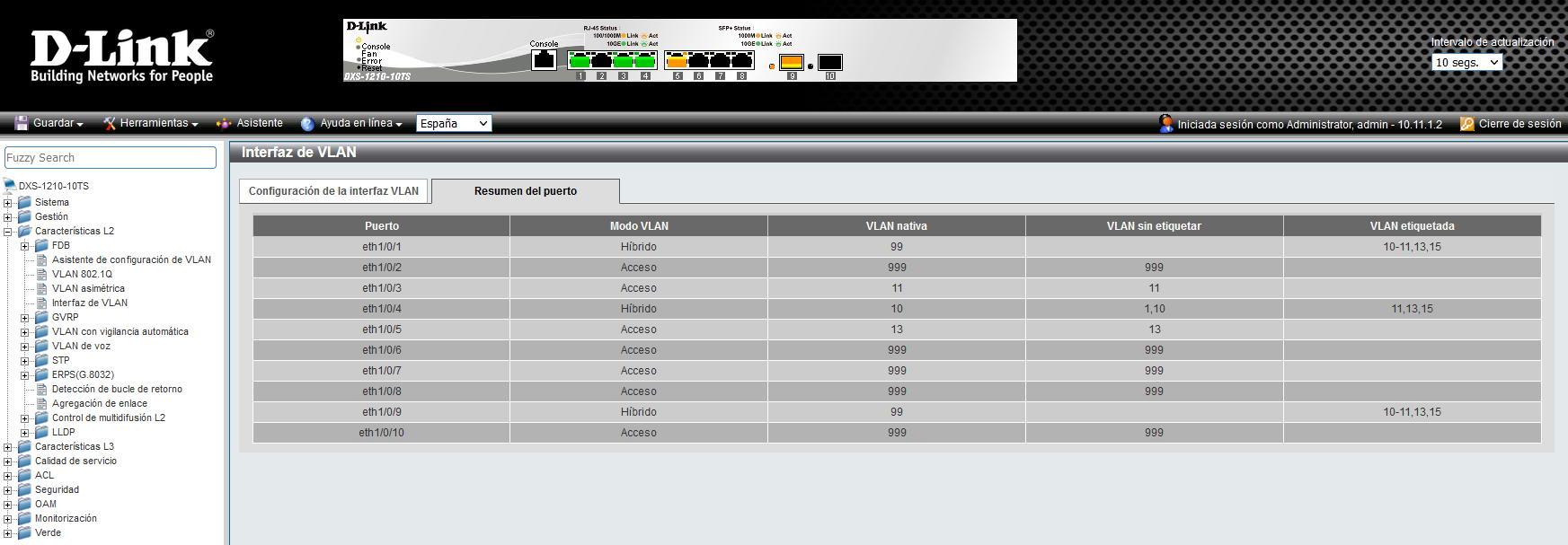

Управление портами и транками

- Отключите порты коммутатора, которые не будут использоваться.

- Не согласовывать стволы автоматически.

- Порты, которые не являются транками, явно помещают их как ACCESS.

Существует еще одна атака, называемая двойным тегированием, которая позволяет отправлять данные в виртуальную локальную сеть, которая на самом деле недоступна. Чтобы избежать этой атаки, рекомендуется следующее:

- Порты, которые не используются, явно помещают их как ACCESS в виртуальную локальную сеть, созданную в коммутаторе и не имеющую реального использования (например, VLAN 999).

Сделав эти основные рекомендации, мы избежим большого количества возможных атак.

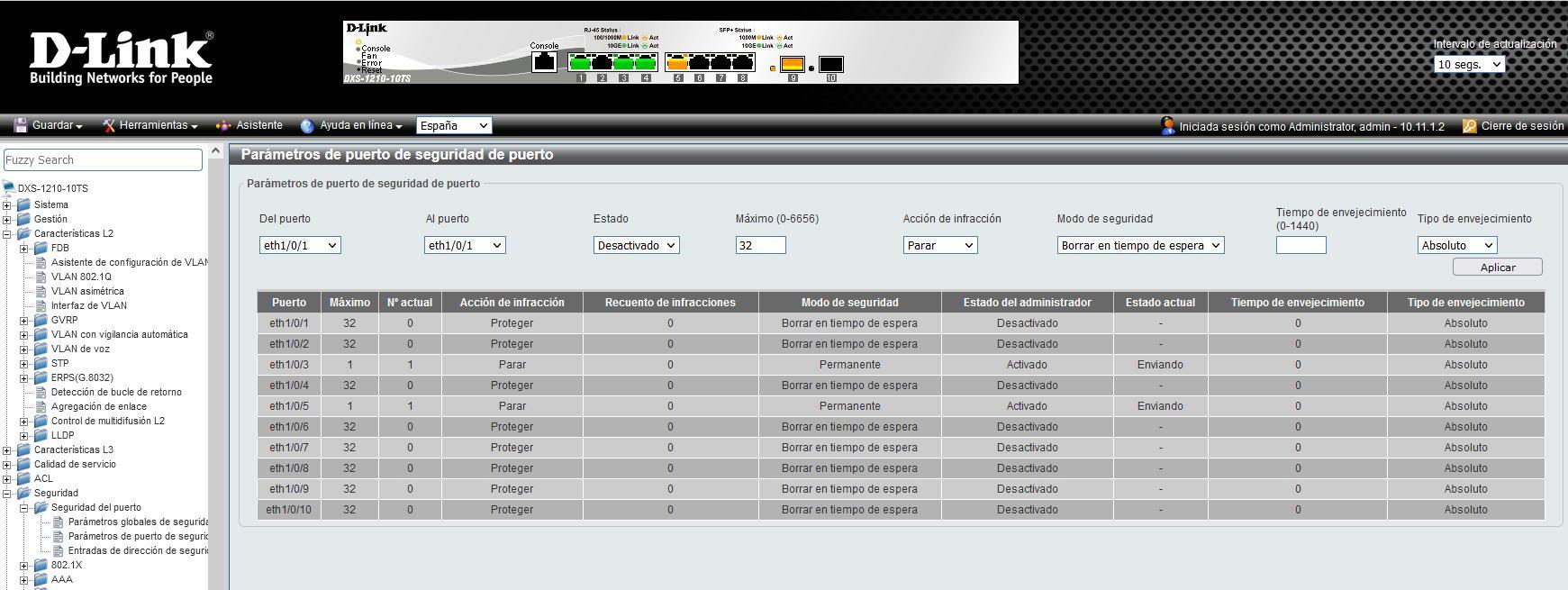

Порт-Безопасность

- Ограничьте количество MAC-адресов, которые могут подключаться к этому порту.

- Разрешить только MAC-адреса, которые отображаются в белом списке.

- Выключение: порт может быть отключен автоматически, затем администратору придется вручную выключить его или подождать определенное время, пока он не восстановится самостоятельно. В зависимости от переключателя у нас будет больше или меньше вариантов.

- Restrict (ограничено): трафик MAC-адреса, который нарушил применяемую политику, блокируется, увеличивает счетчик нарушений, чтобы проверить, что произошло на порту.

- Protect (защищенный): трафик MAC-адреса, нарушившего примененную политику, блокируется, счетчик не увеличивается.

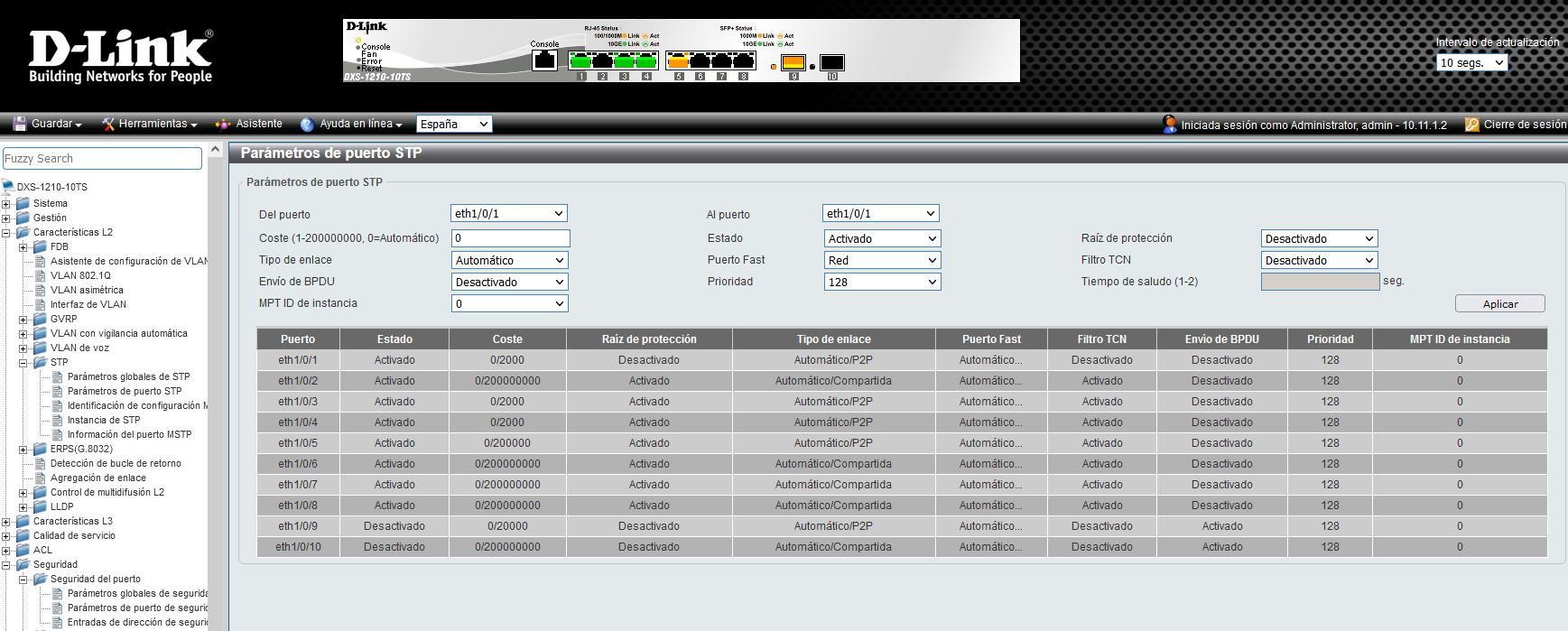

Вы используете Spanning-Tree в своих коммутаторах?

- Активируйте функцию bpduguard : эта функция предотвращает получение кадра STP на определенном порту, она автоматически блокирует кадры. Это нужно делать на не магистральных портах, иначе мы заблокируем порт.

- Включить функцию защиты корня : Эта функция предотвращает превращение нового устройства в корневой или корневой коммутатор сети. Если получен кадр, указывающий, что коммутатор станет корневым, если эта функция активирована на порту, он автоматически заблокирует кадры и проигнорирует его.

Эта мера безопасности очень важна, но если вы не используете Spanning-Tree (или RSTP, MSTP), вам не придется выполнять какую-либо настройку.

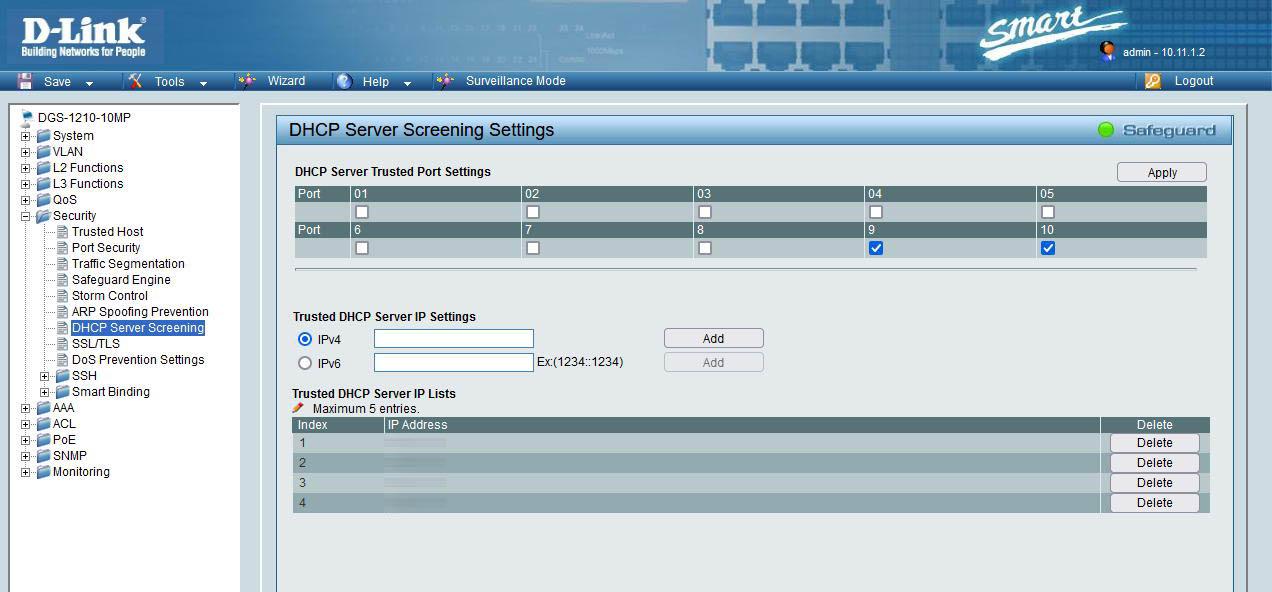

Отслеживание DHCP

Злоумышленник может создать поддельный DHCP-сервер в нашей организации и предоставить IP-адреса различным проводным и даже беспроводным клиентам. Чтобы смягчить это, абсолютно необходимо включить функцию DHCP Snooping, одну из самых важных функций безопасности, которые есть у коммутаторов.

Анти-ARP-спуфинг

После того, как мы увидели основные меры безопасности, которые мы должны предпринять в управляемом коммутаторе, мы поговорим о других очень интересных мерах.

Прочие меры безопасности

Другие более сложные конфигурации, которые мы можем выполнить, - это аутентификация каждого из проводных клиентов на сервере RADIUS или TACACS с использованием протокол 802.1X . Этот протокол позволяет нам аутентифицировать проводных клиентов, которые подключаются к коммутатору. Если они не могут пройти аутентификацию автоматически, весь создаваемый им трафик будет отклонен. Это одна из лучших мер безопасности, которую мы можем настроить в коммутаторе, потому что она позволяет нам аутентифицировать клиентов.

После того, как мы увидим основные меры безопасности в коммутаторах, мы посмотрим, какие меры безопасности мы можем применить к точкам доступа Wi-Fi.

Конфигурация на точках доступа

Конфигурация безопасности в точках доступа Wi-Fi, чтобы клиенты не могли получить к ним доступ, проста, если мы правильно сегментировал сеть на VLAN . Как правило, контроллеры Wi-Fi используются программным или аппаратным обеспечением, чтобы централизованно управлять десятками точек доступа Wi-Fi, эти контроллеры Wi-Fi всегда будут находиться в сети управления, поскольку они будут отвечать за управление точками доступа Wi-Fi в этой подсети. .

Мы также можем активировать или нет консольный доступ к точкам доступа WiFi , в случае, если консольный доступ вообще не используется, в целях безопасности рекомендуется отключить его. Любую неиспользуемую службу лучше всегда отключать. Конечно, вы всегда должны выбирать SSH и никогда не использовать Telnet, потому что последний является небезопасным протоколом.

Как вы видели, мы должны принять ряд мер безопасности как в коммутаторах, так и в точках доступа Wi-Fi, чтобы поддерживать безопасность всей сети, а также клиентов.

Читайте также: