Какой орган осуществляет надзор в сфере криптографической защиты информации

Обновлено: 31.05.2024

района Республики Татарстан

от _23.07.2020__ № _288__

ИНСТРУКЦИЯ

по обращению со средствами криптографической защиты информации в Исполнительном комитете Алексеевского муниципального района Республики Татарстан

Исходная ключевая информация – совокупность данных, предназначенных для выработки по определенным правилам криптоключей.

Ключевая информация – специальным образом организованная совокупность криптоключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока.

Ключевой блокнот – набор бумажных ключевых документов одного вида (таблиц, перфолент, перфокарт и т.п.), сброшюрованных и упакованных по установленным правилам.

Ключевой документ – физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости - контрольную, служебную и технологическую информацию.

Ключевой носитель – физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации).

Компрометация криптоключа – хищение, утрата, разглашение, несанкционированное копирование и другие происшествия, в результате которых криптоключи могут стать доступными несанкционированным лицам и (или) процессам.

Контролируемая зона – территория объекта, на которой исключено неконтролируемое пребывание лиц или транспортных средств.

Криптографический ключ (криптоключ) – совокупность данных, обеспечивающая выбор одного конкретного криптографического преобразования из числа всех возможных в данной криптографической системе.

Пользователь СКЗИ – физическое лицо, непосредственно допущенное к работе со средствами криптографической защиты информации.

Режимные помещения – помещения, где установлены средства криптографической защиты информации или хранятся ключевые документы к ним.

Средство криптографической защиты информации – криптосредства, предназначенные для защиты информации, не содержащей сведений, составляющих государственную тайну.

а) средства шифрования – аппаратные, программные и аппаратно-программные средства, системы и комплексы, реализующие алгоритмы криптографического преобразования информации и предназначенные для защиты информации при передаче по каналам связи и (или) для защиты информации от несанкционированного доступа при ее обработке и хранении;

б) средства имитозащиты – аппаратные, программные и аппаратно-программные средства, системы и комплексы, реализующие алгоритмы криптографического преобразования информации и предназначенные для защиты от навязывания ложной информации;

в) средства электронной цифровой подписи – аппаратные, программные и аппаратно-программные средства, обеспечивающие на основе криптографических преобразований реализацию хотя бы одной из следующих функций: создание электронной цифровой подписи с использованием закрытого ключа электронной цифровой подписи, подтверждение с использованием открытого ключа электронной цифровой подписи подлинности электронной цифровой подписи, создание закрытых и открытых ключей электронной цифровой подписи;

г) средства кодирования – средства, реализующие алгоритмы криптографического преобразования информации с выполнением части преобразования путем ручных операций или с использованием автоматизированных средств на основе таких операций;

д) средства изготовления ключевых документов (независимо от вида носителя ключевой информации);

е) ключевые документы (независимо от вида носителя ключевой информации).

- Ответственность

- Пользователи СКЗИ и Ответственный за обеспечение безопасности ПДн в ИСПДн несут личную ответственность за сохранность выданной им ключевой информации, носителей и паролей доступа к ним.

- Пользователи СКЗИ, осуществляющие обработку и защиту персональных данных на, обязаны ознакомиться с данной Инструкцией под подпись.

- Пользователи СКЗИ и Ответственный за обеспечение безопасности ПДн в ИСПДн несут персональную ответственность за выполнение требований настоящей Инструкции.

- Срок действия и порядок внесения изменений

- Настоящая Инструкция вступает в силу с момента её утверждения и действует бессрочно.

- Настоящая инструкция подлежит пересмотру не реже одного раза в три года.

- Изменения и дополнения в настоящую Инструкцию вносятся постановлением Руководителя Комитета.

Управляющий делами

Исполнительного комитета Г.А. Юсупова

Приложение №1

к Инструкции по обращению с шифровальными (криптографическими) средствами защиты информации в Исполнительном комитете Алексеевского муниципального района Республики Татарстан

Стоит понимать, что обеспечение конфиденциальности не подразумевает обязательное применение средств шифрования. Применение средств криптографической защиты информации (далее – СКЗИ) актуально в том случае, если это установлено в техническом задании, следует из Модели угроз (МУ) и/или Модели нарушителя, а также при передаче персональных данных по линиям связи, выходящим за пределы контролируемой зоны оператора.

Правильный выбор средств криптографической защиты информации позволяет обеспечить не только соблюдение нормативно-правовых актов, но и безопасность персональных данных, передаваемых по каналам связи с использованием таких средств. Подбор СКЗИ должен осуществляться с учетом требований нормативно-правовых актов, особенностей инфраструктуры информационной системы персональных данных, выявленных актуальных угроз персональным данным и необходимых функциональных характеристик СКЗИ.

Классы СКЗИ

Классы СКЗИ и соответствующие возможности нарушителей согласно приказу ФСБ № 378 представлены в таблице 1.

СКЗИ определенного класса применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности из числа перечисленных для предыдущего класса и не менее одной данного класса.

Каждый следующий класс СКЗИ включает в себя возможности нарушителей предыдущего класса.

Таблица 1 – Классы СКЗИ и соответствующие возможности нарушителей

Возможности нарушителей

Создание способов, подготовка и проведение атак без привлечения специалистов в области разработки и анализа СКЗИ

Создание способов, подготовка и проведение атак на различных этапах жизненного цикла СКЗИ

Проведение атаки, находясь вне пространства, в пределах которого осуществляется контроль за пребыванием и действиями лиц и (или) транспортных средств (далее - контролируемая зона)

Проведение на этапах разработки (модернизации), производства, хранения, транспортировки СКЗИ и этапе ввода в эксплуатацию СКЗИ (пусконаладочные работы) следующих атак:

- внесение несанкционированных изменений в СКЗИ и (или) в компоненты аппаратных и программных средств, совместно с которыми штатно функционируют СКЗИ и в совокупности представляющие среду функционирования СКЗИ (далее - СФ), которые способны повлиять на выполнение предъявляемых к СКЗИ требований, в том числе с использованием вредоносных программ;

- внесение несанкционированных изменений в документацию на СКЗИ и компоненты СФ.

Проведение атак на этапе эксплуатации СКЗИ на:

- персональные данные;

- ключевую, аутентифицирующую и парольную информацию СКЗИ;

- программные компоненты СКЗИ;

- аппаратные компоненты СКЗИ;

- программные компоненты СФ, включая программное обеспечение BIOS;

- аппаратные компоненты СФ;

- данные, передаваемые по каналам связи;

- иные объекты, которые установлены при формировании совокупности предположений о возможностях, которые могут использоваться при создании способов, подготовке и проведении атак с учетом применяемых в информационной системе информационных технологий, аппаратных средств (далее - АС) и программного обеспечения (далее - ПО).

Получение из находящихся в свободном доступе источников (включая информационно-телекоммуникационные сети, доступ к которым не ограничен определенным кругом лиц, в том числе информационно-телекоммуникационную сеть "Интернет") информации об информационной системе, в которой используется СКЗИ. При этом может быть получена следующая информация:

- общие сведения об информационной системе, в которой используется СКЗИ (назначение, состав, оператор, объекты, в которых размещены ресурсы информационной системы);

- сведения об информационных технологиях, базах данных, АС, ПО, используемых в информационной системе совместно с СКЗИ, за исключением сведений, содержащихся только в конструкторской документации на информационные технологии, базы данных, АС, ПО, используемые в информационной системе совместно с СКЗИ;

- содержание конструкторской документации на СКЗИ;

- содержание находящейся в свободном доступе документации на аппаратные и программные компоненты СКЗИ и СФ;

- общие сведения о защищаемой информации, используемой в процессе эксплуатации СКЗИ;

- сведения о каналах связи, по которым передаются защищаемые СКЗИ персональные данные (далее - канал связи);

- все возможные данные, передаваемые в открытом виде по каналам связи, не защищенным от несанкционированного доступа к информации организационными и техническими мерами;

- сведения обо всех проявляющихся в каналах связи, не защищенных от несанкционированного доступа к информации организационными и техническими мерами, нарушениях правил эксплуатации СКЗИ и СФ;

- сведения обо всех проявляющихся в каналах связи, не защищенных от несанкционированного доступа к информации организационными и техническими мерами, неисправностях и сбоях аппаратных компонентов СКЗИ и СФ;

- сведения, получаемые в результате анализа любых сигналов от аппаратных компонентов СКЗИ и СФ.

- находящихся в свободном доступе или используемых за пределами контролируемой зоны АС и ПО, включая аппаратные и программные компоненты СКЗИ и СФ;

- специально разработанных АС и ПО.

Использование на этапе эксплуатации в качестве среды переноса от субъекта к объекту (от объекта к субъекту) атаки действий, осуществляемых при подготовке и (или) проведении атаки:

- каналов связи, не защищенных от несанкционированного доступа к информации организационными и техническими мерами;

- каналов распространения сигналов, сопровождающих функционирование СКЗИ и СФ.

Проведение на этапе эксплуатации атаки из информационно-телекоммуникационных сетей, доступ к которым не ограничен определенным кругом лиц, если информационные системы, в которых используются СКЗИ, имеют выход в эти сети.

Использование на этапе эксплуатации находящихся за пределами контролируемой зоны АС и ПО из состава средств информационной системы, применяемых на местах эксплуатации СКЗИ (далее - штатные средства).

Проведение атаки при нахождении в пределах контролируемой зоны.

Проведение атак на этапе эксплуатации СКЗИ на следующие объекты:

- документацию на СКЗИ и компоненты СФ;

- помещения, в которых находится совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем (далее - СВТ), на которых реализованы СКЗИ и СФ.

Получение в рамках предоставленных полномочий, а также в результате наблюдений следующей информации:

- сведений о физических мерах защиты объектов, в которых размещены ресурсы информационной системы;

- сведений о мерах по обеспечению контролируемой зоны объектов, в которых размещены ресурсы информационной системы;

- сведений о мерах по разграничению доступа в Помещения, в которых находятся СВТ, на которых реализованы СКЗИ и СФ.

Использование штатных средств, ограниченное мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Физический доступ к СВТ, на которых реализованы СКЗИ и СФ.

Возможность располагать аппаратными компонентами СКЗИ и СФ, ограниченная мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Создание способов, подготовка и проведение атак с привлечением специалистов в области анализа сигналов, сопровождающих функционирование СКЗИ и СФ, и в области использования для реализации атак недокументированных (недекларированных) возможностей прикладного ПО.

Проведение лабораторных исследований СКЗИ, используемых вне контролируемой зоны, ограниченное мерами, реализованными в информационной системе, в которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

Проведение работ по созданию способов и средств атак в научно-исследовательских центрах, специализирующихся в области разработки и анализа СКЗИ и СФ, в том числе с использованием исходных текстов входящего в СФ прикладного ПО, непосредственно использующего вызовы программных функций СКЗИ.

Создание способов, подготовка и проведение атак с привлечением специалистов в области использования для реализации атак недокументированных (недекларированных) возможностей системного ПО.

Возможность располагать сведениями, содержащимися в конструкторской документации на аппаратные и программные компоненты СФ.

Возможность располагать всеми аппаратными компонентами СКЗИ и СФ.

При выборе СКЗИ стоит обратить внимание на наличие сертификата соответствия требованиям ФСБ России и его актуальность. В процессе эксплуатации СКЗИ важно обеспечивать контроль использования СКЗИ и актуальности срока действия сертификата соответствия.

Контроль и проверка использования СКЗИ

В подготовке к самой проверке ФСБ особого смысла нет. Построение комплексной системы защиты персональных данных – процесс, требующий времени и определенных компетенций. Наличие документов (например: приказов, инструкций, журналов) необходимо, но для проверки этого недостаточно. Необходимо осуществлять ведение журналов и систематически проводить проверки по исполнению положений локально-нормативных актов, регламентирующих эксплуатацию СКЗИ. В случае отсутствия таких процедур подготовка к проверке приведет к пустой трате времени, а проверяющие все равно выявят все ошибки эксплуатации СКЗИ, способных впоследствии привести к утере, несанкционированному доступу, уничтожению и блокированию ПДн.

Федеральная служба безопасности проверяет условия обработки и защиты персональных данных с использованием средств криптографической защиты информации. Более детальная информация приведена в таблице 2.

Таблица 2 – Соответствие требований и перечня предоставляемых документов

Перечень предоставляемых документов

Организация системы организационных мер защиты персональных данных.

- о назначении ответственного пользователя СКЗИ;

- о перечне лиц, допущенных к работе с СКЗИ;

- об утверждении инструкций;

- иные.

- модель нарушителя ИСПДн, содержащая возможности нарушителей в соответствии с приказом ФСБ №378.

Смысл данного приказа заключается в обосновании выбора класса СКЗИ.

Организация системы криптографических мер защиты информации.

- Модель угроз на каждую ИСПДн.

- Документы по поставке СКЗИ оператору.

Разрешительная и эксплуатационная документация на СКЗИ.

- Лицензии на СКЗИ.

- Сертификаты соответствия на СКЗИ.

- Формуляры на СКЗИ.

Следует предоставлять в печатном виде.

Требования к обслуживающему персоналу (требование к лицам, допущенным к работе).

- Утвержденный список лиц, допущенных к работе с СКЗИ.

- Документы, подтверждающие функциональные обязанности сотрудников.

- Журнал учета пользователей криптосредств.

- Документы, подтверждающие прохождение обучения сотрудников.

- ответственного за эксплуатацию средств криптографической защиты информации;

- по обращению со средствами криптографической защиты информации;

- пользователя и администратора СКЗИ.

- ввода СКЗИ в эксплуатацию;

- приема-передачи средств криптографической защиты;

- установления уровня защищенности ПДн, обрабатываемых в информационных системах персональных данных.

В процессе изучения актов проверяющими будут интервьюироваться сотрудники, работающие с данными информационными системами. Тут уже важно то, насколько уместно и корректно они будут отвечать на задаваемые им вопросы.

- установки средств защиты информации на все рабочие станции.

Следует опечатать рабочие станции

- поэкземплярного учета СКЗИ;

- учета и выдачи носителей с ключевой информацией.

Оценка соответствия применяемых СКЗИ

- Средства СКЗИ.

- Программное обеспечение СКЗИ (дистрибутив).

- Эксплуатационная документация на СКЗИ.

- Помещения, выделенные для установки СКЗИ и хранения ключевых документов к ним.

- Инструкции, регламентирующие правила и процедуры доступа в помещения, выделенные для установки СКЗИ и хранения ключевых документов к ним.

- Инструкция по восстановлению связи в случае компрометации действующих ключей к СКЗИ.

Необходимо иметь сигнализацию и сейфы во всех помещениях, где установлены средства криптографической защиты.

С целью прохождения проверки ФСБ оператор при эксплуатации СКЗИ в обязательном порядке должен:

- Обеспечивать контроль за соблюдением правил пользования СКЗИ и условий их использования, указанных в правилах пользования на них, согласно эксплуатационной документации производителя.

- Обеспечивать контроль за актуальностью сертификата соответствия ФСБ России и лицензии на применяемое СКЗИ.

- Издавать локально-нормативные акты, регламентирующие порядок, правила обращения и обслуживания СКЗИ.

- Обеспечивать физическую защиту средств вычислительной техники, содержащих СКЗИ или их компоненты, аппаратных СКЗИ и ключевых носителей информации.

- Ограничивать физический и логический доступ к СКЗИ и ключевым носителям информации.

- Обеспечивать контроль соответствия положений организационно-распорядительной документации реальным условиям эксплуатации СКЗИ и информационной системы персональных данных в целом.

- Обеспечивать контроль работоспособности и правильности функционирования СКЗИ.

Мероприятия для обеспечения безопасности ПДн

При нарушении требований по обеспечению персональных данных, предусмотренных нормативно-правовыми актами, предусмотрена административная ответственность. Для физического лица, как правило, в среднем предусмотрены штрафы около тысячи - двух тысяч рублей, для юридического лица – от двадцати тысяч рублей. При невыполнении множества требований нормативно-правовых актов другими регуляторами, например, Роскомнадзором, могут накладываться более серьезные штрафы, суммы которых в совокупности могут привести к значительным финансовым потерям.

При подготовке к проверке регулятора к типовым нарушениям относятся:

- Отсутствие актуального сертификата соответствия СКЗИ;

- Отсутствие журналов учета или нерегулярное их заполнение;

- Отсутствие дистрибутивов СКЗИ, формуляров, документов;

- Недостаточные меры по обеспечению физической защиты;

- Использование СКЗИ класса ниже необходимого.

- Некорректно разработанная модель угроз.

Остались вопросы? Нужна консультация? Необходимо выполнить работы по внедрению СКЗИ?

Напишите нам! Сегодня обсудим, а завтра начнем выполнять!

Внимание, материал не является истиной в последней инстанции. Ответить точно на конкретный запрос может только регулятор.

Вопросы про лицензирование

Как найти грань между техническим обслуживанием СКЗИ и, например, выработкой ключевой информации?

- Все, что описано в эксплуатационной документации, в том числе и выработка ключевой информации, является техническим обслуживанием.

Можно ли отдать на аутсорсинг работы по обслуживанию СКЗИ в организации?

Вопросы про журнал учета

Можно ли вести журнал учета СКЗИ/КД в электронном виде?

- Да. Некоторые организации уже так делают. При этом не стоит забывать про правила электронного документооборота, например, про использование квалифицированной электронной подписи.

Как организовать учет большого количества СКЗИ?

- Основной совет: каждое действие надо сопровождать актом и в журнале указывать его реквизиты. Не надо пытаться обеспечить всех участников доступом к журналу – территориально распределенные компании могут выдохнуть. Много и подробно о ведении учета журнала СКЗИ можете прочитать в этом посте.

Как вести поэкземплярный учет СКЗИ в мобильных и веб-приложениях?

- При скачивании учет СКЗИ обеспечивается тем, кто его распространяет, то есть разработчиком или вендором. Чтобы загрузить CSP, на сайте вендора нужно заполнить форму с ФИО и контактной информацией. Далее вы получаете ссылку на дистрибутив и серийник, а после регистрации – регистрационный номер СКЗИ. Все эти данные фиксируются у вендора, который распространяет СКЗИ, а у пользователя остается формуляр с серийным и регистрационным номерами. Подробнее этот процесс описан тут. Аналогичная схема действует и для корпоративного приложения или портала.

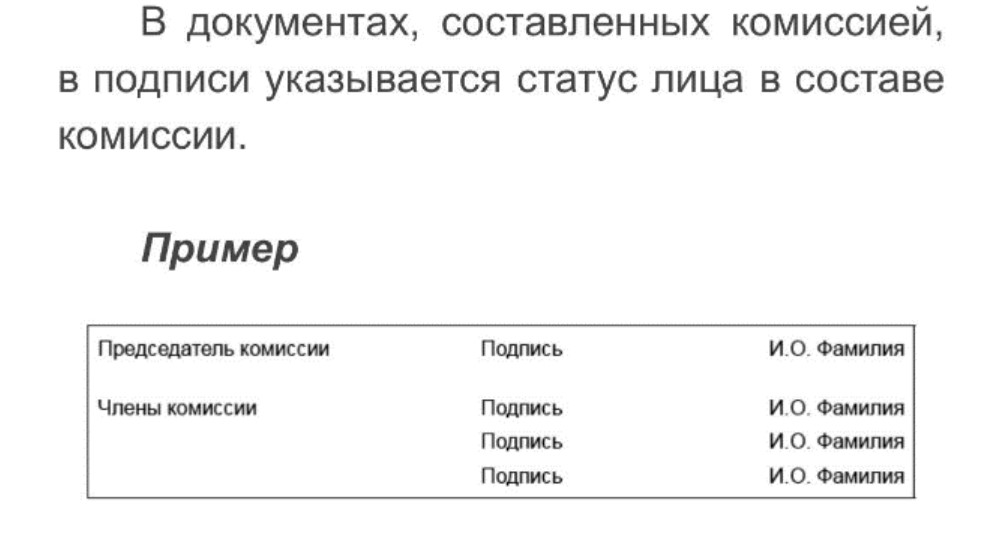

Могут ли всевозможные акты подписываться одним лицом – исполнителем, или обязательно комиссией, утвержденной приказом руководителя?

Если подходить более формально, то в ГОСТ Р 7.0.97-2016 есть пример:

Вопросы про ОКЗИ

В соответствии с п. 6 Инструкции № 152 ФАПСИ получается, что орган криптографической защиты информации (ОКЗИ) может быть создан только лицензиатом ФАПСИ. Значит ли это, что ОКЗИ может быть создан только у лицензиата ФСБ (как правопреемника ФАПСИ), а у всех остальных вместо этого назначается ответственное лицо?

- При создании и эксплуатации ОКЗИ появляются лицензируемые виды деятельности, поэтому право на его создание есть исключительно у лицензиата ФСБ. Правда, отсутствие ОКЗИ не освобождает от учета СКЗИ и ведения множества журналов, предусмотренных приказом ФАПСИ и эксплуатационной документацией к криптографическому оборудованию.

Можно ли самостоятельно обучить пользователей СКЗИ и как это оформить?

- Формально обучающие материалы должен разработать лицензиат ФСБ. Но самостоятельно проводить внутреннее обучение своих сотрудников на основе данных материалов может любая организация.

Есть ли какие-либо требования к сотрудникам, которые входят в ОКЗИ?

- Есть. Они должны пройти внутреннее обучение с тестированием. Сделать это можно в лицензированном учебном центре. Также им нужно ознакомиться с инструкцией пользователя СКЗИ под подпись.

Ответственный за защиту информации и ответственный за СКЗИ – это одно и то же?

- Не обязательно. Даже лучше, если эти роли выполняются разными лицами. Например, за администрирование средств защиты (антивирус, межсетевой экран и т.п.) отвечает администратор ИБ. А за администрирование и учет средств криптографической защиты – ответственный за СКЗИ. Как показывает практика согласования моделей нарушителей с ФСБ, регулятор просит данные роли не совмещать, хотя формального запрета на это нет. Но, гипотетически, такой запрет может встречаться в правилах эксплуатации на отдельные СКЗИ.

Другие вопросы

Если на компьютере установлено СКЗИ, является ли место, где он расположен спецпомещением? Как быть с сотрудниками, работающими удаленно с использованием СКЗИ (VPN)? Как опечатать помещение, где они работают?

- Строго говоря, по инструкции № 152 ФАПСИ, это спецпомещение. А, значит, к нему должны применяться меры, описанные в правилах пользования на конкретное СКЗИ. Причем требования должны выполняться как на территории организации, так и в отношении сотрудников, работающих удаленно.

В какой степени сейчас реализованы в СКЗИ квантовые технологии? Насколько они актуальны?

- У многих производителей уже есть решения ГОСТ VPN с использованием квантового распределения ключей. Но сертификаты соответствия ФСБ на данные изделия пока не получены, так как требования еще не утверждены.

Может ли Спецсвязь перевозить СКЗИ?

Существует две ключевых организации, осуществляющие доставку СКЗИ:

Государственная фельдъегерская служба (ГФС)

Главный центр специальной связи (ФГУП ГЦСС)

ФГУП ГЦСС (Спецсвязь) – это организация подведомственная Минкомсвязи. Согласно постановлению правительства от 15 декабря 1994 года N 1379-68, ФГУП ГЦСС, в частности, осуществляет прием и доставку корреспонденции и грузов, содержащих сведения и материалы, относящиеся к государственной, служебной и иной охраняемой законом тайне. ФГУП ГЦСС уполномочено осуществлять перевозку СКЗИ, в том числе для юридических лиц. Подробнее о доставке СКЗИ рассуждаем вот здесь.

И напоследок – крик души. Нужен ли единый протокол и алгоритм шифрования?

- Алгоритмы шифрования зафиксированы в государственных стандартах (ГОСТ) и одинаковы у всех производителей (за исключением незначительных деталей).

А вот несовместимость сетевых протоколов различных производителей – это действительно боль. Но определенные шаги в сторону стандартизации уже сделаны. Например:

Политика применения средств криптографической защиты информации.

Общие положения

1.1. Настоящая Политика применения средств криптографической защиты информации (далее — Политика) определяет порядок организации и обеспечения функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну (далее – СКЗИ, криптосредство) в случае их использования для обеспечения безопасности конфиденциальной информации и персональных данных при их обработке в информационных системах.

1.2. Настоящая Политика разработана во исполнение:

1.3. Настоящая Политика распространяется на крипто средства, предназначенные для обеспечения безопасности конфиденциальной информации и персональных данных при их обработке в информационных системах;

1.4. Криптографические средства защиты информации (далее – СКЗИ), реализующие функции шифрования и электронной подписи применяются для защиты электронных документов, передаваемых по общедоступным каналам связи, например, публичная сеть Интернет, либо по коммутируемым каналам связи.

1.5. Для обеспечения безопасности необходимо использовать СКЗИ, которые:

1.6. СКЗИ, применяемые для защиты персональных данных, должны иметь класс не ниже КС2.

1.7. СКЗИ реализуются на основе алгоритмов, соответствующих национальным стандартам РФ, условиям договора с контрагентом.

1.8. СКЗИ, лицензии, сопутствующие ключевые документы, инструкции к СКЗИ приобретаются организацией самостоятельно или могут быть получены у сторонней организации, инициирующей защищенный документооборот.

1.9. СКЗИ, включая инсталляционные носители, ключевые документы, описания и инструкции к СКЗИ, составляют коммерческую тайну в соответствии с Положением о конфиденциальной информации.

Порядок применения СКЗИ

2.1. Установка и настройка средств криптографической защиты информации осуществляется в соответствии с эксплуатационной документацией, инструкциями ФСБ России, других организаций, участвующих в защищенном электронном документообороте. По окончании установки и настройки осуществляется проверка готовности СКЗИ к использованию с составлением заключений о возможности их эксплуатации и ввод СКЗИ в эксплуатацию.

Размещение и монтаж СКЗИ, а также другого оборудования, функционирующего с криптосредствами, в режимных помещениях должны свести к минимуму возможность неконтролируемого доступа посторонних лиц к указанным средствам. Техническое обслуживание такого оборудования и смена криптоключей осуществляются в отсутствие лиц, не допущенных к работе с данными СКЗИ. Необходимо предусмотреть организационно-технические меры, исключающие возможность использования СКЗИ посторонними лицами. Физическое размещение СКЗИ должно обеспечивать безопасность СКЗИ, предотвращение несанкционированного доступа к СКЗИ. Доступ лиц в помещения, где располагаются средства защиты, ограничивается в соответствии со служебной необходимостью и определяется списком, утвержденным директором.

Встраивание крипто средств класса КС1 и КС2 осуществляется без контроля со стороны ФСБ России (если этот контроль не предусмотрен техническим заданием на разработку (модернизацию) информационной системы).

Встраивание криптосредств класса КС3, КВ1, КВ2 и КА1 осуществляется только под контролем со стороны ФСБ России.

Встраивание криптосредств класса КС1, КС2 или КС3 может осуществляться либо самим пользователем криптосредства при наличии соответствующей лицензии ФСБ России, либо организацией, имеющей соответствующую лицензию ФСБ России.

Встраивание криптосредства класса КВ1, КВ2 или КА1 осуществляется организацией, имеющей соответствующую лицензию ФСБ России.

Снятие СКЗИ с эксплуатации осуществляется при соблюдении процедур, обеспечивающих гарантированное удаление информации, несанкционированное использование которой может нанести ущерб бизнес — деятельности организации, и информации, используемой средствами обеспечения информационной безопасности, из постоянной памяти и с внешних носителей (за исключением архивов электронных документов и протоколов электронного взаимодействия, ведение и сохранность которых в течение определенного срока предусмотрены соответствующими нормативными и (или) договорными документами) и оформляется Актом. СКЗИ уничтожают (утилизируют) по решению владельца криптосредства, и с уведомлением организации, ответственной в соответствии за организацию поэкземплярного учета криптосредств.

Намеченные к уничтожению (утилизации) СКЗИ подлежат изъятию из аппаратных средств, с которыми они функционировали. При этом криптосредства считаются изъятыми из аппаратных средств, если исполнена предусмотренная эксплуатационной и технической документацией к СКЗИ процедура удаления программного обеспечения криптосредств и они полностью отсоединены от аппаратных средств.

Пригодные для дальнейшего использования узлы и детали аппаратных средств общего назначения, не предназначенные специально для аппаратной реализации криптографических алгоритмов или иных функций СКЗИ, а также совместно работающее с криптосредствами оборудование (мониторы, принтеры, сканеры, клавиатура и т.п.), разрешается использовать после уничтожения СКЗИ без ограничений. При этом информация, которая может оставаться в устройствах памяти оборудования (например, в принтерах, сканерах), должна быть надежно удалена (стерта).

2.2. Эксплуатация СКЗИ осуществляется лицами, назначенными приказом директора организации и прошедшими обучение работе с ними. При наличии двух и более пользователей СКЗИ обязанности между ними распределяются с учетом персональной ответственности за сохранность криптосредств, ключевой, эксплуатационной и технической документации, а также за порученные участки работы.

Пользователи криптосредств обязаны:

- не разглашать информацию, к которой они допущены, в том числе сведения о СКЗИ и других мерах защиты;

- не разглашать информацию о ключевых документах;

- не допускать снятие копий с ключевых документов;

- не допускать вывод ключевых документов на дисплей (монитор) персонального компьютера или принтер;

- не допускать записи на ключевой носитель посторонней информации;

- не допускать установки ключевых документов в другие персональные компьютеры;

- соблюдать требования к обеспечению безопасности информации, требования к обеспечению безопасности СКЗИ и ключевых документов к ним;

- сообщать о ставших им известными попытках посторонних лиц получить сведения об используемых СКЗИ или ключевых документах к ним;

- немедленно уведомлять о фактах утраты или недостачи СКЗИ, ключевых документов к ним, ключей от помещений, хранилищ, личных печатей и о других фактах, которые могут привести к разглашению защищаемой информации;

- сдать СКЗИ, эксплуатационную и техническую документацию к ним, ключевые документы при увольнении или отстранении от исполнения обязанностей, связанных с использованием криптосредств.

Безопасность обработки информации с использованием СКЗИ обеспечивается:

- соблюдением пользователями конфиденциальности при обращении со сведениями, которые им доверены или стали известны по работе, в том числе со сведениями о функционировании и порядке обеспечения безопасности применяемых СКЗИ и ключевых документах к ним;

- точным выполнением пользователями СКЗИ требований к обеспечению безопасности информации;

- надежным хранением эксплуатационной и технической документации к СКЗИ, ключевых документов, носителей информации ограниченного распространения;

- своевременным выявлением попыток посторонних лиц получить сведения о защищаемой информации, об используемых СКЗИ или ключевых документах к ним;

- немедленным принятием мер по предупреждению разглашения защищаемой информации, а также возможной ее утечки при выявлении фактов утраты или недостачи СКЗИ, ключевых документов к ним, удостоверений, пропусков, ключей от помещений, хранилищ, сейфов (металлических шкафов), личных печатей и т.п.

СКЗИ подлежат учету с использованием индексов или условных наименований и регистрационных номеров. Перечень индексов, условных наименований и регистрационных номеров криптосредств определяется Федеральной службой безопасности Российской Федерации.

Используемые или хранимые СКЗИ, эксплуатационная и техническая документация к ним, ключевые документы подлежат поэкземплярному учету. Форма Журнала учета СКЗИ приведена в Приложении № 1, Журнала учета ключевых носителей в Приложении № 2 к настоящей Политике. При этом программные СКЗИ должны учитываться совместно с аппаратными средствами, с которыми осуществляется их штатное функционирование. Если аппаратные или аппаратно-программные СКЗИ подключаются к системной шине или к одному из внутренних интерфейсов аппаратных средств, то такие криптосредства учитываются также совместно с соответствующими аппаратными средствами.

Единицей поэкземплярного учета ключевых документов считается ключевой носитель многократного использования, ключевой блокнот. Если один и тот же ключевой носитель многократно используют для записи криптоключей, то его каждый раз следует регистрировать отдельно.

Все полученные экземпляры криптосредств, эксплуатационной и технической документации к ним, ключевых документов должны быть выданы под расписку в соответствующем журнале поэкземплярного учета пользователям криптосредств, несущим персональную ответственность за их сохранность.

Передача СКЗИ, эксплуатационной и технической документации к ним, ключевых документов допускается только между пользователями криптосредств и (или) ответственным пользователем криптосредств под расписку в соответствующих журналах поэкземплярного учета. Такая передача между пользователями криптосредств должна быть санкционирована.

Хранение инсталлирующих носителей СКЗИ, эксплуатационной и технической документации, ключевых документов осуществляется в шкафах (ящиках, хранилищах) индивидуального пользования в условиях, исключающих бесконтрольный доступ к ним, а также их непреднамеренное уничтожение.

Аппаратные средства, с которыми осуществляется штатное функционирование СКЗИ, а также аппаратные и аппаратно-программные СКЗИ должны быть оборудованы средствами контроля за их вскрытием (опечатаны, опломбированы). Место опечатывания (опломбирования) криптосредств, аппаратных средств должно быть таким, чтобы его можно было визуально контролировать. При наличии технической возможности на время отсутствия пользователей криптосредств указанные средства необходимо отключать от линии связи и убирать в опечатываемые хранилища.

Внесение изменений в программное обеспечение СКЗИ и техническую документацию на СКЗИ осуществляется на основании полученных от производителя СКЗИ и документально подтвержденных обновлений с фиксацией контрольных сумм.

Эксплуатация СКЗИ предполагает ведение не менее двух резервных копий программного обеспечения и одной резервной копии ключевых носителей. Восстановление работоспособности СКЗИ в аварийных ситуациях осуществляется в соответствии с эксплуатационной документацией.

2.3. Изготовление ключевых документов из исходной ключевой информации осуществляют ответственные пользователи СКЗИ, применяя штатные криптосредства, если такая возможность предусмотрена эксплуатационной и технической документацией при наличии лицензии ФСБ России на деятельность по изготовлению ключевых документов для криптосредств.

Ключевые документы могут доставляться фельдъегерской (в том числе ведомственной) связью или со специально выделенными ответственными пользователями криптосредств и сотрудниками при соблюдении мер, исключающих бесконтрольный доступ к ключевым документам во время доставки.

До первоначальной высылки (или возвращения) адресату сообщают отдельным письмом описание высылаемых ему упаковок и печатей, которыми они могут быть опечатаны.

Для пересылки ключевых документов готовится сопроводительное письмо, в котором необходимо указывается: что посылается и в каком количестве, учетные номера документов, а также, при необходимости, назначение и порядок использования высылаемого отправления. Сопроводительное письмо вкладывают в одну из упаковок.

Полученные упаковки вскрывает только ответственный пользователь криптосредств, для которых они предназначены. Если содержимое полученной упаковки не соответствует указанному в сопроводительном письме или сама упаковка и печать — их описанию (оттиску), а также если упаковка повреждена, в результате чего образовался свободный доступ к ее содержимому, то получатель составляет акт, который высылает отправителю. Полученные с такими отправлениями ключевые документы до получения указаний от отправителя применять не разрешается.

При обнаружении бракованных ключевых документов или криптоключей один экземпляр бракованного изделия следует возвратить изготовителю для установления причин происшедшего и их устранения в дальнейшем, а оставшиеся экземпляры хранить до поступления дополнительных указаний от изготовителя.

Заказ на изготовление очередных ключевых документов, их изготовление и рассылку на места использования для своевременной замены действующих ключевых документов производится заблаговременно. Указание о вводе в действие очередных ключевых документов дается ответственным пользователем криптосредств только после поступления от них подтверждения о получении очередных ключевых документов.

Неиспользованные или выведенные из действия ключевые документы подлежат возвращению ответственному пользователю криптосредств или по его указанию должны быть уничтожены на месте.

Уничтожение криптоключей (исходной ключевой информации) может производиться путем физического уничтожения ключевого носителя, на котором они расположены, или путем стирания (разрушения) криптоключей (исходной ключевой информации) без повреждения ключевого носителя (для обеспечения возможности его многократного использования).

Криптоключи (исходную ключевую информацию) стирают по технологии, принятой для соответствующих ключевых носителей многократного использования (дискет, компакт-дисков (CD-ROM), Data Key, Smart Card, Touch Memory и т.п.). Непосредственные действия по стиранию криптоключей (исходной ключевой информации), а также возможные ограничения на дальнейшее применение соответствующих ключевых носителей многократного использования регламентируются эксплуатационной и технической документацией к соответствующим СКЗИ, а также указаниями организации, производившей запись криптоключей (исходной ключевой информации).

Ключевые носители уничтожают путем нанесения им неустранимого физического повреждения, исключающего возможность их использования, а также восстановления ключевой информации. Непосредственные действия по уничтожению конкретного типа ключевого носителя регламентируются эксплуатационной и технической документацией к соответствующим СКЗИ, а также указаниями организации, производившей запись криптоключей (исходной ключевой информации).

Бумажные и прочие сгораемые ключевые носители уничтожают путем сжигания или с помощью любых бумагорезательных машин.

Ключевые документы уничтожаются в сроки, указанные в эксплуатационной и технической документации к соответствующим СКЗИ. Факт уничтожения оформляется в соответствующих журналах поэкземплярного учета.

Уничтожение по акту производит комиссия в составе не менее двух человек. В акте указывается что уничтожается и в каком количестве. В конце акта делается итоговая запись (цифрами и прописью) о количестве наименований и экземпляров уничтожаемых ключевых документов, инсталлирующих СКЗИ носителей, эксплуатационной и технической документации. Исправления в тексте акта должны быть оговорены и заверены подписями всех членов комиссии, принимавших участие в уничтожении. О проведенном уничтожении делаются отметки в соответствующих журналах поэкземплярного учета.

Криптоключи, в отношении которых возникло подозрение в компрометации, а также действующие совместно с ними другие криптоключи необходимо немедленно вывести из действия, если иной порядок не оговорен в эксплуатационной и технической документации СКЗИ. В чрезвычайных случаях, когда отсутствуют криптоключи для замены скомпрометированных, допускается, по решению ответственного пользователя криптосредств, согласованного с оператором, использование скомпрометированных криптоключей. В этом случае период использования скомпрометированных криптоключей должен быть максимально коротким, а защищаемая информация как можно менее ценной.

О нарушениях, которые могут привести к компрометации криптоключей, их составных частей или передававшихся (хранящихся) с их использованием данных, пользователи криптосредств обязаны сообщать ответственному пользователю криптосредств.

Осмотр ключевых носителей многократного использования посторонними лицами не следует рассматривать как подозрение в компрометации криптоключей, если при этом исключалась возможность их копирования (чтения, размножения).

В случаях недостачи, не предъявления ключевых документов, а также неопределенности их местонахождения ответственный пользователь принимает срочные меры к их розыску и локализации последствий компрометации ключевых документов.

Порядок управления ключевой системой

Управление ключами – информационный процесс, включающий в себя три элемента:

В информационных системах организации используются специальные аппаратные и программные методы генерации случайных ключей. Как правило, используются датчики псевдо случайных чисел (далее — ПСЧ), с достаточно высокой степенью случайности их генерации. Вполне приемлемы программные генераторы ключей, которые вычисляют ПСЧ как сложную функцию от текущего времени и (или) числа, введенного пользователем.

Под накоплением ключей понимается организация их хранения, учета и удаления.

Секретные ключи не должны записываться в явном виде на носителе, который может быть считан или скопирован.

Вся информация об используемых ключах должна храниться в зашифрованном виде. Ключи, зашифровывающие ключевую информацию, называются мастер-ключами. Мастер-ключи каждый пользователь должен знать наизусть, запрещается хранение их на каких-либо материальных носителях.

Для условия безопасности информации необходимо периодическое обновление ключевой информации в информационных системах. При этом переназначаются как обычные ключи, так и мастер-ключи.

При распределении ключей необходимо выполнить следующие требования:

— оперативность и точность распределения;

— скрытость распределяемых ключей.

УПРАВЛЕНИЕ КЛЮЧАМИ, ОСНОВАННОЕ НА СИСТЕМАХ С ОТКРЫТЫМ КЛЮЧОМ

До использования криптосистемы с открытым ключом для обмена обычными секретными ключами пользователи должны обменяться своими открытыми ключами.

Управление открытыми ключами может быть организовано с помощью оперативной или автономной службы каталогов, пользователи могут также обмениваться ключами непосредственно.

Мониторинг и контроль применения СКЗИ

Читайте также:

- Кто учредил в россии собственную его императорского величества канцелярии

- Могут ли арестовать банковскую ячейку

- Кто осуществляет второй уровень контроля качества медицинской помощи ккмп в медицинских организациях

- Кто обладает полномочиями интерпретация статутов в системе общего права

- Кто вправе осуществлять материальное стимулирование деятельности добровольных пожарных