Основные виды угроз информационной безопасности офис адвоката

Обновлено: 25.04.2024

Массовый и быстрый переход в режим самоизоляции вынудил организации оперативно предоставить сотрудникам удаленный доступ к информационным системам и взаимодействовать с ними в режиме веб-конференций гораздо чаще, чем раньше. Обнаружилось, что организационные и технические меры информационной безопасности отстают по времени. В разделе собран обобщенный анализ возникающих угроз, приведены рекомендации, как их нейтрализовать.

Основные сценарии удаленной работы требуют доступа пользователя, работающего из дома, к ресурсам корпоративной сети, облака, видеоконференциям. В каждом случае необходимо конкретное программное обеспечение для удаленной работы.

В ряде организаций давно налажена удаленная работа, действует политика информационной безопасности, сформированы регламенты обучения, предоставления сотрудникам технических, программных средств, позволяющих обеспечивать приемлемый уровень безопасности данных.

В условиях удаленного доступа к ресурсам организации возможно следующее типовое решение:

Типичными угрозами являются взлом и заражение сети. Они возможны, если имеют место следующие обстоятельства:

-

ошибки настройки устройств доступа (компьютеров), в результате которых они оказываются незащищенными полностью или частично;

Любой удаленный доступ, на практике — это расширение периметра, так как в инфраструктуре компании появляются новые подключения извне. Личные станции, на которых работают пользователи и с которых обращаются к корпоративной системе, могут быть недостаточно защищены, могут быть заранее скомпрометированы, физически утеряны или целенаправленно украдены.

К типичным угрозам непосредственно на домашнем рабочем месте пользователя, можно отнести следующие:

-

проникновение вирусов из дома в офисную сеть, сетевая или вирусная атака на системы в периметре, например атака вируса-шифровальщика.

Как информация организации становится доступна на конечных устройствах, так и наоборот, возможен удаленный доступ к личной информации с удаленных рабочих мест. Это может представлять личные риски для здоровья и качества жизни сотрудников и их близких.

Пользователь имеет полный физический доступ к устройству, установленному у него дома, может получить доступ к файловой системе устройства и скопировать туда/оттуда информацию. Также к устройству будет иметь доступ и его окружение (члены его семьи, например). В силу указанных рисков рекомендуется выдавать пользователям права на удаленный доступ вместе с оборудованием, которое предварительно настроено с соблюдением необходимых стандартов и практик безопасности. Установка обновлений, средств защиты, отсутствие у оператора административных прав, пломбы, препятствующие вскрытию, — это все хорошие практики для повышения безопасности.

Если выдача спецоборудования для доступа в периметр нецелесообразна или такой возможности просто нет, стоит применять средства доступа со встроенным контролем защищенности со стороны пользователя или требовать, чтобы пользователь обзавелся актуальными средствами защиты.

В связи с экстренным режимом перехода в режим изоляции будут оправданы дополнительные меры контроля активности пользователя:

-

заблаговременное ограничение доступа к межсетевому экрану;

Регулятор — Федеральная служба по техническому и экспортному контролю, Центральный Банк, Национальный координационный центр по компьютерным инцидентам предлагают подходы, призванные обеспечить надежный режим удаленного пользования инфраструктурой и данными организаций.

Рекомендации по обеспечению безопасности объектов критической информационной инфраструктуры при реализации дистанционного режима исполнения должностных обязанностей работниками субъектов критической информационной инфраструктуры: письмо ФСТЭК России от 20.03.2020 № 240/84/389 // Федеральная служба по техническому и экспортному контролю.

Информационное письмо о мерах по обеспечению киберустойчивости и информационной безопасности в условиях распространения новой коронавирусной инфекции (COVID-19) // Банк России.

Центральный Банк рекомендует финансовым организациям обеспечить применение технологий виртуальных частных сетей, многофакторной аутентификации, терминального доступа (по возможности), а также мониторинг и контроль действий пользователей удаленного мобильного доступа.

ФСТЭК России рекомендует не допускать использование сотрудниками личных средств вычислительной техники, в том числе портативных мобильных средств вычислительной техники (ноутбуков, компьютеров, телефонов). Кроме того, регулятор рекомендует определить перечень информационных ресурсов, к которым будет предоставляться удаленный доступ, назначить минимально необходимые права пользователям, исключить возможность эксплуатации удаленных рабочих мест посторонними лицами, обеспечить двухфакторную аутентификацию работников, а также организовать защищенный доступ к серверам с помощью VPN-клиентов в комбинации с антивирусной защитой.

В таблице 1 представлены в общих чертах представлены угрозы, связанные с переходом в режим удаленной работы, далее они будут рассмотрены более подробно.

Рабочее место пользователя;Заражение вирусом или другим ПСНВ;Высокий;Защита антивирусом Корпоративные данные;Кража;Высокий;Использование DLP (data leak protection, предотвращение утечек данных) Корпоративные данные;Перехват;Средний;Использование шифрования Инфраструктура компании (серверы);Заражение вирусом и другим вредоносным ПО;Средний;Контроль трафика пользователей.

Авторизованный доступ для пользователей программ.

Работа через терминальный доступ. Шлюз доступа и инфраструктура;НСД;Высокий;Аутентификация с использованием двух факторов и более Пользователь (как объект атаки);Компрометация через социальную инженерию;Средний;Информирование, обучение, проведение разъяснительной работы.

Использование средств для защиты на уровне почты и открываемых файлов

Стандартным архитектурным решением для организации удаленного доступа является организация одного или нескольких узлов удаленного доступа с использованием сертифицированных средств защиты: криптографической защиты сетевых потоков (VPN), межсетевого экрана, средства систем обнаружения вторжений (IDS, intrusion detection system, система обнаружения вторжений). На внешние станции, которым дается право на удаленный доступ, как правило, также устанавливаются средства защиты: антивирусные средства, средства контроля возможных вторжений. Имеет смысл принять меры по контролю известных уязвимостей, выстроить процессы обеспечения информационной безопасности, в данном случае объектами пристального внимания должны стать жизненный цикл учетных записей, паролей, ключей доступа к VPN, обновление программного обеспечения, проверка на уязвимости.

Сотрудники службы безопасности выполняют необходимые организационные меры по управлению и учету подобных доступов, проверку работы и необходимых настроек на средствах защиты, устанавливают и контролируют порядок действий при тех или иных инцидентах, угрожающих безопасности. В системе есть привилегированные исполнители (администраторы, разработчики), которые участвуют в управлении конфигурацией. Как правило, для слежения за их действиями применяются специальные средства контроля. Для охраны информации применяются дополнительные средства предотвращения утечек (DLP), расположенные как в инфраструктуре, так и на рабочих станциях сотрудников, в том числе работающих удаленно. Реализация мероприятий в полном соответствии с требованиями регулятора требует затрат, тем более если к системе подключено много пользователей извне.

Существует несколько вариантов аппаратных и программных решений. Это может быть доступ через web-access, через удаленный рабочий стол, защита протоколов удаленного доступа.

Информация, которую передают юристу, зачастую носит настолько деликатный характер, что ущерб от ее раскрытия невозможно полностью нивелировать ни материальной компенсацией, ни включением юридических барьеров, ограничивающих ее использование.

Еще десять лет назад основу адвокатской тайны составляли документы на бумажном носителе и локально хранящиеся электронные документы, а наиболее простым и надежным способом сохранения конфиденциальности было использование сейфа для документов с обозначением, что в нем содержатся документы, составляющие адвокатскую тайну.

В течение последнего десятилетия формат работы юристов с информацией стремительно менялся. Сегодня адвокаты и другие юристы активно используют облачные технологии, сервисы совместной работы, мессенджеры, практически полностью отказавшись от флешек и тем более от бумаги. Даже оригиналы документов все чаще цифровые и подписываются электронными подписями.

Рекомендация № 1: оцифровывайте бумажные документы, их легче защитить

Документы на бумажных носителях имеют свойство теряться, портиться, попадать в руки неавторизованных лиц, а кроме того, с ними часто неудобно работать и ими крайне неудобно делиться с другими пользователями. Поэтому рекомендуется все бумажные документы оцифровывать, для чего можно использовать обычный смартфон, который есть у каждого юриста.

Если бумажный документ вовсе не нужен, то лучше его уничтожить после оцифровки. Необходимые оригиналы лучше передать на хранение в надежное место, например, в коммерческий архив или банковскую ячейку.

Цифровые документы можно и нужно защищать средствами шифрования.

Рекомендация № 2: шифруйте все документы, составляющие адвокатскую тайну

Шифрование документов позволяет скрыть их содержание от злоумышленников, даже если те физически получат доступ к вашим данным. Для расшифровки информации неавторизованному пользователю потребуется знать, каким способом зашифрован документ, и подобрать специальный код, что практически невозможно. Несмотря на кажущуюся сложность, шифровать документы так же просто, как, например, работать в текстовом редакторе. Самые доступные средства:

- Для данных, локально размещенных на компьютере, можно использовать встроенные в операционную системы средства криптозащиты: для MS Windows это Bitlocker; для MacOS — FileVault. Также возможно использование сторонних программных продуктов для полнодискового шифрования, например решение от Kasperskiy.

- Внешние носители информации (например, флешки) рекомендуется защищать стойким шифрованием с помощью криптоконтейнеров (программа упаковывает ваши файлы в цифровой контейнер, для открытия которого файлы потребуется расшифровать) или встроенного на внешнем носителе информации программного обеспечения (так, например, флешки Kingston DataTraveler SE9, Kingston DataTraveler® Vault Privacy имеют уже предустановленную систему шифрования).

- Смартфоны и другие мобильные устройства — в их настройках есть функция шифрования содержимого памяти устройства, ее рекомендуется активировать. В этом случае, не зная пароля доступа к устройству, без расшифровки данных получить к ним доступ злоумышленнику будет очень сложно, если не невозможно.

- В облачных хранилищах рекомендуется хранение информации в зашифрованном виде (с помощью сторонних приложений) или в виде криптокотнейнеров.

Если по какой-то причине вы не можете использовать специальное программное обеспечения для криптографической защиты, то в качестве компромисса можно архивировать данные с помощью популярных архиваторов rar или zip, устанавливая пароль доступа к архиву длиной не менее 16 символов.

Рекомендация № 3: соблюдайте цифровую гигиену при удаленном общении

Прежде всего, для переписки, аудио- и видеозвонков рекомендуется использовать мессенджеры с системой сквозного шифрования. К таким относятся телеграм (секретные чаты), Signal и Wickr. Также очень важно использовать двухфакторную авторизацию — лучше всего пароль, что предотвратит доступ к вашим коммуникациям в случае хищения сим-карты или мобильного устройства.

Кроме того, важно использовать функцию автоматического удаления переписки по истечении определенного времени: чем более конфиденциальная информация, тем короче должен быть промежуток времени. В этом случае ни хищение мобильного, ни несанкционированный доступ злоумышленников не приведут к утечке конфиденциальной информации.

Что касается электронной почты, то она по-прежнему может быть надежным способом коммуникации при соблюдении базовых правил гигиены (не открывать подозрительные письма, а тем более прикрепленные к ним файлы; внимательно следить за информацией об отправителе и содержании писем: письма от службы поддержки могут оказаться письмами от хакеров). Также не стоит пользоваться для пересылки конфиденциальной информации заведомо уязвимыми для хакерских атак сервисами, лучше использовать известные надежностью сервисы или корпоративную почту, настроенную вашей службой IT-поддержки.

При этом вся конфиденциальная информация должна пересылаться в виде ссылок на внешние облачные хранилища информации. Ссылки и пароли для доступа рекомендуется передавать по разным каналам связи, например, саму ссылку на документы — по электронной почте, а пароль доступа — в мессенджере.

Рекомендация № 5: используйте надежные и разные пароли

Как бы банально это ни прозвучало, главная уязвимость лежит не в зоне аппаратных или программных средств защиты информации, а в человеческом факторе. Так, использование простого (например, 12345678) или одного и того же пароля для доступа к рабочей электронной почте, социальным сетям, персональному компьютеру и в других местах приводит к тому, что рано или поздно он становится доступен злоумышленникам.

Если ваш пароль стал доступен недобросовестным лицам, то другие способы обеспечения конфиденциальности могут оказаться неэффективны, поэтому важно соблюдать несколько простых правил, связанных с паролями доступа:

Конечно, соблюдение этих рекомендаций не даст 100% гарантии защиты, но точно существенно снизит вероятность нарушения тайны. Важно отметить, что при использовании любых средств криптографии, облачных решений и мессенджеров необходимо соблюдать законодательство, в частности, определенные ограничения или запреты.

Узнайте как работаем и отдыхаем из нашего производственного календаря на 2022 год .

Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

Вопрос: Как отразить в учете организации (пользователя) приобретение неисключительных прав на использование программы для ЭВМ (средств криптографической защиты информации) на условиях простой (неисключительной) лицензии? Лицензионный договор с лицензиаром (правообладателем) заключен в виде договора присоединения.

Посмотреть ответ

Базовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

- Доступность. Предполагает доступ субъектов к необходимой информации. Под субъектами понимаются компании, которые имеют право на доступ к соответствующим данным.

- Целостность. Сведения должны быть защищены от незаконного видоизменения, порчи.

- Конфиденциальность. Предполагает защищенность от несанкционированного доступа к данным.

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки. Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности. Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

- Нежелание обучаться работе с информационными системами.

- Отсутствие у сотрудника необходимой подготовки.

- Отсутствие техподдержки, что приводит к сложностям с работой.

- Умышленное или неумышленное нарушение правил работы.

- Выход поддерживающей инфраструктуры из обычного режима (к этому может привести, к примеру, превышение числа запросов).

- Ошибки при переконфигурировании.

- Отказ ПО.

- Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

- Ввод неправильных данных.

- Изменение сведений.

- Подделка заголовка.

- Подделка всего текста письма.

- Отказ от исполненных действий.

- Дублирование информации.

- Внесение дополнительных сведений.

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

- Использование многоразовых паролей с сохранением их на источниках, к которым могут получить доступ злоумышленники.

- Использование одних и тех же паролей в различных системах.

- Размещение информации в среде, которая не обеспечивает конфиденциальность.

- Использование злоумышленниками технических средств. К примеру, прослушивающие устройства, специальные программы, фиксирующие введенный пароль.

- Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

- Хранение сведений на резервных носителях.

- Распространение информации по множеству источников, что приводит к перехвату сведений.

- Оставление ноутбуков без присмотра.

- Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным администратором).

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация. Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Для любой организации, независимо от вида деятельности, одной из важнейших сфер бизнес интереса является защита конфиденциальной информации.

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное — правовую.

В связи, с чем информация разделяется на три группы:

- Первая — несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая — для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна — сведения об операциях, о счетах и вкладах организаций — клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя — техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

![Уровни защиты информации]()

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

![Методы обеспечения защиты конфиденциальных документов]()

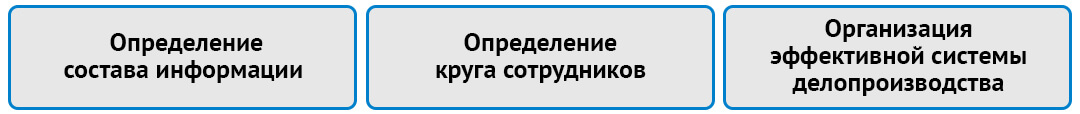

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

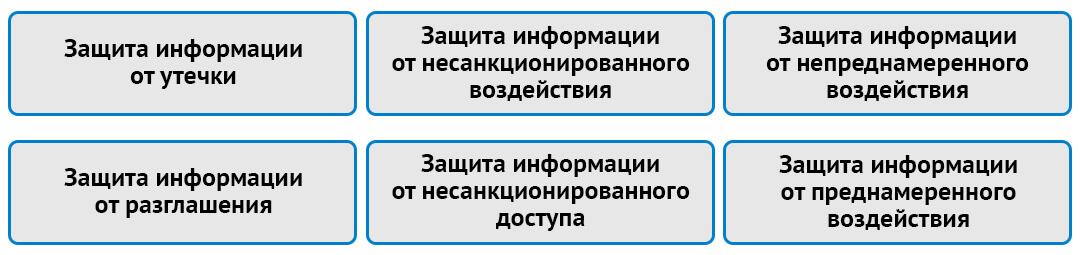

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

![Меры защиты конфиденциальной информации]()

- защита конфиденциальной информации от утечки — защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия — защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия — защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения — защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа — защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия — защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

![]()

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

- Случайные или преднамеренные

- Природного или техногенного характера

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

![]()

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасностиДля применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Читайте также:

- А32 какой арбитражный суд

- Суд как государственный орган осуществляющий функцию правосудия курсовая

- Что такое судебный юрист

- Какие суда не подлежат обязательному страхованию гражданской ответственности судовладельца

- Означает что без согласия самого государства оно не может быть привлечено к суду другого государства