Какие механизмы безопасности используются для обеспечения конфиденциальности трафика

Обновлено: 28.06.2024

Система сетевой безопасности — это комплекс мер, направленных на поддержание удобства использования и защиту целостности сети и данных.

- Она использует аппаратные и программные технологии

- Она борется с различными угрозами

- Она блокирует их проникновение и распространение в сети

- Эффективная система сетевой безопасности управляет доступом к сети.

Связаться с Cisco

Средства обеспечения сетевой безопасности

Межсетевые экраны

Межсетевые экраны создают барьер между надежной внутренней сетью и ненадежными внешними сетями, такими как Интернет. Они используют набор определенных правил, которые разрешают или блокируют трафик. Межсетевой экран может быть аппаратным, программным или смешанного типа. Cisco предлагает устройства для унифицированного управления угрозами (UTM) и межсетевые экраны нового поколения, ориентированные на предотвращение угроз.

Защита электронной почты

Антивирусы и программы для защиты от вредоносного ПО

Сегментация сети

Программно-определяемая сегментация классифицирует сетевой трафик и упрощает применение политик безопасности. В идеале классификация должна быть основана на идентификации конечных устройств, а не просто на IP-адресах. Можно назначать права доступа на основе ролей, расположения и других факторов, чтобы предоставлять необходимый уровень доступа нужным пользователям, изолировать подозрительные устройства и устранять угрозы.

Управление доступом

Не у каждого пользователя должен быть доступ к сети. Для защиты от потенциальных хакеров необходимо распознавать каждого пользователя и каждое устройство. Только в этом случае можно обеспечить соблюдение политик безопасности. Можно блокировать конечные устройства, не соответствующие установленным требованиям, или предоставлять им только ограниченный доступ. Этот процесс называется контролем доступа к сети (NAC).

Безопасность приложений

Любое программное обеспечение, используемое в организации, необходимо защищать, независимо от того, создается оно ИТ-специалистами организации или приобретается на стороне. К сожалению, любое приложение может содержать лазейки (или уязвимости), которые хакеры могут использовать для проникновения в сеть. Система обеспечения безопасности приложений содержит аппаратное и программное обеспечение и процессы, которые вы используете для устранения этих уязвимостей.

Поведенческая аналитика

Для обнаружения аномального поведения сети необходимо знать, как выглядит нормальное. Средства поведенческой аналитики автоматически выявляют действия, отличающиеся от нормы. Это помогает отделу информационной безопасности эффективнее выявлять признаки компрометации, которые могут создавать проблемы, и быстро блокировать угрозы.

Предотвращение утечки данных

Организации должны быть уверены, что их сотрудники не передают конфиденциальную информацию за пределы сети. Технологии предотвращения утечки данных (DLP) могут препятствовать небезопасной загрузке, переадресации или даже печати важной информации пользователями.

Системы предотвращения вторжений

Система предотвращения вторжений (IPS) сканирует сетевой трафик и активно блокирует атаки. С этой целью устройства Cisco IPS нового поколения (NGIPS) сопоставляют огромные объемы информации, полученной с помощью глобальной аналитики угроз, что позволяет не только блокировать вредоносную активность, но и отслеживать путь подозрительных файлов и вредоносного ПО во всей сети для предотвращения распространения эпидемий и повторного заражения.

Безопасность мобильных устройств

Целью атак киберпреступников все чаще становятся мобильные устройства и приложения. В течение ближайших 3 лет 90 % ИТ-организаций могут организовать поддержку корпоративных приложений на личных мобильных устройствах. При этом, разумеется, необходимо контролировать доступ различных устройств к сети. Также требуется настраивать их подключения, чтобы сохранить конфиденциальность сетевого трафика.

Управление событиями и данными об информационной безопасности (SIEM)

Продукты SIEM группируют сведения, необходимые сотрудникам, занимающимся ИТ-безопасностью, чтобы выявлять угрозы и реагировать на них. Они могут иметь форму физических и виртуальных устройств и серверного ПО.

Сеть VPN

Виртуальная частная сеть шифрует подключение конечных устройств к сети, часто выполняемое через Интернет. Как правило, сети VPN для удаленного доступа используют протокол IPsec или SSL для аутентификации взаимодействия между устройством и сетью.

Безопасность веб-трафика

Безопасность беспроводного доступа

Беспроводные сети менее безопасны, чем проводные. Если не соблюдать строгие меры безопасности, развертывание беспроводной локальной сети не отличается от бесконтрольного размещения Ethernet-портов в свободном доступе. Чтобы предотвратить появление эксплойтов, необходимы продукты, специально предназначенные для защиты беспроводных сетей.

Как работает система сетевой безопасности?

Система сетевой безопасности состоит из нескольких уровней защиты как внутри сети, так и на ее периметре. На каждом уровне сетевой безопасности реализуются определенные политики и средства контроля. Авторизованные пользователи получают доступ к сетевым ресурсам, а использование эксплойтов и реализация угроз злоумышленниками блокируется.

Какие преимущества дает система сетевой безопасности?

Цифровизация изменила мир. Изменения коснулись нашего стиля жизни, досуга, подхода к работе и обучению. Каждая организация, которая хочет предоставлять услуги заказчикам и сотрудникам, должна защищать свою сеть. Система сетевой безопасности также помогает защитить конфиденциальную информацию от атак. В конечном счете речь идет и о защите репутации.

З адача защиты от несанкционированного доступа информации становится актуальной для многих компаний. Сведения, которые могут заинтересовать третьих лиц, находятся в базах данных и медицинских учреждений, и производственных предприятий, и государственных структур. При этом охрана персональных данных – требование закона, остальные массивы информации охраняются исходя из внутренних политик предприятия, направленных на создание удобной и эффективной системы защиты.

Понятие ЛВС

Под локальной вычислительной сетью понимается небольшая по размерам компьютерная сеть, которая служит интересам ограниченного количества пользователей, покрывая одно или несколько зданий, например, офисы или помещения институтов.

ЛВС классифицируются по способу администрирования:

- локальные;

- распределенные;

- городские.

В ЛВС компьютеры объединяются при помощи медных или оптоволоконных кабелей или по спутниковой связи. Объединение ПК в сеть дает возможность:

- передавать информацию без съемных носителей;

- совместно работать в программе, установленной на одном компьютере, нескольким пользователям;

- совместно пользоваться устройствами, например, принтером;

- применять одно решение для защиты конфиденциальной информации на нескольких рабочих станциях.

С другими сетями ЛВС соединяется через шлюзы. Она может подключаться к Интернету или быть автономной, во втором случае решить задачу обеспечения безопасности данных проще.

Виды угроз

При решении задачи защиты информации в локальной сети на первом этапе необходимо составить релевантную модель угроз, чтобы оценить степень рисков, которым подвержены данные.

При составлении модели угроз предполагается, что несанкционированный доступ бывает двух видов:

1. Косвенный, осуществляемый без прямого физического доступа к данным;

2. Прямой, с физическим доступом к сети.

Перечень способов нелегитимного получения сведений широк. Угрозу для системы создают даже те, что используются редко.

Основные способы организации несанкционированного доступа к информации в ЛВС:

- фотографирование экрана;

- считывание электромагнитных волн мониторов (перехват ван Эйка);

- запрещенное копирование, становящееся в последние годы основной угрозой для безопасности информации;

- хищение носителей данных;

- проникновение в компьютеры других пользователей для получения информации ограниченного доступа, иногда с использованием чужих средств идентификации (логинов, паролей, смарт-карт);

- применение программных ловушек;

- получение данных с помощью серии разрешенных запросов;

- использование недостатков программ и операционных систем для получения сведений;

- применение вредоносных программ;

- нелегитимное подключение к сети.

С каждым из этих способов хищения данных можно бороться. По статистике, до 80% случаев НСД к данным связаны с действиями внутренних пользователей. Внешние атаки на корпоративные сети происходят реже, особенно если в целях защиты информации ЛВС не подключена к Интернету.

Получение несанкционированного доступа к информации может привести к серьезным инцидентам:

- разглашение, распространение данных. Этому риску в особенности подвержены документы, имеющие характер коммерческой тайны, и интеллектуальные активы. Их попадание к третьим лицам, конкурентам может причинить компании финансовый ущерб. Разглашение сведений, относящихся к персональным данным, влечет за собой ответственность по нормам действующего законодательства;

- намеренное искажение, подмена достоверной информации ложной;

- уничтожение по умыслу третьих лиц или из-за поломки оборудования, носителей информации либо в результате непреднамеренного заражения рабочей станции при помощи компьютерных вирусов.

Сложно рассчитать, какой именно ущерб может принести компаниям недостаточная забота о защите информации. Появление на рынке инсайдерской информации может повлиять на курс акций компании, снизить ее капитализацию. Так, утечка в 2018 году 87 млн учетных записей пользователей Facebook существенно снизила стоимость компании. Заражение сетей компании A.P. Moller-Maersk вирусом-шифровальщиком привело к убыткам в 300 млн долларов и необходимости в течение десяти дней контролировать разгрузку и погрузку сотен морских судов без использования ПО.

Меры безопасности

Использование различных средств защиты информации нужно учитывать на этапе разработки архитектуры сети.

Защитные методы делятся на четыре группы:

- организационные;

- технические или аппаратные;

- программные;

- аппаратно-программные.

Все названные средства призваны создать сложности для несанкционированного доступа в ЛВС.

Основные барьеры для злоумышленников:

- физическое препятствие, исключающее возможность соприкосновения третьего лица с элементами сети;

- система контроля и управления доступом, регламентирующая уровни прав пользователей;

- использование криптографических средств защиты информации (шифрование данных);

- регламентация действий персонала;

- принятие мер дисциплинарного, гражданско-правового и даже уголовно-правового воздействия в целях защиты конфиденциальной информации.

Средства контроля и управления доступом в целях защиты информации включают:

- механизмы идентификации пользователей и элементов системы, основанные на текстовых (логин, пароль) или технических (смарт-карта, токен) принципах;

- раздачу полномочий на доступ в зависимости от служебного ранга пользователя;

- регламентирование разрешенных работ в сети для каждой категории пользователей;

- фиксацию действий пользователей;

- определенные реакций (отключение системы, сигнализация) при выявлении попыток НСД.

Организационные

К организационным методам традиционно относят внутренние нормативные акты, регламентирующие порядок работы с информацией. Это положения о коммерческой тайне, о порядке работы с информационными ресурсами, о порядке доступа к документам. Но только положениями и другими нормативными актами организационные меры не ограничиваются, они могут носить и характер действий.

К организационным средствам защиты информации относят:

- ограничение доступа в рабочие помещения, введение системы пропусков;

- разграничение прав пользователей в работе с массивами информации;

- выделение для обработки ценной информации специальных автоматических рабочих станций (АРМ) без подключения к Интернету;

- особый порядок учета и хранения съемных носителей информации;

- размещение АРМ таким образом, чтобы экран компьютера и клавиатура не оказывались в зоне видимости других сотрудников и посторонних;

- контроль за выводом информации на принтер, создание защищенных зон для печати;

- контроль за распечатанными экземплярами документов, содержащими критичную информацию;

- в случае поломки оборудования – уничтожение данных на жестких дисках перед его отправкой в ремонт;

- установление запорных устройств на корпусе компьютера.

Для регламентирования действий пользователей целесообразно:

- ввести на предприятии режим коммерческой тайны, составив исчерпывающий перечень конфиденциальных данных;

- включить в трудовые договоры условие об ответственности за разглашение коммерческой тайны или персональных данных;

- проводить тренинги, посвященные способам защиты информации.

При выявлении случаев небрежного отношения к информации, содержащейся в локальных вычислительных сетях, нужно публично привлекать виновных к ответственности. Это предотвратит новые случаи раскрытия ценных сведений. Политика безопасности каждой корпорации должна своевременно доводиться до сведения каждого сотрудника, систематически обновляться и действовать в ежедневном режиме. Контроль за этим должен быть возложен на службы персонала и безопасности.

Технические

Технические средства защиты информации, несмотря на высокую стоимость, очень популярны, поскольку позволяют защитить данные наиболее надежно. Они устойчивы к внешнему воздействию, защищены от вмешательства в конструкцию, гарантируют ограничение несанкционированного доступа в полном объеме.

Технические средства делятся на две группы:

1. Аппаратные, они встраиваются в компьютеры или совместимы с ними через определенный интерфейс (канал передачи данных – USB, Wi-Fi);

2. Физические, представляющие собой оборудование или архитектуру помещений, которые защищают ЛВС и их элементы от несанкционированного доступа.

Помимо названных, широко используются такие варианты решения задач, как генераторы акустических помех, призванные предотвратить подслушивание, использование мягких подкладок под оборудование, что также снижает риски утечки информации по акустическому каналу. Использование сетевых фильтров или стабилизаторов напряжения, которые продлевают жизнь оборудованию, что косвенно отражается на сохранности данных.

Программные

По мере совершенствования вредоносных программ совершенствуются и методы борьбы с ним. Сегодня вредоносное ПО может длительное время скрываться в сетях и не обнаруживаться антивирусами. Такие программы стали дешевле на черном рынке, они доступны даже для небольших хакерских группировок, а количество возможных каналов заражения существенно выросло.

Кроме внешних информационных угроз, существуют и внутренние, связанные с человеческим фактором. Защитное ПО действует и против них.

В зависимости от решаемых задач программные методы защиты данных делятся на следующие типы:

- межсетевые экраны, ставящие барьер для трафика в узлах вычислительной сети или в месте ее соединения с внешними сетями;

- антивирусы, выявляющие вредоносные программы;

- средства криптографической защиты информации, позволяющие шифровать данные как на дисках, так и в момент их передачи;

- технологии электронной подписи, обеспечивающие подлинность документов;

- средства обнаружения вторжения, сигнализирующие о попытках несанкционированного доступа в вычислительную сеть;

- средства доверенной загрузки, контролирующие загружаемые пользователями в сеть файлы;

- утилиты для контроля съемных носителей, позволяющие избежать несанкционированного копирования;

- средства идентификации копий документов, позволяющие выявить, кто именно из пользователей распечатал секретную информацию;

- СКУД;

- решения для аудита данных в информационной системе.

Программные средства защиты информации в России проходят обязательную сертификацию в ФСБ и что свидетельствует об их надежности.

Программные средства обычно применяются в комплексе, с опорой на выработанную при разработке архитектуры системы модель угроз.

Для крупных и средних компаний одним из лучших средств защиты информации в локальной вычислительной сети являются DLP-системы. Это комплексное решение, позволяющее отслеживать данные внутри сети и на выходе из нее. Ядро DLP-системы составляет текстовый анализатор – фильтр для анализа передаваемой информации, который однозначно определяет категорию конфиденциальности документа. Чтобы текстовый анализатор начал работать, его наполняют сведениями, позволяющими выявлять файлы, содержащие конфиденциальную информацию. Если определенное действие в системе не разрешено для конкретного пользователя, оно будет заблокировано. Информация о событии также будет передана в подразделение информационной безопасности в целях принятия мер реагирования.

DLP-системы также сертифицируются, кроме прочего, в них определяют в том числе на степень содержания незадекларированных возможностей. Такая проверка сертификация показывает, насколько безопасно программное решение, не содержится ли в нем скрытых функций, например, кейлоггера или опции кражи паролей.

Аппаратно-программные средства

Отдельную группу методов защиты данных в ЛВС составляют аппаратно-программные средства, включающие в себя техническую часть и программный код, позволяющий ею управлять. К таким средствам относят:

- аппаратные средства контроля доступа (электронные замки, устройства идентификационных признаков (УВИ);

- специализированные сети хранения (SAN – Storage Area Network). Они предназначены для консолидации дискового пространства на специально выделенных внешних дисковых хранилищах, что увеличивает производительность системы;

- дисковые хранилища данных, например, RAID-массивы;

- ленточные накопители, для резервного хранения данных, что, защищает их от утраты.

Выбор программно-аппаратного средства обеспечения информационной безопасности должен осуществляться осознанно. В отличие от программных средств защиты информации, его сложнее поменять на новое по мере развития кибертехнологий.

Общие вопросы защиты сетей

Одной из основных проблем при разработке системы безопасности информации в локальных распределенных сетях становится необходимость связать в одну систему множество компьютеров, серверов, сетей и узлов. Выбор правильной топологии позволяет минимизировать средства, выделенные на защиту данных.

Топология системы должна позволять тратить минимальные ресурсы на обработку критически важной информации. Под этим термином понимается информация, необходимая для общего управления сетью, а также информация с наивысшим уровнем секретности. Основной проблемой становится то, что при разработке систем безопасности редко используются средства криптографической защиты информации, так как они существенно замедляют скорость обработки данных. Скорость протекания бизнес-процессов оказывается важнее, чем надежная защита данных. Далеко не всегда, даже при выборе средств криптографической защиты, решение принимается в пользу инновационных технологий, а приобретение устаревших не гарантирует того, что они не будут расшифрованы при помощи более современных и методов.

Еще одной сложной задачей при разработке систем безопасности для распределенных сетей становится недостаточная подготовка не только рядовых пользователей, но и системных администраторов к работе с современными способами шифрования, архивирования, иными методами защиты информации.

Архитектура сетей часто представляет собой множество разнородных элементов, добавленных по первой необходимости. Это не дает возможности создать целостную систему защиты информации.

Обеспечение безопасности информации также требует выделения дополнительных ресурсов на подготовку и обучение персонала.

Доступ к информации не может быть предоставлен в равной мере каждому пользователю, это является аксиомой защиты данных в распределенных сетях. Защита от несанкционированного доступа направлена на то, чтобы обезопасить массивы информации не только от намеренного раскрытия, но и от случайного уничтожения. Соединение аппаратных, программных, организационных мер защиты должно решать задачу сохранности данных в полном объеме.

Вы можете изучить и скачать доклад-презентацию на тему Стандарты информационной безопасности распределенных систем. (Лекция 4). Презентация на заданную тему содержит 15 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас - поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Введение Цели изучения темы ознакомиться с основными положениями стандартов по обеспечению информационной безопасности в распределенных вычислительных сетях. Требования к знаниям и умениям Студент должен знать: основное содержание стандартов по информационной безопасности распределенных систем; основные сервисы безопасности в вычислительных сетях; наиболее эффективные механизмы безопасности; задачи администрирования средств безопасности. Студент должен уметь: выбирать механизмы безопасности для защиты распределенных систем. Ключевой термин Ключевой термин: распределенная информационная система. Распределенная информационная система – совокупность аппаратных и программных средств, используемых для накопления, хранения, обработки, передачи информации между территориально удаленными пользователями. Второстепенные термины сервис безопасности; механизм безопасности.

Сервисы безопасности в вычислительных сетях В последнее время с развитием вычислительных сетей и в особенности глобальной сети Интернет вопросы безопасности распределенных систем приобрели особую значимость. Важность этого вопроса косвенно подчеркивается появлением чуть позже "Оранжевой книги" стандарта, получившего название "Рекомендации X.800", который достаточно полно трактовал вопросы информационной безопасности распределенных систем, т. е. вычислительных сетей. Рекомендации X.800 выделяют следующие сервисы (функции) безопасности и исполняемые ими роли:

Аутентификация. Данный сервис обеспечивает проверку подлинности партнеров по общению и проверку подлинности источника данных. Аутентификация партнеров по общению используется при установлении соединения и периодически во время сеанса. Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней (взаимной). Аутентификация. Данный сервис обеспечивает проверку подлинности партнеров по общению и проверку подлинности источника данных. Аутентификация партнеров по общению используется при установлении соединения и периодически во время сеанса. Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней (взаимной). Управление доступом обеспечивает защиту от несанкционированного использования ресурсов, доступных по сети. Конфиденциальность данных обеспечивает защиту от несанкционированного получения информации. Отдельно выделяется конфиденциальность трафика – это защита информации, которую можно получить, анализируя сетевые потоки данных. Целостность данных подразделяется на подвиды в зависимости от того, какой тип общения используют партнеры – с установлением соединения или без него, защищаются ли все данные или только отдельные поля, обеспечивается ли восстановление в случае нарушения целостности. Неотказуемость (невозможность отказаться от совершенных действий) обеспечивает два вида услуг: неотказуемость с подтверждением подлинности источника данных и неотказуемость с подтверждением доставки.

Механизмы безопасности В Х.800 определены следующие сетевые механизмы безопасности: шифрование; электронная цифровая подпись; механизм управления доступом; механизм контроля целостности данных; механизм аутентификации; механизм дополнения трафика; механизм управления маршрутизацией; механизм нотаризации (заверения). Следующая таблица иллюстрирует, какие механизмы (по отдельности или в комбинации с другими) могут использоваться для реализации той или иной функции.

В рекомендациях Х.800 рассматривается понятие администрирование средств безопасности, которое включает в себя распространение информации, необходимой для работы сервисов и механизмов безопасности, а также сбор и анализ информации об их функционировании. Например, распространение криптографических ключей. В рекомендациях Х.800 рассматривается понятие администрирование средств безопасности, которое включает в себя распространение информации, необходимой для работы сервисов и механизмов безопасности, а также сбор и анализ информации об их функционировании. Например, распространение криптографических ключей. Согласно рекомендациям X.800, усилия администратора средств безопасности должны распределяться по трем направлениям: администрирование информационной системы в целом; администрирование сервисов безопасности; администрирование механизмов безопасности.

В 1987 г. Национальным центром компьютерной безопасности США была опубликована интерпретация "Оранжевой книги" для сетевых конфигураций. Данный документ состоит из двух частей. Первая содержит собственно интерпретацию, во второй рассматриваются сервисы безопасности, специфичные или особенно важные для сетевых конфигураций. В 1987 г. Национальным центром компьютерной безопасности США была опубликована интерпретация "Оранжевой книги" для сетевых конфигураций. Данный документ состоит из двух частей. Первая содержит собственно интерпретацию, во второй рассматриваются сервисы безопасности, специфичные или особенно важные для сетевых конфигураций. Интерпретация отличается от самой "Оранжевой книги" учетом динамичности сетевых конфигураций. В интерпретациях предусматривается наличие средств проверки подлинности и корректности функционирования компонентов перед их включением в сеть, наличие протокола взаимной проверки компонентами корректности функционирования друг друга, а также присутствие средств оповещения администратора о неполадках в сети.

Среди защитных механизмов в сетевых конфигурациях на первое место выдвигается криптография, помогающая поддерживать как конфиденциальность, так и целостность. Следствием использования криптографических методов является необходимость реализации механизмов управления ключами. Среди защитных механизмов в сетевых конфигурациях на первое место выдвигается криптография, помогающая поддерживать как конфиденциальность, так и целостность. Следствием использования криптографических методов является необходимость реализации механизмов управления ключами. В интерпретациях "Оранжевой книги" впервые систематически рассматривается вопрос обеспечения доступности информации. Сетевой сервис перестает быть доступным, когда пропускная способность коммуникационных каналов падает ниже минимально допустимого уровня или сервис не в состоянии обслуживать запросы. Удаленный ресурс может стать недоступным и вследствие нарушения равноправия в обслуживании пользователей.

Для обеспечения непрерывности функционирования могут применяться следующие защитные меры: Для обеспечения непрерывности функционирования могут применяться следующие защитные меры: внесение в конфигурацию той или иной формы избыточности (резервное оборудование, запасные каналы связи и т. п.); наличие средств реконфигурирования для изоляции и/или замены узлов или коммуникационных каналов, отказавших или подвергшихся атаке на доступность; рассредоточенность сетевого управления, отсутствие единой точки отказа; наличие средств нейтрализации отказов (обнаружение отказавших компонентов, оценка последствий, восстановление после отказов); выделение подсетей и изоляция групп пользователей друг от друга.

Стандарты информационной безопасности предусматривают следующие сервисы безопасности: Стандарты информационной безопасности предусматривают следующие сервисы безопасности: аутентификация; аутентификация источника; управление доступом; конфиденциальность; конфиденциальность трафика; целостность соединения; целостность вне соединения; неотказуемость. Механизмы безопасности: шифрование; электронная цифровая подпись; механизм управления доступом; механизм контроля целостности данных; механизм аутентификации; механизм дополнения трафика; механизм управления маршрутизацией; механизм нотаризации (заверения).

Выводы по теме Администрирование средств безопасности включает в себя распространение информации, необходимой для работы сервисов и механизмов безопасности, а также сбор и анализ информации об их функционировании. Например, распространение криптографических ключей. Администратор средств безопасности решает следующие задачи: администрирование информационной системы в целом; администрирование сервисов безопасности; администрирование механизмов безопасности.

Вопросы для самоконтроля Вопросы для самоконтроля Дайте характеристику составляющих "информационной безопасности" применительно к вычислительным сетям. Перечислите основные механизмы безопасности. Какие механизмы безопасности используются для обеспечения конфиденциальности трафика? Какие механизмы безопасности используются для обеспечения "неотказуемости" системы? Что понимается под администрированием средств безопасности? Какие виды избыточности могут использоваться в вычислительных сетях?

Когда у нас есть домашняя или профессиональная сеть с управляемыми коммутаторами и Wi-Fi точки доступа, очень важно обеспечить сеть необходимой безопасностью, чтобы избежать или смягчить возможные атаки со стороны будущих клиентов, будь то проводные клиенты или беспроводные клиенты. Сегодня в этой статье мы поговорим о мерах безопасности, которые вы можете предпринять для защиты своей сети, о настройке коммутаторов, а также точек доступа Wi-Fi особым образом, чтобы сделать сеть максимально безопасной.

Общая конфигурация локальной сети

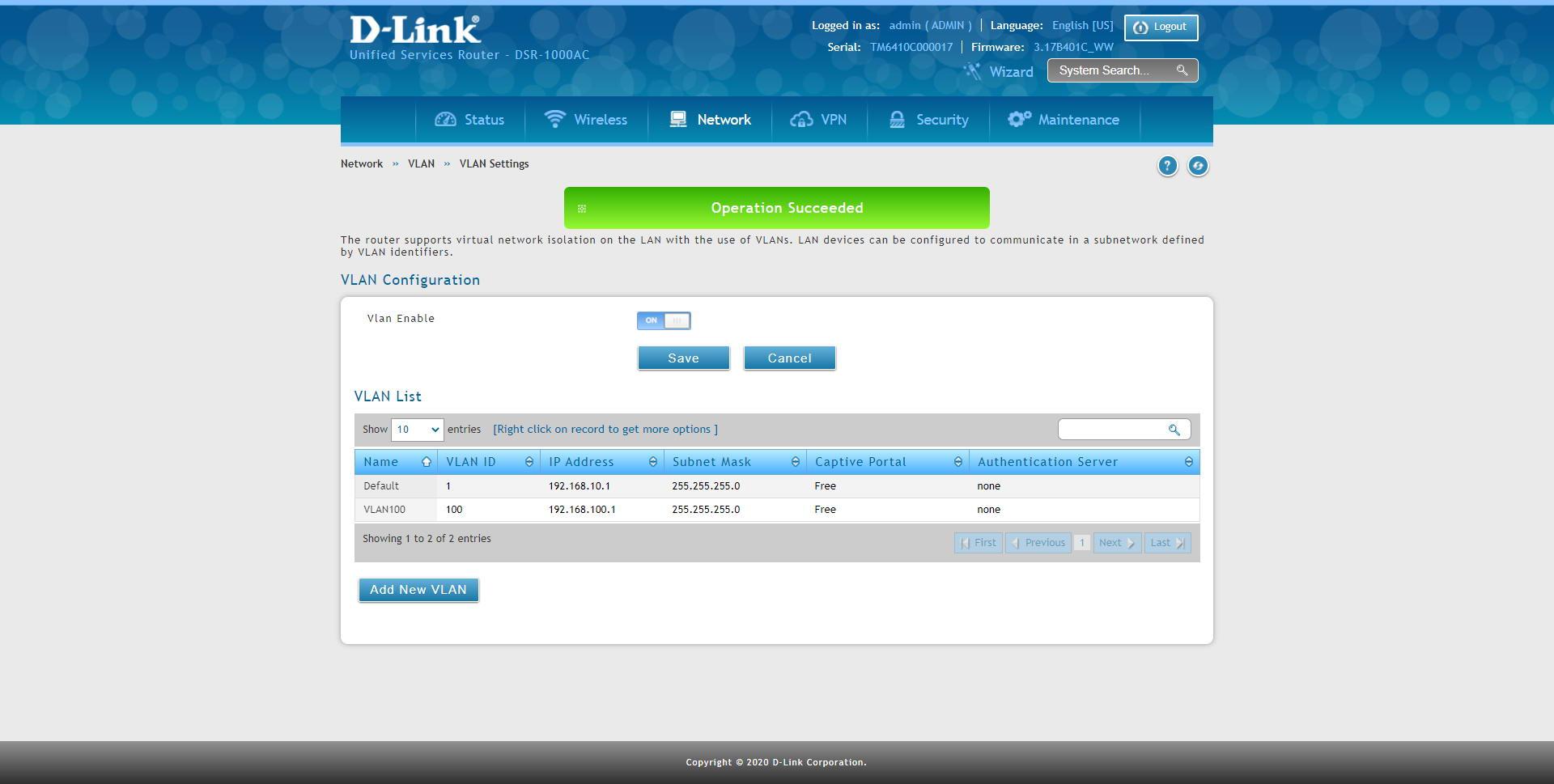

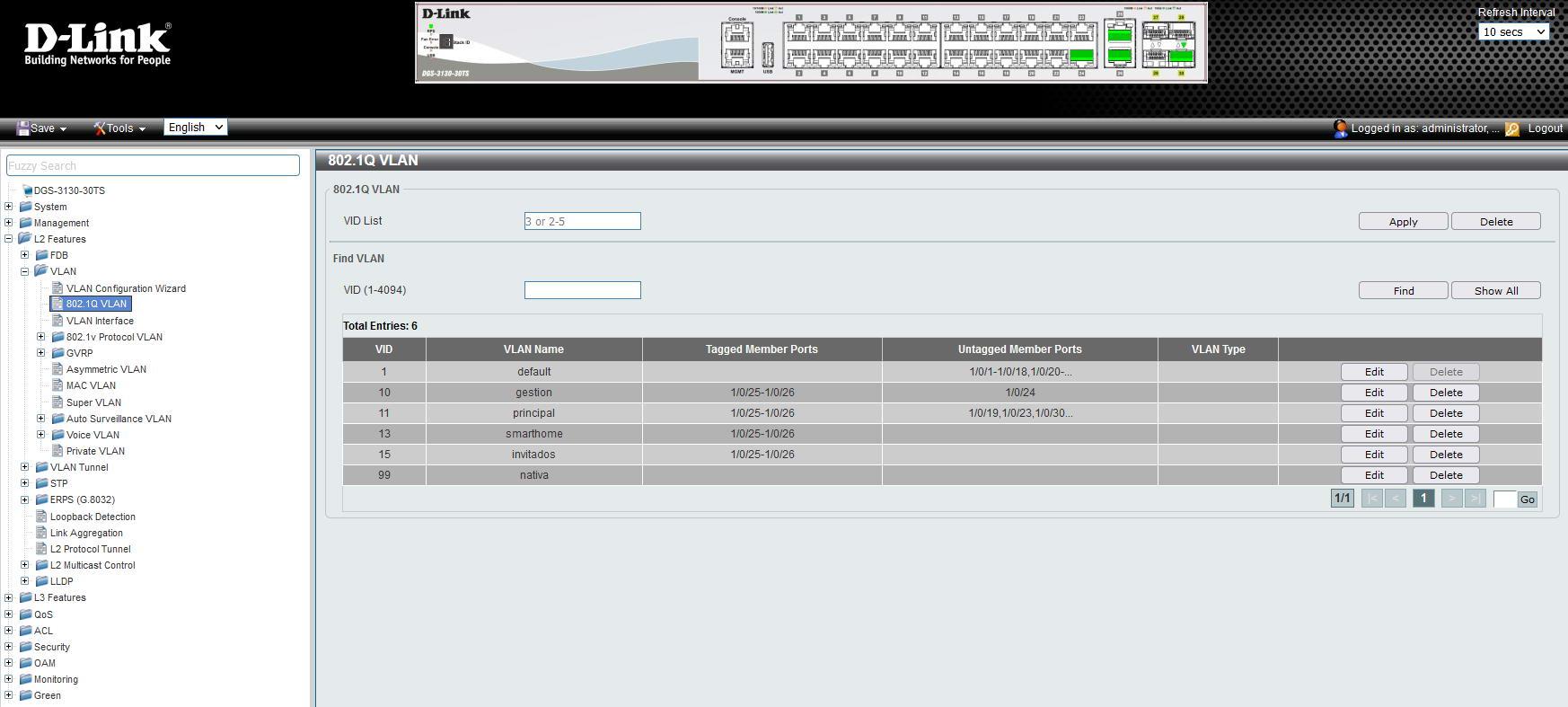

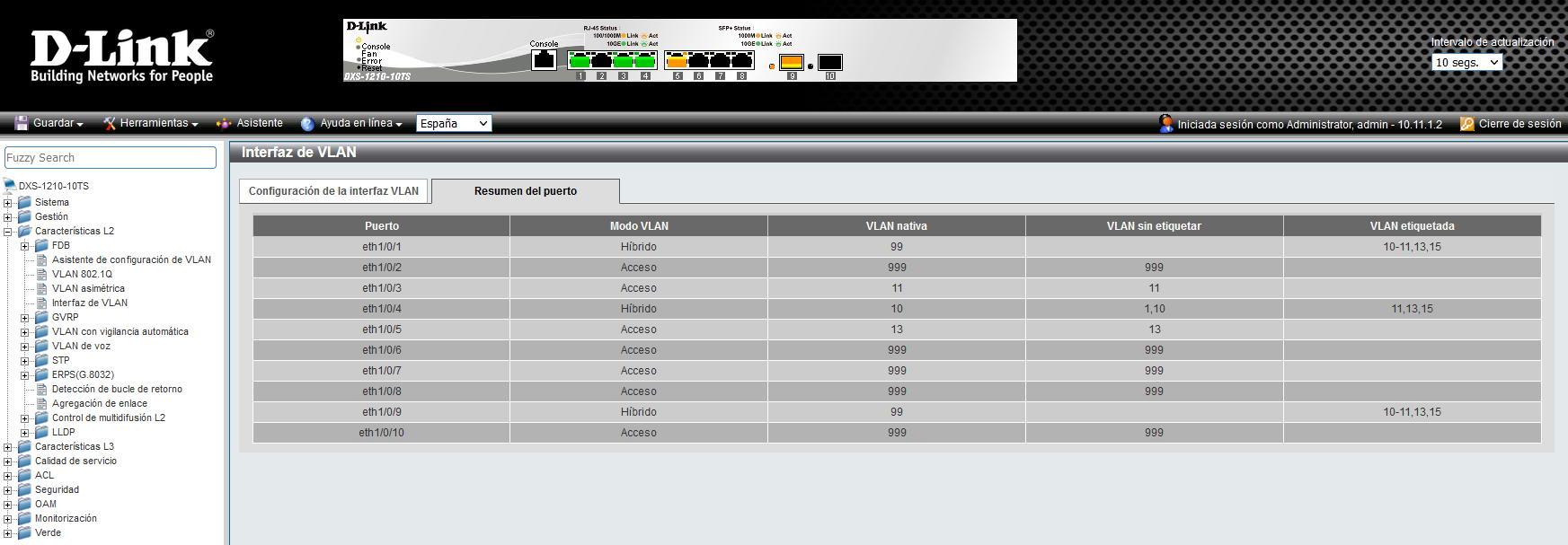

Когда мы говорим о продвинутой домашней сети или профессиональной сети, очень важно иметь правильная сегментация с помощью VLAN . Обязательно наличие роутера / брандмауэр который поддерживает VLAN со стандартом 802.1Q, который используется в настоящее время, благодаря этой поддержке VLAN мы можем настроить выделенную подсеть для каждой из VLAN, а также разрешить или запретить доступ между различными VLAN, которые у нас есть .

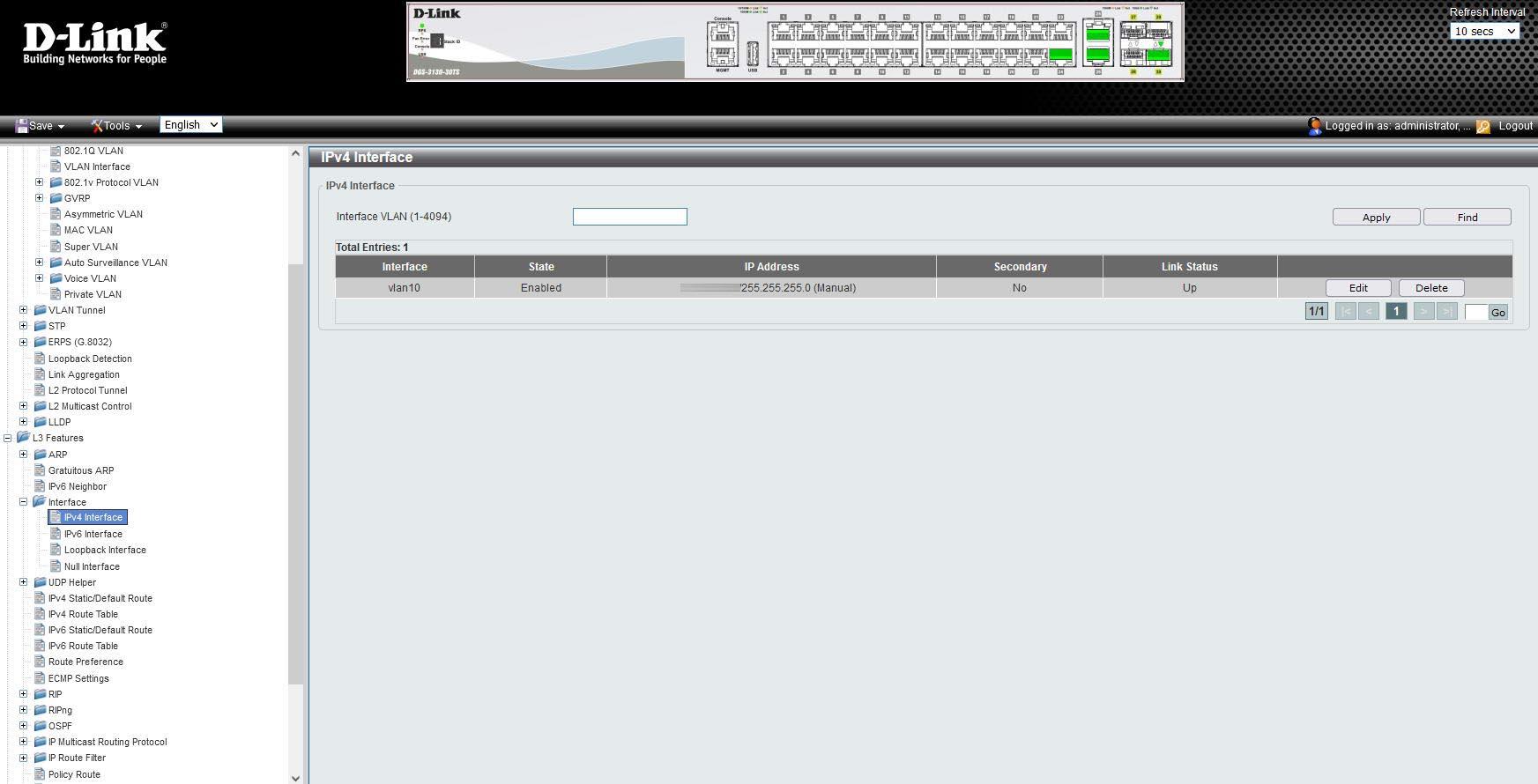

Настоятельно рекомендуемая практика для обеспечения максимально возможной безопасности в сети - это: иметь определенную подсеть и VLAN для управления различными устройствами локальной сети, то есть коммутаторов, точек доступа WiFi, которые у нас есть, и контроллера WiFi программно или аппаратно. Все, что касается управления, администрирования и мониторинга различного сетевого оборудования, должно содержаться в этой VLAN.

По умолчанию на всех компьютерах (маршрутизаторах, коммутаторах и точках доступа) VLAN ID 1 является VLAN управления и администрирования, этот идентификатор VLAN рекомендуется изменить в целях безопасности и применить соответствующие списки управления доступом для разрешения или запрета доступа. Например, если мы используем профессиональный маршрутизатор, такой как DSR-1000AC, мы можем настроить идентификатор VLAN, который нам нужен, и использовать определенную подсеть, остальные коммутаторы должны находиться в этой конкретной подсети.

Это первый шаг к правильной настройке сетевой безопасности, правильному разделению сети на подсети с различными разрешениями благодаря спискам управления доступом или правилам в брандмауэре. Теперь посмотрим, какие меры безопасности мы можем предпринять для управляемых коммутаторов.

Конфигурации на управляемых коммутаторах

Управляемые коммутаторы отвечают за остановку большого количества атак, которые могут поставить под угрозу сеть, очень важно правильно настроить эти устройства и обеспечить максимальную безопасность, чтобы избежать возможных проблем в будущем. Существует большое количество атак, направленных на обход мер безопасности, мы собираемся объяснить основные атаки и способы их адекватного смягчения.

Управление портами и транками

- Отключите порты коммутатора, которые не будут использоваться.

- Не согласовывать стволы автоматически.

- Порты, которые не являются транками, явно помещают их как ACCESS.

Существует еще одна атака, называемая двойным тегированием, которая позволяет отправлять данные в виртуальную локальную сеть, которая на самом деле недоступна. Чтобы избежать этой атаки, рекомендуется следующее:

- Порты, которые не используются, явно помещают их как ACCESS в виртуальную локальную сеть, созданную в коммутаторе и не имеющую реального использования (например, VLAN 999).

Сделав эти основные рекомендации, мы избежим большого количества возможных атак.

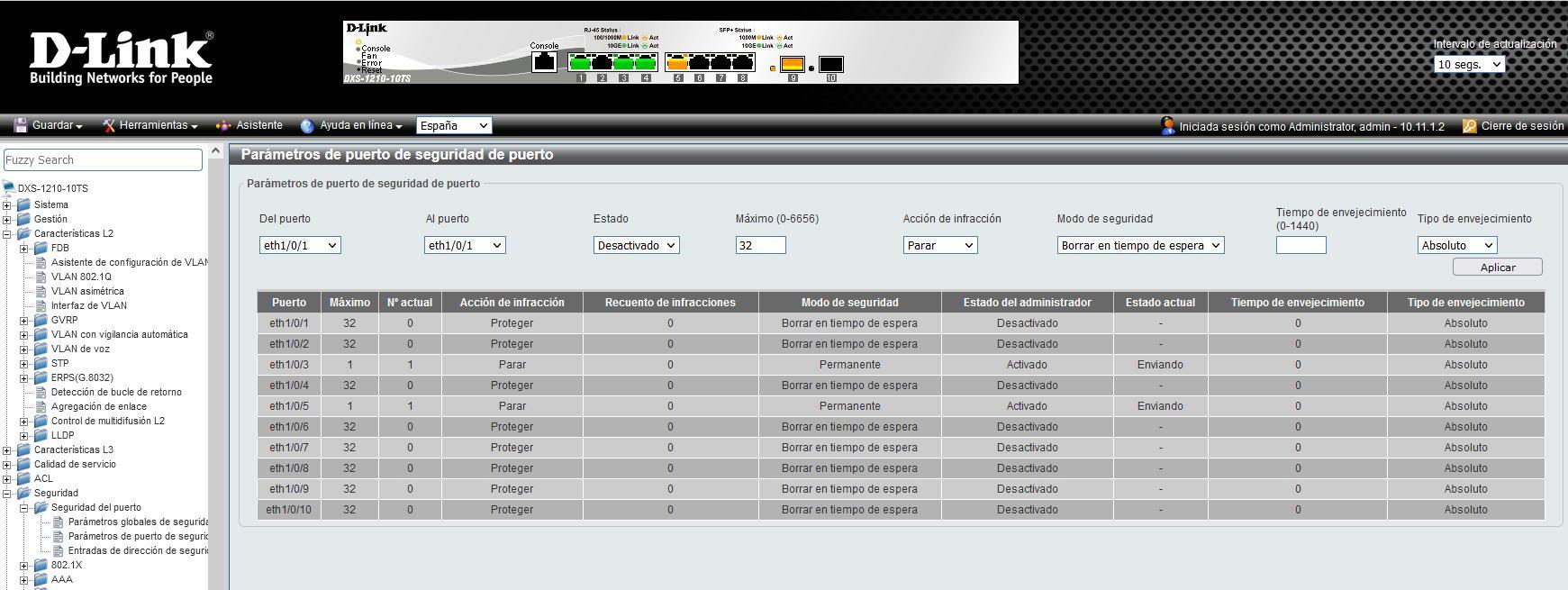

Порт-Безопасность

- Ограничьте количество MAC-адресов, которые могут подключаться к этому порту.

- Разрешить только MAC-адреса, которые отображаются в белом списке.

- Выключение: порт может быть отключен автоматически, затем администратору придется вручную выключить его или подождать определенное время, пока он не восстановится самостоятельно. В зависимости от переключателя у нас будет больше или меньше вариантов.

- Restrict (ограничено): трафик MAC-адреса, который нарушил применяемую политику, блокируется, увеличивает счетчик нарушений, чтобы проверить, что произошло на порту.

- Protect (защищенный): трафик MAC-адреса, нарушившего примененную политику, блокируется, счетчик не увеличивается.

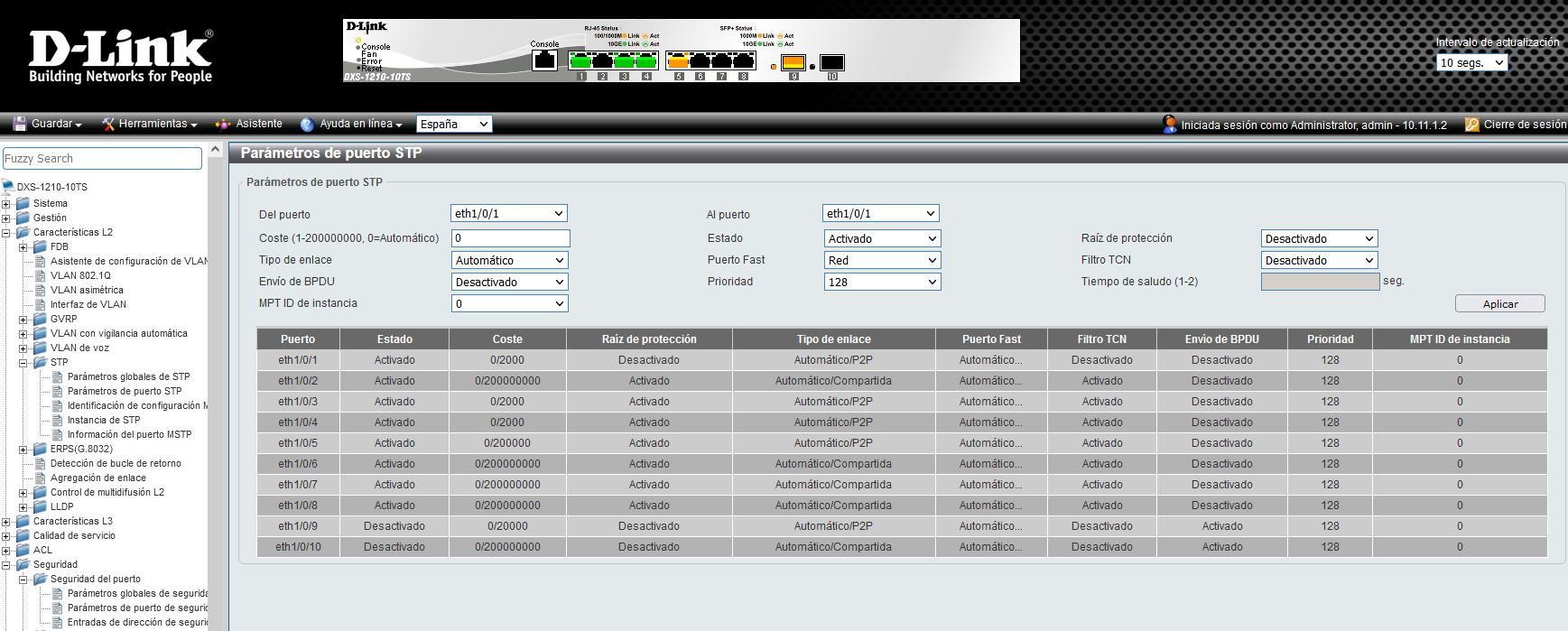

Вы используете Spanning-Tree в своих коммутаторах?

- Активируйте функцию bpduguard : эта функция предотвращает получение кадра STP на определенном порту, она автоматически блокирует кадры. Это нужно делать на не магистральных портах, иначе мы заблокируем порт.

- Включить функцию защиты корня : Эта функция предотвращает превращение нового устройства в корневой или корневой коммутатор сети. Если получен кадр, указывающий, что коммутатор станет корневым, если эта функция активирована на порту, он автоматически заблокирует кадры и проигнорирует его.

Эта мера безопасности очень важна, но если вы не используете Spanning-Tree (или RSTP, MSTP), вам не придется выполнять какую-либо настройку.

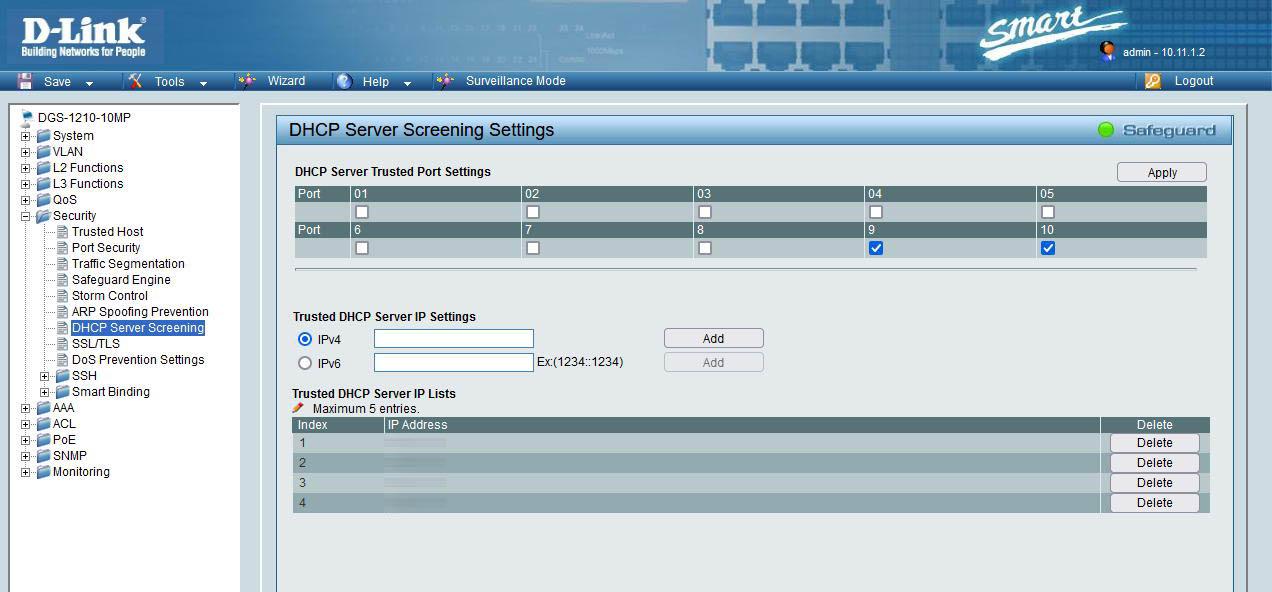

Отслеживание DHCP

Злоумышленник может создать поддельный DHCP-сервер в нашей организации и предоставить IP-адреса различным проводным и даже беспроводным клиентам. Чтобы смягчить это, абсолютно необходимо включить функцию DHCP Snooping, одну из самых важных функций безопасности, которые есть у коммутаторов.

Анти-ARP-спуфинг

После того, как мы увидели основные меры безопасности, которые мы должны предпринять в управляемом коммутаторе, мы поговорим о других очень интересных мерах.

Прочие меры безопасности

Другие более сложные конфигурации, которые мы можем выполнить, - это аутентификация каждого из проводных клиентов на сервере RADIUS или TACACS с использованием протокол 802.1X . Этот протокол позволяет нам аутентифицировать проводных клиентов, которые подключаются к коммутатору. Если они не могут пройти аутентификацию автоматически, весь создаваемый им трафик будет отклонен. Это одна из лучших мер безопасности, которую мы можем настроить в коммутаторе, потому что она позволяет нам аутентифицировать клиентов.

После того, как мы увидим основные меры безопасности в коммутаторах, мы посмотрим, какие меры безопасности мы можем применить к точкам доступа Wi-Fi.

Конфигурация на точках доступа

Конфигурация безопасности в точках доступа Wi-Fi, чтобы клиенты не могли получить к ним доступ, проста, если мы правильно сегментировал сеть на VLAN . Как правило, контроллеры Wi-Fi используются программным или аппаратным обеспечением, чтобы централизованно управлять десятками точек доступа Wi-Fi, эти контроллеры Wi-Fi всегда будут находиться в сети управления, поскольку они будут отвечать за управление точками доступа Wi-Fi в этой подсети. .

Мы также можем активировать или нет консольный доступ к точкам доступа WiFi , в случае, если консольный доступ вообще не используется, в целях безопасности рекомендуется отключить его. Любую неиспользуемую службу лучше всегда отключать. Конечно, вы всегда должны выбирать SSH и никогда не использовать Telnet, потому что последний является небезопасным протоколом.

Как вы видели, мы должны принять ряд мер безопасности как в коммутаторах, так и в точках доступа Wi-Fi, чтобы поддерживать безопасность всей сети, а также клиентов.

Читайте также:

- После сделки купли продажи дома в течении какого времени можно забрать вещи

- Что говорить неврологу чтобы откосить от армии

- В каком предложении выделенное языковое средство является иностилевым изъятие у граждан

- Любое государство является правовым верно ли

- Нужно ли отказываться от гражданства рф при получении гражданства франции