Как разблокировать доступ к папкам и файлам получить супер админские права

Обновлено: 14.05.2024

на форумах довольно часто встает вопрос о том как получить доступ к какому либо объекту Windows.

рассмотрим возможные варианты.

внимание!

обязательно создайте точку восстановления перед манипуляциями на доступом к ресурсам/файлам

инструкция

Для того чтобы создать точку восстановления необходимо открыть панель свойств системы - Панель управления->Система->Защита системы->Создать. в появившемся окне ввести название точки (дата и время будут проставлены автоматически), после окончания работы утилиты достаточно нажать кнопку Закрыть.

Для того чтобы восстановить и откатить систему до нужной точки, необходимо воспользоваться другим инструментом - Панель управления->Восстановление->Запуск восстановления системы, в окне мастера нажать Далее и выбрать в списке нужную точку, снова Далее и убедившись в правильности своего выбора нажать Готово.

самый простой способ

Способ 1.

Использование графического интерфейса (GUI)

1)

Откройте проводник (или редактор реестра) и перейдите к папке/файлу/разделу реестра, к которому необходимо получить доступ.

для файла или папки

Установите курсор на группу Администраторы или на имя своей учетной записи и нажмите ОК. В случае с папкой также, вероятно, вам понадобится отметка параметра "Заменить владельца подконтейнеров и объектов".

Для раздела реестра.

Способ 2.

Использование утилит командной строки takeown и icacls (применим только к файлам, папкам и дискам)

для windows xp -команда cacls

Нажмите Пуск - в строке поиска введите cmd – на найденном файле нажмите правую клавишу мыши и выберите пункт

Запуск от имени администратора

Примечание.

Запуск от имени администратора в данном случае обязателен независимо от того, какими правами обладает учетная запись, в которой вы работаете в данный момент. Исключение может составлять только случай, когда вы работаете во встроенной учетной записи Администратор, которая по умолчанию отключена.

вариант А

используем команду takeown

Команда takeown использует следующий синтаксис:

takeown /f [/s ] [/u ] [/p ]

рассмотрим возможные параметры команды.

параметр /f

Используется для указания файла, который принимается во владение. Можно использовать символ

параметр /s

Используется для предоставления имени или адреса IP удаленного компьютера, на котором будет запущена команда. По умолчанию команда будет запущена на локальной системе.

парметр /u

Используется для запуска команды от имени другого пользователя. Это может потребоваться, когда команда запускается на изолированной системе от имени локального администратора.

параметр /p

Используется для указания пароля учетной записи пользователя, если предоставлен параметр /u.

пример:

Чтобы принять на себя владения всеми файлами в каталоге D:\Game введите такую команду:

takeown /f "D:\Game "

внимание!

Сразу после принятия на себя владения файлом или папкой администратор может получать доступ к файлу. Если к папке должны получать доступ множество пользователей, не забудьте обновить права доступа для папки с помощью команды cacls или с помощью Проводника Windows (Windows Explorer).

Полный синтаксис утилиты вы можете получить по команде takeown /?

утилита icacls (для windows xp cacls)

синтаксис команды icacls выглядит следующим образом:

icacls папка\файл /setowner Пользователь параметры

Посмотрим несколько конкретных примеров, как можно изменить владельца файла или папки.

icacls "C:\Program Files (x86)\UltraISO\UltraISO.exe" /setowner Administrator /C /L /Q

icacls "C:\Program Files (x86)\UltraISO\UltraISO.exe" /setowner "NT SERVICE\TrustedInstaller" /C /L /Q

icacls "C:\Program Files (x86)\UltraISO\" /setowner Medvedev /T /C /L /Q

icacls "C:\Program Files (x86)\UltraISO\" /setowner Putin /T /C /L /Q

Теперь разберемся, что это за параметры используются в каждой команде.

А вот как можно изменять разрешения для файла или папки:

icacls папка_или_файл /grant:r пользователь:разрешение

Список разрешений выглядит следующим образом:

D – удаление;

F – полный доступ;

M – изменение;

RX – чтение и выполнение;

R – чтение;

W – запись.

В качестве примера можно привести следующие команды:

icacls "C:\Program Files (x86)\UltraISO\UltraISO.exe" /grant:r Putin:F

icacls "C:\Program Files (x86)\UltraISO\UltraISO.exe" /grant:r Putin:M

icacls "C:\Program Files (x86)\UltraISO\" /grant:r Putin:F

icacls "C:\Program Files (x86)\UltraISO\" /grant:r Putin:RX /T

Чтобы узнать больше, введите в командной строке команду icacls /? и вы получите полный перечень ее команд.

Пункт смены владельца объекта в контекстном меню проводника.

Для упрощения процедуры смены владельца вы можете добавить соответствующий пункт в контекстное меню проводника.

В предлагаемом варианте также используются утилиты командной строки takeown и icacls с определенными параметрами, а полученная команда установит владельцем объекта, на котором будет применяться пункт меню, группу Администраторы (или Administrators в английской версии ОС).

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант - взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система "узнаёт" и "различает" реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом "сервере" (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

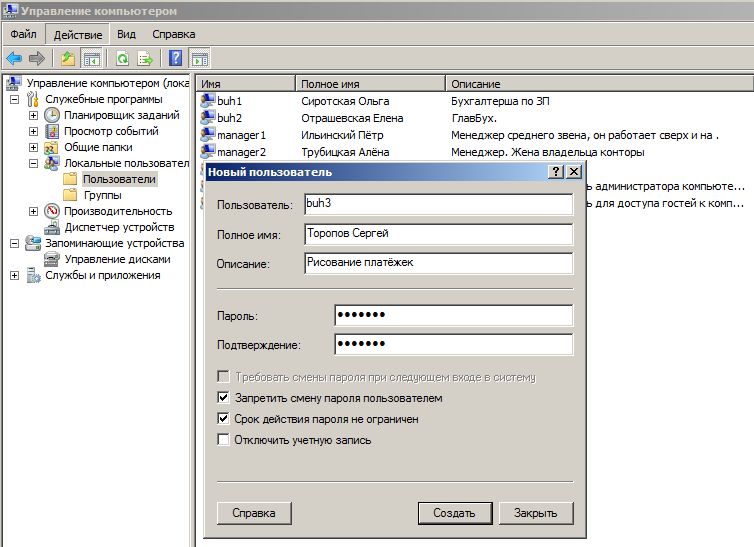

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров - manager1, manager2. Для бухгалтеров - buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: "сделать пароль на папку". Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему - вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис - Свойства папки - Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис - Параметры папок - Вид. Снять галочку Использовать простой общий доступ к файлам.

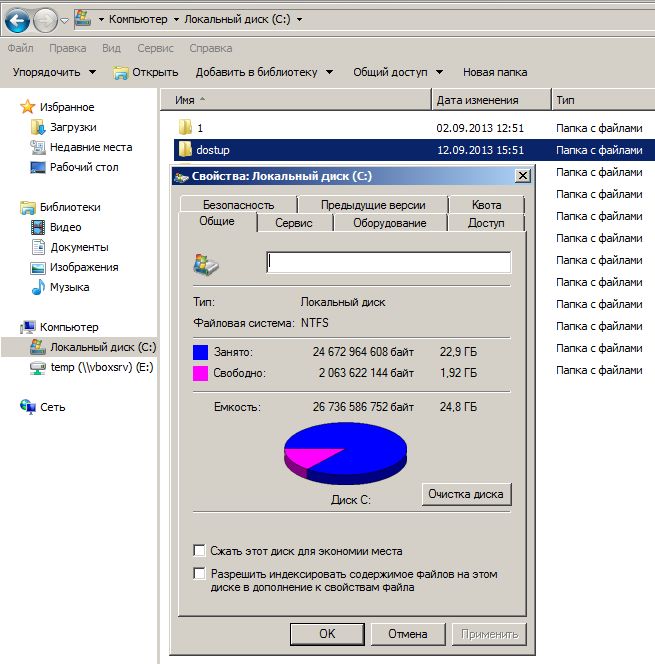

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

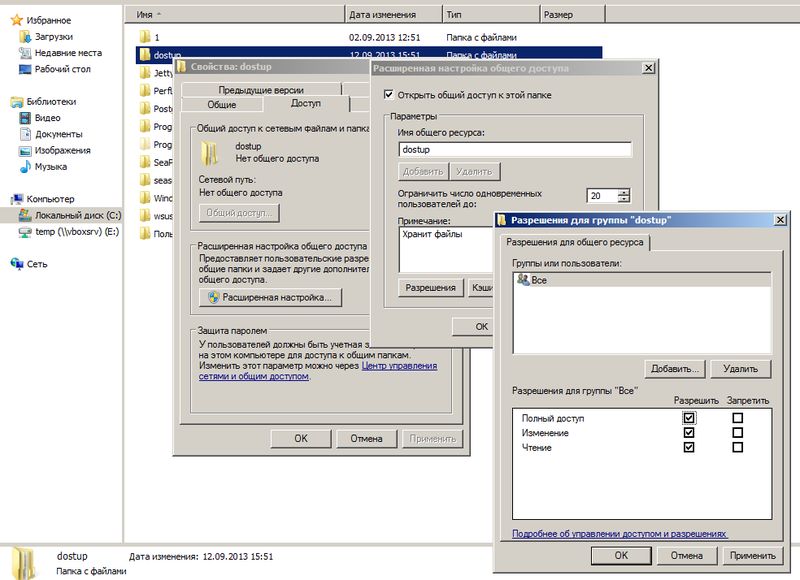

На данном этапе нужно выдать в доступ по сети (расшарить - share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем "сервере" и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Новый пользователь. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Создать пользователя.

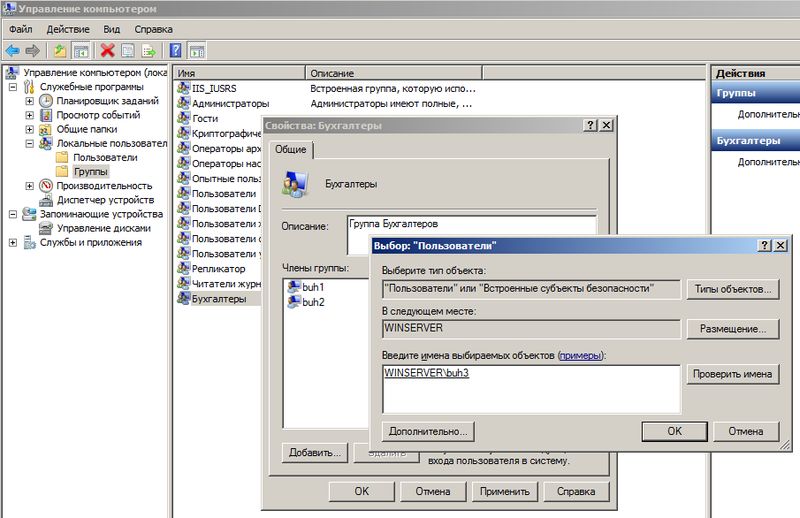

Теперь очередь за самым главным - группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено "наложение прав" на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже "передадут" права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства - вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

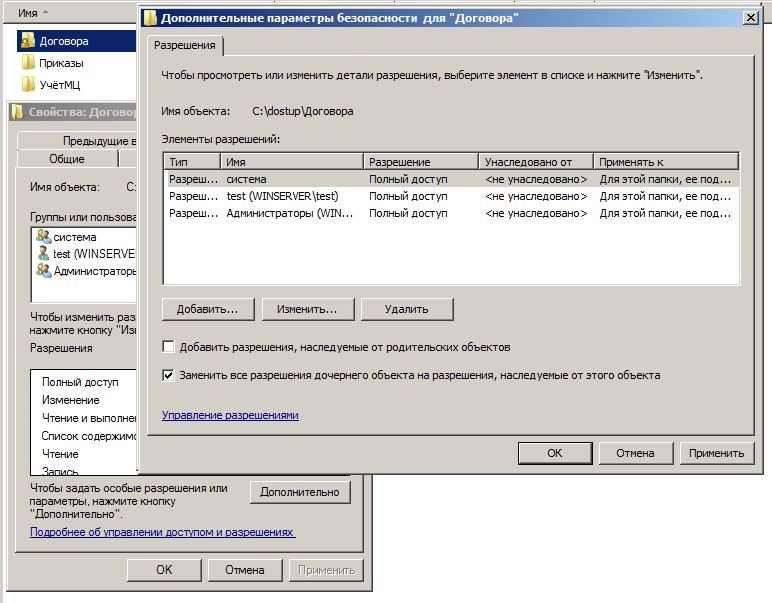

Жмём кнопку Дополнительно - вкладка Разрешения - кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить - это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель - ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

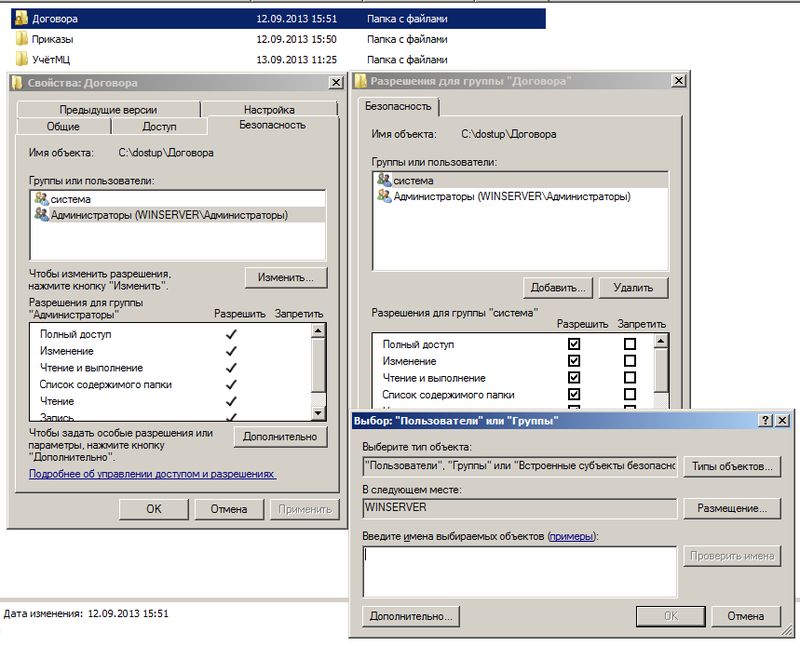

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно "Разрешения для группы".

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём "Проверить имена" - Ок. По умолчанию даётся в упрощённом виде доступ "на чтение". Галочки в колонке Разрешить автоматически выставляются "Чтение и выполнение", "Список содержимого папки", "Чтение". Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить - Добавить - вбиваем Менеджеры - Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

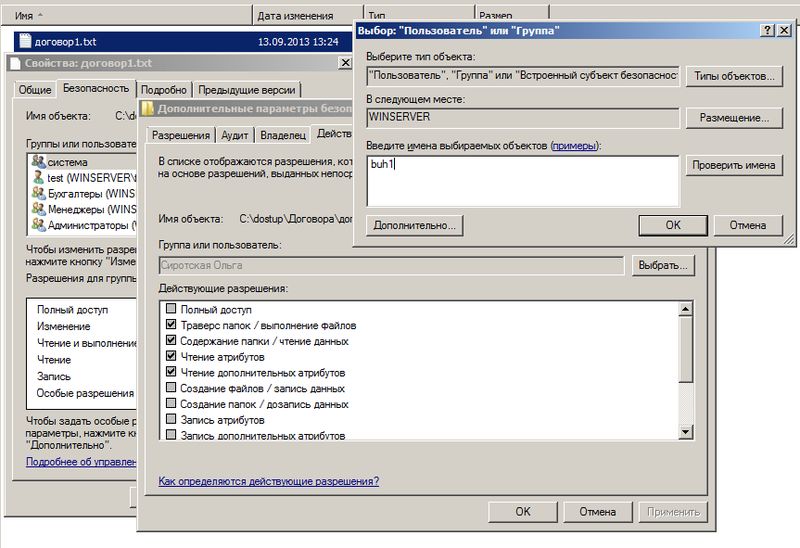

На нём щелчок правой клавишей мыши и там Свойства - вкладка Безопасность - Дополнительно - вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая "распространяет" свои разрешения на свои дочерние объекты.

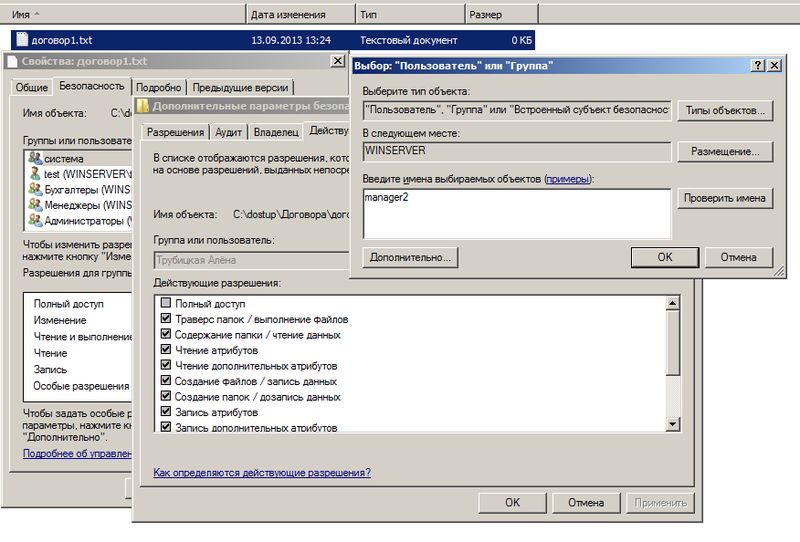

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

К сожалению, в работе сисадмина нет-нет да и приходится разрешать пользователям запускать всякий софт с админскими правами. Чаще всего это какие-нибудь странные китайские программы для работы с оборудованием. Но бывают и другие ситуации вроде небезызвестного bnk.exe.

Выдавать пользователю права администратора, чтобы решить проблему быстро и просто, противоречит нормам инфобезопасности. Можно, конечно, дать ему отдельный компьютер и поместить в изолированную сеть, но — это дорого и вообще…

Попробуем разобрать решения, которые позволят и программу запустить, и безопасника с финансистом не обозлить.

Программа может запрашивать права администратора условно в двух случаях:

С первым случаем все понятно: берем в руки замечательную программу Марка Руссиновича Process Monitor, смотрим, что происходит, и куда программа пытается залезть:

Куда это лезет этот 7Zip?

И по результатам исследования выдаем права пользователю на нужный каталог или ветку реестра.

Сложнее, если случай клинический, и так просто выдать права не получится: например, программа требует сильного вмешательства в работу системы вроде установки драйверов. Тогда придется придумывать всякий колхоз, про который речь пойдет в последнем разделе статьи. Пока подробнее освещу второй случай — когда стоит флажок.

Если сильно упростить, то в специальном манифесте программы (к слову, установщики — это тоже программы) могут быть три варианта запуска:

- asInvoker. Программа запускается с теми же правами, что и породивший ее процесс (как правило, это explorer.exe c правами пользователя);

- highestAvailable. Программа попросит максимально доступные пользователю права (у администратора появится окно с запросом повышения UAC, у пользователя — нет);

- requireAdministrator. Программа будет требовать права администратора в любом случае.

Если разработчик твердо решил требовать права администратора, даже если они не нужны, то обойти это можно малой кровью.

Простейшим вариантом работы с этим механизмом будет использование переменных среды.

Рассмотрим пример с редактором реестра. Действительно, запуская regedit.exe под администратором, мы получаем запрос на повышение прав:

Запрос повышение прав.

Если же мы запустим редактор реестра из консоли, предварительно поменяв значение переменной среды __COMPAT_LAYER на:

То запроса UAC не будет, как и административных прав у приложения:

Бесправный редактор реестра.

Этим можно пользоваться, запуская программы батниками или добавляя контекстное меню через реестр. Подробнее читайте в материале How to Run Program without Admin Privileges and to Bypass UAC Prompt?

Поскольку ярлычками тут обойтись не выйдет, ведь 1С сама скачивает файл и запускает его, то придется применять тяжелую артиллерию — Microsoft Application Compatibility Toolkit.

Документация к ПО, как обычно, доступна на официальном сайте, загрузить можно как часть Windows Assessment and Deployment Kit. Сам процесс решения проблемы несложен.

Необходимо поставить утилиту, запустить Compatibility Administrator и создать Application Fix в новой или имеющейся базе данных:

Создаем исправление приложения.

Имя и издатель значения не имеют. Имеет значение только расположение файла — тут нужно указать реальный проблемный bnk.exe (где он будет лежать на самом деле — не важно).

Далее необходимо в списке исправлений выбрать RunAsInvoker.

Выбираем нужный фикс.

Все остальное оставляем по умолчанию, сохраняем базу данных. Должно получиться примерно так:

Созданный фикс для bnk.exe.

После этого достаточно будет установить базу данных, щелкнув по ней правой кнопкой и выбрав Install. Теперь пользователи смогут сами грузить классификаторы банков.

Все становится хуже, если приложению действительно нужны права админа. Тогда добавление прав на системные объекты и исправления не помогают.

Казалось бы, самым очевидным решением для запуска нашего странного ПО выглядит использование встроенной утилиты Runas. Документация доступна на сайте Microsoft.

Ну, посмотрим, что из этого выйдет.

)

Есть один существенный недостаток: пароль запоминается на уровне системы, и теперь, используя команду Runas, можно будет запускать абсолютно любую программу. Это мало чем отличается от прямого предоставления админских прав сотрудникам, так что использовать это решение не стоит.

Зато runas может быть полезен, когда сотрудник знает пароль администратора, но работает под ограниченной учетной записью (по идее так должен делать каждый системный администратор).

Если вкратце: в PS работа с паролями производится через специальный тип данных SecureString и объект PSCredential. Например, можно ввести пароль интерактивно:

Затем сохранить пароль в зашифрованном виде в файл:

И теперь использовать этот файл для неинтерактивной работы:

К сожалению, файл этот можно использовать только на том ПК, на котором его создали. Чтобы этого избежать, можно сделать отдельный ключ шифрования. Например так:

Теперь при помощи этого ключа пароль можно зашифровать:

К сожалению, с безопасностью дела обстоят так же печально: утащить пароль не составляет трудностей, если есть доступ к файлу с ключом шифрования и зашифрованным паролем. Да, можно добавить обфускации и скомпилировать скрипт в .exe вместе с нужными файлами. Но нужно понимать, что это — полумеры.

В свое время я использовал для решения подобных задач свой любимый AutoIt, где компилировал скрипт с командой RunAs и радовался… До тех пор, пока не узнал, что AutoIt (особенно старых версий) декомпилируется на раз-два.

Другим интересным вариантом может быть применение назначенных заданий — если создать назначенное задание от админского аккаунта, пользователю для работы будет достаточно его запуска. К сожалению, для интерактивной работы с приложением это решение не подходит.

На свете существует несколько сторонних решений, призванных решить задачу. Остановлюсь на парочке из них.

Пожалуй, одна из самых известных утилит — это AdmiLink, разработанная Алексеем Курякиным для нужд ядерной физики. Программа и принципы ее работы описаны на официальном сайте. Я, как обычно, позволю себе более краткое описание.

Программа состоит из трех модулей. AdmiLink — это графическое окно, где можно создать ярлык на нужное приложение (в принципе, в ряде случаев достаточно только его).

Основное окно программы.

Помимо непосредственно создания ярлыка (и да, запрос UAC тоже можно подавлять), есть и дополнительные функции вроде калькулятора, терминала и удобных настроек политик безопасности. Со всеми возможностями программы читателю предлагается разобраться самостоятельно.

Второй модуль называется AdmiRun и представляет из себя консольную утилиту. Она умеет запускать приложения от имени администратора, получив в качестве одного из параметров строку, созданную через AdmiLink. В строке шифруется имя пользователя и пароль, при этом участвует и путь к программе.

На первый взгляд все выглядит безопасно, но, к сожалению, код программ закрыт, и насколько можно доверять разработчику — вопрос.

Третий модуль — AdmiLaunch — отвечает за запуск окон в разных режимах, и он используется для запуска AdmiRun, если создавать ярлык через AdmiLink.

В целом, решение проверено годами и поколениями отечественных системных администраторов. Но добавлю и альтернативу из-за рубежа.

RunAsRob — довольно интересное ПО за авторством немецкого разработчика Оливера Хессинга (Oliver Hessing). В отличие от AdmiLink, ПО устанавливается как служба, запускаемая под привилегированной учетной записью (администратора или системы). Как следствие, подготовленный ярлык обращается к службе, которая уже в свою очередь запускает заданное ПО.

Основное окно программы.

Программа богато документирована на официальном сайте.

У этого автора есть еще и программа RunAsSpc, позволяющая запускать исполняемые файлы под правами другого пользователя, передавая учетные данные через зашифрованный файл.

Мне остается только добавить, что это ПО бесплатно только для личного использования.

Но учтите, что из программы, запущенной под административными правами, можно натворить бед. Например, запустить привилегированную командную консоль через диалог Файл — Открыть.

Запускаем cmd.exe прямо из редактора реестра.

Немного защититься помогут политики запрета контекстного меню и прочих диспетчеров задач, часть из которых может настроить AdmiLink. Но в любом случае следует быть осторожным.

А вам приходилось городить странные костыли? Предлагаю делиться историями в комментариях.

В этой статье мы подробно расскажем о том, как можно изменить права доступа к файлам и папкам в Windows 7, а равно как о смене владельца файла либо папки. Эти знания пригодятся, например, для организации домашней сети, к которой подключено несколько пользователей.

Самый простой способ изменить владельца файла либо папки – это использовать Проводник Windows. Посмотрим, как это можно сделать.

Как изменить владельца файла либо папки

Щелкните на файле либо папке правой кнопкой мыши и выберите команду Свойства, после чего откройте вкладку Безопасность. Щелкните на кнопке Дополнительно.

Откроется вкладка Владелец.

Щелкните на кнопке Изменить и откроется окно Дополнительные параметры безопасности. Теперь выберите нужного пользователя либо группу в списке Изменить владельца на и щелкните на кнопке ОК.

Предположим, что нужного пользователя или группы в списке не оказалось. Щелкните на кнопке Другие пользователи и группы. Теперь в поле Введите имена выбираемых объектов введите имя пользователя либо группы.

Однако, вводить имя следует по специальным правилам, узнать которые можно, щелкнув на ссылке примеры.

Есть вариант и проще – щелкните на кнопке Дополнительно и затем на кнопке Поиск. В окне Результаты поиска будут найдены все пользователи и группы на вашем компьютере.

Осталось выбрать пользователя или группу и щелкнуть на кнопке ОК. Мы вернемся в предыдущее окно, где будет указан выбранный нами пользователь.

Щелкните на кнопке ОК. Теперь главное – установите флажок Заменить владельца подконтейнеров и объектов, после чего щелкните на кнопке ОК. В результате, папка или файл получат нового владельца.

Как изменить разрешения доступа к файлам или папкам

Ладно, с владельцами разобрались. Как насчет разрешений доступа? Вот добавили мы нового владельца, однако, что если необходимо указать, что именно разрешено ему делать, а для чего пусть губу не раскатывает? Сделать это можно тоже с помощью вкладки Безопасность.

Щелкните правой кнопкой на файле или папке и выберите команду Свойства, затем перейдите на вкладку Безопасность. Выберите в поле Группы или пользователи нужного пользователя/группу и щелкните на кнопке Изменить.

Теперь в столбце Разрешить и Запретить установите нужные флажки напротив тех разрешений, что вам требуются. Скажем, если нужно запретить пользователю изменение файлов либо папок, поставьте флажок в столбце Запретить напротив разрешения Изменение. Затем щелкните на кнопке Применить и запрет вступит в силу.

Если же нужного пользователя в списке не оказалось, щелкните на кнопке Добавить. Откроется уже знакомое нам окно, в котором можно добавить нужного пользователя. О том, как это сделать, написано в предыдущем подразделе.

К слову сказать, в окне Разрешения можно без проблем удалить пользователя или группу, для чего достаточно щелкнуть на кнопке Удалить.

Как включить учетную запись Гость в Windows 7

Утилита iCACLS в Windows 7

19 Comments

Arhidemon

Я собственно вот по какому вопросу. Есть у меня один фильм, я его хотел на флэшку кинуть. Занчит клацаю все как положено, кидаю на флэху а винда мне “снимите защиту от записи”. Я и через “мой компьютер” пробовал, и владельцем этого файла, а для надежности всего раздела становился, и сам себе доступ разрешал. Все как надо короче, я даже не поленился и активиравал учетку админа, зашел с нее, попробовал тоже самое-бесполезно. И кстати никаких флажков “только чтение” там не стоит, я проверял-все в порядке. В итоге винда расказывает мне что я могу делать все что угодно с этим файлом, везде полный доступ и все такое, а на деле опять пытаюсь его скопировать, а она мне снова “снимите защиту от записи”. В чем черт побери дело. Объясните мне пожалуйста, может я нуб или там еще что нибудь, но я сделал все для победы над этой наглой системой, а она меня игнорирует(((( Как такое может быть?

Евгений

Да, ты нуб :) Комп же просит тебя снять защиту ОТ ЗАПИСИ!То есть у тебя не фильм твой заблокирован, а ФЛЕШКА. На флешке, вероятнее всего, язычёк стоит в положении “Lock”.

Arhidemon

Кстати увидел у вас тут еще одну статью, как получить доступ к файлу через командную строку, зделал как там написано мне в командной строке написали что все изменили все вышло(ну в этом смысле). Попробовал, нифига не изменилось(((

Сергей

Arhidemon

Сергей

Не, по ссылке перейди ) Там программа для форматирования флешки. Просто тут ссылки активные нельзя в комменты вставлять, скопируй ссылку в браузер

Arhidemon

Скачал эту програмку правда она почемуто не видит флэшку((( Да и не думаю что проблема в самой флэхе, т.к. я на нее кидал другой фильм и он прекрасно записался, а потом я его с флэшки на телике запустил и все работало. Тут либо проблема в самом файле, либо в упрямой винде которая думает что умнее меня)))

Forsage74

Флешка как отформатирована? FAT или NTFS?

Если смотрел на телеке – то скорее всего FAT.

Отсюда вопрос 2: Какой размер файла, который ты не можешь закинуть на флешку?

blindbeggar

если права доступа задал, то ошибка это связана с передачей между компом и флешкой , попробуй в другие разъемы вставить флешку, сперва Закинь маленький файл если ок то с большим размером типа твоего файла если ок то можешь закинуть свой файл

Krosavcheg32

У меня изменения доступа не получилось сделал все как тут написано пытаюсь переместить файл в другую папку пишет запросите разрешение от роман-пк на изменение этого файла

Сергей

Добрый день!

Подскажите пожалуйста как сделать чтобы у меня были права доступа на редактирование текстовых документов на диске “D” ?

Раньше был установлен Windows ХР и никаких проблем с изменением текстовых файлов не было.

Поставил Windows7 (диск “С”),и не могу внести изменения в текстовые файлы которые находятся на диске “D”

Опишу что я делал:

В моих документах (диске “D”)открываю уже имеющийся текстовый документ(Блокнот),и мне нужно в него что-то дописать или редактировать. Кликаю “Сохранить” но выскакивает окошко “Сохранить как” далее кликаю “Сохранить”. Выскакивает окошко с запросом замены имеющийся файла. Кликаю “Ок”

И мне пишет что отказано в доступе. А на рабочем столе если я создаю,сохраняю и потом снова редактирую текстовый документ,то сохраняет без проблем.

И еще один момент,файл (Блокнот) который я создал и редактировал на рабочем столе он без проблем копируется на диск”D” с заменой уже имеющийся файлом.

В чем может быть причина?

Уже пытался заходить в свойства диска “D” и сделал так как указано выше в статье (Как изменить владельца файла либо папки и Как изменить разрешения доступа к файлам или папкам),поначалу помогло,но после перезагрузки все стало на круги своя. Потом я снова зашел в свойства диска “D” проверить установлены ли галочки на права доступа к папкам,под папкам и файлам, везде стоят галочки и полный доступ. А вот редактировать текстовый документ(Блокнот) на диске “D” до сих пор никак не могу.

Я кратко описал свои действия,кто знает как устранить это чудо,помогите пожалуйста.

Заранее спасибо!

муслим

у меня такой вопрос вот сегодня я установил одну игру он сам киким то способом сам выбрал себе путь и установился в диск С вот когда я хотел удалить его я не могу его найти я знаю где он находиться так я проверил памят он находиться ‘ползователи”7’ но там не могу его найти ..помогите если кто сможет диск умирает если внутри этой папки отметив все проверить сколька памяти то показывает 2 гб а если снаружи 40гб ни как не иогу поня все это то ли папки скрытие или ещё чё то помогите

Andrew

В Linux всё просто – sudo chmod [макса доступа] [имя_файла].

Может я дурак, но нахера такой геморрой в винде? Нахера куча пользователей и окон чтобы, блин, поставить на папку права 0777?

Основная причина отказа

Частенько, главной причиной блокировки является несоответствие имени администратора и владельца ПК или отсутствие должных прав на выполнение операции. Так бывает при переустановке ОС, а особенно в процессе перехода с семерки на десятку или же при эксплуатации нескольких операционок на компе. В особо тяжелых случаях пользователь пытается изменить что-либо в системных директориях, чего делать крайне нежелательно. Можно ли оперативно получить доступ? Да, нужно лишь подобрать подходящее решение.

У вас нет разрешений на доступ к этой папке

Даем разрешение на доступ к папке в Windows 10

Дополнительные параметры безопасности в Windows 10

Выбор группы для папки

Предупреждение от Windows

Второй способ

- users или user;

- administrators, Администраторы, Администратор;

- Пользователи.

Один из них точно подойдет. Убедитесь, в наличии всех разрешений для этой учетки.

Если у вас нет разрешения в Windows 7

Более сложные способы

В большинстве случаев описанных ранее методов вполне достаточно, но в особо тяжелых случаях они не помогут. Придется пойти по более сложному пути — назначить владельца для раздела реестра.

Это решение необходимо в тех ситуациях, когда речь идет об установленных программах или играх. Подразумевается, что на компе используется несколько учеток, а софт установлен для конкретной из них.

Взаимодействие с командной строкой

Сразу нужно уточнить, что открывать консоль нужно от имени Админа, независимо от запущенной учетки.

Вот наглядные примеры:

Команда не сработает, если не запустить строку из под Админа

Для открытия полного доступа используйте команды:

Вместо имени пользователя можно использовать любую другую группу. Помимо этого в сети можно найти батники, которые автоматически выполнят описанные процедуры.

В случае с флешкой

Если у вас возникли аналогичная проблема с папками на флешке, то изменение владельца и разрешений не всегда избавляет от проблемы. Причины отказа в доступе могут крыться в блокирующем софте. К примеру, частенько в этом винят антивирусы и, собственно, вирусы. Отключение защиты или сканирование системы и самой флешки могут помочь в этом случае. Если флешка пустая — проведите форматирование.

Если вдруг вышеописанные шаги не помогут в случае с флешкой — то следует применить специальные программы, для разблокировки доступа к файлам. Так, хорошо с проблемой справляются утилиты Unlocker, Uninstall Tool, Total Commander. В них уже предусмотрен механизм работы с подобными условиями и ограничениями. Любую такую программу нужно запускать из-под админа.

Подведем итоги

Читайте также: