Как получить права администратора сайта

Обновлено: 10.05.2024

Привет, друзья. Недавно наткнулся в сети на одну публикацию - мануал по установке программ, требующих прав администратора, без этих прав. На деле этот мануал оказался сломанным костылём, и я решил написать реально рабочий мануал для тех, кто работает за компьютером с использованием учётной записи Windows без прав администратора. Точнее, по тем или иным причинам вынужден работать без прав администратора, но такие права ему нужны. Как получить права администратора, если у нас изначально есть только права обычного пользователя? Мы сами себе можем дать эти права администратора. Для этого нам понадобится знакомый многим читателем нашего сайта WinPE от Sergei Strelec. Давайте посмотрим, как всё это делается.

Нет прав администратора у учётной записи Windows: что делать?

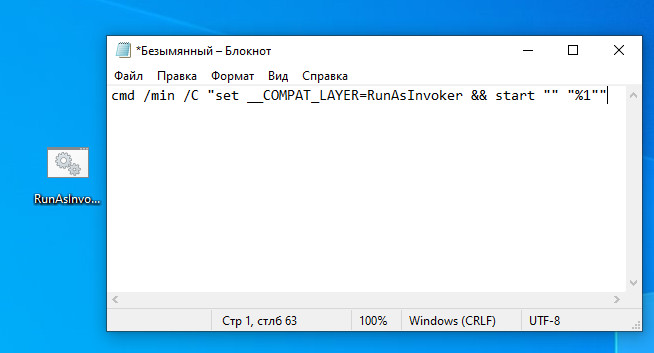

Но прежде, друзья, скажу пару слов о ситуации, побудившей меня написать эту статью. Суть найденного мною в сети мануала по установке программ без прав администратора заключалась в создании батника с определённой командой. Метод использования этого батника таков: на него необходимо перетащить инсталлятор программы, требующей прав администратора, после чего срабатывает командная строка с разрешением на запуск установщика. И программа якобы должна установиться.

Ни одна серьёзная программа из тестируемых мною, в частности, менеджер дисков и бэкапер, не установилась таким способом. Установились только те программы, которые в части своих возможностей и так могут работать без прав администратора. При этом этот способ его автором не заявлялся как рабочий для системных функций Windows, а ведь для многих из них нужны права администратора. Зачем в сети публикуют такие вот сломанные костыли, работающие в редких исключительных случаях и не несущие решение проблемы массово – вот что меня возмутило. И, собственно, я решил предложить своё решение проблемы отсутствия прав администратора – решение реальное рабочее, работающее во всех 100% случаев, работающее как для системного функционала Windows, так и для сторонних программ, работающее во всех актуальных версиях Windows. Что это за решение?

Как дать себе права администратора с помощью программы OO UserManager на LiveDisk’е Стрельца

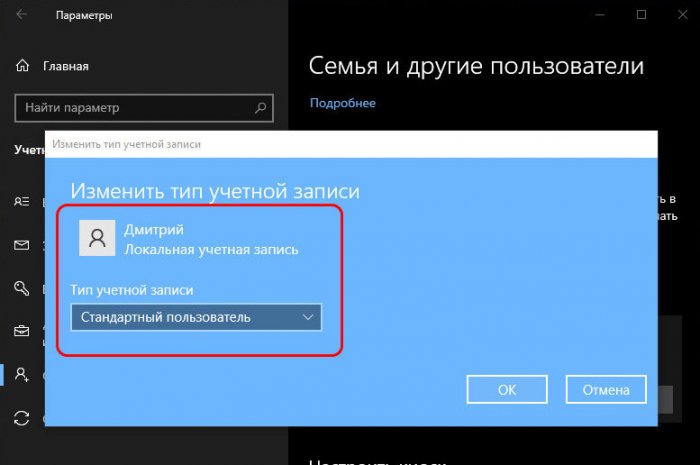

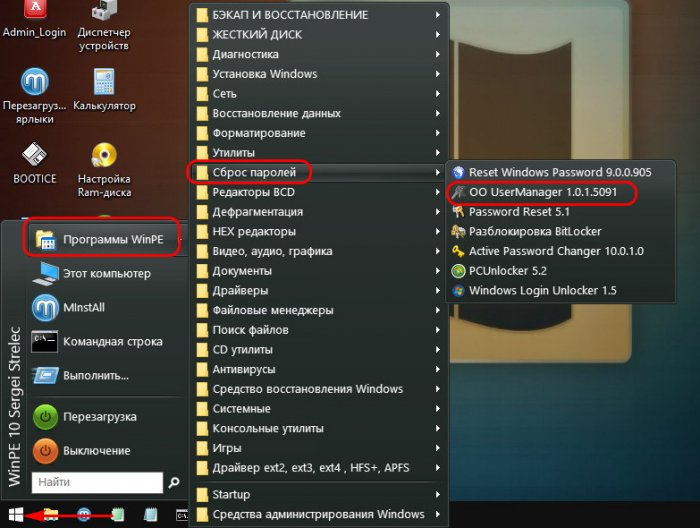

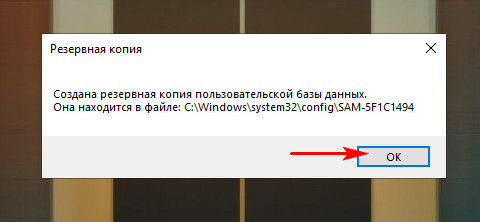

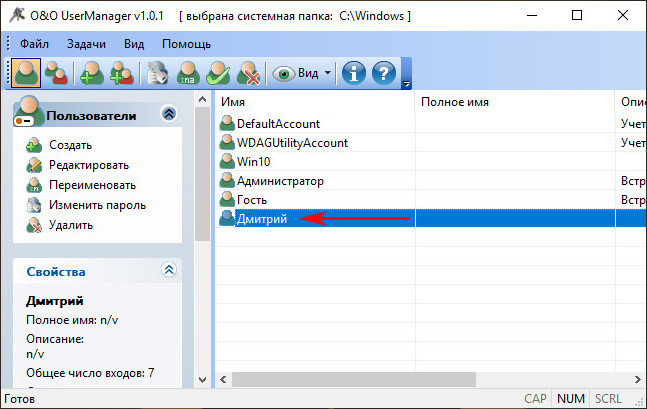

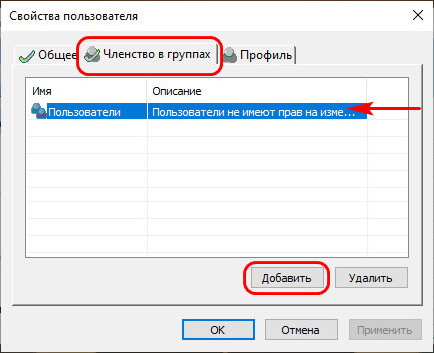

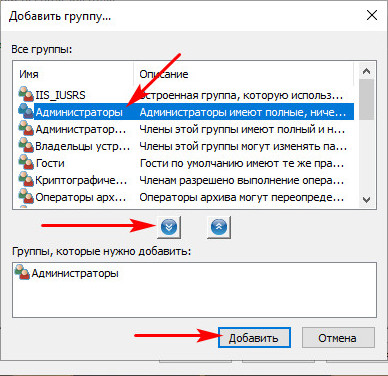

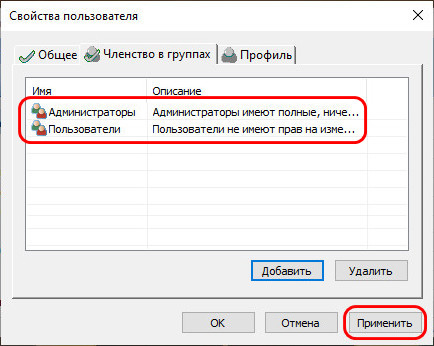

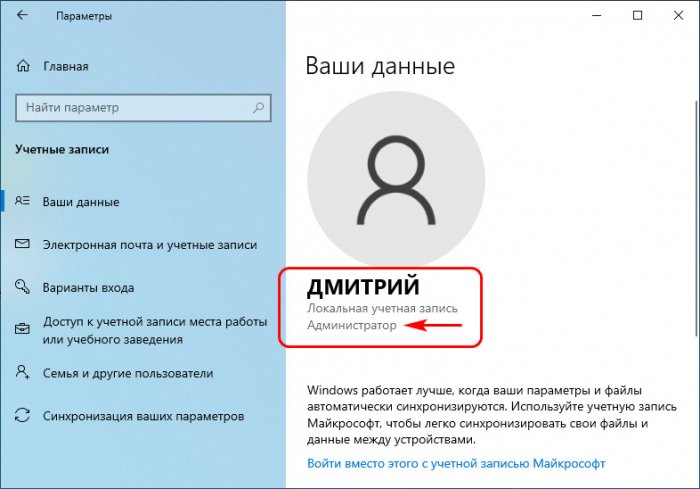

Дать себе права администратора можно в среде самой операционной системы, но это возможно только в учётной записи администратора. Если у нас нет доступа к таковой, она запаролена, мы можем это сделать в среде WinPE с использованием программ, работающих с пользовательскими базами данных Windows. Одна из таких программ - OO UserManager, и она присутствует в составе софта на WinPE от Sergei Strelec. Как скачать этот WinPE, как его записать на флешку или болванку, можете почитать здесь. Записав же этот WinPE на загрузочный носитель, загружаем компьютер с него, заходим в среду WinPE. И в ней запускаем программу OO UserManager.

На этом, собственно, друзья, всё. Теперь перезагружаемся, заходим в среду Windows. И вот наша учётная запись уже с правами администратора.

Вот такой, друзья, универсальный способ есть для решения проблемы, если вам нужны права администратора. Если прав нет, их нужно получить. А не изощряться и тратить время на различные шаманские пляски с низким уровнем эффективности. Есть, правда, ещё способ – узнать пароль от учётной записи администратора. Его можно подглядеть, когда администратор работает с компьютером. Если пароль несложный, его можно подсмотреть с помощью специальных программ. Но всё же это способы менее эффективные, чем предложенное в статье получение прав администратора для своей учётной записи. Ведь, согласитесь, администратор может в любой момент сменить свой пароль. Да и с точки зрения морали самоуправство всё же меньший грех, чем воровство личных данных другого человека.

В средах рабочей группы или в доменах, не являющихся доверенными, доступ на основе групп в Windows Admin Center не поддерживается.

Определения ролей доступа к шлюзу

Существует две роли для доступа к службе шлюза Windows Admin Center.

Пользователи шлюза могут подключаться к службе шлюза Windows Admin Center, чтобы через него управлять серверами, но не могут изменять разрешения доступа и механизм проверки подлинности, используемый для аутентификации шлюза.

Администраторы шлюза могут настраивать доступ, а также способ выполнения проверки подлинности для пользователей на шлюзе. Просматривать и настраивать параметры доступа в Windows Admin Center могут только администраторы шлюза. Локальные администраторы на компьютере шлюза всегда являются администраторами службы шлюза Windows Admin Center.

Доступ к шлюзу не подразумевает доступ к управляемым серверам, отображаемым шлюзом. Для управления целевым сервером подключающийся пользователь должен использовать учетные данные (через переданные учетные данные Windows или учетные данные, предоставленные в сеансе Windows Admin Center с помощью действия Управлять как) с административным доступом к этому целевому серверу.

Active Directory или группы локальных компьютеров

По умолчанию для управления доступом к шлюзу используются Active Directory или группы локальных компьютеров. При наличии домена Active Directory доступом пользователей и администраторов шлюза можно управлять из интерфейса Windows Admin Center.

На вкладке Пользователи можно указать пользователя, которому нужно предоставить доступ к Windows Admin Center в качестве пользователя шлюза. По умолчанию, и если не указать группу безопасности, доступ будет иметь любой пользователь, обращающийся к URL-адресу шлюза. После добавления одной или нескольких групп безопасности в список пользователей доступ будет ограничен членами этих групп.

Если в вашей среде не используется домен Active Directory, доступ контролируется локальными группами Users и Administrators на компьютере шлюза Windows Admin Center.

Проверка подлинности смарт-карты

Вы можете принудительно применить проверку подлинности смарт-карты, указав дополнительную необходимую группу для групп безопасности на основе смарт-карты. После добавления группы безопасности на основе смарт-карты пользователь может получить доступ к службе Windows Admin Center, только если он является членом любой группы безопасности и группы смарт-карты, включенной в список пользователей.

На вкладке Администраторы можно указать пользователя, которому нужно предоставить доступ к Windows Admin Center в качестве администратора шлюза. Локальная группа администраторов на компьютере всегда будет иметь полный доступ администратора и ее не можно удалить из списка. Добавляя группы безопасности, вы даете членам этих групп разрешения на изменение параметров шлюза Windows Admin Center. Список администраторов поддерживает проверку подлинности смарт-карты такую же, как и для списка пользователей: с условием AND и для группы безопасности и для группы смарт-карт.

Azure Active Directory

Если ваша организация использует Azure Active Directory (Azure AD), вы можете добавить дополнительный уровень безопасности в Windows Admin Center, требуя для доступа к шлюзу проверку подлинности Azure AD. Чтобы обеспечить доступ к Windows Admin Center, учетной записи Windows пользователя также следует предоставить доступ к серверу шлюза (даже при использовании проверки подлинности Azure AD). При использовании Azure AD управление правами доступа пользователя и администратора Windows Admin Center осуществляется на портале Azure, а не из пользовательского интерфейса Windows Admin Center.

Доступ к Windows Admin Center при включенной проверке подлинности Azure AD

В зависимости от используемого браузера некоторые пользователи, обращающиеся к Windows Admin Center с настроенной проверкой подлинности Azure AD, получат дополнительный запрос из браузера, в котором нужно будет указать данные учетной записи Windows для компьютера, на котором установлен Windows Admin Center. После ввода этих данных пользователи увидят дополнительный запрос на проверку подлинности Azure Active Directory, для которого требуются учетные данные учетной записи Azure, которой предоставлен доступ к приложению Azure AD в Azure.

Пользователи, учетная запись Windows которых имеет права администратора на компьютере шлюза, не будут получать запрос на проверку подлинности Azure AD.

Настройка проверки подлинности Azure Active Directory для Windows Admin Center (Предварительная версия)

В Windows Admin Center последовательно выберите Параметры > Доступ и используйте выключатель, чтобы включить параметр "Use Azure Active Directory to add a layer of security to the gateway" (Использовать Azure Active Directory для добавления уровня безопасности в шлюз). Если вы не зарегистрировали шлюз в Azure, вам будет предложено сделать это в данный момент.

По умолчанию все участники клиента Azure AD имеют доступ пользователей к службе шлюза Windows Admin Center. Доступ администратора к шлюзу Windows Admin Center имеют только локальные администраторы на компьютере шлюза. Обратите внимание, что права локальных администраторов на компьютере шлюза нельзя ограничить. Локальные администраторы могут выполнять любые действия независимо от того, используется ли Azure AD для проверки подлинности или нет.

Если вы хотите предоставить доступ к службе Windows Admin Center определенным пользователям Azure AD, группам пользователей шлюза или администраторам шлюза, необходимо выполнить следующие действия.

- Перейдите в приложение Azure AD Windows Admin Center на портале Azure, используя гиперссылку, указанную в Параметрах доступа. Примечание. Эта гиперссылка доступна, только если включена проверка подлинности Azure Active Directory.

- Приложение также можно найти на портале Azure, перейдя в Azure Active Directory >Корпоративные приложения >Все приложения и выполнив поиск по фразе WindowsAdminCenter (приложение Azure AD будет называться WindowsAdminCenter- ). Если поиск не дает результатов, убедитесь, что для Показать задано значение Все приложения, а для Состояние приложения, а — Любой и нажмите кнопку "Применить", а затем повторите поиск. Найдя приложение, перейдите в раздел Пользователи и группы

- На вкладке "Свойства" задайте для параметра Требуется назначение пользователей значение "Да". После этого доступ к шлюзу Windows Admin Center смогут получить только участники, перечисленные на вкладке Пользователи и группы.

- На вкладке "Пользователи и группы" выберите Добавить пользователя. Для каждого добавляемого пользователя или группы необходимо назначить роль пользователя или администратора шлюза.

После включения проверки подлинности Azure AD служба шлюза перезапустится и вам потребуется обновить браузер. Вы можете в любое время обновить доступ пользователя к приложению SME Azure AD на портале Azure.

При попытке доступа к URL-адресу шлюза Windows Admin Center пользователям будет предложено войти, используя удостоверение Azure Active Directory. Помните, что пользователи также должны быть членами локальных "Пользователей" на сервере шлюза для доступа к центру администрирования Windows Admin Center.

Пользователи и администраторы могут просматривать текущую учетную запись, с которой они совершили вход, а также выйти из этой учетной записи Azure AD с вкладки Учетная запись в параметрах Windows Admin Center.

Настройка проверки подлинности Azure Active Directory для Windows Admin Center

Чтобы настроить проверку подлинности Azure AD, необходимо сначала зарегистрировать шлюз в Azure (это необходимо сделать только один раз для шлюза Windows Admin Center). На этом этапе создается приложение Azure AD, с помощью которого вы можете управлять доступом пользователей шлюза и администраторов шлюза.

Если вы хотите предоставить доступ к службе Windows Admin Center определенным пользователям Azure AD, группам пользователей шлюза или администраторам шлюза, необходимо выполнить следующие действия.

- Перейдите к приложению SME Azure AD на портале Azure.

- Если щелкнуть Изменить контроль доступа, а затем выбрать Azure Active Directory из раздела параметров доступа Windows Admin Center, можно использовать гиперссылку, предоставленную в пользовательском интерфейсе, для доступа к приложению Azure AD на портале Azure. Эта гиперссылка также доступна в параметрах доступа после нажатия кнопки "Сохранить" и выбора Azure AD в качестве поставщика удостоверений управления доступом.

- Приложение также можно найти на портале Azure, перейдя в Azure Active Directory >Корпоративные приложения >Все приложения и выполнив поиск по фразе SME (приложение Azure AD будет называться SME- ). Если поиск не дает результатов, убедитесь, что для Показать задано значение Все приложения, а для Состояние приложения, а — Любой и нажмите кнопку "Применить", а затем повторите поиск. Найдя приложение, перейдите в раздел Пользователи и группы

- На вкладке "Свойства" задайте для параметра Требуется назначение пользователей значение "Да". После этого доступ к шлюзу Windows Admin Center смогут получить только участники, перечисленные на вкладке Пользователи и группы.

- На вкладке "Пользователи и группы" выберите Добавить пользователя. Для каждого добавляемого пользователя или группы необходимо назначить роль пользователя или администратора шлюза.

Как только вы сохраните контроль доступа Azure AD в панели Изменить контроль доступа, служба шлюза перезапустится и вам потребуется обновить свой браузер. Вы можете в любое время обновить доступ пользователя к приложению Windows Admin Center Azure AD на портале Azure.

При попытке доступа к URL-адресу шлюза Windows Admin Center пользователям будет предложено войти, используя удостоверение Azure Active Directory. Помните, что пользователи также должны быть членами локальных "Пользователей" на сервере шлюза для доступа к центру администрирования Windows Admin Center.

Используя вкладку Azure в общих параметрах Windows Admin Center, пользователи и администраторы могут просматривать текущую учетную запись, с которой они совершили вход, а также выйти из этой учетной записи Azure AD.

Условный доступ и многофакторная проверка подлинности

Одним из преимуществ использования Azure AD в качестве дополнительного уровня безопасности для контроля доступа к шлюзу Windows Admin Center является то, что вы можете использовать эффективные функции безопасности Azure AD, такие как условный доступ и многофакторная проверка подлинности.

Настройте единый вход

Единый вход при развертывании в качестве службы в Windows Server

После установки Windows Admin Center в Windows 10 все готово к использованию единого входа. Однако если вы собираетесь использовать Windows Admin Center в Windows Server, то перед использованием единого входа необходимо настроить в среде некоторую форму делегирования Kerberos. Делегирование настраивает компьютер шлюза как доверенный для делегирования к целевому узлу.

Чтобы удалить эту связь, выполните следующий командлет:

Управление доступом на основе ролей

Управление доступом на основе ролей позволяет предоставлять пользователям ограниченный доступ к компьютеру, не делая их полными локальными администраторами. Role-based access control (Управление доступом на основе ролей)

Настройка RBAC состоит из 2 шагов: включения поддержки на целевых компьютерах и назначения пользователям соответствующих ролей.

Убедитесь, что у вас есть права локального администратора на компьютерах, для которых вы настраиваете поддержку управления доступом на основе ролей.

Применение управления доступом на основе ролей к одному компьютеру

Модель развертывания на одном компьютере идеально подходит для простых сред, в которых управление нужно представить только нескольким компьютерам. Настройка компьютера с поддержкой управления доступом на основе ролей приведет к следующим изменениям:

Чтобы включить поддержку управления доступом на основе ролей на одном компьютере, выполните следующие действия.

- Откройте Windows Admin Center и подключитесь к компьютеру, который нужно настроить для управления доступом на основе ролей, используя на целевом компьютере учетную запись с правами локального администратора.

- В инструменте Обзор щелкните Настройки >Контроль доступа на основе ролей.

- Щелкните Применить в нижней части страницы, чтобы включить на целевом компьютере поддержку управления доступом на основе ролей. Процесс приложения включает копирование скриптов PowerShell и вызов конфигурации (с помощью Desired State Configuration PowerShell) на целевом компьютере. Выполнение может занять до 10 минут, и приведет к перезапуску WinRM. Это приведет к временному отключению пользователей Windows Admin Center, PowerShell и WMI.

- Обновите страницу, чтобы проверить состояние управления доступом на основе ролей. Когда оно будет готово к использованию, состояние изменится на Применено.

После применения конфигурации вы можете назначить пользователям приведенные ниже роли.

Вы также можете последовательно заполнять эти группы по всему домену, настраивая объект групповой политики с помощью параметра Restricted Groups Policy Setting (Настройка политики групп с ограниченным доступом).

Применение управления доступом на основе ролей к нескольким компьютерам

При развертывании на крупном предприятии вы можете использовать существующие средства автоматизации для распространения функции управления доступом на основе ролей на компьютеры, скачав пакет конфигурации со шлюза Windows Admin Center. Пакет конфигурации предназначен для использования с Desired State Configuration PowerShell, но его можно адаптировать для работы с предпочтительным решением для автоматизации.

Скачивание конфигурации управления доступом на основе ролей

Чтобы загрузить пакет конфигурации управления доступом на основе ролей, необходимо иметь доступ к Windows Admin Center и командной строке PowerShell.

Если вы используете шлюз Windows Admin Center в Windows Server в режиме службы, используйте следующую команду, чтобы скачать пакет конфигурации. Не забудьте обновить адрес шлюза, указав подходящий для своей среды.

Если вы используете шлюз Windows Admin Center на компьютере с Windows 10, выполните следующую команду:

При развертывании ZIP-архива вы увидите следующую структуру папок:

- InstallJeaFeatures.ps1

- JustEnoughAdministration (каталог)

- Модули (каталог)

- Microsoft.SME.* (каталоги)

- WindowsAdminCenter.Jea (каталог)

Чтобы настроить поддержку управления доступом на основе ролей на узле, необходимо выполнить следующие действия.

- Скопируйте JustEnoughAdministration, Microsoft.SME.* и модули WindowsAdminCenter.Jea в каталог модуля PowerShell на целевом компьютере. Как правило, они расположены в C:\Program Files\WindowsPowerShell\Modules .

- Обновите файл InstallJeaFeature.ps1 в соответствии с требуемой конфигурацией для конечной точки RBAC.

- Запустите InstallJeaFeature.ps1, чтобы скомпилировать ресурс DSC.

- Разверните конфигурацию DSC на всех компьютерах, чтобы применить ее.

В следующем разделе объясняется, как это сделать с помощью удаленного взаимодействия PowerShell.

Развертывание на нескольких компьютерах

Чтобы развернуть конфигурацию, загруженную на несколько компьютеров, необходимо обновить скрипт InstallJeaFeatures.ps1, чтобы включить соответствующие группы безопасности для среды, скопировать файлы на каждый из компьютеров и вызвать скрипты конфигурации. Для этого можно использовать предпочтительные средства автоматизации, однако в этой статье основное внимание уделяется чистому подходу на основе PowerShell.

По умолчанию скрипт конфигурации будет создавать локальные группы безопасности на компьютере, чтобы управлять доступом к каждой из ролей. Это подходит для компьютеров, присоединенных к рабочей группе и доменам, но если развертывание выполняется в среде только для домена, вам может потребоваться напрямую связать группу безопасности домена с каждой ролью. Чтобы обновить конфигурацию для использования групп безопасности домена, откройте InstallJeaFeatures.ps1 и внесите следующие изменения:

- Удалите из файла 3 ресурсы группы:

- "Группа MS-Readers-Group"

- "Группа MS-Hyper-V-Administrators-Group"

- "Группа MS-Administrators-Group"

- "[Group]MS-Readers-Group"

- "[Group]MS-Hyper-V-Administrators-Group"

- "[Group]MS-Administrators-Group"

- '$env:COMPUTERNAME\Windows Admin Center Administrators'

- '$env:COMPUTERNAME\Windows Admin Center Hyper-V Administrators'

- '$env:COMPUTERNAME\Windows Admin Center Readers'

Обязательно используйте уникальные группы безопасности для каждой роли. Если одна и та же группа безопасности назначена нескольким ролям, настройка завершится ошибкой.

По умолчанию у аккаунтов администраторов в организации есть доступ к контенту пользователей и данным о действиях в сервисах Google Workspace – например, к записям о действиях в Gmail и Chat в журналах аудита. Как суперадминистратор, вы можете обеспечить защиту и конфиденциальность данных пользователей, предоставив администраторам только те права, которые им необходимы.

Например, вы можете предоставить доступ к отчетам и журналам аудита, инструменту "Анализ безопасности", панели управления безопасностью и инструменту оценки качества связи в Meet только определенным администраторам в организации. Инструкции по настройке доступа администраторов к этим инструментам приведены ниже.

Как обеспечить безопасность аккаунтов администраторов

Для повседневной работы каждому из них следует использовать отдельный аккаунт пользователя, а в аккаунт суперадминистратора рекомендуется входить только для выполнения определенных задач, недоступных другим ролям. Также важно, чтобы суперадминистраторы использовали двухэтапную аутентификацию и желательно с электронными ключами, поскольку из их аккаунтов можно получить доступ ко всем данным компании и сотрудников.

Права и роли администратора

В консоли администратора можно предоставить права отдельным пользователям, назначая им роли администратора. Вы можете использовать стандартные роли администратора или создать специальные роли. Аналогично, вы можете отозвать права администратора, отменив назначение роли администратора пользователю.

Чтобы помочь обеспечить конфиденциальность и безопасность пользователей, проведите инспекцию предоставленных в организации административных прав на доступ к отчетам, панели управления безопасностью, инструменту "Анализ безопасности" и инструменту оценки качества связи в Meet. Права администраторов подробно описаны ниже.

Чтобы предоставить или отозвать право доступа к отчетам, откройте консоль администратора Google, нажмите Роли администраторов, выберите одну из ролей в левом столбце и нажмите Полномочия. Нужное право находится в разделе Отчеты.

Администраторы с этим правом могут просматривать отчеты, чтобы выявлять потенциальные угрозы безопасности, отслеживать события входа в систему, в том числе их время, анализировать то, как пользователи создают контент и делятся им, а также отслеживать действия пользователей, например редактирование документов, и изменения, внесенные другими администраторами.

Чтобы предоставить или отозвать право доступа к панели управления безопасностью, откройте консоль администратора Google, нажмите Роли администраторов, выберите одну из ролей в левом столбце и нажмите Полномочия. Право Панели управления находится в разделе Сервисы > Центр безопасности.

Панель управления безопасностью содержит несколько отчетов со сводной информацией на основе содержимого электронных писем – например, количество писем, которые пользователи отмечают как спам. Подробнее о том, как пользоваться панелью управления безопасностью…

Суперадминистраторы автоматически получают доступ к панели управления безопасностью. Кроме того, они могут настраивать права, предоставляемые уполномоченным администраторам. Подробнее…

Чтобы предоставить или отозвать права доступа к инструменту "Анализ безопасности", откройте консоль администратора Google, нажмите Роли администраторов, выберите одну из ролей в левом столбце и нажмите Полномочия. Нужные права находятся в разделе Сервисы > Центр безопасности. При их настройке можно предоставить администраторам ряд различных полномочий, соответствующих их ролям и обязанностям.

С помощью инструмента "Анализ безопасности" администраторы могут выполнять поиск, результаты которого могут содержать конфиденциальную информацию, такую как темы писем или названия документов. Администраторы могут использовать его для просмотра заголовков писем Gmail, обновления и удаления контента, а также для просмотра содержимого писем Gmail, чтобы оценить связанные с ними риски.

Суперадминистраторы автоматически получают доступ к инструменту "Анализ безопасности". Кроме того, они могут предоставить права уполномоченным администраторам или отозвать их. Подробнее…

Чтобы предоставить или отозвать права доступа к инструменту оценки качества связи в Meet, откройте консоль администратора Google, нажмите Роли администраторов, выберите одну из ролей в левом столбце и нажмите Полномочия. Нужное право находится в разделе Сервисы > Google Meet > Управление настройками Meet > Доступ к панели мониторинга качества для администраторов.

Инструмент оценки качества связи в Meet предоставляет сведения о качестве каждой видеовстречи, в том числе ее идентификатор, продолжительность и количество участников. Дополнительная информация о правах, необходимых для доступа к этому инструменту, приведена в статье Как отслеживать качество и статистику видеовстреч.

Онлайн профессий много. И среди них, бывают и не самые очевидные. Например, работа администратором и модератором сайта. Давайте познакомимся с этими профессиями поближе.

![модератор сайта]()

Что делает администратор сайта.

Администратор сайта, это фактически, главное управляющее лицо проектом (не обязательно это владелец сайта). И в его обязанности входит целый ряд обязанностей.

Если сайт небольшой, то на плечи администратора могут возлагаться все работы по созданию и продвижению сайта, включая его наполнение. Если-же сайт достаточно крупный, то в этом случае, администратору будет подчинятся целый штат сотрудников, таких как программисты, веб дизайнеры, копирайтеры, специалисты по SEO.

Вот список задач, которые зачастую должен делать администратор.

Что нужно знать администратору.

В задачи администратора входит широкий круг задач. Поэтому, администратор должен обладать большим количеством навыков и знаний из различных отраслей.

- Хорошее знание HTML, CSS, и желательное знание, хотя-бы на базовом уровне, других веб языков.

- Хорошее знание систем управления сайтами, таких как WordPress, phpBB, битрикс и ряда других движков.

- Знание графических редакторов. В первую очередь, это Photoshop, а также другие программы для работы с графикой.

- Умение составлять ТЗ. Поскольку над сайтом обычно работают специалисты из различных отраслей, то администратору часто придется работать с ними, создавая тех задания и контролируя их выполнение.

- Хорошее знание SEO. Хотя для этого часто привлекаются отдельные специалисты или даже компании, администратор должен хорошо разбираться в поисковом продвижении и проводить работы по оптимизации сайта.

- Знание веб систем аналитики, таких как Яндекс Метрика и Гугл Аналитикс.

- Навыки общения. Часто в задачи администратора входит обязанности по работе с потенциальными клиентами, работа с комментариями, гасить конфликты в ветках комментариях.

- В некоторых случая, может потребоваться знание иностранных языков, в первую очередь, английского.

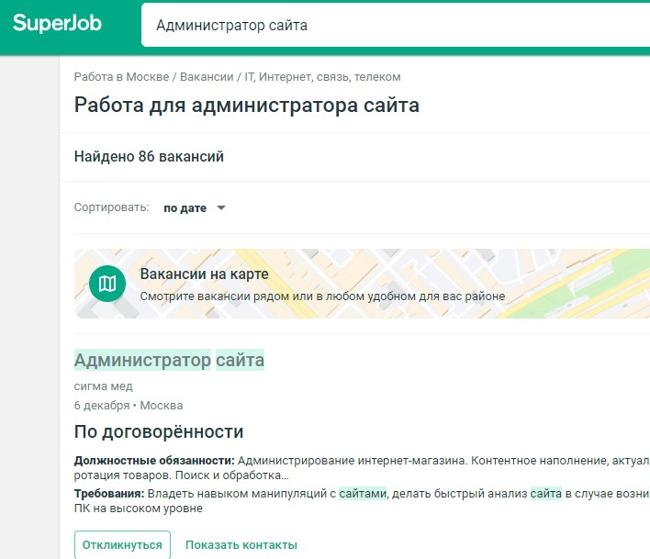

Где найти работу администратором?

Работа администратором бывает как на удаленке, так и на полной занятости в офисе. Что касается поиска вакансий, то это обычные сайты для поиска работы. Такие как:

И ряда других сайтов с вакансиями. Зарплата администраторов, примерно от сорока до восьмидесяти тысяч рублей

![Вакансия администратора на сайте вакансий]()

Модератор

Модераторы, как правило, следят за соблюдением правил на форумах и социальных сообществах, а так же удаляют спам.

Обычно это удаленная работа со свободным или фиксированным графиком. Оплата зависит от объема работы и популярности ресурса. Обычно это не большие деньги, 100 — 300 долларов в месяц. Но бывают и хорошие вакансии, с оплатой в несколько тысяч долларов.

В обязанности модераторов обычно входят:

Как стать модератором, необходимые навыки

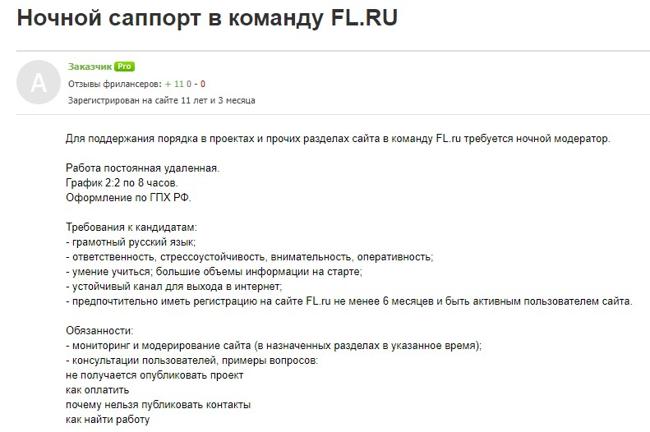

Где искать работу

Вакансии на модераторы более распространены, но при этом, зарплата модератора заметно меньше, чем зарплата администратора. Работа модератора может быть как на полной занятости в офисе, так и на частичной или полной занятости на удаленке.

Что касается площадок, то объявления на приём модератора можно найти на крупных сайтах, которым могут потребоваться модераторы (это различные сайты объявлений, различные интернет биржи, крупные информационные сайты).

![Вакансия модератора на сайте fl.ru]()

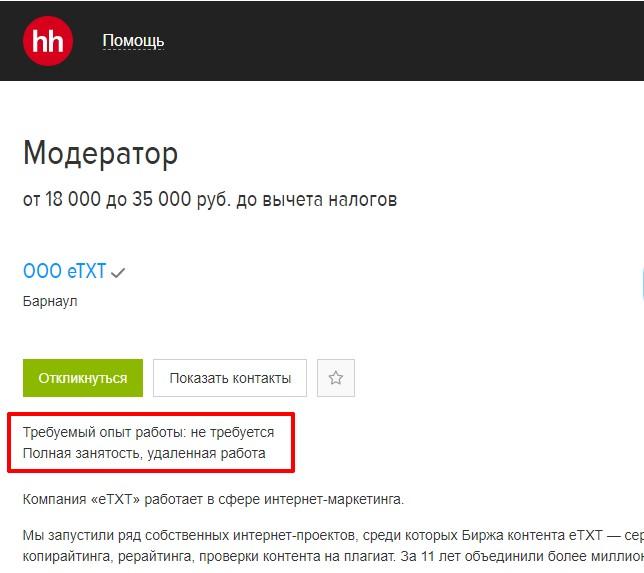

Часто различные модераторы требуются в компанию Яндекс. Эти вакансии можно найти на самом сайте Яндекс, в разделе с вакансиями.

![Вакансия модератора в компании Яндекс]()

Также вакансии модераторов можно найти на сайтах с вакансиями. Например на тех, что выше.

![Вакансия модератора на сайте hh.ru]()

Так же часто модераторы работают бесплатно на сайтах и на форумах.

Зачем это надо? Есть целый ряд причин.

- Это знак высокого статуса. А это приятно)). Выше модераторов на форумах, только админ.

- Это возможный трамплин для получения работы в крупной компании. Ведь тогда, при поиске работы модератором, можно указать в резюме что уже есть опыт работы по этой специальности.

- Получить дополнительные фишки на форуме, которые могут стоить денег. Так например, на форумах часто можно встретить объявления о поиске работы. В этом случае, соискатели соглашаются сделать определенную работу за отзыв. Понятное дело, модератор обладает достаточным авторитетом для отзыва. И таким образом, можно получить бесплатную статью, ссылку и целый ряд других услуг.

- Разместить крауд ссылки. Хотя это может быть запрещенным на форумах, но фактически, если модератор не будет слишком увлекаться краудом, то он сможет размещать определенное количество ссылок. При этом, ссылки размещаемые модераторами на различных ресурсах, наподобие форумка, стоят заметно дороже. Рекламодатель понимает, что такую ссылку удалять не будут и она будет иметь большее доверие со стороны обычных посетителей форума.

- В зависимости от форума, возможны и другие привилегии, которые доступны модераторам. При этом, сама работа обычно не пыльная и не занимает много времени. Ведь все понимают, что это добровольно. И если ресурс достаточно большой, то для снятия нагрузки, модераторов может быть несколько.

Таким образом, профессии Администратора и Модератора могут быть хорошим выбором для тех, кто любит общатся на форумах, на различных сайтах.

Работа администратора при этом требует большого количества специализированных знаний и хорошей квалификации. А вот работу модератором, может получить любой, кто обладает базовыми знаниями компьютера и у которого есть навыки общения.

Читайте также: