Как обеспечить безопасность своей информации на компьютере

Обновлено: 04.07.2024

Технологии защиты информации включают способы противодействия направленным атакам, профилактику внутрикорпоративной безопасности. Правильный выбор, применение, администрирование СЗИ (средств защиты информации) гарантирует, что важные сведения компании не попадут в чужие руки.

Наряду с несанкционированными действиями третьих лиц зачастую периметр безопасности информации прорывается изнутри. Даже не по злому умыслу, просто человеческий фактор – та же невнимательность. Из нашего материала вы узнаете об основных средствах и технологиях защиты информации от злоумышленников.

Суть информационной безопасности

Информационной безопасностью называют определенные условия, при которых ценные сведения защищены от любых внешних воздействий (естественных и искусственных). Взлом таких данных и поддерживающей их инфраструктуры, как правило, может навредить владельцу.

Выделяют три составляющих информационной безопасности:

- Целостность – один из важнейших компонентов, когда данные являются руководством к действию. Например, к таким относится защита рецептов фармацевтических препаратов, дорожных карт, технологические процессы. В случае получения их не в полном объеме, под угрозой могут оказаться жизни людей. Искажение информации из официальных источников, сайтов государственных структур или законодательных актов может также нанести значительных ущерб.

- Доступность – возможность получить необходимые данные в короткие сроки. Сведения должны быть актуальными, полными и не противоречить друг другу. А также быть защищенными от любых несанкционированных воздействий.

- Конфиденциальность – своевременное принятие мер для ограничения несанкционированного доступа к данным.

Решение проблем, связанных с защитой информации, должно основываться на научном подходе и быть методологически верным. Первым шагом в этом случае станет выявление субъектов информационных отношений и использования систем сбора данных, сопряженных с ними. Методы поиска, сбор и хранения сведений также могут являться угрозой для их сохранности.

К технологиям физической защиты информации относится также вся поддерживающая инфраструктура, которая обеспечивает сохранность данных. Это системы тепло-, электро- и водоснабжения, кондиционеры, коммуникации и каждый человек, который занимается обслуживанием предприятия и оборудования.

Ущерб от нарушения информационной безопасности можно выразить в денежном эквиваленте, но невозможно застраховать себя абсолютно от всех рисков. С экономической точки зрения использование некоторых видов технологии защиты информации и профилактических мероприятий обойдутся дороже потенциальной угрозы. То есть некоторые виды воздействия допускаются, а другие нет.

Ваш Путь в IT начинается здесь

Подробнее

Существует также неприемлемый ущерб, к которому относится нанесение вреда здоровью людей или окружающей среде. Тогда финансовая составляющая уходит на второй план. В любом случае первоочередная задача информационной безопасности — снижение любых убытков до приемлемого значения.

Виды угроз информационной безопасности

Угроза — любое действие, потенциально способное нанести урон информационной безопасности. Атака — ситуация, которая предполагает такую угрозу, а планирующий её человек — это злоумышленник. Потенциальными злоумышленниками являются все лица, способные нанести вред.

Самая распространенный случай здесь — ошибки специалистов, которые работают с информационной системой. Это могут быть непредумышленные действия, вроде ввода некорректных данных и системного сбоя. Такие случайности являются потенциальной угрозой, из-за них в системе появляются уязвимые места, которые используют злоумышленники. В качестве технологии защиты информации в сети здесь могут выступать автоматизация (минимизация человеческого фактора) и административный контроль.

Что является источником угрозы доступности?

- Отсутствие у специалиста должной подготовки в работе с информационными системами.

- Низкая мотивация обучаться.

- Нарушение правил и алгоритмов работы (умышленное или нет).

- Отказ программного обеспечения.

- Отсутствие технической поддержки.

- Ошибки при переконфигурировании.

- Внештатная ситуация, которая приводит к выходу поддерживающей инфраструктуры из обычного режима (увеличение числа запросов или повышение температуры).

- Физическое нанесение вреда поддерживающей инфраструктуре (проводам, компьютерам и так далее).

Чаще всего потенциальная опасность угрожает самим данным. Но как мы видим из списка выше, под угрозой находится и инфраструктура, которая обеспечивает их работу. Это могут быть сбои на линии, поломка систем снабжения, нанесение физического вреда оборудованию.

Основная угроза целостности – это кража и подделка, которые также чаще всего осуществляются работниками компании.

Известная американская газета USA Today опубликовала любопытные данные по этому вопросу. Еще в 1992 году, когда компьютеры играли не такую большую роль, общий нанесенный ущерб от такой угрозы составил 882 000 000 долларов. Сейчас эти суммы значительно выше.

Давайте рассмотрим, что может стать источником угрозы целостности?

- Изменение данных.

- Ввод некорректных сведений.

- Подделка части информации (например, заголовка).

- Подделка всего файла.

- Внесение дополнительной информации.

- Дублирование.

- Отказ от исполненных действий.

Стоит обратить внимание, что угроза нарушения целостности касается не только данных, но и самих программ.

- Базовые угрозы конфиденциальности

Сюда относится использование паролей для несанкцинированного доступа злоумышленниками. Благодаря использованию этих данных они могут получить доступ к частной информации и конфиденциальным сведениям.

Запутались в разнообразии профессий и не знаете, куда двигаться? Хотите больше зарабатывать или работать удалённо? Уже повзрослели, но так и не поняли, кем хотите стать? Мечтаете наконец найти любимую работу и уйти с нелюбимой?

Мы в GeekBrains каждый день обучаем людей новым профессиям и точно знаем, с какими трудностями они сталкиваются. Вместе с экспертами по построению карьеры поможем определиться с новой профессией, узнать, с чего начать, и преодолеть страх изменений.

Карьерная мастерская это:

- Список из 30 востребованных современных профессий.

- Долгосрочный план по развитию в той профессии, которая вам подходит.

- Список каналов для поиска работы.

- 3 теста на определение своих способностей и склонностей.

- Практику в разных профессиях на реальных задачах.

Уже 50 000 человек прошли мастерскую и сделали шаг к новой профессии!

Зарегистрироваться и получить подарки

Что служит источником угрозы конфиденциальности?

- Применение одинаковых паролей на всех системах.

- Использование многоразовых паролей и сохранение их в ненадежных источниках, к которым могут получить доступ посторонние люди.

- Размещение данных в месте, которое не гарантирует конфиденциальность.

- Презентация оборудования с конфиденциальными данными на выставках.

- Применение технических средств злоумышленниками (программы, считывающие введенный пароль, подслушивающие устройства и так далее).

- Оставление оборудования без присмотра.

- Размещение данных на резервных копиях.

- Использование информации в множестве источников, что значительно снижает её безопасность и приводит к перехвату.

- Злоупотребление полномочиями и нарушение рабочей этики сотрудниками.

Основная суть угрозы конфиденциальности — данные становятся уязвимыми и из-за этого злоумышленник получает к ним доступ.

Цели кибератак

Для начала приведем любопытную статистику. Согласно мировым исследованиям, только за прошлый год 91% компаний подвергались кибератакам хотя бы раз. Если взять Россию отдельно, то статистика не лучше — 98% фирм сталкивались с внешними атаками. Еще 87% получили урон из-за внутренних угроз (утечке сведений, некорректных действий сотрудников, заражение программами и так далее).

Цели кибератак

Новые вирусы создаются постоянно, автоматические системы фиксируют более 300 тысяч образцов вредоносных программ ежедневно. Они способны нанести значительный урон пользователям и фирмам, таких случаев в истории предостаточно. Например, в США злоумышленники взломали систему магазина Target и получили данные о 70 миллионах кредитных карт их клиентов.

С какой целью совершаются кибератаки?

Компании хотят получить доступ к коммерческой тайне конкурентов, к персональным данным клиентов и сотрудников. Участились случаи атак, которые получили название MiniDuke. Они направлены на государственные и дипломатические структуры, военные учреждения, энергетические компании, операторов связи.

Если вы знаете, каково это иметь дело с компьютером, который имеет проблемы из-за отсутствия безопасности, вы, вероятно, никогда не захотите испытать этого снова. Даже если вам еще не приходилось иметь дело зараженным компьютером, у вас будет гораздо больше шансов сохранить ваш компьютер в безопасности, если вы будете следовать этим советам.

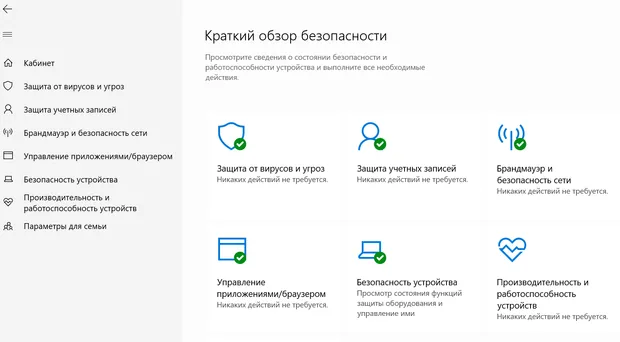

Убедитесь, что Защитник Windows работает правильно

Центр Защитника Windows – это собственное приложение для Windows 10, которое включает в себя антивирус, брандмауэр и многое другое. Эти инструменты предназначены для предотвращения попадания на компьютер нежелательных вредоносных программ, для очистки компьютера в случае заражения и для предотвращения связи вредоносного ПО, которое проникло на ваш компьютер, с открытым Интернетом.

Конечно, существует множество других вариантов антивируса, но Защитник Windows – хороший выбор. Ни один антивирус не эффективен на 100 процентов, но он должен дать вам спокойствие, благодаря знанию, что между вами и гибелью есть барьер. Без антивируса считайте, что входная дверь в ваш дом остается незапертой, пока на улице идёт бунт.

Обязательно сканируйте любые новые файлы с помощью антивирусного программного обеспечения, часто сканируйте весь компьютер и всегда обновляйте антивирусное программное обеспечение, чтобы обеспечить актуальность определений безопасности.

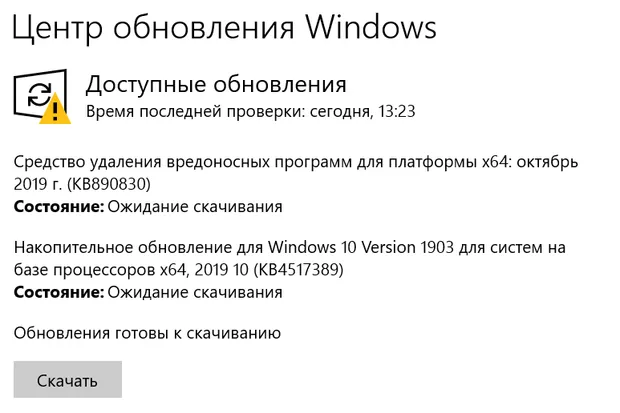

Обновите свой компьютер

Обновления Windows 10 часто включают в себя последние исправления безопасности, и они гарантируют, что все элементы вашего ПК будут работать должным образом. Если программное обеспечение вашего компьютера устарело на несколько месяцев, риск заражения намного выше.

Рекомендуется настроить компьютер на автоматическую установку обновлений Windows 10. Вы всегда можете проверить вручную, чтобы убедиться, что ваш компьютер обновлен.

Зашифруйте и сохраните ваши файлы

Вы должны не только беспокоиться об угрозах, исходящих из Интернета, но также должны опасаться физических угроз, когда, например, вы оставляете свой ноутбук без присмотра в кафе, когда вы берете свой заказ со стойки. Вы возвращаетесь, а ноутбук исчез.

Да, у вас должен быть пароль, который необходимо вводить при каждой загрузке ПК. Да, пароль должен быть надежным. Тем не менее, вы также должны рассмотреть возможность шифрования и резервного копирования ваших файлов. Даже если у кого-то есть средства для обхода вашего пароля, хранение ваших конфиденциальных данных в зашифрованном хранилище остановит их.

Будьте осторожны при открытии вложений электронной почты

Если вы получили нежелательное электронное письмо с вложением, неплохо было бы обратиться к отправителю и спросить о содержании. Отправитель может не иметь ни малейшего представления о том, что он отправляет электронные письма с вложениями.

Используйте разные, надежные пароли для разных сервисов

Как мы видим в последнее время, многие крупные компании страдают от нарушений безопасности, которые затрагивают их клиентов. Эти нарушения безопасности часто раскрывают пароли, связанные с именами пользователей и адресами электронной почты, и любой, обладающий этой информацией, может получить доступ к другим службам, на которые вы подписаны, с теми же учетными данными. Это если вы не используете различные пароли.

Пароли должны быть надежными и содержать заглавные буквы, цифры и другие символы в произвольном порядке. Отличающиеся надежные пароли для каждой службы затрудняет их запоминание, поэтому мы рекомендуем использовать менеджер паролей.

Не поддавайтесь мошенничеству

Многие вредоносные всплывающие окна или рекламные сайты будут пытаться извлечь из вас информацию, которую вы никогда не разглашаете. Существует множество фальшивых всплывающих окон службы технической поддержки Microsoft, которые хотят, чтобы вы выполнили вход с помощью адреса электронной почты и пароля, связанных с вашей учетной записью, чтобы можно было устранить вредоносные программы на вашем ПК. На самом деле, вредоносного ПО нет, и техническая поддержка Microsoft не поможет вам.

Поверьте нам, даже если вам позвонят и говорят, что это поддержка Microsoft, у компании есть дела поважнее, чем сканировать каждый ПК с Windows 10 на наличие вредоносных программ. Никогда не вводите свой пароль в поле, которое вы не вызывали, никогда не передавайте слишком много информации по номеру, на который вы не звонили.

Фильтр Edge SmartScreen сделает свою работу

Браузер Microsoft Edge имеет встроенный фильтр SmartScreen, который в режиме реального времени анализирует, пытается ли просматриваемый вами сайт предложить вам вредоносное ПО. Он работает, сравнивая сайт со списком известных угроз, и эффективно закрывает его, если находит совпадение.

Фильтр SmartScreen должен быть включен по умолчанию в Edge. Если вы пытаетесь просмотреть веб-сайт или загрузить файл, в котором абсолютно уверены, что он безопасен, но тем не менее он заблокирован, существует способ обойти фильтр. Делайте это на свой страх и риск.

Загружайте файлы только из надежных источников

Всегда старайтесь скачивать файлы с доверенных сайтов.

Используйте VPN для публичного Wi-Fi

Проблема здесь в том, что открытый, публичный Wi-Fi не является безопасным. Его незашифрованный статус означает, что любой, у кого есть эти средства, потенциально может шпионить за вашим трафиком.

Решением здесь является виртуальная частная сеть (VPN). VPN – это, по сути, зашифрованные туннели, которые передают ваши данные между вашим ПК и открытым интернетом, устраняя проблему открытого соединения Wi-Fi.

У вас есть надежный способ сохранить ваш компьютер в безопасности? Обязательно напишите нам в разделе комментариев!

Не разделяя мнение многих, я считаю Windows одной из самых безопасных и надежно защищенных современных операционных систем, получивших широкое распространение. В Windows предусмотрены такие средства обеспечения безопасности, о которых пользователи других операционных систем могут только мечтать. Какая другая система предоставляет средства управления всеми аспектами работы пользователя? Какая еще система обладает механизмом безопасности, равноценным групповым политикам Group Policy, позволяющим, лишь несколько раз щелкнув мышью, включать и отключать службы для целых групп компьютеров? Единственное, чего не хватает в Windows, — это правильной настройки средств безопасности по умолчанию. В этой статье я расскажу о том, как обеспечить проактивную защиту программного обеспечения пользовательских компьютеров, усилить настройки безопасности Windows и предотвратить несанкционированное изменение конфигураций настольных компьютеров. Надеюсь, приведенные здесь советы позволят сделать ваши компьютеры более защищенными, а взломщики и хакеры оставят вашу компанию в покое и будут искать более легкой добычи.

Автоматизированная безопасность

Чтобы защитить компьютер от несанкционированного доступа — злоумышленников и вредоносных программ, требуется последовательно принять целый ряд мер. Всю задачу я разбил на 10 шагов. Часто основной причиной недостаточной защищенности пользовательских компьютеров являются затруднения, с которыми проходится сталкиваться администратору при реализации этих шагов. Обеспечение безопасности включает в себя множество действий, и их выполнение вручную требует слишком много времени. К счастью, настройку безопасности можно автоматизировать. Предлагаемые в данной статье меры безопасности можно реализовать с помощью настройки групповых политик и шаблонов безопасности; описанные методы применимы для Windows 2000 и более поздних версий.

Шаг 1. Не позволять пользователям работать с административными правами

До 70% всех атак на системы Windows не имели бы успеха, если бы конечные пользователи не обладали правами локального администратора. Большинство вредоносных программ не сможет корректно установиться, если пользователь будет иметь меньше привилегий (LUA, Least Privilege User Account). Администраторы часто предоставляют конечным пользователям права локального администратора — таким образом, пользователь может, не обращаясь к администратору, устанавливать на своем компьютере необходимое (а заодно и лишнее) программное обеспечение и запускать его. Соответственно, администратор теряет контроль над компьютером пользователя. Опытный администратор не станет доверять установку программного обеспечения пользователям. Чтобы запретить пользователям выполнять установку программного обеспечения, достаточно не предоставлять им административные права. В этом случае обычные пользователи не смогут устанавливать программы самовольно.

Если предоставить администраторские права обычным пользователям все же необходимо, а на клиентских рабочих местах установлена Windows XP, можно задействовать политики ограничения использования программного обеспечения (SRP, Software Restriction Policies). SRP позволяет назначить один из вариантов общей политики выполнения. Можно разрешить запуск всех программ, кроме тех, которые перечислены в списке исключений, или же запретить запуск всех программ, кроме перечисленных в списке разрешенных. Последняя из названных политик аналогична используемой в брандмауэрах политике запрета доступа всех по умолчанию (deny-all-by-default): она обеспечивает более высокую степень безопасности, но требует более тщательного тестирования. SRP позволяет задать исключения по полному пути файла, разделу реестра, хеш-ключу программы, цифровой подписи или зоне безопасности Microsoft Internet Explorer.

В любом случае, если не удастся предотвратить запуск неавторизованных программ, невозможно будет гарантировать безопасность сети. Использование соответствующих разрешений файловой системы NTFS представляется мне лучшим способом блокирования запуска уже установленных программ. Для этого требуется просто удалить права Read и Execute для файлов и папок, которые должны быть недоступны рядовым (непривилегированным) пользователям.

Шаг 2. Запретить загрузку с любых носителей, кроме основного жесткого диска

Загрузка компьютера с любых устройств, кроме основного жесткого диска, — это разрешение несанкционированного доступа. Запрет загрузки с дополнительных устройств позволит предотвратить запуск большинства программ для сброса и подбора паролей, распространение загрузочных вирусов и атаки вредоносных программ, использующих загрузку с других носителей для обхода ограничений доступа файловой системы NTFS. Если в процессе восстановления системы требуется загрузиться с другого носителя, следует соответствующим образом изменить порядок загрузки в BIOS, а по завершении работ обязательно восстановить безопасный порядок загрузки. Рекомендуется также заблокировать порты USB, если их использование не является обязательным.

Чтобы неавторизованный пользователь не мог изменить порядок загрузки, нужно включить пароль BIOS. Причем пароль BIOS должен отличаться от других административных паролей, чтобы его можно было предоставить пользователю или сотрудникам отдела обслуживания рабочих мест для выполнения работ по восстановлению системы.

Шаг 3. Переименовать учетные записи администратора и другие привилегированные учетные записи

Большинство используемых программ взлома пытается добраться до встроенной учетной записи администратора. И хотя изменить SID администратора невозможно, подавляющее большинство программ взлома не использует SID. Следует переименовать привилегированные учетные записи так, чтобы они выглядели как обычные учетные записи, а затем создать подставные учетные записи с именами административных. При этом, конечно же, необходимо соответствующим образом поменять описания этих учетных записей. Важно строго ограничить использование административных учетных записей и задать для них длинные сложные пароли (не менее 15 символов). Также следует включить аудит несанкционированного использования учетных записей.

Шаг 4. Обеспечить защиту паролей от взлома

Большинство программ взлома паролей используют известные слабые стороны паролей, что необходимо предотвратить. Нужно запретить хранение хешей паролей LM и использование протоколов LM и NTLMv1, ввести требование использования сложных паролей и блокировку учетной записи при обнаружении попытки подбора паролей.

Запретите хранение хеша паролей LM. Хеш паролей LM позволяет исключительно легко взломать пароль путем перебора. К сожалению, несмотря на существование значительно более безопасных альтернатив, все версии Windows хранят хеш паролей LM. Отключить хранение хеша LM можно с помощью групповых политик или редактора реестра. При этом Windows все равно будет сохранять хеш паролей NTLM, который является гораздо более устойчивым. Благодаря отключению хеша LM можно оставить не у дел большинство программ взлома паролей, а также предотвратить атаки со стороны удаленных компьютеров, предпринимаемые с целью перехвата и искажения более слабо защищенных учетных данных компьютеров и пользователей.

Добейтесь использования NTLM версии 2 и старше. Все версии Windows, начиная с Windows 2000, по умолчанию используют для аутентификации в домене протокол Kerberos. При этом системы должны использовать еще один протокол аутентификации, т.е. LM, NTLM или NTLMv2 для регистрации вне домена и других задач аутентификации. Можно запретить использование протоколов LM и NTLM, но перед этим необходимо убедиться, что отмена применения этих протоколов не помешает работе используемых приложений (в основном это касается унаследованных приложений, хотя известны и некоторые новые программы, использующие устаревшие протоколы аутентификации). В настоящее время не существует программ для взлома паролей NTLMv2, если пароли удовлетворяют требованиям по сложности.

Включите политику использования сложных паролей. Слабые пароли могут загубить все хорошие начинания. Следует потребовать от пользователей использования сложных паролей длиной 15 символов и установить срок действия паролей не более 90 дней. Все эти параметры можно настроить через GPO или редактирование реестра.

Включите блокирование учетных записей. Следует настроить автоматическое блокирование учетных записей с расширенными правами после трех последовательных неудачных попыток ввода пароля. Вместо того чтобы для снятия блокировки требовать обращения к администратору, нужно включить автоматическое разблокирование учетной записи через одну минуту. Сам факт автоматического блокирования учетной записи, независимо от интервала блокировки, сделает невозможной работу онлайновых программ подбора пароля.

Шаг 5. Обеспечить безопасность служб

Существенно повысить уровень защиты компьютера позволяет отключение неиспользуемых служб Windows и настройка служб на использование нестандартных портов.

По возможности настройте службы на использование портов, отличных от значений по умолчанию. Если служба может задействовать порт, отличный от заданного по умолчанию, следует перенастроить ее соответствующим образом, выбрав новые значения по возможности из более старших диапазонов, чтобы сканер портов не сразу нашел службу и не мог автоматически определить, что с ней делать. Например, в моей конфигурации сервер Telnet настроен для работы с портами, на которых его трудно обнаружить. Хотя на данный момент известные уязвимости Telnet не опубликованы, если все же атакующий код будет разработан, вероятно, он будет встроен в червя и попытается поразить все возможные цели. Благодаря использованию нестандартных портов мои компьютеры будут защищены от подобной атаки.

Шаг 6. Заблокировать доступ к потенциально опасным файлам

Шаг 7. Обеспечить защиту системного реестра

В практике обеспечения безопасности систем защитой реестра тоже часто несправедливо пренебрегают. Блокируя доступ к параметрам реестра, которые могут использоваться злоумышленниками и вредоносными программами, можно значительно повысить защищенность любого компьютера, работающего под управлением Windows.

Шаг 8. Преобразовать всю электронную почту из формата HTML в простой текст

Остановить поток спама и предотвратить действие шпионских программ не удастся, если разрешить использование в почтовых системах каких-либо форматов, кроме простого текста. Можно задействовать любые средства (в Outlook 2000 и более поздних версиях можно включить режим использования только простого текста), чтобы вся электронная почта была представлена как простой текст. Конечно, жаль, что чье-то старательное форматирование некоторых писем в формате HTML пойдет прахом. Мы все на войне с вредоносными программами, и такую роскошь оставим для тех, кто может себе позволить заниматься восстановлением системы дни и ночи напролет.

Шаг 9. Задействовать брандмауэры, антивирусы, средства борьбы со спамом и вредоносными программами

Хотя брандмауэры и антивирусы не смогут остановить все вредоносные программы, они предотвращают подавляющее большинство угроз. В сети всегда должен работать антивирус на хостах, почтовых и Internet-серверах и шлюзах. Кроме того, почтовые системы следует обеспечить антиспамовыми и антишпионскими программами. Некоторые поставщики предлагают решения, объединяющие в одном продукте средства защиты от вирусов, спама и программ-шпионов. В тот момент, когда я выбирал продукт, оказалось, что ни одна из существовавших программ не обеспечивала оптимальное решение во всех областях одновременно. Впрочем, основные игроки на этом рынке делают определенные шаги по интеграции разных функций, так что вскоре необходимость покупать четыре продукта от разных производителей может отпасть.

Шаг 10. Обеспечьте своевременную установку исправлений

Не жалея сил

Хотя все эти меры могут показаться очень трудоемкими, в действительности для регулярного обнаружения и удаления шпионских программ и червей потребуется постоянно прилагать значительно больше усилий. Реализация предложенных мер позволит значительно повысить защищенность корпоративной сети от воздействия вредоносного кода и атак хакеров. Администраторы не только станут обнаруживать вирусы значительно реже, но и у пользователей будет гораздо меньше возможности нанести (неумышленный!) вред на рабочих местах. Как известно каждому администратору, к сожалению, безопасность и надежность всегда приводит к уменьшению гибкости и свободы действий.

Но даже когда все 10 перечисленных мер будут реализованы в полном объеме, не стоит считать систему полностью безопасной — абсолютную безопасность не сможет гарантировать никто и никогда. Для настольных компьютеров всегда остается угроза вновь открываемых уязвимых мест. Не стоит забывать и про человеческий фактор — в каждой сети обязательно найдутся пользователи, которые просто не могут не установить на свой компьютер каждую скачанную из Internet программу, им надо открыть каждое вложение к письму и щелкнуть по каждой ссылке на Web-странице. Но, начав с этих рекомендаций, вы сделаете большой шаг вперед в вопросе обеспечения безопасности корпоративной сети.

Краткое описание проекта

ПРОБЛЕМА: настройки настольных систем Windows по умолчанию не обеспечивают безопасность.

ПОТРЕБУЕТСЯ: шаблоны безопасности для Windows 2000 и более поздних версий, программное обеспечение для борьбы с вирусами, спамом и шпионскими программами.

ОЦЕНКА СЛОЖНОСТИ: 2 по 5-балльной шкале.

ЭТАПЫ ПРОЕКТА

Несмотря на то, что многие пользователи скептически относятся к антивирусам и верят, что никогда не подцепят "заразу", количество зловредных программ растет с каждым годом. И если раньше они просто вредили, то теперь им нужны ваши деньги, аккаунты и ресурсы компьютера.

Многие из нас встречали на форумах и в комментариях в интернете людей, которые перестали воспринимать вирусную угрозу всерьез и даже высмеивают пользователей, пользующихся антивирусом.

реклама

"Антивирус в 2020 году? Серьезно? Ахахах!". Надо скептически относиться к подобным высказываниям, тем более учитывая то, что большинства этих весельчаков пользуется Windows 10 с отличным встроенным антивирусом "Защитник Windows". Который теперь называется "Microsoft Defender" и, кстати, становится лучше и надежнее с каждым новым выпуском.

Раньше я относился к "Защитнику Windows", как к раздражающему костылю в операционной системе, но постепенно стал пользоваться только им, полностью отказавшись от бесплатных антивирусов.

У него есть неоспоримое преимущество перед бесплатными антивирусами, заключающееся в том, что он тих, незаметен и не показывает рекламу.

Для удобства далее в блоге я буду называть трояны, вирусы, майнеры и шифровальщики - зловредами или вредоносами.

Чтобы защитить свои данные от программ зловредов, надо понять, что им нужно. А нужно им в последние годы стало многое. Если в 90-е и нулевые годы эти программы писались в основном для баловства и стремления разрушить как можно больше всего, то теперь зловреды сильно изменились.

Они стали тихи и незаметны, умудряясь прятаться даже от многих антивирусов. А нужно им от ваших компьютеров очень многое.

Во-первых, электронные деньги. Сейчас, когда электронные кошельки есть у каждого второго, они становятся целью номер один для большинства зловредов.

реклама

Во-вторых, аккаунты. В почтовых сервисах, соцсетях, игровых сервисах и т.д.. Эти аккаунты потом используются ботами или продаются массово.

реклама

В-третьих, ресурсы вашего компьютера. Всплеск стоимости криптовалют породил целое полчище зловредов-майнеров, которые используют как вашу видеокарту, так и процессор. Причем эти зловреды хитро прячутся и начинают работу, когда пользователь отошел от компьютера или когда у него есть свободные ресурсы.

Иногда им даже не надо попадать к вам на жесткий диск, были такие сайты, при заходе на которые компьютер начинал майнить владельцу сайта криптовалюту.

реклама

В-четвертых, деньги, которые вымогают программы вымогатели.

Небезызвестный вымогатель WannaCry, устроивший массовую эпидемию в 2017 - наиболее яркий пример. А менее популярных вымогателей были сотни, если не тысячи.

Самые простые просто блокировали работу на компьютере, а самые опасные - шифровали все важные файлы без возможности восстановления.

Теперь, когда мы разобрались с угрозой и поняли, какие наши данные под угрозой, можно рассмотреть шаги, которые помогут их сохранить в целости.

Первый шаг - обезопасить свои электронные кошельки

Для этого надо использовать надежные пароли, двухфакторную авторизацию, и не хранить пароли в браузере.

Почему не стоит хранить важные пароли в браузере? В блоге "Полезные секреты Mozilla Firefox: работа с сотнями вкладок, сохранение в PDF, бекапы и восстановление" я писал про простенькую программу MozBackup, которая делает слепок вашего браузера, открывая его на новом компьютере или после переустановки Windows.

Точно также вредонос, попавший к вам на компьютер, может получить доступ к вашим электронным кошелькам, почте и соцсетям, обойдя двухфакторную авторизацию.

Поэтому пароли стоит хранить в памяти, менеджере паролей или даже текстовом файле, упакованном в архив с паролем.

Второй шаг - обязательно используйте антивирус

Если вы не доверяете Защитнику Windows, установите бесплатный антивирус, но не первый попавшийся, а от известных разработчиков, например Лаборатории Каперского или Dr.Web.

Kaspersky Free бесплатен постоянно. Dr.Web дает бесплатный пробный период на Dr.Web Security Space от месяца, до трех. Защитник Windows сам отключится при наличии другой антивирусной программы.

Dr.Web также выпускает бесплатную и популярную утилиту Dr.Web CureIt!, которую можно регулярно использовать как антивирусный сканер.

Антивирус - это не панацея от заражения, но с ним хуже не будет.

Третий шаг - строгий контроль источников программ и игр

Дело в том, что многие ссылки, которые ведут якобы на сайты разработчиков, на самом деле могут вести на рекламные сайты, сайты с вредоносами или потенциально небезопасными программами.

Точно также осложняется поиск любой популярной бесплатной или условно-бесплатной программы.

Простой способ узнать настоящий сайт разработчиков программы - посмотреть в Википедии. Не ленитесь это делать и вы сильно обезопасите свой компьютер от заражения.

Все вышеописанное относится и к скачиванию драйверов для ваших устройств. Сачивайте их на сайте производителя устройства. А про всякие "Драйверпаки" и "Драйвербустеры" нужно забыть как про страшный сон.

Если же вы не можете полностью отказаться от пиратства и иногда заходите на торрент-трекеры за играми и программами, то выбирайте то, что будете качать оттуда, с умом.

Не качайте оттуда образы операционных систем, особенно сборки всяких "Супер Хакеров". Образы большинства ОС Windows можно скачать с сайта разработчика, а сборки - это почти 100% вероятность обрести себе проблемы.

Если игра, которую вы собираетесь скачать, стоит совсем недорого, подумайте - а может есть смысл купить ее?

В Epic Games в мае-июне 2020 года идет грандиозная распродажа. А некоторые игры отдают бесплатно.

Если же вы твердо намерены скачать новинку с торрент-трекера, то выбирайте, у кого вы будете ее качать.

Популярные "релизеры", известные большинству любителей пиратских игр, и десятки тысяч скачиваний игры у них - это хоть какой-то залог того, что в ней не будет вредоноса. "Миллионы леммингов не могут ошибаться" и когда с релизом что-то не так, поднимается сильная шумиха.

Но и это правило может подвести в важный момент. Один из самых популярных у нас релизеров уже попадался несколько лет назад с майнером в игре-новинке.

А вот игра, упакованная "Васяном777", с тремя раздающими, это огромный риск, и ее стоит обойти стороной.

Четвертый шаг - использование белого списка программ на вашем компьютере

Даже если вы просто ограничите автоматический выход в интернет любой программе - это уже будет огромный плюс для безопасности системы.

Многие зловреды докачивают свой основной модуль уже после того, как попадают на компьютер и "файрвол" с белым списком программ просто не даст им этого сделать.

Мало того, вы очень удивитесь, сколько программ на вашем компьютере "хотят" доступа в интернет, хотя он им совершенно не требуется.

Реализовать белый список "файрвола" очень просто, можно делать это вручную с помощью брандмауера Windows, можно установить удобную надстройку для него - Windows Firewall Control.

Есть еще удобные, бесплатные и мощные Comodo Firewall или Simplewall.

Как бонус, такой метод отсекает телеметрию, которую сейчас собирают все, кому не лень.

Пятый шаг - минимизация ущерба, если заражение все-таки произойдет

Чтобы минимизировать ущерб от вирусного заражения, или заражения шифровальщиком, надо подготовиться заранее.

Все ваши аккаунты должны иметь привязку к телефону для надежного восстановления. Все ваши важные файлы должны быть продублированы и сохранены на внешние носители или облака.

Сделайте пять шагов, описанных в этом блоге и вы серьезно повысите защищенность своего компьютера или ноутбука. А времени это потребует совсем немного.

Пишите в комментарии, пользуетесь ли вы антивирусом? И бывали ли у вас случаи заражения вирусами и троянами?

Подпишитесь на наш канал в Яндекс.Дзен или telegram-канал @overclockers_news - это удобные способы следить за новыми материалами на сайте. С картинками, расширенными описаниями и без рекламы.

Читайте также:

- Дела рассматриваются арбитражным судом по правилам рассмотрения дел о защите прав не менее чем лиц

- Джулиан ассанж гражданин какой страны

- Что такое буржуазная законность

- Седляр светлана николаевна помощник прокурора краснофлотского района что делает

- Какие принципы положены в основу исследований эволюционного процесса