Сколько получает хакер зарплату

Обновлено: 16.05.2024

Здравствуйте! В статье мы собрали для вас статистику зарплат специалистов по ИБ. Разберемся, сколько платят в сфере информационной безопасности с разным опытом - в России и Америке, в офисе и на удаленке.

Средняя зарплата специалиста по ИБ в России за 2022 год

Средний доход специалиста по информационной безопасности в России составляет 50-70 тыс. руб. в месяц или 600-840 тыс. руб. в год.

Мы составили для вас таблицу на основе данных с сайта ХедХантер:

| Условия | Минимальная зарплата | Максимальная зарплата |

| опыт меньше года | 15 тыс. руб. | 170 тыс. руб. |

| 1-3 года | 10 тыс. руб. | 220 тыс. руб. |

| 3-6 лет | 60 тыс. руб. | 450 тыс. руб. |

| удаленная работа | 30 тыс. руб. | 480 тыс. руб. |

Такой разброс в зарплатах связан с тем, что заработок зависит от требуемых навыков, типа компании (банк, гос. организация, IT-компания) и региона. В больших городах можно рассчитывать на высокую оплату. В регионах уровень зарплат ниже.

На нашем сайте вы можете сравнить несколько обучающих программ по кибербезопасности от ведущих онлайн-школ. Используйте для этого специальные фильтры. Также у нас можно почитать реальные отзывы выпускников онлайн-курсов.

В Москве

По данным сайтов с вакансиями, средняя зарплата в Москве для специалиста по информационной безопасности - 125 тыс. руб.

Самая высокая зарплата - 250 000 руб. в вакансии "Руководитель по информационной безопасности" с опытом работы 3-6 лет, со знанием законов в области защиты информации, нормативных актов ЦБ РФ и базовыми знаниями в безопасности сетей, операционных систем и ПО.

| Условия | Минимальная зарплата | Максимальная зарплата |

| опыт меньше года | 20 тыс. руб. | 200 тыс. руб. |

| 1-3 года | 40 тыс. руб. | 220 тыс. руб. |

| 3-6 лет | 15 тыс. руб. | 250 тыс. руб. |

| удаленная работа | 30 тыс. руб. | 220 тыс. руб. |

В Санкт-Петербурге

В Спб специалисты по защите информации зарабатывают в среднем 92 700 рублей.

Больше всего платят на вакансии " Аудитор информационной безопасности /Pentester (Middle)". Требования к кандидату: опыт работы 3-6 лет, уверенное владение всеми инструментами, опыт этичного хакинга или участия в CTF-соревнованиях, а также умение автоматизировать атаки.

| Условия | Минимальная зарплата | Максимальная зарплата |

| опыт меньше года | 15 тыс. руб. | 60 тыс. руб. |

| 1-3 года | 25 тыс. руб. | 120 тыс. руб. |

| 3-6 лет | 60 тыс. руб. | 222 тыс. руб. |

| удаленная работа | 30 тыс. руб. | 90 тыс. руб. |

Сколько платят специалистам по информационной безопасности в США

По данным в сети, зарплата в Америке для начинающего специалиста по ИБ составляет 86812 USD в год или 7234 USD в месяц. В пересчете на рубли - это 535 тыс. в месяц или 6,5 млн. в год. Это не удивительно, учитывая развитие сферы IT в США.

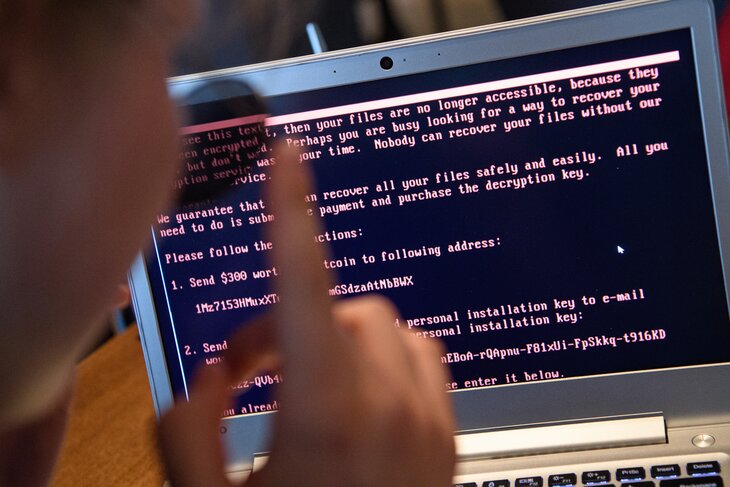

Доходы организаторов атаки вирусов-вымогателей на порядок меньше причиненного ими ущерба. Но дешевизна и доступность вредоносных программ обеспечивают хакерам неплохую рентабельность.

Фото: ТАСС/Сергей Коньков

Атака компьютерного вируса-вымогателя BadRabbit оказалась гораздо скромнее, чем его предшественников − WannaCry в мае и NotPetya в июне. "Плохой кролик" заблокировал информационные системы аэропорта Одессы, киевского метро, министерства инфраструктуры Украины, российского информационного агентства "Интерфакс" и интернет-газеты "Фонтанка". Компания ESET сообщила, что BadRabbit также пытался заразить компьютеры в Болгарии (10,2% атак), Турции (6,4%), Японии (3,8%) и других странах (2,4%). Однако подавляющее большинство атак было отбито системами безопасности.

Спустя всего несколько часов после начала атаки анализ вируса осуществили едва ли не все крупнейшие компании в сфере интернет-безопасности. Специалисты ESET, Proofpoint и "Лаборатории Касперского" выяснили, что BadRabbit распространялся под видом фальшивых обновлений и установщиков Adobe Flash.

Аналитики российской компании в сфере расследования киберпреступлений Group-IB сообщили, что "Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования". Вирус-вымогатель NotPetya в свою очередь является модификацией WannaCry, созданного на основе хакерской программы EternalBlue, которая была разработана в Агентстве национальной безопасности Соединенных Штатов и затем украдена хакерами.

Фото: ТАСС/Донат Сорокин

Ущерб и выгода

По оценкам Intel, общее количество зараженных компьютеров превысило 530 тысяч. От вирусных атак, в частности, пострадали Национальная система здравоохранения Великобритании, испанская телекоммуникационная компания Telefonica, российские МЧС, МВД, РЖД, Сбербанк, "Мегафон" и "Вымпелком". WannaCry шифровал файлы пользователей, за расшифровку вымогатели требовали заплатить 600 долларов в криптовалюте биткоин.

По данным американских экспертов, вымогатели получили всего 302 платежа на общую сумму 128 тысяч долларов. При этом общий ущерб компаний, подвергшихся атакам WannaCry, превысил миллиард долларов.

Вымогатели получили всего 302 платежа на общую сумму 128 тысяч долларов. При этом общий ущерб компаний, подвергшихся атакам WannaCry, превысил миллиард долларов.

27 июня 2017 года начались атаки вируса-шифровальщика NotPetya. Как и в случае с WannaCry, хакеры требовали выкуп за восстановление работоспособности компьютера, но на этот раз только 300 долларов в биткоинах.

От атаки NotPetya пострадало больше 20 тысяч компаний в 60 странах на всех континентах, однако более 70% общего числа заражений вирусом произошло на Украине. Выручка вымогателей составила около 10 тысяч долларов, при этом только компании FedEx и Moller-Maersk оценили свой ущерб от вирусной атаки в 300 млн долларов каждая.

Что касается BadRabbit, то и убытки пострадавших компаний, и доход хакеров, судя по всему, оказались близки к нулю.

Вымогательство по дешевке

Семейство вирусов-вымогателей WannaCry – NotPetya – BadRabbit больше не опасно, и теперь хакерам придется разработать что-нибудь принципиально новое. В том, что они это сделают, сомневаться не приходится, тем более что создать вирус-вымогатель значительно проще, чем, например, банковский троян. Благодаря этому, в частности, создание вымогателей является одной из наиболее рентабельных сфер хакерской деятельности.

Мало того, как выяснили эксперты компании Positive Technologies, среди злоумышленников все шире распространяется модель "вымогатели как услуга", при которой авторы программного обеспечения не являются организаторами атак, а зарабатывают на продаже или сдаче в аренду вирусов преступным группировкам. Например, разработчик вируса Petya запрашивает от 25 до 85% от суммы платежей жертв, а другой вирус-шифровальщик, Karmen, продается на черном рынке за 175 долларов.

Разработчики вымогательского программного обеспечения не являются организаторами атак, а зарабатывают на продаже или сдаче в аренду вирусов преступным группировкам.

Исходный код программы-вымогателя, атаковавшего в конце прошлого года базы данных MongoDB с требованием выкупа в размере от 0,2 до 1 биткоина, продавался на черном рынке всего за 200 долларов вместе со списком из 100 тысяч IP-адресов незащищенных баз данных и сканером для поиска новых жертв. По оценкам экспертов, общая прибыль хакеров от использования этой программы могла превысить 6 миллионов долларов.

Вирусы-вымогатели в этом году стали безусловными чемпионами по числу заражений компьютеров. Помимо упомянутой тройки лидеров весной немало проблем владельцам компьютеров доставило семейство шифровальщиков-вымогателей Jaff, распространяемое через PDF-документы. Однако на фоне ажиотажа вокруг WannaCry СМИ обошли этот вирус вниманием.

В сентябре, по сведениям израильской компании по защите от вирусов Check Point, в десятку самых активных вредоносных программ вернулся шифровщик-вымогатель Locky, который начал распространяться еще в феврале 2016 года.

Из других лидеров этого года эксперты отмечают вирус Adylkuzz8, который заразил множество компьютеров и использовал их вычислительные мощности для майнинга криптовалюты. "Подконтрольные вычислительные мощности позволяли хакеру зарабатывать порядка 2000 долларов в сутки", − сообщают специалисты Positive Technologies.

Переизбыток информации

Второе место по популярности у хакеров занимает сейчас кража учетных данных. На это нацелено 16% хакерских атак (на внедрение вирусов – 38%). Полученную информацию киберпреступники либо продают на черном рынке, либо требуют за нее выкуп.

Впрочем, возможности для зарабатывания денег в этой сфере быстро сокращаются. Так, в результате атаки на американского сотового оператора U.S. Cellular хакеры смогли похитить персональные данные 126 761 168 американцев. Позже вся эта база данных была выставлена на продажу всего за 500 долларов. В одной российской частной клинике были взломаны IP-веб-камеры, доступ к ним продавался всего за 300 рублей.

"Мы наблюдаем снижение стоимости персональных данных, которое, вероятно, связано с перенасыщением рынка и с тем, что информация перестает быть уникальной, ведь воруют ее довольно давно, – отмечается в обзоре компании Positive Technologies. – Кроме того, нельзя не отметить, что в конце марта президент США Дональд Трамп отменил запрет на сбор и передачу провайдерами личных данных (информации о местоположении, истории поисковых запросов и времени, которое пользователь проводит на той или иной веб-странице), который был введен Бараком Обамой".

"Мы наблюдаем снижение стоимости персональных данных, которое, вероятно, связано с перенасыщением рынка и с тем, что информация перестает быть уникальной, ведь воруют ее довольно давно".

Впрочем, наиболее умелым хакерам удается неплохо заработать и на краже персональных данных. Весной хакеры украли учетные данные пользователей двух крупнейших криптовалютных бирж – Bithumb и Tapizon. Взломав аккаунты 31 800 пользователей, злоумышленники затем смогли получить доступ и к их счетам, украв в общей сложности более 6 миллионов долларов.

В России хакер, получивший данные почтового ящика одного из пользователей, начал шантажировать владельца, угрожая зарегистрировать от имени жертвы веб-ресурсы, где будет публиковать порнографию или продавать наркотики. Такой инструмент давления может оказаться довольно действенным и заставить жертв заплатить − для защиты репутации, а также под угрозой уголовной ответственности

Третье место среди любимых инструментов хакеров сегодня занимает так называемая социальная инженерия − специалисты называют так разные способы заманивания пользователей на поддельные сайты с целью выманивая данных их кредитных карточек и банковских счетов. Например, в начале года злоумышленники с помощью спам-рассылок заманивали потенциальных жертв на поддельные страницы PayPal и выманивали у них данные банковских карт.

В России хакеры рассылали жертвам извещения о штрафах ГИБДД под видом уведомления с портала "Госуслуги". Достоверность письма подтверждалась логотипом электронного правительства, а в самом письме содержалась якобы фотография автомобиля нарушителя. При попытке открыть фотографию жертва перенаправлялась на поддельный сайт, который требовал ввести данные электронной почты.

Фото: ТАСС/Сергей Коньков

Запрос на шантаж

Наибольшее беспокойство экспертов по компьютерной безопасности сегодня вызывают DDoS-атаки, сила которых за последний год многократно возросла. Цель такой атаки − выведение сайта из строя путем подачи большого количества запросов. Используются DDoS-атаки в основном для шантажа, поскольку блокировка сайта какого-нибудь онлайн-ритейлера или банка может принести его владельцу многомиллионные убытки.

Оценить масштаб доходов в этой сфере хакерской индустрии сложно, поскольку компании, деятельность которых была нарушена из-за DDoS-атак, стараются это не афишировать. Positive Technologies отмечает, что весной в течение двух дней был недоступен сервис Skype для пользователей из Европы и части США.

Предполагается, что причиной этого стала DDoS-атака, ответственность за которую взяла на себя хакерская группировка CyberTeam. Получили хакеры какой-то выкуп от Skype или нет, неизвестно.

Часто преступники проводят слабую атаку и требуют выкуп, угрожая, что в следующий раз она будет мощнее, однако это оказывается блефом. Такие страшилки используются все чаще.

Летом сразу пять южнокорейских банков стали жертвами шантажистов, которые требовали порядка 315 тысяч долларов, угрожая массированной DDoS-атакой.

Летом сразу пять южнокорейских банков (KB Kookmin Bank, Shinhan Bank, Woori Bank, KEB Hana Bank и NH Bank) стали жертвами шантажистов, которые требовали порядка 315 тысяч долларов, угрожая массированной DDoS-атакой. Поскольку нарушений в работе этих финансовых учреждений замечено не было, то либо угрозы оказались беспочвенны и злоумышленники не обладали необходимыми для атаки ресурсами, либо банки достаточно защищены, либо заплатили требуемую сумму.

Используются DDoS-атаки и для борьбы с конкурентами и другими неугодными лицами. Как отмечается в новом докладе Европола по кибербезопасности, такие атаки часто проводят под конкретные события: например, бьют по флористам в преддверии Дня Святого Валентина или по онлайн-букмекерам перед масштабными спортивными событиями.

В начале этого года хакеры организовали DDoS-атаки на ресурсы компании Dr.Web мощностью от 200 тысяч до 500 тысяч запросов в секунду – в отместку за деятельность разработчика антивирусов.

Фото: ТАСС/DPA/Silas Stein

Опасные вещи

Каждое из таких устройств может стать источником DDoS-атаки, тем более что все они имеют множество недостатков безопасности, которые позволяют злоумышленникам получать к ним доступ из интернета.

Специалисты компании Check Point сообщили об обнаружении гигантской бот-сети Reaper, в которую включены миллионы устройств, в том числе большинство роутеров D-Link, Netgear и Linksys, а также соединенные с интернетом камеры наблюдения.

В сентябре 2016 года сайт специалиста по кибербезопасности Брайана Кребса был обрушен в результате DDoS атаки, организованной сетью из полутора миллионов маршрутизаторов и камер слежения, инфицированных вирусом Mirai. На прошлой неделе специалисты компании Check Point сообщили об обнаружении гигантской бот-сети Reaper, в которую включены миллионы устройств, в том числе большинство роутеров D-Link, Netgear, и Linksys, а также соединенные с интернетом камеры наблюдения таких компаний, как Vacron, GoAhead и AVTech.

Reaper пока не проявляла какой-либо активности, но китайская компания по защите от вирусов Qihoo 360, также обнаружившая эту бот-сеть, предупреждает, что вирус в любой момент может измениться и активироваться, результатом чего станет отключение больших участков глобального интернета.

Хоть страхуй, хоть не страхуй

Интенсивность кибератак с каждым годом увеличивается. По оценкам компании Check Point, сегодня в мире в среднем в 4 секунды скачивается одна вредоносная программа, и это в восемь с половиной раз чаще, чем год назад. Российская компания "Крок" сообщает, что количество обращений клиентов, связанных с устранением вирусов-вымогателей, увеличилось за год в пять раз.

Одной из главных причин распространения киберугроз справедливо считается легкомысленное отношение многих компаний к вопросам компьютерной безопасности. В связи с этим в ЕС планируется ввести штрафы за слабые меры киберзащиты.

Объем страховых премий в сфере киберстрахования сегодня превышает 3 миллиарда евро, а к 2020 году вырастет до 8,9 миллиарда евро.

В России в рамках программы "Цифровая экономика" планируется к 2020 году ввести стандарт информационной безопасности и обязательного страхования от кибератак для стратегических компаний − банков, аэропортов, вокзалов, предприятий металлургии, машиностроения, судостроения и авиапромышленности.

Отметим, что в Европе киберстрахование давно стало серьезным и процветающим бизнесом. По оценкам Европола, объем страховых премий в этой сфере сегодня превышает 3 миллиарда евро, а к 2020 году вырастет до 8,9 миллиарда евро. При этом организация предупреждает, что "киберстрахование поощряет самоуспокоенность компаний, полагающихся на него вместо инвестирования в превентивные меры по защите от хакеров".

Вместе с командой они имитируют атаки киберпреступников.

Так они выясняют, где в системах компаний слабые места и как их защитить.

Учителя отпускали меня с уроков, и я помогал им с компьютерами.

Впервые я познакомился с компьютером в пять лет.

У моего двоюродного брата я поиграл в Pac-Man − и с тех пор тоже захотел компьютер.

Но получил я его спустя 10 лет, уже в старших классах.

Книгу сверстали в виде ноутбука: ее можно было открыть и представить, что ты печатаешь текст или играешь.

В восьмом классе в нашу школу привезли компьютеры, и я наконец-то добрался до них.

Ученикам достались компьютеры на процессорах Intel Celeron, а учителю − на топовом в то время Pentium 4.

За год я разобрался, как работают операционные системы и несколько раз переустановил их.

Еще я пробовал писать код на языках Basic и Pascal, но у меня не было системных знаний и получалось плохо.

За мои старания меня свободно пускали к учительскому компьютеру.

К десятому классу я ходил в школу как на работу − учителя плохо пользовались компьютерами, и я помогал им печатать тексты, сканировать документы.

В одиннадцатом классе областная администрация проверяла школу целый месяц, и мне приходилось готовить отчеты.

Домой я приходил только к ночи.

После школы я переехал в Киев и стал работать в две смены: днем на парковке, а ночью охранником на рынке.

Начитавшись книг и статей в интернете, я решил получить профильное образование.

В одной из email-рассылок с вакансиями мне попался номер ICQ (мессенджер, популярный в 2000-е.

ред.), и я написал на него.

Сергей Харюк с командой Hacken.

Так я познакомился с Сергеем Зинченко − он предложил работу, и с тех пор мы лучшие друзья.

Я стал системным администратором: помогал чинить компьютеры в клубах, где люди сидели за виртуальными игровыми автоматами.

После пяти лет работы системным администратором я стал вирусным аналитиком в Zillya.

В компании я обновлял базы антивирусов и изучал, как ведут себя вирусы.

Так я решил узнать больше о хакерстве.

Вместе с друзьями мы начали проверять, как можно взломать системы защиты.

Поначалу мы брали заказы на стороне, а затем решили создать компанию.

Однако стартап быстро прогорел − нам не хватило опыта, чтобы получать стабильную прибыль.

Компанию закрыли, и затем я перешел в Hacken.

Если они найдут уязвимости, то расскажут о них.

Сергей Харюк с командой Hacken.

За слабую уязвимость, например, если удастся раскрыть IP-адрес, компания заплатит $100.

И если находят уязвимости или ошибки, то рассказывают о них разработчикам.

После такого марафона все остаются на вечеринку.

Средняя зарплата в стране держится на уровне $2,7 тыс.

− это меньше, чем у разработчиков или в Dev.

Ops (эти специалисты проверяют код от разработчиков.

ред.), поэтому белые хакеры часто меняют профессию или сферу на более прибыльную.

Украинскому рынку есть куда расти, и уже сейчас вакансий в сфере кибербезопасности стало больше, чем 10 лет назад.

Но такие заработки нестабильны: сегодня у тебя есть заказы, а завтра уже нет.

Поэтому многие специалисты предпочитают работать в компаниях, где платят одинаково каждый месяц.

Сергей Харюк с командой Hacken.

Если он захочет нечестно заработать $250 тыс., то ему грозит срок до 10 лет.

За это время в тюрьме хакер потеряет $600 тыс.

Но людей все равно тянет на риск.

Чтобы работать с информационной безопасностью, нужно разбираться в компьютерных сетях, операционных системах, мобильных и веб-приложениях.

Полезно уметь программировать, чтобы автоматизировать сканирование на уязвимости.

Неплохо знать основы криптографии, а иногда и прикладной математики.

Пентестеры (от англ.

penetration testers) − проверяют, как можно взломать операционные системы.

Подойдет тем, кому хочется нарушать правила.

Подойдет тем, кто любит правила.

Аналитики безопасности − мало общаются с людьми, но следят за возможными атаками на компьютеры компании.

Это труд для тех, кто внимателен и может разобраться в больших объемах данных.

Сергей Харюк с командой Hacken.

Стажировки проводят и в Hacken.

io: если новичок показал себя с хорошей стороны, то мы возьмем его в команду.

Главное, чтобы стажер практиковался и слышал советы от коллег.

Один из бывших студентов сказал мне: «За три месяца работы в Hacken.

На фрилансе я делал проекты для Hacken.

io − ведь уже давно знал некоторых ребят оттуда.

Проверял безопасность мобильных приложений, узнавал, насколько легко проникнуть в компьютеры компаний.

Чем дольше я работал с Hacken.

io, тем больше хотел присоединиться к команде.

Я передал им резюме, и меня приняли.

Сейчас я стал лидером атакующих хакеров.

Мы проверяем, насколько хорошо работает защита в компаниях и объясняем, как ее улучшить.

Еще я узнаю, что стало причиной инцидентов и как защититься в будущем.

Однажды в Hacken.

io был такой случай: к нам обратилась украинская финтех-компания − ее сеть взломали через компьютер одного из сотрудников.

Он узнал об этом через неделю, когда с его счета сняли все деньги.

Оказалось, что сотрудник хранил все пароли, номера телефонов и почтовые адреса в одном месте − поэтому хакеры украли его деньги и продолжали следить за сетью компании.

Найти преступников так и не удалось.

Компания испугалась новой атаки и стерла всю информацию на компьютере.

Нам удалось частично восстановить данные и сравнить их с теми угрозами, с которыми уже сталкивались.

Так мы помогли компании понять, что случилось и как от этого защититься.

Иногда сотрудники не знают простые правила информационной безопасности.

Недавно один из сотрудников Soft.

Serve открыл письмо с подозрительным файлом − и хакеры получили удаленный доступ к компьютеру и попали в сеть компании.

Они похитили, а затем опубликовали исходные коды проектов и личные данные сотрудников.

В наших компаниях считают, что сначала нужно следить за пожарной безопасностью и налогами, ведь инспекторы приходят регулярно.

А вирус может попасть на компьютер всего лишь один раз, и то не всегда.

В других странах к кибербезопасности относятся иначе.

По отчету IBM, в 2020 году по всему миру компании потеряли в среднем $3,86 млн из-за утечек данных.

Поэтому к нам часто приходят заказы из Сингапура, Индонезии, Китая, стран Ближнего Востока, Европы и США.

Но, как правило, их открывают те компании, которые работают на западные рынки.

Читайте также: