Будет ли удовлетворен иск компании интермедиа о привлечении к уголовной

Обновлено: 24.04.2024

Презентация на тему: " Компьютерные вирусы и антивирусные программы. Персональный компьютер играет в жизни современного человека важную роль, поскольку он помогает ему почти." — Транскрипт:

1 Компьютерные вирусы и антивирусные программы

2 Персональный компьютер играет в жизни современного человека важную роль, поскольку он помогает ему почти во всех областях его деятельности. Современное общество все больше вовлекается в виртуальный мир Интернета. Но с активным развитием глобальных сетей актуальным является вопрос информационной безопасности, так как проникающие их сети вирусы могут нарушить целостность и сохранность вашей информации. Защита компьютера от вирусов – это та задача, решать которую приходится всем пользователям, и особенно тем, кто активно пользуется Интернетом или работает в локальной сети.

3 Разгадайте ребус. Дайте определение зашифрованного понятия. Е Драйвер

4 Утилиты 23 1,, Разгадайте ребус. Дайте определение зашифрованного понятия.

7 Вирус – мельчайшая неклеточная частица, размножающаяся в живых клетках, возбудитель инфекционного заболевания. Толковый словарь русского языка С. И. Ожегова и Н. Ю. Шведовой

8 Компьютерный вирус – специально созданная небольшая программа, способная к саморазмножению, засорению компьютера и выполнению других нежелательных действий. Энциклопедия вирусов «Лаборатории Касперского

9 Что же общего между биологическим и компьютерным вирусами? 1. Способность к размножению. 2. Вред для здоровья человека и нежелательные действия для компьютера. 3.Скрытность, т.к. вирусы имеют инкубационный период.

11 ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ Первые исследования само размножающихся искусственных конструкций проводилась в середине прошлого столетия учеными фон Нейманом и Винером.

12 Джон фон Нейман ( ) Норберт Винер ( ) Фред Коэн 1984

13 После заражения компьютера вирус может активизироваться и начать выполнять вредные действия по уничтожению программ и данных. Активизация вируса может быть связана с различными событиями: наступлением определённой даты или дня недели запуском программы открытием документа… ЧЕМ ОПАСЕН КОМПЬЮТЕРНЫЙ ВИРУС?

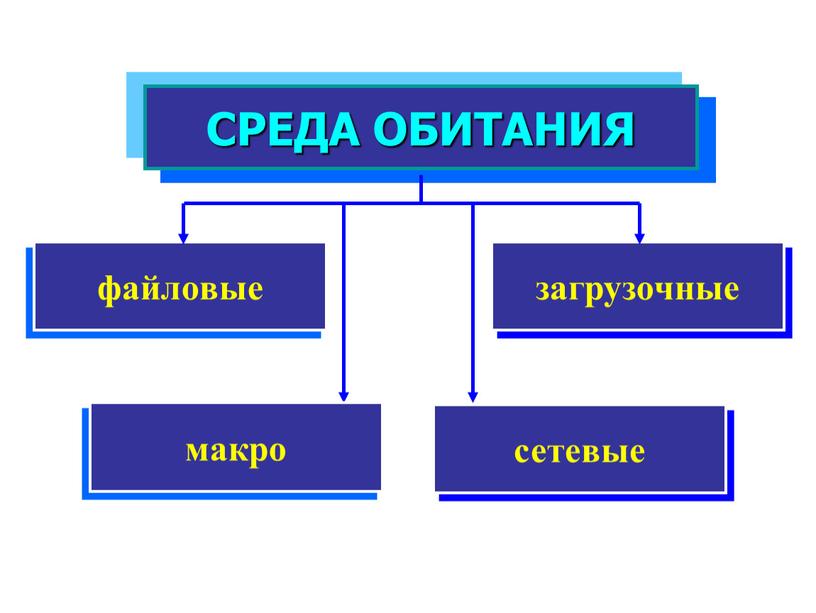

16 ПРИЗНАКИ КЛАССИКАЦИИ Среда обитания Операционная система Операционная система Особенности алгоритма работы Особенности алгоритма работы Деструктивные возможности Деструктивные возможности

17 загрузочные СРЕДА ОБИТАНИЯ файловые сетевые макро

18 Внедряются в программы и активизируются при их запуске. После запуска заражённой программой могут заражать другие файлы до момента выключения компьютера или перезагрузки операционной системы. ФАЙЛОВЫЕ ВИРУСЫ

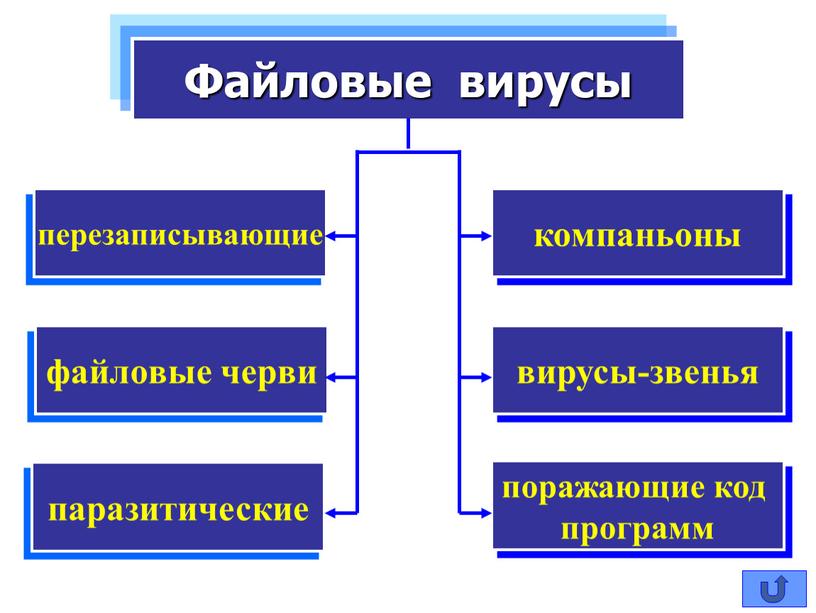

19 компаньоны Файловые вирусы перезаписывающие вирусы-звенья файловые черви паразитические поражающие код программ поражающие код программ

20 По способу заражения файловые вирусы разделяются на: 1. Перезаписывающие вирусы. Записывают свое тело вместо кода программы, не изменяя название исполняемого файла, вследствие чего программа перестает запускаться. 2.Вирусы-компаньоны. Создают свою копию на месте заражаемой программы, но не уничтожают оригинальный файл, а переименовывают его или перемещают. При запуске программы вначале выполняется код вируса, а затем управление передается оригинальной программе. 3. Файловые черви создают собственные копии с привлекательными для пользователя названиями в надежде, что он их запустит. 4.Вирусы-звенья не изменяют код программы, а заставляют ОС выполнить свой код, изменяя адрес местоположения на диске зараженной программы, на собственный адрес.

21 По способу заражения файловые вирусы разделяются на: 5. Паразитические вирусы изменяют содержимое файла, добавляя в него свой код. При этом зараженная программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы. 6. Вирусы, поражающие исходный код программы. Вирусы данного типа поражают исходный код программы или ее компоненты (.OBJ,.LIB,.DCU). После компиляции программы оказываются встроенными в неё.

22 Заражают файлы документов, например текстовых. После загрузки заражённого документа в текстовый редактор макровирус постоянно присутствует в оперативной памяти компьютера и может заражать другие документы. Угроза заражения прекращается только после закрытия текстового редактора. МАКРОВИРУСЫ

24 сетевые черви Сетевые вирусы троянские программы троянские программы хакерские утилиты хакерские утилиты

25 Сетевые вирусы Сетевые черви – программы, распространяющие свои копии по локальным или глобальным сетям с целью: -проникновения на удаленные компьютеры; -запуска своей копии на удаленном компьютере; -дальнейшего распространения на другие

27 Сетевые вирусы Хакерские утилиты и прочие вредоносные программы. К данной категории относятся: -утилиты автоматизации создания вирусов, червей и троянских программ; -программные библиотеки, разработанные для создания вредоносного ПО; -хакерские утилиты скрытия кода зараженных файлов от антивирусной проверки; -программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе; -прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному или удаленным компьютерам.

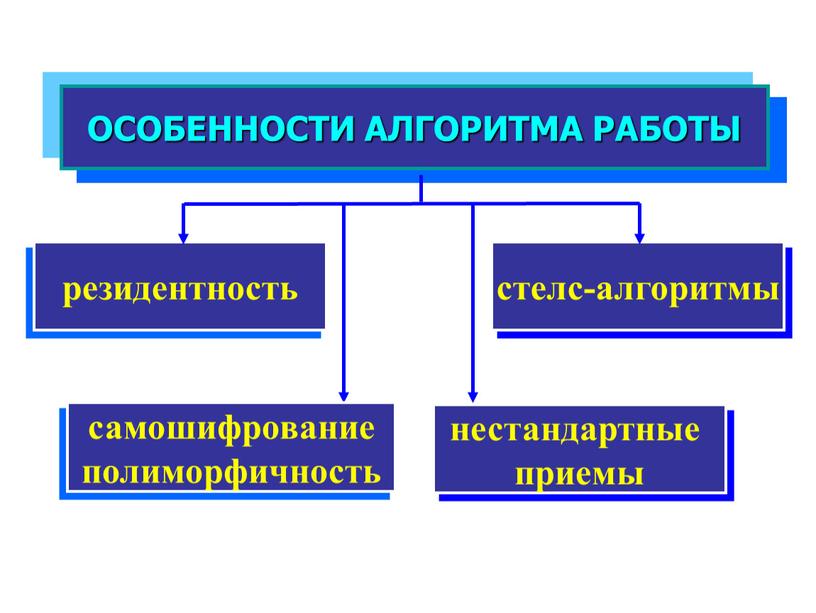

28 стелс-алгоритмы ОСОБЕННОСТИ АЛГОРИТМА РАБОТЫ резидентность нестандартные приемы нестандартные приемы само шифрование полиморфичность само шифрование полиморфичность

30 Особенности алгоритма работы Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования вируса. Полиморфик-вирусы - это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика. Различные нестандартные приемы часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре OC, защитить от обнаружения свою резидентную копию, затруднить лечение от вируса и т.д.

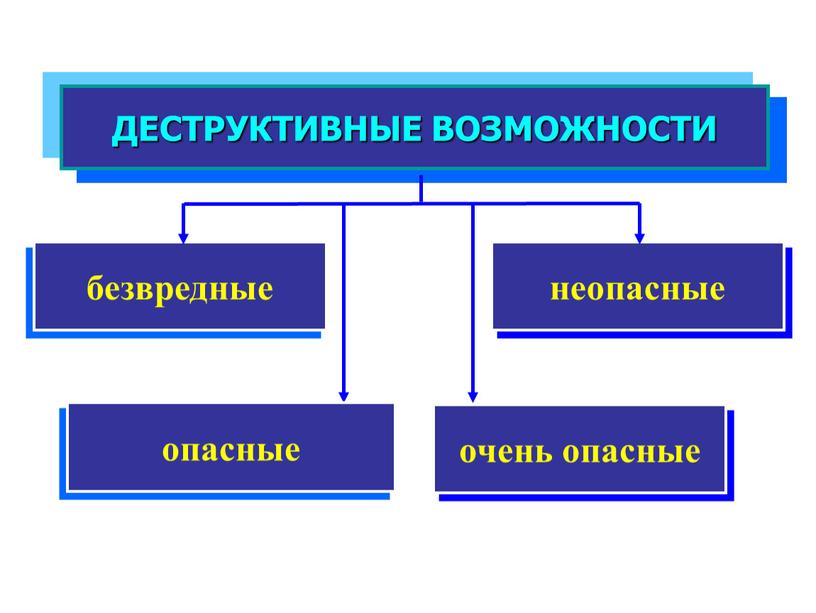

31 неопасные ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ безвредные очень опасные опасные

32 По деструктивным особенностям вирусы можно разделить на: безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения); неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами; опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера; очень опасные, в алгоритмах работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров.

33 Пути проникновения вирусов

36 Пути проникновения вирусов Электронная почта Сейчас один из основных каналов распространения вирусов. Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код. Многие почтовые вирусы, попав на компьютер пользователя, затем используют адресную книгу из установленных почтовых клиентов типа Outlook для рассылки самого себя дальше.

39 Пути проникновения вирусов Ремонтные службы Достаточно редко, но до сих пор вполне реально заражение компьютера вирусом при его ремонте или профилактическом осмотре. Ремонтники тоже люди, и некоторым из них свойственно наплевательское отношение к элементарным правилам компьютерной безопасности. Съемные накопители В настоящее время большое количество вирусов распространяется через съёмные накопители, включая цифровые фотоаппараты, цифровые видеокамеры, цифровые плееры (MP3-плееры), сотовые телефоны.

41 Защита локальных сетей Использование дистрибутивного ПО Резервное копирование информации Использование антивирусных программ Не запускать непро- веренные файлы

43 Критерии выбора антивирусных программ Надежность и удобство в работе Качество обнаружения вирусов Существование версий под все популярные платформы Скорость работы Наличие дополнительных функций и возможностей

44 Антивирусная программа Компьютерный вирус Заражённый файл Вылеченный файл Незаражённая программа Компьютерный вирус ПРОЦЕСС ЗАРАЖЕНИЯ ВИРУСОМ И ЛЕЧЕНИЯ ФАЙЛА

45 АНТИВИРУСНЫЕ ПРОГРАММЫ СКАНЕРЫ (фаги, полифаги) СКАНЕРЫ (фаги, полифаги) CRC-СКАНЕРЫ (ревизоры) CRC-СКАНЕРЫ (ревизоры) Иммунизаторы Блокировщики Универсальные Специализированные Резидентные Нерезидентные

46 Программы-детекторы Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них вирусов

47 Программы-доктора Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них вирусов

48 Программы-ревизоры Принцип их работы состоит в подсчете контрольных сумм для присутствующих на диске файлов/системных секторов. Эти суммы затем сохраняются в базе данных антивируса, как, впрочем, и некоторая другая информация: длины файлов, даты их последней модификации и т.д. При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC- сканеры сигнализируют о том, что файл был изменен или заражен вирусом.

50 Программы-вакцины Иммунизаторы делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса.

54 Возможности программы Антивирус Касперского защита от вирусов, троянских программ и червей; защита от шпионских, рекламных и других потенциально опасных программ; проверка файлов, почты и интернет-трафика в реальном времени; проактивная защита от новых и неизвестных угроз; антивирусная проверка данных на любых типах съемных носителей; проверка и лечение архивированных файлов; контроль выполнения опасных макрокоманд в документах Microsoft Office; средства создания диска аварийного восстановления системы.

56 З аконодательство Российской Федерации о вредоносных программах

61 СРЕДСТВА ЗАЩИТЫ ПЕРСОНАЛЬНОЙ ИНФОРМАЦИИ антивирусные программы брандмауэры или файрволы антишпионы

62 Функции файрвола информирует пользователя о попытках извне получить несанкционированный доступ к ресурсам данного компьютера, а также блокирует эти попытки; предотвращает попытки несанкционированно передать в сеть информацию с вашего компьютера (хищение паролей и конфиденциальной информации); отслеживает любые изменения в размерах выполняемых файлов, которые могут быть свидетельством заражения вирусом; блокирует рекламные окна на интернетовских сайтах;

63 Функции файрвола предупреждает, когда одна программа пытается запустить другую программу (это тоже может быть следствием работы вируса); закрывает от возможного доступа определенные сетевые порты компьютера; предупреждает о так называемом сканировании портов вашего компьютера, так как это может быть предвестником хакерской атаки; блокирует выполнение различных шпионских программ; предотвращает деструктивные действия троянских программ.

64 Пути проникновения рекламных шпионов скачивание бесплатного программного обеспечения; вирусы и трояны; сайты сомнительного содержания.

65 Из предложенного списка уберите термины, не относящиеся к антивирусным программам: детекторы доктора (фаги) ревизоры интерпретаторы ревизоры фильтры драйверы вакцины (иммунизаторы)

66 ПАМЯТКА безопасности для пользователя домашнего компьютера Ограничить физический доступ к компьютеру, установить пароль на вход в систему и отключать доступ в Интернет, когда он не нужен; подписаться на информационные бюллетени Microsoft и регулярно обновлять операционную систему; отключить все неиспользуемые службы и закрыть порты, через которые могут осуществляться атаки; тщательно настроить все программы, работающие с Интернет, начиная с браузера например, запретить использование Java и ActiveX; установить и обновлять антивирусную программу;

68 Как удалить навязчивых Webalta Начать стоит с того, что вредоносные программы в данном контексте не вполне вирусы, это, скорее, программы проявляющие нежелательную активность на компьютере, устанавливающиеся без ведома пользователей и, ко всему прочему, их сложно удалить.

73 На этом можно закончить, если внимательно были проделаны все действия, то нам удалось избавиться от Webalta. Однако, у некоторых пользователей может возникнуть проблема с тем, где искать ярлыки т.к. при клике правой клавишей мыши по ярлыку в панели задач или на начальном экране, никаких свойств найти не удастся. Ярлыки начального экрана Windows 8 для удаления webalta следует искать в папке %appdata%\microsoft\windows\Start Menu\Programs\ Ярлыки с панели задач: C:\Users\UserName\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar

74 1ОЛиф 2 г 34 ктор оно лтм Ии 56 ология 7 ак 8 оиру 9 нр Оеитта Р 10 ирусеез Фиулрм 11 Изсснно к 12 ое 13 омпаньон ортжи дет и 1415 но ф 16 олиморфизмр инке 17 канерьт ао цр и я

77 ПОЛИФАГКОНСТРУКТОР ОНА ЛТМ ИИБИОЛОГИЯ МАКРОВИРУСНР ОЕИТТА РВИРУСЕЕЗ ФИУЛРММ ИЗССННО КМОЕКОМПАНЬОН ОРТЖИ ДЕТ ИКДНО ФПОЛИМОРФИЗМР ИНКЕ СКАНЕРЬТ АО ЦР И Я

78 Физкульминутка Упражнение 1. Выполняется сидя. Быстро моргать в течение 30 сек. Упражнение 2. Выполняется стоя. Смотреть вдаль прямо перед собой 2-3 с, поставить палец руки по средней линии лица на расстоянии см от глаз, перевести взгляд на конец пальца и смотреть на него 3-5 с, опустить руку. Повторить 5 раз. Упражнение 3. Растереть наружные и внутренние поверхности ладоней до ощущения тепла. Упражнение 4. Кисти постепенно сжимать в кулаки, все крепче и крепче на счет 1-6. Встряхнуть кистями, расслабиться на счет 7-9.

Многим практикующим юристам знакома такая ситуация: заранее зная, что судебный спор будет проигран, ответчик ставит перед своим адвокатом задачу максимально затянуть рассмотрение дела до вступления решения в законную силу (т.е. до вынесения постановления апелляционной инстанцией). Если нельзя выиграть дело, то надо выиграть время. За это выигранное время ответчик может продолжать извлекать какие-либо выгоды (например, пользоваться имуществом истца), успеть вывести активы и т.п.

Иногда сам истец невольно помогает ответчику затянуть дело. Чтобы свести эту помощь на нет советуем истцам:

- Тщательнее прорабатывать исковое заявление, чтобы суд не оставил его без движения или чтобы его не пришлось потом уточнять. При изменении основания или предмета иска, увеличении размера исковых требований течение срока рассмотрения дела начинается заново (п.3 ст.39 ГПК).

- Все имеющиеся доказательства прикладывать к иску. Помнить, что представление дополнительных доказательств может затянуть рассмотрение дела. У ответчика есть право заблаговременно знакомиться с доказательствами и этим правом он непременно воспользуется, заявив ходатайство об отложении рассмотрения дела.

- Своевременно и полностью исполнять определение о принятии искового заявления к производству и иные определения суда.

- Как можно раньше совершать процессуальные действия, которые нельзя было предвидеть на этапе подготовки иска и которые могут затянуть рассмотрение дела. Тщательнее их прорабатывать. Это относится к различного рода ходатайствам и заявлениям (о фальсификации доказательств, о назначении экспертизы, о вызове свидетелей и т.д.).

- Не забывать заранее направлять копии документов ответчику (если дело рассматривается в арбитражном суде) или представлять их в суд для передачи ответчику (если дело рассматривается судом общей юрисдикции).

Теперь рассмотрим, какие приемы используют ответчики, чтобы затянуть рассмотрение дела и как этому противостоять.

1. Ходатайство о рассмотрении дела с участием арбитражных заседателей

Привлечение арбитражных заседателей возможно только в арбитражном суде в связи с особой сложностью дела и (или) необходимостью использования специальных знаний в сфере экономики, финансов, управления (ст.19 АПК).

Подать такое ходатайство ответчик может на стадии подготовки дела к судебному разбирательству, а в некоторых случаях – и на стадии судебного разбирательства.

Если данные условия не соблюдаются – указывайте об этом в своих возражениях.

Заявляйте о том, что ответчике злоупотребляет своим процессуальным правом. Просите суд отказать в удовлетворении данного ходатайства на основании п.5 ст.159 АПК.

Не пытайтесь обжаловать определение суда о рассмотрении дела с участием арбитражных заседателей. Такие определения обжалованию не подлежат.

2. Ходатайство о привлечения к участию в деле соответчика

Ответчик может заявить такое ходатайство только при невозможности рассмотрения дела без участия другого лица в качестве ответчика.

Причем, после привлечения к участию в деле соответчика рассмотрение дела производится с самого начала (п.8 ст.46 АПК), что естественно существенно затягивает процесс.

Необходимость привлечения соответчика может возникнуть в разных ситуациях. Например, если во время судебного разбирательства по иску об истребовании имущества из чужого незаконного владения спорное имущество будет передано ответчиком другому лицу в аренду.

Чтобы не допустить такого развития событий предпринимайте превентивные меры. Например, просите суд принять обеспечительные меры в виде наложения ареста на спорное имущество.

3. Ходатайство третьего лица о вступлении в дело

Третьи лица могут вступить в дело:

- с самостоятельными требованиями относительно предмета спора (например, третье лицо заявляет свои права на спорное имущество) и

- без самостоятельных требований относительно предмета спора, если решение суда может повлиять на их права или обязанности по отношению к одной из сторон (например, субподрядчик вступает в дело по иску заказчика к подрядчику об устранении недостатков в выполненной работе или субарендатор вступает в дело по иску арендодателя к арендатору о расторжении договора аренды).

Чтобы затянуть рассмотрение дела ответчик может специально создать такую ситуацию, когда аффилированное с ним третье лицо подаст заявление о вступлении в дело после начала судебного разбирательства. В этом случае рассмотрение дела будет производиться с самого начала (ст.ст.50, 51 АПК).

Бывает, что для реализации этого плана оппоненты используют фиктивные договоры (купли-продажи спорного имущества, субподряда, субаренды и т.п.).

В этом случае истцу надо подавать заявление о фальсификации представленного договора в надежде, что другая сторона под угрозой уголовной ответственности исключит его из числа доказательств по делу (ст.161 АПК).

4. Ходатайство об объединении несколько дел в одно производство

Суд вправе объединить несколько однородных дел, в которых участвуют одни и те же лица, в одно производство для совместного рассмотрения (ст.130 АПК). После этого рассмотрение дела производится с самого начала и процесс затягивается.

Например, подан иск о взыскании долга по какому-либо договору. Чтобы затянуть рассмотрение дела ответчик подает в тот же суд отдельный иск о признании этого договора недействительным по надуманным основаниям. После чего он заявляет ходатайство об объединении этих двух дел в одно производство.

В этом случае истцу следует возражать против объединения дел, ссылаясь на то, что это приведет к чрезмерному затягиванию процесса по первому делу (п.4 Постановления Пленума ВАС РФ от 23.07.2009 N 57).

Кроме того, ответчики часто просят объединить дела не являющиеся однородными или в которых участвуют не одни и те же лица. Такие ходатайства не подлежат удовлетворению по определению.

5. Встречный иск

В последний момент (перед вынесением решения) ответчик может заявить встречный иск. Если он будет принят судом, то рассмотрение дела начнется с начала.

Свои возражения относительно принятия встречного иска истцу следует строить на том, что:

- не соблюдены условия, указанные в п.3 ст.132 АПК;

- не соблюден обязательный досудебный (претензионный) порядка урегулирования спора (п.5 ст.4 АПК);

- ответчик злоупотребляет своим процессуальным правом, так как он на протяжении всего времени рассмотрения дела в суде не предпринимал мер к предъявлению встречного иска и не привел доводов о невозможности его предъявления ранее, встречный иск направлен на затягивание рассмотрения дела (Постановление АС Западно-Сибирского округа от 30.08.2017 по делу N А75-16706/2016).

6. Ходатайство об истребовании доказательств у третьих лиц

Если суд удовлетворит такое ходатайство ответчика, то рассмотрение дела будет отложено до получения истребованного доказательства.

Поэтому истцу следует обращать внимание на следующие моменты:

- на основании чего ответчик решил, что данное доказательство находится у третьего лица;

- какие обстоятельства могут быть установлены этим доказательством;

- имеют ли эти обстоятельства значение для дела;

- действительно ли ответчик не имеет возможности самостоятельно получить это доказательство.

Если какой-либо из этих моментов вызывает сомнение, следует возражать против удовлетворения данного ходатайства.

7. Ходатайство о вызове свидетелей

Чтобы затянуть рассмотрение дела ответчик может заявить ходатайство о вызове свидетелей.

Истцу следует задавать вопросы: какие факты сможет подтвердить свидетель, какое они имеют значение для рассмотрения дела, каким образом свидетель узнал об этих фактах и в каких отношениях он состоит с ответчиком. Кроме того, некоторые обстоятельства не могут доказываться свидетельскими показаниями. В зависимости от этого и следует строить свои возражения.

Если суд все-таки вызвал свидетеля, а тот не явился, то истцу следует заявлять ходатайство о рассмотрении дела в отсутствие свидетеля, так как иначе суд отложит рассмотрение дела (п.1 ст.157 АПК).

8. Ходатайство о назначении экспертизы

Экспертиза может быть назначена для разъяснения возникающих при рассмотрении дела вопросов, требующих специальных знаний. Очень часто при назначении экспертизы суд приостанавливает производство по делу.

В своих возражениях истец может ссылаться на то, что ответы на поставленные перед экспертом вопросы не будут иметь правового значения для разрешения существа спора и приведут лишь к затягиванию сроков рассмотрения дела; что ответчик долго тянул с подачей ходатайства о назначении экспертизы, а потому злоупотребляет своим процессуальным правом.

9. Заявление о фальсификации доказательства

В таком случае суд должен будет проверить обоснованность этого заявления. Для чего суд может назначить экспертизу.

В ответ истцу следует ссылаться на то, что достоверность документа можно установить, сопоставив его с другими документами, имеющимися в деле. В этом случае экспертизу суды не назначают.

10. Ходатайство о приостановлении производства по делу

Однако истцу надо знать, что это право, а не обязанность суда. В своих возражениях следует упирать на то, что ответчик злоупотребляет своим процессуальным правом с целью затянуть процесс, что у ответчика есть представитель, который может представлять его интересы в суде.

11. Ходатайство об отложении судебного разбирательства

В ответ истец может приводить те же доводы, что и в предыдущем пункте.

12. Обжалование определений суда в апелляционной инстанции

Схема здесь следующая. Ответчик (или третье лицо) подает какое-либо заведомо необоснованное ходатайство, суд первой инстанции отказывает в его удовлетворении, ответчик подает апелляционную жалобу на определение суда, после чего суд первой инстанции откладывает рассмотрение дела до рассмотрения апелляционной жалобы в суде второй инстанции.

Такая схема может сработать со следующими ходатайствами: о передаче дела по подсудности, о привлечении соответчика, о вступлении в дело третьего лица, об объединении дел в одно производство, о выделении требований в отдельное производство.

Бороться с этим сложно, так как ВАС РФ указал, что в подобных случаях арбитражным судам надлежит откладывать рассмотрение дела до рассмотрения жалобы на определение суда первой инстанции (п.6.1 Постановления Пленума ВАС РФ от 28.05.2009 N 36).

Также суд отложит или приостановит рассмотрение первоначального иска, если подана жалоба на определение о возвращении встречного иска.

13. Затягивание рассмотрения дела в суде апелляционной инстанции

Предположим суд первой инстанции наконец-то вынес решение и удовлетворил требования истца.

Но это решение еще не вступило в силу. Чтобы отложить его вступление в силу ответчик подаст апелляционную жалобу в последний день месячного срока. Жалобу направит обычной почтой, чтобы она шла дольше. В жалобе допустит ошибки, из-за которых суд оставит ее без движения. Недостатки в жалобе устранит в последний день.

Уже только это затянет вступление решения суда в законную силу.

Далее ответчик будет использовать некоторые из вышерассмотренных приемов (а также ряд других), чтобы затянуть рассмотрение дела в суде апелляционной инстанции.

Если дело рассматривалось в суде общей юрисдикции, то возможностей затянуть рассмотрение апелляционной жалобы становится больше.

Ответчик может сделать так, что в день рассмотрения вашей апелляционной жалобы вдруг выяснится, что в суд первой инстанции поступили новые апелляционные жалобы от других лиц (это могут быть другие лица, участвующие в деле, или лица, не участвующие в деле, но считающие, что решение суда затронуло их права и законные интересы).

— сначала суд апелляционной инстанции снимет вашу апелляционную жалобу с рассмотрения (отложит разбирательство дела) и вернет дело в суд первой инстанции;

— суд первой инстанции назначит к рассмотрению в судебном заседании вопрос о восстановлении пропущенного срока на подачу апелляционной жалобы;

— пройдет судебное заседание, на котором, предположим, суд восстановит пропущенный срок;

— после этого суд первой инстанции “обнаружит”, что апелляционная жалоба по своему содержанию не соответствует предъявляемым к ней требованиям или не оплачена госпошлина и оставит ее без движения, назначив апеллянту “разумный срок” для исправления недостатков;

— в последний день этого “разумного срока” апеллянт почтой направит в суд доказательства исправления недостатков в жалобе;

— суд первой инстанции направит лицам, участвующим в деле, копии жалобы для представления возражений;

— и только после истечения срока для представления возражений суд первой инстанции вернет дело в суд апелляционной инстанции.

Сколько на все это уйдет времени, если только на время “почтового пробега” как правило закладывается 2 недели?

Как видно, у недобросовестной стороны есть достаточный арсенал средств, чтобы затянуть рассмотрение дела в суде.

Истцам следует занимать более активную позицию, чтобы не допускать затягивание рассмотрения дела.

Следует акцентировать внимание суда на том, что ответчик злоупотребляет своим процессуальным правом; ссылаться на п.5 ст.159 АПК как на правовое основание для отказа в удовлетворении очередного ходатайства ответчика.

Если судья явно волокитит дело, то есть смысл обратиться с жалобой в квалификационную коллегию судей.

В этом случае после рассмотрения дела можно будет подать административное исковое заявление о присуждении компенсации за нарушение права на судопроизводство в разумный срок по правилам главы 26 КАС РФ.

Сертификат и скидка на обучение каждому участнику

Выбранный для просмотра документ Задание.doc

Систематизируйте информацию в табличном виде:

Систематизируйте информацию в табличном виде:

Систематизируйте информацию в табличном виде:

Систематизируйте информацию в табличном виде:

Выбранный для просмотра документ Карта достижений.doc

КАРТА ДОСТИЖЕНИЙ

КАРТА ДОСТИЖЕНИЙ

Выбранный для просмотра документ Конспект урока.doc

Алфёрова Анна Сергеевна, учитель информатики МБОУ "Гимназия №2"

Цели :

Учебные:

вызвать интерес детей к информатике;

проверить и обобщить знания учащихся о видах компьютерных вирусов, об антивирусных программах и способах их использования на практике;

выработать навыки грамотной устной речи.

Развивающие:

развивать творческие способности, логическое мышление;

развивать компьютерную грамотность ;

познавательную активность учеников;

развитие познавательного интереса и внимания учащихся;

расширение кругозора учащихся в области безопасности;

развитие коммуникационной компетентности у учащихся;

Воспитательная :

развитие познавательного интереса и внимания учащихся;

воспитание правовой грамотности и гражданской ответственности учащихся;

расширение кругозора учащихся в области безопасности;

воспитывать внимание, аккуратность, бережливое отношение к компьютерной технике и программному обеспечению.

Тип урока : обобщающий урок- игра .

Структура урока:

Организационный момент (2 мин).

Мотивация (3 мин).

Проверка домашнего задания и актуализация знаний(30 мин).

Подведение итогов, домашнее задание(5 мин.)

Оборудование: компьютеры , выписка из главы 28 УК РФ, дидактический раздаточный материал, карточки для проведения игры и карточки для самостоятельной работы.

Организационный момент (приветствие)(2 мин).

Класс делится на 2 группы. Каждая группа занимает место за столом и получает материалы для игры.

Учитель: Добрый день, ребята, дорогие гости!

Мотивация.

Персональный компьютер играет в жизни современного человека важную роль, поскольку он помогает человеку почти во всех областях его деятельности, позволяет решать большое количество разных задач, обработать огромное количество информации. Современное общество все больше и больше вовлекается в виртуальный мир Интернета, так как Интернет - огромный мир, который содержит много нового и интересного. Но с активным развитием локальных и глобальных телекоммуникационных сетей актуальным является вопрос информационной безопасности, так как проникающие из сети вирусы могут нарушить целостность и сохранность вашей информации. Защита компьютера от вирусов – это та задача, решать которую приходится всем пользователям, и особенно тем, кто активно пользуется Интернетом или работает в локальной сети.

- Две команды игроков поочерёдно отвечают на один и тот же вопрос, причём правильно ответивший первым лишает соперника возможности ответить на этот же вопрос;

- Побеждает команда, набравшая больше очков.

В игре участвуют две команды охотников за компьютерными вирусами:. (Учащиеся встают, оглашают название их команды и девиз).

Ученики І команды:

Ученики ІІ команды:

Учитель. Итак, ребята, сегодня мы посоревнуемся и посмотрим, какая команда лучше усвоила материал прошлого урока и подготовилась к нему и какая же команда охотников сильнее?

Инструктаж.

Учитель. Чтобы подготовиться ко второму конкурсу, нужно быть активным в первом. Перед тем, как часть каждой из команды пойдёт за компьютеры для прохождения теста, нужно вспомнить правила техники безопасности и санитарно- гигиенические нормы.

Объявляется конкурс "Кто больше".

(Во время конкурса команды по очереди называют правила техники безопасности в кабинете информатики. Побеждает команда, которая последняя называет правило и получает 5 баллов.)

Актуализация знаний.

(2 человека из каждой команды идут за компьютеры для тестовых заданий в программе TEST , остальные получают карточки с заданиями)

Как нельзя заразить свой компьютер вирусом:

Б) через Интернет;

В) при создании документа;

Г) в локальной сети.

3. Что не является признаком заражения вирусом:

А) замедление работы компьютера и программ;

Б) отсутствие звука на компьютере;

В) Исчезновение файлов;

Г) невозможность загрузить компьютер.

4. Вирусы, которые заражают загрузочный сектор диска или сектор, содержащий программу системного загрузчика винчестера.

Б) Загрузочные вирусы;

5. Вирусы, которые заражают файлы Word , Excel ^

Б)макровирусы;

6. Вирусы, которые фальсифицируют информацию так, что программа получает неверные данные:

А) Стелс-вирусы;

В) Почтовая бомба;

7. Вирусы, которые заражают антивирусные программы:

Б) Почтовая бомба;

8. Какая программа не является антивирусной?

Г) антивирусный комплекс.

10. Программы, которые контролируют все возможные способы заражения вирусом:

Г) антивирусный комплекс.

11. Программы, которые постоянно находятся в памяти компьютера и контролируют все операции:

Г) антивирусный комплекс.

12. Нужно ли обновлять антивирусные базы ?

А) Да, обязательно;

Б) Нет, не обязательно;

Учитель. На предыдущем уроке, ребята, мы с вами говорили о том, что вирусы - это статья криминального кодекса. Создание и распространение вирусов уголовно наказуемо.

Сегодня невозможно гарантировать стопроцентной защиты от вирусов и других опасностей – ежегодно появляются тысячи новых вредоносных приложений.

Ответ оценивается в 5 баллов.

Задача 1. П. П. Андреев, сотрудник одного из филиалов ИТ-банка, внедрил в компьютерную банковскую систему вирус, уничтоживший исполняемые файлы (файлы с расширением . exe ). В результате внедрения этого вируса было уничтожено 40% банковских программных приложений, что принесло банку материальный ущерб в размере 150 000 рублей. ( Решение. Действия П. П. Андреева квалифицируются как противоправные, т. к. налицо распространение вредоносных программ для ЭВМ, которое привело к тяжким последствиям.)

Задача 3. За распространение программы, действие, которой заключается в уничтожении текстовых файлов в какой-либо компьютерной сети, студент III курса авиационного техникума был наказан судом штрафом в размере 100 минимальных размеров оплаты труда. ( Решение . В данной ситуации студент должен был получить наказание в виде штрафа в размере 500 минимальных размеров оплаты труда.)

Существует ли возможность возмещения ущерба, нанесенного вирусом, если человек, написавший и распространивший его или выполнивший атаку через Сеть, будет найден и наказан?

Ребятам предлагается записать, какие, по их мнению, должны быть предусмотрены правила профилактики заражения вредоносными программами. Та команда, у которой в списке окажется больше пунктов, выигрывает и получает 5 баллов.

Подведение итогов.

Учитель. Подводя итоги, я хочу сказать, что еди ного рецепта, обеспечивающего стопроцентную гарантию сохранности данных и надежной работы сети, не существует. Поэтому, современный пользователь должен понимать, что программы комплексной защиты спасают от большинства угроз и значительно снижают риск заражения компьютерным вирусом, а также потерю важной конфиденциальной информации.

Что касается пользователей домашних компьютеров, то следует отметить, что каждого подстерегает опасность либо уничтожения, либо заражения немаловажной для нас информации. Значит, необходимо поддерживать безопасность на максимальном уровне. Необходима защита, которую каждый волен выбрать сам . Помните: защита — надежный способ от нападения.

Персональный компьютер играет в жизни современного человека важную роль, поскольку он помогает ему почти во всех областях его деятельности. Современное общество все больше вовлекается в виртуальный мир Интернета. Но с активным развитием глобальных сетей актуальным является вопрос информационной безопасности, так как проникающие их сети вирусы могут нарушить целостность и сохранность вашей информации. Защита компьютера от вирусов – это та задача, решать которую приходится всем пользователям, и особенно тем, кто активно пользуется Интернетом или работает в локальной сети.

Разгадайте ребус. Дайте определение зашифрованного понятия

Разгадайте ребус. Дайте определение зашифрованного понятия.

Разгадайте ребус. Дайте определение зашифрованного понятия

Разгадайте ребус. Дайте определение зашифрованного понятия.

Утилиты Разгадайте ребус. Дайте определение зашифрованного понятия

Разгадайте ребус. Дайте определение зашифрованного понятия.

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Что же такое вирус? И чем биологический вирус отличается от компьютерного?

Вирус – мельчайшая неклеточная частица, размножающаяся в живых клетках, возбудитель инфекционного заболевания

Вирус – мельчайшая неклеточная частица, размножающаяся в живых клетках, возбудитель инфекционного заболевания.

Толковый словарь русского языка С. И. Ожегова и Н. Ю. Шведовой

Компьютерный вирус – специально созданная небольшая программа, способная к саморазмножению, засорению компьютера и выполнению других нежелательных действий

Компьютерный вирус – специально созданная небольшая программа, способная к саморазмножению, засорению компьютера и выполнению других нежелательных действий.

Что же общего между биологическим и компьютерным вирусами?

Что же общего между биологическим и компьютерным вирусами?

Способность к размножению.

Вред для здоровья человека и нежелательные действия для компьютера.

Скрытность, т.к. вирусы имеют инкубационный период.

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

ИСТОРИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Первые исследования саморазмно-жающихся искусственных конструкций проводилась в середине прошлого столетия учеными

фон Нейманом и

Винером.

Джон фон Нейман (1903 - 1957) Норберт

Джон фон Нейман

(1903 - 1957)

Норберт Винер

(1894 - 1964)

После заражения компьютера вирус может активизироваться и начать выполнять вредные действия по уничтожению программ и данных

После заражения компьютера вирус может активизироваться и начать выполнять вредные действия по уничтожению программ и данных.

Активизация вируса может быть связана с различными событиями:

наступлением определённой даты или дня недели

запуском программы

открытием документа…

ЧЕМ ОПАСЕН КОМПЬЮТЕРНЫЙ ВИРУС?

Признаки заражения

общее замедление работы компьютера и уменьшение размера свободной оперативной памяти; некоторые программы перестают работать или появляются различ- ные ошибки в программах; на экран выводятся посторонние…

общее замедление работы

компьютера и уменьшение

размера свободной оперативной

памяти;

некоторые программы перестают

работать или появляются различ-

ные ошибки в программах;

размер некоторых исполнимых файлов и время их создания изменяются;

некоторые файлы и диски оказываются испорченными;

компьютер перестает загружаться с жесткого диска.

Классификация компьютерных вирусов

Классификация компьютерных вирусов

ПРИЗНАКИ КЛАССИКАЦИИ Среда обитания

Особенности

алгоритма работы

СРЕДА ОБИТАНИЯ файловые сетевые макро

Внедряются в программы и активизируются при их запуске

Внедряются в программы и активизируются при их запуске. После запуска заражённой программой могут заражать другие файлы до момента выключения компьютера или перезагрузки операционной системы.

Компьютерные вирусы и антивирусные программы.ppt

По способу заражения файловые вирусы разделяются на:

По способу заражения файловые вирусы разделяются на:

Перезаписывающие вирусы. Записывают свое тело вместо кода программы, не изменяя название исполняемого файла, вследствие чего программа перестает запускаться.

Вирусы-компаньоны. Создают свою копию на месте заражаемой программы, но не уничтожают оригинальный файл, а переименовывают его или перемещают. При запуске программы вначале выполняется код вируса, а затем управление передается оригинальной программе.

Файловые черви создают собственные копии с привлекательными для пользователя названиями в надежде, что он их запустит.

Вирусы-звенья не изменяют код программы, а заставляют ОС выполнить свой код, изменяя адрес местоположения на диске зараженной программы, на собственный адрес.

По способу заражения файловые вирусы разделяются на: 5

По способу заражения файловые вирусы разделяются на:

5. Паразитические вирусы изменяют содержимое файла, добавляя в него свой код. При этом зараженная программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы.

6. Вирусы, поражающие исходный код программы. Вирусы данного типа поражают исходный код программы или ее компоненты (.OBJ, .LIB, .DCU). После компиляции программы оказываются встроенными в неё.

Заражают файлы документов, например текстовых

Заражают файлы документов, например текстовых. После загрузки заражённого документа в текстовый редактор макровирус постоянно присутствует в оперативной памяти компьютера и может заражать другие документы. Угроза заражения прекращается только после закрытия текстового редактора.

Могут передавать по компьютерным сетям свой программный код и запускать его на компьютерах, подключённых к этой сети

Компьютерные вирусы и антивирусные программы.ppt

Сетевые вирусы Сетевые черви – программы, распространяющие свои копии по локальным или глобальным сетям с целью: проникновения на удаленные компьютеры; запуска своей копии на удаленном…

Сетевые черви – программы, распространяющие свои копии по локальным или глобальным сетям с целью:

проникновения на удаленные компьютеры;

запуска своей копии на удаленном компьютере;

дальнейшего распространения на другие

Сетевые вирусы Троянские программы

Сетевые вирусы Хакерские утилиты и прочие вредоносные программы

Хакерские утилиты и прочие вредоносные программы.

К данной категории относятся:

утилиты автоматизации создания вирусов, червей и троянских программ;

программные библиотеки, разработанные для создания вредоносного ПО;

хакерские утилиты скрытия кода зараженных файлов от антивирусной проверки;

программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе;

прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному или удаленным компьютерам.

Компьютерные вирусы и антивирусные программы.ppt

Особенности алгоритма работы

Особенности алгоритма работы

Особенности алгоритма работы

Особенности алгоритма работы

Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования вируса. Полиморфик-вирусы - это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

Различные нестандартные приемы часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре OC, защитить от обнаружения свою резидентную копию, затруднить лечение от вируса и т.д.

Компьютерные вирусы и антивирусные программы.ppt

По деструктивным особенностям вирусы можно разделить на: безвредные , т

По деструктивным особенностям вирусы можно разделить на:

безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

очень опасные, в алгоритмах работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров.

Физкульминутка Упражнение первое : резко зажмурить глаза на 2-3 секунды: и широко открыть на 2-3 секунды, повторить упражнение 10 раз

Упражнение первое:

резко зажмурить глаза на 2-3 секунды: и широко открыть на 2-3 секунды, повторить упражнение 10 раз.

Упражнение второе:

часто-часто моргать глазами, повторить 10 раз.

Упражнение третье:

поднять глаза вверх, при этом голова остается в одном положении, задержать взгляд на 2-3 секунды, затем опустить глаза вниз и задержать взгляд на 2-3 секунды повторить упражнение 10 раз .

Читайте также: