Вирусы использующие для своего распространения протоколы или команды компьютерных сетей это тест

Обновлено: 18.05.2024

Компьютерным вирусом называется программа, способная самостоятельно создавать свои копии и внедряться в другие программы, в системные области дисковой памяти компьютера, распространяться по каналам связи.

Отличительной особенностью компьютерного вируса является маленький объем программного кода.

По среде обитания вирусов .

Сетевые вирусы используют для своего распространения команды и протоколы телекоммуникационных

Файловые вирусы чаще всего внедряются в исполняемые файлы, имеющие расширение .ехе и com, но могут внедряться и в файлы с компонентами операционных систем, драйверы внешних устройств, объектные файлы и библиотеки, в командные пакетные файлы. При запуске зараженных программ вирус на некоторое время получает управление и в этот момент производит запланированные деструктивные действия и внедрение в другие файлы программ.

Загрузочные вирусы внедряются в загрузочный сектор дискеты или в главную загрузочную запись жесткого диска. Такой вирус изменяет программу начальной загрузки операционной системы, запуская необходимые для нарушения конфиденциальности программы или подменяя, для этой же цели, системные файлы, в основном это относится к файлам, обеспечивающим доступ пользователей в систему.

Документные вирусы (макровирусы) заражают текстовые файлы редакторов или электронных таблиц, используя макросы, которые сопровождают такие документы. Вирус активизируется, когда документ загружается в соответствующее приложение.

По способу заражения среды обитания

Резидентные вирусы после завершения инфицированной программы остаются в оперативной памяти и продолжают свои деструктивные действия, заражая другие исполняемые программы, вплоть до выключения компьютера.

Нерезидентные вирусы запускаются вместе с зараженной программой и удаляются из памяти вместе с

По алгоритмам функционирования

Паразитирующие — вирусы, изменяющие содержимое зараженных файлов. Эти вирусы легко обнаруживаются и удаляются из файла, так как имеют всегда один и тот же внедряемый программный код.

Троянские кони — вирусы, маскируемые под полезные программы, которые очень хочется иметь на своем компьютере. Наряду с полезными функциями, соответствующими устанавливаемой программе, вирус может выполнять функции, нарушающие работу системы, или собирать информацию, обрабатываемую в ней.

Вирусы-невидимки способны прятаться при попытках их обнаружения. Они перехватывают запрос антивирусной программы и либо временно удаляются из зараженного файла, либо подставляют вместо себя незараженные участки программы.

Мутирующие вирусы периодически изменяют свой программный код, что делает задачу обнаружения вируса очень сложной.

Репликаторы (вирусы-репликаторы), они же сетевые черви, проникают через компьютерные сети, они находят адреса компьютеров в сети и заражают их.

Создание, использование и распространение вредоносных программ для ЭВМ в РФ является преступлением.

Пути проникновения вирусов

Основными путями проникновения вирусов в компьютер являются:

- съемные диски (гибкие и лазерные),

Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения EXE, COM, SYS, BAT. Крайне редко заражаются текстовые файлы.

Признаки появления вирусов на компьютере

Для своевременного обнаружения и удаления вирусов необходимо знать основные признаки появления вирусов в компьютере.

К таким признакам относятся:

• отказ в работе компьютера или отдельных компонентов;

• отказ в загрузке операционной системы;

• замедление работы компьютера;

• нарушение работы отдельных программ;

• искажение, увеличение размера или исчезновение файлов;

• уменьшение доступной программой оперативной памяти.

Способы защиты от вирусов

Для исключения проникновения вирусов через коммуникационную сеть необходимо осуществлять автоматический входной контроль всех данных, поступающих по сети, который выполняется сетевым экраном (брандмауэром), принимающим пакеты из сети только от надежных источников, рекомендуется проверять всю электронную почту на наличие вирусов, а почту, полученную от неизвестных источников, удалять не читая.

Для исключения проникновения вирусов через съемные носители необходимо ограничить число пользователей, которые могут записывать на жесткий диск файлы и запускать программы со съемных носителей. Обычно это право дается только администратору системы. В обязательном порядке при подключении съемного носителя следует проверять его специальной антивирусной программой.

Kлаccuфuкацuя антивирусных средств

Для обнаружения и удаления компьютерных вирусов разработано много различных программ, которые можно разделить на мониторы, детекторы, ревизоры, фильтры, доктора и вакцины.

Мониторы постоянно находятся в памяти компьютера и осуществляют автоматическую проверку всех используемых файлов в масштабе реального времени. Различаются три основных типа мониторов: файловые мониторы, мониторы для почтовых программ и мониторы для специальных приложений.

Детекторы (фаги) осуществляют поиск компьютерных вирусов в памяти и при обнаружении сообщают об этом пользователю.

Ревизоры выполняют значительно более сложные действия для обнаружения вирусов. Они запоминают исходное состояние программ, каталогов, системных областей и периодически сравнивают их с текущими значениями . При изменении контролируемых параметров ревизоры сообщают об этом пользователю.

Фильтры располагаются резидентно в оперативной памяти компьютера и " перехватывают " те обращения к операционной системе , которые используются вирусами для размножения и нанесения вреда.

Вакцины — это антивирусные программы, которые так модифицируют файл или диск , что он воспринимается программой-вирусом уже зараженным и поэтому вирус не внедряется.

Сканеры - антивирусные программы, выполняющие после запуска проверку заданной области файловой структуры компьютера.

Современные антивирусные решения обладают всеми означенными механизмами и постоянно добавляют новые средства борьбы с вредоносными программами.

Популярные антивирусные средства

Электронная подпись является аналогом традиционной подписи. Когда она ставится в документе, определенная категория получателей этого документа будут точно знать, что подписанный документ был создан на компьютере разработчика документа и под учетной записью разработчика. Таким образом, электронная

подпись удостоверяет авторство и подтверждает, что данные не были модифицированы с момента создания документа .

Алгоритм работы электронной подписи.

Когда Вы подписываете свое письмо происходит следующее.

2. Затем полученная контрольная сумма шифруются Вашим закрытым ключом. Теперь ее можно расшифровать только Вашим открытым ключом.

3. Вместе с письмом отправляются контрольная сумма и Ваш открытый ключ.

Когда Ваше письмо получено, программа получателя берет ваш открытый ключ, присланный с письмом, и с его помощью расшифровывает полученную контрольную сумму. Затем она сама генерирует контрольную сумму для текста письма и сверяет обе контрольные суммы. Если присланная контрольная сумма и вторично полученная программой контрольная сумма совпадают, значит письмо не изменялось.

Предположим, кто-то перехватил ваше письмо и поменял его содержимое. Он должен сгенерировать новую контрольную сумму, соответствующие новому содержанию письма, но он не сможет зашифровать эту новую контрольную сумму Вашим закрытым ключом за его отсутствием. Если он зашифрует ее другим закрытым ключом, ему придется заменить и открытый ключ. При этом получатель получит не Ваш открытый ключ, выданный "чужим" центром сертификации. И если пользователь не установил сертификат этого центра в свой компьютер как доверенный центр, при получении "чужого" сертификата пользователь будет оповещен об этом.

Когда Вы шифруете Ваше письмо, его содержание шифруется не вашими ключами, а открытым ключом того, с кем вы переписывались ранее и чей открытый ключ вы уже сохранили в своей адресной книге. К примеру, Вы переписываетесь с Николаем. У вас есть открытый ключ Николая. Вы нажимаете кнопку ШИФРОВАТЬ перед отправкой письма. Программа видит, что Вы отправляете письмо Николаю и ищет открытый ключ Николая в адресной книге. Текст шифруется открытым ключом Николая. При этом единственный способ расшифровать это письмо - использовать закрытый ключ Николая. Закрытый ключ Николая хранится на компьютере Николая и никому кроме него не доступен. Поэтому кроме Николая никто, даже перехватив письмо и имея открытый ключ Николая, не может его расшифровать.

Прокси-сервер сети Интернет – это служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, e-mail), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кэша (в случаях если прокси имеет свой кэш). В некоторых случаях запрос клиента или ответ сервера может быть изменен прокси-сервером в определенных целях. Также прокси-сервер позволяет защищать клиентский компьютер от некоторых сетевых атак.

Прокси-сервер может скрывать сведения об источнике запроса или пользователе. В таком случае целевой сервер видит лишь информацию о прокси-сервере, например IP-адрес, но не имеет возможности определить истинный источник запроса. Существуют также искажающие прокси-серверы, которые передают целевому серверу ложную информацию об истинном пользователе.

Аннотация: В лекции рассмотрены виды программно-математического воздействия: троянские кони, вирусы, сетевые черви. Особенности их функционирования, проникновения, основные свойства и классификация. В конце лекции приведен анализ трех наиболее популярных средств защиты информации: антивирусных программ, межсетевых экранов и систем обнаружения вторжений.

Вредоносные программы и их классификация

Программно-математическое воздействие - это воздействие на защищаемую информацию с помощью вредоносных программ .

Вредоносная программа - программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы[10.1]. Иными словами вредоносной программой называют некоторый самостоятельный набор инструкций, который способен выполнять следующее:

- скрывать свое присутствие в компьютере;

- обладать способностью к самоуничтожению, маскировкой под легальные программы и копирования себя в другие области оперативной или внешней памяти;

- модифицировать (разрушать, искажать) код других программ;

- самостоятельно выполнять деструктивные функции – копирование, модификацию, уничтожение, блокирование и т.п.

- искажать, блокировать или подменять выводимую во внешний канал связи или на внешний носитель информацию.

Основными путями проникновения вредоносных программ в АС, в частности, на компьютер, являются сетевое взаимодействие и съемные носители информации (флешки, диски и т.п.). При этом внедрение в систему может носить случайный характер.

Основными видами вредоносных программ являются:

- программные закладки;

- программные вирусы;

- сетевые черви ;

- другие вредоносные программы, предназначенные для осуществления НСД.

К программным закладкам относятся программы и фрагменты программного кода, предназначенные для формирования недекларированных возможностей легального программного обеспечения.

Недекларированные возможности программного обеспечения – функциональные возможности программного обеспечения, не описанные в документации[10.2]. Программная закладка часто служит проводником для других вирусов и, как правило, не обнаруживаются стандартными средствами антивирусного контроля.

Закладки иногда делят на программные и аппаратные, но фактически все закладки – программные, так как под аппаратными закладками подразумеваются так называемые прошивки.

Программные закладки различают в зависимости от метода их внедрения в систему:

- программно-аппаратные. Это закладки, интегрированные в программно-аппаратные средства ПК ( BIOS , прошивки периферийного оборудования);

- загрузочные. Это закладки, интегрированные в программы начальной загрузки (программы- загрузчики ), располагающиеся в загрузочных секторах ;

- драйверные. Это закладки, интегрированные в драйверы (файлами, необходимые операционной системе для управления подключенными к компьютеру периферийными устройствами);

- прикладные. Это закладки, интегрированные в прикладное программное обеспечение (текстовые редакторы, графические редакторы, различные утилиты и т.п.);

- исполняемые. Это закладки, интегрированные в исполняемые программные модули. Программные модули чаще всего представляют собой пакетные файлы, которые состоят из команд операционной системы, выполняемых одна за другой, как если бы их набирали на клавиатуре компьютера;

- закладки-имитаторы. Это закладки, которые с помощью похожего интерфейса имитируют программы, в ходе работы которых требуется вводить конфиденциальную информацию;

Для выявления программных закладок часто используется качественный подход, заключающийся в наблюдении за функционированием системы, а именно:

Существуют также диагностические методы обнаружения закладок. Так, например, антивирусы успешно находят загрузочные закладки. С инициированием статической ошибки на дисках хорошо справляется Disk Doctor, входящий в распространенный комплекс утилит Norton Utilities. К наиболее распространенным программным закладкам относится " троянский конь ".

Троянским конем называется:

- программа, которая, являясь частью другой программы с известными пользователю функциями, способна втайне от него выполнять некоторые дополнительные действия с целью причинения ему определенного ущерба;

- программа с известными ее пользователю функциями, в которую были внесены изменения, чтобы, помимо этих функций, она могла втайне от него выполнять некоторые другие (разрушительные) действия.

Перечислим основные виды троянских программ и их возможности:

Абсолютно все программные закладки, независимо от метода их внедрения в компьютерную систему, срока их пребывания в оперативной памяти и назначения, имеют одну общую черту: обязательное выполнение операции записи в оперативную или внешнюю память системы. При отсутствии данной операции никакого негативного влияния программная закладка оказать не может.

Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению. Таким образом, обязательным свойством программного вируса является способность создавать свои копии и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Жизненный цикл вируса состоит из следующих этапов:

- Проникновение на компьютер

- Активация вируса

- Поиск объектов для заражения

- Подготовка вирусных копий

- Внедрение вирусных копий

Классификация вирусов и сетевых червей представлена на рисунке 10.1.

Вирусный код загрузочного типа позволяет взять управление компьютером на этапе инициализации, еще до запуска самой системы. Загрузочные вирусы записывают себя либо в в boot-сектор, либо в сектор, содержащий системный загрузчик винчестера , либо меняют указатель на активный boot-сектор. Принцип действия загрузочных вирусов основан на алгоритмах запуска ОС при включении или перезагрузке компьютера: после необходимых тестов установленного оборудования (памяти, дисков и т. д.) программа системной загрузки считывает первый физический сектор загрузочного диска и передает управление на А:, С: или CD-ROM, в зависимости от параметров, установленных в BIOS Setup .

В случае винчестера управление получает программа, расположенная в MBR винчестера . Она анализирует таблицу разбиения диска (Disk Partition Table ), вычисляет адрес активного boot-сектора (обычно этим сектором является boot-сектор диска С:), загружает его в память и передает на него управление. Получив управление, активный boot-сектор винчестера проделывает те же действия, что и boot-сектор дискеты.

При заражении дисков загрузочные вирусы подставляют свой код вместо какой-либо программы, получающей управление при загрузке системы. Принцип заражения, таким образом, одинаков во всех описанных выше способах: вирус "заставляет" систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика , а коду вируса.

Пример: Вредоносная программа Virus .Boot. Snow .a записывает свой код в MBR жесткого диска или в загрузочные сектора дискет. При этом оригинальные загрузочные сектора шифруются вирусом. После получения управления вирус остается в памяти компьютера (резидентность) и перехватывает прерывания. Иногда вирус проявляет себя визуальным эффектом - на экране компьютера начинает падать снег.

Файловые вирусы – вирусы, которые заражают непосредственно файлы. Файловые вирусы можно разделить на три группы в зависимости от среды, в которой распространяется вирус:

- файловые вирусы – работают непосредственно с ресурсами операционной системы. Пример: один из самых известных вирусов получил название "Чернобыль". Благодаря своему небольшому размеру (1 Кб) вирус заражал PE-файлы таким образом, что их размер не менялся. Для достижения этого эффекта вирус ищет в файлах "пустые" участки, возникающие из-за выравнивания начала каждой секции файла под кратные значения байт. После получения управления вирус перехватывает IFS API, отслеживая вызовы функции обращения к файлам и заражая исполняемые файлы. 26 апреля срабатывает деструктивная функция вируса, которая заключается в стирании Flash BIOS и начальных секторов жестких дисков. Результатом является неспособность компьютера загружаться вообще (в случае успешной попытки стереть Flash BIOS ) либо потеря данных на всех жестких дисках компьютера.

- Макровирусы – вирусы, написанные на макроязыках, встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т.п.). Самыми распространенными являются вирусы для программ Microsoft Office. Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносят себя (свои копии) из одного документа в другой.

Для существования макровирсуов в конкретном редакторе встроенный в него макроязык должен обладать следующими возможностями:

- привязка программы на макроязыке к конкретному файлу;

- копирование макропрограмм из одного файла в другой;

- получение управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют прикладные программы Microsoft Word, Excel и Microsoft Access. Они содержат в себе макроязыки: Word Basic, Visual Basic for Applications. Современные макроязыки обладают вышеперечисленными особенностями с целью предоставления возможности автоматической обработки данных.

Большинство макровирусов активны не только в момент открытия ( закрытия) файла , но до тех пор, пока активен сам редактор. Они содержат все свои функции в виде стандартных макросов Word/Excel/Office. Существуют, однако, вирусы, использующие приемы скрытия своего кода и хранящие свой код в виде не макросов. Известно три подобных приема, все они используют возможность макросов создавать, редактировать и исполнять другие макросы. Как правило, подобные вирусы имеют небольшой макрос-загрузчик вируса, который вызывает встроенный редактор макросов, создает новый макрос, заполняет его основным кодом вируса, выполняет и затем, как правило, уничтожает (чтобы скрыть следы присутствия вируса). Основной код таких вирусов присутствует либо в самом макросе вируса в виде текстовых строк (иногда – зашифрованных), либо хранится в области переменных документа[10.3].

Основные деструктивные действия, выполняемые вирусами и червями :

- загрузка каналов связи

- атаки " отказ в обслуживании "

- потеря данных

- нарушение работы ПО

- загрузка ресурсов компьютера

- хищение информации.

Помимо всего вышеописанного, существуют вирусы комбинированного типа, которые объединяют в себе свойства разных типов вирусов, например, файлового и загрузочного. В виде примера приведем популярный в минувшие годы файловый загрузочный вирус под названием "OneHalf". Этот вирусный код, оказавшись в компьютерной среде операционной системы "MS-DOS" заражал основную запись загрузки. В процессе инициализации компьютера он шифровал секторы основного диска, начиная с конечных. Когда вирус оказывается в памяти, он начинает контролировать любые обращения к шифровальным секторам и может расшифровать их таким образом, что все программы будут работать в штатном режиме. Если вирус "OneHalf" просто стереть из памяти и сектора загрузки, то информация, записанная в шифровальном секторе диска, станет недоступной. Когда вирус зашифровывает часть диска, он предупреждает об этом следующей надписью: " Dis is one half , Press any key to continue. ". После этих действий он ждет, когда вы нажмете на любую кнопку и продолжите ра ботать. В вирусе "OneHalf" использованы разные маскировочные механизмы. Он считается невидимым вирусом и выполняет полиморфные алгоритмические функции. Обнаружить и удалить вирусный код "OneHalf" весьма проблематично, потому что, его могут увидеть не все антивирусные программы.

На этапе подготовки вирусных копий современные вирусы часто используют методы маскировки копий с целью затруднения их нахождения антивирусными средствами[10.4]:

- Шифрование — вирус состоит из двух функциональных кусков: собственно вирус и шифратор . Каждая копия вируса состоит из шифратора , случайного ключа и собственно вируса, зашифрованного этим ключом.

- Метаморфизм — создание различных копий вируса путем замены блоков команд на эквивалентные, перестановки местами кусков кода, вставки между значащими кусками кода "мусорных" команд, которые практически ничего не делают.

Сочетание этих двух технологий приводит к появлению следующих типов вирусов.

- Шифрованный вирус — вирус, использующий простое шифрование со случайным ключом и неизменный шифратор . Такие вирусы легко обнаруживаются по сигнатуре шифратора .

- Метаморфный вирус — вирус, применяющий метаморфизм ко всему своему телу для создания новых копий.

- Полиморфный вирус — вирус, использующий метаморфный шифратор для шифрования основного тела вируса со случайным ключом. При этом часть информации, используемой для получения новых копий шифратора также может быть зашифрована. Например, вирус может реализовывать несколько алгоритмов шифрования и при создании новой копии менять не только команды шифратора , но и сам алгоритм.

Червь — тип вредоносных программ , распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, и осуществлению иного вредоносного воздействия. Самым знаменитым червем является червь Moriss, механизмы работы которого подробно описаны в литературе. Червь появился в 1988 году и в течение короткого промежутка времени парализовал работу многих компьютеров в Интернете. данный червь является "классикой" вредоносных программ , а механизмы нападения, разработанные автором при его написании, до сих пор используются злоумышленниками. Moriss являлся самораспространяющейся программой, которая распространяла свои копии по сети, получая привилегированные права доступа на хостах сети за счет использования уязвимостей в операционной системе. Одной из уязвимостей, использованных червем, была уязвимая версия программы sendmail (функция "debug" программы sendmail, которая устанавливала отладочный режим для текущего сеанса связи), а другой - программа fingerd (в ней содержалась ошибка переполнения буфера ). Для поражения систем червь использовал также уязвимость команд rexec и rsh, а также неверно выбранные пользовательские пароли.

На этапе проникновения в систему черви делятся преимущественно по типам используемых протоколов:

Мы перечислили наиболее распространенные категории сетевых червей , на практике их значительно больше. Например, в настоящее время всё большую "популярность" приобретают мобильные черви и черви , распространяющие свои копии через общие сетевые ресурсы. Последние используют функции операционной системы, в частности, перебирают доступные сетевые папки, подключаются к компьютерам в глобальной сети и пытаются открыть их диски на полный доступ. Отличаются от стандартных сетевых червей тем, что пользователю нужно открыть файл с копией червя, чтобы активизировать его.

По деструктивным возможностям вирусы и сетевые черви можно разделить на:

- безвредные, т. е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и прочими эффектами;

- опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные — в алгоритм их работы заведомо заложены процедуры, которые могут вызвать потерю программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов — вводить в резонанс и разрушать головки некоторых типов винчестеров .

Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые и порой катастрофические последствия. Ведь вирус, как и всякая программа, имеет ошибки, в результате которых могут быть испорчены как файлы, так и сектора дисков (например, вполне безобидный на первый взгляд вирус DenZuk довольно корректно работает с 360-килобайтовыми дискетами, но может уничтожить информацию на дискетах большего объема). До сих пор попадаются вирусы, определяющие СОМ или ЕХЕ не по внутреннему формату файла, а по его расширению. Естественно, что при несовпадении формата и расширения имени файл после заражения оказывается неработоспособным. Возможно также "заклинивание" резидентного вируса и системы при использовании новых версий DOS, при работе в Windows или с другими мощными программными системами.

Если проанализировать всё вышесказанное, то можно заметить схожесть сетевых червей и компьютерных вирусов , в частности, полное совпадение жизненного цикла и самотиражирование. Основным отличием червей от программных вирусов является способность к распространению по сети без участия человека. Иногда сетевых червей относят к подклассу компьютерных вирусов .

В связи с бурным развитием Интернета и информационных технологий количество вредоносных программ и вариантов их внедрения в информационную систему неустанно растет. Наибольшую опасность представляют новые формы вирусов и сетевых червей , сигнатуры которых не известны производителям средств защиты информации . В настоящее время всё большую популярность получают такие методы борьбы, как анализ аномального поведения системы и искусственные иммунные системы, позволяющие обнаруживать новые формы вирусов.

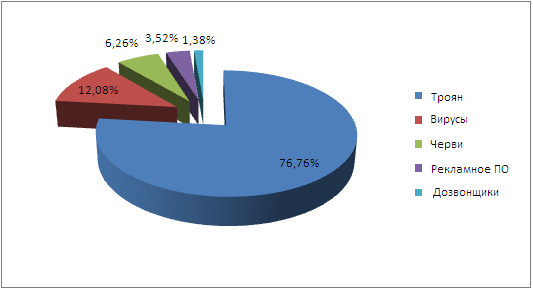

Согласно аналитическому отчету о вирусной активности компании Panda Security за 3 квартал 2011 года соотношение созданных вредоносных программ имело вид, представленный на рисунке 10.2.

То есть три из четырех новых образцов программного обеспечения оказались троянами , на втором месте – вирусы. Если раньше вредоносное программное обеспечение создавалось чаще всего в экспериментальных или "шуточных"целях и являлось скорее актом кибервандализма, то теперь это мощное оружие для получения материальной или иной выгоды, приобретающее скорее характер киберпреступности .

В любом случае вредоносные программы способны наносить значительный ущерб, реализуя угрозы целостности, конфиденциальности и доступности информации, о которых мы говорили ранее. Наиболее популярным методом борьбы с ними является установка средств антивирусной защиты .

Правильные ответы выделены зелёным цветом.

Все ответы: Курс дает основные навыки безопасной работы на компьютере и общее представление о методах построения систем антивирусной защиты. Для достижения этой цели на примерах изучаются базовые классы вредоносных программ, принципы действия антивирусных средств и технологии защиты от вирусов.

(1) технология беспроводной связи, которая может работать только на небольших расстояниях (до 100 метров), но при этом прямой видимости не требует

(2) технология беспроводной связи, которая может работать на больших расстояниях (до 10 км), но связываемые устройства должны находиться в пределах прямой видимости

(1) создавать свои экземпляры (обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению

(2) создавать свои экземпляры (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению

(4) нанести какой-либо вред компьютеру, на котором она запускаются, или другим компьютерам в сети: прямо или посредством других программ и/или приложения

Вследствие каких причин на компьютер с установленным современным антивирусным обеспечением могут проникнуть вирусы? Выберите все реальные ситуации

(3) права учетной записи, под которой был выполнен вход в операционную системы, ограничивали возможности антивирусной защиты

Какие из перечисленных компонентов необходимы для обеспечения полноценной антивирусной защиты домашнего компьютера?

(4) средство контроля отсутствия материалов порнографического содержания в загружаемых из Интернет файлов

Какие из перечисленных условий являются необходимыми для полноценного функционирования корпоративной локальной сети?

(1) все компьютеры сети должны иметь возможность обмениваться между собой информацией посредством мобильных носителей

(2) все компьютеры сети должны иметь возможность обмениваться между собой информацией посредством сетевых технологий

(3) все компьютеры сети могли хранить и обрабатывать информацию на выделенных сетевых серверах (если это требуется в работе)

(2) последовательность действий, которые должен выполнить пользователь для получения от компьютера нужного ему результата

Можно ли защитить смартфон под управлением OS Symbian и домашний компьютер под управлением операционной системы семейства Microsoft Windows одним и тем же антивирусным комплексом?

Вы неожиданно получили уведомление от чужого антивируса о том, что с Вашего электронного адреса было отправлено письмо с вирусом. Это может означать: (выберите все реальные причины, которые непосредственно могли вызвать указанное действие)

С помощью каких из перечисленных методов можно и не запрещается рекомендациями для большинства пользователей уменьшить использование проверкой в режиме реального времени системных ресурсов домашнего компьютера?

(3) обмен файлами между членами локальной сети и компьютерами глобальных сетей с помощью сетевых технологий

(1) способ пересылки писем, полностью автоматизированный посредством использования только электронных устройств

(4) способ передачи информации в компьютерных сетях, основанный на пересылке файлов в электронном виде

Какой метод использовал червь Морриса для проникновения на компьютер-жертву? Выберите все правильные варианты

(5) маскировку под полезную утилиту, которую введенный в заблуждение пользователь устанавливал самостоятельно

Какие компоненты должен содержать полноценный антивирус для мобильного устройства под управлением Palm OS?

Какие из перечисленных положений целесообразно вынести в политику безопасности большой организации (более 100 компьютеров)?

(2) какие объекты (программные файлы, архивы, запакованные файлы и пр.) должны проверяться на наличие в них вирусов обязательно, проверку каких можно отключить

В каких ситуациях из перечисленных следует воспользоваться антивирусной проверкой по требованию при работе на домашнем компьютере? Выберите все правильные ответы

Сколько уровней антивирусной защиты выделяется при построении комплексной антивирусной защиты локальной сети в общем случае?

Какие из перечисленных комплексов в большинстве случаев будет оптимально установить на ноутбук, выполняющий роль сервера корпоративной почты?

В Microsoft Windows NT-подобной операционной системе стандартной программной оболочкой является …. (выберите правильное продолжение фразы)

Почему нужно своевременно устанавливать все исправления (заплаты) операционной системы семейства Microsoft Windows?

(4) для возможности участвовать в последних обсуждениях программы на официальном сайте компании-производителя

В чем состоят главные отличия модуля управления антивирусной защитой домашнего компьютера от модуля управления антивирусной защитой большого предприятия (количество компьютеров > 1000)?

(3) в необходимости наличия инструментов для защиты локальных настроек антивирусной проверки от самостоятельного изменения пользователем, работающим за этим компьютером

Как часто рекомендуется обновлять антивирусные базы на домашнем компьютере, на котором настроен постоянный выход в Интернет? Выберите наиболее точный ответ

Уровень защиты шлюзов (в разрезе построения комплексной системы антивирусной защиты) ответственен за:

Несанкционированная рассылка электронных писем может быть следствием … (выберите все правильные варианты ответа, которыми можно продолжить фразу)

(4) он был первым вирусом, сочетавшим все известные на тот момент технологии для проникновения на компьютер-жертву

(4) характеризующиеся способностью при срабатывании заложенных в них условий (в конкретный день, время суток, определенное действие пользователя или команды извне) выполнять какое-либо действие, например, удаление файлов. В остальное время они безвредны

По каким причинам использовать настоящий вирус для тестирования работы установленного антивируса нерационально?

(4) использовать настоящий вирус можно исключительно на только что установленной операционной системе, в отсутствие установленных прикладных программ

Антиспамовая программа, установленная на домашнем компьютере, служит для: (выберите наиболее точный ответ)

При внедрении комплексной системы антивирусной защиты на компьютер, выполняющий роль обычной рабочей станции, устанавливается антивирусное программное обеспечение, реализующее:

Попадает ли сознательная рассылка по электронной почте троянских программ под Статью 146 Уголовного Кодекса Российской Федерации "Нарушение авторских и смежных прав"?

Какие компоненты из перечисленных должен содержать полноценный современный антивирусный комплекс для защиты мобильных носителей (смартфона)?

Недостатком системной утилиты netstat, вынуждающим в сложных случаях использовать аналогичные прикладные программы, является невозможность получить:

В каких единицах должен в соответствии с рекомендациями большинства антивирусных компаний измеряться интервал между автоматическими обновлениями антивирусных баз?

Сколько антивирусных комплексов можно одновременно установить на один сервер, являющийся одновременно и почтовым сервером, и шлюзом Интернет? Выберите наиболее точный ответ, подразумевающий одновременную бесконфликтную работу

Следствием каких из перечисленных событий может быть большое количество незапрошенной рекламной корреспонденции, приходящей на некий электронный адрес?

(4) компьютер человека, с которым велась переписка из этого почтового ящика, был заражен почтовым червем

При внедрении комплексной системы антивирусной защиты на компьютер, выполняющий одновременно две роли – корпоративного почтового сервера и корпоративного шлюза Интернет, устанавливается антивирусное программное обеспечение, реализующее:

(1) технология беспроводной связи, которая может работать только на небольших расстояниях (до 100 метров), но при этом прямой видимости не требует

(2) технология беспроводной связи, которая может работать на больших расстояниях (до 10 км), но связываемые устройства должны находиться в пределах прямой видимости

Какие из перечисленных проявлений наличия вредоносной программы на компьютере можно отнести к скрытым?

Вследствие каких причин на компьютер с установленным современным антивирусным обеспечением могут проникнуть вирусы? Выберите все реальные ситуации

(1) настройки антивирусной защиты исключали из проверки объекты того типа, посредством которого произошло заражение

(2) заражение произошло во время выполнения процедуры обновления антивирусных баз, когда проверка на доли секунды прерывается

(3) вирус попал на компьютер раньше, чем был установлен антивирус и смог обезвредить антивирусное средство

(4) во время заражения произошло переполнение буфера, вследствие чего вирус смог замаскироваться под легальное приложение, "случайно вызвавшее ошибку"

(3) в анализе поведения файла, а именно контроль за всеми выполняемым им действиями на наличие подозрительных команд

(3) функций, выполняемых компьютером/компьютерами (от домашнего компьютера до почтового сервера или шлюза Интернет)

В чем состоит главное отличие домашнего антивируса от антивирусной программы, предназначенной для защиты рабочей станции на крупном предприятии (количество компьютеров > 1000)? Выберите наиболее точный ответ

Какие из перечисленных условий не являются необходимыми для полноценного функционирования корпоративной локальной сети?

(2) это программа, наносящая какой-либо вред компьютеру, на котором она запускается, или другим подключенным к нему компьютерам

(3) это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты

Можно ли управлять антивирусной защитой смартфона под управлением OS Symbian с домашнего компьютера, используя для связи технологию Bluetooth?

(1) вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом

(2) вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, совпадающих с оригиналом

(3) вредоносная программа, распространяющаяся по сетевым каналам и способная установить на чужом компьютере некую троянскую программу

(4) вредоносная программа, распространяющаяся по сетевым каналам и способная проникнуть на чужой компьютер для выполнения ряда заложенных автором функций. Механизм размножения для сетевых червей не предусмотрен

(2) у провайдера, на базе которого создан сайт создателя антивируса наблюдаются технические проблемы с обеспечением связи

К какому типу методов антивирусной защиты можно отнести использование инструкций по работе за компьютером, введенные в отдельно взятом компьютерном классе?

Тест по информатике по теме: Защита от вредоносных программ (учебник: Н.Д. Угринович. Информатика и ИКТ. Базовый уровень. 11 класс) содержит 2 варианта (15 вопросов) предназначен для тематического контроля (безмашинный вариант) с целью проверки знаний обучающихся. Архив содержит 3 файла: ответы, вариант 1, вариант 2.

Вариант 1. Тест: Вредоносные программы. 11 класс.

1.Вопрос: Сопоставьте номер изображения и

название программы)

1)

2)

3)

4)

5)

6 )

1) Antivir; 2) DrWeb; 3) Nod 32; 4) Antivirus Kaspersky; 5) Avast; 6) Antivirus Panda.

2. Вопрос: RAID-массив - это.

1) Набор жестких дисков, подключенных особым образом;

2) Антивирусная программа;

3) Вид хакерской утилиты;

4) База защищенных данных;

5) Брандмауэр.

3. Вопрос: Определите истинность или ложность высказывания (да или нет):

1) Почтовый червь активируется в тот момент, когда к вам поступает электронная почта

2) Если компьютер не подключен к сети Интернет, в него не проникнут вирусы

3) Файловые вирусы заражают файлы с расширениями *.doc, *.ppt, *.xls

4) Чтобы защитить компьютер недостаточно только установить антивирусную программу

5) На Web-страницах могут находиться сетевые черви.

4. Вопрос: Отметьте составные части современного антивируса

Выберите несколько из 5 вариантов ответа:

1) Модем 2) Принтер 3) Сканер 4) Межсетевой экран 5) Монитор

5. Вопрос: Вредоносные программы – это ….

(выберите один из вариантов ответа)

1) шпионские программы

2) программы, наносящие вред данным и программам, находящимся на компьютере

3) антивирусные программы

4) программы, наносящие вред пользователю, работающему на зараженном компьютере

5) троянские утилиты и сетевые черви

6. Вопрос: К вредоносным программам относятся:

(выберите несколько вариантов ответа)

1) Потенциально опасные программы

2) Вирусы, черви, трояны

3) Шпионские и рекламные программы

4) Вирусы, программы-шутки, антивирусное программное обеспечение

5) Межсетевой экран, брандмауэр.

7. Вопрос: Сетевые черви - это…

1) Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы и утилиты

2) Вирусы, которые проникнув на компьютер, блокируют работу сети

3) Вирусы, которые внедряются в документы под видом макросов

4) Хакерские утилиты управляющие удаленным доступом компьютера

5) Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей

8. Вопрос: К биометрической системе защиты относятся: (выберите несколько вариантов ответа)

1) Защита паролем;

2) Физическая защита данных

3) Антивирусная защита

4) Идентификация по радужной оболочке глаз

5) Идентификация по отпечаткам пальцев

9. Вопрос : Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.

Выберите один из 5 вариантов ответа:

1) Загрузочный вирус; 2) Макровирус; 3) Троян; 4) Сетевой червь; 5) Файловый вирус.

10.Вопрос: Программа, осуществляющая несанкционированные действия по сбору, и передаче информации злоумышленнику, а также ее разрушение или злонамеренную модификацию.

11. Вопрос: Руткит - это.

Выберите один из 5 вариантов ответа:

1) вредоносная программа, выполняющая несанкционированные действия по передаче управления компьютером удаленному пользователю

2) разновидность межсетевого экрана

3) программа использующая для распространения Рунет (Российскую часть Интернета)

4) вредоносная программа, маскирующаяся под макрокоманду

5) программа для скрытого взятия под контроль взломанной системы

12. Вопрос: Компьютерные вирусы – это…

Выберите несколько из 5 вариантов ответа:

1) Вредоносные программы, наносящие вред данным.

2) Программы, уничтожающие данные на жестком диске

3) Программы, которые могут размножаться, и скрыто внедрять свои копии в файлы, загрузочные сектора дисков, документы.

4) Программы, заражающие загрузочный сектор дисков и препятствующие загрузке компьютера

5) Это скрипты, помещенные на зараженных интернет-страничках

13. Вопрос: Вирус внедряется в исполняемые файлы и при их запуске активируется. Это.

Выберите один из 5 вариантов ответа:

1) Загрузочный вирус; 2) Макровирус; 3) Файловый вирус; 4) Сетевой червь; 5) Троян.

14. Вопрос: Укажите порядок действий при наличии признаков заражения компьютера:

1) Сохранить результаты работы на внешнем носителе

2) Запустить антивирусную программу

3) Отключиться от глобальной или локальной сети.

15. Вопрос: Вирус поражающий документы называется

1) Троян; 2) Файловый вирус; 3) Макровирус; 4) Загрузочный вирус; 5) Сетевой червь.

Вариант 2. 11 класс. Тест: Вредоносные программы.

1. Вопрос: Сопоставьте номер изображения и

название программы

1)

2)

3)

4)

5)

6)

1) Antivirus Kaspersky; 2) Antivir; 3) Nod 32; 4) Avast; 5) Antivirus Panda; 6) DrWeb.

2. Вопрос: RAID-массив - это.

Выберите один из 5 вариантов ответа:

1) Набор жестких дисков, подключенных особым образом;

2) Антивирусная программа;

3) Вид хакерской утилиты;

4) База защищенных данных;

5) Брандмауэр.

3. Вопрос: Вредоносные программы – это ….

(выберите один из вариантов ответа)

1) антивирусные программы

2) программы, наносящие вред данным и программам, находящимся на компьютере

3) программы, наносящие вред пользователю, работающему на зараженном компьютере

4) шпионские программы

5) троянские утилиты и сетевые черви

4. Вопрос: Руткит - это.

Выберите один из 5 вариантов ответа:

1) вредоносная программа, выполняющая несанкционированные действия по передаче управления компьютером удаленному пользователю

2) вредоносная программа, маскирующаяся под макрокоманду

3) набор программ или программа для скрытого взятия под контроль взломанной системы

4) разновидность межсетевого экрана

5) программа, использующая для распространения Рунет (Российскую часть Интернета)

5. Вопрос: Вирус поражающий документы называется

1) Троян; 2) Файловый вирус; 3) Макровирус; 4) Загрузочный вирус; 5) Сетевой червь.

6. Вопрос: К вредоносным программам относятся:

(выберите несколько вариантов ответа)

1) Потенциально опасные программы

2) Черви, трояны

3) Шпионские и рекламные программы

4) Программы-шутки, вирусы, антивирусное программное обеспечение

5) Межсетевой экран, брандмауэр.

7. Вопрос: Сетевые черви - это…

1) Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы

2) Хакерские утилиты, управляющие удаленным доступом компьютера

3) Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей

4) Вирусы, которые проникнув на компьютер, блокируют работу сети

5) Вирусы, которые внедряются в документы под видом макросов

8. Вопрос: Определите истинность или ложность высказывания (да или нет):

1) Если компьютер не подключен к сети Интернет, в него не проникнут вирусы

2) Макровирусы заражают файлы с расширениями *.doc, *.ppt, *.xls

3) Чтобы защитить компьютер недостаточно только установить антивирусную программу

4) Троянские программы могут осуществлять электронный шпионаж за пользователем зараженного

5) На Web-страницах могут находиться сетевые черви.

6) Сетевые атаки на удалённые серверы реализуются с помощью специальных устройств.

9. Вопрос : Выберите методы реализации антивирусной защиты

1) аппаратные и программные;

2) программные, аппаратные и организационные

3) только программные

4) достаточно резервного копирования данных.

10. Вопрос: Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.

1) Загрузочный вирус; 2) Макровирус; 3) Троян; 4) Сетевой червь; 5) Файловый вирус.

11. Вопрос: Продолжите: Профилактическая работа от файловых вирусов состоит ____________________________

12. Вопрос: Отметьте составные части современного антивируса

Выберите несколько из 5 вариантов ответа:

1) Монитор 2) Принтер 3)Модем 4)Сканер 5) Межсетевой экран

13. Вопрос: Компьютерные вирусы – это…

Выберите несколько из 5 вариантов ответа:

1) Вредоносные программы, наносящие вред данным.

2) Программы, уничтожающие данные на жестком диске

3) Программы, заражающие загрузочный сектор дисков и препятствующие загрузке компьютера

4) Это скрипты, помещенные на зараженных интернет-страничках

5) Программы, которые могут размножаться, и скрыто внедрять свои копии в файлы, загрузочные сектора дисков, документы.

14. Вопрос: Вирус внедряется в исполняемые файлы и при их запуске активируется. Это.

1) Загрузочный вирус; 2) Макровирус; 3) Файловый вирус; 4) Сетевой червь; 5) Троян.

15. Вопрос: Укажите порядок действий при наличии признаков заражения компьютера:

1) Запустить антивирусную программу

Читайте также:

- Проверяют ли справки о заработной плате

- Заявление о заключении охотхозяйственного соглашения без проведения аукциона

- Как называется жизненный цикл кадрового документа от создания до обеспечения его хранения в архиве

- Что значит актуализировать данные в договоре

- Протокол получения почерка образцов почерка