Протокол ретрансляции что это

Обновлено: 04.07.2024

Создание списков контактов и создание вашего первого информационного бюллетеня – отличная отправная точка, но если вы хотите сделать следующий шаг в своем понимании почтового маркетинга, вам, вероятно, следует внимательнее присмотреться к реле SMTP.

Что такое ретранслятор SMTP?

Ретранслятор SMTP – это протокол, который позволяет передавать электронную почту через Интернет с одного сервера на другой для доставки. Он был впервые создан в 1982 году и продолжает оставаться широко используемым сегодня стандартом Интернета.

Ретранслятор SMTP – это служба ретрансляции электронной почты, которая в основном работает в два этапа:

- Он получает исходящую почту от отправителя (то есть от вашей замечательной почтовой кампании в честь Дня сурка).

- Он доставляет его в местное почтовое отделение получателя, на другой SMTP-сервер.

Все просто, правда?

Хорошо, может быть, еще не все так просто. Чтобы разбить это немного подробнее, давайте представим путь, который ваша обычная обычная почта может пройти, чтобы добраться до места назначения:

Отправка через SMTP-сервер поставщику услуг электронной почты

Отправка через поставщика услуг электронной почты через ретранслятор SMTP избавляет компании от необходимости запускать собственный почтовый сервер. Как видно на схеме ниже, предприятие или отправитель создает электронное письмо, а их сервер отправляет его на SMTP-сервер Mailjet для подготовки и отправки получателям.

В целях борьбы со спамом большинство провайдеров веб-почты и почтовых клиентов (например, Gmail, Outlook, Yahoo и т.д.) Устанавливают ограничение на количество писем, которые вы можете отправлять разным получателям в день. Поскольку компании, которым необходимо массово общаться со своей аудиторией, часто превышают этот предел, им потребуются услуги платформы отправки электронной почты корпоративного уровня. Как и Mailjet, да.

Поставщик ретрансляции SMTP может помочь предприятиям и организациям доставлять большие объемы электронной почты, не допуская их ошибочной маркировки как спама или превышения небольших ограничений на отправку.

Поставщики услуг электронной почты вкладывают много ресурсов в создание собственной инфраструктуры электронной почты для обработки больших объемов и тесно сотрудничают с основными поставщиками интернет-услуг (ISP) и поставщиками веб-почты, чтобы улучшить доставляемость электронной почты и доставлять эти электронные письма прямо в почтовый ящик получателей.

За кулисами: отслеживание SMTP-сервера

Mailjet также переводит отзывы от интернет-провайдеров (Gmail, Yahoo, AOL и т.д. ), Поскольку каждый общается по-своему. Наш сервис экономит время разработчиков, преобразовывая его в легко идентифицируемый ответ, отображающий, было ли письмо доставлено или возвращено. Эти показатели упрощают выявление проблем, которые могут повлиять на доставляемость вашей электронной почты.

Хотите узнать, подходит ли для вашей компании сторонняя служба ретрансляции SMTP? Наш Справочник по инфраструктуре электронной почты поможет вам понять плюсы и минусы инфраструктуры электронной почты, созданной на дому или на стороне, и подобрать наиболее подходящий вариант.

Выбор порта ретрансляции SMTP

Ага! Еще один хитрый аспект мира электронной почты. Чтобы понять, что такое порты SMTP и как они работают, нам нужно сделать шаг назад и посмотреть, что происходит, когда компьютеры связываются друг с другом в Интернете.

Порт SMTP – это порт, который предназначен для использования для соединений SMTP. Сегодня наиболее распространенными портами SMTP являются 25, 465, 587 или 2525. Однако это не означает, что они единственные. Эти несколько портов являются наиболее часто используемыми для этих типов подключения, и из-за этого они почти всегда открыты, что означает, что вы сможете добраться до места назначения.

Выбор правильного порта ретрансляции SMTP для использования на самом деле является важным фактором, когда дело касается SMTP. Настолько, что мы уже посвятили этому целый блог. Если вы пытаетесь решить, какой порт использовать, обязательно прочтите нашу статью «Какой порт SMTP мне использовать? ‘чтобы узнать, какой из них лучше всего подходит для вас.

Заключение

В конечном счете, ретрансляция SMTP значительно упрощает нашу жизнь маркетологов, поскольку берет на себя всю тяжелую работу в серверной части, так что мы можем тратить больше времени на создание контента и создание списков контактов.

Настройте и загрузите бесплатные подписи электронной почты с советами о том, как оставаться в хорошей физической и эмоциональной форме во время пандемии коронавируса. […]

В этой статье описаны три простых метода создания собственной подписи электронной почты в Mozilla Thunderbird. […]

- Ретрансляция, практически идентичная с автоматическим запросом повторной передачи (ARQ), является повторной передачей пакетов, которые были либо повреждены или утрачены. Ретрансляция — это один из основных механизмов, используемых протоколами, при работе с коммутацией пакетов компьютерной сети для обеспечения надежной связи (как, например, обеспечение надежного потока байтов, например TCP).

Связанные понятия

Автоматический запрос повторной передачи (англ. Automatic repeat request, ARQ) — метод обнаружения ошибок при передаче данных, использующий сигнал подтверждение приёма (получателем данным отправляются служебные данные, указывающие на то, что им был правильно принят фрагмент или пакет данных) и тайм-аут (определённые периоды времени, по истечении которых должно быть получено подтверждение) для обеспечения надёжной передачи по ненадёжным сервисам. Если отправитель данных до истечения тайм-аута не получает.

В компьютерных сетях пакет — это определённым образом оформленный блок данных, передаваемый по сети в пакетном режиме. Компьютерные линии связи, которые не поддерживают пакетный режим, как, например, традиционная телекоммуникационная связь точка-точка, передают данные просто в виде последовательности байтов, символов или битов поодиночке. Если данные сформированы в пакеты, битрейт коммуникационной среды можно более эффективно распределить между пользователями, чем в сети с коммутацией каналов. При.

Внеполосные данные являются логически независимым каналом передачи между парой поточных сокетов. В компьютерных сетях под внеполосными данными понимаются данные, передающиеся через поток, отличный от основного (in-band). Данная технология предоставляет независимый с точки зрения программиста канал и позволяет разграничить данные. Физически внеполосные данные передаются по тому же каналу, что и обыкновенные данные. Термин, вероятно, происходит от внеполосных сигналов, используемых в телекоммуникационной.

Упоминания в литературе

Связанные понятия (продолжение)

Негарантированная доставка (англ. Best Effort Service) — в компьютерных сетях тип обслуживания сети, в котором сеть не может ни гарантировать, что данные достигнут своего назначения, ни предоставить пользователю определённого качества обслуживания (QoS).

Анонимные сети — компьютерные сети, созданные для достижения анонимности в Интернете и работающие поверх глобальной сети.

Система условного доступа (англ. Conditional Access System) — программно-аппаратный механизм для доступа к платным кодированным цифровым спутниковым, эфирным и кабельным телеканалам и радиостанциям (радиоканалам).

Сетевое кодирование — раздел теории информации, изучающий вопрос оптимизации передачи данных по сети с использованием техник изменения пакетов данных на промежуточных узлах.

Виртуальное соединение (ВС), виртуальный канал (ВК) (англ. VC - Virtual Circuit) — канал связи в сети коммутации пакетов, соединяющий двух и более абонентов, и состоящий из последовательных физических звеньев системы передачи между узлами связи (коммутаторами), а также из физических и логических звеньев внутри коммутаторов на пути между указанными абонентами. Логическое звено управляет физическим звеном и они оба одновременно организуются на этапе установления сквозного ВС между абонентами.

Коллизия (англ. collision — ошибка наложения, столкновения) — в терминологии компьютерных и сетевых технологий наложение двух и более кадров от станций, пытающихся передать кадр в один и тот же момент времени в среде передачи коллективного доступа.

Пакетный Ассемблер/Дизассемблер (сокращённо ПАД или англ. PAD) представляет собой устройство связи, которое обеспечивает множественную оконечную связь с сетями X.25 (сети с коммутацией пакетов) или с узлом этой сети. Он собирает данные от группы терминалов и помещает данные в X.25 пакеты (ассемблер). ПАД также делает обратную функцию, он берёт пакеты с данными из сети с коммутацией пакетов или от узлового компьютера и возвращает их в поток символов, которые могут посылаться терминалам.

В контексте сетевой безопасности spoofing attack (англ. spoofing — подмена) — ситуация, в которой один человек или программа успешно маскируется под другую путём фальсификации данных и позволяет получить незаконные преимущества.

Межсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами.

Мультивещание, многоадресное вещание (англ. multicast — групповая передача) — форма широковещания, при которой адресом назначения сетевого пакета является мультикастная группа (один ко многим). Существует мультивещание на канальном, сетевом и прикладном уровнях. Мультивещание не следует путать с технологией передачи на физическом уровне точка-многоточка.

Анализатор трафика, или сниффер (от англ. to sniff — нюхать) — программа или устройство для перехвата и анализа сетевого трафика (своего и/или чужого).

Удалённая сетевая атака — информационное разрушающее воздействие на распределённую вычислительную систему (ВС), осуществляемое программно по каналам связи.

Алгоритм Нейгла — назван в честь Джона Нейгла, является средством повышения эффективности работы сетей TCP/IP, позволяющим уменьшить количество пакетов, которые должны быть отправлены по сети.

Интегрированные услуги (англ. Integrated services, IntServ) — в компьютерных сетях архитектура управления ресурсами, обеспечивающая заданное качество обслуживания (QoS). Используемый интегрированными услугами метод требует наличия трудно масштабируемой протокольной архитектуры. Проблема масштабируемости связана с принципом работы интегрированных услуг, во время которой выполняется сквозное резервирование ресурсов во всех элементах, составляющих сетевой уровень приложения.

Универсальный асинхронный приёмопередатчик (УАПП, англ. Universal Asynchronous Receiver-Transmitter, UART) — узел вычислительных устройств, предназначенный для организации связи с другими цифровыми устройствами. Преобразует передаваемые данные в последовательный вид так, чтобы было возможно передать их по одной физической цифровой линии другому аналогичному устройству. Метод преобразования хорошо стандартизован и широко применяется в компьютерной технике (особенно во встраиваемых устройствах и системах.

Интернет-безопасность — это отрасль компьютерной безопасности, связанная специальным образом не только с Интернетом, но и с сетевой безопасностью, поскольку она применяется к другим приложениям или операционным системам в целом. Её цель — установить правила и принять меры для предотвращения атак через Интернет. Интернет представляет собой небезопасный канал для обмена информацией, который приводит к высокому риску вторжения или мошенничества, таких как фишинг, компьютерные вирусы, трояны, черви и.

Токен (также аппаратный токен, USB-ключ, криптографический токен) — компактное устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации его владельца, безопасного удалённого доступа к информационным ресурсам и т. д. Как правило, это физическое устройство, используемое для упрощения аутентификации. Также этот термин может относиться и к программным токенам, которые выдаются пользователю после успешной авторизации и являются ключом для.

Удалённый прямой доступ к памяти (англ. remote direct memory access, RDMA) — аппаратное решение для обеспечения прямого доступа к оперативной памяти другого компьютера. Такой доступ позволяет получить доступ к данным, хранящимся в удалённой системе без привлечения средств операционных систем обоих компьютеров. Является методом пересылки данных с высокой пропускной способностью и низкой задержкой сигнала, и особенно полезен в больших параллельных вычислительных системах — кластерах.

Ска́нер порто́в — программное средство, разработанное для поиска хостов сети, в которых открыты нужные порты. Эти программы обычно используются системными администраторами для проверки безопасности их сетей и злоумышленниками для взлома сети. Может производиться поиск как ряда открытых портов на одном хосте, так и одного определённого порта на многих хостах. Последнее характерно для деятельности ряда сетевых червей.

Код ответа, Код причины завершения или Код возврата (в англоязычной литературе также Cause code, Reason code, Status code, Disconnect code и т. д.) — в телекоммуникациях и программном обеспечении — цифровой код, сформированный узлом в результате выполнения запроса, который характеризует то или иное событие протокола или технологии, произошедшее на отвечающей стороне: успешное или неуспешное выполнение и т. д. Нередко коды ответа сопровождаются лаконичным комментарием на английском языке, а в ответном.

Инве́рсное мультиплекси́рование — технология в цифровой связи, основанная на разделении одного высокоскоростного потока данных на несколько низкоскоростных с целью последующей передачи по нескольким узкополосным линиям связи. Является операцией, противоположной по смыслу обычному мультиплексированию (уплотнению).

Телевидение межсетевого протокола (интернет-телевидение или on-line TV) — система, основанная на двусторонней цифровой передаче телевизионного сигнала через интернет-соединения посредством широкополосного подключения. Не следует путать с IPTV — технологией передачи цифрового телевидения кабельными операторами по протоколу IP.

Мультиплексирование виртуального канала или VC-MUX — механизм (наряду с LLC-инкапсулированием) для идентификации протокола, переносимого в кадрах ATM Уровня 5 (AAL5), определенный в RFC 2684, Мультипротокольная инкапсуляция по ATM.

Оппортунистическое шифрование (OE) относится к любой системе, которая, при подключении к другой системе, пытается зашифровать канал передачи, а иначе переходит к незашифрованной связи. Этот метод не требует никакой предварительной подготовки между этими двумя системами.

Арбитраж в компьютерных и телекоммуникационных системах - техническая процедура, обеспечивающая выбор передающего устройства среди нескольких, претендующих на использование шины или разделяемого канала передачи данных.

Подпись исполняемого кода — это процесс, при котором в непосредственно исполняемые файлы или скрипты встраиваются дополнительно электронные подписи, позволяющие произвести проверку их авторства или целостность, часто с использованием хеш-сумм.

Интернет-радио или веб-радио — группа технологий передачи потоковых аудиоданных через сеть Интернет для осуществления широковещательных передач. Также, в качестве термина интернет-радио или веб-радио может пониматься радиостанция, использующая для вещания технологию потокового вещания в глобальной сети Интернет. Интернет-радиоприемник — новый класс устройств, который дает возможность прослушивать радиостанции, вещающие подобным образом через Интернет.

U2F (англ. Universal 2nd Factor) — открытый, бездрайверный протокол для двухфакторной аутентификации, основанный на вызов-ответной аутентификации, позволяющий интернет-пользователям использовать U2F устройство как второй фактор для аутентификации на большом количестве онлайн-сервисов.

Сеть с коммутацией каналов — вид телекоммуникационной сети, в которой между двумя узлами сети должно быть установлено соединение (канал), прежде чем они начнут обмен информацией. Это соединение на протяжении всего сеанса обмена информацией может использоваться только указанными двумя узлами. После завершения обмена соединение должно быть соответствующим образом разорвано.

Компьютерная регистрация телефонных переговоров осуществляется специализированными программно-аппаратными комплексами. Аппаратная часть представляет собой компьютерную платформу (персональный или индустриальный компьютер) с установленными в нем адапторами для снятия данных с телефонных линий или из эфира и переферийные устройства. Программная часть - это ОС, драйвера адаптеров, службы, база данных, приложения для доступа к данным.

Атака с переустановкой ключа (англ. KRACK — Key Reinstallation Attack) — атака повторного воспроизведения на любую Wi-Fi сеть с шифрованием WPA2.

Контроллер радиосети или RNC (ар-эн-си, англ. Radio Network Controller — контроллер радиосети) — управляющий элемент в UMTS сети радиодоступа (UTRAN), контролирующий подключенные к нему базовые станции Node B. RNC осуществляет функции управления радио ресурсами, некоторые функции по управлению мобильностью, а также RNC осуществляет шифрование или расшифровку пользовательских данных, передаваемых или принимаемых с мобильного телефона пользователя. RNC соединяется с опорной сетью коммутации каналов.

Широковещательный канал, широковещание (англ. broadcasting) — метод передачи данных в компьютерных сетях, при котором определенный поток данных (каждый переданный пакет в случае пакетной передачи) предназначен для приёма всеми участниками сети.

В этой статье подробно описывается процесс P2P-телефона SIP на основе протоколов серии STUN, который включает взаимодействие сигнализации SIP, принципа P2P и взаимодействия протоколов STUN, TURN и ICE.

Взаимодействие каждого сервисного модуля, упомянутого в этой статье, использует UDP и не включает перфорацию TCP и другие связанные с TCP операции.

В этой статье предполагается, что ни одна из сторон связи не имеет ограничений брандмауэра для протоколов и портов.

Эта статья не предполагает освобождение и поиск клиентских ресурсов.

Эта статья подходит для читателей, у которых есть определенные знания, такие как знание различных типов и характеристик устройств NAT, знание основных концепций протокола STUN / TURN / ICE и знание соответствующего процесса взаимодействия протокола SIP.

Эта статья стремится быть строгой, но в ней неизбежны упущения. Пожалуйста, поймите, и приветствуйте критику и исправления.

Эту статью условно можно разделить на 4 части:

Некоторые люди думают, что перемещение и сверление отверстий - это концепция, но это не безобидно, и хорошо, что при общении с другими людьми нет двусмысленности. Строго говоря, сначала продырявить, а потом пересечь.

(Всегда помните об одной концепции. Цель создания дыр - дать возможность данным другой стороны выйти наружу.)

Поскольку и пробивка отверстий, и обход происходят в реальном времени, почему концепции пробивки отверстий и обхода редко упоминаются в сетевом программировании модели клиент / сервер, но неоднократно упоминаются в P2P-коммуникации?

Прежде всего, при сетевом программировании модели CS сервер настраивается в общедоступной сети, и серверу не нужно делать дыры (серверу не нужно делать дыры для клиента, а данные клиента могут тоже приходят), клиент может отправлять запросы на сервер.

Во-вторых, когда клиент отправляет запрос на сервер, пробивание клиентом дыр и обход ответа сервера осуществляются автоматически.

Наконец, ясно, что в модели C-S пробивка отверстий является однонаправленной, то есть пробивать отверстия нужно только клиенту.

При программировании сети P2P обе стороны A и B при обмене данными должны действовать как серверы и клиенты. Следовательно, пробивка отверстий предназначена для обеих сторон: A делает отверстие для B в своем собственном NAT, чтобы данные B могли проходить; B делает отверстие для A в своем собственном NAT, чтобы данные A могли проходить;

Операцию сверления отверстий для обеих сторон AB должны выполнять мы сами, поэтому мы должны упомянуть концепцию сверления сквозных отверстий.

После изучения нескольких типов NAT и ограничений каждого типа эти проблемы решаются специально для достижения обхода NAT.

Можно считать, что способность ALG является подключаемым модулем NAT. С подключаемым модулем типа протокола NAT может идентифицировать тип протокола, а затем выполнять связанные операции с соответствующим типом протокола. Обычно используемые приложения включают FTP, DNS, ICMP, SIP и т. Д. В VOIP, если используется ALG, может быть реализована прямая коммуникация между двумя сторонами, но недостатком является то, что NAT требуется для поддержки SIP, что не подходит для таких приложений, как Skype.

Самым большим преимуществом использования STUN / TURN / ICE является полное использование функций NAT. Это не требует поддержки операционной системы или изменений существующих устройств NAT для достижения обхода.

Последнее, что нужно пояснить, - это то, что плохих технологий не бывает, есть только неподходящие.

Проще говоря, целью STUN является проведение P2P-коммуникации. Предоставляя возможность Server Reflexive Address (Рефлексивный адрес сервера), обе стороны могут проводить P2P-обмен, но в зависимости от типа NAT этот метод имеет вероятность сбой: например, обе стороны являются симметричным NAT или одна сторона симметрична, а другая сторона - тип ограничения порта.

Из-за возможности сбоя, если вы просто полагаетесь на адрес отражения, предоставляемый протоколом STUN, вам необходимо заранее определить тип NAT обеих сторон. Если обнаруживается, что это симметричный NAT, то дыра не пробивается, но прямой перевод. В настоящее время типы сетей являются сложными и сложными.Протокол STUN удалил возможность определения типа NAT в 5389, потому что все больше и больше практик обнаруживают, что определение типа не всегда эффективно при многоуровневом NAT. При использовании ICE нет необходимости заранее определять тип NAT.

Другая роль STUN - обеспечение поддержки ICE (расширение Binding).

Цель протокола TURN - обеспечить 100% связь между двумя взаимодействующими сторонами. Это дополнительное решение в случае, если известен только адрес отражения и не удается создать реле с использованием дырок, использование метода ретрансляции 100% может сделать и то, и другое. стороны общаются Коммуникация больше не является P2P, и вместе с ней возникает проблема эффективности пересылки. Но это не имеет значения, потому что цель соглашения - гарантировать, что обе стороны могутчерезСекс.

Цель протокола ICE - синтезировать две вышеупомянутые схемы и найти наиболее разумный и дешевый возможный путь через стороны связи, отправляющие друг другу пакеты обнаружения. ICE сначала обнаруживает внутренний сетевой адрес, затем обнаруживает адрес отражения, предоставленный STUN, и, наконец, обнаруживает адрес ретрансляции протокола TURN. В любом случае конечная цель - найти способ. Внутренний сетевой адрес не может использовать адрес отражения, и адрес отражения не работает. Просто используйте адрес реле.

Вообще говоря, современные серверы TURN обычно также реализуют протокол STUN, поэтому их можно назвать серверами TURN или серверами STUN.

Если сервер является сервером STUN, тогда сервер может быть чистым сервером STUN (RFC 5389), он может быть сервером TURN (RFC 5766) или может быть сервером, который реализует оба. Все серверы STUN, упомянутые на следующих рисунках в этой статье, реализуют STUN и TURN.

Незаконченный. . . . продолжение следует. . . .

6.1 Почему используется протокол STUN

Первое, что необходимо прояснить:Протокол STUN не имеет возможности прохождения, он только предоставляет адрес отражения для прохождения (рефлексивный адрес сервера). Когда две стороны обмениваются данными, адрес назначения для нас обоих может быть адресом отражения другой стороны, но когда адрес отражения не может быть успешно пройден (когда тип NAT является симметричным), необходимо использовать TURN.

Протокол STUN, упомянутый в этой статье, относится к RFC-5389. RFC-5389 удалил возможность обнаружения типа NAT (RFC-3489 определяет возможность обнаружения типа NAT).Протокол STUN выполняет две основные функции.:

6.2 Принцип работы протокола STUN

A. Клиент используется для получения собственного внешнего сетевого адреса (рефлексивного адреса сервера), как показано на следующем рисунке:

a) Клиент A отправляет запрос привязки в порт STUN (зеленая часть на рисунке)

b) Сервер STUN получает запрос привязки от клиента A, он может получить адрес источника и порт запроса (адрес и порт отображаются через NAT) и записать адрес и порт как рефлексивный адрес сервера.

c) Сервер STUN отправляет ответный ответ.В ответе рефлексивный адрес сервера подвергается операции XOR и заполняется атрибутом XOR-MAPPED-ADDRESS.

г) После того, как клиент A получает ответ от сервера STUN, он знает свой собственный внешний сетевой адрес (рефлексивный адрес сервера).

B. В ICE (интерактивное установление соединения) он используется для обнаружения возможности соединения обеих сторон.

Подробно познакомим во время бурения ДВС.

7.1 Почему используется протокол TURN?

Как упоминалось ранее, протокол TURN является эффективным дополнением к протоколу STUN. TURN будет использоваться только в том случае, если метод обхода с использованием рефлексивного адреса сервера не работает.

Этот метод - способ реализовать связь между клиентами, расположенными за двумя разными NAT (есть другие способы, такие как p2p).

Преимущество этого метода заключается в том, что независимо от типа NAT (типы NAT делятся на: полный конус, конус ограничения адреса, конус ограничения порта и симметричный тип), связь между двумя клиентами может быть реализована таким образом.

Недостатки реле TURNЕсть два:

Следовательно, этот метод использования протокола TURN для передачи будет использоваться только тогда, когда две стороны обмениваются данными и взаимодействуют с небольшим объемом данных.

7.2 Принцип работы протокола TURN

В этом разделе описывается общий принцип работы протокола TURN, который несколько отличается от RFC 5766. Если вы поймете этот принцип работы, а затем прочитаете RFC 5766, вы получите вдвое больший результат с половиной усилий. Введение в этом разделе не включает операции CreatePermission и ChannelBind, упомянутые в RFC 5766.

7.2.1 Распределить запрос

Клиент отправляет запрос Allocate на сервер STUN, чтобы сервер STUN открыл порт ретрансляции для пользователя A.

a) Клиент A отправляет запрос на выделение в порт STUN (зеленая часть на рисунке)

b) Сервер STUN получает запрос Allocate от клиента A. Сервер видит, что это запрос Allocate, и выделяет порт для A в соответствии со стратегией распределения портов ретрансляции.

c) Сервер отправляет успешный ответный ответ. Ответ содержит атрибут XOR-RELAYED-ADDRESS. Значение этого атрибута является результатом XOR порта ретрансляции A.

г) После того, как клиент получит ответ, он знает свой адрес ретрансляции. Адрес ретрансляции - это общедоступный сетевой адрес, который можно рассматривать как прокси-сервер для клиента А в общедоступной сети. Любой клиент, который хочет связаться с А, может отправлять данные на адрес ретранслятора А. См. Конкретный принцип пересылки. Следующий раздел.

Любой, кто хочет связаться с клиентом A, должен знать только адрес ретрансляции клиента A.

7.2.2.3 Мышление

Вопрос 1: Почему сервер STUN не пересылает данные в A напрямую из порта ретрансляции A (как показано на рисунке ниже)? Вместо отправки с порта STUN?

7.2.3 Запрос на обновление

Адреса ретрансляции, выделенные сервером STUN для клиента A, имеют определенную эффективную продолжительность, которая может составлять 30 секунд, 1 минуту или десятки минут. Если клиенту требуется, чтобы сервер STUN всегда открывал для него этот порт, ему необходимо периодически отправлять запрос на сервер STUN, и запрос использует оставшееся время для обновления порта ретрансляции.

7.2.4 Сохранение активности порта STUN

Это объясняется здесь, первая проблема в 7.2.2.3, потому что клиент A не поддерживает связь с портом ретрансляции, и из-за характеристик NAT, когда данные напрямую перенаправляются на A через порт ретрансляции, NAT напрямую отброшен, поэтому не может быть получен. Следовательно, данные должны отправляться через порт STUN сервера STUN.

7.2.5 Добавление заголовка STUN при пересылке реле (запрос отправки и данных)

Объединение 7.2.2.1 и 7.2.2.2 вместе:

Порядковые номера 1, 2, 3, 4 и 5 отправляют запросы B (в направлении синей стрелки);

Серийные номера 6, 7, 8, 9, 10 - это ответы А и возвращение к исходной дороге (в направлении зеленой стрелки).

Третий этап - это процесс получения данных из порта ретрансляции A, добавления заголовка STUN и, наконец, отправки его из порта STUN.

Восьмой этап - это процесс получения данных с заголовком STUN от порта STUN, удаления заголовка STUN и, наконец, отправки его из порта ретрансляции A.

Здесь объясняется вторая проблема 7.2.2.3.

Интерактивный процесс, когда клиент B активно отправляет информацию клиенту A, показан на рисунке выше. Тогда каков интерактивный процесс, когда клиент A активно отправляет информацию клиенту B, вы можете его нарисовать?

7.2.6 Необходимость использования протокола TURN

Протокол TURN - это просто признанный стандартный протокол. Конечно, мы можем реализовать наш собственный протокол, но кто-то уже реализовал стандартный протокол TURN (например, pjproject, который реализует STUN, TURN, ICE, SIP), почему бы нам просто не использовать его?

В процессе его принятия и использования в внедряемые стандарты обязательно будут внесены определенные изменения. Но это не имеет большого значения, просто осознайте функцию, которая нас волнует.

В качестве исследования возможностей был использовано ПО "GPS Tracker Data Logger" компании "AggSoft" , способное конвертировать полученные от абонентских терминалов данные и транслировать их дальше. В данном случае им бы выполнялась роль конвертера данных.

Для теста был использован терминал УТП (МТА Навигатор). Была скачена триал версия ПО с сервера разработчика.

Тест производился на Win7 x86.

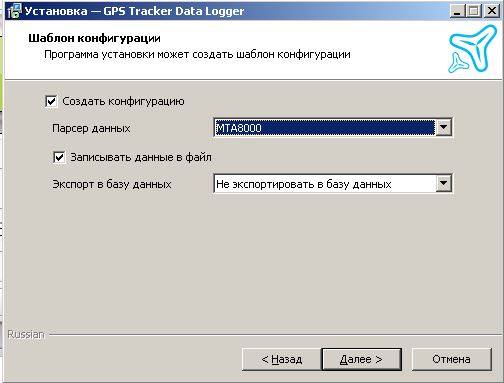

При установке выбрал пути по умолчанию, Отмечены галки - Создавать конфигурацию, Записывать данные в файл - не экспортировать в базу данных. В качестве парсера выбрал нужный тип терминала (в моем случае это был MTA8000 - выберите ваш тип, если нужно)

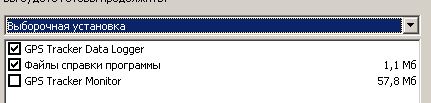

Так, как экспорт данных в базу данных не производится, то отключаем установку GPS Tracker Monitor. В принципе, для теста мне он и не требовался, к тому же возникли какие-то проблемы с созданием базы данных под установленным у меня SQL.

Мне не требовался запуск программы как службы, потому галку не ставил, однако, в реальной работе в режиме сервиса она была бы обязательно нужна. В процессе работы с программой ее всегда можно перевести на работу в качестве службы.

Программа позволяет настроить несколько связок между парсером и транслятором данных. Каждая такая связка называется конфигурацией. Парсер "слушает" указанный ему порт. Потому, если вы хотите принимать данные от разных абонентских терминалов, то для каждого нужно будет создать как минимум одну конфигурацию, указав для каждой из них разный набор портов.

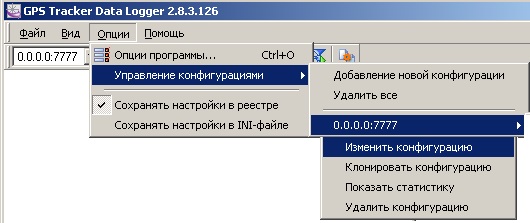

Запускаем программу, меню Опции - Управление конфигурациями - видимо 0.0.0.0:7777 - Изменить конфиугарциию

Так, как мы создали конфигурацию на этапе установки, то теперь ее можем изменить.

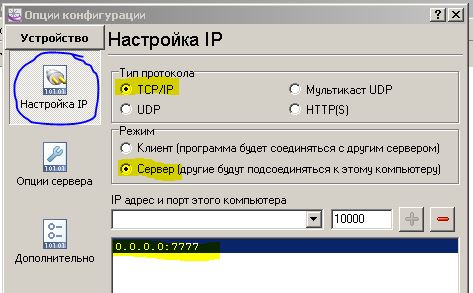

1. Настраиваем сервер

Адрес 0.0.0.0 соответствует всем используемым компьютером IP адресам (важно, если у вас несколько сетевых интерфейсов установлено на компьютере). По умолчанию это значение подойдет и вам.

В списке нужно настроить как минимум один IP и порт.

2. Настраиваем отображение на экране и задаем имя конфигурации для удобства

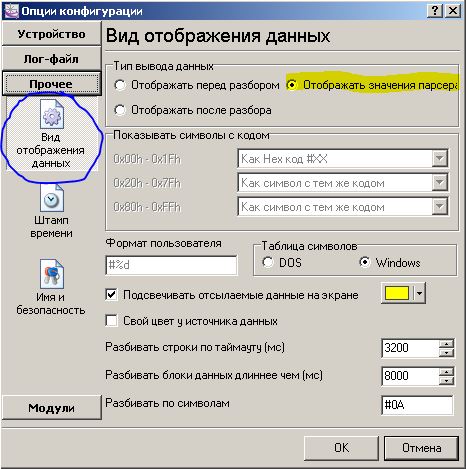

2.1 Прочее - Вид отображения данных

Тип вывода данных - Отображать значения парсера - позволит в окне программы видеть уже разобранную из пакетов от терминалов информацию. Информация отображается в виде строк, в формате "ИмяПеременнойПарсера=Значение". Какая переменная соответствует какому значению от абонентского терминала можно посмотреть на сайте программы ("Поддерживаемые GPS трекеры").

Если у вас появится несколько конфигураций, то возможно будет иметь смысл настроить свой цвет для данных из конкретной в общем потоке, тогда используется галку "Свой цвет данных и источника данных".

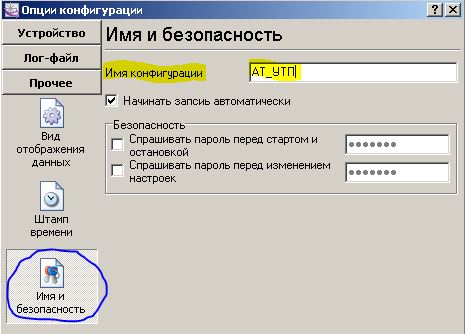

2.2. Настраиваем имя конфигурации

На вкладке "Имя и безопасность" указываем нужное имя - теперь конфигурация в программе будет отображаться именно под ним в списке.

3. Настройка ретрансляции

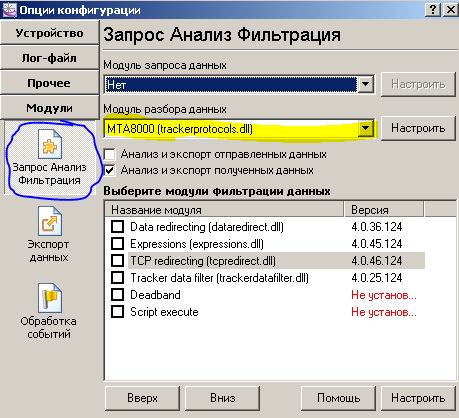

3.1. Настройка типа парсера (типа терминала).

Модули - Запрос Анализ Фильтрация - убедиться, что выбран нужный тип вам терминала (в моем случае это был MTA8000). Если вам потребуется подключить разбор и ретрансляцию пакетов от другого терминала, то нужно будет это делать именно на этой закладке. Список возможных вариантов разбора данных приятно порадовал.

Можно ограничить список терминалов конкретными ID через кнопку Настроить.

3.2. Настройка сервера, куда производится ретрансляция.

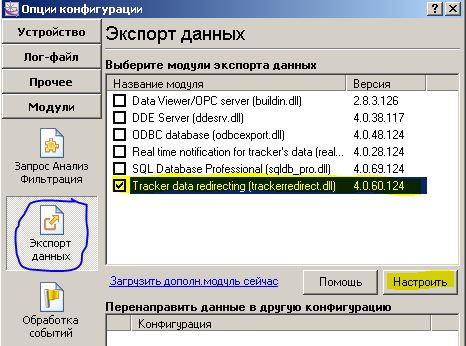

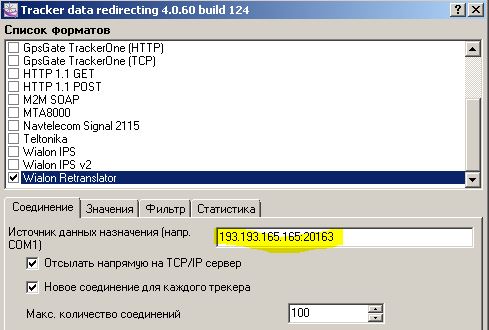

Ретранслировать буду на сервер 193.193.165.165:20163 - именно данный сервер используется виалоном для приема терминалов по протоколу Wialon Retranslator (см ссылку).

На закладке Экспорт данных, ставим галку напротив "Tracker data redirecting (trackerredirect.dll)", нажимаем кнопку Настроить

В списке форматов ищем Wialon Retranslator, ставим галку, ниже, на закладке Соединение, в поле "Источник данных назначения" производим настройку сервера 193.193.165.165:20163

3.3. Настройка соответствия переменных парсера и элементов ретрансляции

На закладке Значения можно указать, какая переменная распознанная парсером соответствует элементу протокола при трансляции данных. Замечу, что в поставке из "коробки" данные от терминала поступают нормально. Какая переменная соответствует какому значению от датчика можно посмотреть на сайте программы ("Поддерживаемые GPS трекеры").

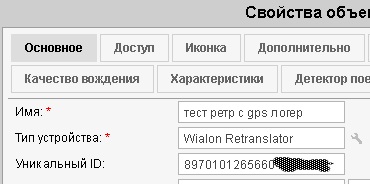

4. Настройка со стороны Wialon.

В свойствах объекта прописываем ID, указываем тип прибора

Датчики указываются в соответствии с инструкцией.

1. Самое существенное замечание, что на момент написания статьи, не реализована ретрансляция данных в протоколе EGTS (Приказ Минтранс №285). Причем, сервер умеет принимать данные в указанном протоколе, однако, в списке протоколов на ретрансляцию он отсутствует. Очень надеюсь, что со временем разработчик включит его в список для ретрансляции, ибо данный протокол широко используется в России для межсерверного взаимодействия. Это позволило бы превратить данное ПО в поистине универсальный конвертер на просторах России.

2. Нет прозрачной системы восстановления данных (повторной трансляции) из логов (пришлось использовать дополнительное бесплатное ПО того же поставщика, предварительно произведя постобработку собранных логов. Возможно, с другими типа терминалов мне это не получилось бы сделать. Такой метод обработки собранных пакетов не отличался скоростью (получалось лишь несколько пакетов в минуту), но устроил меня на этапе тестирования). Мне не удалось настроить логирование данных для каждого терминала отдельно (так проще было бы восстанавливать данные за предыдущие периоды).

3. ПО вполне подойдет для тех, у кого уже есть свой сервер навигации, но он не позволяет принимать какие-то форматы данных, однако позволяет принять данные из ретранслятора (например, понимает протокол терминалов Teltonika). Вы можете заранее попробовать на триальной версии (у нее есть ограничения, например, она требует перезапуска каждые два часа) и небольшом количестве терминалов, подходит ли оно вам. Как написано на сайте - первый год обновления бесплатно, потом, за часть (какую. ) стоимости.

4. Программа позволяет использовать дополнительные модули, с их помощью можно производить некоторые действия, например, генерировать события, производить вычисления для получаемых данных.

5. Плата за универсальность решения - сложность ее настройки. Возможно, было бы более удобно иметь графическое представление об обработке данных и их трансляции из одной конфигурации в другую.

5.1. Например, если вы уже транслируете в указанном протоколе данные куда-то, то добавит второй сервер для этого же протокола можно лишь через создание второй подобной конфигурации и организации обмена данными между ними (это не сложно, но со временем система может разрастись и стать плохо управляемой).

5.2. Тоже самое касается, если нужно сделать фильтр на трансляцию лишь определенных терминалов (разделить потоки одного и того же типа терминалов на два разных сервера)

7. ИМХО, мануалы не очень информативны. Примеры использования интересны, но большей частью касаются других продуктов. Выполнять действия нужно по аналогии.

Читайте также: