Поддержка список контроля доступа для разных уровней протоколов

Обновлено: 04.07.2024

Сетевой протокол - это набор правил, позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть компьютерами.Фактически разные протоколы зачастую описывают лишь разные стороны одного типа связи; взятые вместе, они образуют так называемый стек протоколов. Названия "протокол" и "стек протоколов" также указывают и на программное обеспечение, которым реализуется протокол.

Уровни протоколов

Наиболее распространённой системой классификации сетевых протоколов является так называемая модель OSI. В соответствии с ней протоколы делятся на 7 уровней по своему назначению - от физического (формирование и распознавание электрических или других сигналов) до прикладного (API для передачи информации приложениями):

Уровень представления, Presentation layer - 6-й уровень отвечает за преобразование протоколов и кодирование/декодирование данных. Запросы приложений, полученные с уровня приложений, он преобразует в формат для передачи по сети, а полученные из сети данные преобразует в формат, понятный приложениям. На уровне представления может осуществляться сжатие/распаковка или кодирование/декодирование данных, а также перенаправление запросов другому сетевому ресурсу, если они не могут быть обработаны локально.

Сеансовый уровень, Session layer - 5-й уровень модели отвечает за поддержание сеанса связи, что позволяет приложениям взаимодействовать между собой длительное время. Сеансовый уровень управляет созданием/завершением сеанса, обменом информацией, синхронизацией задач, определением права на передачу данных и поддержанием сеанса в периоды неактивности приложений. Синхронизация передачи обеспечивается помещением в поток данных контрольных точек, начиная с которых возобновляется процесс при нарушении взаимодействия.

Транспортный уровень, Transport layer - 4-й уровень модели, предназначен для доставки данных без ошибок, потерь и дублирования в той последовательности, как они были переданы. При этом неважно, какие данные передаются, откуда и куда, то есть он предоставляет сам механизм передачи. Блоки данных он разделяет на фрагменты, размер которых зависит от протокола, короткие объединяет в один, а длинные разбивает. Протоколы этого уровня предназначены для взаимодействия типа точка-точка. Пример: TCP, UDP.

Сетевой уровень, Network layer - 3-й уровень сетевой модели OSI, предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и заторов в сети. На этом уровне работает такое сетевое устройство, как маршрутизатор.

Канальный уровень, Data Link layer - этот уровень предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Данные, полученные с физического уровня, он упаковывает во фреймы, проверяет на целостность, если нужно исправляет ошибки и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием. Спецификация IEEE 802 разделяет этот уровень на 2 подуровня - MAC (Media Access Control) регулирует доступ к разделяемой физической среде, LLC (Logical Link Control) обеспечивает обслуживание сетевого уровня. На этом уровне работают коммутаторы, мосты. В программировании этот уровень представляет драйвер сетевой платы, в операционных системах имеется программный интерфейс взаимодействия канального и сетевого уровней между собой, это не новый уровень, а просто реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS.

Физический уровень, Physical layer - самый нижний уровень модели, предназначен непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель или в радиоэфир и соответственно их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством. На этом уровне работают концентраторы (хабы), повторители (ретрансляторы) сигнала и медиаконверторы. Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом.

В основном используются протокол TCP/IP

Transmission Control Protocol/Internet Protocol, TCP/IP (Протокол управления передачей/Протокол Интернета)

Большинство операционных систем сетевых серверов и рабочих станций поддерживает TCP/IP, в том числе серверы NetWare, все системы Windows, UNIX, последние версии Mac OS, системы OpenMVS и z/OS компании IBM, а также OpenVMS компании DEC. Кроме того, производители сетевого оборудования создают собственное системное программное обеспечение для TCP/IP, включая средства повышения производительности устройств. Стек TCP/IP изначально применялся на UNIX-системах, а затем быстро распространился на многие другие типы сетей.

Протоколы локальных сетей

- IPX/SPX;

- NetBEUI;

- AppleTalk;

- TCP/IP;

- SNA;

- DLC;

- DNA;

Свойства протоколов локальной сети

В основном протоколы локальных сетей имеют такие же свойства, как и Другие коммуникационные протоколы, однако некоторые из них были разработаны давно, при создании первых сетей, которые работали медленно, были ненадежными и более подверженными электромагнитным и радиопомехам. Поэтому для современных коммуникаций некоторые протоколы не вполне пригодны. К недостаткам таких протоколов относится слабая защита от ошибок или избыточный сетевой трафик. Кроме того, определенные протоколы были созданы для небольших локальных сетей и задолго до появления современных корпоративных сетей с развитыми средствами маршрутизации.

Протоколы локальных сетей должны иметь следующие основные характеристики:

- обеспечивать надежность сетевых каналов;

- обладать высоким быстродействием;

- обрабатывать исходные и целевые адреса узлов;

- соответствовать сетевым стандартам, в особенности - стандарту IEEE 802.

В основном все протоколы, рассматриваемые в этой главе, соответствуют перечисленным требованиям, однако, как вы узнаете позднее, у одних протоколов возможностей больше, чем у других.

В таблице перечислены протоколы локальных сетей и операционные системы, с которыми эти протоколы могут работать. Далее в главе указаны протоколы и системы (в частности, операционные системы серверов и хост компьютеров) будут описаны подробнее.

Таблица Протоколы локальных сетей и сетевые операционные системы

Общая черта этих протоколов видна в реализации организации защищенного многопротокольного удаленного доступа к ресурсам сети через открытую сеть. Для передачи конфиденциальной информации из одной точки в другую сначала используется протокол РРР, а затем уже протоколы шифрования.

Протокол PPTP

Протокол PPTP определяет реализацию криптозащищенного туннеля на канальном уровне OSI. В свое время операционные системы Win NT/2000 поддерживали этот протокол. Сегодня его поддерживают многие межсетевые экраны и VPN. PPTP отлично работает с протоколами Ip, IPX или NETBEUI. Пакеты, которые передаются в сессии PPTP, имеют следующую структуру (рис.1).

Рисунок — 1, структура пакета для передачи по туннелю PPTP

Универсальность этого протокола отлично подходит для локальных сетей, где реализованы протоколы IPX или NetBEUI. Для таких сетей уже невозможно использовать IPSec или SSL.

Архитектура протокола PPTP видна на рис.2. Схема туннелирования при прямом соединении компьютера удаленного пользователя к Интернету видно на рис.3.

Рисунок — 2, архитектура протокола PPTP

Рисунок — 3, схема туннелирования при прямом подсоединении компьютера

Протокол L2TP и L2f

Протокол L2TP основан на протоколе L2F, который был создан компанией Cisco Systems, как альтернатива протоколу PPTP. L2F — старая версия L2TP. Протокол L2TP был создан как протокол защищенного туннелирования PPP-трафика через сети с произвольной средой. Этот протокол не привязан к протоколу IP, а поэтому может работать в сетях ATM или же в сетях с ретрансляцией кадров. Архитектура протокола видна на рис.4.

Рисунок — 4, архитектура протокола L2TP

L2TP являет собой расширение протокола PPP с возможностью аутентификации удаленных пользователей, реализации защищенного виртуального коннекта и управления потоком информации.

Протокол L2TP использует для передачи данных UDP. На рис.5 видна структура пакета для передачи по туннелю L2TP.

Рисунок — 5, структура пакета для передачи по туннелю L2TL

Протокол L2TP использует схемы, где туннель создается между сервером удаленного доступа провайдера и маршрутизатором локальной сети. Также протокол может открывать несколько туннелей, каждый из которых может использоваться для конкретного приложения. Протокол PPTP не имеет такой возможности. В роли сервера удаленного доступа провайдера должен быть концентратор доступа LAC, который создает клиентскую часть протокола L2TL и реализует удаленному пользователю доступ к локальной сети через интернет. Схема показана на рис.6.

Рисунок — 6, схема туннелирования по протоколу L2TL

Соединение реализуется в 3 этапа:

- 1 этап: установка соединения с сервером удаленного доступа локальной сети. Пользователь создает PPP-соединение с провайдером ISP. Концентратор доступа LAC принимает соединение, и создает канал PPP. Также концентратор выполняет аутентификацию пользователя и конечного узла. На основе имя пользователя, провайдер ISP решает, нужно ли ему туннель на основе L2TP, если нужно — создается туннель.

- 2 этап: сервер LSN локальной сети реализует аутентификацию пользователя. Для этого может быть использован любой протокол аутентификации пользователя.

- 3 этап: при успешной аутентификации, создается защищенный туннель между концентратором доступа LAC и сервером LNS локальной сети.

Протокол L2TP работает поверх любого транспорта с коммуникацией пакетов. Также L2TP не определяет конкретные методы криптозащиты.

Протоколы защиты на сетевом уровне

протокол IPSec

Главная задача протокола IPSec это реализация безопасности передачи информации по сетям IP. IPSec гарантирует:

- целостность — при передачи данные не будут искажены, дублированы и потеряны

- конфиденциальность — предотвращает от несанкционированного просмотра

- аутентичность отправителя

Доступность — протокол не реализует, это входит в задачу протоколов транспортного уровня TCP. Реализуемая защиты на сетевом уровне делает такую защиту невидимой для приложений. Протокол работает на основе криптографических технологий:

Протокол IPSec имеет следующие компоненты:

- Компоненты ESP и АН, работают с заголовками и взаимодействуют с базами данных SAD и SPD для обозначения политики безопасности для данного пакета

- Компонент обмена ключевых данных IKE

- SPD — база данных политик безопасности

- SAD — хранит список безопасных ассоциаций SA для исходящей и входящей информации

Ядро протокола IPSec составляет 3 протокола: AH (протокол аутентифицирующего заголовка), ESP (протокол инкапсулирующей защиты) и IKE (протокол согласования параметров управления ключами и виртуального канала). Архитектура стека протоколов IPSec показана на рис.7.

Рисунок — 7, архитектура стека протоколов IPSec

Протокол АН ответственен только за реализацию аутентификации и целостности информации, в то время как протокол ESP и реализует функции АН и алгоритмы шифрования. Протоколы IKE, AH и ESP работают следующим образом.

С помощью протокола IKE создается логическое соединение между 2 точками, которое имеет название безопасная ассоциация SA. При реализации такого алгоритма, происходит аутентификация конечных точек линии, и выбираются параметры защиты информации. В рамках созданной безопасной ассоциации SA стартует протокол AH или ESP, которые реализуют нужную защиту и передачу данных.

Нижнй уровень архитектуры основан на домене интерпретации DOI. Протоколы AH и ESP основаны на модульной структуре, разрешая выбор пользователю относительно используемых алгоритмов шифрования и аутентификации. Именно DOI согласует все моменты, и адаптирует IPSec под выбор пользователя.

Формат заголовка пакета AH и ESP показаны на рис.8. Протокол АН защищает весь IP-пакет, кроме полей в Ip-заголовке и поля TTL и типа службы, которые могут модифицироваться при передаче в сети.

Рисунок — 8, формат заголовков AH и ESP

Рисунок — 9, режимы применения заголовка АН

Рисунок — 10, режимы применения ESP

IPSec разрешает защитить сеть от множества сетевых атак, откидывая чужие пакеты до того, как они дойдут к уровню IP на узле. На узел могут войти те пакеты, которые приходят от аутентифицированных пользователей.

Протоколы защиты на сеансовом уровне

Сеансовый уровень — самый высокий уровень, на котором можно создать защищенный виртуальных канал.

Протоколы SSL и TLS

Сразу нужно отметить, что это один и тот же протокол. Сначала был SSL, но его однажды взломали. Его доработали и выпустили TLS. Конфиденциальность реализуется шифрованием данных с реализацией симметричных сессионных ключей. Сессионные ключи также шифруются, только на основе открытых ключей взятых из сертификатов абонентов. Протокол SSL предполагает следующие шали при установки соединения:

- аутентификация сторон

- согласование криптоалгоритмов для реализации

- создание общего секретного мастер-ключа

- генерация сеансовых ключей на основе мастер-ключа

Процесс аутентификации клиента сервером с помощью протокола SSL виден на рис.11.

К недостаткам TLS и SSL относят то, что они работают только с одним протоколом сетевого уровня — IP.

Протокол SOCKS

Протокол SOCKS реализует алгоритмы работы клиент/серверных связей на сеансовом уровне через сервер-посредник или прокси-сервер. Изначально этот протокол создавался для перенаправления запросов к серверам от клиентских приложений, и возврата ответа. Такой алгоритм уже разрешает создавать функцию трансляции сетевых IP-адресов NAT. Замена у исходящих пакетов внутренних IP-адресов отправителей разрешает скрыть топологию сети от 3 лиц, тем самым услажняя задачу несанкционированного доступа.

С помощью этого протокола межсетевые экраны и VPN могут реализовывать безопасное соединение между разными сетями. Также с помощью этого протокола, можно управлять этими системами на основе унифицированной стратегии. Относительно спецификации протокола SOCKS разделяют SOCKS-сервер, который ставят на шлюзы сети, и SOCKS-клиент, который ставят на конечные узлы.

Схема создания соединения по протоколу SOCKS v5 описана следующими шагами:

- Запрос клиента перехватывает SOCKS-клиент на компьютере

- После соединения с SOCKS-сервером, SOCKS-клиент отправляет все идентификаторы всех методов аутентификации, которые он может поддержать

- SOCKS-сервер выбирает один метод. Если сервер не поддерживает ни один метод, соединение разрывается

- Происходит процесс аутентификации

- После успешной аутентификации SOCKS-клиент отправляет SOCKS-серверу IP или ВТЫ нужного узла в сети.

- Далее сервер выступает в роли ретранслятора между узлом сети и клиентом

Схема работы по протоколу SOCKS показана на рис.12. Также SOCKS-серверу можно прописывать правила на контроль доступа к внешней сети шлюза. Подходят все правила, которые работают на обычном межсетевом экране.

Рисунок — 12, схема работы по протоколу socks

Протоколы защиты прикладного уровня

Протокол SSH

SSh — это протокол разрешающий реализовывать удаленное управление ОС и туннелирование ТСР-соединений. Протокол похож на работу Telnet, но в отличии от них, шифрует все, даже пароли. Протокол работает с разными алгоритмами шифрования. SSH-соединение может создаваться разными способами:

- реализация socks-прокси для приложений, которые не умеют работать с ssh-туннелями

- VPN-туннели также могут использовать протокол ssh

Обычно протокол работает с 22 портом. Также протокол использует алгоритмы электронно-цифровой подписи для реализации аутентификации. Также протокол подразумевает сжатия данных. Сжатие используется редко и по запросу клиента.

Советы по безопасности реализации SSH:

- запрещение подключение с пустым паролем

- выбор нестандартного порта для ssh-сервера

- использовать длинные ключи более 1024 бит

- настроить файервол

- установка IDS

Рисунок — 13, ssh

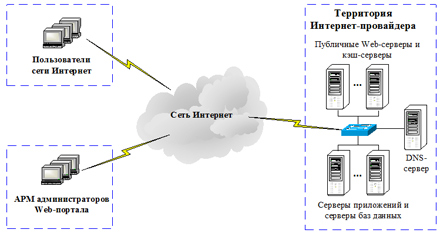

Типовая архитектура Web-портала, как правило, включает в себя следующие основные компоненты:

публичные Web-серверы, которые обеспечивают доступ пользователей сети Интернет к информационным ресурсам портала;

кэш-серверы, обеспечивающие временное хранение копии ресурсов, к которым получали доступ Интернет-пользователи. При обращении к ресурсам Web-портала первоначально производится попытка извлечения ресурса из памяти кэша-серверов, и только если ресурс там отсутствует, то тогда запрос передаётся публичным Web-серверам. Использование кэш-серверов позволяет снизить нагрузку на основные публичные серверы, а также уменьшить время доступа пользователей к кэшированным ресурсам;

DNS-серверы, обеспечивающие возможность преобразования символьных имён серверов Web-портала в соответствующие им IP-адреса;

серверы приложений, на которых установлено специализированное программное обеспечение, предназначенное для управления информационным содержимым Web-портала;

серверы баз данных, которые обеспечивают централизованное хранение информационных ресурсов Web-портала;

Как правило, серверы Web-порталов размещаются на территории Интернет-провайдеров, которые имеют возможность обеспечить необходимую полосу пропускания каналов, по которым серверы портала подключаются к сети Интернет. Управление Web-порталом в этом случае осуществляется удалённо через Интернет с автоматизированных рабочих мест (АРМ) администраторов. Обобщённая архитектура Web-портала изображена на рис. 1.

Учитывая тот факт, что ресурсы публичного Web-портала по определению открыты любому пользователю сети Интернет, они становятся потенциальной мишенью для атак нарушителей. Необходимо отметить, что за последние несколько лет наблюдается значительный рост информационных атак, основная часть которых направлена именно на общедоступные ресурсы, к которым относятся и Web-порталы. Атаки нарушителей могут быть направлены на нарушение конфиденциальности, целостности или доступности информационных ресурсов, хранящихся на серверах Web-портала.

Рис. 1. Типовая архитектура Web-портала

Для защиты Web-портала наиболее целесообразно применять комплексный подход, сочетающий организационные и технические средства защиты. Организационные средства защиты связаны с разработкой и внедрением нормативно-правовых документов, таких как политика и концепция обеспечения информационной безопасности Web-портала, должностные инструкции по работе персонала с автоматизированной системой портала и т.д. Технические же средства защиты реализуются при помощи соответствующих программных, аппаратных или программно-аппаратных средств, которые обеспечивают выполнение целей и задач, определённых в соответствующих нормативно-правовых документах. Использование комплексного подхода предполагает объединение технических средств защиты Web-портала в интегрированный комплекс, включающий в себя подсистемы антивирусной защиты, контроля целостности, разграничения доступа, обнаружения вторжений, анализа защищённости, криптографической защиты информации, а также подсистему управления. Ниже приведено описание основных функциональных возможностей этих подсистем, а также особенностей их применения для защиты Web-портала.

Подсистема разграничения доступа

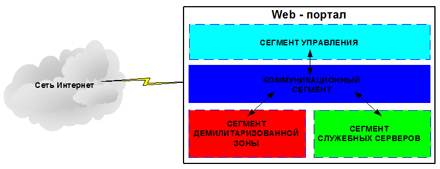

Подсистема разграничения доступа является основным элементом комплекса безопасности Web-портала и предназначена для защиты информационных ресурсов портала от несанкционированного доступа. При помощи средств защиты, входящих в эту подсистему, Web-портал подразделяется на четыре функциональных сегмента (рис. 2):

сегмент демилитаризованной зоны, в котором размещаются серверы портала, доступ к которым могут получить любые пользователи сети Интернет. К таким серверам относятся кэш-серверы, публичные Web-серверы и DNS-серверы;

сегмент служебных серверов, доступ к ресурсам которых могут получить только администраторы или служебные сервисы Web-портала;

сегмент управления, в котором размещаются средства, необходимые для управления комплексом безопасности Web-портала;

коммуникационный сегмент, включающий в себя маршрутизаторы и коммутаторы, обеспечивающие взаимодействие между другими сегментами портала.

Рис. 2. Структура защищённого Web-портала

Разделение на отдельные сегменты позволяет изолировать различные ресурсы Web-портала друг от друга. В этом случае при компрометации сервера одного из сегментов портала нарушитель не сможет получит доступ к информационным ресурсам, расположенным в других сегментах.

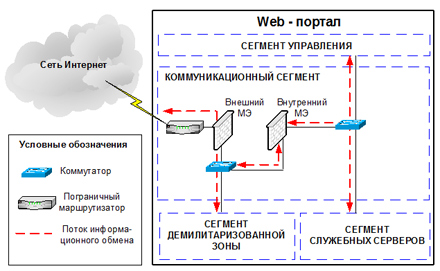

На сетевом уровне разграничение доступа проводится при помощи двух межсетевых экранов (МЭ), обеспечивающие фильтрацию пакетов данных в соответствии с заданными критериями. Примеры критериев фильтрации, определённых на различных уровнях стека протоколов TCP/IP, приведены в табл. 1.

Таблица 1

Примеры критериев фильтрования пакетов данных на различных уровнях стека TCP/IP

Первый межсетевой экран устанавливается в точке сопряжения Web-портала с сетью Интернет и выполняет фильтрацию пакетов данных, поступающих из сети Интернет в сегмент демилитаризованной зоны. Фильтрация осуществляется на основе критерий сетевого, транспортного и прикладного уровня стека TCP/IP. Второй МЕЖСЕТЕВОЙ ЭКРАН устанавливается таким образом, чтобы через него проходили все пакеты, которыми обмениваются серверы сегмента демилитаризованной зоны и сегмента служебных серверов. Этот межсетевой экран выполняет фильтрацию только на сетевом и транспортном уровнях. Схематично установка межсетевого экрана в коммуникационном сегменте Web-портала показана на рис. 3.

Рис. 3. Схема установки межсетевых экранов в Web-портале

Разграничение доступа на прикладном уровне реализуется средствами прикладного программного обеспечения, установленного на серверах Web-портала. Это ПО должно обеспечивать идентификацию и аутентификацию администратора и некоторых пользователей портала и назначать им соответствующие права доступа к файловым ресурсам. Аутентификация может обеспечиваться на основе паролей или цифровых сертификатов.

Подсистема антивирусной защиты

Подсистема контроля целостности

Подсистема контроля целостности должна обеспечивать выявление несанкционированного искажения содержимого Web-портала. Датчики этой подсистемы, как правило, устанавливаются на серверах портала для того, чтобы с заданной периодичностью проверять целостность файловых ресурсов портала на основе контрольных сумм или хэшей. При этом должен обеспечиваться контроль целостности файлов не только прикладного, но и общесистемного ПО. Алгоритм работы этой подсистемы выглядит следующим образом. Для заданного множества файлов подсистема вычисляет эталонные контрольные суммы. По истечению определённого временного интервала подсистема заново вычисляет контрольные суммы файлов и сравнивает их с ранее сохранёнными эталонными значения. При выявлении несоответствия между эталонным и полученным значением фиксируется факт искажения файлового ресурса, о чём немедленно оповещается администратор безопасности.

Подсистема контроля целостности не является превентивным средством защиты, поскольку позволяет выявить лишь последствия информационного вторжения. Однако наличие такой подсистемы по существу жизненно необходимо, поскольку если все имеющиеся средства защиты пропустили информационную атаку, то подсистема контроля целостности позволяет выявить её последствия.

Подсистема обнаружения вторжений

Подсистема обнаружения вторжений предназначена для выявления сетевых атак, направленных на информационные ресурсы портала. Подсистема включает в себя следующие компоненты:

модуль выявления атак, выполняющий обработку данных, собранных датчиками, с целью обнаружения информационных атак нарушителя;

модуль хранения данных, в котором хранится вся конфигурационная информация, а также результаты работы подсистемы обнаружения вторжений. Таким модулем, как правило, является стандартная СУБД, например MS SQL Server, Oracle или IBM DB2;

В состав подсистемы обнаружения вторжений должны входить два типа датчиков – хостовые и сетевые. Сетевые датчики представляют собой отдельный программно-аппаратный блок, предназначенный для пассивного сбора и анализа информации обо всех пакетах данных, которые передаются в том сегменте, в котором установлен датчик. Хостовые же датчики представляют собой программные модули, которые устанавливаются на серверы портала и анализируют только те пакеты данных, которые поступают на эти серверы. Хостовые датчики, в отличие от сетевых, позволяют не только выявлять, но и блокировать сетевые атаки посредством фильтрации потенциально опасных пакетов данных.

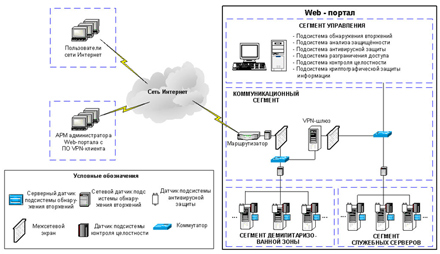

Схема установки сетевых датчиков подсистемы обнаружения вторжений в коммуникационном сегменте Web-портала показана на рис. 4.

Рис. 4. Схема установки сетевых датчиков подсистемы обнаружения

вторжений в Web-портале

Первый сетевой датчик подсистемы обнаружения вторжений (см. рис. 4) устанавливается до внешнего межсетевого экрана и предназначен для выявления всех внешних атак на серверы портала, а также на межсетевой экран. Второй сетевой датчик устанавливается таким образом, чтобы он имел возможность перехватывать весь сетевой трафик, поступающий в сегмент демилитаризованной зоны. Таким образом, второй датчик имеет возможность выявлять атаки на публичные и кэш-серверы, которые были пропущены внешним межсетевым экраном. Анализ результатов работы первого и второго сетевого датчика позволяет контролировать работу внешнего межсетевого экрана и при необходимости изменять его правила фильтрации. Третий датчик предназначается для мониторинга сетевой активности в сегменте служебных серверов Web-портала.

Хостовые датчики подсистемы обнаружения вторжений устанавливаются на всех серверах сегмента демилитаризованной зоны и сегмента служебных серверов. Датчики этого типа должны быть реализованы в виде активных фильтров, функционирующих на уровне прикладного программного обеспечения Web-портала. Это необходимо для того, чтобы датчики не снижали производительности работы серверов портала, а также имели возможность обрабатывать трафик, передаваемый по криптозащищённым каналам связи.

Информация, собранная сетевыми и хостовыми датчиками, анализируется модулем выявления атак с целью обнаружения возможных вторжений нарушителей. Анализ данных может проводиться при помощи двух основных групп методов - сигнатурных и поведенческих. Сигнатурные методы описывают каждую атаку в виде специальной модели или сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель др. Алгоритм работы сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками. В случае обнаружения искомой сигнатуры, фиксируется факт информационной атаки, которая соответствует найденной сигнатуре. База данных сигнатур атак подсистемы обнаружения вторжений должна обновляться на регулярной основе.

Поведенческие методы, в отличие от сигнатурных, базируются не на моделях информационных атак, а на моделях штатного процесса функционирования Web-портала. Принцип работы поведенческих методов заключается в обнаружении несоответствия между текущим режимом функционирования АС и моделью штатного режима работы, заложенной в параметрах метода. Любое такое несоответствие рассматривается как информационная атака. Как правило, модуль выявления атак интегрируется вместе с сетевыми и хостовыми датчиками подсистемы обнаружения вторжений.

Подсистема анализа защищённости

Подсистема анализа защищённости предназначена для выявления уязвимостей в программно-аппаратном обеспечении Web-портала. Примерами таких уязвимостей могут являться неправильная конфигурация сетевых служб портала, наличие программного обеспечения без установленных модулей обновления (service packs, patches, hotfixes), использование неустойчивых к угадыванию паролей и др. По результатам работы подсистемы анализа защищённости формируется отчёт, содержащий информацию о выявленных уязвимостях и рекомендации по их устранению. Своевременное устранение уязвимостей, выявленных при помощи этой подсистемы позволяет предотвратить возможные информационные атаки, основанные на этих уязвимостях. Сканирование Web-портала должно осуществляться по регламенту с заданной периодичностью. При этом должна регулярно обновляться база данных проверок уязвимостей. Подсистема анализа защищённости устанавливается на АРМ администратора безопасности в сегменте управления Web-портала.

Подсистема криптографической защиты

Подсистема криптографической защиты предназначена для обеспечения защищённого удалённого взаимодействия с Web-порталом. Подсистема базируется на технологии виртуальных частных сетей VPN (Virtual Private Network), которая позволяет создавать защищённые сетевые соединения, в рамках которых проводится аутентификация пользователей, а также обеспечивается конфиденциальность и контроль целостности передаваемых данных. Установка, управление и закрытие таких соединений осуществляется при помощи специализированных крипторотоколов. Для организации VPN-сети могут использоваться разные типы криптопротоколов, функционирующие на различных уровнях стека TCP/IP (см. табл.2).

Таблица 2

Криптопротоколы различных уровней стека TCP/IP

В состав подсистемы криптографической защиты информации входит VPN-шлюз, который устанавливается в Web-портале и VPN-клиенты, устанавливаемые на рабочие станции администраторов Web-портала, а также на станции тех пользователей, для которых необходимо обеспечить защищённое взаимодействие с серверами портала. VPN-шлюз устанавливается в коммуникационном сегменте портала между внешним и внутренним межсетевым экраном. Такая схема установки позволят использовать внутренний экран для фильтрации пакетов данных уже после того, как они будут расшифрованы VPN-шлюзом. В случае, если для организации VPN-сети используется протокол SSL, то на стороне пользователей Web-портала можно не устанавливать дополнительного ПО и использовать стандартные Интернет-браузеры, в которые интегрированы функции SSL-клиента.

Подсистема управления средствами защиты Web-портала

Архитектура защищённого Web-портала, в котором установлены все рассмотренные выше подсистемы защиты, изображена на рис. 5.

Рис. 5. Архитектура защищённого Web-портала

Нажмите, чтобы увеличить рисунок

Для повышения надёжности работы портала наиболее критические элементы комплекса средств безопасности, такие как межсетевой экран и VPN-шлюз должны резервироваться путём создания отказоустойчивых кластеров. В этом случае их сбой или отказ не приведёт к нарушению работоспособности всего Web-портала.

Поскольку комплекс средств защиты Web-портала сам может выступать в качестве цели возможной атаки, то все его подсистемы должны быть оснащены механизмами собственной безопасности, которые бы позволяли выполнять следующие функции:

обеспечение конфиденциальности и контроля целостности информации, передаваемой между компонентами подсистем по каналам связи;

обеспечения контроля целостности собственного программного обеспечения подсистем на основе контрольных сумм;

аутентификации администратора безопасности при доступе к консоли управления подсистем на основе пароля. При этом должна регистрироваться информация обо всех успешных и неуспешных попытках аутентификации администратора.

Заключение

В настоящее время нормальное функционирование Web-портала, подключённого к сети Интернет, практически невозможно если не уделять должное внимание проблеме обеспечения его информационной безопасности. Наиболее эффективно эта проблема может быть решена путём применения комплексного подхода к защите ресурсов портала от возможных информационных атак. Для этого в состав комплекса средств защиты портала должны входить подсистемы антивирусной защиты, обнаружения вторжений, контроля целостности, криптографической защиты, разграничения доступа, а также подсистема управления. При этом каждая из подсистем должна быть оснащена элементами собственной безопасности.

Список литературы

1. Pierre-Alain Fayolle, Vincent Glaume, "A buffer overflow Study. Attacks and Defenses", ENSEIRM, 2002.

2. Лукацкий А.. Обнаружение атак. – СПб.: БХВ-Петербург, 2001.

3. Рыбин Алексей. Корпоративный сайт. Эффективный инструмент бизнеса или нереализованные возможности. Бюллетень JetInfo № 4 (119), 2003.

4. Сердюк В.А. Ахиллесова пята информационных систем //BYTE/Россия. 2004. №4 (68). С. 19-22.

Cтек протоколов TCP/IP широко распространен. Он используется в качестве основы для глобальной сети интернет. Разбираемся в основных понятиях и принципах работы стека.

Основы TCP/IP

Стек протоколов TCP/IP (Transmission Control Protocol/Internet Protocol, протокол управления передачей/протокол интернета) — сетевая модель, описывающая процесс передачи цифровых данных. Она названа по двум главным протоколам, по этой модели построена глобальная сеть — интернет. Сейчас это кажется невероятным, но в 1970-х информация не могла быть передана из одной сети в другую, с целью обеспечить такую возможность был разработан стек интернет-протоколов также известный как TCP/IP.

Разработкой этих протоколов занималось Министерство обороны США, поэтому иногда модель TCP/IP называют DoD (Department of Defence) модель. Если вы знакомы с моделью OSI, то вам будет проще понять построение модели TCP/IP, потому что обе модели имеют деление на уровни, внутри которых действуют определенные протоколы и выполняются собственные функции. Мы разделили статью на смысловые части, чтобы было проще понять, как устроена модель TCP/IP:

Уровневая модель TCP/IP

Три верхних уровня — прикладной, транспортный и сетевой — присутствуют как в RFC, так и у Таненбаума и других авторов. А вот стоит ли говорить только о канальном или о канальном и физическом уровнях — нет единого мнения. В RFC они объединены, поскольку выполняют одну функцию. В статье мы придерживаемся официального интернет-стандарта RFC и не выделяем физический уровень в отдельный. Далее мы рассмотрим четыре уровня модели.

Канальный уровень (link layer)

Предназначение канального уровня — дать описание тому, как происходит обмен информацией на уровне сетевых устройств, определить, как информация будет передаваться от одного устройства к другому. Информация здесь кодируется, делится на пакеты и отправляется по нужному каналу, т.е. среде передачи.

Этот уровень также вычисляет максимальное расстояние, на которое пакеты возможно передать, частоту сигнала, задержку ответа и т.д. Все это — физические свойства среды передачи информации. На канальном уровне самым распространенным протоколом является Ethernet, но мы рассмотрим его на примере в конце статьи.

Межсетевой уровень (internet layer)

Каждая индивидуальная сеть называется локальной, глобальная сеть интернет позволяет объединить все локальные сети. За объединение локальных сетей в глобальную отвечает сетевой уровень. Он регламентирует передачу информации по множеству локальных сетей, благодаря чему открывается возможность взаимодействия разных сетей.

Межсетевое взаимодействие — это основной принцип построения интернета. Локальные сети по всему миру объединены в глобальную, а передачу данных между этими сетями осуществляют магистральные и пограничные маршрутизаторы.

Маска подсети и IP-адреса

Маска подсети помогает маршрутизатору понять, как и куда передавать пакет. Подсетью может являться любая сеть со своими протоколами. Маршрутизатор передает пакет напрямую, если получатель находится в той же подсети, что и отправитель. Если же подсети получателя и отправителя различаются, пакет передается на второй маршрутизатор, со второго на третий и далее по цепочке, пока не достигнет получателя.

Протокол интернета — IP (Internet Protocol) используется маршрутизатором, чтобы определить, к какой подсети принадлежит получатель. Свой уникальный IP-адрес есть у каждого сетевого устройства, при этом в глобальной сети не может существовать два устройства с одинаковым IP. Он имеет два подвида, первым был принят IPv4 (IP version 4, версии 4) в 1983 году.

IPv4 предусматривает назначение каждому устройству 32-битного IP-адреса, что ограничивало максимально возможное число уникальных адресов 4 миллиардами (2 32 ). В более привычном для человека десятичном виде IPv4 выглядит как четыре блока (октета) чисел от 0 до 255, разделенных тремя точками. Первый октет IP-адреса означает его класс, классов всего 4: A, B, C, D.

IPv6 имеет вид восьми блоков по четыре шестнадцатеричных значения, а каждый блок разделяется двоеточием. IPv6 выглядит следующим образом:

Так как IPv6 адреса длинные, их разрешается сокращать по следующим правилам: ведущие нули допускается опускать, например в адресе выше :00FF: позволяется записывать как :FF:, группы нулей, идущие подряд тоже допустимо сокращать и заменять на двойное двоеточие, например, 2DAB:FFFF::01AA:00FF:DD72:2C4A. Допускается делать не больше одного подобного сокращения в адресе IPv6.

IP предназначен для определения адресата и доставки ему информации, он предоставляет услугу для вышестоящих уровней, но не гарантирует целостность доставляемой информации.

ICMP и IGMP

ICMP никогда не вызывается сетевыми приложениями пользователя, кроме случаев диагностики сети, к примеру, пинг (ping) или traceroute (tracert). ICMP не передает данные, это отличает его от транспортных TCP и UDP, расположенных на L3, которые переносят любые данные. ICMP работает только с IP четвертой версии, с IPv6 взаимодействует ICMPv6.

Сетевые устройства объединяются в группы при помощи IGMP, используемый хостами и роутерами в IPv4 сетях. IGMP организует multicast-передачу информации, что позволяет сетям направлять информацию только хостам, запросившим ее. Это удобно для онлайн-игр или потоковой передаче мультимедиа. IGMP используется только в IPv4 сетях, в сетях IPv6 используется MLD (Multicast Listener Discovery, протокол поиска групповых слушателей), инкапсулированный в ICMPv6.

Транспортный уровень (transport layer)

Постоянные резиденты транспортного уровня — протоколы TCP и UDP, они занимаются доставкой информации.

TCP (протокол управления передачей) — надежный, он обеспечивает передачу информации, проверяя дошла ли она, насколько полным является объем полученной информации и т.д. TCP дает возможность двум хостам производить обмен пакетами через установку соединения. Он предоставляет услугу для приложений, повторно запрашивает потерянную информацию, устраняет дублирующие пакеты, регулируя загруженность сети. TCP гарантирует получение и сборку информации у адресата в правильном порядке.

UDP (протокол пользовательских датаграмм) — ненадежный, он занимается передачей автономных датаграмм. UDP не гарантирует, что всех датаграммы дойдут до получателя. Датаграммы уже содержат всю необходимую информацию, чтобы дойти до получателя, но они все равно могут быть потеряны или доставлены в порядке отличном от порядка при отправлении.

UDP обычно не используется, если требуется надежная передача информации. Использовать UDP имеет смысл там, где потеря части информации не будет критичной для приложения, например, в видеоиграх или потоковой передаче видео. UDP необходим, когда делать повторный запрос сложно или неоправданно по каким-то причинам.

Протоколы L3 не интерпретируют информацию, полученную с верхнего или нижних уровней, они служат только как канал передачи, но есть исключения. RSVP (Resource Reservation Protocol, протокол резервирования сетевых ресурсов) может использоваться, например, роутерами или сетевыми экранами в целях анализа трафика и принятия решений о его передаче или отклонении в зависимости от содержимого.

Прикладной уровень (application layer)

В модели TCP/IP отсутствуют дополнительные промежуточные уровни (представления и сеансовый) в отличие от OSI. Функции форматирования и представления данных делегированы библиотекам и программным интерфейсам приложений (API) — своего рода базам знаний. Когда службы или приложения обращаются к библиотеке или API, те в ответ предоставляют набор действий, необходимых для выполнения задачи и полную инструкцию, каким образом эти действия нужно выполнять.

Зачем нужен порт и что означает термин сокет

IP присваивается каждому компьютеру межсетевым уровнем, но обмен данными происходит не между компьютерами, а между приложениями, установленными на них. Чтобы получить доступ к тому или иному сетевому приложению недостаточно только IP, для идентификации приложений применяют порты. Комбинация IP-адреса и порта называется сокетом или гнездом (socket). Поэтому обмен информацией происходит между сокетами. Нередко слово сокет употребляют как синоним для хоста или пользователя, также сокетом называют гнездо подключения процессора.

Из привилегий у приложений на прикладном уровне можно выделить наличие собственных протоколов для обмена данными, а также фиксированный номер порта для обращения к сети. Администрация адресного пространства интернет (IANA), занимающаяся выделением диапазонов IP-адресов, отвечает еще за назначение сетевым приложениям портов.

Процесс, кодирования данных на прикладном уровне, передача их на транспортном, а затем на межсетевом и, наконец, на канальном уровне называется инкапсуляцией данных. Обратная передача битов информации по иерархии, с канального на прикладной уровни, называют декапсуляцией. Оба процесса осуществляются на компьютерах получателя и отправителя данных попеременно, это позволяет долго не удерживать одну сторону канала занятой, оставляя время на передачу информации другому компьютеру.

Стек протоколов, снова канальный уровень

После ознакомления с уровневой структурой модели становится понятно, что информация не может передаваться между двумя компьютерами напрямую. Сначала кадры передаются на межсетевой уровень, где компьютеру отправителя и компьютеру получателя назначается уникальный IP. После чего, на транспортном уровне, информация передается в виде TCP-фреймов либо UDP-датаграмм.

На каждом этапе, подобно снежному кому, к уже имеющейся информации добавляется служебная информация, например, порт на прикладном уровне, необходимый для идентификации сетевого приложения. Добавление служебной информации к основной обеспечивают разные протоколы — сначала Ethernet, поверх него IP, еще выше TCP, над ним порт, означающий приложение с делегированным ему протоколом. Такая вложенность называется стеком, названным TCP/IP по двум главным протоколам модели.

Point-to-Point протоколы

Отдельно расскажем о Point-to-Point (от точки к точке, двухточечный) протоколе также известном как PPP. PPP уникален по своим функциям, он применяется для коммуникации между двумя маршрутизаторами без участия хоста или какой-либо сетевой структуры в промежутке. При необходимости, PPP обеспечивает аутентификацию, шифрование, а также сжатие данных. Он широко используется при построении физических сетей, например, кабельных телефонных, сотовых телефонных, сетей по кабелю последовательной передачи и транк-линий (когда один маршрутизатор подключают к другому для увеличения размера сети).

У PPP есть два подвида — PPPoE (PPP по Ethernet) и PPPoA (PPP через асинхронный способ передачи данных — ATM), интернет-провайдеры часто их используют для DSL соединений.

PPP и его старший аналог SLIP (протокол последовательной межсетевой связи) формально относятся к межсетевому уровню TCP/IP, но в силу особого принципа работы, иногда выделяются в отдельную категорию. Преимущество PPP в том, что для установки соединения не требуется сетевая инфраструктура, а необходимость маршрутизаторов отпадает. Эти факторы обуславливают специфику использования PPP протоколов.

Заключение

Стек TCP/IP регламентирует взаимодействие разных уровней. Ключевым понятием в здесь являются протоколы, формирующие стек, встраиваясь друг в друга с целью передать данные. Рассмотренная модель по сравнению с OSI имеет более простую архитектуру.

Сама модель остается неизменной, в то время как стандарты протоколов могут обновляться, что еще дальше упрощает работу с TCP/IP. Благодаря всем преимуществам стек TCP/IP получил широкое распространение и использовался сначала в качестве основы для создания глобальной сети, а после для описания работы интернета.

Меня зовут Алексей Титов, я проектировщик систем безопасности и по совместительству генеральный директор компании Интемс. 11 лет мы занимаемся проектированием, поставкой оборудования, монтажом и обслуживанием систем контроля доступа. Словом мы делаем все, что бы Вы просто размещали заказ на СКУД, а все остальное мы делаем сами.

Из 11 лет работы я вынес одну важную мысль:

В этой статье я постараюсь рассказать Вам все что знаю о проектировании, подборе оборудования, выборе производителя СКУД, монтаже и обслуживании .

Что такое СКУД?

Зачем нужна система контроля и управления доступом?

Важный раздел который обычно пропускают, т.к. зачастую уже есть представление что хочется получить от системы доступа. Но полного представления о возможностях современных систем нет зачастую даже у профессионалов этого рынка.

Уделите 5 минут этому разделу и вы удивитесь сколь много могут современные система контроля и управления доступом.

Система контроля и управления доступом занимает важное место в комплексной электронной системе охраны объекта, обеспечивает защиту работников, сооружений и имущества. Может работать в режиме взаимодействия с другими имеющимися на объекте охранными средствами, о возможности интеграции рассмотрим подробно ниже.

На видео напавший на Татьяну Фельгенгауэр Борис Гриц прорывается через турникет на проходной Эхо Москвы. Подобных инцидентов достаточно несложно избежать правильным подбором оборудования. Например вот такой турникет с полноростовыми раздвижными створками позволит, если и не полностью исключить, то по крайней мере сильно затруднить преодоление турникета. Естественно ограждения тоже должны быть полноростовыми. Современное исполнение и турникетов и ограждений подойдет для самых изысканных интерьеров. Есть и менее изысканные но более дешевые полноростовые турникеты, которые с подобного рода задачами будут справятся еще эффективнее.

Естественно не нужно забывать и про организацию рабочего места охранника, охранник должен быть отгорожен от посетителей стеклом, которое исключит прямой контакт посетителей и охранника. В том числе и от использования газового баллончика, чем и пользуется Борис Гриц.

Бизнес аналитика

Сочетание с функциями учета рабочего времени системы контроля доступа превращается в настоящую систему аналитики для вашего бизнеса и учет рабочего времени это отнюдь не единственный инструмент для этого. Широкие возможности интеграции с системами документооборота, системы кадрового учета, бухгалтерскими системами, CRM-системы и т.п. выводят автоматизированное получение данных и их обработку на новый уровень.

Сокращение постоянных расходов

Правильно спроектированная и установленная система позволяет существенно снизить затрат на охрану. Кроме этого современные системы контроля и управления доступом содержат большой потенциал к сокращению постоянных расходов за счет автоматизации процессов.

Например современные системы регистрации посетителей могут заменить целое бюро пропусков, а это как минимум 2 человека. А интеграция системы учета рабочего времени с системами по расчету заработной платы позволят сократить время на ее расчет.

Учет рабочего времени сотрудников

Важнейшая возможность современных СКУД, логически относящаяся к бизнес аналитике, но настолько важная, что мы решили посвятить им отдельный раздел. Как правило при любых обсуждении вопросов о необходимости учета рабочего времени, фигурирует большая системная ошибка.

Все аргументы противников сводятся к тому что строгий учет отработанного времени не влияет на эффективность труда, т.е. проведя даже ровно 8 часов на работе можно ничего не делать или делать спустя рукава.

Ошибка в том, что учет рабочего времени лишь один из инструментов влияющих на эффективность труда. Правильней будет сказать - задача систем учета рабочего времени показать эффективность уже используемых схем стимуляции эффективности труда (схемы оплаты, KPI и т.д.)

Учет рабочего времени для бизнеса примерно то же самое, что яндекс метрика для веб сайта, от установки яндекс метрики на веб сайт посетителей не прибавиться, но для оценки эффективности работы сайта и его развития он категорически необходим. Не забывайте также про мотивирующую силу учета рабочего времени и удобство для ваших сотрудников.

Очень подробное и очень полезное видео дающее побробнейшее представление о возможностях и организации учета рабочего времени в организации.

Нейробиологи, утверждают что тяга к справедливости сформировалась на генетическом уровне в процессе эволюции и присуща каждому человеку. Справедливое распределение заработной платы и премий, очень важно для комфортного ощущения себя на работе. Учет рабочего времени в этом случае как беспристрастный медиатор поощряет тех кто работает больше и наказывает тех кто не дорабатывает. Все это создает уникальные условия для автоматической селекции когда сотрудники “лодыри” уходят, а остаются добросовестно относящиеся к работе.

Не воспринимайте учет рабочего времени как репрессивную меру и вы найдете 101 комфортный способ повысить эффективность труда с его помощью.

Что входит в СКУД?

Обычно система контроля и управления доступом состоит из ряда компонентов начиная с тех, которые идентифицируют пользователей, и заканчивая теми, что принимают решение о предоставлении доступа. И так если вы собрались обзавестись СКУД то вам не обойтись без:

- Бесконтактные карты — цена от 16 рублей

- Бесконтактные брелоки — цена от 17 рублей

- Бесконтактные метки — цена от 49 рублей

- Бесконтактные браслеты — цена от 77 рублей

- Виртуальные идентификаторы — цена от 40 рублей

- Отпечаток пальца

- Радужная оболочка

- Геометрия лица

- Венозный рисунок

Последним технологическим новшеством является идентификация по смартфону. А то что реализует это решение американская корпорация HID Global один из крупнейших мировых производителей СКУД, позволяет быть уверенными в соблюдении высших стандартов корпоративной безопасности.

- Считыватели с ПИН-кодом — от 1 122 рублей

- Считыватели бесконтактных карт — цена от 562 рублей

- Считыватели банковских карт — цена от 3 588 рублей

- GSM считыватели для считывания телефонных номеров (часто конструктивно выполнены в одном корпусе с контроллером) — цена 9648 рублей

- Считыватели контактных ключей Touch Memory — цена от 144 рублей

- Считыватели с кодонаборной панелью для введения пин кода — цена от 1 028 рублей

- Считыватель отпечатка пальцев — цена от 4 791 рублей

- Считыватели в венозного рисунка пальца или руки — цена от 78 274 рублей

- Считыватели по форме лица — цена от 23 000 рублей

- Считыватели радужной оболочки глаза — цена от 16 462 рублей

- Турникеты триподы — цена от 33 371 рубля

- Турникеты с распашными створками — цена от 186 162 рублей

- Турникеты с раздвижными створками — цена от 339 688 рублей

- Полноростовые роторные — цена от 228 495 рублей

- Полуростовые роторные — цена от 19 027 рублей

- Электрозамки — цена от 1 015 рублей

- Автономные контроллеры — цена от 590 рублей

- Сетевые контроллеры — цена от 3 162 рубля

Для работы с программным обеспечением используется любой браузер . Дополнительной плюшкой является кросс платформенность клиентских компьютеров, ведь браузер прекрасно работает из под операционных систем основанных на ядре Linux, которое как известно как правило бесплатно.

Интеграция СКУД с другими системами безопасности

Один из самых важных разделов на которые стоит обращать внимание особенно если вы планируете систему доступа для целого здания или большей его части. Тип и уровень интеграции всегда зависит от запросов конечного пользователя. Первое большое преимущество это концепция одного окна в одном программном обеспечении фактически в одном окне вы можете видеть

- Программные модули для интеграции с 1С - цена от 18 000 рублей.

Интеграция с охранно-пожарными системами

Охранно-пожарные системы являются важнейшими для обеспечения безопасности любого объекта. Интегрированный программный интерфейс СКУД позволит сотрудникам службы безопасности не только наблюдать за состоянием элементов охранно-пожарных систем, но и при необходимости управлять ими и настраивать логику взаимодействия СКУД с охранно-пожарной сигнализацией 1) Наблюдение за состоянием охранных (пожарных) зон ОПС управление охранными (пожарными) зонами или группой зон ОПС 2) Реакция СКУД на тревожные события охранно-пожарной сигнализации

Интеграция с доступом к компьютеру

Контроль доступа к данным — сфера, родственная контролю физического доступа, однако зачастую весь этот контроль сводится к парольной защите отдельных ПК. Объединив две системы, Вы получите возможность существенно повысить безопасность в компании.

К примеру, физический доступ к определенным компьютерам может быть осуществлен лишь пользователями, имеющими смарт-карты с соответствующими удостоверениями и этот же пароль может запрашиваться при попытке доступа к корпоративной сети передачи данных. В такой связке систем возможно организовать и запрет входа в сеть пользователей, находящихся вне пределов корпоративного офиса.

Еще один пример совместного использования систем — на этот раз системы доступа к данным, СКУД и видеонаблюдения: обнаружив DDOS-атаку на корпоративный сервер, интегрированная система автоматически блокирует двери, выводит на операторские экраны изображения входных дверей и периметра и рассылает службе физической охраны оповещения.

Дело в том, что сетевые атаки и физические нападения на объекты всё часто производятся злоумышленниками синхронно.

Интеграция с лифтовыми системами

Позволяет организовать доступ как в саму лифтовую кабину, так и санкционированный доступ только на определенный этаж. Кроме высокого уровня безопасности, данные системы активно используются управляющими компаниями как средство борьбы с владельцами квартир неоплачивающими квартплату.

Самые популярные производители СКУД

Как известно театр начинается с вешалки, а выбор системы контроля доступа начинаются с компанией которые их производят. Рынок систем контроля доступа характеризуется достаточно высокой конкуренции между производителями, только на российском рынке СКУД представлено несколько сотен разнообразных российских и иностранных производителей.

Обзор нескольких сотен поставщиков СКУД бессмыслен и беспощаден для любого читателя, мы попробуем выделить самых популярных из них, с нашей точки зрения конечно, а для объективности присовокупим точку зрения Яндекса. Отдельно рассмотрим российских производителей отдельно иностранных. Популярность российских производителей мы будем оценивать с помощью самого большого поисковика в рунете Яндекс, вернее с помощью одного из его сервисов, Яндекс Вордстат так как среди российских производителей публичных компаний нет, а добровольно никто из них выручку не раскрывает.

Выручка большинства иностранных производителей, на которых мы хотели бы обратить Ваше внимание, раскрыта, и не просто раскрыта а существует рейтинг крупнейших производителей систем безопасности. В этом рейтинге присутствуют производители специализирующиеся на системах контроля доступа.

К производителям СКУД мы будем относить всех производителей который как минимум производят контроллеры и программное обеспечение для них.

- Контроллеры PERco — цена от 8 146 рублей

- Программное обеспечение PERco — цена от бесплатного до 70 163 рублей

- Турникеты PERco — цена от 47 305 рублей

- Ограждения PERco — цена от 18 496 рублей

- Электромеханические замки PERco — цена от 6 685 рублей

- Контроллеры Parsec — цена от 4 410 рублей

- Программное обеспечение Parsec — цена от бесплатного до 245 000 рублей

- Считыватели Parsec — цена от 7 448 рублей

- Контроллеры IronLogic — цена от 590 рублей

- Программное обеспечение IronLogic — цена от бесплатного до 27880 рублей

- Контроллеры Sigur — цена от 12 510 рублей

- Программное обеспечение — цена от бесплатного до 31800 рублей

- Контроллеры RusGuard — цена от 9 500 рублей

- Программное обеспечение — бесплатно

- Контроллеры Biosmart — цена от 5 900 рублей

- Программное обеспечение Biosmart — цена от бесплатного до 445 200 рублей

- Контроллеры Эра — цена от 6 050 рублей

- Программное обеспечение ЭНТ — бесплатно

- Контроллеры и считыватели Suprema - цена от 7 454 рублей

- Контроллеры ZKTeco — цена от 7 681 рублей

- Программное обеспечение ZKTeco — цена от бесплатного до 36 900 рублей

Используйте автономные контроллеры

Кроме того, что автономные контроллеры сами по себе гораздо дешевле чем сетевые, они позволяют использовать более дешевые преграждающие устройства. Например электромагнитные замки для автономной системы контроля доступа не нуждаются, не в герконе, не в датчике Холла, соответственно замок не оборудованный этими датчиками обходится значительно дешевле.

Используйте биометрические СКУД

Современные идентификаторы для классических систем, как правильно выполненны в форме пластиковой карты и являются достаточно надежными. Но тем не менее они достаточно хрупкие и их совсем не трудно сломать. Ну и естественно как и все материальные вещи они теряются, или уволенный сотрудник может просто забыть сдать идентификатор, и уйти вместе с ним. Словом идентификаторы это расходник, расходник которого не будет если вы используете биометрию.

Биометрические системы используют в качестве идентификатора биометрический признак человека который является его неотъемлемой частью, его не нужно ему выдавать и тратить деньги на покупку идентификаторов. Особенно эффект экономии будет заметен на крупных системах с количеством пользователей от 5000.

Используйте контроллеры с интерфейсом связи RS-485

Современные контроллеры используют Ethernet протокол для связи, максимальная длина линии для которых ограничиваются 100 метрами. Если расстояние между контроллерами больше 100 метров что нужно использовать какие-то усилители сигнала. А в случае если трасса проходит по улице то ещё и специализированное оборудование для защиты этих усилителей сигнала от неблагоприятных климатических условий.

Контроллеры использующие RS-485 интерфейс могут быть удалены друг от друга на расстоянии до 1200 метров. Возможная экономия на лицо.

Экономьте на программное обеспечение

При проектировании крупных и средних по размерам системы контроля доступа приходится задействовать достаточно приличное количество компьютеров с установленным программным обеспечением СКУД. Для охранников на проходной, для отдела кадров, и бухгалтерии, службы безопасности и так далее и тому подобное.

На каждом таком клиентском компьютере кроме собственно самого программного обеспечения СКУД естественно должна быть установлена операционная система и как правило это Windows. Стоимость лицензии начинается с 7900 рублей, на момент написания статьи. По счастью для нас с вами есть возможность обойтись без Windows.

Во-первых это Linux подобное программное обеспечение например для Сфинкс есть дистрибутивы программных систем под Debian. Как известно Debian это свободно распространяемое программное обеспечение то есть оно полностью бесплатно.

Во-вторых это Web серверное программное обеспечение

И это еще интересней чем программное обеспечение на Linux, т.к. не требуется даже устанавливать ничего вообще. Но экономия собственно та же на стоимости Windows.

Как не стоит экономить?

Выбор системы доступа дело серьезное, более 11 работая на этом рынке мы видели кучу всевозможных граблей на которые чаще всего наступают клиенты, да и чего греха таить случалось сами на них наступали. Поэтому просто не можем не поделится списком самых распостраненных.

Выбирать самое дешевое оборудование

Вспомните как вы покупали какую-нибудь дешевую низкокачественную вещь и вспомните свои ощущения, когда это вещь через пару дней использования выходила из строя.

Тоже самое будет с дешевым оборудованием для СКУД, просто выкинутые деньги на оборудование и на его установку.

Если в ваш бюджет не рассчитан на установку нормальной системы, лучше не ставьте никакую. Каким бы странным не звучал этот совет, от компании которая занимается продажей оборудования и установкой, но мы честно так считаем.

Устанавливать систему контроля доступа самостоятельно

По утверждению компании Olympus , чтобы овладеть каким-то делом в совершенстве нужно потратить 10000 часов. Это около 10 лет.

Просто выбирая вариант самостоятельной установки прикиньте разницу между человеком который в течение 10 лет занимается установкой систем контроля доступа настройкой программного обеспечения для управления этими системами и обучает пользователей.

Чтобы овладеть работой системы контроля доступа на таком уровне вам придется потратить очень значимое время.

Выбирать самого дешевого подрядчика для монтажа

Ситуация ровно та же что и с производителями дешевого оборудования, только в этом случае вместо дешевых комплектующих используется дешевая низкокачественное рабочая сила.

Расчет Системы Контроля и Управления Доступом онлайн

Ответьте на несколько вопросов и узнайте за 1 минуту стоимость установки СКУД под ключ по фиксированной цене и оптовой скидкой 10% на все работы.

Ну, и самое важное — ваше мнение

Ничто так сильно не мотивирует меня писать новые статьи как ваша оценка, если оценка хорошая я пилю статьи дальше, если отрицательная думаю, как улучшить эту статью. Но, без вашей оценки, у меня нет самого ценного для меня - обратной связи от вас. Не сочтите за труд, выберете от 1 до 5 звезд, я старался.

Читайте также: