Какой протокол лучше всего использовать для защищенного доступа к сетевым устройствам

Обновлено: 13.06.2024

В конце шестидесятых годов американское агентство перспективных исследований в обороне DARPA приняло решение о создании экспериментальной сети под названием ARPANet. В семидесятых годах ARPANet стала считаться действующей сетью США, и через эту сеть можно было получить доступ к ведущим университетским и научным центрам США. В начале восьмидесятых годов началась стандартизация языков программирования, а затем и протоколов взаимодействия сетей. Результатом этой работы стала разработка семиуровневой модели сетевого взаимодействия ISO/OSI и семейства протоколов TCP/IP, которое стало основой для построения как локальных, так и глобальных сетей.

Базовые механизмы информационного обмена в сетях TCP/IP были в целом сформированы в начале восьмидесятых годов, и были направлены прежде всего на обеспечение доставки пакетов данных между различными операционными системами с использованием разнородных каналов связи. Несмотря на то, что идея создания сети ARPANet (впоследствии превратившейся в современный Интернет) принадлежала правительственной оборонной организации, фактически сеть зародилась в исследовательском мире, и наследовала традиции открытости академического сообщества. Ещё до коммерциализации Интернета (которая произошла в середине девяностых годов) многие авторитетные исследователи отмечали проблемы, связанные с безопасностью стека протоколов TCP/IP. Основные концепции протоколов TCP/IP не полностью удовлетворяют (а в ряде случаев и противоречат) современным представлениям о компьютерной безопасности.

Краткая историческая справка появления протокола

В 1994 году Совет по архитектуре Интернет (IAB) выпустил отчет "Безопасность архитектуры Интернет". В этом документе описывались основные области применения дополнительных средств безопасности в сети Интернет, а именно защита от несанкционированного мониторинга, подмены пакетов и управления потоками данных. В числе первоочередных и наиболее важных защитных мер указывалась необходимость разработки концепции и основных механизмов обеспечения целостности и конфиденциальности потоков данных. Поскольку изменение базовых протоколов семейства TCP/IP вызвало бы полную перестройку сети Интернет, была поставлена задача обеспечения безопасности информационного обмена в открытых телекоммуникационных сетях на базе существующих протоколов. Таким образом, начала создаваться спецификация Secure IP, дополнительная по отношению к протоколам IPv4 и IPv6.

Архитектура IPSec

IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC.

Спецификация IP Security (известная сегодня как IPsec) разрабатывается Рабочей группой IP Security Protocol IETF. Первоначально IPsec включал в себя 3 алгоритмо-независимые базовые спецификации, опубликованные в качестве RFC-документов "Архитектура безопасности IP", "Аутентифицирующий заголовок (AH)", "Инкапсуляция зашифрованных данных (ESP)" (RFC1825, 1826 и 1827). Необходимо заметить, что в ноябре 1998 года Рабочая группа IP Security Protocol предложила новые версии этих спецификаций, имеющие в настоящее время статус предварительных стандартов, это RFC2401 — RFC2412. Отметим, что RFC1825-27 на протяжении уже нескольких лет считаются устаревшими и реально не используются. Кроме этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы MD5, SHA, DES.

Рабочая группа IP Security Protocol разрабатывает также и протоколы управления ключевой информацией. В задачу этой группы входит разработка Internet Key Management Protocol (IKMP), протокола управления ключами прикладного уровня, не зависящего от используемых протоколов обеспечения безопасности. В настоящее время рассматриваются концепции управления ключами с использованием спецификации Internet Security Association and Key Management Protocol (ISAKMP) и протокола Oakley Key Determination Protocol. Спецификация ISAKMP описывает механизмы согласования атрибутов используемых протоколов, в то время как протокол Oakley позволяет устанавливать сессионные ключи на компьютеры сети Интернет. Ранее рассматривались также возможности использования механизмов управления ключами протокола SKIP, однако сейчас такие возможности реально практически нигде не используются. Создаваемые стандарты управления ключевой информацией, возможно, будут поддерживать Центры распределения ключей, аналогичные используемым в системе Kerberos. Протоколами ключевого управления для IPSec на основе Kerberos сейчас занимается относительно новая рабочая группа KINK (Kerberized Internet Negotiation of Keys).

Гарантии целостности и конфиденциальности данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации и шифрования соответственно. Последние, в свою очередь, основаны на предварительном согласовании сторонами информационного обмена т.н. "контекста безопасности" – применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией и их параметров. Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей. При этом результатом согласования контекста безопасности является установление индекса параметров безопасности (SPI), представляющего собой указатель на определенный элемент внутренней структуры стороны информационного обмена, описывающей возможные наборы параметров безопасности.

По сути, IPSec, который станет составной частью IPv6, работает на третьем уровне, т. е. на сетевом уровне. В результате передаваемые IP-пакеты будут защищены прозрачным для сетевых приложений и инфраструктуры образом. В отличие от SSL (Secure Socket Layer), который работает на четвертом (т. е. транспортном) уровне и теснее связан с более высокими уровнями модели OSI, IPSec призван обеспечить низкоуровневую защиту.

К IP-данным, готовым к передаче по виртуальной частной сети, IPSec добавляет заголовок для идентификации защищенных пакетов. Перед передачей по Internet эти пакеты инкапсулируются в другие IP-пакеты. IPSec поддерживает несколько типов шифрования, в том числе Data Encryption Standard (DES) и Message Digest 5 (MD5).

Чтобы установить защищенное соединение, оба участника сеанса должны иметь возможность быстро согласовать параметры защиты, такие как алгоритмы аутентификации и ключи. IPSec поддерживает два типа схем управления ключами, с помощью которых участники могут согласовать параметры сеанса. Эта двойная поддержка в свое время вызвала определенные трения в IETF Working Group.

С текущей версией IP, IPv4, могут быть использованы или Internet Secure Association Key Management Protocol (ISAKMP), или Simple Key Management for Internet Protocol. С новой версией IP, IPv6, придется использовать ISAKMP, известный сейчас как IKE, хотя не исключается возможность использования SKIP. Однако, следует иметь в виду, что SKIP уже давно не рассматривается как кандидат управления ключами, и был исключён из списка возможных кандидатов ещё в 1997 г.

Заголовок AH

Аутентифицирующий заголовок (AH) является обычным опциональным заголовком и, как правило, располагается между основным заголовком пакета IP и полем данных. Наличие AH никак не влияет на процесс передачи информации транспортного и более высокого уровней. Основным и единственным назначением AH является обеспечение защиты от атак, связанных с несанкционированным изменением содержимого пакета, и в том числе от подмены исходного адреса сетевого уровня. Протоколы более высокого уровня должны быть модифицированы в целях осуществления проверки аутентичности полученных данных.

Формат AH достаточно прост и состоит из 96-битового заголовка и данных переменной длины, состоящих из 32-битовых слов. Названия полей достаточно ясно отражают их содержимое: Next Header указывает на следующий заголовок, Payload Len представляет длину пакета, SPI является указателем на контекст безопасности и Sequence Number Field содержит последовательный номер пакета.

Последовательный номер пакета был введен в AH в 1997 году в ходе процесса пересмотра спецификации IPsec. Значение этого поля формируется отправителем и служит для защиты от атак, связанных с повторным использованием данных процесса аутентификации. Поскольку сеть Интернет не гарантирует порядок доставки пакетов, получатель должен хранить информацию о максимальном последовательном номере пакета, прошедшего успешную аутентификацию, и о получении некоторого числа пакетов, содержащих предыдущие последовательные номера (обычно это число равно 64).

В отличие от алгоритмов вычисления контрольной суммы, применяемых в протоколах передачи информации по коммутируемым линиям связи или по каналам локальных сетей и ориентированных на исправление случайных ошибок среды передачи, механизмы обеспечения целостности данных в открытых телекоммуникационных сетях должны иметь средства защиты от внесения целенаправленных изменений. Одним из таких механизмов является специальное применение алгоритма MD5: в процессе формирования AH последовательно вычисляется хэш-функция от объединения самого пакета и некоторого предварительно согласованного ключа, а затем от объединения полученного результата и преобразованного ключа. Данный механизм применяется по умолчанию в целях обеспечения всех реализаций IPv6, по крайней мере, одним общим алгоритмом, не подверженным экспортным ограничениям.

Заголовок ESP

В случае использования инкапсуляции зашифрованных данных заголовок ESP является последним в ряду опциональных заголовков, "видимых" в пакете. Поскольку основной целью ESP является обеспечение конфиденциальности данных, разные виды информации могут требовать применения существенно различных алгоритмов шифрования. Следовательно, формат ESP может претерпевать значительные изменения в зависимости от используемых криптографических алгоритмов. Тем не менее, можно выделить следующие обязательные поля: SPI, указывающее на контекст безопасности и Sequence Number Field, содержащее последовательный номер пакета. Поле "ESP Authentication Data" (контрольная сумма), не является обязательным в заголовке ESP. Получатель пакета ESP расшифровывает ESP заголовок и использует параметры и данные применяемого алгоритма шифрования для декодирования информации транспортного уровня.

Различают два режима применения ESP и AH (а также их комбинации) — транспортный и туннельный.

Транспортный режим

Транспортный режим используется для шифрования поля данных IP пакета, содержащего протоколы транспортного уровня (TCP, UDP, ICMP), которое, в свою очередь, содержит информацию прикладных служб. Примером применения транспортного режима является передача электронной почты. Все промежуточные узлы на маршруте пакета от отправителя к получателю используют только открытую информацию сетевого уровня и, возможно, некоторые опциональные заголовки пакета (в IPv6). Недостатком транспортного режима является отсутствие механизмов скрытия конкретных отправителя и получателя пакета, а также возможность проведения анализа трафика. Результатом такого анализа может стать информация об объемах и направлениях передачи информации, области интересов абонентов, расположение руководителей.

Туннельный режим

Туннельный режим предполагает шифрование всего пакета, включая заголовок сетевого уровня. Туннельный режим применяется в случае необходимости скрытия информационного обмена организации с внешним миром. При этом, адресные поля заголовка сетевого уровня пакета, использующего туннельный режим, заполняются межсетевым экраном организации и не содержат информации о конкретном отправителе пакета. При передаче информации из внешнего мира в локальную сеть организации в качестве адреса назначения используется сетевой адрес межсетевого экрана. После расшифровки межсетевым экраном начального заголовка сетевого уровня пакет направляется получателю.

Security Associations

Security Association (SA) — это соединение, которое предоставляет службы обеспечения безопасности трафика, который передаётся через него. Два компьютера на каждой стороне SA хранят режим, протокол, алгоритмы и ключи, используемые в SA. Каждый SA используется только в одном направлении. Для двунаправленной связи требуется два SA. Каждый SA реализует один режим и протокол; таким образом, если для одного пакета необходимо использовать два протокола (как например AH и ESP), то требуется два SA.

Политика безопасности

Политика безопасности хранится в SPD (База данных политики безопасности). SPD может указать для пакета данных одно из трёх действий: отбросить пакет, не обрабатывать пакет с помощью IPSec, обработать пакет с помощью IPSec. В последнем случае SPD также указывает, какой SA необходимо использовать (если, конечно, подходящий SA уже был создан) или указывает, с какими параметрами должен быть создан новый SA.

SPD является очень гибким механизмом управления, который допускает очень хорошее управление обработкой каждого пакета. Пакеты классифицируются по большому числу полей, и SPD может проверять некоторые или все поля для того, чтобы определить соответствующее действие. Это может привести к тому, что весь трафик между двумя машинами будет передаваться при помощи одного SA, либо отдельные SA будут использоваться для каждого приложения, или даже для каждого TCP соединения.

ISAKMP/Oakley

Протокол ISAKMP определяет общую структуру протоколов, которые используются для установления SA и для выполнения других функций управления ключами. ISAKMP поддерживает несколько Областей Интерпретации (DOI), одной из которых является IPSec-DOI. ISAKMP не определяет законченный протокол, а предоставляет "строительные блоки" для различных DOI и протоколов обмена ключами.

Протокол Oakley — это протокол определения ключа, использующий алгоритм замены ключа Диффи-Хеллмана. Протокол Oakley поддерживает идеальную прямую безопасность (Perfect Forward Secrecy — PFS). Наличие PFS означает невозможность расшифровки всего траффика при компрометации любого ключа в системе.

IKE — протокол обмена ключами по умолчанию для ISAKMP, на данный момент являющийся единственным. IKE находится на вершине ISAKMP и выполняет, собственно, установление как ISAKMP SA, так и IPSec SA. IKE поддерживает набор различных примитивных функций для использования в протоколах. Среди них можно выделить хэш-функцию и псевдослучайную функцию (PRF).

Беспроводные сети есть везде. Если вы находитесь в кафе, школе или дома, то, скорее всего, есть несколько беспроводных сетей, к которым вы можете получить доступ. Но как узнать, какие из них безопасны? Проверьте их параметры безопасности – они могут быть хорошим индикатором того, каким из этих сетей вы можете доверять. Чтобы помочь вам в этом вопросе, мы обсудим историю протоколов безопасности WPA и WPA2 и сравним их между собой.

Параметры безопасности маршрутизатора (роутера)

Когда вы устанавливаете Wi-Fi, у вас есть несколько вариантов безопасности роутера. Если ваш роутер останется незащищенным, то посторонние лица смогут получить к нему доступ, использовать его для незаконной деятельности от вашего имени, отслеживать использование Интернета или даже устанавливать вредоносные программы.

Когда вы настраиваете безопасность беспроводной сети, вам будет доступно несколько вариантов: например, none, WEP, WPA, WPA2-Personal, WPA2-Enterprise и, возможно, WPA3. В зависимости от того, каким образом вы планируете пользоваться Интернетом, вам может потребоваться более или менее надежная защита.

Какой лучший метод обеспечения безопасности беспроводного Интернета?

Какой способ защиты вы выберете, будет зависеть от возможностей вашего роутера. Старые устройства не могут поддерживать новые протоколы безопасности, такие как WPA3.

Ниже мы приводим список протоколов безопасности, ранжированных по степени безопасности (вверху – наиболее безопасные):

2. WPA2 Enterprise

3. WPA2 Personal

7. Open Network (no security implemented)

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

Поскольку Wi-Fi Alliance сделал переход с WEP на более продвинутый протокол WPA, они должны были сохранить некоторые элементы WEP, чтобы старые устройства все еще были совместимы. К сожалению, это означает, что такие уязвимости как функция настройки WiFi Protected, которую можно взломать относительно легко, все еще присутствуют в обновленной версии WPA.

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

Единственная заметная уязвимость WPA2 заключается в том, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключенные к этой сети. Это может стать проблемой в том случае, если у компании есть внутренняя угроза, например, несчастный сотрудник, который способен взломать другие устройства в сети компании (или предоставить для этих целей свое устройства хакерам-профессионалам).

WiFi Protected Access 3 (WPA3)

WPA против WPA2: чем они отличаются

Протоколы WPA и WPA2 являются наиболее распространенными мерами безопасности, которые используются для защиты беспроводного Интернета. Учитывая это, мы сравнили разницу между WPA и WPA2, чтобы вы могли подобрать правильный вариант для вашей ситуации.

Почему кто-то выбирает WPA?

Протокол WPA имеет менее безопасный метод шифрования и требует более короткого пароля, что делает его более слабым вариантом с точки зрения безопасности. Для WPA не существует корпоративного решения, поскольку оно не является достаточно безопасным для поддержки использования в компаниях. Однако если у вас есть более старое программное обеспечение, WPA можно использовать с минимальной вычислительной мощностью и это протокол может стать более приемлемым для Вас вариантом, чем старый протокол WEP.

Почему лучше выбирать WPA2?

Протокол WPA2 - это обновленная версия WPA, которая использует шифрование AES и длинные пароли для создания защищенной сети. WPA2 имеет версии для личного и корпоративного использования, что делает его идеальным вариантом как для домашних пользователей, так и для предприятий. Однако для работы этого протокола требуется больше вычислительных мощностей, поэтому, если у вас старое устройство, тот этот протокол может работать на нем медленно или вообще не работать.

Независимо от того, какой вариант лучше всего подходит для вас, важно, чтобы вы обеспечивали безопасность своему устройству, правильно защищая свое Wi-Fi-соединение. Если ваш роутер не поддерживает самый безопасный метод шифрования, рассмотрите возможность использования VPN для шифрования вашего подключения. Бесплатный VPN от компании Panda Security может помочь вам безопасно и конфиденциально путешествовать по Интернету из любой точки мира.

Разберемся в базовых протоколах с стандартах

Группа стандартов Ethernet IEEE 802.3

Для подключения клиентских устройств рекомендуется поддержка следующих стандартов:

IEEE 802.3z (1 Гбит/с);

IEEE 802.3u (100 Мбит/с);

IEEE 802.3 (10 Мбит/с).

Для подключения активного сетевого оборудования между собой рекомендуется поддержка следующих стандартов:

IEEE 802.3z (1 Гбит/с);

IEEE 802.3ae-2002 (10 Гбит/с);

IEEE 802.3ba (40 Гбит/с) — да, время пришло.

Питание по PoE (Power over Ethernet)

Если для подключения оконечных сетевых устройств нужно active PoE, то необходимо предусмотреть коммутаторы доступа с поддержкой нужных стандартов active PoE. Для наглядности ниже таблица по основным характеристиками active PoE:

Стандарт

Мощность на PSE (Power Supply Equipment), Вт

Мощность на PD (Powered Device), Вт

IEEE 802.3af (PoE)

IEEE 802.3at (PoE+)

IEEE 802.3bt Type 3 (PoE++)

Следует различать две характеристики мощности:

PSE (Power Supply Equipment) — мощность, которую коммутатор готов выдать на порт;

PD (Powered Device) — мощность, которая дойдет до оборудования (с учетом потерь).

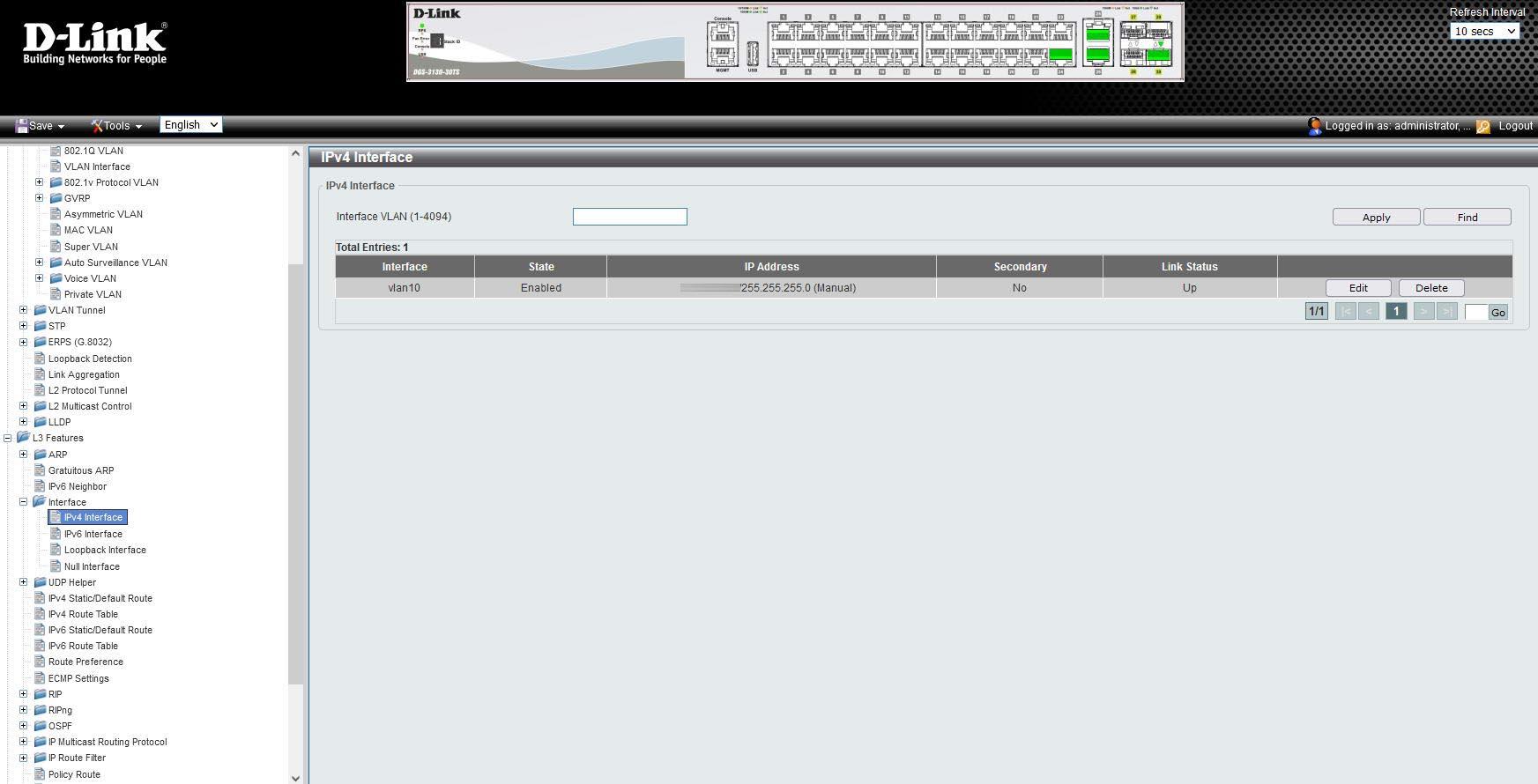

VLAN (Virtual Local Area Network)

Не рекомендуется использовать VLAN 1 для передачи пользовательских данных. Рекомендуется использовать диапазон VLAN'ов с 2 по 1000 включительно.

Деление устройств на VLAN'ы рекомендуется выполнять из соображений получения общего сетевого доступа для последующего применения ACL. В большинстве случаев это существенно упростит задачу конфигурирования межсетевого экрана.

Протоколы обмена базой данных VLAN'ов

Протоколы обмена базой данных VLAN'ов рекомендуется отключить. Примеры протоколов обмена базой данных VLAN'ов:

VTP (VLAN Trunk Protocol);

GVRP (Generic VLAN Registra on Protocol).

DTP (Dynamic Trunking Protocol)

DTP рекомендуется отключить, тип порта рекомендуется указать явно как access или trunk.

LACP (Link Aggregation Control Protocol)

Для объединения нескольких физических каналов в один логический рекомендуется применять протокол LACP (IEEE 802.3ad) с целью предотвращения возможных L2 петель в сети, которые могут быть вызваны ошибкой конфигурации или коммутации, в случае использования статически заданной агрегации портов.

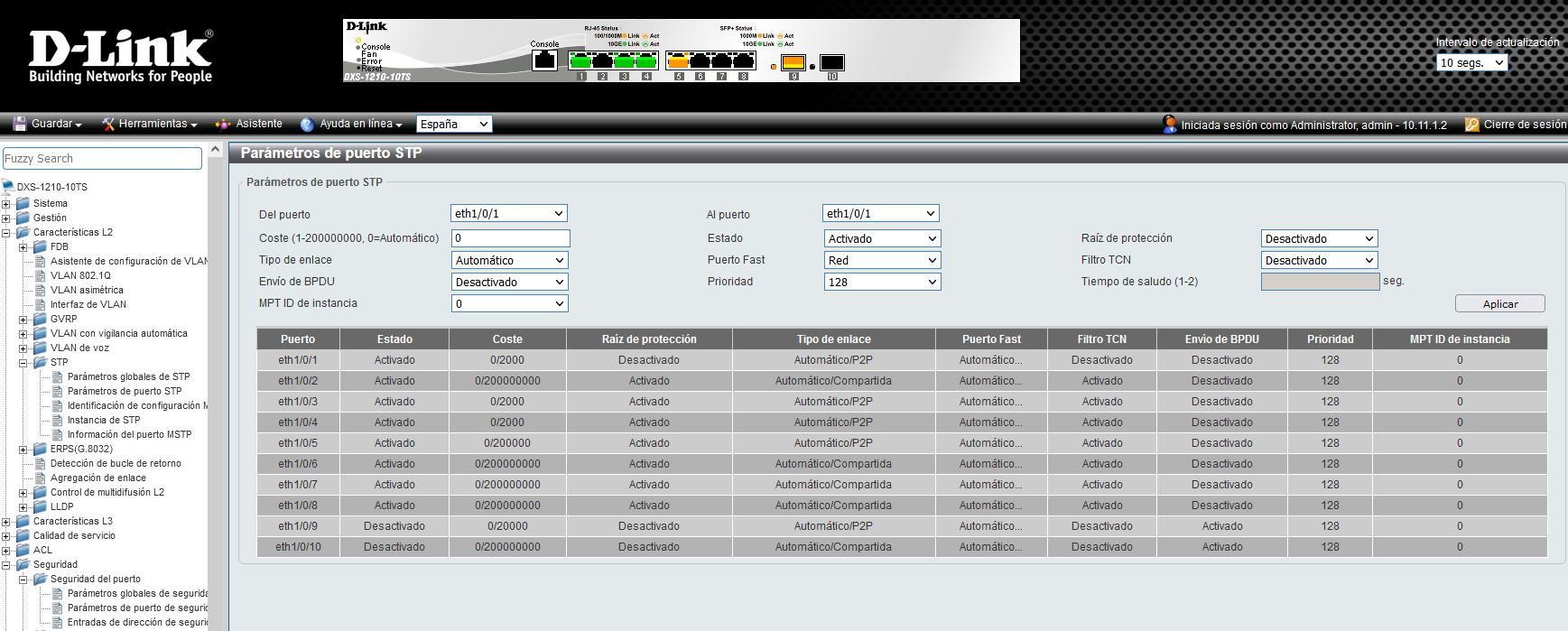

STP (Spanning Tree Protocol)

Для минимизации использования проприетарных протоколов в сети, рекомендуется применение открытого протокола MSTP (Multiple Spanning Tree Protocol, IEEE 802.1s) с грамотным построением дерева STP. Перечислим основные рекомендации, которые помогут ничего не забыть:

На всех портах типа access рекомендуется включить port edge с двумя целями:

b) Быстрое включение передачи пользовательских данных при включении устройства в порт коммутатора;

На всех портах типа access рекомендуется включить stp guard root, а также bpdu guard, чтобы при появлении BPDU-пакета порт переходил в состояние error disabled;

На downlink портах коммутаторов ядра распределения рекомендуется включить технологии root guard;

Для настройки портов сторонних подключений, таких как провайдер Интернета, рекомендуется включить фильтрацию BPDU (bpdu lter);

Uplink порты коммутаторов распределения к резервному коммутатору ядра должны быть в роли Alternate;

Нежелательно использование half duplex портов;

На всех trunk портах рекомендуется явно указать тип порта point-to-point, чтобы гарантировать быструю сходимость протокола STP;

Storm-control

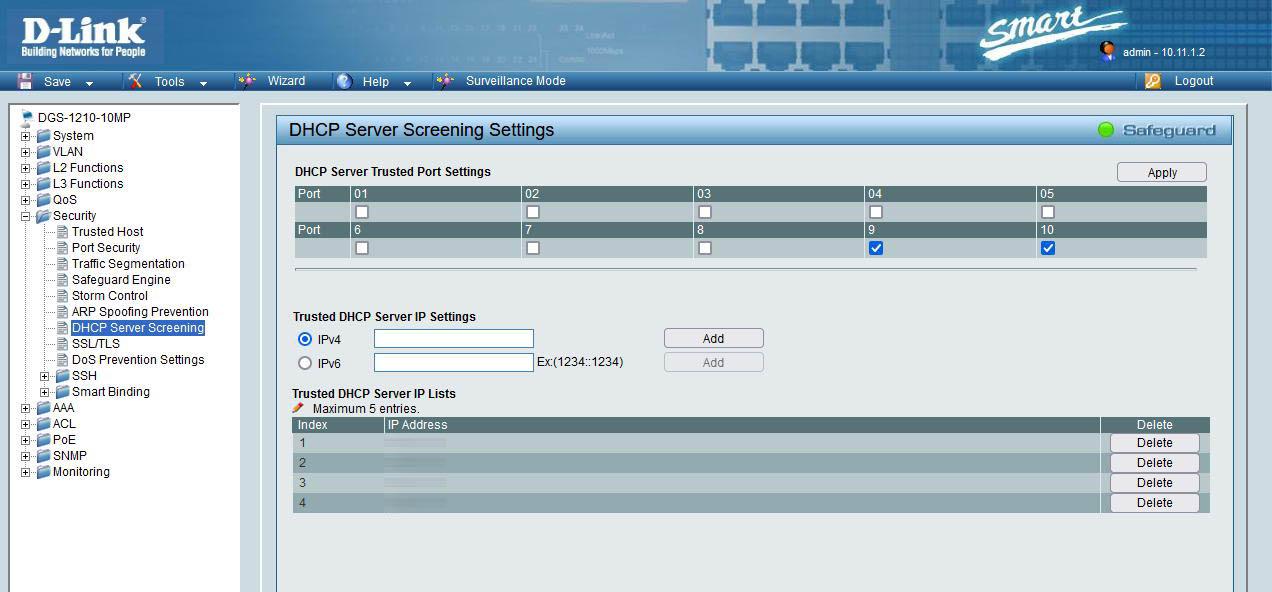

DHCP snooping

На всех коммутаторах (и на всех VLAN-ах) рекомендуется включить DHCP snooping. Все порты коммутаторов должны быть недоверенными, кроме uplink портов и портов подключения к DHCP серверу.

Dynamic ARP inspection

На всех VLAN'ах, где включен DHCP snooping и нет оконечных сетевых устройств со статическими настройками IP-адресации, рекомендуется включить Dynamic ARP inspection.

Для стабильной работы протокола некоторые производители предусматривают использование FTP или TFTP серверов для резервного хранения базы данных механизма Dynamic ARP inspection. Таким образом, в случае перезагрузки коммутатора оборудование сможет восстановить базу данных из резервной копии на FTP/TFTP сервере.

LLDP (Link Layer Discovery Protocol, IEEE 802.1AB)

Активное сетевое оборудование чаще всего будет поддерживать протокол LLDP, который позволяет сетевым устройствам анонсировать в сеть информацию о себе и о своих возможностях, а также собирать эту информацию о соседних устройствах. Протокол LLDP рекомендуется выключить на портах подключения к сторонним сетевым устройствам, например, к оборудованию оборудованию провайдеров.

Proxy ARP

Proxy ARP (RFC 1027) лучше отключить или использовать осознанно, так как это позволяет не использовать адрес шлюза в сетевых настройках оконечных сетевых устройств, что может дать ложные представление о корректности сетевых настроек. Например, если в сетевых настройках принтера нет адреса шлюза по умолчанию или он некорректный, но Proxy ARP позволит принтеру корректно работать. При замене оборудования или выключении Proxy ARP неправильно настроенные устройства не будут работать корректно.

VRRP (Virtual Router Redundancy Protocol)

Для объединения двух маршрутизаторов в один виртуальный маршрутизатор и назначения общего виртуального IP-адреса, рекомендуется использовать открытый протокол VRRP (RFC 5798).

OSPF (Open Shortest Path First)

Для осуществления обмена IP маршрутами между L3 устройствами сети рекомендуется использовать протокол OSPF (RFC 2328, RFC 5709). Для достижения максимально быстрой сходимости протокола OSPF рекомендуется использование протокола BFD (Bidirectional Forwarding Detection, RFC 5880, RFC 5881) совместно с OSPF. BFD позволяет сократить время обнаружения проблемы на канале до 50 мс.

Наиболее общие настройки сетевого оборудования

Доступ на активное сетевое оборудование

Для аутентификация на оборудование рекомендуется применение RADIUS сервера. В случае недоступности RADIUS сервера должна применяться локальная аутентификация;

Пароль от локальной учетной записи рекомендуется хранить на оборудовании в зашифрованном виде;

Порт для подключения по протоколу SSH рекомендуется заменить со стандартного TCP/22 на кастомный TCP/XXXX. Эта мера не так значительна, но мы стараемся использовать все возможности для увеличения времени потенциального взлома;

Для доступа на активное сетевое оборудование рекомендуется предусмотреть ACL (Access- Control List), определяющие адреса устройств, с которых разрешено подключаться к оборудованию;

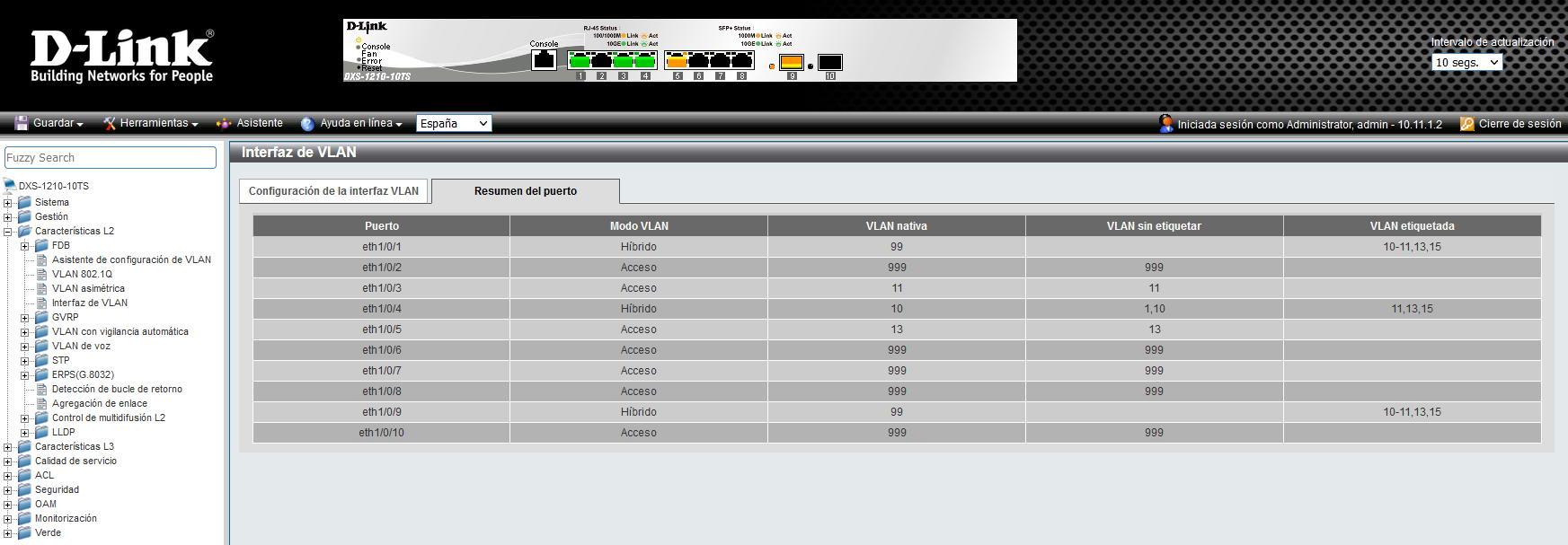

Типы портов (L2)

Access порт – это порт, который передает и принимает только нетегированные фреймы.

Trunk порт – это порт, который передает и принимает тегированные фреймы, без тега передается и принимается только native VLAN.

Гибридный порт – передает и принимает тегированные и нетегированные фреймы, при этом в качестве нетегированного фрейма можно передавать не native VLAN. Может потребоваться при подключении некоторых типов оконечных устройств, таких как IP-телефоны, точки доступа Wi-Fi (в режиме local switched).

Рекомендации по настройке access и гибридных портов:

ARP-inspection (только если устройство получает IP-адрес динамически);

rate-limit (multicast, broadcast);

switch off SNMP trap, SYSLOG;

выключить DTP negotiation;

IEEE 802.1x (при необходимости авторизации);

Port-Security (при необходимости).

Рекомендации по конфигурации trunk портов между коммутаторами

В качестве native VLAN рекомендуется использовать дефолтный VLAN 1;

Рекомендуется включить SNMP trap и логирование SYSLOG (изменение статусов Up, Down);

На всех trunk портах рекомендуется явно указать тип порта point-to-point;

На всех trunk портах рекомендуется разрешить все VLAN'ы, которые используются на коммутаторе.

Рекомендации к конфигурации ACL

Для уменьшения “площади атаки” рекомендуется разработать и внедрить правила ACL между различными сегментами сети. Трафик, не разрешенный в явном виде, рекомендуется блокировать. Для простоты управления и визуализации правил удобно использовать матрицу правил, например:

Большинство из нас использует интернет ежедневно, в личных или деловых целях. Вероятнее всего, у вас не возникало проблем с различными угрозами. Однако Интернет не так безопасен, как кажется. Хорошо, у вас есть пароль на WiFi, но что насчет VPN? Требуется ли вам такая защита?

VPN или виртуальная частная сеть — это группа сетей или компьютеров, связанных друг с другом в интернете. VPN позволяет обезопасить подключение, гарантируя, что все данные, какие вы получаете и отправляете, надежно шифруются. Дополнительная информация — что такое VPN и нужна ли вам подобная защита.

Итак, как вы можете понять, что вам необходимо подключить VPN? Неважно, студент вы или сотрудник, если вы не хотите, чтобы кто-то совал нос в ваши дела, воспользуйтесь VPN.

Существует несколько разновидностей VPN: Самые распространенные типы — PPTP VPN, Site-to-Site VPN, L2TP VPN, IPsec, SSL, MPLS VPN и Hybrid VPN. Ниже мы рассмотрим их более подробно.

PPTP VPN

PPTP VPN — это протокол туннелирования точка-точка. Как видно из названия, PPTP VPN создает туннель и захватывает данные. Это самый распространенный тип VPN. PPTP VPN позволяют подключиться к сети VPN через существующее интернет-подключение. Этот тип VPN прекрасно подходит как для бизнеса, так и для домашнего использования. Для доступа к сети используется пароль. PPTP идеальны для дома и бизнеса, так как они не требуют установки дополнительного оборудования и позволяют обходиться дешевыми и несложными приложениями. PPTP хорошо совместимы с Windows, Mac и Linux.

И хотя PPTP VPN демонстрируют множество преимуществ, не обошлось без недостатков. Главный из них — это то, что протокол PPTP не использует шифрования. Кроме того, основа PPTP — это протокол PPP, что также не обеспечивает высокий уровень безопасности.

Site-to-Site VPN

Узел-узел или Роутер-Роутер — это самый распространенный тип VPN в бизнесе. Особенно это характерно для компаний с офисами как в разных частях одной страны, так и в нескольких странах, что позволяет связать все компьютеры в единую сеть. Также они известны как интранет-VPN (VPN по внутренней сети). Другой вариант также возможен. Компании, использующие VPN узел-узел, подключаются к серверам других компаний таким же образом, как и экстранет-VPN. Говоря простым языком, этот тип VPN — своего рода мост, соединяющий сети в разных локациях, обеспечивая безопасное соединение и подключение к интернету.

Как и PPTP, VPN типа узел-узел создает безопасную сеть. Однако, выделенная линия не предусмотрена, так что разные компьютеры компании могут подключаться к сети. В отличие от PPTP, шифрование производится либо при помощи специальных устройств, либо при помощи приложений на обоих концах сети.

L2TP VPN

L2TP действует подобно PPTP. Главное сходство — отсутствие шифрования и основа на протоколе PPP. Разница же — это защита и сохранность данных. VPN на основе L2TP обеспечивают более безопасное и надежное соединение.

IPsec

И хотя IPsec — это полезный и удобный протокол, однако основной минус — это долгое время установки клиентских приложений.

SSL and TLS

MPLS VPN

VPN-сервисы с поддержкой технологии многопротокольной коммутации с использованием меток (MPLS) лучше всего использовать для подключений типа сайт-к-сайту. Все потому, что MPLS — это наиболее гибкий вариант с максимум возможностей для адаптации. MPLS основываются на определенных стандартах, используемых для ускорения распределения сетевых пакетов по множеству протоколов. VPN-сервисы с поддержкой MPLS — это системы, представляющие собой VPN-сервисы, настроенные для работы с интернет-провайдерами, когда два или более сайтов могут объединиться между собой, формируя VPN, используя для этого мощности одного и того же интернет-провайдера. Впрочем, самым большим минусом VPN-сервисов с поддержкой MPLS является тот факт, что такую сеть настроить куда сложнее, чем остальные VPN. Сложнее и вносить в нее модификации. Как следствие, услуги VPN-сервисов с поддержкой MPLS обходятся пользователям дороже.

Hybrid VPN

Гибридная сеть VPN сочетает в себе MPLS и IPSec. Оба типа используются отдельно на различных узлах. Однако, иногда узел допускает одновременное подключение обоих типов протоколов. Это делается с целью повысить надежность MPLS при помощи IPSec.

IPSec, как уже упоминалось ранее, требуют наличия определенного оборудования. Обычно это роутер или многоцелевое устройство безопасности. При его помощи данные шифруются и образуют VPN-туннель. MPLS используются на канале передачи информации при помощи передающего оборудования.

Для соединения этих двух типов VPN устанавливается шлюз, где устраняется IPSec и производится подключение к MPLS с сохранением безопасности данных.

Гибридные VPN используются компаниями, так как MPLS очень часто не подходит для их узлов. MPLS обеспечивает множество преимуществ по сравнению с общим подключением, однако цена высока. При помощи гибридной сети вы можете подключиться к центральному узлу через удаленный. Гибридные VPN наиболее дорогие, но при этом очень гибкие в настройке.

Выводы

В целом, выбрать подходящий тип VPN довольно трудно. Чтобы понять, какой тип VPN вам нужен, сперва необходимо разобраться, какой тип безопасности вы хотите получить. Также это зависит от того, кто вы: студент, владелец малого бизнеса или крупной компании. Вам следует обдумать, хватит ли простой системы безопасности или потребуется более сложная, по типу гибридной сети VPN. Другой фактор, который обязательно нужно учитывать — это стоимость. Сколько денег вы готовы потратить на обеспечение безопасного интернет-подключения? Как только вы ответите на эти вопросы, выбор станет гораздо легче. И, конечно же, вы всегда можете расширить свои знания по этому вопросу. Удачи!

Познакомьтесь с лучшими VPN и узнайте, что пользователи думают о них

Information Security Squad

Технология виртуальной частной сети (VPN) позволяет установить защищенное соединение в потенциально небезопасном сегменте общедоступной сети, такой как Интернет.

Эта технология изначально была предназначена для предоставления удаленным пользователям доступа к ресурсам корпоративной сети, тогда как ее дальнейшая эволюция позволила объединить разные дочерние компании компании в единую сеть.

Давайте рассмотрим основные способы настройки VPN в корпоративной сети в целом и сети оператора связи в частности.

Плюсы и минусы использования VPN

Основополагающее преимущество использования решения VPN сводится к обеспечению надежной защиты сети, когда информационные системы дистанционно доступны через общедоступную сеть.

Когда обычное сетевое оборудование не может гарантировать конфиденциальность передачи данных, VPN способен шифровать трафик в защищенном канале.

Экономическая эффективность также является плюсом для такого решения. В то время как создание частной сети, связывающей удаленные офисы, может стоить десятки тысяч долларов, стоимость использования решения VPN начинается с нуля, однако не рекомендуется использовать бесплатные сторонние решения.

С другой стороны, ограниченная производительность является основным недостатком среднего решения VPN. Это зависит, в частности, от скорости интернет-соединения, метода шифрования и типов протоколов, используемых поставщиком интернет-услуг (ISP).

Протоколы VPN

Существует несколько протоколов VPN для безопасного удаленного доступа и шифрования передаваемых корпоративных данных.

Наиболее часто используются:

Наиболее распространенными типами подключения являются VPN удаленного доступа и VPN-соединение между узлами.

Остановимся на этих двух в подробностях.

Удаленный доступ к VPN

Эта технология используется для обеспечения сотрудникам компании безопасного доступа к корпоративной сети и ее ресурсам через Интернет.

Это особенно важно, когда пользователь переходит в Интернет через общедоступную точку доступа Wi-Fi или другие небезопасные каналы подключения.

Решение VPN-клиента, установленное на удаленном компьютере или мобильном устройстве, подключается к шлюзу службы VPN сети компании, который выполняет аутентификацию и авторизацию пользователя.

Если сотрудник успешно прошел эту процедуру, они получают доступ к внутренним сетевым ресурсам (файловый сервер, база данных, принтеры и т. д.), как если бы они были подключены к локальной сети.

В этом случае удаленный доступ обычно защищается с помощью протоколов IPsec или SSL, хотя последний сосредоточен на обеспечении соединения с одним приложением (например, SharePoint или электронной почтой), а не всей внутренней сетью.

Использование протоколов Layer2 over IPsec, связывающих туннелирование, таких как PPTP или L2TP, также довольно распространено.

VPN-соединение точка-точка

Обычный сценарий сводится к подключению удаленных дочерних компаний к корпоративным штабам или к дата-центру компании.

Этот метод не требует установки VPN-сервисов на устройства пользователей, поскольку соединение обрабатывается шлюзом VPN, а передача данных между устройствами в разных сетях происходит прозрачно.

IPsec (через Интернет) является наиболее распространенным способом защиты межсетевых VPN-подключений, тогда как другой распространенный метод заключается в использовании облачного MPLS-оператора, поддерживающего операторский интерфейс, который не включает общедоступные сети.

В последнем случае применимы соединения Layer3 (MPLS IP VPN) или Layer2 (Virtual Private LAN Service — VPLS).

Существует несколько других сценариев использования VPN-подключений:

- Между двумя автономными устройствами, такими как серверы, расположенными в двух удаленных центрах обработки данных, когда стандартных требований безопасности корпоративной сети недостаточно;

- Подключение к ресурсам облачной инфраструктуры (infrastructure-as-a-service);

- Разворачивание VPN-шлюза в облаке и аутсорсинг доступа к поставщику облака.

Проверка безопасности VPN-подключения

Независимо от того, какой тип VPN вы выбираете, вам необходимо провести собственный осмотр, чтобы убедиться, что уровень безопасности достаточно высок.

Несколько простых шагов позволят вам защитить вашу сеть от нарушения конфиденциальности.

Разведка

Выясните, какой тип VPN вы используете, и какой порт VPN-сервиса привлекает для прослушивания ваших соединений.

Для этого вы можете использовать любой сканер портов, например Nmap.

В зависимости от типа VPN может быть UDP-порт 500 (IPsec), порт TCP 1723, порт TCP 443 (SSL VPN), порт UDP 1194 (OpenVPN) или любой другой нестандартный порт.

Использование

Определив порт VPN, вы должны отсканировать его, чтобы определить поставщика и версию службы VPN.

С этой целью вы можете использовать инструмент сканирования ike.

Как только вы узнаете о необходимых деталях, выполните поиск в Интернете и просмотрите веб-сайт поставщика, а также каталог CVE уязвимостей данной службы, которые могут быть использованы для проникновения через существующие или зеро-дэй эксплойты.

Аутентификация

Служба VPN, которая контролирует все входящие подключения, должна правильно проверять учетные данные, предоставленные клиентом.

Просто проверить имя пользователя и пароль недостаточно — более эффективный подход заключается в использовании сертификатов безопасности.

Также рекомендуется применять надежную политику паролей (длина пароля, достоверность, автоматическая генерация и т. д.), которые вместе с сертификатом предотвратят хакерские атаки и атаки по словарю.

VPN-соединение является важным компонентом архитектуры корпоративной сети, это находка для подключения сотрудников, работающих на удаленных местах за пределами площадки, но вам нужно помнить, что они поддерживаються сетевым оператором или интернет-провайдером.

Многие из них обеспечивают доступ при трансляции сетевых адресов (NAT), а большинство устройств поддерживают протокол туннелирования GRE (Generic Routing Encapsulation).

Стоит отметить, что процесс создания VPN-сетей может также включать протоколы PPTP, которые требуют, чтобы оборудование NAT поддерживало ALG (шлюз уровня приложения).

Какие бывают типы VPN, и чем они отличаются?

Мы уже рассмотрели с вами, что такое VPN и для чего он используется, где подробно разобрали этом вопрос. В этот раз попробуем разобраться с видами протоколов VPN, кратко рассмотрим их и попробуем найти в каждом из них преимущества и недостатки. Подобная информация поможет вам подобрать оптимальное решение, учитывая собственные цели и предпочтения.

PPTP VPN

Представляет собой туннелированный протокол по принципу из точки в точку – он создает туннель, захватывая данные. Является самым распространенным видом технологии, что позволяет подключиться к сети VPN через существующие интернет-подключения. Подобный вариант станет идеальным решением для домашнего использования и для бизнеса. Не нуждается в установке дополнительного оборудования, при этом можно использовать с помощью несложных и дешевых приложений. Технология PPTP VPN идеально совместима со всеми операционными системами. Несмотря на большое количество преимуществ, технология с протоколом РРР не может гарантировать пользователю высокий уровень безопасности, поэтому для серьезных целей и организаций такой вариант не подходит.

Site-to-Site VPN

Является самым распространенным видом VPN в бизнесе, работающий по принципу роутер-роутер или узел-узел. Особенно этот вариант становится актуальным для компаний с офисами в разных областях одной страны, либо в нескольких странах, что позволяет связывать все компьютеры в одну цепочку. При использовании VPN узел-узел компания подключается к серверу другой компании таким же образом, как и экстранет (VPN в одной сети). Если говорить максимально просто, то Site-to-Site VPN – это своего рода мост, который соединяет сети в различных локациях, обеспечивая безопасное соединение и подключение к интернету. Данная система аналогично PPTP создает безопасную сеть. В это время нет выделенной линии, поэтому разные компьютеры компании могут подключаться к сети. В отличие от PPTP, шифрование осуществляется с помощью специально предназначенных устройств, либо с помощью приложений на обоих концах сети.

L2TP VPN

Это протокол туннелирования второго уровня, который разработан компаниям Cisco и Microsoft. Виртуальная частная сеть на базе протокола L2TP сочетается с другими протоколами, что будет гарантировать максимальную безопасность соединения. При использовании протокола L2TP формируется туннель между двумя точками подключения, а также с помощью другого протокола, например IPsec, в результате чего проводится шифрование информации. Действует L2TP подобно PPTP. Ключевое сходство заключается в отсутствии шифрования и основы на протоколе РРР. Разница только заключается в защите и сохранности данных – такой вариант может гарантировать максимально надежное и безопасное соединение.

IPsec

SSL and TLS

SSL and TLS – это два протокола, которые работают в единой системе. Протокол SSL предназначен для защиты пакетов данных, а TLS – безопасности на транспортном уровне. При использовании VPN с этими технологиями, браузер работает как клиент, пользователь получает доступ к специальным приложениям во всей сети. Активно используются при онлайн-продажах, обеспечивая защищенную сессию от браузера до сервера с приложением. Браузер без проблем подключается к SSL без каких-либо дополнительных действий со стороны пользователя.

MPLS VPN

MPLS – это технология многопротокольной коммутации с использованием меток, которая активно применяется в VPN-сервисах. Идеально решение для подключения сайт-сайт. Все по той причине, что данная технология является самой гибкой с максимальными возможностями в плане адаптации. Основывается на определенных стандартах, используемых с целью ускорения распределения сетевых пакетов по множеству протоколов. Сервисы с технологией MPLS настроены для работы с провайдером, когда ряд сайтов объединяются и создают VPN. Недостатком технологии является то, что сеть настроить значительно сложней, чем при использовании других протоколов. Сложнее вносить и модификации в приложение. Как результат, услуги VPN-сервисов с поддержкой протоколов MPLS обходятся пользователю существенно дороже, чем с другими протоколами.

Hybrid VPN

Как видно из самого названия, речь идет о гибридной сети VPN, которая соединяется в себе IPSec и MPLS. Каждый из вариантов применяется отдельно на разных узлах. В это время узел допускает одновременное подключение обоих видов протоколов. Это делается для того, чтобы повысить уровень надежности MPLS с помощью IPSec. Но для этой сети нужно определенное оборудование – роутер или устройство безопасности. С его помощью данные создают шифр и туннель VPN. Гибридный VPN является идеальным решением для крупных организаций. Но все эти особенности способствуют тому, что и стоимость подключения выше. С помощью гибридной сети можно подключить к центральному узлу через удаленный узел. Они хотя и дорогие, но самые гибкие в плане настройки.

Подведем итоги

Как видите, подобрать для себя оптимальный вариант VPN – это трудоемкая задача. Для того чтобы понять, какой тип VPN необходим именно вам, нужно разобраться, какой тип безопасности вам нужно получить. Это уже зависит от того, кем вы являетесь: студентом, владельцем малого бизнеса или крупной компанией. Важно обдумать, хватит ли простой системы безопасности для серфинга в интернете или нужна более сложная система, типа гибридной. Немаловажным фактором также является стоимость – сколько денег вы готовы отдать на то, чтобы обеспечить безопасное интернет-подключение? На базе всего этого вы сможете сделать правильный выбор.

Настройка VPN (L2TP/IPsec) для Andro > 2019-10-07 547419 комментарии

Настройка VPN (L2TP/IPsec) для Android

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в мобильную операционную систему Android.

Когда у нас есть домашняя или профессиональная сеть с управляемыми коммутаторами и Wi-Fi точки доступа, очень важно обеспечить сеть необходимой безопасностью, чтобы избежать или смягчить возможные атаки со стороны будущих клиентов, будь то проводные клиенты или беспроводные клиенты. Сегодня в этой статье мы поговорим о мерах безопасности, которые вы можете предпринять для защиты своей сети, о настройке коммутаторов, а также точек доступа Wi-Fi особым образом, чтобы сделать сеть максимально безопасной.

Общая конфигурация локальной сети

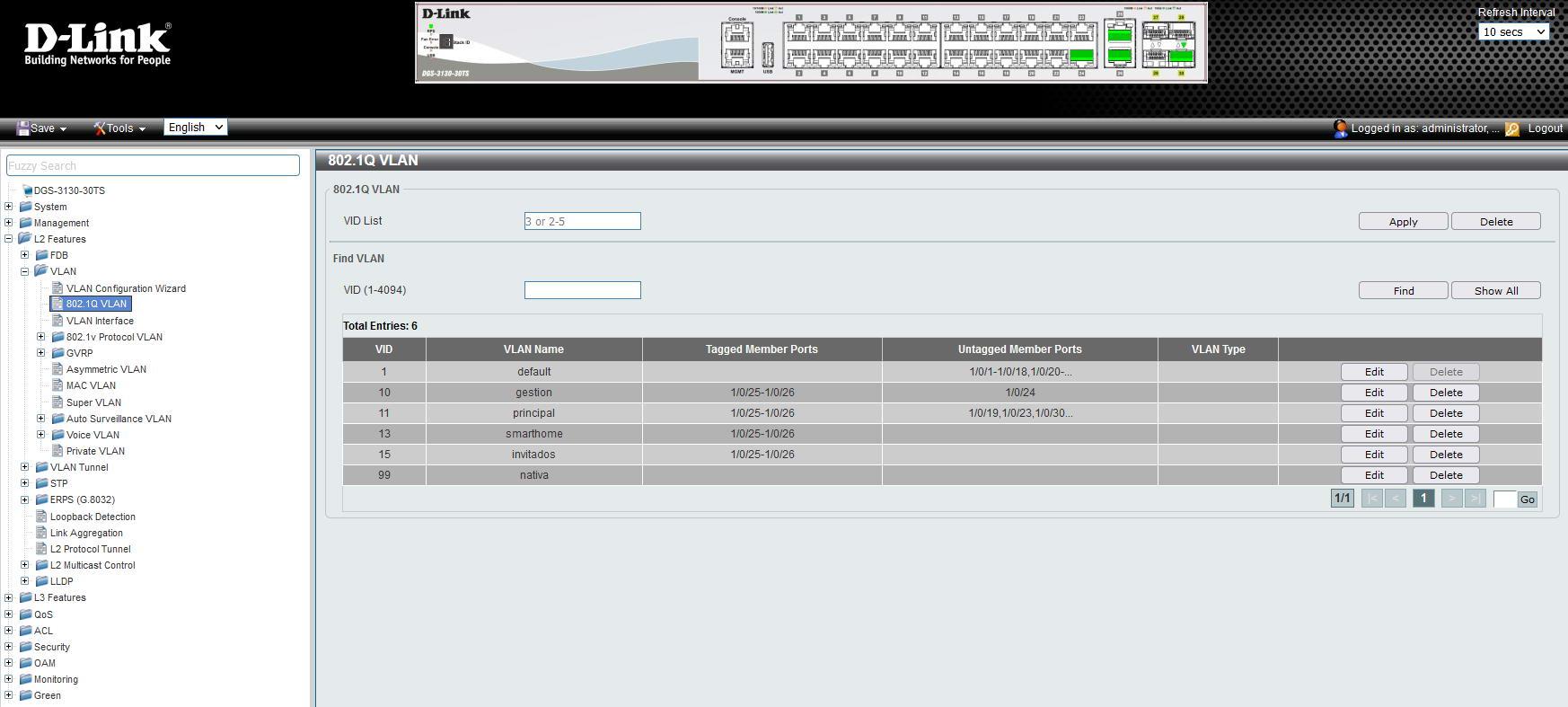

Когда мы говорим о продвинутой домашней сети или профессиональной сети, очень важно иметь правильная сегментация с помощью VLAN . Обязательно наличие роутера / брандмауэр который поддерживает VLAN со стандартом 802.1Q, который используется в настоящее время, благодаря этой поддержке VLAN мы можем настроить выделенную подсеть для каждой из VLAN, а также разрешить или запретить доступ между различными VLAN, которые у нас есть .

Настоятельно рекомендуемая практика для обеспечения максимально возможной безопасности в сети - это: иметь определенную подсеть и VLAN для управления различными устройствами локальной сети, то есть коммутаторов, точек доступа WiFi, которые у нас есть, и контроллера WiFi программно или аппаратно. Все, что касается управления, администрирования и мониторинга различного сетевого оборудования, должно содержаться в этой VLAN.

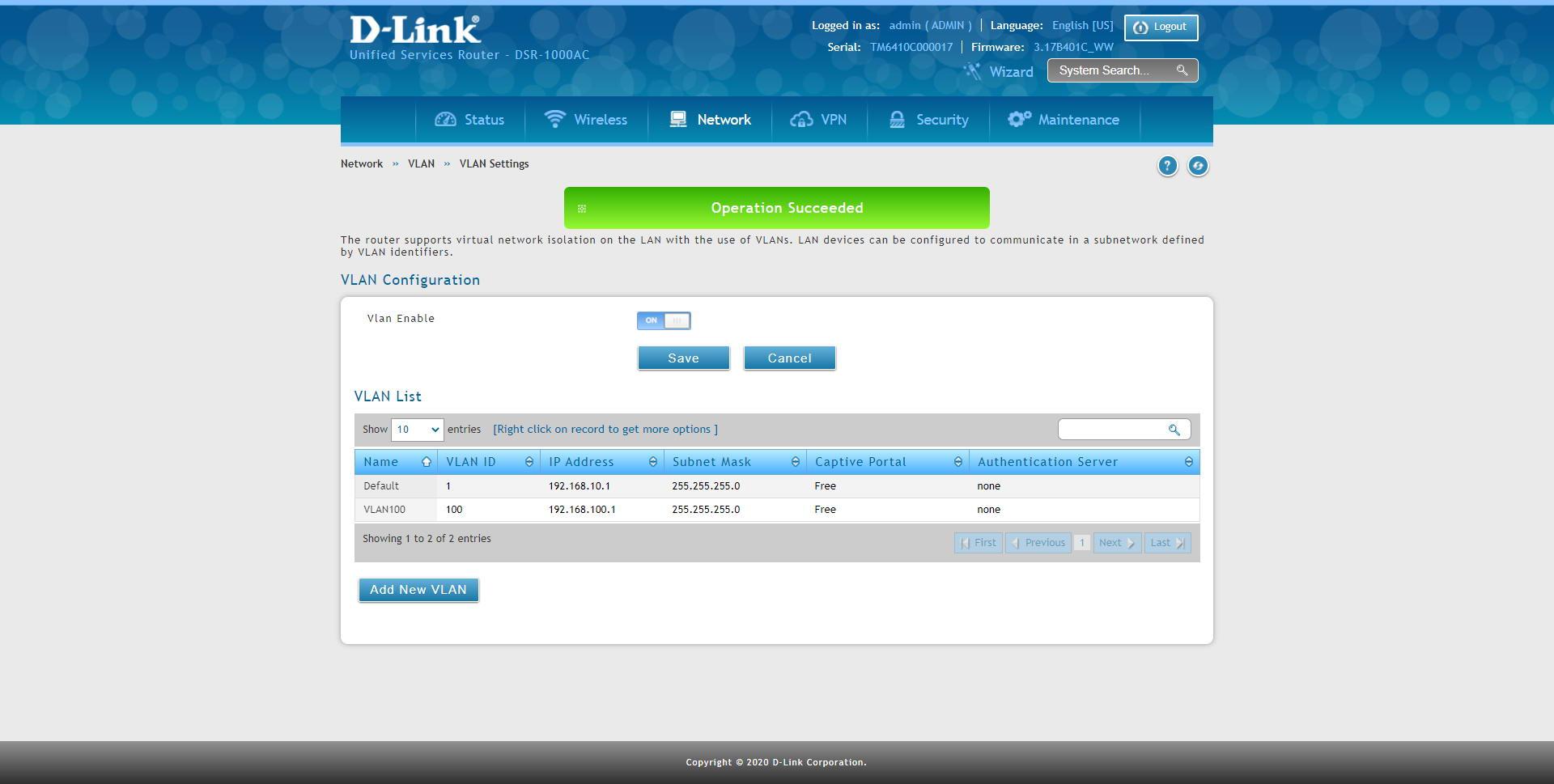

По умолчанию на всех компьютерах (маршрутизаторах, коммутаторах и точках доступа) VLAN ID 1 является VLAN управления и администрирования, этот идентификатор VLAN рекомендуется изменить в целях безопасности и применить соответствующие списки управления доступом для разрешения или запрета доступа. Например, если мы используем профессиональный маршрутизатор, такой как DSR-1000AC, мы можем настроить идентификатор VLAN, который нам нужен, и использовать определенную подсеть, остальные коммутаторы должны находиться в этой конкретной подсети.

Это первый шаг к правильной настройке сетевой безопасности, правильному разделению сети на подсети с различными разрешениями благодаря спискам управления доступом или правилам в брандмауэре. Теперь посмотрим, какие меры безопасности мы можем предпринять для управляемых коммутаторов.

Конфигурации на управляемых коммутаторах

Управляемые коммутаторы отвечают за остановку большого количества атак, которые могут поставить под угрозу сеть, очень важно правильно настроить эти устройства и обеспечить максимальную безопасность, чтобы избежать возможных проблем в будущем. Существует большое количество атак, направленных на обход мер безопасности, мы собираемся объяснить основные атаки и способы их адекватного смягчения.

Управление портами и транками

- Отключите порты коммутатора, которые не будут использоваться.

- Не согласовывать стволы автоматически.

- Порты, которые не являются транками, явно помещают их как ACCESS.

Существует еще одна атака, называемая двойным тегированием, которая позволяет отправлять данные в виртуальную локальную сеть, которая на самом деле недоступна. Чтобы избежать этой атаки, рекомендуется следующее:

- Порты, которые не используются, явно помещают их как ACCESS в виртуальную локальную сеть, созданную в коммутаторе и не имеющую реального использования (например, VLAN 999).

Сделав эти основные рекомендации, мы избежим большого количества возможных атак.

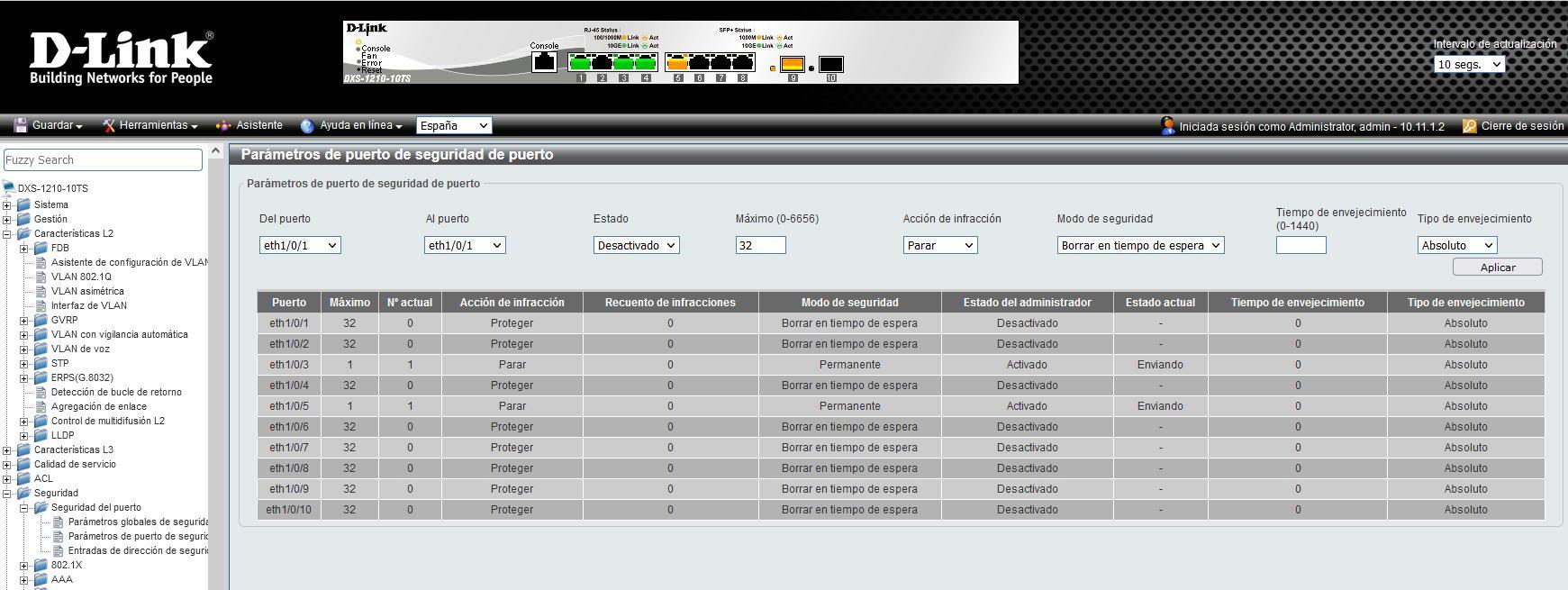

Порт-Безопасность

- Ограничьте количество MAC-адресов, которые могут подключаться к этому порту.

- Разрешить только MAC-адреса, которые отображаются в белом списке.

- Выключение: порт может быть отключен автоматически, затем администратору придется вручную выключить его или подождать определенное время, пока он не восстановится самостоятельно. В зависимости от переключателя у нас будет больше или меньше вариантов.

- Restrict (ограничено): трафик MAC-адреса, который нарушил применяемую политику, блокируется, увеличивает счетчик нарушений, чтобы проверить, что произошло на порту.

- Protect (защищенный): трафик MAC-адреса, нарушившего примененную политику, блокируется, счетчик не увеличивается.

Вы используете Spanning-Tree в своих коммутаторах?

- Активируйте функцию bpduguard : эта функция предотвращает получение кадра STP на определенном порту, она автоматически блокирует кадры. Это нужно делать на не магистральных портах, иначе мы заблокируем порт.

- Включить функцию защиты корня : Эта функция предотвращает превращение нового устройства в корневой или корневой коммутатор сети. Если получен кадр, указывающий, что коммутатор станет корневым, если эта функция активирована на порту, он автоматически заблокирует кадры и проигнорирует его.

Эта мера безопасности очень важна, но если вы не используете Spanning-Tree (или RSTP, MSTP), вам не придется выполнять какую-либо настройку.

Отслеживание DHCP

Злоумышленник может создать поддельный DHCP-сервер в нашей организации и предоставить IP-адреса различным проводным и даже беспроводным клиентам. Чтобы смягчить это, абсолютно необходимо включить функцию DHCP Snooping, одну из самых важных функций безопасности, которые есть у коммутаторов.

Анти-ARP-спуфинг

После того, как мы увидели основные меры безопасности, которые мы должны предпринять в управляемом коммутаторе, мы поговорим о других очень интересных мерах.

Прочие меры безопасности

Другие более сложные конфигурации, которые мы можем выполнить, - это аутентификация каждого из проводных клиентов на сервере RADIUS или TACACS с использованием протокол 802.1X . Этот протокол позволяет нам аутентифицировать проводных клиентов, которые подключаются к коммутатору. Если они не могут пройти аутентификацию автоматически, весь создаваемый им трафик будет отклонен. Это одна из лучших мер безопасности, которую мы можем настроить в коммутаторе, потому что она позволяет нам аутентифицировать клиентов.

После того, как мы увидим основные меры безопасности в коммутаторах, мы посмотрим, какие меры безопасности мы можем применить к точкам доступа Wi-Fi.

Конфигурация на точках доступа

Конфигурация безопасности в точках доступа Wi-Fi, чтобы клиенты не могли получить к ним доступ, проста, если мы правильно сегментировал сеть на VLAN . Как правило, контроллеры Wi-Fi используются программным или аппаратным обеспечением, чтобы централизованно управлять десятками точек доступа Wi-Fi, эти контроллеры Wi-Fi всегда будут находиться в сети управления, поскольку они будут отвечать за управление точками доступа Wi-Fi в этой подсети. .

Мы также можем активировать или нет консольный доступ к точкам доступа WiFi , в случае, если консольный доступ вообще не используется, в целях безопасности рекомендуется отключить его. Любую неиспользуемую службу лучше всегда отключать. Конечно, вы всегда должны выбирать SSH и никогда не использовать Telnet, потому что последний является небезопасным протоколом.

Как вы видели, мы должны принять ряд мер безопасности как в коммутаторах, так и в точках доступа Wi-Fi, чтобы поддерживать безопасность всей сети, а также клиентов.

Читайте также: