Какие два протокола обеспечивают защищенный удаленный доступ к маршрутизатору

Обновлено: 08.07.2024

На этой странице

На Рисунке 1 представлен логический эквивалент VPN-подключения.

Рисунок 1 – Логический эквивалент VPN-подключения

Организации могут также использовать VPN-подключения для осуществления соединений между маршрутизаторами географически разделенных подразделений или других организаций через общедоступные сети, сохраняя защищенность связи. VPN-подключения между маршрутизаторами через Интернет логически функционируют как выделенные подключения через глобальную сеть (выделенные WAN-подключения).

Удаленный доступ и подключения между маршрутизаторами позволяют организациям использовать локальные коммутируемые или выделенные линии для соединения с поставщиком услуг Интернета, позволяя тем самым организовать VPN-подключения и избавиться от удаленных коммутируемых или выделенных соединений.

В операционной системе Windows® 2000 существует два типа технологий VPN-подключений между маршрутизаторами на основе протокола PPP:

PPTP использует методы проверки подлинности на уровне пользователей на основе протокола PPP (Point-to-Point Protocol), а также шифрование данных на основе MPPE (Microsoft Point-to-Point Encryption).

L2TP с поддержкой IPSec (L2TP/IPSec) использует методы проверки подлинности на уровне пользователей на основе протокола PPP, а также протокол IPSec для проверки подлинности на уровне компьютера, используя сертификаты и производя проверку и шифрование данных, обеспечивая их целостность и сохранность.

Примечание. Использование туннельного режима IPSec для VPN-подключений между маршрутизаторами возможно только на компьютерах под управлением ОС Windows 2000 Server. Поскольку туннель IPSec не является логическим интерфейсом для пересылки и получения пакетов данных, протоколы маршрутизации не будут работать через туннели IPSec. Так как конфигурирование туннелей IPSec для VPN-подключений между маршрутизаторами имеет существенные отличия, оно не рассматривается в этой статье. Для получения дополнительной информации смотрите Q252735, Конфигурирование туннелирования IPSec в Windows 2000 (EN) в Базе знаний Майкрософт.

Обзор маршрутизации вызова по требованию в Windows 2000 Server

Службы маршрутизации и удаленного доступа Windows 2000 включают поддержку маршрутизации вызова по требованию (demand-dial routing, или dial-on-demand routing) как через коммутируемые подключения (аналоговые телефонные линии или линии IDSN), так и через VPN-подключения. Маршрутизация вызовов по требованию представляет собой пересылку пакетов с помощью PPP-связи. PPP-связь представлена в службах маршрутизации и удаленного доступа Windows 2000 в виде интерфейса вызова по требованию, который может использоваться для создания подключений по требованию при помощи коммутируемых, постоянных или непостоянных соединений. Подключения по требованию позволяют Вам использовать коммутируемые телефонные линии вместо соединений по выделенной линии для случаев небольшого сетевого трафика, а также использовать широкие возможности Интернета для соединения удаленных офисов с помощью VPN-подключений.

Маршрутизация вызова по требованию отличается от удаленного доступа. В то время, как с помощью удаленного доступа к сети подключается отдельный компьютер, маршрутизация вызова по требованию соединяет целые сети. Несмотря на это, для взаимодействия, проверки подлинности подключений и инкапсуляции передаваемых данных в обоих случаях используется протокол PPP. Служба маршрутизации и удаленного доступа Windows позволяет осуществлять подключения удаленного доступа и подключения вызова по требованию независимо друг от друга. Однако для обоих способов подключения будут едиными:

| • | Свойства удаленного подключения пользовательских учетных записей. |

| • | Безопасность (протоколы шифрования и проверки подлинности). |

| • | Использование политики удаленного доступа. |

| • | Использование встроенной проверки подлинности Windows или протокола службы удаленной проверки пользователей (Remote Authentication Dial-in User Service, RADIUS) для проверки подлинности, авторизации и учета подключений. |

| • | Назначение и конфигурирование IP- и IPX-адресов. |

| • | Использование функциональных возможностей протокола PPP, таких как программное сжатие Microsoft Point-to-Point Compression (MPPC), многоканальные PPP-подключения (Multilink PPP) и протокол распределения пропускной способности (Bandwidth Allocation Protocol, BAP). |

| • | Средства устранения неполадок, включающие в себя регистрацию событий в журнале, регистрацию и отслеживание работы с учетными записями и проверку подлинности с помощью Windows или RADIUS. |

Несмотря на простую концепцию маршрутизации вызова по требованию, ее настройка довольно сложна. Эта сложность обусловлена следующими факторами:

Если имя пользователя, содержащееся в учетных данных, отправляемых инициирующим подключение маршрутизатором, совпадает с именем интерфейса вызова по требованию на отвечающем маршрутизаторе, то в этом случае подключение считается подключением вызова по требованию. В противном случае считается, что входящее подключение является подключением удаленного доступа к сети.

Обновление маршрутов при маршрутизации вызова по требованию

Вызовы по требованию могут снизить стоимость подключений, но обычные протоколы маршрутизации применяют периодические объявления для обмена информацией маршрутизации. Например, протокол RIP для IP объявляет содержимое своей таблицы маршрутизации каждые 30 секунд на всех интерфейсах, что может привести к высоким счетам за телефонную связь. Поэтому не следует использовать протоколы маршрутизации для непостоянных подключений по линиям глобальной связи.

Если Вы не используете протоколы маршрутизации для обновления таблиц маршрутизации, новые маршруты должны добавляться в виде статических маршрутов. Статические маршруты к сетям, доступным через данный интерфейс, могут вводиться вручную или автоматически. Службой маршрутизации и удаленного доступа Windows 2000 поддерживается автоматический ввод статических маршрутов для интерфейсов вызова по требованию, который называется автостатическим обновлением. Автостатические обновления поддерживаются для протоколов RIP для IP, RIP для IPX, SAP для IPX, но не поддерживаются для протокола OSPF.

При получении инструкций интерфейс вызова по требованию, настроенный на использование автостатических обновлений, отправляет по активному подключению запрос на все маршруты, которые содержит маршрутизатор на другом конце подключения. В ответ на этот запрос все маршруты опрашиваемого сервера автоматически заносятся в виде статических маршрутов в таблицу маршрутизации сервера, пославшего запрос. Статические маршруты являются постоянными. Они сохраняются в таблице маршрутизации даже при отключении интерфейса или перезагрузке маршрутизатора. Автостатическое обновление – это однократное, одностороннее получение информации маршрутизации.

Вы можете планировать и автоматизировать выполнение автостатических обновлений, назначая их в качестве запланированных задач Windows 2000. Для получения дополнительной информации обратитесь к разделу Планирование автостатических обновлений (Scheduling auto-static updates) встроенной справки Windows 2000 Server.

Чтобы найти определенный раздел встроенной справки Windows 2000:

| 1. | Выберите Справка (Help) в меню Пуск (Start) |

| 2. | В открывшемся диалоговом окне выберите вкладку Поиск (Search) |

| 3. | Снимите флажок Похожие Слова (Match similar words) и установите флажок Только в заголовках (Search titles only) |

| 4. | В поле Искать следующие слова (Type the keyword to find) введите название раздела и нажмите кнопку Разделы (List topics). |

| 5. | В списке Раздел (Select topic) дважды щелкните на названии раздела, который Вы искали. |

Введение в VPN-подключения между маршрутизаторами

VPN-подключение между маршрутизаторами является подключением вызова по требованию и использует протокол туннелирования VPN, такой как PPTP или L2TP для соединения двух частей частной сети. Каждый VPN-сервер предоставляет маршрутизируемое соединение с сетью, к которой он подключен. В случае VPN-подключения между маршрутизаторами пакеты, отправляемые маршрутизаторами через VPN-соединение, обычно не создаются на самих маршрутизаторах.

Вызывающий маршрутизатор (VPN-клиент) инициирует подключение. Отвечающий маршрутизатор (VPN-сервер) принимает запрос на подключение от VPN-клиента и отвечает на него. Вызывающий маршрутизатор предоставляет свои учетные данные для проверки подлинности. В случае использования протокола взаимной проверки подлинности, такого как MS-CHAP v2 или EAP-TLS, VPN-сервер также предоставляет свои учетные данные вызывающему маршрутизатору.

VPN-клиентом также может быть любой не-Microsoft клиент PPTP или клиент L2TP, использующий IP-безопасность (IPSec).

Подключения по требованию и постоянные подключения

Существует два типа VPN-подключений между маршрутизаторами: постоянные подключения и подключения по требованию.

Если вызывающий маршрутизатор подключается к Интернету с помощью удаленного доступа (например через аналоговую телефонную линию или цифровую линию ISDN), Вам необходимо настроить удаленное VPN-подключение по вызову между маршрутизаторами. Для этого необходимы следующие компоненты:

| • | Один интерфейс вызова по требованию на отвечающем маршрутизаторе. |

| • | Два интерфейса вызова по требованию на вызывающем маршрутизаторе: один для подключения к локальному поставщику услуг Интернета (ISP), другой – для VPN-подключения между маршрутизаторами. |

| • | Дополнительный узловой маршрут в таблице маршрутизации вызывающего маршрутизатора. |

Как в случаях VPN-подключений по требованию, так и в случаях постоянных VPN-подключений отвечающий маршрутизатор всегда должен быть подключен к Интернету.

Ограничение инициирования подключений по требованию

Вы можете запретить вызывающему маршрутизатору создавать определенные VPN-подключения по требованию между маршрутизаторами и тем самым избежать создания ненужных подключений. Для этого можно воспользоваться следующими способами:

| • | Фильтрация вызовов по требованию. С помощью фильтрации Вы можете создать список потоков данных. Этот список может содержать либо потоки данных, для которых не будет создаваться подключение по требованию, либо только те потоки данных, для которых подключение будет создаваться. Для настройки фильтрации вызовов по требованию выполните следующее: откройте оснастку Маршрутизация и удаленный доступ (Routing and Remote Access), выберите узел Интерфейсы Маршрутизации (Routing Interfaces), щелкните правой кнопкой мыши на названии интерфейса по вызову и выберите в контекстном меню Установить IP-фильтры вызова по требованию (Set IP Demand-dial Filters). |

| • | Расписание исходящих вызовов. С помощью расписания исходящих вызовов Вы можете указать часы работы, в которые вызывающему маршрутизатору будет разрешено либо запрещено устанавливать VPN-соединение между маршрутизаторами. Для этого выполните следующее: откройте оснастку Маршрутизация и удаленный доступ (Routing and Remote Access), выберите узел Интерфейсы Маршрутизации (Routing Interfaces), щелкните правой кнопкой мыши на названии интерфейса по вызову и выберите в контекстном меню Расписание исходящих вызовов (Dial-out Hours). |

Вы можете использовать политику удаленного доступа, чтобы задать часы работы, в которые будет разрешен прием входящих подключений по требованию.

Односторонние и двусторонние инициированные подключения

| • | Отвечающий маршрутизатор, настроенный в качестве маршрутизатора локальной сети и вызова по требованию. |

| • | Учетная запись пользователя для учетных данных проверки подлинности вызывающего маршрутизатора. Эти учетные данные передаются отвечающему маршрутизатору и используются для проверки подлинности. |

| • | Имя интерфейса вызова по требованию на отвечающем маршрутизаторе должно совпадать с именем учетной записи пользователя, которая используется вызывающим маршрутизатором. Поскольку этот интерфейс не используется для исходящих вызовов, он может иметь имя, не совпадающее с именем или IP-адресом вызывающего маршрутизатора или с действующими учетными данными. |

При двусторонних инициированных подключениях VPN-маршрутизатор может быть как вызывающим маршрутизатором, так и отвечающим, в зависимости от того, какой из двух маршрутизаторов инициировал соединение. Оба VPN-маршрутизатора должны быть настроены как для инициирования, так и для приема VPN-подключений между маршрутизаторами. Вы можете использовать двусторонние инициированные подключения в тех случаях, когда VPN-подключение между маршрутизаторами не должно находиться в активном состоянии 24 часа в сутки, и используется в качестве подключения по требованию. Для двусторонних инициированных подключений необходимо следующее:

| • | Оба маршрутизатора должны быть подключены к Интернету с помощью постоянной связи с глобальной сетью. |

| • | Оба маршрутизатора должны быть настроены в качестве маршрутизаторов локальной сети и вызова по требованию. |

| • | Учетные записи для учетных данных проверки пользователя на обоих маршрутизаторах. Учетные данные вызывающего маршрутизатора передаются отвечающему маршрутизатору и используются для проверки подлинности. |

| • | Имя интерфейса вызова по требованию на каждом маршрутизаторе должно совпадать с именем учетной записи пользователя, которая используется вызывающим маршрутизатором. Имя компьютера или IP-адрес назначения должны совпадать с именем или IP-адресом отвечающего маршрутизатора и действующими учетными данными. |

В Таблице 2 показан пример правильной настройки двустороннего инициированного вызова по требованию между Маршрутизатором 1 (маршрутизатором вызова по требованию в Сиэтле) и Маршрутизатором 2 (маршрутизатором вызова по требованию в Нью-Йорке).

Таблица 2 – Пример правильной настройки двустороннего инициированного вызова по требованию

Обратите внимание на то, что имя учетной записи пользователя в учетных данных интерфейса вызова по требованию на одном маршрутизаторе совпадает с именем интерфейса по требованию на другом маршрутизаторе.

Автор: Артем Жауров aka Borodunter • Иcточник: (переведено с англ.) Microsoft Technet • Опубликована: 13.09.2006

Аннотация: Приведены основные функции протоколов прикладного и транспортного уровней. Показаны примеры функционирования протоколов транспортного уровня, форматы заголовков сегментов.

2.1. Прикладной уровень

Программы служб сервиса готовят данные для передачи по сети, обеспечивая эффективное использование ресурсов сети. Разные типы информации (аудио-, видео-, текстовая информация ) требуют различных услуг, поскольку разнотипную информацию необходимо передать через общую сеть .

Протоколы прикладного уровня определяют правила обмена данными между узлом источником информации и узлом назначения. Каждый вид приложений и сервиса использует свои протоколы, которые определяют стандарты и форматы передаваемых данных.

Протоколы и службы прикладного уровня обычно представлены соответствующими серверами. Однако сервер , как отдельное устройство, может объединять функции нескольких служб сервиса; или наоборот, служба одного вида услуг может быть представлена многими серверами разного уровня.

Наиболее распространенными протоколами и службами прикладного уровня являются:

Таким образом, приложения прикладного уровня обеспечивают интерфейс (сопряжение) человека с сетью. Службы сервиса используют программные средства протоколов, чтобы подготовить информацию для передачи по сети.

Существуют две модели построения сети:

- модель "клиент-сервер";

- модель соединения равноправных узлов сети ( peer -to- peer ).

В сети peer-to-peer связанные через сеть конечные узлы разделяют общие ресурсы (принтеры, файлы) без выделенного сервера . Каждое конечное устройство ( peer ) может функционировать либо как сервер , либо как клиент. Компьютер может выполнять роль сервера для одного соединения и роль клиента для другого.

Согласно модели "клиент-сервер" клиент запрашивает информацию, пересылая запрос выделенному серверу ( upload ), который в ответ на запрос посылает ( download ) файл , принимаемый клиентом. Следовательно, клиент инициирует процесс обмена информацией в среде "клиент- сервер " и получает от сервера требуемую информацию. Главным достоинством модели "клиент- сервер " является централизация управления сетью и обеспечение безопасности.

Ниже приведены краткие характеристики некоторых наиболее широко используемых протоколов прикладного уровня.

Протоколы передачи электронной почты

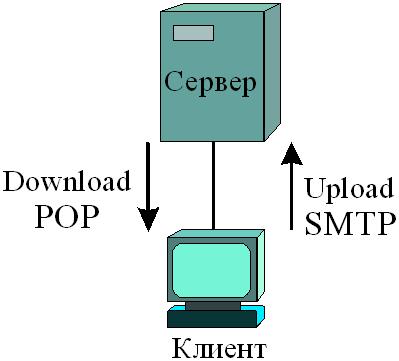

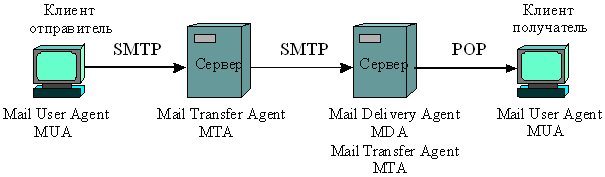

На рис. 2.1 приведена модель 'клиент-сервер' в службе электронной почты. При пересылке почты от клиента на сервер используется протокол SMTP, при этом происходит процесс upload .

В ответ на запрос сервер посылает клиенту сети текст, аудио-, видео- и графические файлы, указанные в командах HTML. Браузер клиента повторно собирает все файлы, чтобы создать изображение веб-страницы, которая представляется пользователю.

Протоколы передачи файлов FTP и TFTP

Протокол передачи файлов (File Transfer Protocol – FTP) – служба, ориентированная на предварительное соединение ( connection-oriented ), которая взаимодействует с протоколом транспортного уровня TCP. Главная цель протокола FTP состоит в том, чтобы передавать файлы от одного компьютера другому или копировать и перемещать файлы от серверов клиентам и от клиентов серверам. Это является главным отличием от протокола HTTP, который позволяет клиенту "скачивать" файлы с сервера, но не позволяет пересылать файлы на сервер.

Протокол передачи файлов FTP сначала устанавливает соединение между клиентом и сервером, используя команды запроса клиента и ответы сервера. При этом номер порта – 21. Затем производится обмен данными, когда номер порта – 20. Передача данных может производиться в режиме кода ASCII или в двоичном коде. Эти режимы определяют кодирование, используемое для файла данных, которое в модели OSI является задачей представительского (presentation) уровня. После завершения передачи файла соединение для передачи данных заканчивается автоматически. Управление сеансом связи происходит на сеансовом (Session) уровне.

Простой протокол передачи файлов (Trivial File Transfer Protocol – TFTP ) – служба без установления соединения ( connectionless ), которая работает совместно с протоколом транспортного уровня (User Datagram Protocol – UDP ). Протокол TFTP применяется на маршрутизаторах, чтобы передавать файлы конфигурации и операционную систему Cisco IOS , а также для передачи файлов между системами, которые поддерживают TFTP . Протокол TFTP характеризует простота и малый объем программного обеспечения. Он может читать или записывать файлы при соединении с сервером, но не ведет списки и каталоги. Поэтому протокол TFTP работает быстрее, чем протокол FTP.

Система доменных имен DNS

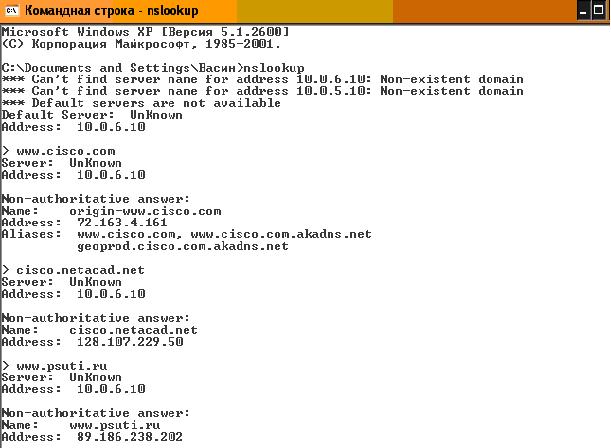

Операционные системы компьютеров содержат утилиту nslookup, которая позволяет пользователю вручную запрашивать имя сервера и идентифицировать название хоста. Когда клиент делает запрос, локальный сервер сначала проверяет собственные записи. Если соответствующих пар "имя-адрес" у него нет, то он связывается с другими серверами DNS более высокого уровня иерархии.

На рис. 2.3 приведен пример выполнения команды nslookup, которая позволяет пользователю вручную запросить адрес DNS-сервера . Команда выполняется в режиме командной строки ( Пуск Программы Стандартные Командная строка ). В приведенном примере выполнено четыре команды.

Служба прикладного уровня DNS характеризуется номером порта 53 и взаимодействует как с протоколом транспортного уровня TCP, так и с протоколом UDP .

Протокол удаленного доступа Telnet

Протокол Telnet обеспечивает виртуальное соединение пользователя с удаленными сетевыми устройствами: компьютерами, маршрутизаторами, коммутаторами. Чтобы осуществить подключение клиента по протоколу Telnet , обычно задают имя удаленного хоста. В качестве имени хоста используется IP-адрес или имя доменной системы DNS удаленного устройства. Вся обработка информации и использование памяти производится на процессоре удаленного устройства, а отображение результатов конфигурирования протокол Telnet транслирует на монитор пользователя. Telnet работает на прикладном уровне модели TCP/IP, поэтому охватывает все уровни модели OSI . Номер порта – 23.

Протокол Telnet поддерживает аутентификацию, поэтому на удаленном устройстве задается пароль, который должен знать пользователь. Однако Telnet не поддерживает криптографирование данных, которые передаются по сети как простой текст. Это означает, что данные могут быть перехвачены. Для защиты передаваемой информации разработан протокол SSH (Secure Shell). Он обеспечивает криптографирование данных и более надежную аутентификацию, номер порта – 22. Протокол SSH заменяет Telnet .

Протокол динамического назначения адресов узлов DHCP

Протокол динамического назначения адресов узлов (Dynamic Host Configuration Protocol – DHCP) позволяет автоматизировать процесс назначения IP-адресов рабочим станциям из диапазона, предоставленного администратору провайдером. Динамическое назначение адресов протоколом DHCP производится по запросу клиента на определенный промежуток времени, для продления которого пользователь должен периодически обращаться к серверу. При освобождении IP-адреса возвращаются DHCP -серверу, который перераспределяет их. При повторном запросе клиента, освободившего IP-адрес, сервер пытается назначить ранее использовавшийся адрес. Помимо IP-адреса протокол DHCP предоставляет пользователю еще целый ряд параметров ( маску подсети , шлюз по умолчанию, IP-адрес сервера DNS и др.)

Подключение клиента к серверу удаленного доступа по коммутируемым линиям состоит из следующих основных этапов:

· аутентификация и авторизация клиента удаленного доступа;

Сервер удаленного доступа выступает в роли маршрутизатора, предоставляя доступ клиенту к ресурсам локальной сети - серверам баз данных, электронной почты, файловым серверам, принтерам и т. д.

Схема подключения представлена на рис. 22.1.

Рис. 22.1. Удаленный доступ по коммутируемым линиям

Для соединений удаленного доступа по коммутируемым линиям было разработано несколько специальных протоколов. Windows Server 2003 поддерживает два протокола удаленного доступа:

· протокол SLIP (Serial Line Internet Protocol - межсетевой протокол для последовательного канала);

Протокол SLIP является одним из старейших протоколов удаленного доступа и предлагает передачу TCP/IP-пакетов без обеспечения безопасности данных и контроля целостности. Протокол описан в RFC 1055. В Windows Server 2003 поддержка протокола SLIP реализована только на уровне клиента.

Протокол РРР, в отличие от SLIP, обеспечивает функции безопасности и контроля ошибок. Описание протокола содержится в RFC 1332, 1661 и 1662.

· Настройка параметров канального уровня. Клиент и сервер согласовывают максимальный размер кадра, возможность сжатия, протокол аутентификации и некоторые другие параметры.

· Аутентификация клиента. Сервер осуществляет аутентификацию и авторизацию клиента на основе протокола, выбранного на предыдущем этапе.

· Обратный вызов (callback). В целях безопасности может использоваться процедура обратного вызова, когда сервер разрывает соединение с клиентом и сам вызывает его по определенному телефонному номеру.

4. Настройка протоколов верхних уровней. Сервер отправляет клиенту список протоколов верхних уровней, отвечающих за передачу данных, шифрование и сжатие. Клиент выбирает один из подходящих протоколов списка.

Протоколы аутентификации

Важнейшим этапом при установлении соединения удаленного доступа является аутентификация клиента. В большинстве случаев аутентификация осуществляется путем передачи пароля. Данный процесс осложнен отсутствием защиты открытых линий связи, поэтому данные, передаваемые в ходе аутентификации, должны шифроваться.

Разработано несколько протоколов, используемых для аутентификации удаленных клиентов.

· PAP (Password Authentication Protocol) - протокол аутентификации по паролю (описан в RFC 1334). Самый простой протокол аутентификации, в котором имя пользователя и пароль передаются открытым, незашифрованным способом. В Windows Server 2003 протокол PAP применяется только в том случае, если клиент удаленного доступа не поддерживает больше никаких протоколов.

· CHAP (Challenge Handshake Authentication Protocol) - протокол аутентификации с предварительным согласованием вызова (описан в RFC 1994). В этом протоколе клиент посылает серверу пароль в виде специальной хеш-последовательности, созданной с использованием алгоритма MD-5. Сервер принимает хеш пароля клиента, вычисляет хеш по хранимому у себя паролю и сравнивает обе последовательности. В случае совпадения соединение устанавливается, иначе происходит разрыв. Недостатком является отсутствие взаимной аутентификации, т. е. сервер аутентифицирует клиента, а клиент не получает информации о подлинности сервера.

· MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) - реализация протокола CHAP, разработанная Microsoft (описан в RFC 2433). Действует по принципу протокола CHAP, за исключением того, что для хеширования используется алгоритм MD-4, а не MD-5.

8. клиент отправляет серверу хеш-последовательность, полученную на основе строки вызова и пароля пользователя, а также свою строку вызова для сервера;

• ЕАР (Extensible Authentication Protocol) - расширяемый протокол аутентификации (описан в RFC 2284). Отличается от вышеописанных протоколов тем, что выбор типа аутентификации ЕАР происходит в процессе соединения. В Windows Server 2003 применяются следующие типы аутентификации ЕАР: EAP-MD5 CHAP, EAP-TLS (Transport Level Security, безопасность на транспортном уровне), PEAP (Protected ЕАР, защищенный ЕАР).

Информацию об именах пользователей-клиентов удаленного доступа серверы могут получать, используя либо каталог Active Directory, либо сервер RADIUS, рассмотренный далее в этой лекции.

В век высоких технологией и информатизации общества информация становится одним из самых важных ресурсов бизнеса и главным элементом производственных сил. В связи с этим растет спрос и стоимость на эксклюзивное право владения информацией. Поэтому все чаще мы сталкиваемся с тем, что право на владение информацией может быть нарушено тем или иным способом, и бизнес терпит колоссальные убытки или вообще прекращает свою деятельность.

Таким образом, одним из важных аспектов деятельности любого предприятия является защита информационных ресурсов компании, т.е. ее информационная безопасность, и диверсификация рисков связанных с утечкой информации.

Наиболее оптимальным вариантом защиты информации является удаленный сервер управленческой информации.

Удаленный сервер управленческой информации представляет собой виртуальный сервер под управление Windows Server 2008 R2 со следующими ролями: терминальный сервер, файловый сервер. На сервере размещаются любые бухгалтерские, офисные программы, позволяющие вести управление бизнесом из любой точки мира. Сам виртуальный сервер размещается в датацентре на профессиональном оборудовании, позволяющем организовать работу в режиме 24/7 без простоев и перебоев в работе.

Использование удаленного сервера управленческой информации позволяет применять такие средства защиты информации:

аппаратные (использование оборудования с аппаратным шифрованием);

законодательные (сервер может размещаться в датацентре другой страны с более либеральными законами);

программные (шифрование дисков, использование ПО, шифрующего исходящий на сервер и с сервера трафик).

организационные (ИТ персонал, обслуживающий сервер управленческой информации, может территориально находиться далеко (в другой стране) от места ведения бизнеса и не заинтересован в завладении информации и ее передаче).

Таким образом, такое решение применяет практически весь комплекс мер по защите информации и к тому же не требует больших капиталовложений.

Однако поскольку сервер удаленный, важным аспектом является безопасность данных в процессе их передачи от клиента к серверу. Существует несколько способов организовать доступ клиента к серверу и каждый из них имеет свои плюсы и минусы. Рассмотрим их по очереди.

Вариант 1. Прямой доступ к серверу с помощью клиента удаленного рабочего стола.

С точки зрения технической реализации, то для клиента не нужны никакие дополнительные ресурсы и оборудование. Клиент удаленного рабочего стола или Remote Deskop Client – программное обеспечение кросс-платформенное и поэтому может быть реализовано где угодно, вплоть до планшетов и смартфонов. Такой клиент использует свой протокол RDP (Remote Desktop Protocol), купленный Microsoft у компании Citrix.

Таким образом, такой способ подключения к серверу и метод передачи информации не может быть рекомендован для использования на практике, хотя очень часто используется.

Вариант 2. VPN

Следующий способ доступа к серверу основывается на технологии VPN, то есть обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, интернет).

Логическую сеть мы будем строить на основе программного обеспечения OpenVPN. Это Open Source программное обеспечение и может быть использовано бесплатно. Мы на практике применяем несколько типов соединений, используя это программное обеспечение:

Вариант 2.1. Туннель точка-тока на основе OpenVPN

Туннель типа точка-точка используется в случаях, когда необходимо подключить одно рабочее место. Скажем, например, Ваши сотрудники территориально разбросаны по всей стране, тогда логичнее будет использовать именно такой тип соединения.

Для организации такого подключения необходимо будет установить клиент OpenVPN и провести предварительные настройки (описать конфигурационный файл – куда подключаться, какой алгоритм шифрования использовать, какие сертификаты использовать). Для подключения, пользователю необходимо обладать специальным сертификатом (точнее даже несколькими сертификатами), с помощью которых и будет шифроваться информация, передаваемая на сервер. Сертификаты выполняют и еще одну важную функцию – возможность идентифицировать, кто именно подключился на сервер.

Клиент OpenVPN также является крос-платформенным и может быт установлен как на Windows, так и на MacOS, Linux. В последнее время появился клиент и для смартфонов.

Для обеспечения безопасности управляющего канала и потока данных, OpenVPN использует библиотеку OpenSSL. Благодаря этому задействуется весь набор алгоритмов шифрования, доступных в данной библиотеке.

Плюсом использования туннеля точка-точка может быть использования специального ключа для хранения сертификатов для подключения к серверу. Такой электронный ключ называют донгл. Сейчас донгл чаще встречается с usb форм-фактором. Суть такого решения заключается в том, что на донгл записывается и шифруется сертификат пользователя. Подключение к серверу осуществляется только при условии подключенного к устройству донгла. Сертификат на донгле шифруется и обычно защищен паролем, поэтому доступ на сервер получается с 3-х факторной защитой:

получение физического доступа к донглу и подключение его к устройству;

пароль к сертификату на донгле для построения туннеля между клиентом и сервером;

пароль для входу на сервер.

В таблице ниже представлены плюсы и минусы такого решения:

Использование личных сертификатов пользователей для безопасности информации и идентификации пользователя

Использование такой технологии очень удобно в том случае, когда рабочее место сотрудника, который работает с севером управленческой информации, находится в публичном месте с открытым доступом.

Вариант 2.2 Тунель сеть-сеть на основе OpenVPN.

Следующий тип соединения, используя OpenVPN, является сеть-сеть. Использовать такой тип VPN я рекомендую использовать только небольшим предприятиям. Как раз для таких предприятий, которым нет смысла приобретать профессиональное сетевое оборудование в виду отсутствия большой нагрузки, можно приобрести устройства типа SOHO и донастроить его. Используя специального программное обеспечение для такого типа устройств, можно добиться его работоспособности для построения туннеля OpenVPN. Кроме использования SOHO устройств, можно использовать Linux маршрутизаторы. Примером, таких SOHO устройств могут послужить маршрутизаторы Mikrotik.

Представим плюсы и минусы данного решения в виде таблицы:

Требуется предварительная настройка только одного устройства, отвечающего за канал между сервером и пользователями

Возможность использования на сервере ресурсов офиса заказчика (сетевые принтера, файловые хранилища, хранилища резервных копий)

Для шифрования и передачи трафика на стороне сервера используется не специализированное оборудование, а ресурсы сервера

Таким образом, как и говорилось выше, такой тип подключения рекомендуется небольшим компаниям с численностью сотрудников в среднем до 15 человек или меньше, находящихся территориально в одной локально-вычислительной сети.

Вариант 2.3 Туннель на основе IPSEC.

Последним из рассмотренных в этой статье типов соединения с серверов будет IPSEC. Этот тип VPN соединения мы используем для подключения VPN типа сеть-сеть. Для организации такого туннеля мы используем профессиональное сетевое оборудование таких вендоров как Cisco, Juniper. При настройке туннелей мы можем учитывать следующую информацию:

1. Симметричные алгоритмы для шифрования/расшифровки данных.

2. Криптографические контрольные суммы для проверки целостности данных.

3. Способ идентификации узла. Самые распространнённые способы - это предустановленные ключи (pre-shared secrets) или RSA сертификаты.

4. Использовать ли режим туннеля или режим транспорта.

5. Какую использовать группу Diffie Hellman.

6. Как часто проводить переидентификацию узла.

7. Как часто менять ключ для шифрования данных.

Все это позволяет нам установить нужный уровень шифрования, а также балансировать между уровнем шифрования и быстродействием маршрутизатора.

Соответственно такое решение мы можем рекомендовать как большим, так и маленьким предприятиям с высоким и не очень уровнем передачи данных.

Профессиональное стандартизированное производителем оборудование, использующееся для управления трафиком

Высокий уровень обеспечения конфиденциальности данных за счет использования различных методов шифрования

Таким образом, такое решения можно рекомендовать любым предприятиям, способным вложить определенное количество финансовых средств в развитие ИТ-инфраструктуры.

Подытожим характеристику рассмотренных способов подключения в сравнительной таблице:

Читайте также:

- Частная жалоба на возврат искового заявления по причине неподсудности

- Можно ли получить архивную справку через мфц

- Складывание антанты окончательно завершил договор подписанный между

- Как получить протокол операции из больницы

- Нужно ли указывать девичью фамилию в анкете на загранпаспорт нового образца